HOOK 技术

在介绍 截获系统消息钩子 之前,这几个函数是密切相关的:

SetWindowsHookEx() 介绍:

功能:将应用程序定义的挂钩过程安装到挂钩链中。

函数原型:HHOOK SetWindowsHookEx(

int idHook, // 钩子类型。

HOOKPROC lpfn, // 指向挂钩过程的指针。

HINSTANCE hmod, // 包含 lpfn 参数指向的挂钩过程的 DLL 的句柄。

DWORD dwThreadId // 与挂钩过程关联的线程的标识符。如果为 0,则为全局钩子。

);

返回值:如果函数成功, 则返回值是挂钩过程的句柄。如果函数失败, 返回值为 NULL。

参数 idHook:

| 值 | 含义 |

| WH_CALLWNDPROC | 安装的钩子过程监视信息在系统将它们发送给目标窗口之前。 |

| WH_CALLWNDPROCRET | 安装的钩子过程监视信息在系统将它们发送给目标窗口之后。 |

| WH_KEYBOARD | 安装监视击键消息的挂钩过程。 |

| WH_MOUSE | 安装监视鼠标消息的挂钩过程。 |

| WH_GETMESSAGE | 安装用于监视将消息发送给消息队列的挂钩过程 |

| WH_DEBUG | 安装用于调试其他挂钩过程的挂钩过程。 |

CallNextHookEx() 介绍:

功能:将挂钩信息传递到当前挂钩链中的下一个挂钩过程。钩子过程可以在处理钩子信息之前或之后调用此函数。

函数原型:LRESULT CallNextHookEx(

HHOOK hhk, // 通常被忽略。

int nCode, // 传递给当前挂钩过程的挂钩代码。下一个挂钩过程使用此代码来确定如何处理挂钩信息。

WPARAM wParam, // 传递给当前挂钩过程的 wParam 值。此参数的含义取决于与当前挂钩链关联的挂钩的类型。

LPARAM lParam // 传递给当前挂钩过程的 lParam 值。此参数的含义取决于与当前挂钩链关联的挂钩的类型。

);

返回值:此值由链中的下一个挂钩过程返回。当前挂钩过程还必须返回此值。返回值的含义取决于挂钩类型。

UnhookWindowsHookEx() 介绍:

功能:移除由 SetWindowsHookEx 函数安装在钩子链中的挂钩过程。

函数原型:BOOL UnhookWindowsHookEx(

HHOOK hhk // 要移除的钩子的句柄。

);

返回值:非零表示成功,零表示失败。

用户自定义钩子:(生成 dll 文件,并注入到相应的进程)

#include<windows.h>

#include<stdlib.h>

HANDLE hProc;

FARPROC pfMessageBoxA;

FARPROC pfMessageBoxW;

// 注意:自定义函数得和被 HOOK 函数的形式一样,否则会发生异常。

int WINAPI MyMessageBoxA(HWND hWnd, LPCSTR lpText, LPCSTR sl, UINT u);

int WINAPI MyMessageBoxW(HWND hWnd, LPCWSTR lpText, LPCWSTR sl, UINT u);

BYTE OldMessageBoxACode[], NewMessageBoxACode[];

BYTE OldMessageBoxWCode[], NewMessageBoxWCode[];

DWORD CurrentProcessId, dwOldProtect;;

BOOL BHook = FALSE;

BOOL Init();

void HookOn();

void HookOff();

BOOL APIENTRY DllMain( HMODULE hModule,

DWORD ul_reason_for_call,

LPVOID lpReserved

)

{

switch (ul_reason_for_call)

{

case DLL_PROCESS_ATTACH:

Init();

break;

case DLL_THREAD_ATTACH:

break;

case DLL_THREAD_DETACH:

break;

case DLL_PROCESS_DETACH:

HookOff();

break;

}

return TRUE;

}

BOOL Init()

{

HMODULE hModule;

DWORD Address;

hModule = LoadLibraryA("user32.dll");

pfMessageBoxA = GetProcAddress(hModule, "MessageBoxA");

pfMessageBoxW = GetProcAddress(hModule, "MessageBoxW");

if (pfMessageBoxA == NULL || pfMessageBoxW == NULL)

return FALSE; memcpy(OldMessageBoxACode,pfMessageBoxA,); // 拷贝原来函数地址的前五个字节以备复原。

NewMessageBoxACode[] = 0xe9; // 即 jmp 指令。

Address = (DWORD)MyMessageBoxA - (DWORD)pfMessageBoxA - ; // 自定义函数与原函数的偏移地址。

memcpy(NewMessageBoxACode+,&Address,); memcpy(OldMessageBoxWCode,pfMessageBoxW,);

NewMessageBoxWCode[] = 0xe9;

Address = (DWORD)MyMessageBoxW - (DWORD)pfMessageBoxW - ;

memcpy(NewMessageBoxWCode+,&Address,); CurrentProcessId = GetCurrentProcessId();

HookOn();

return TRUE;

} int WINAPI MyMessageBoxA(HWND hWnd, LPCSTR lpText, LPCSTR pl, UINT u)

{

HookOff();

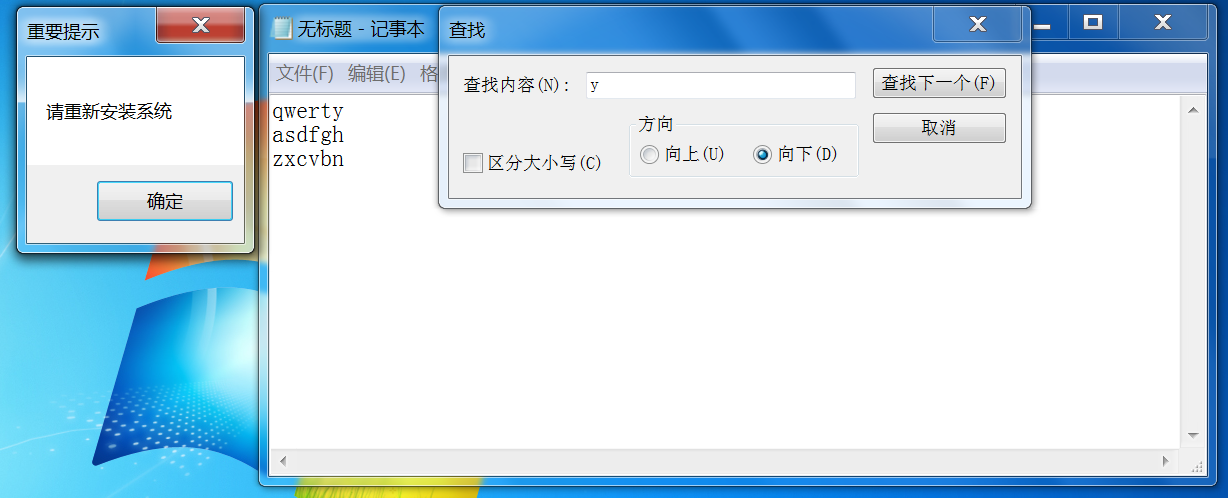

MessageBoxA(hWnd, "请重新安装系统", "重要提示", MB_OK);

HookOn();

return TRUE;

} int WINAPI MyMessageBoxW(HWND hWnd, LPCWSTR lpText, LPCWSTR pl, UINT u)

{

HookOff();

MessageBoxW(hWnd, L"请重新安装系统", L"重要提示", MB_OK);

HookOn();

return TRUE;

} void HookOn()

{

hProc = OpenProcess(PROCESS_ALL_ACCESS, , CurrentProcessId);

// 打开进程,关闭内存保护,向内存空间前五个字节写入 jmp 指令,最后打开进程保护。

VirtualProtectEx(hProc, pfMessageBoxA, , PAGE_READWRITE, &dwOldProtect);

WriteProcessMemory(hProc, pfMessageBoxA, NewMessageBoxACode, , );

VirtualProtectEx(hProc, pfMessageBoxA, , dwOldProtect, &dwOldProtect); VirtualProtectEx(hProc, pfMessageBoxW, , PAGE_READWRITE, &dwOldProtect);

WriteProcessMemory(hProc, pfMessageBoxW, NewMessageBoxWCode, , );

VirtualProtectEx(hProc, pfMessageBoxW, , dwOldProtect, &dwOldProtect); CloseHandle(hProc);

BHook = TRUE;

} void HookOff()

{

hProc = OpenProcess(PROCESS_ALL_ACCESS, , CurrentProcessId);

// 同理,只不过是复原内存指令。

VirtualProtectEx(hProc, pfMessageBoxA, , PAGE_READWRITE, &dwOldProtect);

WriteProcessMemory(hProc, pfMessageBoxA, OldMessageBoxACode, , );

VirtualProtectEx(hProc, pfMessageBoxA, , dwOldProtect, &dwOldProtect); VirtualProtectEx(hProc, pfMessageBoxW, , PAGE_READWRITE, &dwOldProtect);

WriteProcessMemory(hProc, pfMessageBoxW, OldMessageBoxWCode, , );

VirtualProtectEx(hProc, pfMessageBoxW, , dwOldProtect, &dwOldProtect); CloseHandle(hProc);

BHook = FALSE;

}

注入后,如下图所示:

HOOK 技术的更多相关文章

- HOOK技术的一些简单总结

好久没写博客了, 一个月一篇还是要尽量保证,今天谈下Hook技术. 在Window平台上开发任何稍微底层一点的东西,基本上都是Hook满天飞, 普通应用程序如此,安全软件更是如此, 这里简单记录一些常 ...

- Hook技术

hook钩子: 使用技术手段在运行时动态的将额外代码依附现进程,从而实现替换现有处理逻辑或插入额外功能的目的. 它的技术实现要点有两个: 1)如何注入代码(如何将额外代码依附于现有代码中). 2)如何 ...

- 程序破解之 API HOOK技术 z

API HOOK,就是截获API调用的技术,在程序对一个API调用之前先执行你的函数,然后根据你的需要可以执行缺省的API调用或者进行其他处理,假设如果想截获一个进程对网络的访问,一般是几个socke ...

- API HOOK技术

API HOOK技术是一种用于改变API执行结果的技术,Microsoft 自身也在Windows操作系统里面使用了这个技术,如Windows兼容模式等. API HOOK 技术并不是计算机病毒专有技 ...

- 【Hook技术】实现从"任务管理器"中保护进程不被关闭 + 附带源码 + 进程保护知识扩展

[Hook技术]实现从"任务管理器"中保护进程不被关闭 + 附带源码 + 进程保护知识扩展 公司有个监控程序涉及到进程的保护问题,需要避免用户通过任务管理器结束掉监控进程,这里使用 ...

- 逆向实用干货分享,Hook技术第一讲,之Hook Windows API

逆向实用干货分享,Hook技术第一讲,之Hook Windows API 作者:IBinary出处:http://www.cnblogs.com/iBinary/版权所有,欢迎保留原文链接进行转载:) ...

- 逆向实用干货分享,Hook技术第二讲,之虚表HOOK

逆向实用干货分享,Hook技术第二讲,之虚表HOOK 正好昨天讲到认识C++中虚表指针,以及虚表位置在反汇编中的表达方式,这里就说一下我们的新技术,虚表HOOK 昨天的博客链接: http://www ...

- x64内核HOOK技术之拦截进程.拦截线程.拦截模块

x64内核HOOK技术之拦截进程.拦截线程.拦截模块 一丶为什么讲解HOOK技术. 在32系统下, 例如我们要HOOK SSDT表,那么直接讲CR0的内存保护属性去掉. 直接讲表的地址修改即可. 但是 ...

- Windows Hook技术

0x01 简介 有人称它为“钩子”,有人称它为“挂钩”技术.谈到钩子,很容易让人联想到在钓东西,比如鱼钩就用于钓鱼.编程技术的钩子也是在等待捕获系统中的某个消息或者动作.钩子的应用范围非常广泛,比如输 ...

- Android so注入(inject)和Hook技术学习(三)——Got表hook之导出表hook

前文介绍了导入表hook,现在来说下导出表的hook.导出表的hook的流程如下.1.获取动态库基值 void* get_module_base(pid_t pid, const char* modu ...

随机推荐

- 未能加载文件或程序集“Renci.SshNet, Version=2016.1.0.0, Culture=neutral, PublicKeyToken=……”

emmmm~ 这是一个让人烦躁有悲伤的问题~ 背景 我也不知道什么原因,用着用着,正好好的,就突然报了这种问题~ 未能加载文件或程序集“Renci.SshNet, Version=2016.1.0.0 ...

- gh-ost 原理剖析

gh-ost 原理 一 简介 上一篇文章介绍 gh-ost 参数和具体的使用方法,以及核心特性-可动态调整 暂停,动态修改参数等等.本文分几部分从源码方面解释gh-ost的执行过程,数据迁移,切换细节 ...

- 语音信号的梅尔频率倒谱系数(MFCC)的原理讲解及python实现

梅尔倒谱系数(MFCC) 梅尔倒谱系数(Mel-scale FrequencyCepstral Coefficients,简称MFCC).依据人的听觉实验结果来分析语音的频谱, MFCC分析依据的听觉 ...

- 渐进深入理解Nginx

文章原创于公众号:程序猿周先森.本平台不定时更新,喜欢我的文章,欢迎关注我的微信公众号. 之前其实写过一篇文章具体介绍过:最基础的Nginx教学,当时有提到过Nginx有一个重要的功能:负载均衡.所以 ...

- 亮剑.NET第二章

第二章主要讲解C#中各种让人模糊不清的概念,用法,类型等等. 1.Equals()与==区别 当比较两个值类型时,二者基本一致,当比较引用类型时,==比较的是引用类型的地址是否一致,即两个引用是否指向 ...

- Tomcat部署spring boot项目

Tomcat部署spring boot项目 需要在启动类做修改

- springboot之全局处理统一返回

springboot之全局处理统一返回 简介 在REST风格的开发中,避免通常会告知前台返回是否成功以及状态码等信息.这里我们通常返回的时候做一次util的包装处理工作,如:Result类似的类,里面 ...

- 主动降噪技术(ANC)的前生今世--原理仿真

一 原理: 主动降噪就是通过反相检测麦克风的声音或噪声来减弱周围环境的噪声让扬声器出来的声音听起来更清晰.主动降噪技术的目标就是通过一个自适应滤波器把不想要的噪声反相从而把噪声约束到固定的范围内.该系 ...

- Hadoop核心组件之MapReduce

MapReduce概述 Google MapReduce的克隆版本 优点:海量数据的离线处理,易开发,易运行 缺点:实时流式计算 Hadoop MapReduce是一个软件框架,用于轻松编写应用程序, ...

- java进阶文章优选链接,面试干货集合

Java多线程: java多线程详细总结:https://blog.csdn.net/chenruijia170707/article/details/78505351 ThreadLocal 用法及 ...