跨站点脚本编制 - SpringBoot配置XSS过滤器(基于mica-xss)

1. 简介

XSS,即跨站脚本编制,英文为Cross Site Scripting。为了和CSS区分,命名为XSS。

XSS是最普遍的Web应用安全漏洞。这类漏洞能够使得攻击者嵌入恶意脚本代码到正常用户会访问到的页面中,当正常用户访问该页面时,则可导致嵌入的恶意脚本代码的执行,从而达到恶意攻击用户的目的。

2. XSS相关博客

跨站点脚本编制 - SpringBoot配置XSS过滤器(基于Jsoup)

3. 其他安全相关博客

SQL盲注、SQL注入 - SpringBoot配置SQL注入过滤器

跨站点请求伪造 - SpringBoot配置CSRF过滤器

4. 基于mica-xss解决

参考:https://gitee.com/596392912/mica

- pom.xml添加依赖

<dependency><groupId>net.dreamlu</groupId><artifactId>mica-core</artifactId><version>2.0.9-GA</version></dependency><dependency><groupId>net.dreamlu</groupId><artifactId>mica-xss</artifactId><version>2.0.9-GA</version></dependency>

添加依赖后,已经完成了XSS过滤配置。

5. 测试

- 编写测试Controller

import org.springframework.web.bind.annotation.RequestMapping;import org.springframework.web.bind.annotation.RestController;/*** 用户Controller** @author CL**/@RestController@RequestMapping(value = "user")public class UserController {/*** 获取用户信息** @param user 用户Entity* @return*/@RequestMapping(value = "get")public String get(User user) {return user.toString();}}/*** 用户Entity** @author CL**/class User {/*** 用户ID*/private String id;/*** 用户名称*/private String username;public User() {super();}public User(String id, String username) {super();this.id = id;this.username = username;}public String getId() {return id;}public void setId(String id) {this.id = id;}public String getUsername() {return username;}public void setUsername(String username) {this.username = username;}@Overridepublic String toString() {return "User [id=" + id + ", username=" + username + "]";}}

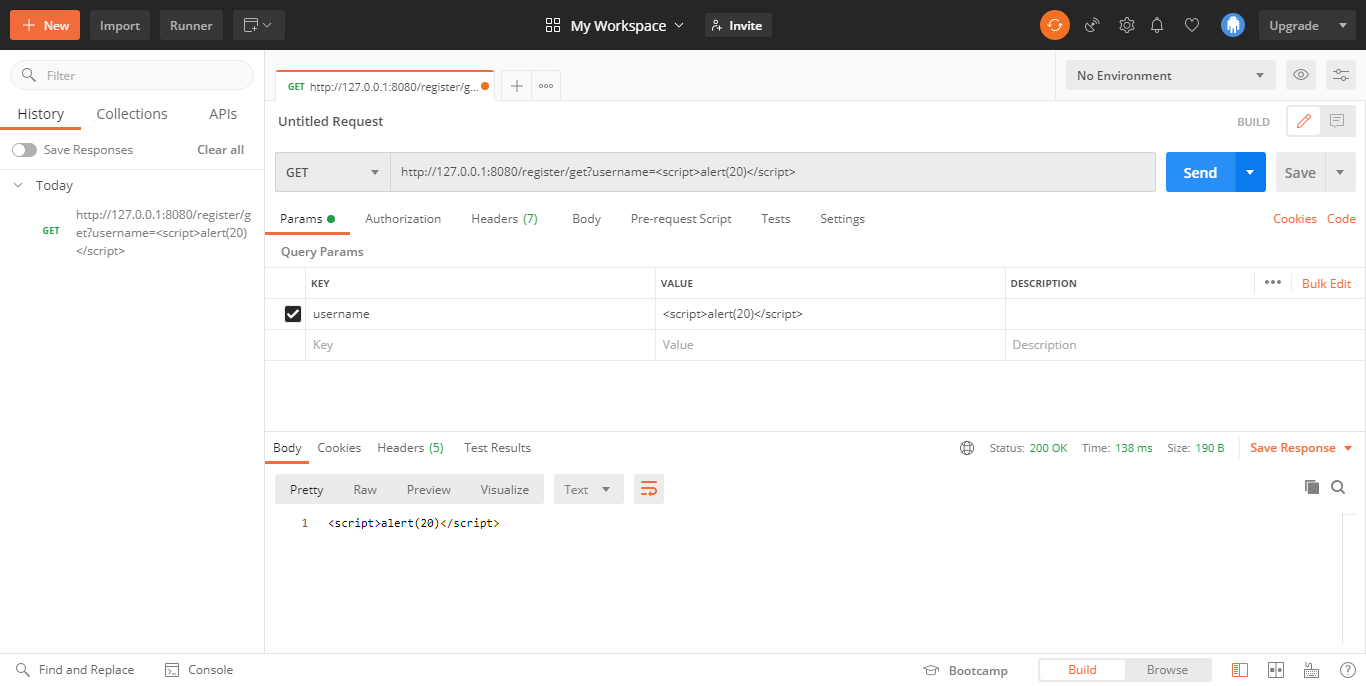

- 跳过过滤

在Controller上添加注解@XssCleanIgnore即可。

/*** 注册Controller** @author CL**/@XssCleanIgnore@RestController@RequestMapping(value = "register")public class RegisterController {/*** 获取信息** @param username 用户名称* @return*/@RequestMapping(value = "get")public String get(String username) {return username;}}

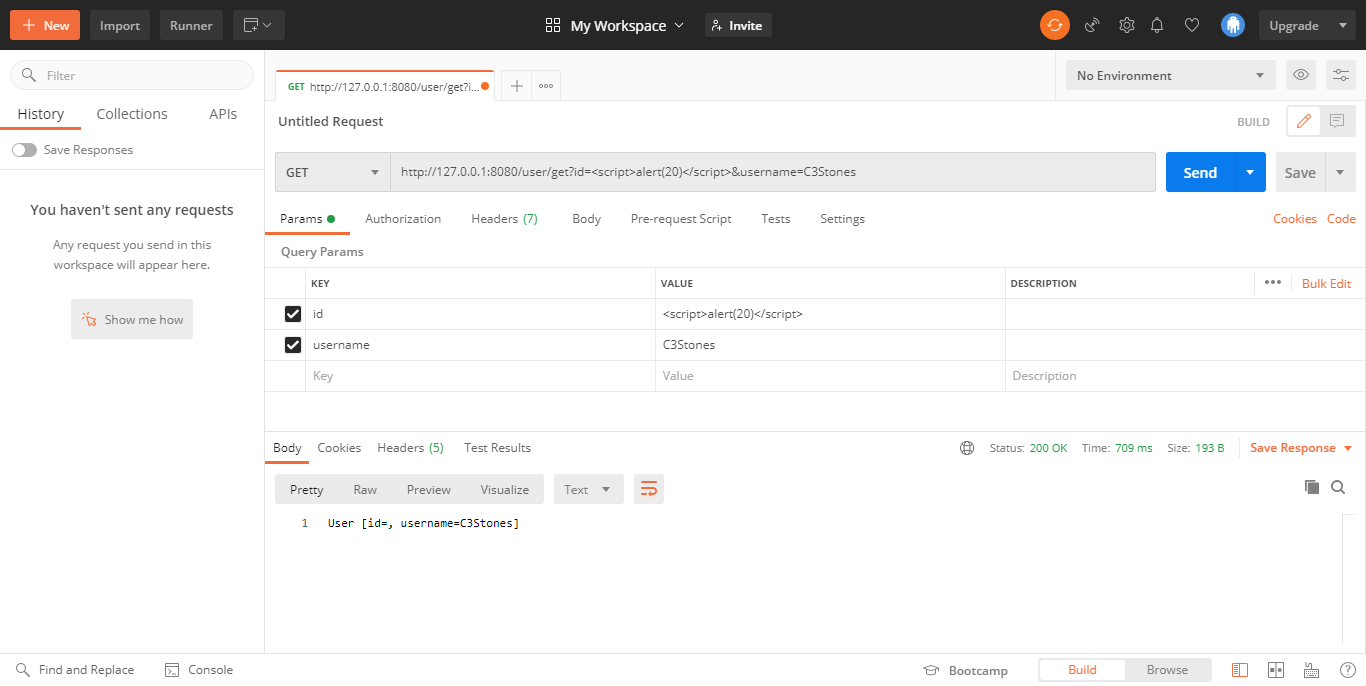

- Postman测试

6. mica-xss原理

- 自定义WebDataBinder过滤Form表单

WebDataBinder的作用是从request将请求中的parameters绑定到对应的JavaBean上,在Controller方法中的参数类型可以是基本类型,也可以是普通Java类型。SpringMVC提供了在绑定的过程中用户自定义编辑绑定的接口,因此可以在绑定过程中进行过滤。

/*** 表单 xss 处理** @author L.cm*/@AutoIgnore@ControllerAdvice@RequiredArgsConstructorpublic class FormXssClean {private final XssCleaner xssCleaner;@InitBinderpublic void initBinder(WebDataBinder binder) {// 处理前端传来的表单字符串binder.registerCustomEditor(String.class, new StringPropertiesEditor(xssCleaner));}//......}

- 自定义JsonDeserializer(反序列化)过滤Json

SpringBoot中默认是使用Jackson对Json数据进行序列化和反序列化,也可以自定义JsonSerializer和JsonDeserializer类自主实现。用户提交的Json报文会通过JsonDeserializer绑定到Java Bean中。因此可以在JsonDeserializer中进行过滤。

/*** jackson xss 处理** @author L.cm*/@Slf4j@RequiredArgsConstructorpublic class JacksonXssClean extends JsonDeserializer<String> {private final XssCleaner xssCleaner;@Overridepublic String deserialize(JsonParser p, DeserializationContext ctx) throws IOException {// XSS filterString text = p.getValueAsString();if (text == null) {return null;} else if (XssHolder.isEnabled()) {String value = xssCleaner.clean(text);log.debug("Json property value:{} cleaned up by mica-xss, current value is:{}.", text, value);return value;} else {return text;}}}

- XssUtil

mica-xss的XSS工具类其实也是基于Jsoup工具实现的。

/*** xss clean** <p>* 参考自 jpress:https://gitee.com/fuhai/jpress* </p>** @author L.cm* @author michael*/public class XssUtil {private static final HtmlWhitelist WHITE_LIST = new HtmlWhitelist();/*** xss 清理** @param html html* @return 清理后的 html*/public static String clean(String html) {if (StringUtils.hasText(html)) {return Jsoup.clean(html, WHITE_LIST);}return html;}//......}

7. mica.xss配置

mica-xss提供的配置类如下:

/*** Xss配置类** @author L.cm*/@Getter@Setter@ConfigurationProperties("mica.xss")public class MicaXssProperties {/*** 开启xss*/private boolean enabled = true;/*** 拦截的路由,默认为空*/private List<String> pathPatterns = new ArrayList<>();/*** 放行的规则,默认为空*/private List<String> excludePatterns = new ArrayList<>();}

可以看出,默认是开启XSS过滤的,我们可以通过application配置文件,来开启或关闭过滤,并指定相应的拦截路由(默认为全部:/**)和放行规则(默认为空)。

如果默认的配置已经满足需求,则不需要再自定义配置mica.xss。

mica:xss:enabled: trueexcludePatterns:- /login- /logout

跨站点脚本编制 - SpringBoot配置XSS过滤器(基于mica-xss)的更多相关文章

- 跨站点脚本编制 - SpringBoot配置XSS过滤器(基于Jsoup)

1. 跨站点脚本编制 风险:可能会窃取或操纵客户会话和 cookie,它们可能用于模仿合法用户,从而使黑客能够以该用户身份查看或变更用户记录以及执行事务. 原因:未对用户输入正确执行危险字符清 ...

- 跨站点请求伪造 - SpringBoot配置CSRF过滤器

1. 跨站点请求伪造 风险:可能会窃取或操纵客户会话和 cookie,它们可能用于模仿合法用户,从而使黑客能够以该用户身份查看或变更用户记录以及执行事务. 原因:应用程序使用的认证方法不充分. ...

- 使用过滤器解决SQL注入和跨站点脚本编制

1 SQL注入.盲注 1.1 SQL注入.盲注概述 Web 应用程序通常在后端使用数据库,以与企业数据仓库交互.查询数据库事实上的标准语言是 SQL(各大数据库供应商都有自己的不同版本).Web 应用 ...

- 跨站点脚本编制-XSS 描述及解决方法

跨站点脚本编制可能是一个危险的安全性问题,在设计安全的基于 Web 的应用程序时应该考虑这一点.本文中,描述了这种问题的本质.它是如何起作用的,并概述了一些推荐的修正策略. 当今的大多数网站都对 We ...

- 跨站点脚本编制实例(AppScan扫描结果)

最近工作要求解决下web的项目的漏洞问题,扫描漏洞是用的AppScan工具,其中有很多是关于跨站点脚本编制问题的.下面就把这块东西分享出来. 原创文章,转载请注明 ------------------ ...

- js解决跨站点脚本编制问题

1.前台处理(容易绕过): <script type="text/javascript"> $(document).ready(function(){ var url= ...

- 【漏洞三】跨站点脚本(XSS)攻击

[漏洞] 跨站点脚本(XSS)攻击 [原因] 跨站点脚本(也称为xss)是一个漏洞,攻击者可以发送恶意代码(通常在(Javascript的形式)给另一个用户.因为浏览器无法知道脚本是否值得信任,所以它 ...

- ASP.NET Core中的OWASP Top 10 十大风险-跨站点脚本攻击 (XSS)

不定时更新翻译系列,此系列更新毫无时间规律,文笔菜翻译菜求各位看官老爷们轻喷,如觉得我翻译有问题请挪步原博客地址 本博文翻译自: https://dotnetcoretutorials.com/201 ...

- 跨站点脚本攻击XSS

来源:http://www.freebuf.com/articles/web/15188.html 跨站点脚本攻击是一种Web应用程序的攻击,攻击者尝试注入恶意脚本代码到受信任的网站上执行恶意操作.在 ...

随机推荐

- RedHat Linux-配置YUM仓库

范例:配置Yum仓库 Yum软件仓库的作用是为了进一步简化RPM管理软件的难度以及自动分析所需软件包及其依赖关系的技术.可以把Yum想象成是一个硕大的软件仓库,里面保存有几乎所有常用的工具,而且只需要 ...

- CURLOPT_FOLLOWLOCATION

curl爬取过程中,设置CURLOPT_FOLLOWLOCATION为true,则会跟踪爬取重定向页面,否则,不会跟踪重定向页面

- IDEA主题加高亮

IntelliJ Idea的黑色主题,使用就是file-->import settings 选择压缩包里的jar包,主题就被导入了,之后会提示重启,重启完就可以在设置中使用了. IDEA主题下载 ...

- IDM中的选项设置你了解多少?

IDM(Internet Download Manager)下载器能够兼容支持多种浏览器进行文件下载,很多时候只要复制一个地址IDM的下载弹窗就自动弹出来,有时候不需要下载的时候也会弹,时间久了就会感 ...

- WebsitePanel密码解密

WebsitePanel是一套Windows系统中的虚拟主机管理系统,可以同时管理多台服务器. 通过反编译该系统的dll发现该系统的密码加密方式可逆. 解密流程 1,获取密钥 密钥保存在 Enter ...

- Jmeter(二十八) - 从入门到精通 - Jmeter Http协议录制脚本工具-Badboy1(详解教程)

1.简介 在使用jmeter自动录制脚本时会产生很多无用的请求,所以推荐使用badboy录制脚本之后保存为jmx文件,在jmeter中打开使用.因此宏哥在这里介绍一下Badboy这款工具,本来打算不做 ...

- Jmeter-记一次AES加密登录实例

前言 公司有个网站系统,用户名是明文,密码是加密的,所以搞了好久才登录进去,因此记录下艰辛过程. Part 1 了解加密算法 找研发同事去了解这个是怎样一个加密过程,最后得到的结论是:后端会生成一 ...

- LeetCode周赛#208

本周周赛的题面风格与以往不太一样,但不要被吓着,读懂题意跟着模拟,其实会发现并不会难到哪里去. 1599. 经营摩天轮的最大利润 #模拟 题目链接 题意 摩天轮\(4\)个座舱,每个座舱最多可容纳\( ...

- Java基础教程——字符流

字符流 字节流服务文本文件时,可能出现中文乱码.因为一个中文字符可能占用多个字节. 针对于非英语系的国家和地区,提供了一套方便读写方式--字符流. java.io.Reader java.io.Wri ...

- 【mq读书笔记】mq索引文件刷盘

索引文件的刷盘并不是采取定时刷盘机制,而是每更新一次索引文件就会将上一次的改动刷写到磁盘. 同步刷盘: GroupCommitRequest将被提交到GroupCommitService线程,Grou ...