BUUCTF--findit

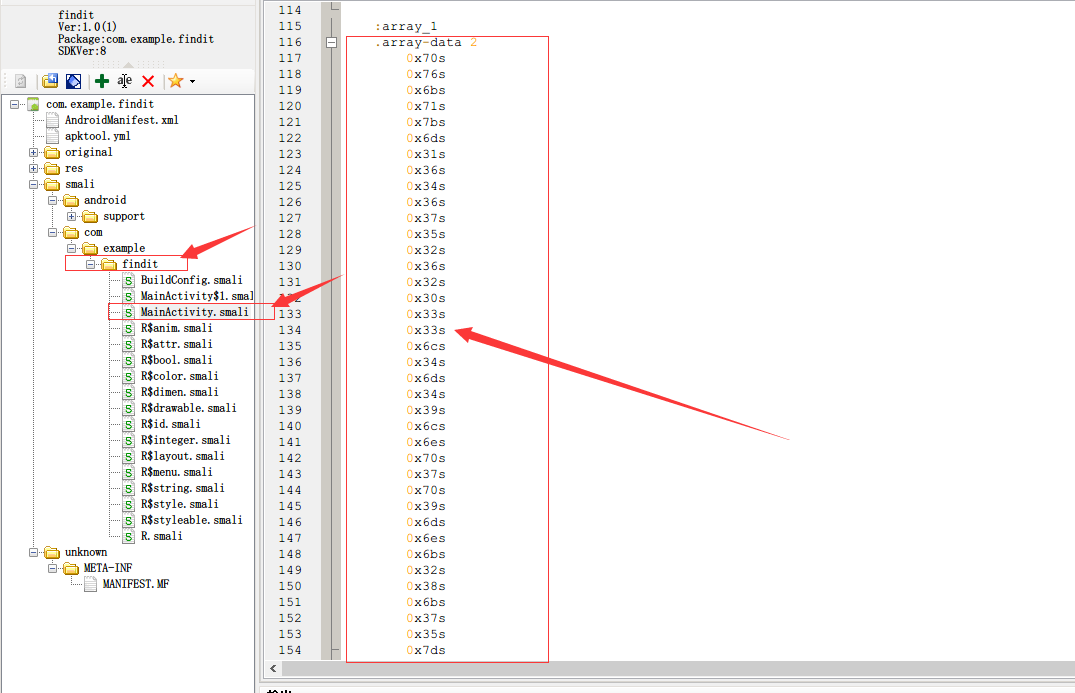

1.APKIDE打开

找到一组十六进制数

转换为字符串之后为

pvkq{m164675262033l4m49lnp7p9mnk28k75}

2.凯撒解密

model = "abcdefghijklmnopqrstuvwxyz"

str1 = "pvkq{m164675262033l4m49lnp7p9mnk28k75}"

for i in range(1,27):

print("key=%d"%i, end='\n')

for s in str1:

if s.isalpha():

n = model.find(s)

s = model[n-i]

print(s, end='')

print('\n')

key=1

oujp{l164675262033k4l49kmo7o9lmj28j75}key=2

ntio{k164675262033j4k49jln7n9kli28i75}key=3

mshn{j164675262033i4j49ikm7m9jkh28h75}key=4

lrgm{i164675262033h4i49hjl7l9ijg28g75}key=5

kqfl{h164675262033g4h49gik7k9hif28f75}key=6

jpek{g164675262033f4g49fhj7j9ghe28e75}key=7

iodj{f164675262033e4f49egi7i9fgd28d75}key=8

hnci{e164675262033d4e49dfh7h9efc28c75}key=9

gmbh{d164675262033c4d49ceg7g9deb28b75}key=10

flag{c164675262033b4c49bdf7f9cda28a75}key=11

ekzf{b164675262033a4b49ace7e9bcz28z75}key=12

djye{a164675262033z4a49zbd7d9aby28y75}key=13

cixd{z164675262033y4z49yac7c9zax28x75}key=14

bhwc{y164675262033x4y49xzb7b9yzw28w75}key=15

agvb{x164675262033w4x49wya7a9xyv28v75}key=16

zfua{w164675262033v4w49vxz7z9wxu28u75}key=17

yetz{v164675262033u4v49uwy7y9vwt28t75}key=18

xdsy{u164675262033t4u49tvx7x9uvs28s75}key=19

wcrx{t164675262033s4t49suw7w9tur28r75}key=20

vbqw{s164675262033r4s49rtv7v9stq28q75}key=21

uapv{r164675262033q4r49qsu7u9rsp28p75}key=22

tzou{q164675262033p4q49prt7t9qro28o75}key=23

synt{p164675262033o4p49oqs7s9pqn28n75}key=24

rxms{o164675262033n4o49npr7r9opm28m75}key=25

qwlr{n164675262033m4n49moq7q9nol28l75}key=26

pvkq{m164675262033l4m49lnp7p9mnk28k75}

3.get flag!

flag{c164675262033b4c49bdf7f9cda28a75}

BUUCTF--findit的更多相关文章

- [BUUCTF]REVERSE——findit

findit 步骤: apk文件,直接用apkide打开,找到findit文件 查看了所有的函数,没找到有关flag的线索,但是找到了一串奇怪的16进制 将第一串转换一下,感觉第二串应该是flag 拿 ...

- 刷题记录:[BUUCTF 2018]Online Tool

目录 刷题记录:[BUUCTF 2018]Online Tool 一.知识点 1.escapeshellarg和escapeshellcmd使用不当导致rce 刷题记录:[BUUCTF 2018]On ...

- BUUCTF 部分wp

目录 Buuctf crypto 0x01传感器 提示是曼联,猜测为曼彻斯特密码 wp:https://www.xmsec.cc/manchester-encode/ cipher: 55555555 ...

- buuctf misc 刷题记录

1.金三胖 将gif分离出来. 2.N种方法解决 一个exe文件,果然打不开,在kali里分析一下:file KEY.exe,ascii text,先txt再说,base64 图片. 3.大白 crc ...

- BUUCTF知识记录

[强网杯 2019]随便注 先尝试普通的注入 发现注入成功了,接下来走流程的时候碰到了问题 发现过滤了select和where这个两个最重要的查询语句,不过其他的过滤很奇怪,为什么要过滤update, ...

- buuctf misc wp 01

buuctf misc wp 01 1.金三胖 2.二维码 3.N种方法解决 4.大白 5.基础破解 6.你竟然赶我走 1.金三胖 root@kali:~/下载/CTF题目# unzip 77edf3 ...

- buuctf misc wp 02

buuctf misc wp 02 7.LSB 8.乌镇峰会种图 9.rar 10.qr 11.ningen 12.文件中的秘密 13.wireshark 14.镜子里面的世界 15.小明的保险箱 1 ...

- BUUCTF WEB-WP(3)

BUUCTF WEB 几道web做题的记录 [ACTF2020 新生赛]Exec 知识点:exec命令执行 这题最早是在一个叫中学生CTF平台上看到的类似,比这题稍微要复杂一些,多了一些限制(看看大佬 ...

- BUUCTF Crypto_WP(2)

BUUCTF Crypto WP 几道密码学wp [GXYCTF2019]CheckIn 知识点:Base64,rot47 下载文件后,发现一个txt文件,打开发现一串base64,界面之后出现一串乱 ...

- BUUCTF WEB

BUUCTF 几道WEB题WP 今天做了几道Web题,记录一下,Web萌新写的不好,望大佬们见谅○| ̄|_ [RoarCTF 2019]Easy Calc 知识点:PHP的字符串解析特性 参考了一下网 ...

随机推荐

- IDEA maven 配置,运行比较慢,加截本地仓库资源数据

在 Runner 配置了参数: -DarchetypeCatalog=internal

- Vue在移动端App中使用的问题总结

1.客户端中弹出键盘使得fixed布局错乱 Vue 在移动端中使用,当弹出键盘时,fixed 布局的元素可能会被键盘顶起. 例子图示及解决方法参考:https://blog.csdn.net/qq_3 ...

- PHP上传一个文件夹

该项目核心就是文件分块上传.前后端要高度配合,需要双方约定好一些数据,才能完成大文件分块,我们在项目中要重点解决的以下问题. * 如何分片: * 如何合成一个文件: * 中断了从哪个分片开始. 如何分 ...

- centos apache2.4.6 apache https配置

错误描述: SSL 接收到一个超出最大准许长度的记录. 错误代码:SSL_ERROR_RX_RECORD_TOO_LONG 原因: root@iZwz93telmwbh624e5zetqZ:~# ap ...

- bootstrap-multiselect 设置单选无效(设置单选依然是复选框)

bootstrap-multiselect 的使用介绍:https://www.cnblogs.com/landeanfen/p/5013452.html bootstrap-multiselect ...

- Kaggle 入门资料

kaggle入门之如何使用 - CSDN博客 http://blog.csdn.net/mdjxy63/article/details/78221955 kaggle比赛之路(一) -- 新手注册账号 ...

- Spring 使用RedisTemplate操作Redis

首先添加依赖: <!-- https://mvnrepository.com/artifact/redis.clients/jedis --> <dependency> < ...

- 接上SQL SERVER的锁机制(一)——概述(锁的种类与范围)

二.完整的锁兼容性矩阵(见下图) 对上图的是代码说明:见下图. 三.下表列出了数据库引擎可以锁定的资源. 名称 资源 缩写 编码 呈现锁定时,描述该资源的方式 说明 数据行 RID RID 9 文件编 ...

- ubuntu命令整理中

系统变量文件: ~/.bashrc 打印系统变量:echo $ANDROID_NDK 查看磁盘空间:df -h 解压缩: .tar.gz 解压:tar zxvf FileName.tar.gz 压缩: ...

- Booting the Linux/ppc kernel without Open Firmware

The DT block format 这一章定义了传递给内核的FDT(flattened device tree)的格式.关于它包含的内容以及内核需要的属性将在后续章节描述. 注:DT block应 ...