Intsall The Nessus in you kali linux

1、first you shold download the nessus on the web station

the nessus download site url: https://www.tenable.com/downloads/nessus

and then you wiil find de file of nessus inyou location. ,use the command to unpack the package of nessus, as follow my system bit is 64 so I downlaod this version

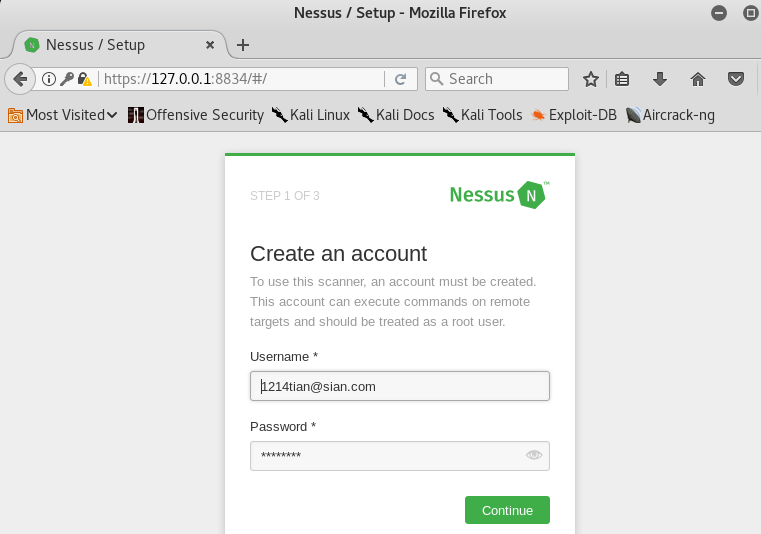

and then use the commands dpkg -i and finally use the commands /etc/init.d/nessusd start to open the nessus ,and then you will find this srcreen ,so you should createaccount before you install the nessus

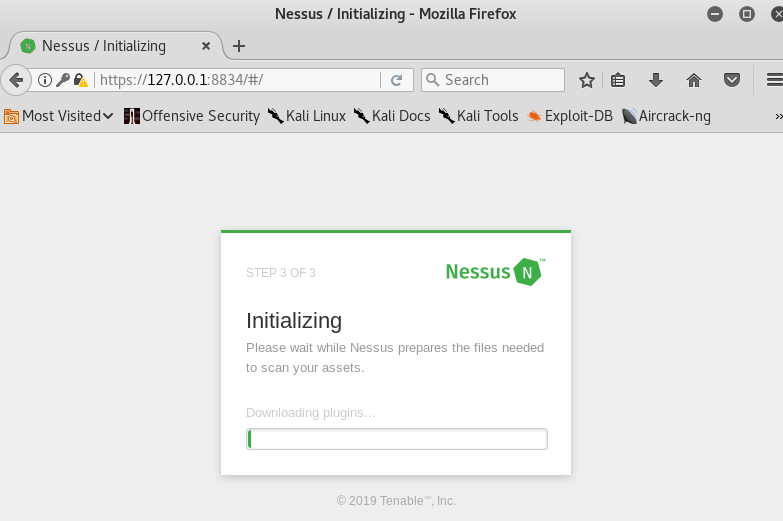

my nessus account is YaLong you can get the active code and start the nessus

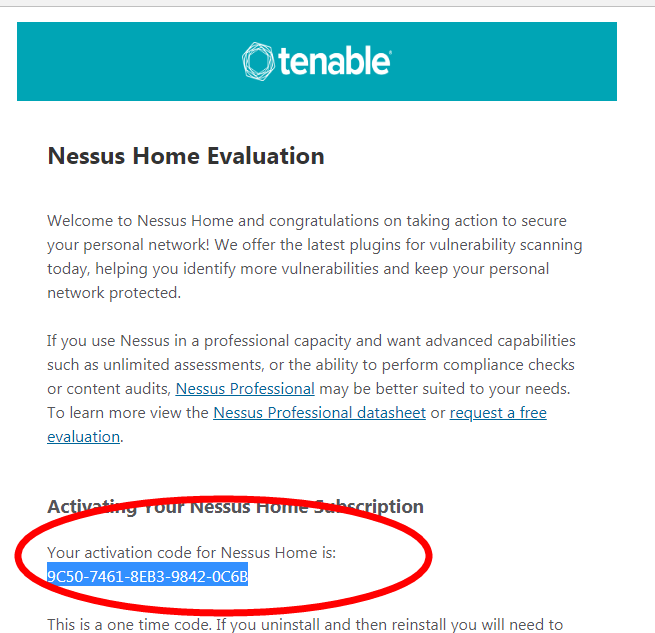

you get the activation code nessus home ,

because Nesssus required Company email account ,but i not .so we can selected the free version only for home ,cna only scan you local home.the we shut down the nessus and use the command " /etc/init.d/nessusd stop。

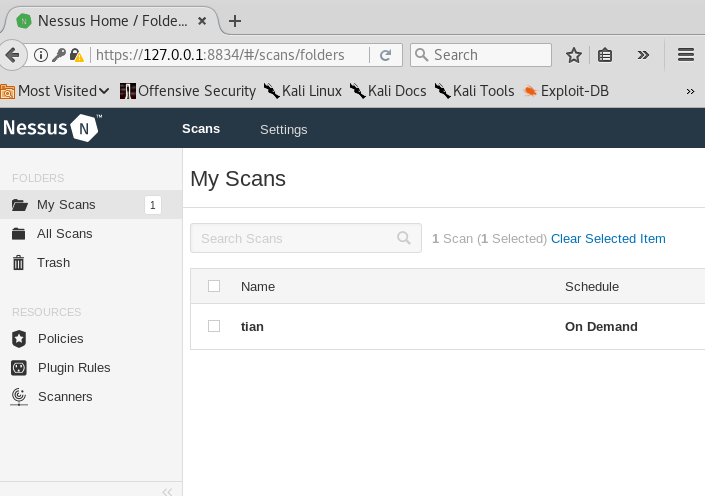

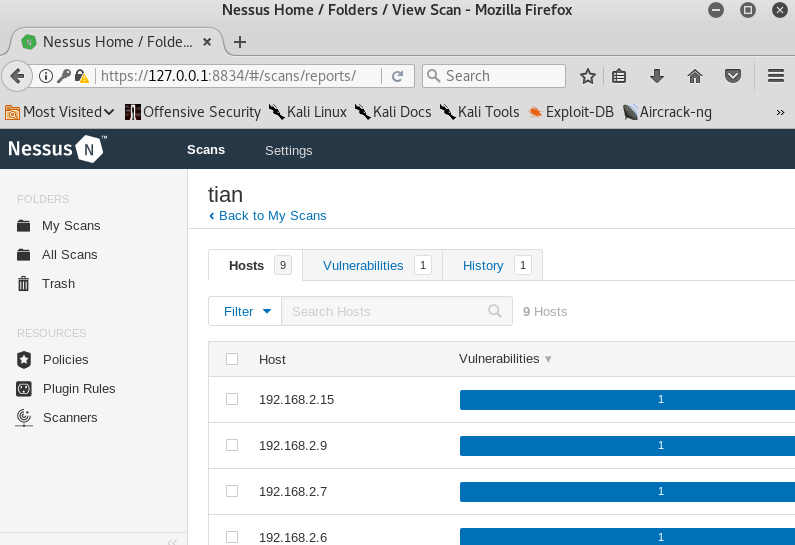

after indtall the plung。we can use it to scan the web vulnerability but it only for home not for business

2、use the Scapy to find the live port

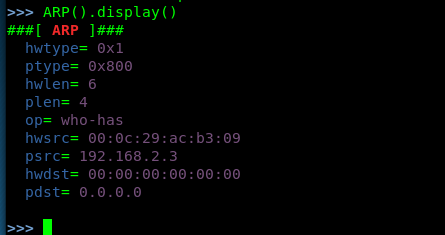

first let's we see the default configuration use function display() ,we can decide the ARP()=another

arp_request=ARP()

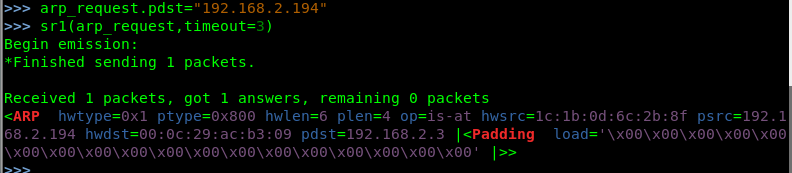

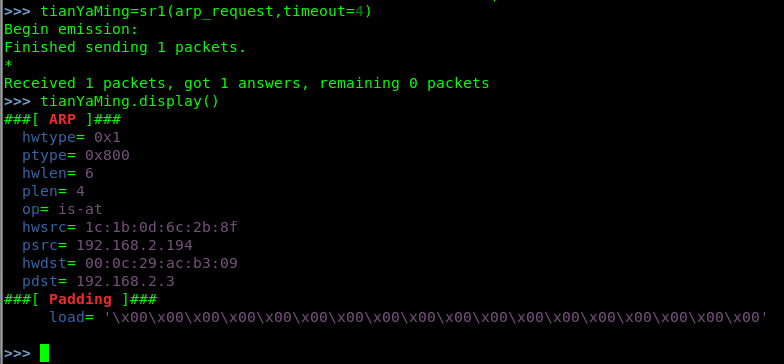

and then use the arp_request.pdst() to define the target ip address

for example " arp_request=ARP() arp_request.pdst="192.168.2.2" then you use the command sr1(arp_request)

also can use the brife command sr1(ARP(pdst="192.168.2.2"))

and then set the toimeout ,you can use the command sr1(ARP(pdst="192.168.2.2" ,timeout=1))

Intsall The Nessus in you kali linux的更多相关文章

- Kali Linux Web 渗透测试视频教程— 第八课 nessus

Kali Linux Web 渗透测试视频教程— 第八课 nessus 文/玄魂 视频课程地址:http://edu.51cto.com/course/course_id-1887.html 目录 n ...

- Kali linux Nessus &Cracking Password

1 .Nessus漏洞网站测试(真正体会到什么是专业版和社区版的区别,要技术就不光要勤恳的态度,严谨的思维.还有矢志不渝的志气,还必须要求砸钱,所以狠狠的赚钱才是硬道理),我的半个社区版的很多扫描模块 ...

- Kali Linux渗透基础知识整理(三):漏洞利用

漏洞利用阶段利用已获得的信息和各种攻击手段实施渗透.网络应用程序漏洞诊断项目的加密通信漏洞诊断是必须执行的.顾名思义,利用漏洞,达到攻击的目的. Metasploit Framework rdeskt ...

- Kali Linux渗透基础知识整理(二)漏洞扫描

Kali Linux渗透基础知识整理系列文章回顾 漏洞扫描 网络流量 Nmap Hping3 Nessus whatweb DirBuster joomscan WPScan 网络流量 网络流量就是网 ...

- KALI LINUX WEB 渗透测试视频教程—第十九课-METASPLOIT基础

原文链接:Kali Linux Web渗透测试视频教程—第十九课-metasploit基础 文/玄魂 目录 Kali Linux Web 渗透测试视频教程—第十九课-metasploit基础..... ...

- Kali Linux系列教程之OpenVas安装

Kali Linux系列教程之OpenVas安装 文 /玄魂 目录 Kali Linux系列教程之OpenVas安装 前言 1. 服务器层组件 2.客户层组件 安装过程 Initial setup ...

- Kali linux 2016.2(Rolling)里安装OpenVAS

不多说,直接上干货! 本博文,是在Kali 2.0 linux里,安装OpenVAS. 前言 OpenVAS是一款开放式的漏洞评估工具,主要用来检测目标网络或主机的安全性.与安全焦点的X-Scan工具 ...

- 黑客专用操作系统——Kali Linux简介

1如果您之前使用过或者了解BackTrack系列Linux的话,那么我只需要简单的说,Kali是BackTrack的升级换代产品,从Kali开始,BackTrack将成为历史. 如果您没接触过Back ...

- kali linux 入侵window实例

我使用Kali Linux的IP地址是192.168.0.112:在同一局域网内有一台运行Windows XP(192.168.0.108)的测试电脑. 本文演示怎么使用Metasploit入侵win ...

随机推荐

- Djangon

2.怎么样从浏览器获得用户输入的数据? request.浏览器的八种申请方式.get(条件) request.浏览器的八种申请方式[] request.浏览器的八种申请方式(这里什么也不要写)> ...

- [模板] 多项式: 乘法/求逆/分治fft/微积分/ln/exp/幂

多项式 代码 const int nsz=(int)4e5+50; const ll nmod=998244353,g=3,ginv=332748118ll; //basic math ll qp(l ...

- Android查看联系人简单记录

简单实现打印联系人信息,可以作为插入联系人的基础和主要代码块,作为个人记录的小逻辑 package com.lgqrlchinese.contactstest; import android.Mani ...

- ☆ [ZJOI2006] 书架 「平衡树维护数列」

题目类型:平衡树 传送门:>Here< 题意:要求维护一个数列,支持:将某个元素置顶或置底,交换某元素与其前驱或后继的位置,查询编号为\(S\)的元素的排名,查询排名第\(k\)的元素编号 ...

- Docker 错误 docker: invalid reference format. 的解决

运行 docker run –it –v /dataset:/dataset –v /inference:/inference –v /result:/result floydhub/pytorch: ...

- css经常使用的六种文本样式

css当中经常使用的六种文本样式 css 文本样式是相对于内容进行的样式修饰,下面来说下几种常见的文本样式. 首行缩进 首行缩进是将段落的第一行缩进,这是常用的文本格式化效果.一般地,中文写作时开头空 ...

- 2019/04/06 BJ省选模拟DAY1

今天好惨啊 \(n*m\)的图手抖打成\(n*n\)的板子 挂了70分 否则并列rk20?[雾] hyc好厉害啊阿克 省队预订了啊 T1 众所周知向量a,b相乘形成一个矩陣 已知一个矩阵 问至少要多少 ...

- vscode设置python3.7调试环境(已更新)

汇总系列:https://www.cnblogs.com/dunitian/p/4822808.html#ai CentOS安装Python3.7:https://www.cnblogs.com/do ...

- jquery cookie问题

近期工作中遇到了jquery cookie解决问题,顺便记录下: <div id="submenu"> <ul> <li><a id=&q ...

- postgres 基本操作

登陆: $ psql -U <user> -d <dbname> 数据库操作: $ \l //查看库 $ \c <dbname> //切换库 // ...