[转帖]一次SSL握手异常,我发现JDK还有发行版区别

https://www.cnblogs.com/codelogs/p/16633704.html

原创:扣钉日记(微信公众号ID:codelogs),欢迎分享,转载请保留出处。

简介#

最近,我们一个多机房部署的服务,调用方反馈有问题,在调用新加坡机房时正常,而调用印度机房则报SSL握手异常。

排查花了一些时间,同时也积累了一些经验,故记录一下,读完本文,你将了解到如下内容:

- SSL握手过程

- SSL握手异常时的排查思路与工具

- 同版本的JDK,也是有所差异的

废话不多说,往下看...

发现问题#

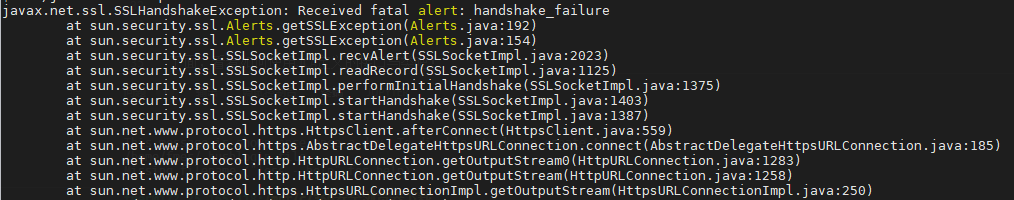

调用方调用印度机房服务时,报错信息如下:

这个异常是同事一直在看,经过一翻搜索,怀疑是JDK版本的问题,经过询问调用方,发现调用方版本是1.8.0_91-b14,于是同事打算下载此版本JDK本地测试一下。

但这个版本JDK不太好找,于是同事就问了下我,我也找了一会也没找到,于是打算从源码编译一个此版本JDK。

经过一段时间,我通过源码编译出来了这个版本的jdk,同时同事也在网上找到了一个此版本的JDK,如下:

JDK源码:https://github.com/openjdk/jdk8u ,tag选择jdk8u91-b14即可。

网上的JDK包:https://github.com/ojdkbuild/ojdkbuild/releases/download/1.8.0.91-3/java-1.8.0-openjdk-1.8.0.91-1.b14.el6.x86_64.zip

弄到1.8.0_91-b14版JDK后,我和同事都进行了测试,奇怪的是,同事网上找的JDK重现了调用方的报错,即新加坡机房正常,而印度机房SSL握手失败,但我自己编译的JDK则两个机房都正常,我们可是相同版本的JDK啊!

好家伙,现在有2个疑问了,如下:

- 为啥新加坡机房正常,而印度机房SSL握手报错?

- 为啥相同版本的JDK,自己编译的没有问题?

为啥SSL握手报错?#

由于我之前解决过一次SSL握手异常的bug,也写成了一篇文章 一次IOS通知推送问题排查全过程,原因是由于客户端与服务端密码套件不一致导致的。

粗略来讲,SSL握手过程如下:

- 客户端发送Client Hello包给服务端,其中除了包含密钥协商相关的数据外,还会告知自己支持的密码套件列表。

- 服务端收到Client Hello包后,会给客户端回复Server Hello,其中也包含了密钥协商数据,以及服务端选择了哪个密码套件。

但有一种情况是,客户端第一步发送的所有密码套件,服务端都不支持,因此服务端会回复一个SSL握手异常包,进而导致客户端失败报错。

注:密码套件,指的是加密系统将多种密码学算法混合使用,以实现多种安全需求,如TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256,使用ECDHE实现密钥协商、RSA实现证书认证、AES实现加密、SHA256实现消息防篡改。

如何确认是否是上面原因呢?我进行了如下测试:

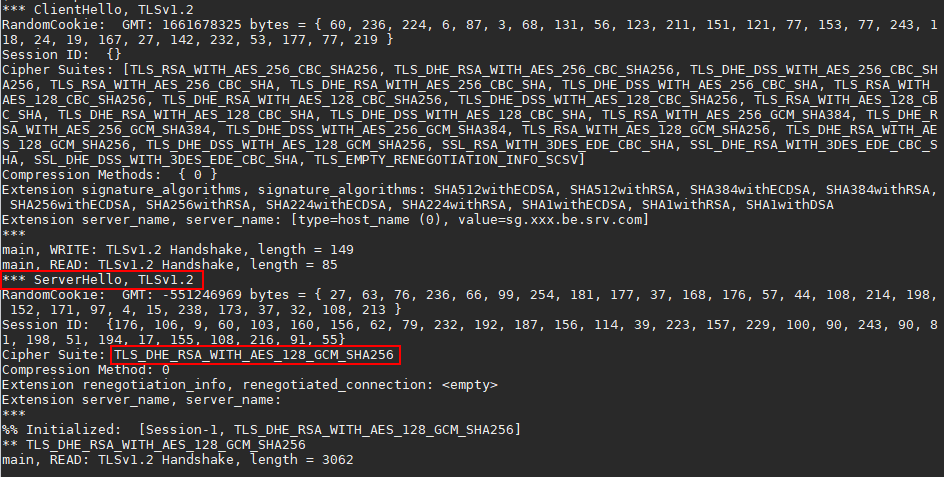

- 添加JVM参数

-Djavax.net.debug=SSL,并调用正常的新加坡机房,看看SSL握手选择的是什么密码套件。

$ bin/java -Djavax.net.debug=SSL SgSendRequest

可以看到,客户端提供了很多密码套件,服务端选择了TLS_DHE_RSA_WITH_AES_128_GCM_SHA256,那么极有可能是印度机房不支持此密码套件,导致印度机房请求失败,可用curl确认下:

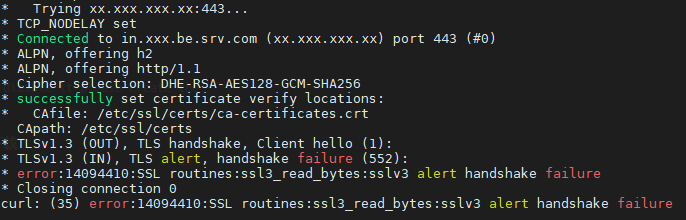

- 使用curl以指定密码套件DHE-RSA-AES128-GCM-SHA256访问印度机房。

$ curl -v https://in.xxx.be.srv.com --ciphers DHE-RSA-AES128-GCM-SHA256

可以发现,印度机房确实不支持此密码套件。

注:jdk密码套件名称与curl的名称稍微有点不一致,curl的可以在这里查找 https://curl.se/docs/ssl-ciphers.html

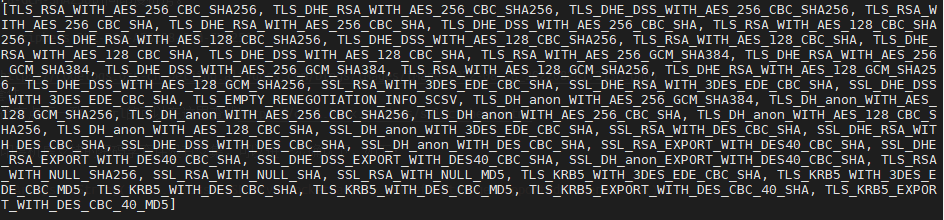

这也就是说,此JDK支持的密码学套件与印度机房支持的密码学套件没有交集,服务端无法选出一个双方都支持的密码套件,可以进一步确认下,如下:

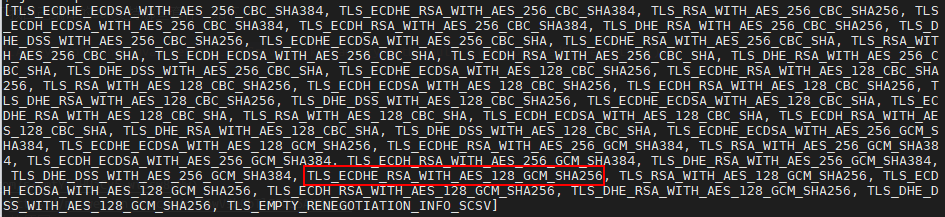

jdk支持的密码套件可以通过SSLServerSocketFactory.getSupportedCipherSuites()获取。

$ bin/jrunscript -e "print(java.util.Arrays.toString(javax.net.ssl.SSLServerSocketFactory.getDefault().getSupportedCipherSuites()))"

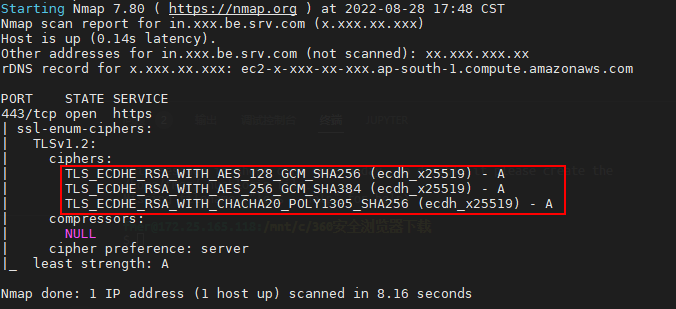

印度机房支持的密码套件可以使用nmap扫描获取,如下:

$ nmap --script ssl-enum-ciphers -p 443 in.xxx.be.srv.com

经过我的检查,发现jdk的密码套件与印度机房的密码套件确实没有交集,印度机房只支持一些较新的密码套件,这就是调用印度机房服务时SSL握手失败的原因。

用相同的方法,我也确认了新加坡机房,发现新加坡机房的密码套件与jdk的密码套件有交集,而TLS_DHE_RSA_WITH_AES_128_GCM_SHA256就在其中。

要解决这个问题也比较容易,要么让调用方升级jdk以支持新的密码套件,要么让印度机房SRE调整SSL配置以支持旧的密码套件,我们选择了前者。

那么,还有一个问题,为啥我自己编译的同版本的JDK就没有问题呢?

为啥自行编译的JDK没有问题?#

有点迷惑,我用上面相同方法确认了一下我自己编译的JDK支持哪些套件,如下:

$ bin/jrunscript -e "print(java.util.Arrays.toString(javax.net.ssl.SSLServerSocketFactory.getDefault().getSupportedCipherSuites()))"

可以发现,我自己编译的JDK,支持ECDH系列的新密码套件,这是为啥?

为了弄清区别,我使用问题JDK进行了调试,如下:

import javax.crypto.KeyAgreement;

import java.security.NoSuchAlgorithmException;

public class EcdhTest {

public static void main(String[] args) throws NoSuchAlgorithmException {

KeyAgreement ka = KeyAgreement.getInstance("ECDH");

System.out.println(ka);

}

}

在问题JDK里面,会报如下异常:

$ bin/java EcdhTest

Exception in thread "main" java.security.NoSuchAlgorithmException: Algorithm ECDH not available

at javax.crypto.KeyAgreement.getInstance(KeyAgreement.java:184)

at EcdhTest.main(EcdhTest.java:6)

有异常就好办了,只要顺着异常产生的过程调试下去即可,大概调试了如下相关方法:

sun.security.ssl.JsseJce.getKeyAgreement("ECDH")

sun.security.ec.SunEC

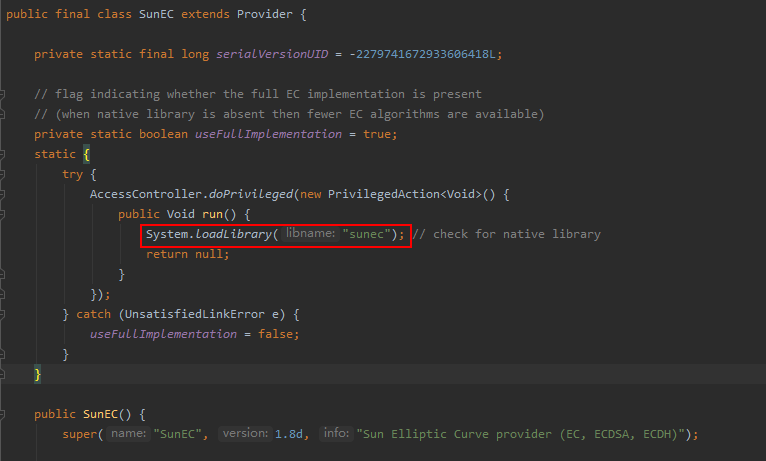

当调试到SunEC类时,我发现在加载sunec动态库时会报错,如下:

于是,我去问题jdk目录下查找这个动态库文件,动态库文件在Linux下一般是.so结尾,如下:

$ find | grep sunec

./jre/lib/ext/sunec.jar

./jre/lib/amd64/libsunec.so_DISABLED

./jre/lib/amd64/libsunec.diz

懵逼了,在这个问题JDK里,libsunec.so竟然被改名为了libsunec.so_DISABLED,而我看了下我自己编译的JDK,这个文件是没有改名的!

终于,第二个问题也找到了原因,原来是网上找的这个JDK,通过改名libsunec.so将EC系列算法禁用了。

我大概看了会那个JDK下载页面,这个JDK构建时间挺久了,是RedHat早期为CentOS6构建的一个JDK8版本,至于为啥要禁用EC系列算法,也没找到相关解释,只好就此打住。

总结#

这个问题在报错能被稳定重现出来时,其实就不难了,但排查思路与使用到的工具还是挺值得分享的,如下:

- 客户端与服务端支持的密码套件没有交集,会导致SSL握手失败。

- 使用

-Djavax.net.debug=SSL可以调试java的SSL握手过程。 - 通过

curl --ciphers指定客户端密码套件访问服务端,可以确认服务端是否支持此密码套件。 - 通过

SSLServerSocketFactory.getSupportedCipherSuites()可获取JDK支持的密码套件。 - 使用

nmap --script ssl-enum-ciphers可扫描出服务端支持的密码套件。 - 同样版本的JDK,不同发行商发行的,也可能存在着差异。

[转帖]一次SSL握手异常,我发现JDK还有发行版区别的更多相关文章

- MacOS升级到Monterey后python SSL握手失败问题

MacOS升级到Monterey 12.0.1后,忽然发现原来工作正常的python3请求华为restconf API报错失败,提示 ssl.SSLError: [SSL: SSLV3_ALERT_H ...

- SSL握手过程

原文地址: http://my.oschina.net/u/1188877/blog/164982 一.SSL握手有三个目的:1. 客户端与服务器需要就一组用于保护数据的算法达成一致:2. 它们需要确 ...

- SSL握手流程

一.SSL是什么? 安全套接字(SSL)协议是Web浏览器和Web服务器之间安全交换信息的协议. SSL介于应用层和TCP层之间,应用层数据不再直接传递给传输层,而是传递给SSL层,SSL层对从应用层 ...

- ssl握手数据结构

ssl握手 SSL记录头(5字节) 字节0:记录内容的类型 Content Type Hex Code Description Change_Cipher_Spec 0x14 指示加密方式的更改 Al ...

- HTTPS和SSL握手过程(转载)

https介绍 HTTPS = HTTP + 一组对称.非对称和基于证书的加密技术 HTTPS是最常见的HTTP安全版本.它得到了很广泛的应用,所有主要的商业浏览器和服务器都提供HTTPS.HTTPS ...

- 加密、签名和SSL握手机制细节

openssl系列文章:http://www.cnblogs.com/f-ck-need-u/p/7048359.html 1.1 背景知识 对称加密 :加密解密使用同一密钥,加解密速度快.随 ...

- SSL握手通信详解及linux下c/c++ SSL Socket代码举例

SSL握手通信详解及linux下c/c++ SSL Socket代码举例 摘自:http://www.169it.com/article/3215130236.html 分享到:8 发布时 ...

- SSL握手通信详解及linux下c/c++ SSL Socket代码举例(另附SSL双向认证客户端代码)

SSL握手通信详解及linux下c/c++ SSL Socket代码举例(另附SSL双向认证客户端代码) 摘自: https://blog.csdn.net/sjin_1314/article/det ...

- SSL 握手协议详解

这里重点介绍一下服务端的验证和密钥交换.这个阶段的前面的(a)证书 和(b)服务器密钥交换是基于密钥交换方法的.而在SSL中密钥交换算法有6种:无效(没有密钥交换).RSA.匿名Diffie-Hell ...

- 转:SSL 握手协议详解

SSL 握手协议详解 RSA作为身份认证,ECDHE来交换加密密钥,AES/DES等作为加密. 如果RSA来加解密,那么身份认证后,直接用认证后的RSA公钥解密.不需要再额外交换加密密钥了. 相关报文 ...

随机推荐

- 27、flutter Dialog 弹窗

AlertDialog //放在State<>之下 void _alertDialog() async { var result = await showDialog( barrierDi ...

- Xshell与Xftp安装与使用

Xshell与Xftp安装 软件安装:官网或者应用商店 安装结束 nslicense.dll替换 下载文件 使用 登录 双击刚刚建立的连接 表示建立成功 点击文件传输 右边就是服务器的文件,左边就是本 ...

- 看这里!带你快速体验MindSpore V1.0(For ubuntu 18.04)

摘要: 本文介绍了如何在Ubuntu 18.04上安装CPU版本的MindSpore V1.0.并使用安装好的MindSpore进行了LeNet的模型训练. Part One:引言 在HC2020大会 ...

- 解读 SSDB、LevelDB 和 RocksDB 到 GaussDB(for Redis) 的迁移

摘要:本期将详细介绍 SSDB.LevelDB 和 RocksDB 到 GaussDB(for Redis)的迁移. 本文分享自华为云社区<华为云PB级数据库GaussDB(for Redis) ...

- 重磅!KubeEdge单集群突破10万边缘节点|云原生边缘计算峰会前瞻

摘要:<KubeEdge单集群突破10万边缘节点 | 技术报告>将会在6月25日即将开展的云原生边缘计算峰会(KubeEdge Summit 2022)中进行应用解析.我们先来一睹为快吧! ...

- JVM内存模型,你看这一篇就够了

摘要:JVM是一种用于计算设备的规范,是一个虚构出来的计算机,通过在实际的计算机上仿真模拟各种计算机功能来实现的. 本文分享自华为云社区<[云驻共创]JVM内存模型的探知之旅>,作者:多米 ...

- vue2升级vue3:getCurrentInstance—Composition api/hooks中如何获取$el

在vue2中,我们进程看到 this.$el 操作.但是在vue3 如何获取组件的当前 dom 元素呢? 可以利用 getCurrentInstance getCurrentInstance Vue ...

- 本地已存在jar包,maven打包还是去下载

解决方法 在pom文件里面添加以下: file后修改为本地仓库的位置 oss file:C:\Users\admin\.m2\repository <pluginRepositories> ...

- 从飞书妙记秒开率提升,看火山引擎A/B测试在研发场景的应用

作者:DataTester 用户体验是决定互联网产品能否长久生存的关键,每一个基于产品功能.使用和外观的微小体验,都将极大地影响用户留存和满意度. 对于企业协作平台飞书而言,用户体验旅程从打开 ...

- Axure 多平台自适应

步骤一:设置自适应视图 1.新建两个页面分别命名为"PC版"和"移动版" 2.启动自适应视图: 条件为大于等于,宽为1024,继承于基本视图3.新建自适应视图& ...