KubeSphere 使用 OpenLDAP 进行统一认证完全指南

作者:申红磊,青云QingCloud 容器解决方案架构师,开源项目爱好者,KubeSphere Member。

背景

在实际使用中,会有一些用户,在不同场景中经常碰到 OpenLDAP 对接问题:

- 能否对接 LDAP?

- 对接方式都有什么,有界面吗?

- 能否按自己要求来对接指定账户,而非全部账户都能访问?

- 能否批量导入账户?

- 默认角色如何绑定?

在这里可以简单操作一下,以便来抛砖引玉,主要思路为:在 KubeSphere 中直接运行一个 LDAP Server,用 ApacheDirectoryStudio 来验证,然后使用 KubeSphere 进行 LDAP 对接验证。

前置条件

您需要部署一个 K8s 集群,并在集群中安装 KubeSphere。有关详细信息,请参阅在 Linux 上安装和在 Kubernetes 上安装。

KubeSphere 中部署 LDAP

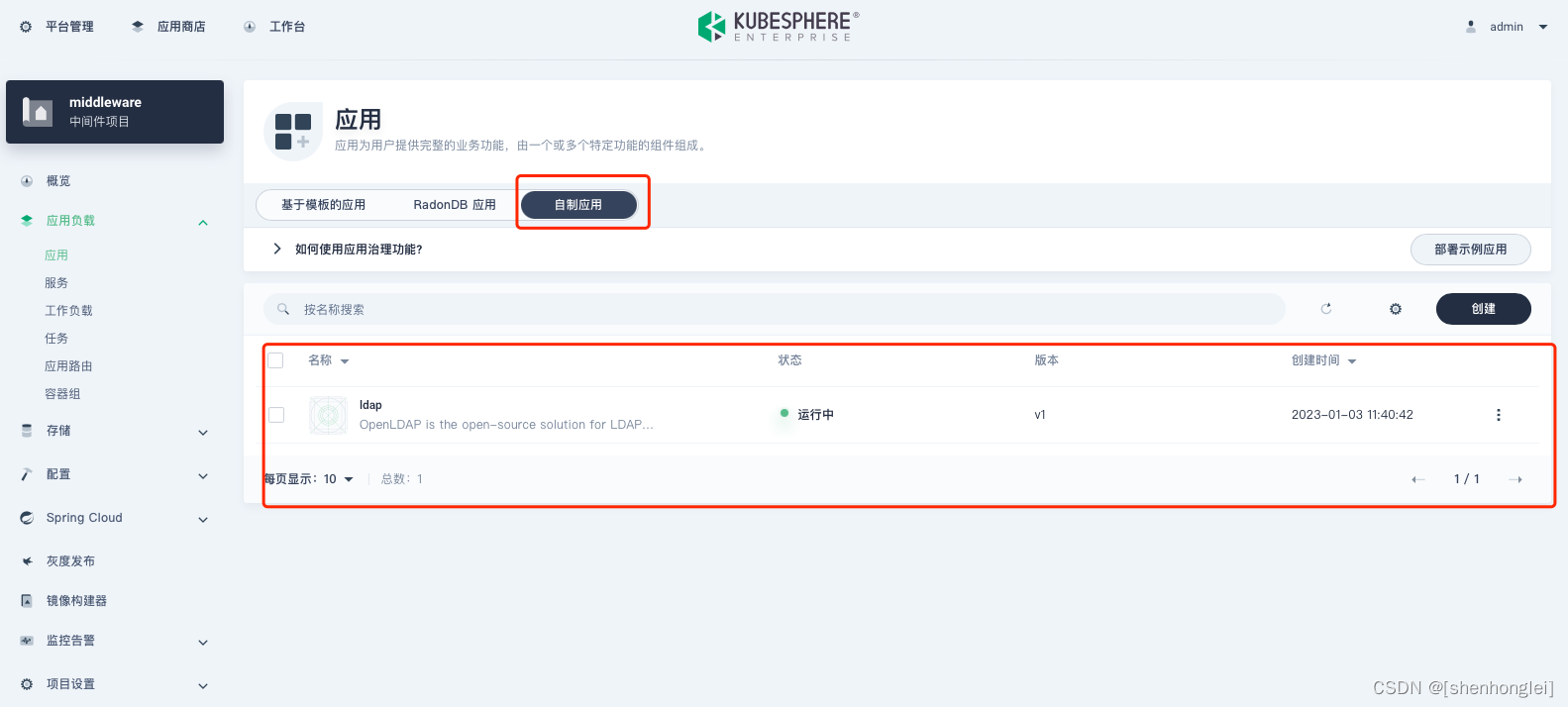

这里通过应用为用户提供完整的业务功能,由一个或多个特定功能的组件组成。来部署 OpenLDAP

部署 LDAP 应用

创建无状态服务(演示使用)

这里使用的镜像为:bitnami/openldap:latest

docker pull bitnami/openldap:latest

# 参考 the OpenLDAP server instance 可以配置 env 在后面使用

$ docker run --detach --rm --name openldap \

--network my-network \

--env LDAP_ADMIN_USERNAME=admin \

--env LDAP_ADMIN_PASSWORD=adminpassword \

--env LDAP_USERS=customuser \

--env LDAP_PASSWORDS=custompassword \

bitnami/openldap:latest

配置 Resources 的 Request 和 Limit ,并使用默认端口:

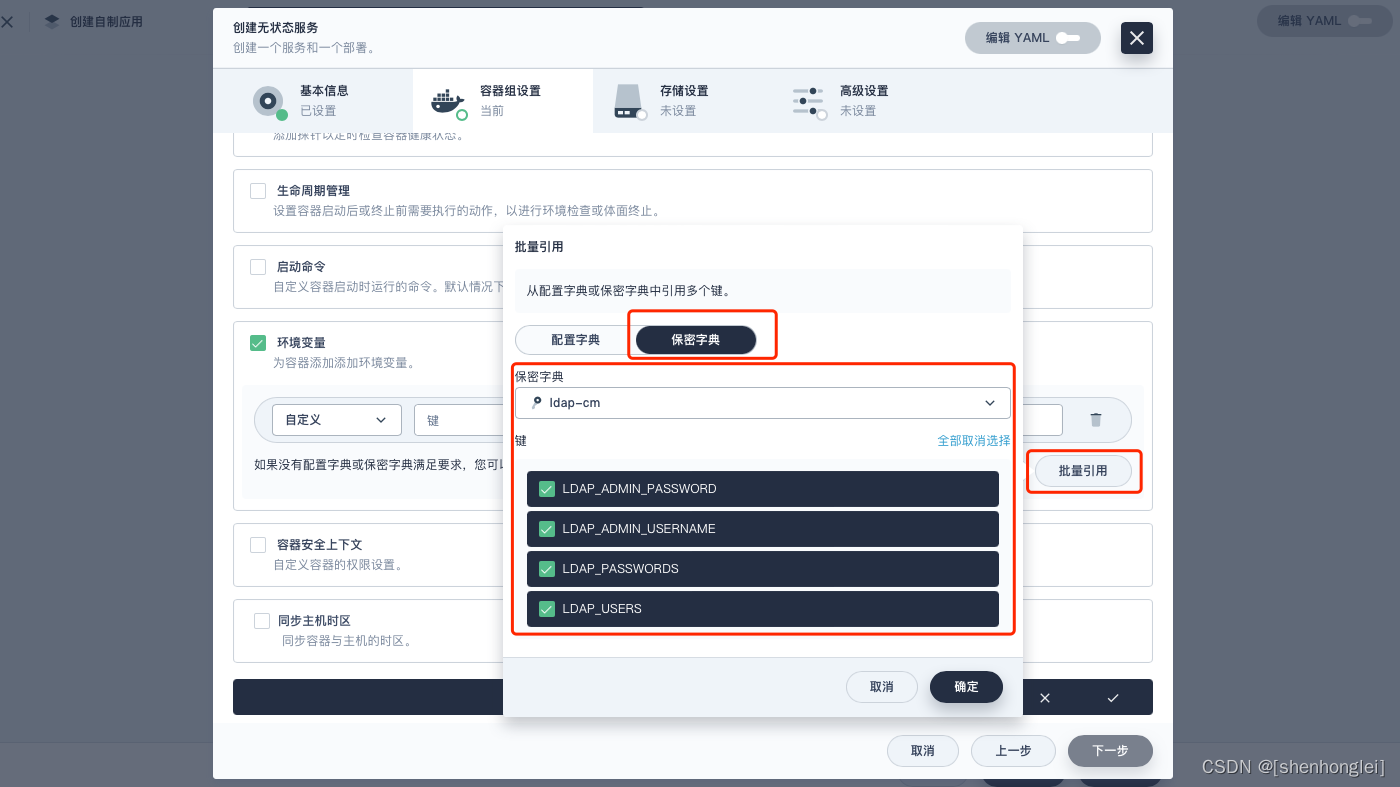

上面所说的环境变量,可以进行批量引用(KS 很多功能,明亮简洁又好用)。

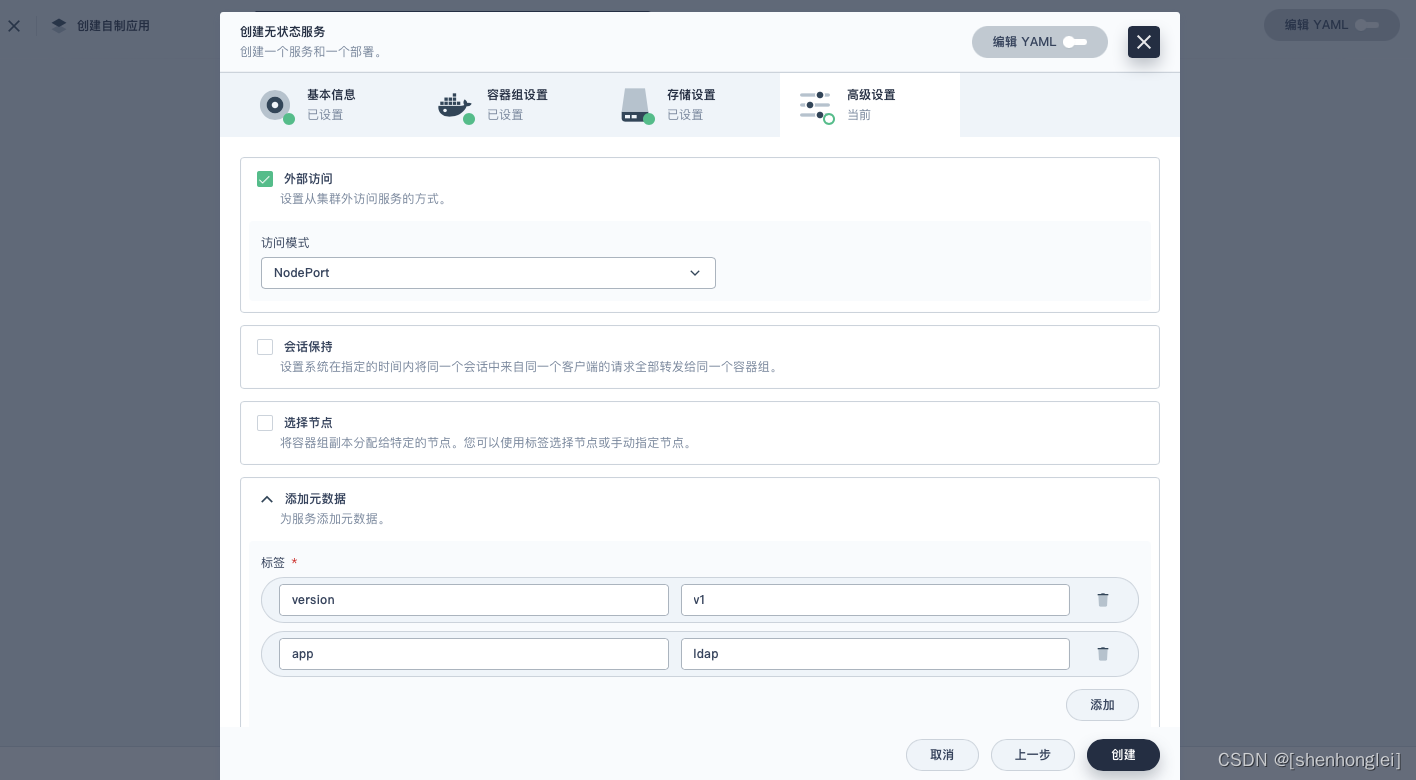

外部访问,这里使用模式为:NodePort。

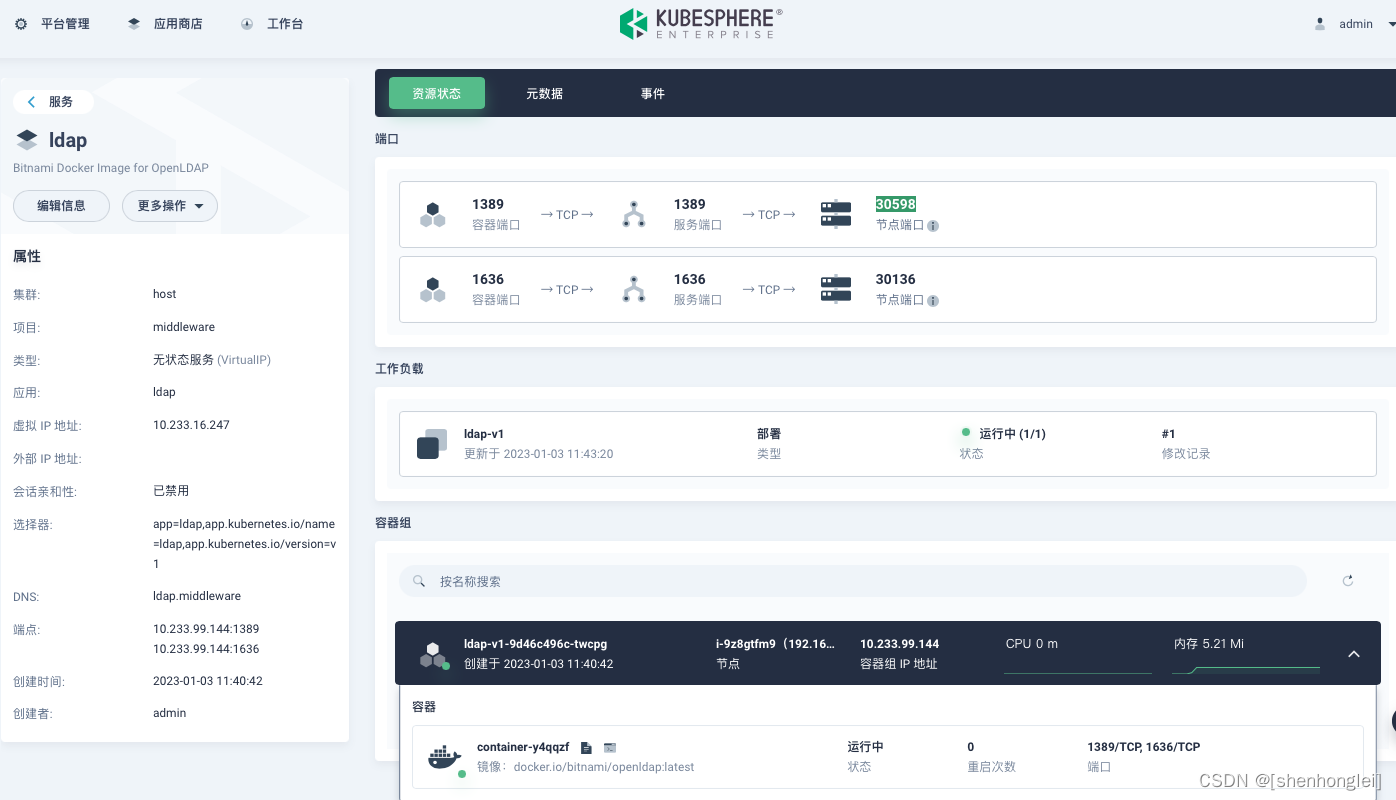

服务如下,通过 1389 对应的 NodePort 30598 来访问。

ApacheDirectoryStudio 验证 LDAP

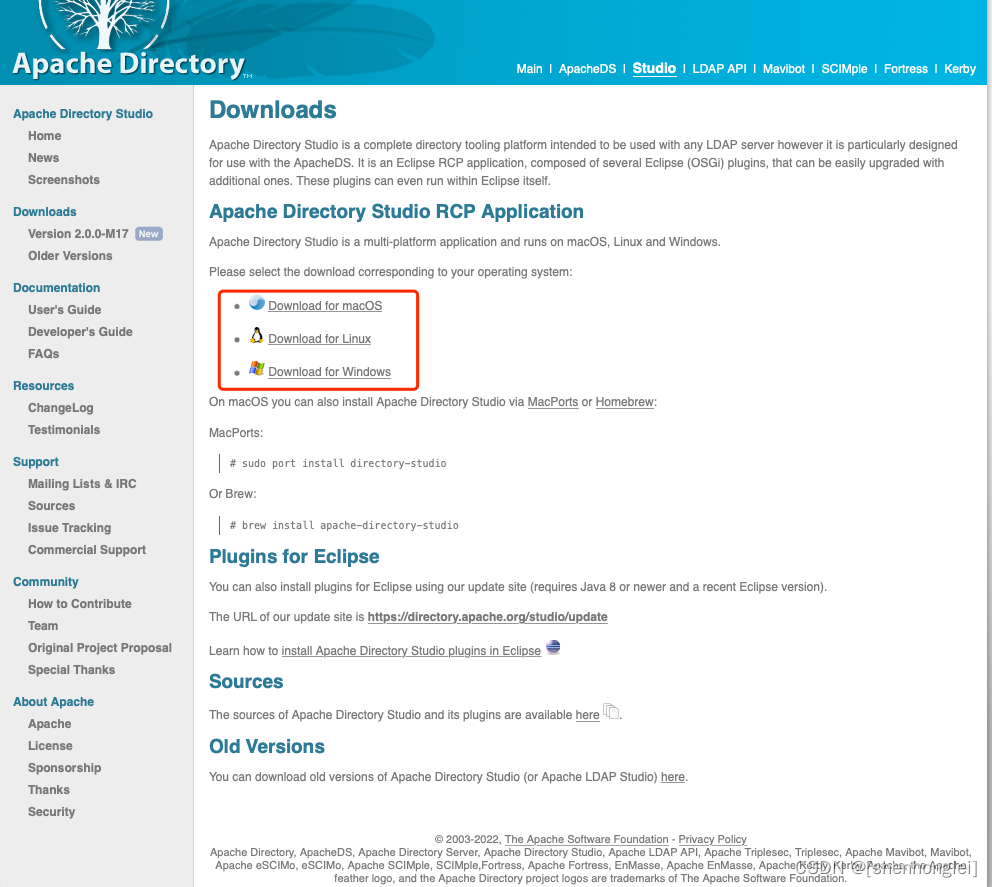

通过 ApacheDirectoryStudio 来直接验证,确认 OpenLDAP server instance 无问题后,再进行 KubeSphere 的对接。首先先下载 Mac 版 ApacheDirectoryStudio。

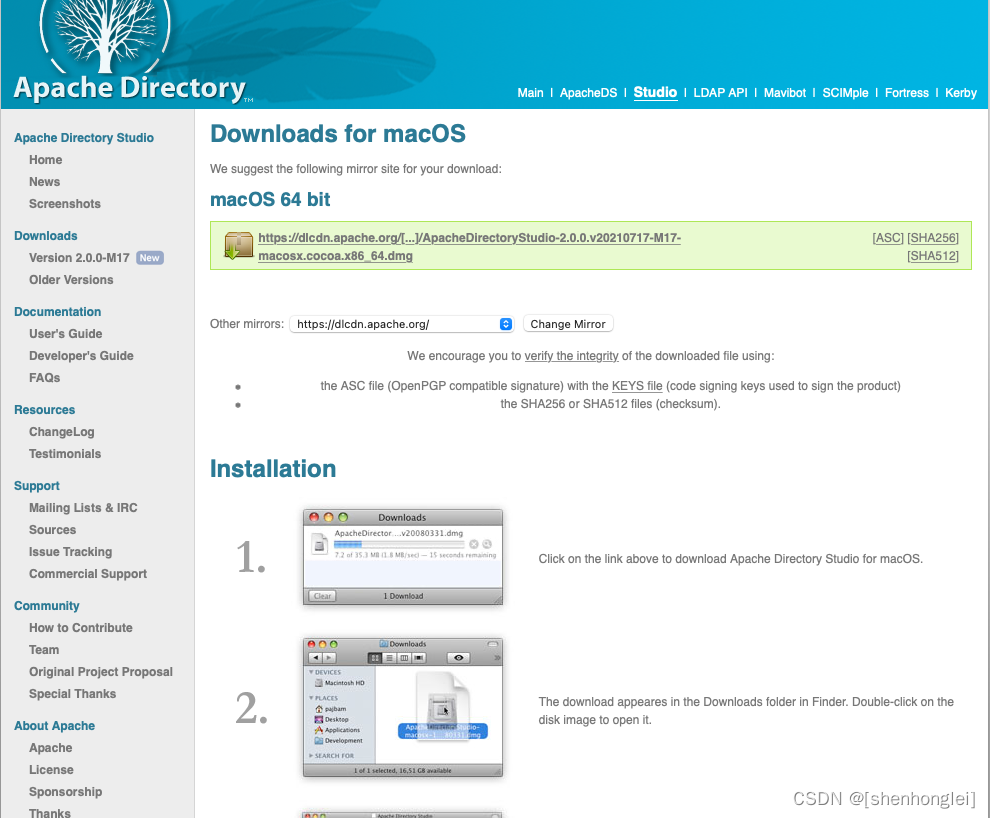

下载部署 ApacheDirectoryStudio

ApacheDirectoryStudio-2.0.0.v20210717-M17-macosx.cocoa.x86_64.dmg

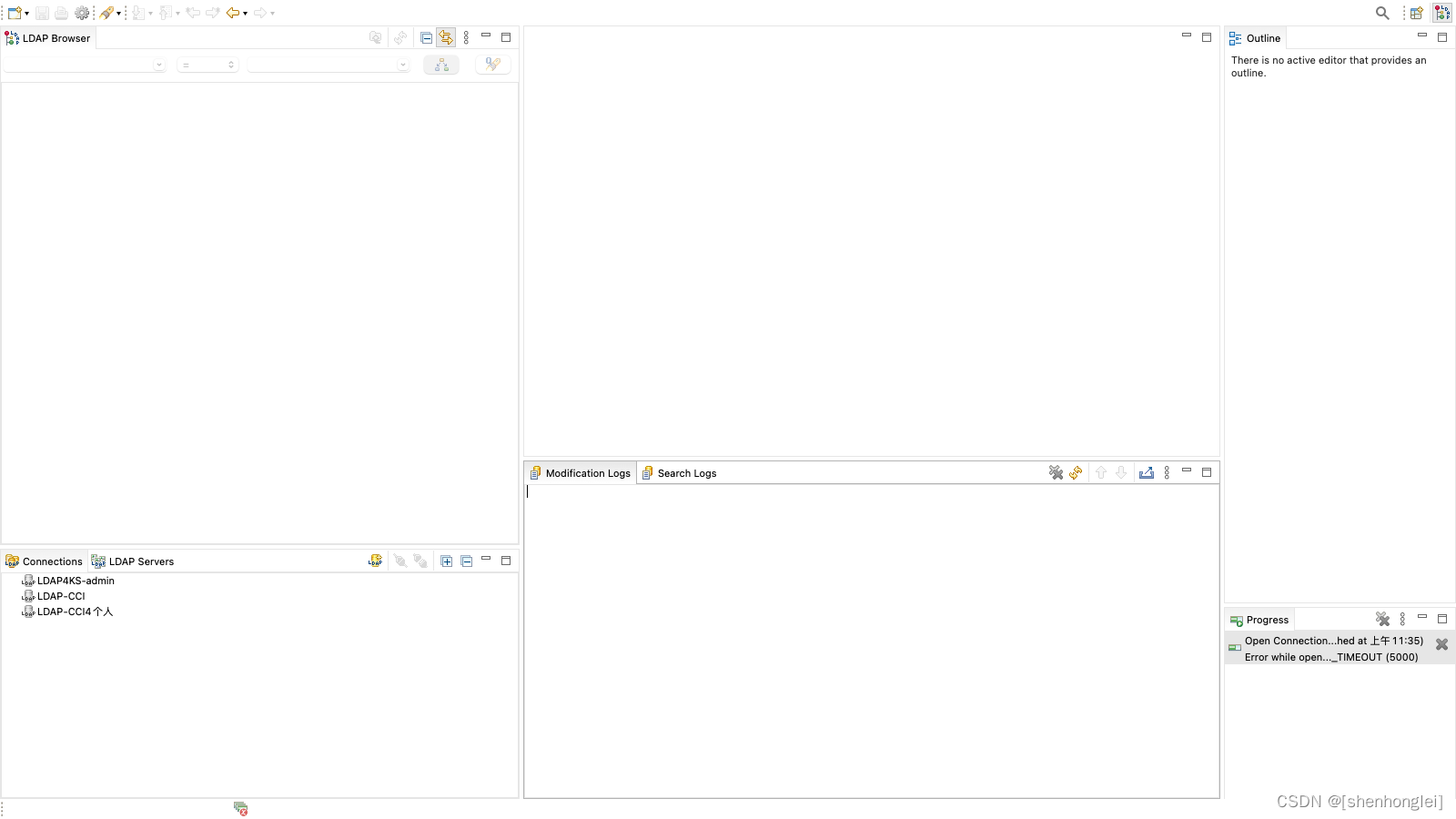

安装部署后 ApacheDirectoryStudio 如下:

ApacheDirectoryStudio 测试 LDAP

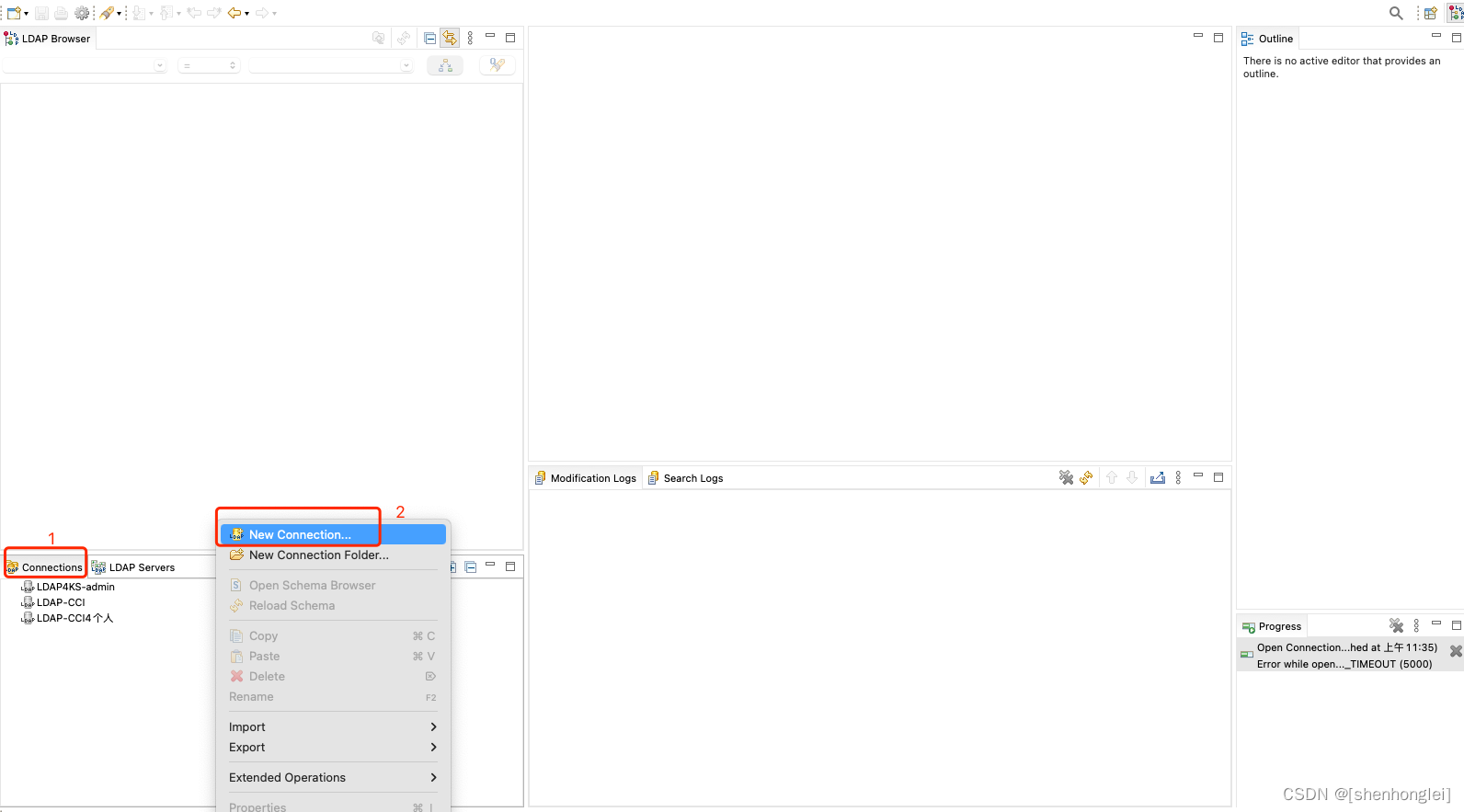

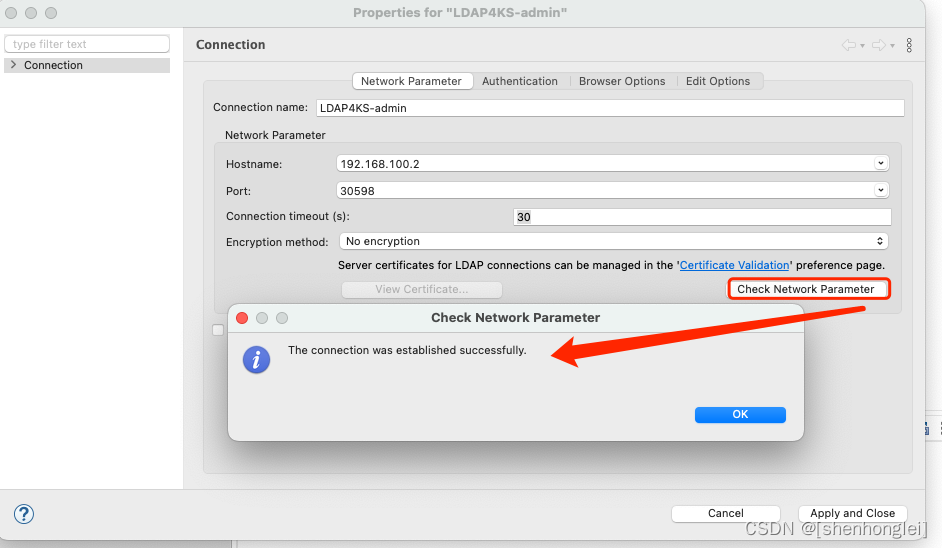

创建 CONNECTIONS:

Connection Name: LDAP4KS-admin

NetWork Parameter

HostName: 192.168.100.2

Port: 30598

Connection timeout(s): 30

Encryption method: no encryption

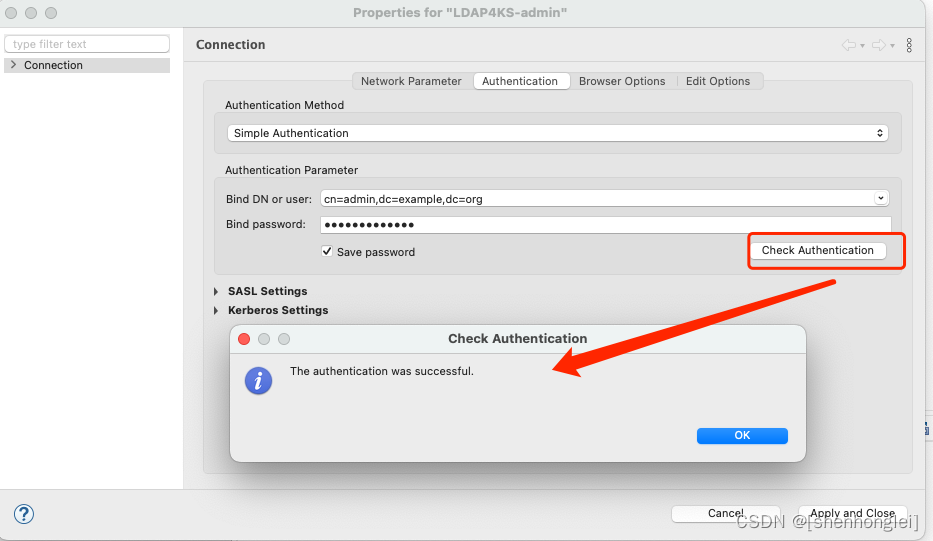

Authentication:

Authentication Method: Simple authentication

#参考上面时设置的 the OpenLDAP server instance 可以配置 env 在后面使用

Authentication Parameter:

Bind DB or User: cn=admin,dc=example,dc=org

Bind password: adminpassword

在 the OpenLDAP server instance 可以配置 env 在后面使用

--env LDAP_ADMIN_USERNAME=admin

--env LDAP_ADMIN_PASSWORD=adminpassword

--env LDAP_USERS=customuser

--env LDAP_PASSWORDS=custompassword \

Browser Options:

# 这里可以通过 FetchBase DNs 获取 Base DN: dc=example,dc=org

这里有一个小细节,如果对接认证账户不是 admin, 在 ApacheDirectoryStudio 中添加 Entry 时会显示无权限添加,所以 Studio 对接时可以选择使用 admin , 查询对接时可以使用其它账户。

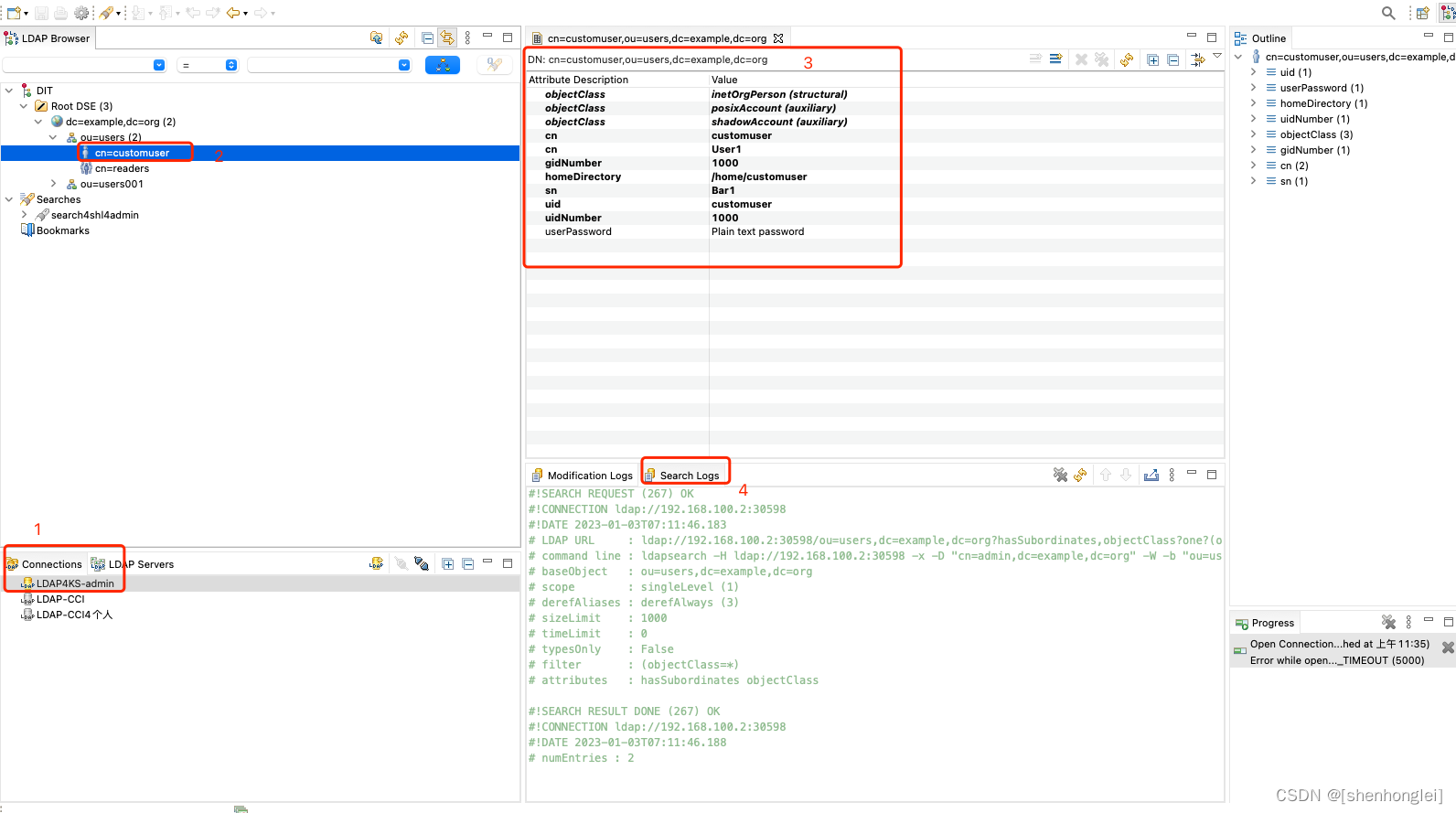

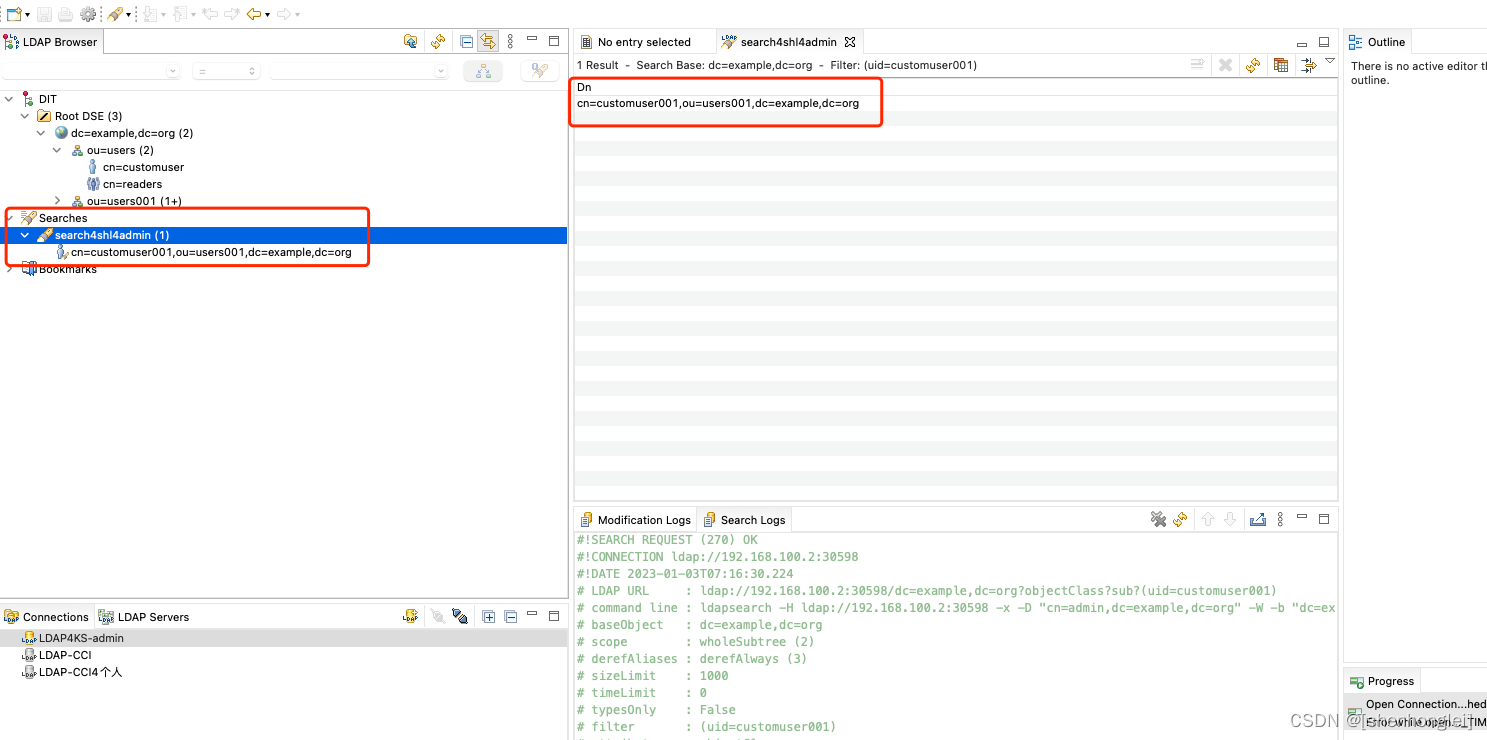

创建 Ldap Search ,KS 对接时可选择使用

这里举例展示,userSearchFilter 的结果集,可以根据自己业务需求,将符合条件的用户,显示这个 Ldap Search 中,这里只是在 filter 中添加一个条件为:(uid=customuser001)

dc=example,dc=org - Filter: (uid=customuser001)

#在 KubeSphere 对接中,这里显示为:

userSearchFilter: (uid=customuser001)

KubeSphere 对接 LDAP

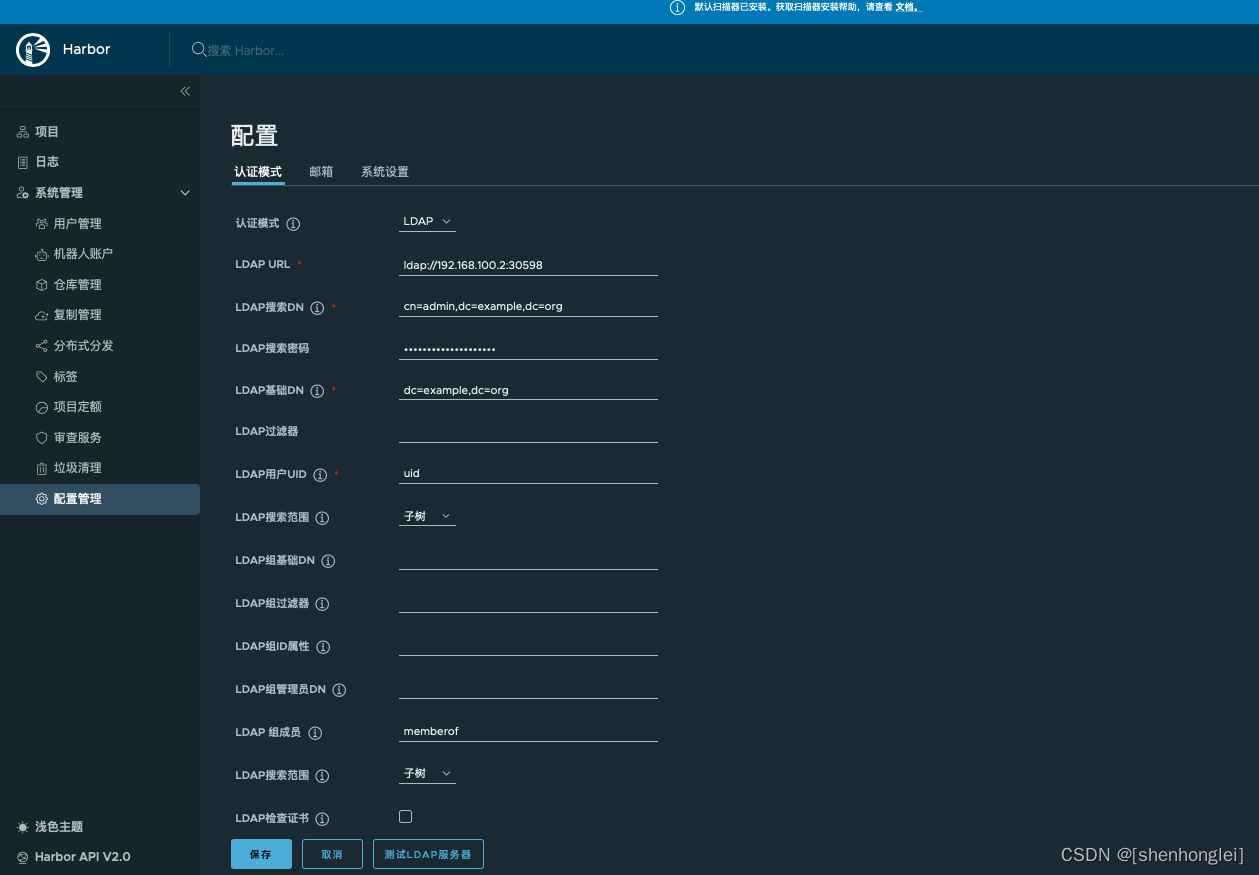

Harbor 的对接界面是酱紫

KubeSphere 的对接方式是酱紫

上述 Harbor 对接 LDAP 界面功能,这里同样可以实现。

暂时没有界面,CRD ClusterConfiguration 中的 ks-installer:

kubectl -n kubesphere-system edit cc ks-installer

spec:

alerting:

enabled: true

auditing:

enabled: true

authentication:

jwtSecret: ""

maximumClockSkew: 10s

multipleLogin: true

oauthOptions:

accessTokenInactivityTimeout: 30m

accessTokenMaxAge: 1h

identityProviders:

- mappingMethod: auto

name: LDAP

provider:

host: ldap.middleware.svc:1389 #这里我填写的为 KS 集群内部访问方式

loginAttribute: uid

mailAttribute: mail

managerDN: cn=admin,dc=example,dc=org

managerPassword: adminpassword

userSearchBase: dc=example,dc=org

userSearchFilter: (uid=customuser001) #这里配置userSearchFilter可根业务灵活配置

type: LDAPIdentityProvider

排错或者查看日志情况:

#在 cc 里配置好,等待 ks-installer 自动更新;或者手动重启 ks-apiserver

#编辑ks-installer

kubectl edit cc -n kubesphere-system ks-installer

#重启ks-installer

kubectl rollout restart -n kubesphere-system deploy ks-installer

#重启ks-apiserver

kubectl rollout restart -n kubesphere-system deploy ks-apiserver

#查看ks-apiserver日志

kubectl -n kubesphere-system logs ks-apiserver-xxxxxxxxx

KubeSphere 配置验证

http://192.168.100.2:30880/kapis/config.kubesphere.io/v1alpha2/configs/oauth

验证配置内容已经正确更新:

如果 mappingMethod 设置为 lookup,可以运行以下命令并添加标签来进行帐户关联。如果 mappingMethod 是 auto 可以跳过这个部分。

kubectl edit user <KubeSphere username>

labels:

iam.kubesphere.io/identify-provider: <LDAP service name>

iam.kubesphere.io/origin-uid: <LDAP username>

测试使用 OpenLDAP

首先我在 OpenLDAP 中 ldap search 结果显示只有一个用户 customuser001。

那么就用 customuser001 这个用户来尝试登录试试:

#这个用户是我在 studio 中通过界面添加的一个新用户,customuser001,密码为:custompassword001

customuser001

custompassword001

切换回管理员,查看账户同步内容:

目前来看,默认同步的账户可以登录,但是没有赋予角色,需要再人为分配下或者设置成默认角色进行导入。

批量导出导入用户数据到 KubeSphere

这里只提供一下思路,批量脚本可自行编写:

#可以在 KubeSphere 中提前导入第三方(eg.ldap)账户并关联平台角色、企业空间

cat << EOF | kubectl apply -f -

apiVersion: iam.kubesphere.io/v1alpha2

kind: User

metadata:

labels:

iam.kubesphere.io/identify-provider: <IDENTITY_PROVIDER_NAME> #这里指配置名称为:ldap

iam.kubesphere.io/origin-uid: <UID> #第三方账户的 UID

name: <USERNAME> # 关联的 KubeSphere 账户名称

spec:

email: <EMAIL> # 关联的 KubeSphere 账户email

EOF

导入账号到 KubeSphere

#eg.账户数据如下

identify-provider:ldap

origin-uid:customuser002

email:custompasswordaa@ks.com

cat << EOF | kubectl apply -f -

apiVersion: iam.kubesphere.io/v1alpha2

kind: User

metadata:

labels:

iam.kubesphere.io/identify-provider: ldap

iam.kubesphere.io/origin-uid: customuser002

name: customuser002

spec:

email: custompasswordaa@ks.com

EOF

root@i-9z8gtfm9:/home/ubuntu# kubectl get user

NAME EMAIL STATUS

admin admin@kubesphere.io Active

customuser customuser@ks.com Active

customuser001 customusera@example.com Active

customuser002 custompasswordaa@ks.com Active

shl shl@163.com Active

为导入账号关联平台角色

这里将用户 customuser001 关联成 platform-regular 角色:

cat << EOF | kubectl apply -f -

apiVersion: iam.kubesphere.io/v1alpha2

kind: GlobalRoleBinding

metadata:

labels:

iam.kubesphere.io/user-ref: customuser001

name: customuser001-platform-regular

roleRef:

apiGroup: iam.kubesphere.io

kind: GlobalRole

name: platform-regular #查询平台已有的角色

subjects:

- apiGroup: rbac.authorization.k8s.io

kind: User

name: customuser001

EOF

执行后,查询结果:

root@i-9z8gtfm9:/home/ubuntu# kubectl get globalrolebinding

NAME AGE

admin 139d

anonymous 139d

authenticated 139d

customuser001-platform-regular 93s

pre-registration 139d

shl-platform-regular 139d

root@i-9z8gtfm9:/home/ubuntu# kubectl get globalrolebinding customuser001-platform-regular -oyaml

apiVersion: iam.kubesphere.io/v1alpha2

kind: GlobalRoleBinding

metadata:

annotations:

kubectl.kubernetes.io/last-applied-configuration: |

{"apiVersion":"iam.kubesphere.io/v1alpha2","kind":"GlobalRoleBinding","metadata":{"annotations":{},"labels":{"iam.kubesphere.io/user-ref":"customuser001"},"name":"customuser001-platform-regular"},"roleRef":{"apiGroup":"iam.kubesphere.io","kind":"GlobalRole","name":"platform-regular"},"subjects":[{"apiGroup":"rbac.authorization.k8s.io","kind":"User","name":"customuser001"}]}

creationTimestamp: "2023-01-03T08:34:23Z"

generation: 1

labels:

iam.kubesphere.io/user-ref: customuser001

kubefed.io/managed: "false"

name: customuser001-platform-regular

resourceVersion: "3436734"

uid: 9d7a18a6-b4c9-40f8-8186-7029575e5d2d

roleRef:

apiGroup: iam.kubesphere.io

kind: GlobalRole

name: platform-regular

subjects:

- apiGroup: rbac.authorization.k8s.io

kind: User

name: customuser001

已有企业空间 / 创建企业空间

#这里注意多集群的企业空间差异

cat << EOF | kubectl apply -f -

apiVersion: tenant.kubesphere.io/v1alpha2

kind: WorkspaceTemplate

metadata:

name: app

spec:

# placement: {}

placement:

clusters:

- name: <CLUSTER_NAME>

template:

spec:

manager: <USERNAME>

EOF

将用户关联企业空间角色

cat << EOF | kubectl apply -f -

apiVersion: iam.kubesphere.io/v1alpha2

kind: WorkspaceRoleBinding

metadata:

labels:

iam.kubesphere.io/user-ref: <USERNAME>

kubesphere.io/workspace: <WORKSPACE_NAME>

name: <USERNAME>-<WORKSPACE_ROLE_NAME>

roleRef:

apiGroup: iam.kubesphere.io

kind: WorkspaceRole

name: <WORKSPACE_ROLE_NAME>

subjects:

- apiGroup: rbac.authorization.k8s.io

kind: User

name: <USERNAME>

EOF

将用户和上述方法进行批量化脚本即可

# 更为高级灵活的使用方法,可以升级为定期、定时、触发式、差异化增量/全量同步账户信息

本文由博客一文多发平台 OpenWrite 发布!

KubeSphere 使用 OpenLDAP 进行统一认证完全指南的更多相关文章

- kubernetes实战(十一):k8s使用openLDAP统一认证

1.基本概念 为了方便管理和集成jenkins,k8s.harbor.jenkins均使用openLDAP统一认证. 2.部署openLDAP 此处将openLDAP部署在k8s上,openLDAP可 ...

- LDAP+Gitea统一认证Git服务器账户管理openLdap和微软的ad

很多时候我们需要管理多个内容管理系统,比如Jira.Jenkins.GitEA/Gitlab等等各种管理系统,我们需要每一套管理系统每个人都管理一套密码,每套系统每套密码简直是一种灾难,于是LDAP可 ...

- #研发解决方案介绍#IdCenter(内部统一认证系统)

郑昀 基于朱传志的设计文档 最后更新于2014/11/13 关键词:LDAP.认证.权限分配.IdCenter. 本文档适用人员:研发 曾经一个IT内部系统配一套帐号体系和授权 线上生产环境里 ...

- Linux下LDAP统一认证解决方案

Linux下LDAP统一认证解决方案 --http://www.cangfengzhe.com/wangluoanquan/3.html 转自:http://www.cnblogs.com/MYSQL ...

- [原创]django+ldap+memcache实现单点登录+统一认证

前言 由于公司内部的系统越来越多,为了方便用户使用,通过django进行了单点登录和统一认证的尝试,目前实现了django项目的单点登录和非django项目的统一认证,中间波折挺多,涉及的技术包括dj ...

- [原创]django+ldap实现统一认证部分二(python-ldap实践)

前言 接上篇文章 [原创]django+ldap实现统一认证部分一(django-auth-ldap实践) 继续实现我们的统一认证 python-ldap 我在sso项目的backend/lib/co ...

- [原创]django+ldap实现统一认证部分一(django-auth-ldap实践)

前言 接之前我的文章,django+ldap+memcache实现单点登录+统一认证 ,ldap部署相关,ldap双机\LAM配置管理\ldap备份还原,目前来说,我们已经有了高可用性的ldap环境了 ...

- 项目管理之道--纪我的新书《PMP项目管理认证学习指南(第4版)》出版并预祝大卖!

新年伊始,我最新的项目管理书籍——<PMP项目管理认证学习指南(第4版)>也出版了,真是新年新气象啊!翻译英文书籍是一件任重道远的工作,除了要具备扎实的基本功,熟悉相关的领域外,还需要细致 ...

- 统一者管理员指南(Unifier Administration Guide)中文

统一者管理员指南 Unifier Administration Guide 2014年6月 发布 2014年11月翻译 10.0版本 10.0.1译 关于译者 翻译者QQ:77811970 Email ...

- 云方案,依托H3C彩虹云存储架构,结合UIA统一认证系统,实现了用户数据的集中存储和管理

客户的声音 资料云项目在迷你云基础上二次开发,通过使用云存储技术及文件秒传技术,对文件进行统一存储与管理,以达到节约文件管理成本.存储成本目的:通过有效的文件版本控制机制,以达到风险管控的目的:通过多 ...

随机推荐

- 不符合自身利益的科学讨论是否应该得到尊重—— 读《自家员工质疑Jeff Dean领衔的Nature论文被解雇,谷歌:我们彻查了,质疑不符合标准》有感

读了一篇博文<自家员工质疑Jeff Dean领衔的Nature论文被解雇,谷歌:我们彻查了,质疑不符合标准>,其问大致是说Google提了一篇使用reinforcement learnin ...

- Git-HEAD 的含义

在 Git 中,"HEAD" 是一个特殊的引用,它指向当前所处的分支或提交. 当你进行一些操作时,比如提交代码.切换分支等,HEAD 的指向会随之改变.下面是 HEAD 在不同情况 ...

- jQuery的基本操作总结

什么是jquery? 就是一个用js的插件库 解决了原生dom的操作的兼容性和代码量 使用前需要引入它的js库 以下例子以 jQuery1.12.4.js 这个版本为例 一:jQuery入口函数 ...

- Linux查看硬件信息超强命令sar,以及可视化工具ksar

一.概述 sar(System Activity Reporter,系统活动情况报告)是Linux下系统运行状态统计工具,可从多方面对系统的活动进行报告,包括:文件的读写情况.系统调用的使用情况.磁盘 ...

- Linux 常见编辑器

命令行编辑器 Vim Linux 上最出名的编辑器当属 Vim 了.Vim 由 Vi 发展而来,Vim 的名字意指 Vi IMproved,表示 Vi 的升级版.Vim 对于新手来说使用比较复杂,不过 ...

- .NET 开源报表神器 Seal-Report

前言 Seal-Report 是一款.NET 开源报表工具,拥有 1.4K Star.它提供了一个完整的框架,使用 C# 编写,最新的版本采用的是 .NET 8.0 . 它能够高效地从各种数据库或 N ...

- C#整合Ollama实现本地LLMs调用

前言 近两年AIGC发展的非常迅速,从刚开始的只有ChatGPT到现在的很百家争鸣.从开始的大参数模型,再到后来的小参数模型,从一开始单一的文本模型到现在的多模态模型等等.随着一起进步的不仅仅是模型的 ...

- LaTex “too many unprocessed floats”

latex编辑时出现LaTex "too many unprocessed floats" 如何解决? 有人说是用/usepackage[section] {placeins} 我 ...

- axios使用备忘录

安装使用 使用npm安装: $ npm install axios 使用CDN: <script src="https://unpkg.com/axios/dist/axios.min ...

- vue3项目部署到Github

此教程适应于以webpack,vue-cli,vite等脚手架构建的vue项目.当然,vue2和vue3都是可以滴. 1. 前提:你的代码库已经提交到Github上 如果没有的话,请到GitHub上新 ...