使用 GitLab 账号登陆 KubeSphere

作者:李帅

介绍

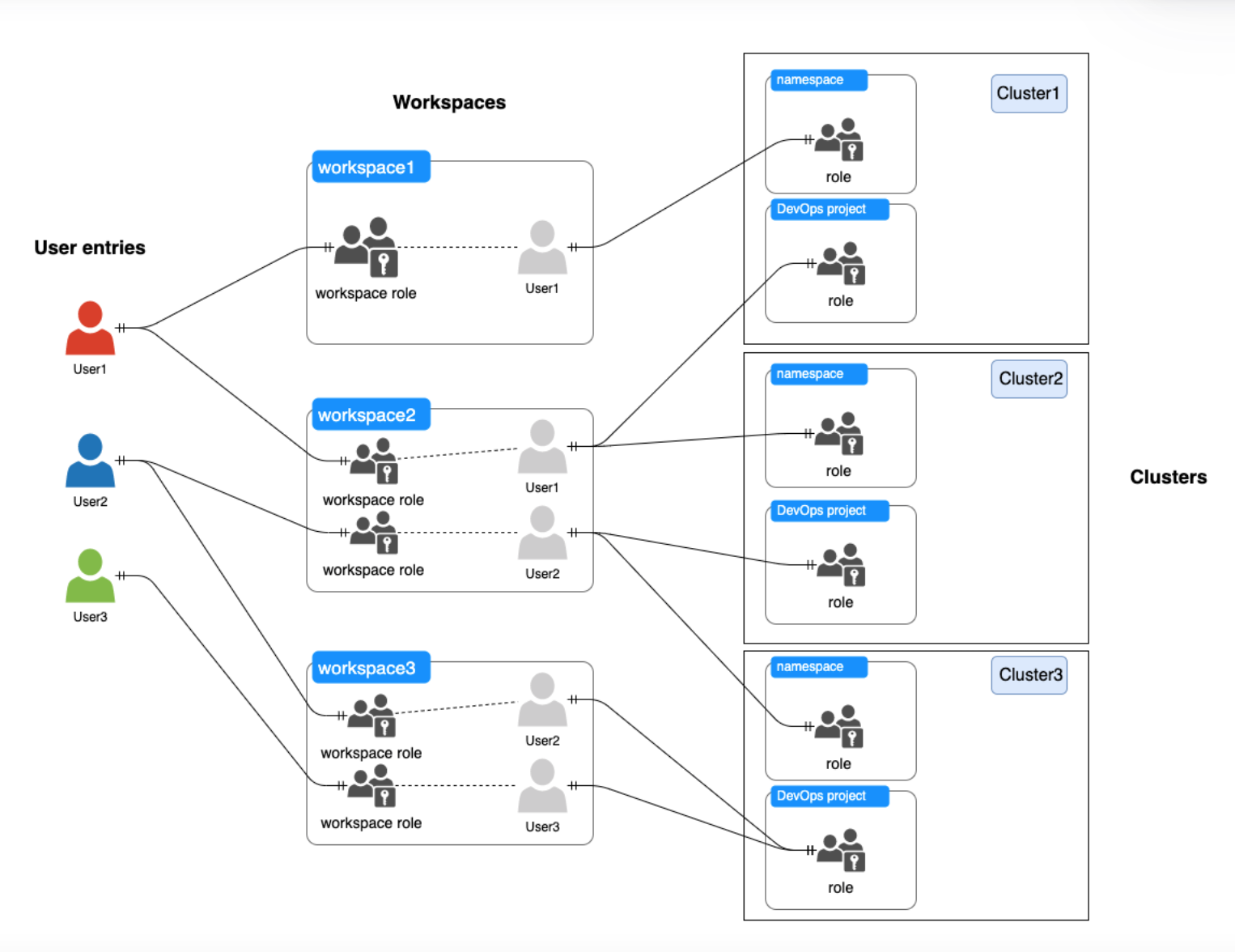

KubeSphere 多租户是实际生产使用中非常需要的一个功能,该功能满足不同用户登陆 KubeSphere 平台的需求。比如开发,运维,测试都需要登陆 KubeSphere 平台,并且需要为不同身份的用户配置不同的权限。当公司内需要访问 KubeSphere 的用户比较多时,管理员再去手动为用户创建账号就不太灵活了。KubeSphere 包含一个内置的 OAuth 服务和帐户系统,用户通过获取 OAuth 访问令牌以对 API 进行身份验证,我们可以通过接入 LDAP 或者 OIDC 来提供身份认证信息。

多租户方案

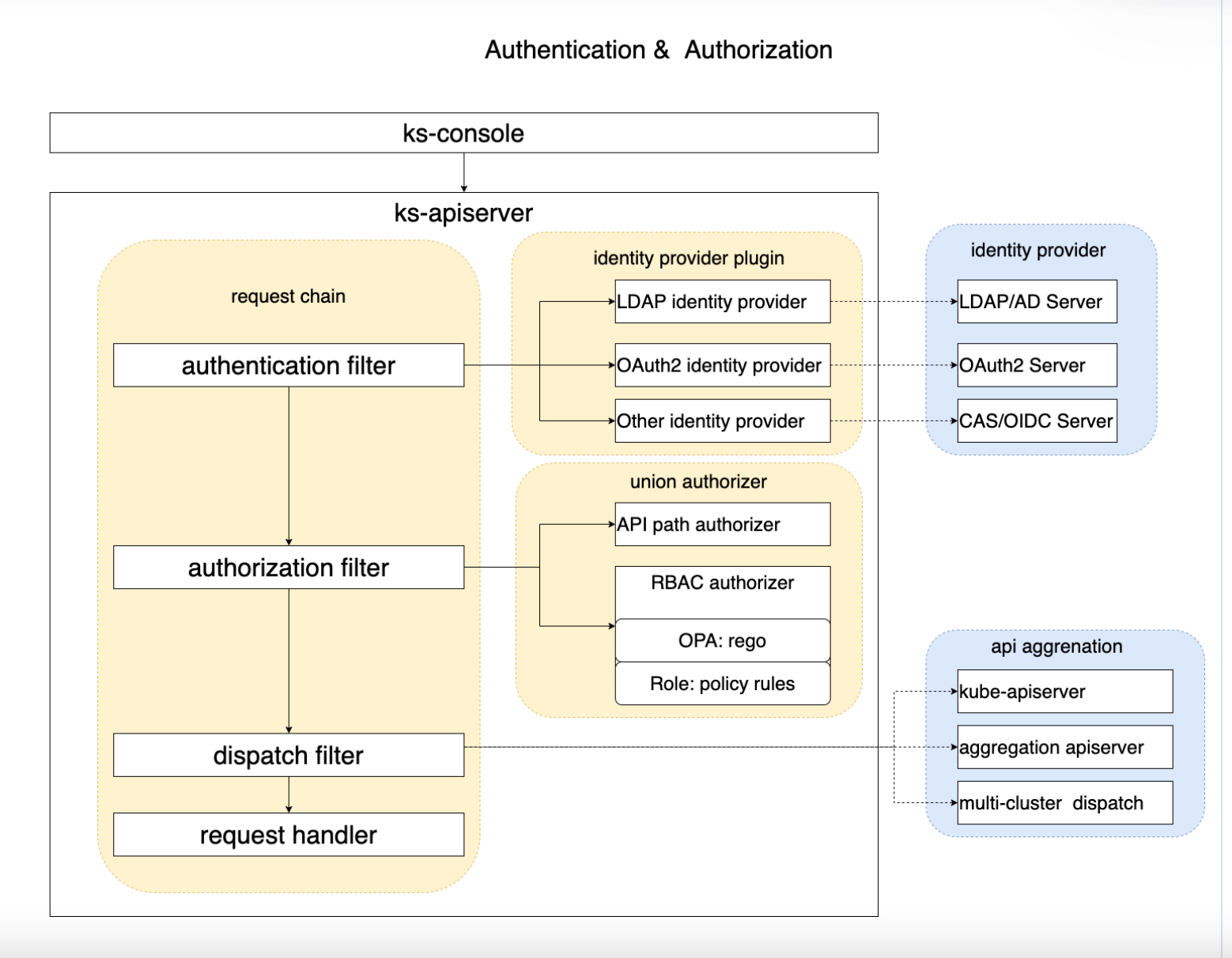

认证鉴权链路

使用

假设集群内已经最小化安装 KubeSphere。我们这里使用 OIDC 身份提供者进行认证,通过 Dex 接入到 GitLab 中,使用 GitLab 中的用户完成认证。

安装 Dex

Dex 是一种身份认证服务,它使用 OpenID Connect 来驱动其他应用程序的身份验证。Dex 通过 “connectors” 充当其他身份提供商的门户。 Dex 可以将身份验证推到 LDAP 服务器、SAML 提供商或已建立的身份提供商(如 GitHub、Gitlab、Google 和 Active Directory等)。 客户端编写身份验证逻辑以与 Dex 交互认证,然后 Dex 通过 connector 转发到后端用户认证方进行认证,并返回给客户端 Oauth2 Token。与其相似的身份认证服务还有 Keycloak,auth0 等。

首先需要在 gitlab 上创建应用,在范围里勾选这几个 read_user profile email openid,创建后需要记住页面上的应用程序 id 和密码,后面会用得到。

#添加dex的helm仓库

root@i-tsfhx8p6:~/qke-k8s/dex# helm repo add dex https://charts.dexidp.io

"dex" has been added to your repositories

#下载dex的chart 文件到本地

root@i-tsfhx8p6:~/qke-k8s/dex# helm pull dex/dex

root@i-tsfhx8p6:~/qke-k8s/dex# ls

dex-0.5.0.tgz

root@i-tsfhx8p6:~/qke-k8s/dex# tar xf dex-0.5.0.tgz

root@i-tsfhx8p6:~/qke-k8s/dex# ls

dex dex-0.5.0.tgz

root@i-tsfhx8p6:~/qke-k8s/dex# ls dex

Chart.yaml LICENSE README.md ci templates values.yaml

修改values.yaml文件

replicaCount: 1

image:

repository: dexidp/dex

pullPolicy: IfNotPresent

tag: "v2.29.0"

imagePullSecrets: []

nameOverride: ""

fullnameOverride: ""

hostAliases: []

https:

# -- Enable the HTTPS endpoint.

enabled: false

grpc:

# -- Enable the gRPC endpoint.

# Read more in the [documentation](https://dexidp.io/docs/api/).

enabled: false

configSecret:

# -- Enable creating a secret from the values passed to `config`.

# If set to false, name must point to an existing secret.

create: true

# -- The name of the secret to mount as configuration in the pod.

# If not set and create is true, a name is generated using the fullname template.

# Must point to secret that contains at least a `config.yaml` key.

name: ""

config:

issuer: https://dex-qke.lishuai.fun #修改为你实际的地址

storage:

type: kubernetes

config:

inCluster: true

web:

http: 0.0.0.0:5556

telemetry:

http: 0.0.0.0:5558

expiry:

signingKeys: "6h"

idTokens: "24h"

logger:

level: debug

format: json

oauth2:

responseTypes: ["code", "token", "id_token"]

skipApprovalScreen: true

connectors:

- type: gitlab

id: gitlab

name: GitLab

config:

baseURL: https://gitlab.lishuai.fun #修改为你实际的gitlab 地址

clientID: ca14d16e376b6f6634*********57378d1267e946e9d3e758e2f0 #修改为你gitlab 应用的clientid

clientSecret: 15dcb3501becd17******1b82b05874e2ef893b7a0888fdaaa37885fd9387 #修改为你gitlab 应用的clientsecert

redirectURI: https://dex-qke.lishuai.fun/callback #修改为你实际的地址,格式为(dex issuer)/callback

groups:

- k8s-auth

- k8s-auth/dashboard

- k8s-auth/dashboard/show ##gitlab项目组,只允许dashboard项目组成员访问

staticClients:

- id: dex-k8s-authenticator

name: dex-k8s-authenticator

secret: generatedLongRandomPhrase

redirectURIs:

- 'http://kubesphere.lishuai.fun/oauth/redirect/dex' #这个是kubesphere的回调地址,对于dex认证,格式为kubesphere_url/oauth/redirect/dex

volumes: []

volumeMounts: []

envFrom: []

env: {}

serviceAccount:

# -- Enable service account creation.

create: true

# -- Annotations to be added to the service account.

annotations: {}

# -- The name of the service account to use.

# If not set and create is true, a name is generated using the fullname template.

name: "dex-sa"

rbac:

create: true

podAnnotations: {}

podDisruptionBudget:

enabled: false

minAvailable:

maxUnavailable:

priorityClassName: ""

podSecurityContext: {}

# fsGroup: 2000

securityContext: {}

# capabilities:

# drop:

# - ALL

# readOnlyRootFilesystem: true

# runAsNonRoot: true

# runAsUser: 1000

service:

annotations: {}

type: ClusterIP

ports:

http:

port: 5556

nodePort:

https:

port: 5554

nodePort:

grpc:

port: 5557

nodePort:

ingress:

enabled: true

className: ""

annotations:

kubernetes.io/ingress.class: nginx

kubernetes.io/tls-acme: "true"

cert-manager.io/cluster-issuer: tls #集群内已经安装了cert-manager,通过cert-manager来进行证书签发

hosts:

- host: dex-qke.lishuai.fun

paths:

- path: /

pathType: ImplementationSpecific

tls:

- secretName: dex-tls

hosts:

- dex-qke.lishuai.fun

resources: {}

# limits:

# cpu: 100m

# memory: 128Mi

# requests:

# cpu: 100m

# memory: 128Mi

autoscaling:

enabled: false

minReplicas: 1

maxReplicas: 100

targetCPUUtilizationPercentage: 80

# targetMemoryUtilizationPercentage: 80

nodeSelector: {}

tolerations: []

affinity: {}

这里有几点需要注意:

- Gitlab 配置下的 groups 为项目组,需要根据实际情况填写,此处填写项目组的成员才会允许通过 Dex 进行身份认证

- 如果集群内没有安装 cert-manager,需要手动创建证书的 secert

执行如下命令进行安装。

root@i-tsfhx8p6:~/qke-k8s/dex# ls

dex dex-0.5.0.tgz

#在当前目录执行

kubectl create ns dex

kubectl -n dex install dex dex

root@i-tsfhx8p6:~/qke-k8s/dex# kubectl -n dex get pod

NAME READY STATUS RESTARTS AGE

dex-d8c5cdfc-577gf 1/1 Running 0 21h

配置 KubeSphere

安装好 Dex 后需要修改 cluster-configuration.yaml。

apiVersion: installer.kubesphere.io/v1alpha1

kind: ClusterConfiguration

metadata:

name: ks-installer

namespace: kubesphere-system

labels:

version: v3.1.1

spec:

persistence:

storageClass: "longhorn" # If there is no default StorageClass in your cluster, you need to specify an existing StorageClass here.

authentication:

jwtSecret: ""

authenticateRateLimiterMaxTries: 10

authenticateRateLimiterDuration: 10m0s

oauthOptions:

accessTokenMaxAge: 1h

accessTokenInactivityTimeout: 30m

identityProviders:

- name: dex

type: OIDCIdentityProvider

mappingMethod: auto

provider:

clientID: 'dex-k8s-authenticator'

clientSecret: 'gener*******ongRandomPhrase'

issuer: https://dex-qke.lishuai.fun

redirectURL: http://kubesphere.lishuai.fun/oauth/redirect/dex

scopes:

- openid

- email

......

参数释意:

authenticateRateLimiterMaxTries:authenticateLimiterDuration指定的期间内允许的最大连续登录失败次数。如果用户连续登录失败次数达到限制,则该用户将被封禁。authenticateRateLimiterDuration: 作用于authenticateRateLimiterMaxTries。loginHistoryRetentionPeriod: 用户登录记录保留期限,过期条目将被自动删除。maximumClockSkew: 控制执行对时间敏感的操作(例如验证用户令牌的过期时间)时允许的最大时钟偏移,默认值为 10 秒。multipleLogin: 允许多个用户同时从不同位置登录,默认值为true。jwtSecret: 签发用户令牌的密钥,最小长度为 32 个字符。多集群环境需要注意的事项。

oauthOptions: OAuth 设置

accessTokenMaxAge: 访问令牌有效期。对于多集群环境中的成员集群,默认值为0h,这意味着访问令牌永不过期。对于其他集群,默认值为2h。accessTokenInactivityTimeout: 令牌空闲超时时间。该值表示令牌过期后,刷新用户令牌最大的间隔时间,如果不在此时间窗口内刷新用户身份令牌,用户将需要重新登录以获得访问权。- identityProviders: 身份提供者设置

name: 身份提供者的名称。type: 身份提供者的类型。mappingMethod: 帐户映射方式. 值可以是auto或者lookup。- 默认值为

auto, 通过第三方帐户登录时会自动创建关联帐户。 - 如果值为

lookup, 你需要手动关联第三方帐户与KubeSphere帐户。 provider: Identity provider 配置,此部分中的字段根据身份提供的类型而异

provider:

- clientID: OAuth2 客户端 ID

- clientSecret: OAuth2 客户端secert

- issuer: dex的地址

- redirectURL:重定向到 ks-console 的 URL ,注意这个地址要在dex里也配置

修改完后执行 kubectl apply -f cluster-configuration.yaml 。

也可以通过以下命令修改认证配置:

kubectl -n kubesphere-system edit cc ks-installer

配置示例:

apiVersion: installer.kubesphere.io/v1alpha1

kind: ClusterConfiguration

metadata:

name: ks-installer

spec:

authentication:

jwtSecret: ********************************

authenticateRateLimiterMaxTries: 10

authenticateRateLimiterDuration: 10m

oauthOptions:

accessTokenInactivityTimeout: 30m

accessTokenMaxAge: 1h

identityProviders:

- mappingMethod: auto

name: github

type: GitHubIdentityProvider

provider:

...

当修改上述配置后,需要等待配置生效,可以通过以下命令查看相关进度及日志:

kubectl -n kubesphere-system logs -l app=ks-installer -f

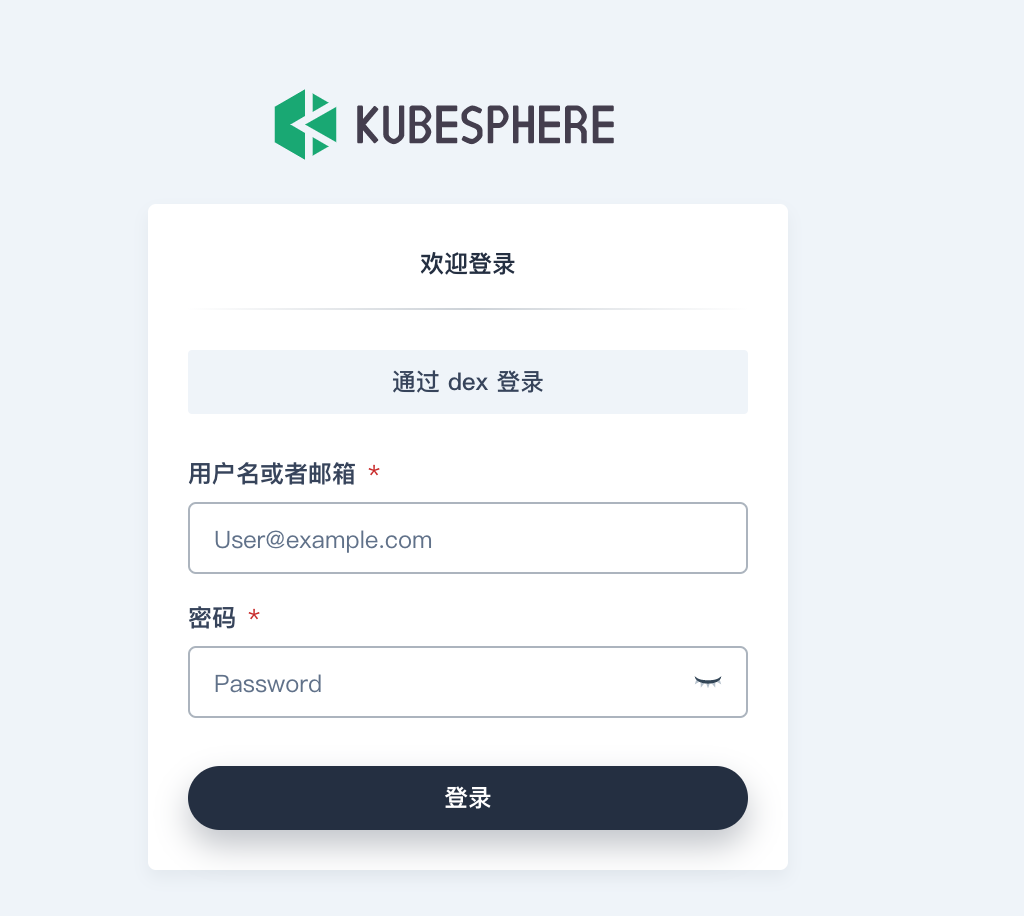

重新应用后打开登录页面会发现登录页面多了通过 dex 登陆的按钮。

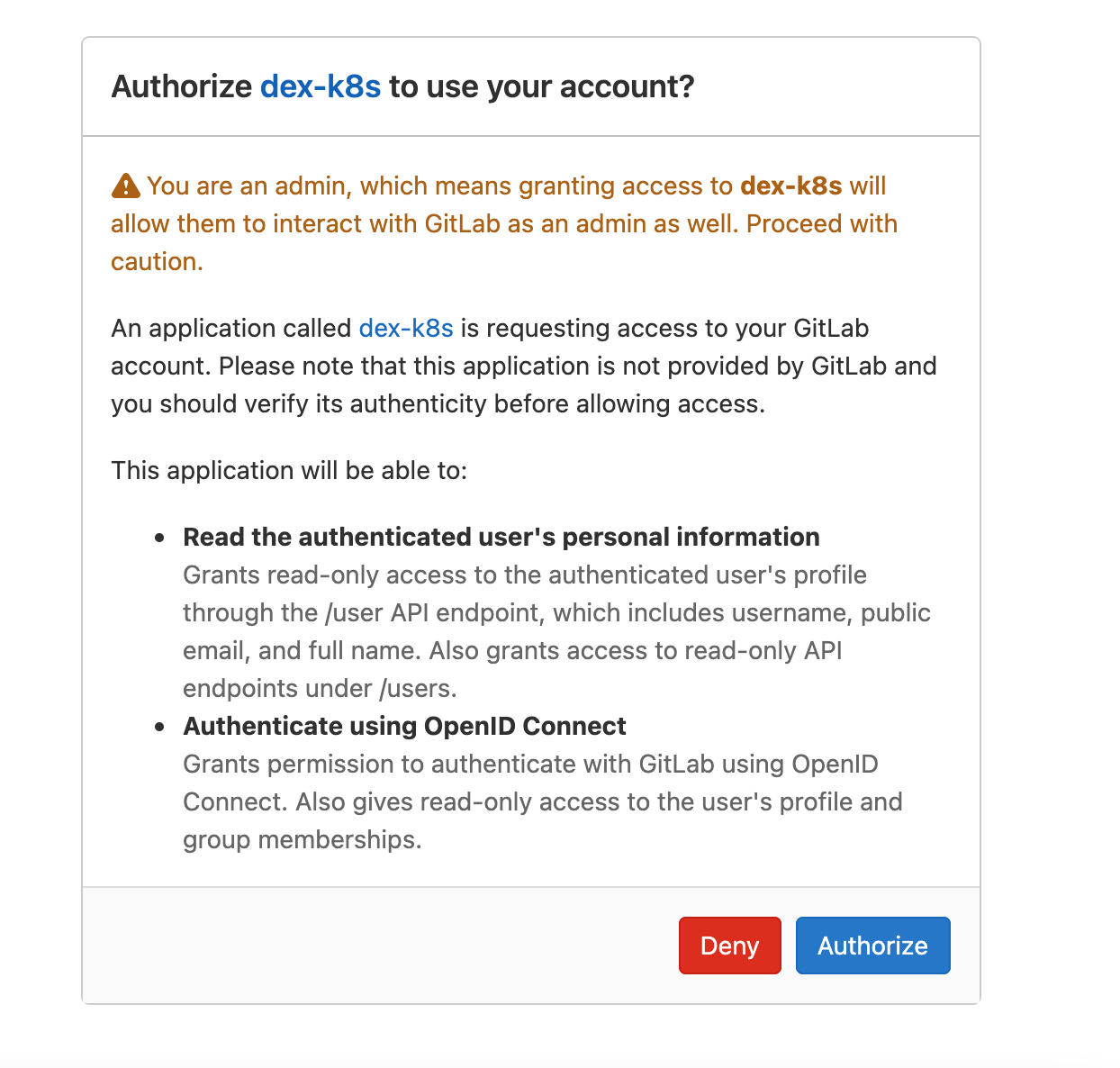

点击后会自动跳转到 Gitlab 进行认证,第一次登陆需要授权应用可以访问,这里要注意允许访问的 KubeSphere 的 Gitlab用户为 Dex 服务中定义的 Gitlab 项目组中的用户,实际中我们可以设置特定特定的项目组,将用户添加到项目组中来实现用户登陆的限制。

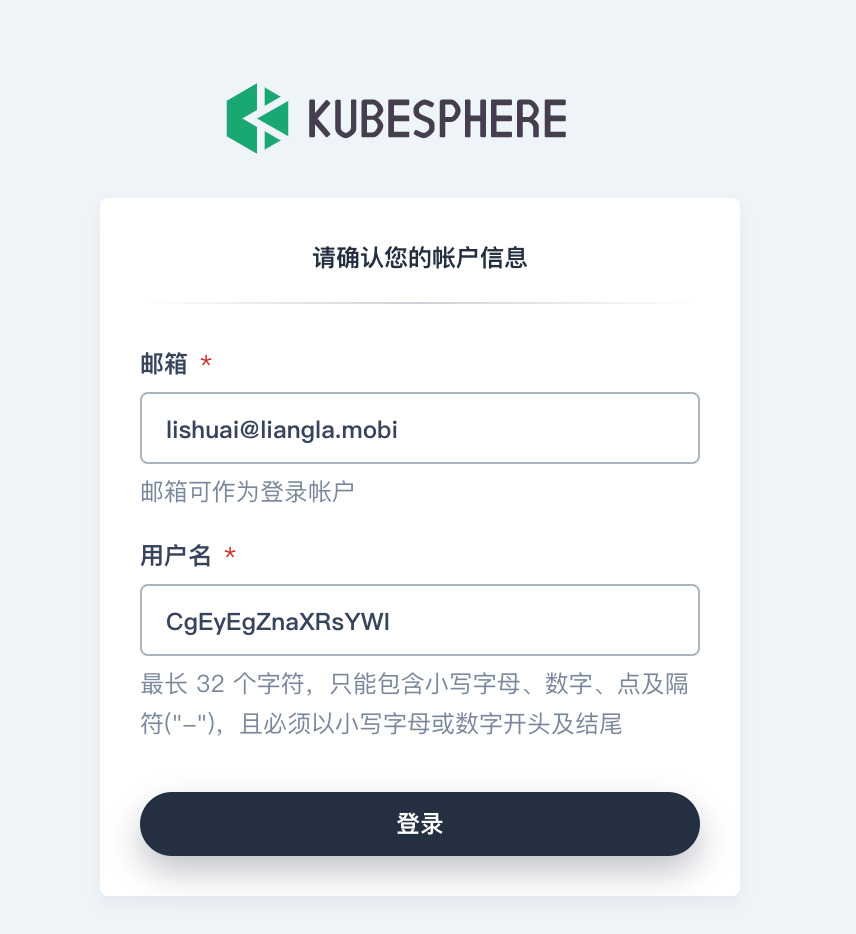

点击 authorize 允许后,KubeSphere 会让我们确认账户信息,此时需要合理修改用户名。

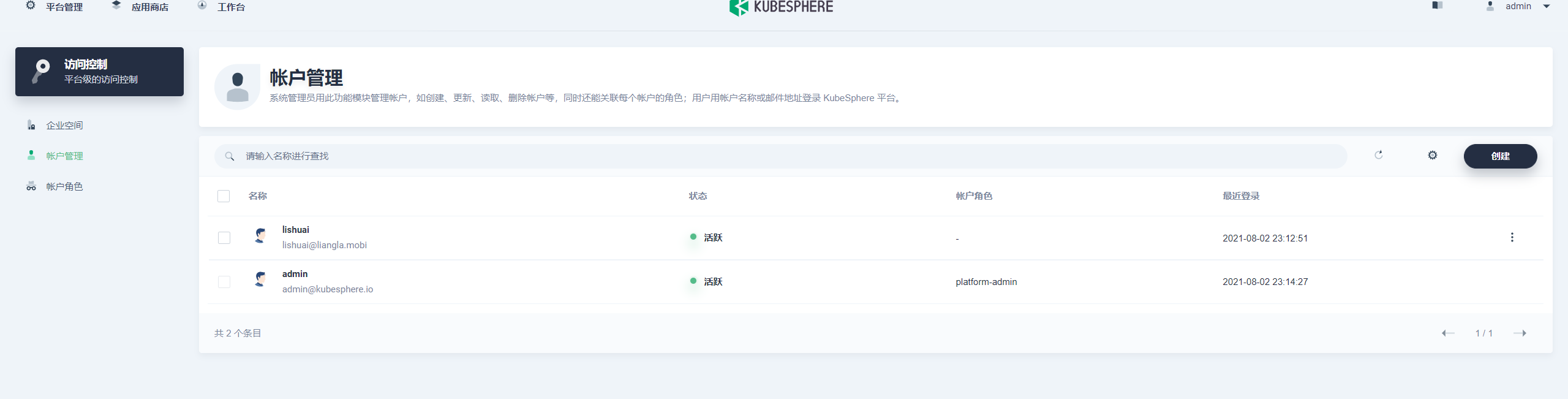

设定完成后,就可以进入 KubeSphere 了,此时该用户是没有任何访问权限的,还需要管理员对该用户进行授权才能正常进行使用,希望后期 KubeSphere 可以支持在用户登陆前可以对用户组进行授权,或者预先通过邮箱对用户进行收钱,避免用户登陆后,管理员还需要手动去创建权限。

本文由博客一文多发平台 OpenWrite 发布!

使用 GitLab 账号登陆 KubeSphere的更多相关文章

- Git多账号登陆

最近工作上遇到了使用git+repo的情况,需要用公司的邮箱和账号名重新申请ssh公私密钥,而我本身在github上也有一些开源项目,这里就是记录一下我是如何实现git多账号登陆的. 取消 ...

- Oracle BIEE 环境迁移所导致的账号登陆问题的解决

系统版本 系统版本:11G(11.1.1.9) 问题描述 将系统数据(RPD.catalog等数据)迁移到另一环境(版本同样为11G)后,老系统weblogic控制台中添加的账户在新系统(仪表盘)中无 ...

- 基于Lumisoft.NET组件的SMTP账号登陆检测

在邮件处理的方面,Lumisoft.NET可以说是非常不错的一个选择,我在前面几篇文章中都介绍过这个组件. 基于Lumisoft.NET组件开发碰到乱码等一些问题的解决 基于Lumisoft.NET组 ...

- ftp虚拟账号登陆

配置使用虚拟用户登录的FTP服务器,可以避免使用操作系统帐号作为FTP用户带来的一些安全问题,也便于通过数据库或其它程序来进行管理.废话不多说,这里记录下ftp虚拟账号登陆的部署过程及其中遇到的问题: ...

- eclipse svn切换账号登陆问题

1.当一个人有权限访问文件代码,而另一个账号无法访问该文件代码,要在eclipse上切换账号登陆有权限的账号时,eclipse会用缓存的账号,不会弹出从新输入新账号的窗口. 这样该怎么解决呢? 关闭e ...

- ebay如何确定同一电脑登陆了多个账号,以及同一账号登陆过多台电脑

转自hilton 的BLOG http://jimqu.blog.51cto.com/105370/654691 一切要从ebay的买家保护说起 ebay作为一个电子商务平台,之所以可以汇聚如此众多的 ...

- Disable root 账号登陆

1. 改动文件: /etc/ssh/sshd_config #PermitRootLogin yes 改动为: PermitRootLogin no 2. 重新启动ssh进程 /etc/init.d/ ...

- php接入域账号登陆代码

php接入域账号登陆代码 //替换本地登录为AD域用户认证//edit by ZhangJin on 2015-05-23 -START-$dn = $user_account.'@fun ...

- Ubuntu14.04如何用root账号登陆系统

在虚拟机VMWARE中安装完Ubuntu后,只能用新建的普通用户登陆,很不方便做实验:那如何用root用户登陆账号呢? (1)用普通账号登陆,打开终端terminal: (2)在terminal的输入 ...

- gitlab 账号

gitlab 账号 国外版-比较慢 https://gitlab.com/hgnulb 国内版-比较快 https://git.lug.ustc.edu.cn/hglibin github账号 htt ...

随机推荐

- 【转载】 arch linux下nvidia 驱动死机问题

原文地址: https://my.oschina.net/u/947271/blog/288063 ================================================== ...

- python语言绘图:绘制一组正态分布图

代码源自: https://github.com/PacktPublishing/Bayesian-Analysis-with-Python ============================= ...

- mysql 重置主键

开发时总是要向数据库写入测试数据,删掉以后id(自增主键)依然还是在增长,这个问题我遇到好多次,也都没有在意. 最近这个习惯被朋友嫌弃 = =||| 就在网上搜索了下mysql重置主键的办法: ALT ...

- WhaleScheduler为银行业全信创环境打造统一调度管理平台解决方案

项目背景 数字金融是数字经济的重要支撑和驱动力.近年来,我国针对数字金融的发展政策频频出台,<金融科技发展规划 (2022-2025年)>.<"十四五"数字经济发 ...

- Apache DolphinScheduler 社区 3 月月报

各位热爱 DolphinScheduler 的小伙伴们,DolphinScheduler 社区月报开始更新啦!这里将记录 DolphinScheduler 社区每月的重要更新. 社区为 Dolphin ...

- @RequestBody中传递json里的对象,对象包含list属性,对应body里的格式

以下就是对应格式,直接复制进接口文档相关工具即可{ "userId": "88", "openCostCenterDTO": [ { &qu ...

- 【牛客刷题】HJ15 求int型正整数在内存中存储时1的个数

题目链接 题倒是很简单,最开始用了这么一种解法: package main import "fmt" func main() { a := 0 fmt.Scan(&a) s ...

- Kolmogorov-Smirnov 检验 + k 样本 Anderson-Darling 检验 + 贝叶斯估计 + 期望方差

KS 检验是基于 Kolmogorov distribution,指的是 \[K=\sup_{t\in[0,1]}\left\lvert B(t)\right\rvert \] 式中 \(B(t)\) ...

- Java常用类——包装类 小白版个人推荐

包装类及自动装箱/拆箱 包装类是将Java中的八种基本数据类型封装成的类,所有数据类型都能很方便地与对应的包装类相互转换,以解决应用中要求使用数据类型,而不能使用基本数据类型的情况. int a = ...

- WinUI 3学习笔记(1)—— First Desktop App

随着Visual Studio 2019 16.10版本的正式发布,创建WinUI 3的APP对我们来说,已不存在任何的难度.本篇我们就试着来一探究竟,看看WinUI 3 APP到底是个啥玩意,能不能 ...