信息收集利器:ZoomEye

前言

ZoomEye是一款针对网络空间的搜索引擎,收录了互联网空间中的设备、网站及其使用的服务或组件等信息。

ZoomEye 拥有两大探测引擎:Xmap 和 Wmap,分别针对网络空间中的设备及网站,通过 24 小时不间断的探测、识别,标识出互联网设备及网站所使用的服务及组件。研究人员可以通过 ZoomEye 方便的了解组件的普及率及漏洞的危害范围等信息。

虽然被称为 “黑客友好” 的搜索引擎,但ZoomEye 并不会主动对网络设备、网站发起攻击,收录的数据也仅用于安全研究。ZoomEye更像是互联网空间的一张航海图。ZoomEye兼具信息收集的功能与漏洞信息库的资源,对于广大的渗透测试爱好者来说以一件非常不错的利器。

ZoomEye快捷键

显示帮助 shift+/

隐藏该帮助 ESC

回到首页 shift

高级搜索 Shift +s

聚焦搜索框 s

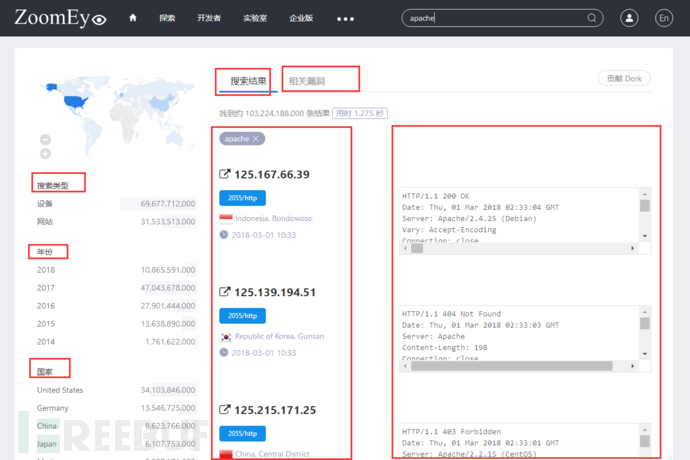

ZoomEye的界面布局

左侧部分:给出了本次搜索结果的搜索类型(网站、设备数量)、年份、所处国家、WEB应用、WEB容器、组件、服务、设备、端口信息

中间部分:给出了搜素结果的IP地址、使用的协议、开放的端口服务、所处的国家、城市、搜索时间

右侧部分:给出了使用HTTP协议版本信息、使用的组件名称、版本、以及服务器的类型、主机的系统信息

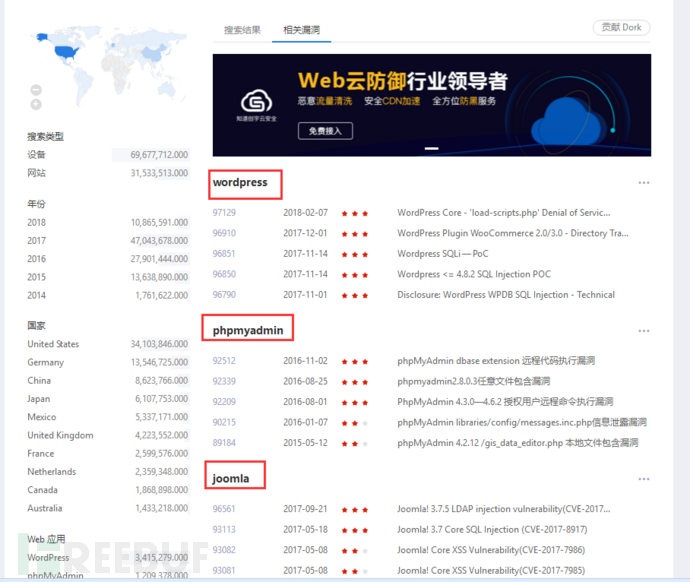

上方:“搜索结果”显示按照搜索条件查询之后所获得的结果信息

“相关漏洞”给出各大组件、服务器系统等存在的历史性漏洞的描述文档,

例如:

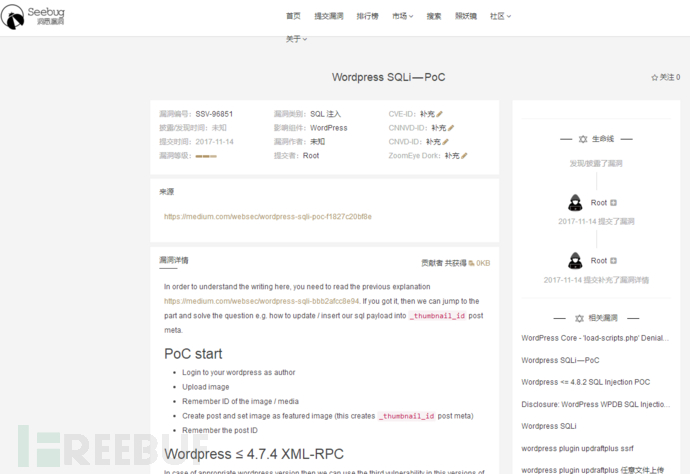

点击组件名称下方的漏洞描述链接可以直接来到对该漏洞的描述性文档:

也可以直接点击相应组件的关键词,比如“wordpress”来到WordPress的历史漏洞文档中,里面包含了该组件的历史漏洞信息报告内容:

如果使用漏洞的描述性文档中所给出的指示性内容,那么就可以找寻目标进行攻击了!

由此可见ZoomEye功能的强大!

ZoomEye搜索技巧

指定搜索的组件以及版本

app:组件名称

ver:组件版本

例如:搜索 apache组件 版本2.4

app:apache ver:2.4指定搜索的端口

port:端口号

例如:搜索开放了SSH端口的主机

port:22一些服务器可能监听了非标准的端口。要按照更精确的协议进行检索,可以使用service进行过滤。

指定搜索的操作系统

OS:操作系统名称

例如:搜索Linux操作系统

OS:Linux指定搜索的服务

service:服务名称

例如,搜素SSH服务

Service:SSH指定搜索的地理位置范

country:国家名

city:城市名

例如:

country:China

city:Beijing搜索指定的CIDR网段

CIDR:网段区域

例如:

CIDR:192.168.158.12/24搜索指定的网站域名

Site:网站域名

例如:

site:www.baidu.com搜索指定的主机名

Hostname:主机名

例如:

hostname:zwl.cuit.edu.cn搜索指定的设备名

Device:设备名

例如:

device:router搜索具有特定首页关键词的主机

Keyword:关键词

例如:

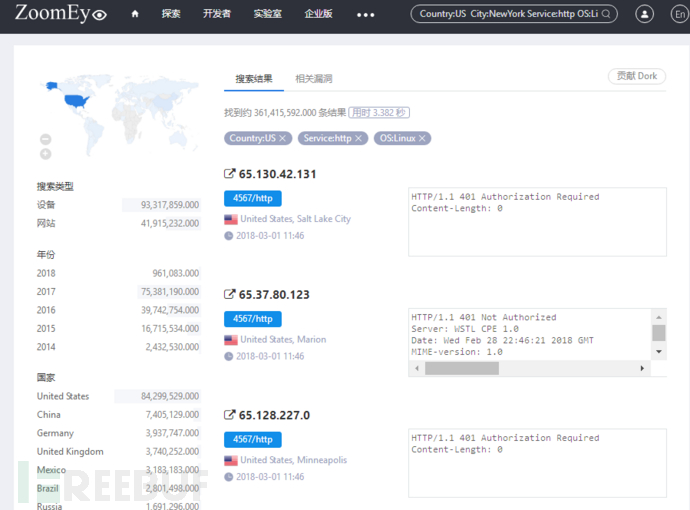

keyword:technology综合演示

搜索位于美国、主机系统为Linux、开启SSH服务的目标主机:

其余的就不多做演示了,读者可以根据上面提供的搜索语法进行构造搜索语句进行搜索目标~~~~

注意

有时候使用ZoomEye进行搜索时,由于最后得到的结果集过多,而且搜索的内容组合众多可能会导致一些信息的不匹配,但是可以继续从下面查找相关目标信息,所有的搜索引擎都不可能做到搜索的第一个结果就是用户想要的。

总结

ZoomEye通过24小时不间断的对网络中的信息进行搜索,具备强大的信息库,是一款在渗透测试信息收集阶段的好助手,其多样化、多组合的搜索语法以及强有力的漏洞信息库的支持,使得ZoomEye使用更加便捷,不失为一款渗透测试的利器。

第一次在这个平台上写稿件,希望写的内容对一些新手有帮助,同时还请路过的各位大牛手下留情,哈哈哈~~~~

信息收集利器:ZoomEye的更多相关文章

- 信息收集之zoomeye

一.浏览器上使用api接口 1.https://api.zoomeye.org/user/login post传参:{"username" : "username&quo ...

- 信息收集利器——Nmap

环境:kali2.0 常用的Nmap命令总结: 1.扫描单个IP地址 nmap 192.168.56.1 2.扫描一个网络中IP地址范围 nmap 192.168.56.1-255 3.扫描目标主机的 ...

- Web信息收集之搜索引擎-Zoomeye Hacking

Web信息收集之搜索引擎-Zoomeye Hacking https://www.zoomeye.org ZoomEye(钟馗之眼)是一个面向网络空间的搜索引擎,"国产的Shodan&quo ...

- 小白日记5:kali渗透测试之被动信息收集(四)--theHarvester,metagoofil,meltag,个人专属密码字典--CUPP

1.theHarvester theHarvester是一个社会工程学工具,它通过搜索引擎.PGP服务器以及SHODAN数据库收集用户的email,子域名,主机,雇员名,开放端口和banner信息. ...

- Kali Linux信息收集工具

http://www.freebuf.com/column/150118.html 可能大部分渗透测试者都想成为网络空间的007,而我个人的目标却是成为Q先生! 看过007系列电影的朋友,应该都还记得 ...

- Kali Linux信息收集工具全集

001:0trace.tcptraceroute.traceroute 描述:进行路径枚举时,传统基于ICMP协议的探测工具经常会受到屏蔽,造成探测结果不够全面的问题.与此相对基于TCP协议的探测,则 ...

- Kali Linux信息收集工具全

可能大部分渗透测试者都想成为网络空间的007,而我个人的目标却是成为Q先生! 看过007系列电影的朋友,应该都还记得那个戏份不多但一直都在的Q先生(由于年级太长目前已经退休).他为007发明了众多神奇 ...

- Web安全-信息收集

信息收集 前言:在渗透测试过程中,信息收集是非常重要的一个环节,此环节的信息将影响到后续成功几率,掌握信息的多少将决定发现漏洞的机会的大小,换言之决定着是否能完成目标的测试任务.也就是说:渗透测试的思 ...

- 信息收集&Fuzz

本文译自https://0xjoyghosh.medium.com/information-gathering-scanning-for-sensitive-information-reloaded- ...

随机推荐

- 软工个人项目(Java实现)

一. Github地址: https://github.com/RuiBingo/PersonalWork 二.个人PSP表格: PSP2.1 PSP阶段 预估耗时(分钟) 实际耗时(分钟) Plan ...

- vue组件懒加载

vue2组件懒加载浅析 一. 什么是懒加载 懒加载也叫延迟加载,即在需要的时候进行加载,随用随载. 二.为什么需要懒加载 在单页应用中,如果没有应用懒加载,运用webpack打包后的文件将会异常的大, ...

- 记录C#-WPF打开/关闭>>事件执行顺序

打开执行顺序 关闭执行顺序

- SQL Server阻塞的检查

1. 阻塞 除了内存.CPU.I/O这些系统资源以外,阻塞和死锁是影响数据库应用性能的另一大因素. 所谓的「阻塞」,是指当一个数据库会话中的事务,正在锁定其他会话事务想要读取或修改的资源,造成这些 ...

- 让人又爱又恨的this

this是个神奇的东西, 既可以帮助我们把模拟的类实例化. 又可以在事件绑定里准确指向触发元素. 还可以帮助我们在对象方法中操作对象的其他属性或方法. 甚至可以在使用apply.call.bing.f ...

- 【电脑】win10开启telnet服务

- [题解向] CF#536Div2の题解 E&F

\(0x01~~Preface\) \(emmm\)这次CF本身打的很顺畅,但是居然unrated了--咕咕咕咕 这是头一次CF有比赛我全部题目都做了--可喜可贺可喜可贺233 简单总结一下前面四道题 ...

- C读取json格式字符串

python调用C库时参数太多,约定传json格式字符串,C解析 #include<stdio.h> #include<string.h> #include<stdlib ...

- Python apply函数

Python apply函数 1.介绍 apply函数是pandas里面所有函数中自由度最高的函数.该函数如下: DataFrame.apply(func, axis=0, broadcast=Fal ...

- [2019BUAA软工助教]助教学期总结

[2019BUAA软工助教]助教学期总结 一.量化自评 线上 博客点评:https://www.cnblogs.com/ChildishChange/MyComments.html 共 106 条 博 ...