思科IPsecVPN建立

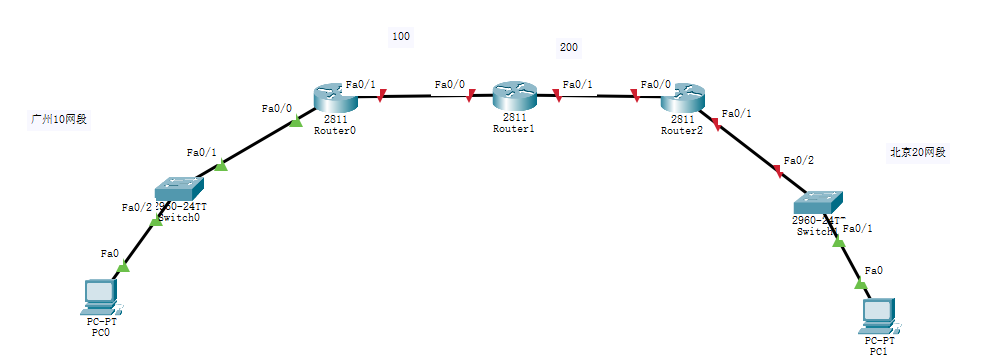

实验拓扑

实验目标:

1.不配置中间的三个路由器的路由实现router0和router2的vpn隧道

2.PC0能够ping通PC1

实验IP预定:

PC0 10.1.1.1/24

PC1 20.1.1.1/24

Router0 f0/0 10.1.1.254/24 f0/1 100.1.1.2

Router2 f0/0 200.1.1.1/24 f0/1 20.1.1.254

实验解析:

第一阶段 :管理阶段 通信双方设备通过非对称加密算法加密对称加密算法所使用的对称密钥

第二阶段:数据连接 通过对称加密算法加密实际所要传输的私网数据

第三阶段:创建MAP映射表 映射到公网的口

三个要自己自定义的值:

第一阶段: 预共享密钥 :crypto isakmp key 自定义(预共享密钥) address 对方的公网ip

第二阶段: 传输模式名 : crypto ipsec transform-set 自定义(传输模式名) 加密算法 加密算法 #ipsec交换集

第三阶段: MAP映射表名 : crypto map 自定义(map名) 1(阶段1的策略数字号) ipsec-isakmp

实验开始

对router0的操作

#配置接口IP 并开启

1 Router(config)#int f0/0

2 Router(config-if)#ip add 10.1.1.254 255.255.255.0

3 Router(config-if)#no sh

4 Router(config-if)#

5 %LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

6

7 %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

8

9 Router(config-if)#int f0/1

10 Router(config-if)#ip add 100.1.1.1 255.255.255.0

11 Router(config-if)#no sh

12 Router(config-if)#

13 %LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up

#开始配置ipsec

Router(config)#crypto isakmp policy 1 #配置ike的策略集 策略序号为1,数值越小 优先级越高 Router(config-isakmp)#encryption ? 3des Three key triple DES aes AES - Advanced Encryption Standard des DES - Data Encryption Standard (56 bit keys). Router(config-isakmp)#encryption 3des #配置加密算法 Router(config-isakmp)#hash sha #hash命令验证过程 摘要算法配置 Router(config-isakmp)#group 2 #采用DH算法的强度为2 密钥交换算法 Router(config-isakmp)#authentication pre-share #预共享密钥 Router(config-isakmp)#exit Router(config)#access-list 100 permit ip 10.1.1.0 0.0.0.255 20.1.1.0 0.0.0.255 #定义acl策略,匹配流量 Router(config)#crypto isakmp key lisen address 200.1.1.1 #配置预共享密钥 lisen可以自定义 address后面是对方公网ip Router(config)#crypto ipsec transform-set miller esp-des esp-sha-hmac #配置ipsec变化集 miller是自定义 Router(config)#crypto map testmap 1 ipsec-isakmp #配置映射表 testmap是自定义的 1是匹配阶段一的策略序列号1 % NOTE: This new crypto map will remain disabled until a peer and a valid access list have been configured. Router(config-crypto-map)#match address 100 #匹配acl的策略表 麻满足这个acl的匹配规则才可以放行 Router(config-crypto-map)#set peer 200.1.1.1 #设置对端端口 对方公网ip端口 Router(config-crypto-map)#set transform-set miller #设置ipsec变化集是miller Router(config-crypto-map)#exit Router(config)#int f0/1 #进入到我方公网的接口 Router(config-if)#crypto map testmap #映射testmap表 开启监听 *Jan 3 07:16:26.785: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON Router(config-if)#

解决内部网络访问互联网的问题

R3(config)#access-list 102 deny ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

R3(config)#access-list 102 permit ip any any

R3(config)#ip nat inside source list 102 int f0/0 overload ##采用端口复用的PAT方式,解决内网访问互联网的问题

R3(config)#int f0/0

R3(config-if)#ip nat outside

R3(config-if)#in f1/0

R3(config-if)#ip nat inside

由于当有NAT和虚拟专用网流量时,优先匹配NAT,后匹配虚拟专用网,所以要在上面做PAT时,拒绝虚拟专用网的流量

对router1的操作

#配置ip并开启

1 Router(config)#int f0/0

2 Router(config-if)#ip add 100.1.1.2 255.255.255.0

3 Router(config-if)#no sh

4

5 Router(config-if)#

6 %LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

7

8 %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

9

10 Router(config-if)#int f0/1

11 Router(config-if)#ip add 200.1.1.2 255.255.255.0

12 Router(config-if)#no sh

13

14 Router(config-if)#

15 %LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up

16

17 Router(config-if)#

当看到这里即可不看 下面的只是重复上面的操作 就是换了一下对端的ip

对router2的操作

1 Router>en

2 Router#conf t

3 Enter configuration commands, one per line. End with CNTL/Z.

4 Router(config)#int f0/0

5 Router(config-if)#ip add 200.1.1.1 255.255.255.0

6 Router(config-if)#no sh

7

8 Router(config-if)#

9 %LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

10

11 %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

12

13 Router(config-if)#int f0/1

14 Router(config-if)#ip add 20.1.1.254 255.255.255.0

15 Router(config-if)#nosh

16 ^

17 % Invalid input detected at '^' marker.

18

19 Router(config-if)#no sh

20

21 Router(config-if)#

22 %LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up

23

24 %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up

25

26 Router(config-if)#

#配置策略集

Router(config)#crypto isakmp policy 1 Router(config-isakmp)#encryption 3des Router(config-isakmp)#hash sha Router(config-isakmp)#group 2 Router(config-isakmp)#authentication pre-share Router(config-isakmp)#exit Router(config)#crypto isakmp key lisen address 100.1.1.1 Router(config)#access-list 100 permit ip 20.1.1.0 0.0.0.255 10.1.1.0 0.0.0.255 Router(config)#crypto ipsec transform-set miller esp-des esp-sha-hmac Router(config)#crypto map testmap 1 ipsec-isakmp % NOTE: This new crypto map will remain disabled until a peer and a valid access list have been configured. Router(config-crypto-map)#match address 100.1.1.1 Router(config-crypto-map)#match address 100 Router(config-crypto-map)#set peer 100.1.1.1 Router(config-crypto-map)#set transform-set miller Router(config-crypto-map)#exit Router(config)#int f0/0 Router(config-if)#crypto map testmap *Jan 3 07:16:26.785: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

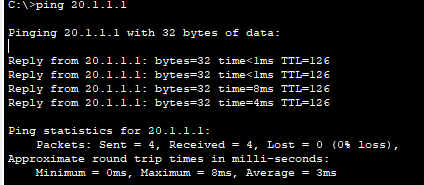

实验测试

PC0pingPC1

成功

思科IPsecVPN建立的更多相关文章

- IPSecVPN介绍 & (Cisco Packet Tracer)IPSecVPN实验演示

一.基础知识 VPN(Virtual Private Network)虚拟专有网络,即虚拟专网.VPN可以实现在不安全的网络上,安全的传输数据,好像专网!VPN只是一个技术,使用PKI技术,来保证数据 ...

- 设置思科设备console密码、enable密码、vty登录密码

思科设备各级密码:1) console密码 SW2(config)#line console 0SW2(config-line)#password ciscoSW2(config-line)#log ...

- BGP华为、思科选路规则

选路规则 华为BGP选路规则 思科BGP选路规则 第0条 下一跳是否可达,如果不可达则不参与选路 BGP 向IBGP对等体发布import引入的IGP路由时, 将下一跳属性改为自身的接口地址,而非IG ...

- 思科恶意加密TLS流检测论文记录——由于样本不均衡,其实做得并不好,神马99.9的准确率都是浮云啊,之所以思科使用DNS和http一个重要假设是DGA和HTTP C&C(正常http会有图片等)。一开始思科使用的逻辑回归,后面17年文章是随机森林。

论文记录:Identifying Encrypted Malware Traffic with Contextual Flow Data from:https://songcoming.github. ...

- 【原创】思科和锐捷组建多VLAN交换网络(隧道模式Trunk)

组建简单交换网络设计与实施 [利用思科仿真与锐捷实践] 本文目录 第一部分 预备知识 第二部分 设计与仿真 需求分析 整体设计 PT仿真 第三部分 施工部署 console配置 连通测试 第一部分 预 ...

- 附录A 思科互联网络操作系统(IOS)

思科互联网络操作系统(IOS) 要点 实现IP编址方案和IP服务,以满足中型企业分支机构网络的网络需求 口在路由器上配置和验证 DHCP和DNS 以及排除其故障(包括 CLI/SDM ). 口配置和验 ...

- 【第二章】Zabbix3.4监控SQLServer数据库和H3C交换机思科Cisco防火墙交换机教程笔记

监控SQLServer数据库 SSMS执行相关SQL SQL模板命名规则 Zabbix客户端导入模板 添加SQLServer监控图形 SQLServer服务器关联模板 监控思科Cisco防火墙交换机 ...

- 思科、华为、H3C常用命令对比大全

思科.华为.H3C这些网络设备的命令还是挺多的,不过我们一般用的路由交换机设备都是最简单的了,先学基本命令,再学其他功能命令.路由命令是最基本的命令了. 思科.华为.H3C常用命令对比大全 CI ...

- IPSec无法建立?注意第一阶段hash sha !

该篇注意记录一下,有些情况下,我们配置了IPSec ,但是就是无法建立,发现连第一阶段都无法建立起来. 1.检查配置无问题 2.开启debug crypto isakmp发现有IKE的重传 3.sho ...

- [原] 利用 OVS 建立 VxLAN 虚拟网络实验

OVS 配置 VxLAN HOST A ------------------------------------------ | zh-veth0(10.1.1.1) VM A | | ---|--- ...

随机推荐

- SpringMVC基础源码分析(一)

实现Controller的三种方式分析 每种实现的方式对应的HanderAdapter都不同. 实现Controller接口 该接口对应的HanderAdapter为SimpleControllerH ...

- 全国计算机二级python备考

选择题: https://www.itkaoshi.net/3476.html 操作题: https://www.bilibili.com/video/BV1Zj411f7ey?p=1 经典题讲解: ...

- cisco恢复IOS文件的方法

cisco IOS恢复的方法很多,这里使用TFTP方法恢复. 当你delete flash: 后 路由器重启将不能工作,这时要恢复IOS 把你备份好的IOS文件放到TFTP目录里面. > IP_ ...

- 学习笔记3:Android Studio 配置NDK编译c++代码

NDK编译c++代码有两个方式: 1 ndk-build.cmd + Android.mk + Application.mk 编译, 可单独用ndk编译, 不使用IDE,使用Android需要配置b ...

- 类型提示和python函数中'->'的用法

一.类型提示 在python中,我们定义一个有参函数,调用该函数时需要传入参数,如下所示: # 定义一个简单的函数 def get_full_name(first_name, last_name): ...

- java运算符相关学习

java运算符 面试题1: 计算2*8如何操作效率更高? 剖析: 2 * 8 => 实际上是2 * 2 * 2 * 2 2<<3 System.out.println(2<&l ...

- ggplot2绘制饼图

# 加载 ggplot2 包 library(ggplot2) # 加载数据 data <- data.frame(category = c("A", "B&quo ...

- TensorFlow学习报告

TensorFlow简介 是一个基于计算图的深度学习库,具有更广泛的应用领域.良好的多语言支持.部署性能等优点,时现今最广泛使用的深度学习框架. 计算图Session Tensor 1 import ...

- JQUERY动态的修改<div>样式

首先需要引入JQUERY <script src="https://cdn.staticfile.org/jquery/1.10.2/jquery.min.js"> & ...

- Angular响应式表单验证输入(跨字段验证、异步API验证)

一.跨字段验证 1.新增验证器 import { AbstractControl, ValidationErrors, ValidatorFn } from '@angular/forms'; exp ...