20165218 《网络对抗技术》Exp6 信息收集与漏洞扫描

Exp6 信息收集与漏洞扫描

实践过程记录

一、各种搜索技巧的应用

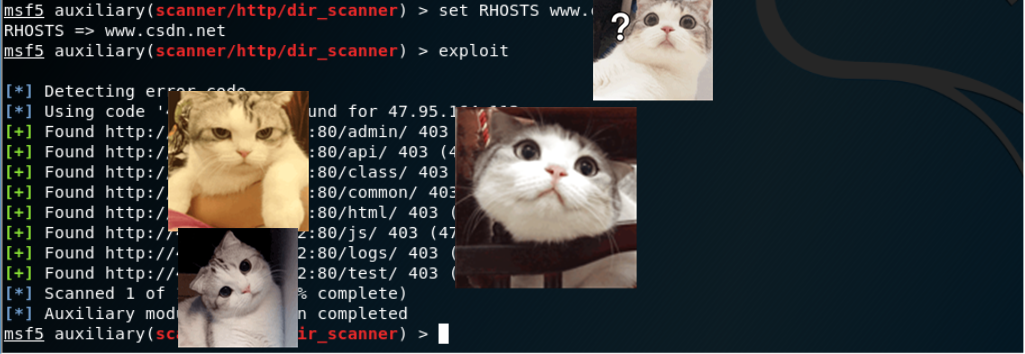

1_搜索网址目录结构

- dir_scanner

use auxiliary/scanner/http/dir_scanner

This module identifies the existence of interesting directories in a given directory path.

此模块标识给定目录路径中存在的有趣目录。

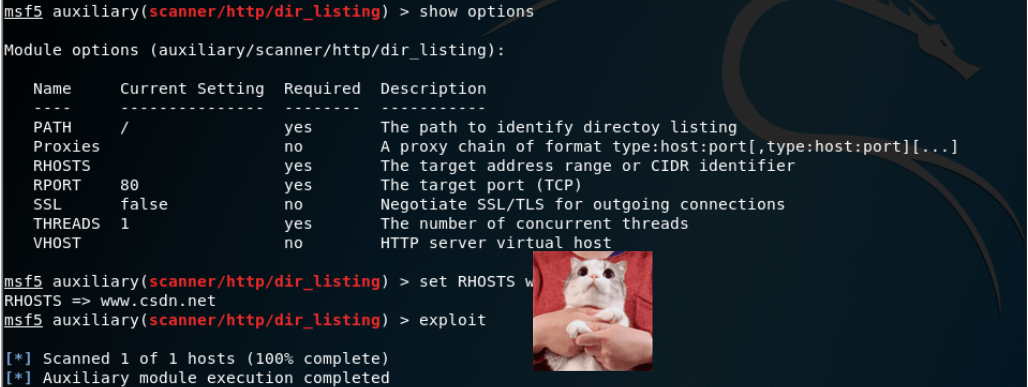

- dir_listing

use auxiliary/scanner/http/dir_listing

This module identifies directory listing vulnerabilities

in a given directory path.

此模块在给定的目录路径中标识目录列表漏洞

- brute_dirs

use auxiliary/scanner/http/brute_dirs

This module identifies the existence of interesting directories by brute forcing the name in a given directory path.

此模块通过强制在给定目录路径中强制名称来标识有趣目录的存在。

2_检测特定类型的文件

有些网站会链接通讯录,订单等敏感的文件,可以进行针对性的查找, 如Google,site:XXX.com filetype:xls

filetype能对搜索结果的文件类型进行限定,格式为“检索词 filetype:文件类型”-能在检索结果中获取检索词的补集,格式为“检索词 -词语”site能限制检索结果的来源,格式为“检索词 site:限制域名”(不要在“:”后的域名中输入“http:”和“www.”)inurl能在网址中进行搜索,格式为“检索词inurl:检索词”|表示布尔逻辑中的或者(or)关系,使用格式为“关键词1 | 关键词2”- 空格

- 高级搜索界面,高级搜索界面的入口在搜索引擎首页右上角“设置”->“高级搜索”

搜索引擎输入搜索

filetype:xls site:edu.cn 四级

下载其中一个文件,打开

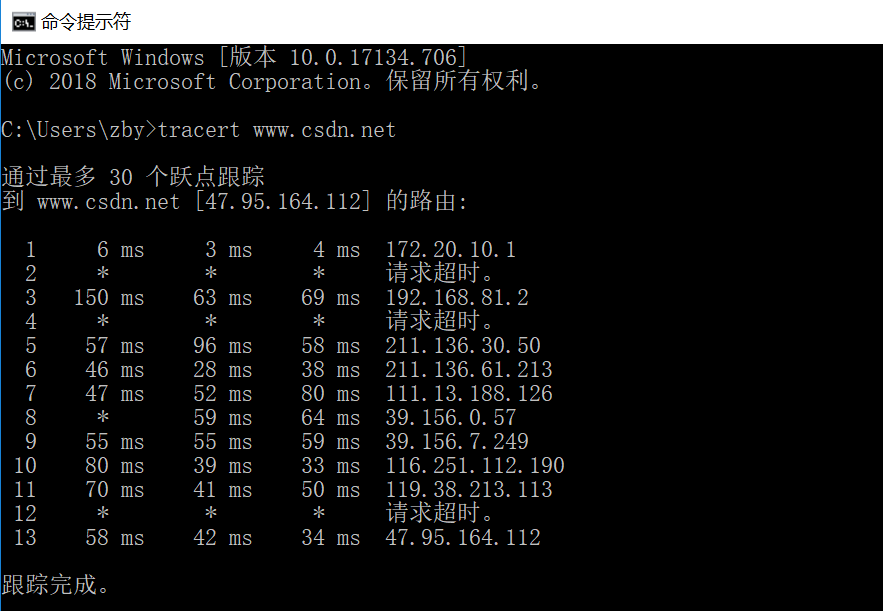

3_IP路由侦查

traceroute命令利用ICMP协议定位用户计算机和目标计算机之间的所有路由器。TTL值可以反映数据包经过的路由器或网关的数量,通过操纵独立ICMP呼叫报文的TTL值和观察该报文被抛弃的返回信息,traceroute命令能够遍历到数据包传输路径上的所有路由器。

从左到右的5条信息分别代表了“生存时间”(每途经一个路由器结点自增1)、“三次发送的ICMP包返回时间”(共计3个,单位为毫秒ms)和“途经路由器的IP地址”(如果有主机名,还会包含主机名)。其中带有星号(*)的信息表示该次ICMP包返回时间超时。

二、DNS IP注册信息查询

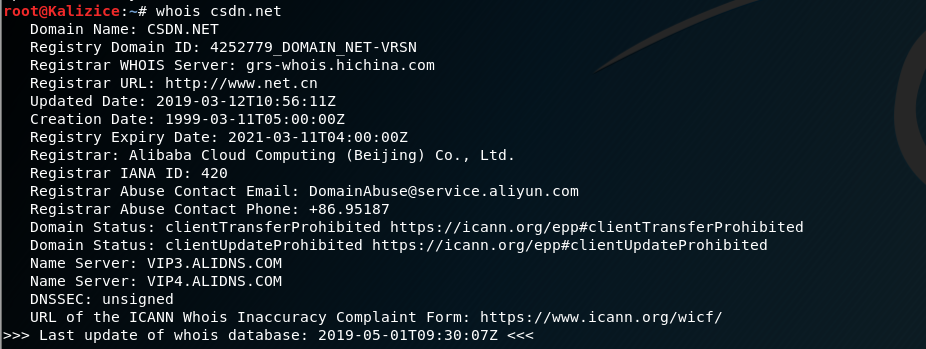

1_whois

- 可以查询到注册人、注册商、官方注册局等3R信息

whois [网址](注意:进行whois查询时去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到。)

2_nslookup域名查询

- 可以得到DNS解析服务器保存的Cache结果,结果不一定准确

nslookup [网址]

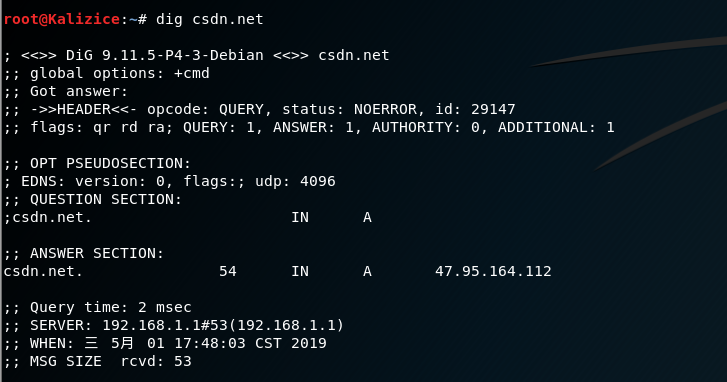

3_dig域名查询

可以从官方DNS服务器得到精确的查询结果

dig csdn.net

dig命令还有很多其他的查询选项,每个选项被带前缀(+)的关键字表示,例如:

| 前缀 | 描述 |

|---|---|

+[no]search |

使用 [不使用] 搜索列表或 resolv.conf 中的域伪指令(如果有的话)定义的搜索列表。缺省情况不使用搜索列表。 |

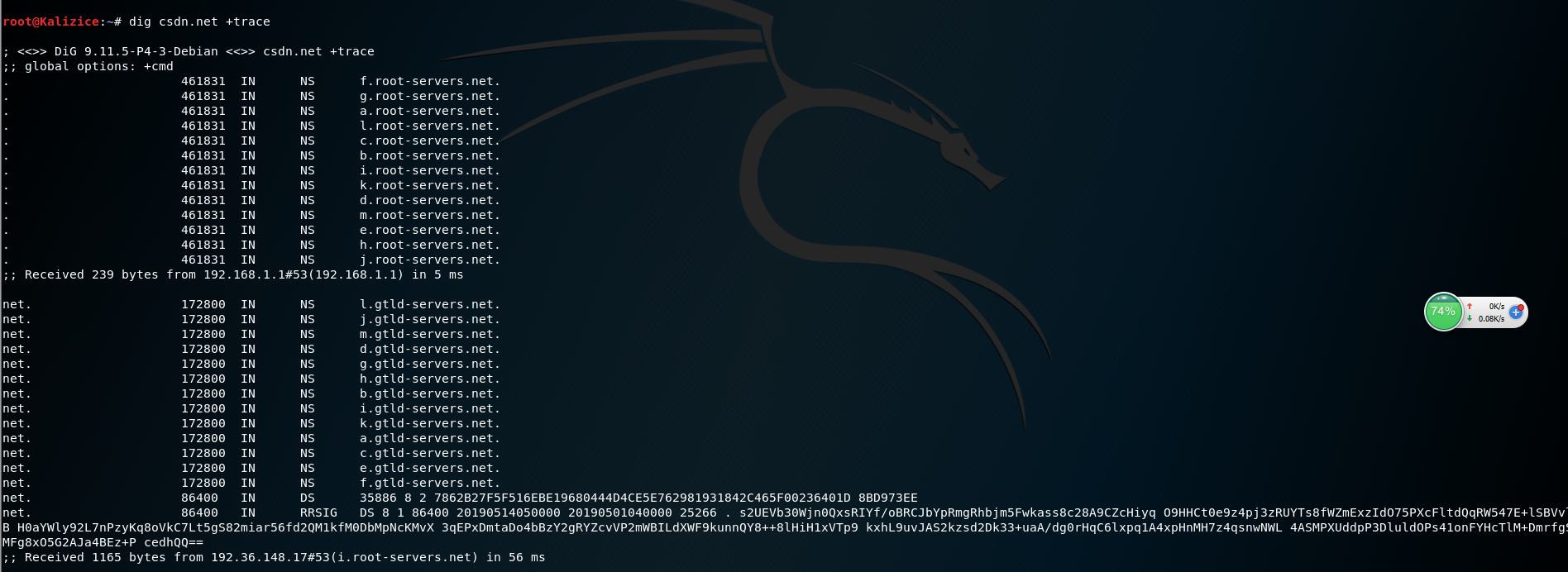

+[no]trace |

切换为待查询名称从根名称服务器开始的代理路径跟踪。缺省情况不使用跟踪。一旦启用跟踪,dig 使用迭代查询解析待查询名称。它将按照从根服务器的参照,显示来自每台使用解析查询的服务器的应答。 |

+[no]identify |

当启用 +short 选项时,显示 [或不显示] 提供应答的 IP 地址和端口号。 |

+[no]stats |

该查询选项设定显示统计信息:查询进行时,应答的大小等等。缺省显示查询统计信息。 |

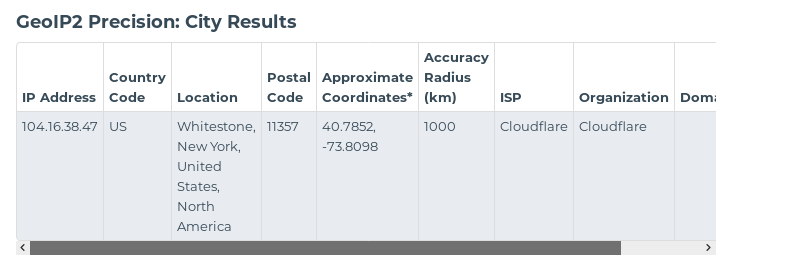

4_IP2Location 地理位置查询

- 利用MAXMIND网站可以根据IP查询地理位置。

(查一下www.maxmind.com自己>w<)

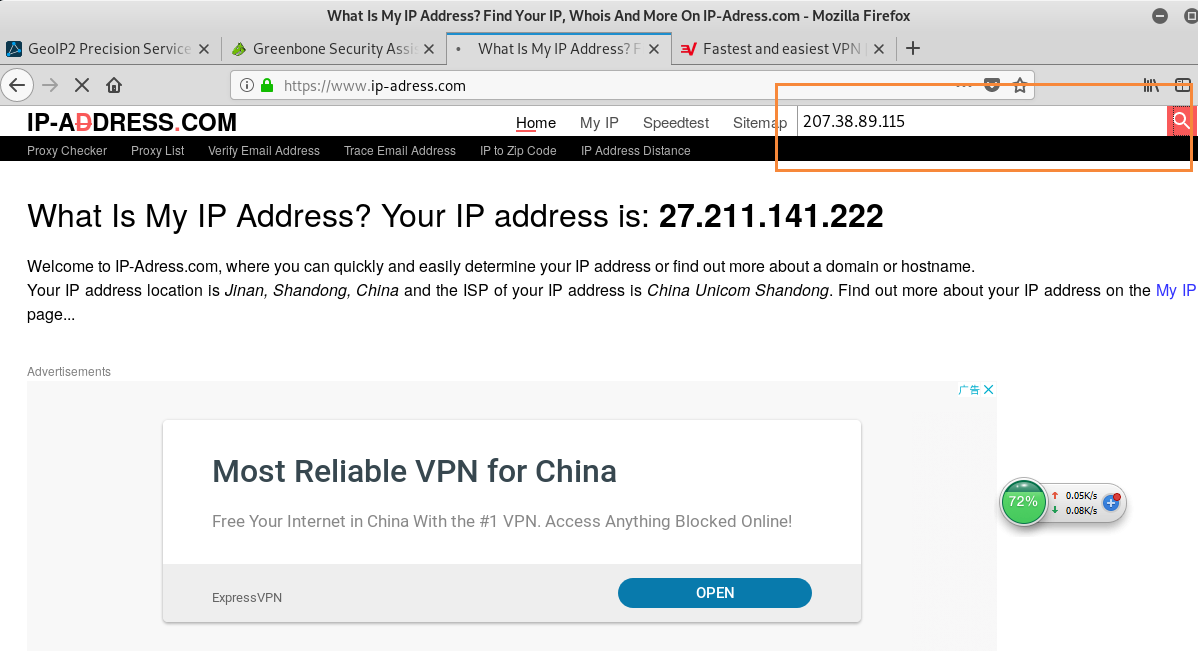

- 利用IP-Adress.com查询详细信息

(也是查一下www.ip-adress.com >w<)

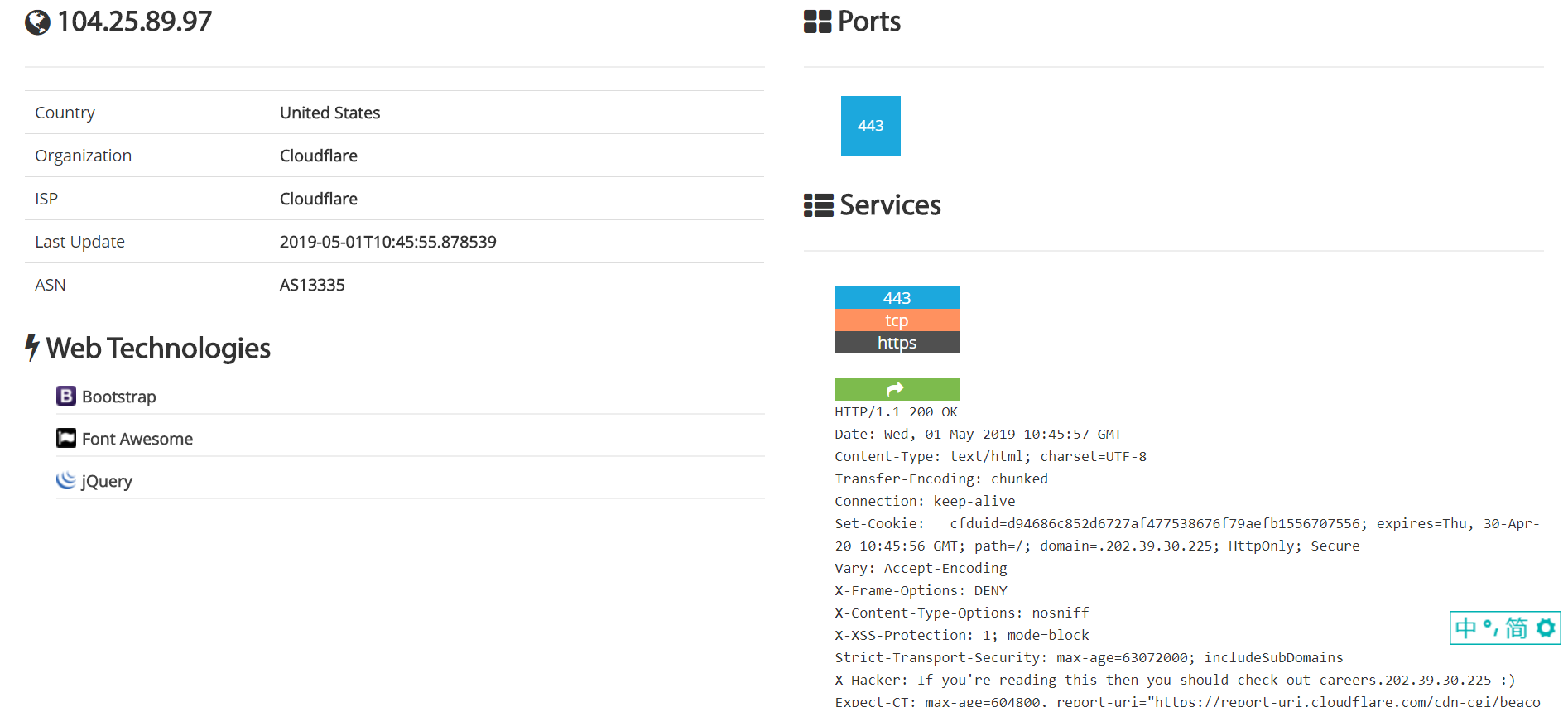

5_IP2 反域名查询

- 利用shodan搜索引擎进行反域名查询,可以查询到IP的地理位置、服务占用端口号,以及提供的服务类型

三、基本的扫描技术(以本机为目标)

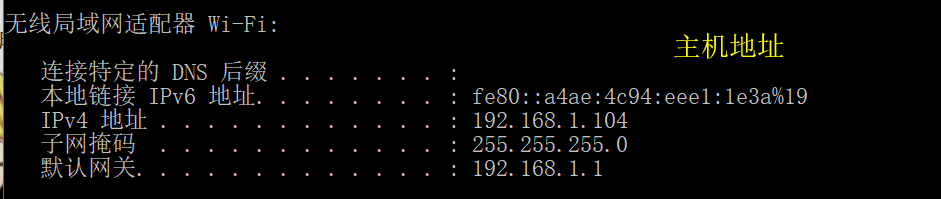

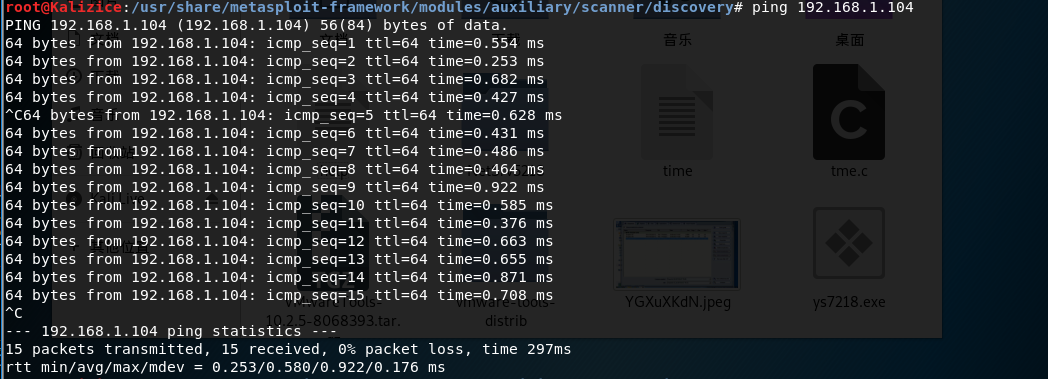

1_主机发现:ping

ping命令用发送ICMP报文的方法检测活跃主机

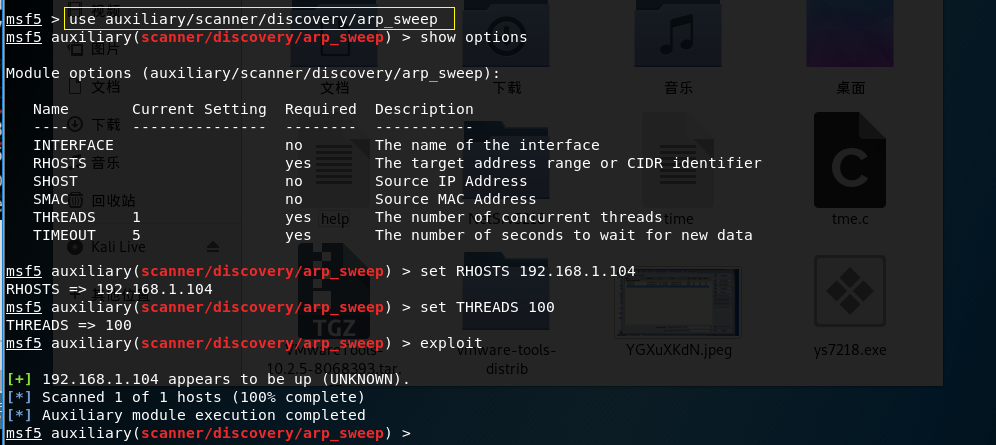

2_主机发现:msf的 arp_sweep 模块

arp_sweep Description:

Enumerate alive Hosts in local network using ARP requests.

使用ARP请求枚举本地网络中的活动主机。

use auxiliary/scanner/discovery/arp_sweep

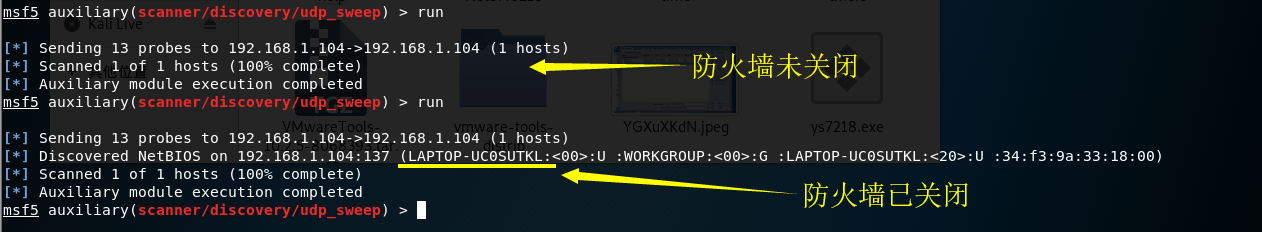

3_主机发现:udp_sweep

udp_sweep Description:

Detect interesting UDP services.

检测有趣的UDP服务.

use auxiliary/scanner/discovery/udp_sweep(注意这里要把靶机防火墙关掉,不然扫描失败了)

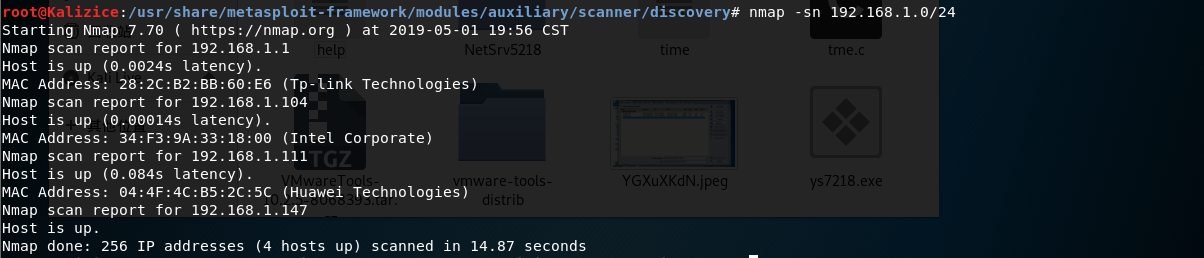

4_主机发现:nmap -sn

nmap -sn参数可以用来探测某网段的活跃主机

相关参数:

-sS:TCP SYN扫描,可以穿透防火墙;

-sA:TCP ACK扫描。有时候由于防火墙会导致返回过滤/未过滤端口;

-sP:发送ICMP echo探测;

-sT:TCP connect扫描,最准确,但是很容易被IDS检测到,不推荐;

-sF/-sX/-sN:扫描特殊的标志位以避开设备或软件的监测;

-O:启用TCP/IP协议栈的指纹特征信息扫描以获取远程主机的操作系统信息;

-sV:获取开放服务的版本信息

nmap -sn 192.168.1.0/24

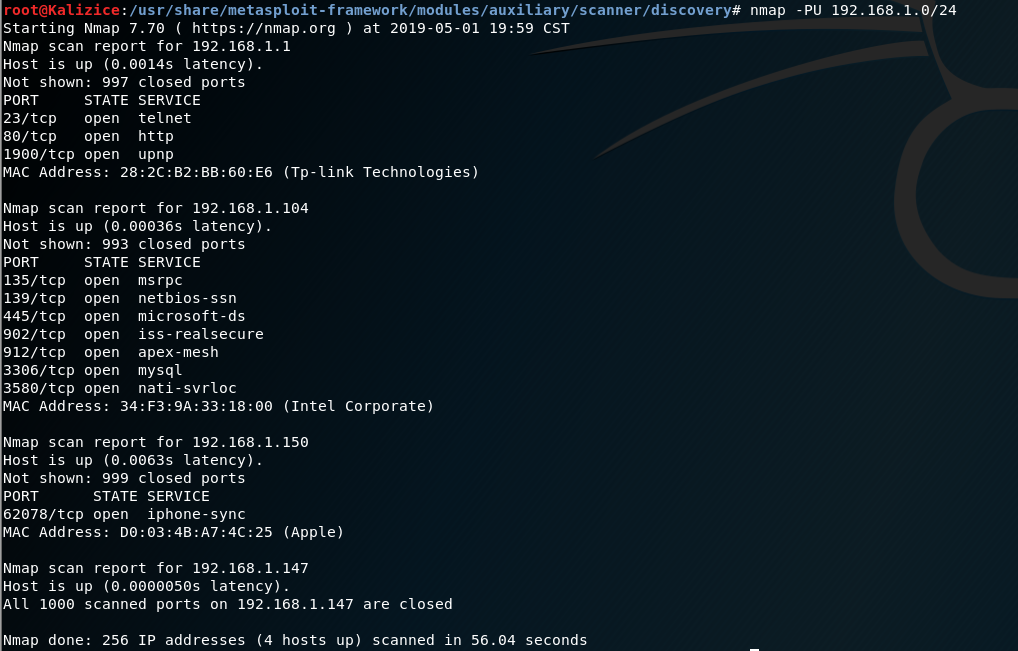

5_端口发现:nmap -PU

nmap -PU参数是对UDP端口进行探测,与udp_sweep模块功能相同。

nmap -sn 192.168.1.0/24

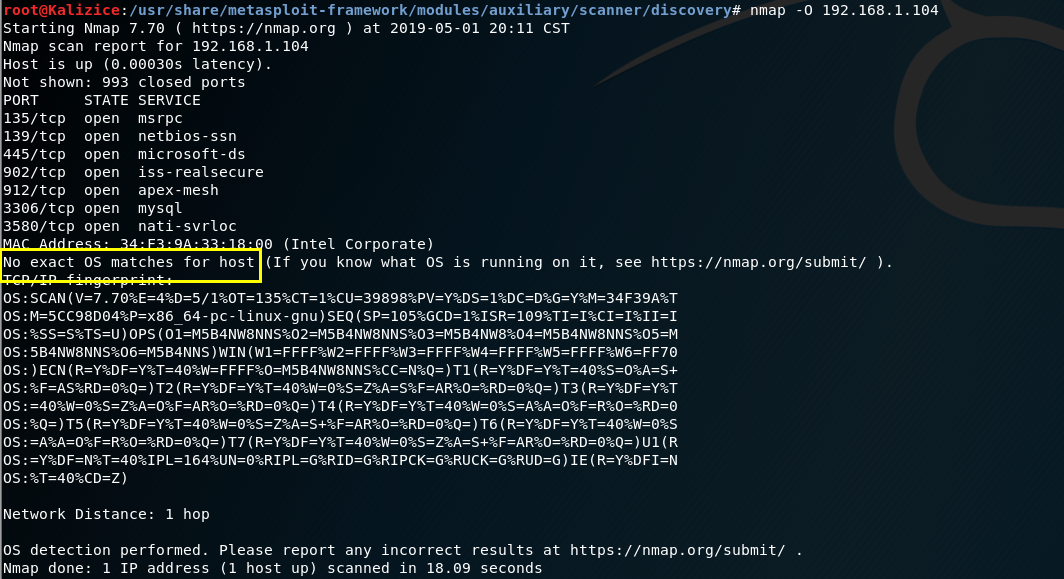

6_版本探测:nmap -O

nmap -O选项让Nmap对目标的操作系统进行识别,获取目标机的操作系统和服务版本等信息

nmap -O 192.168.1.104

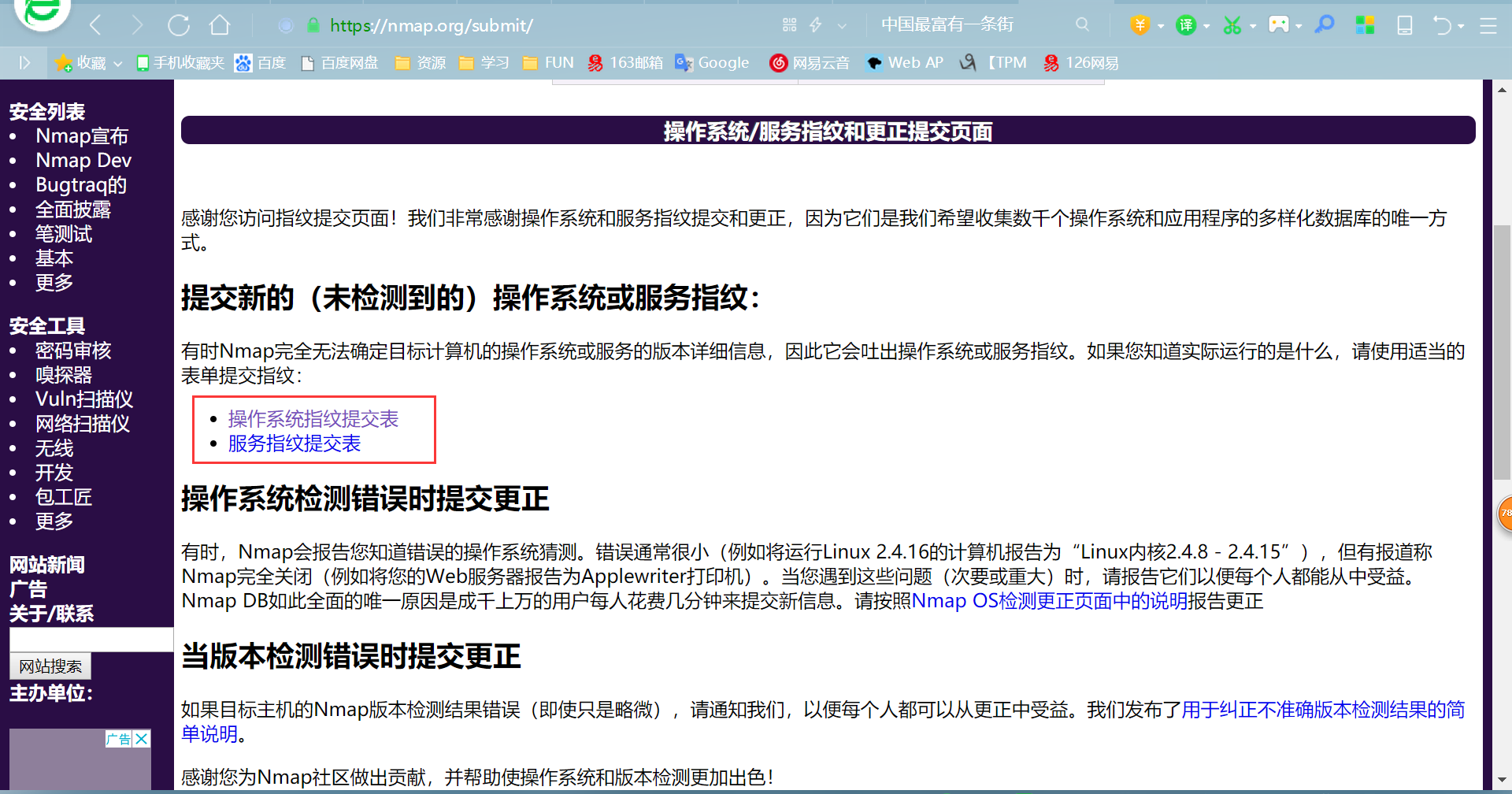

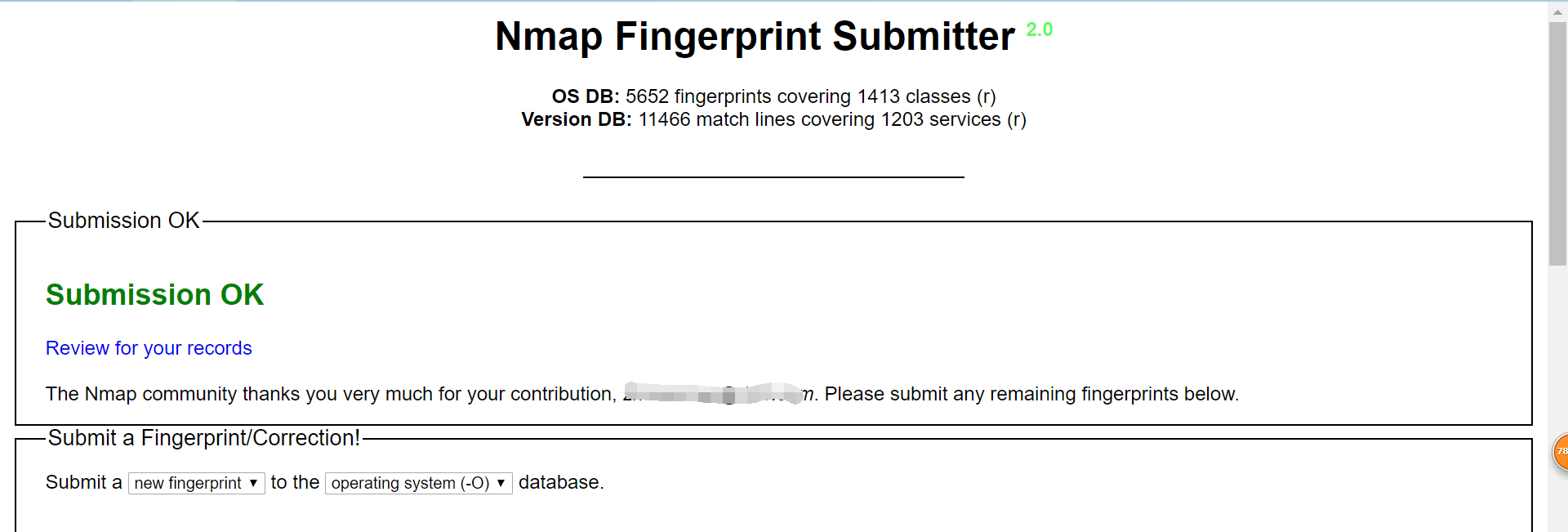

发现提示No exact OS matches for host(没有确切的OS匹配主机),看了一下后面指路的网站操作系统/服务指纹和更正提交页面,说有时Nmap完全无法确定目标计算机的操作系统或服务的版本详细信息,因此它会吐出操作系统或服务指纹。然后顺手去提交了一波

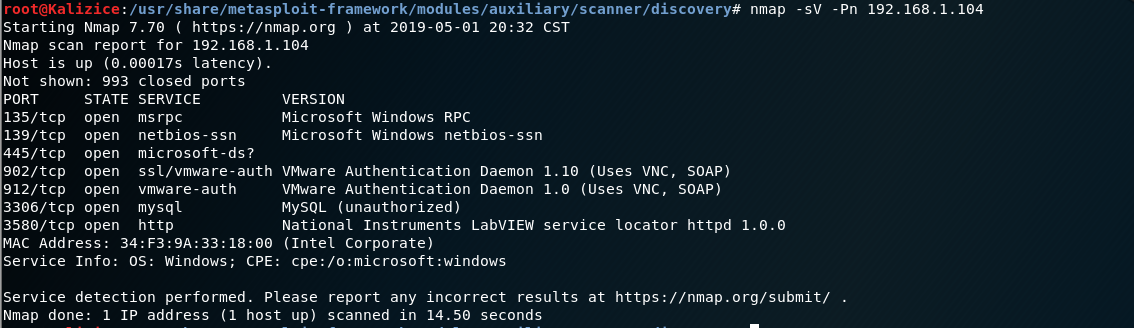

7_版本探测:nmap -sV

nmap -sV查看目标主机的详细服务信息

nmap -sV -Pn 192.168.1.104,其中-Pn是在扫描之前,不发送ICMP echo请求测试目标

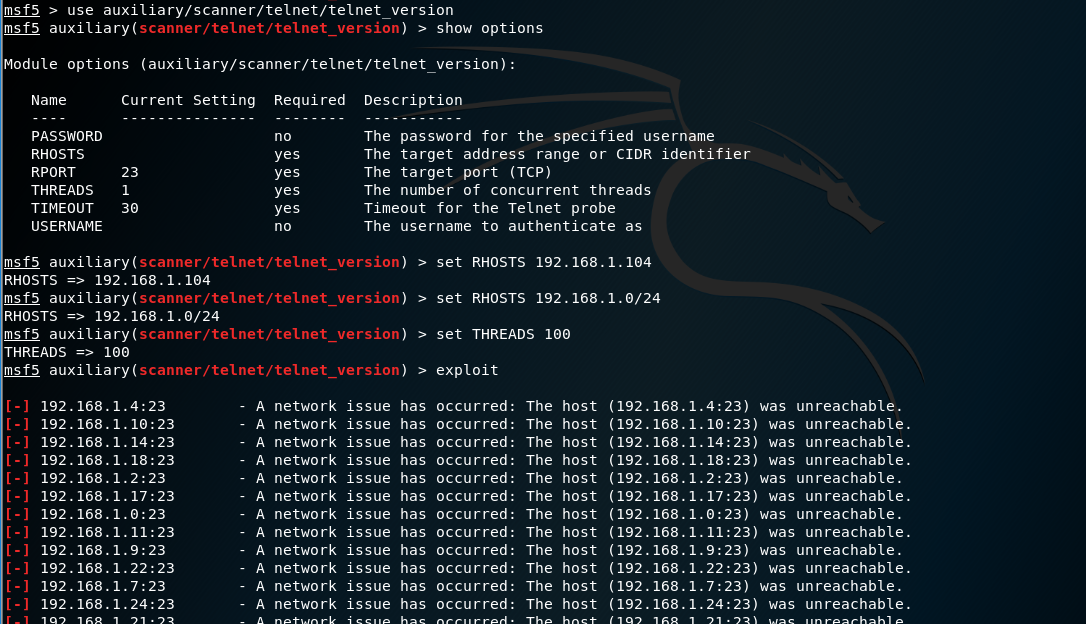

8_具体服务的查点:Telnet服务扫描

telnet命令用于登录远程主机,对远程主机进行管理

Telnet协议是TCP/IP协议族中的一员,是Internet远程登录服务的标准协议和主要方式。它为用户提供了在本地计算机上完成远程主机工作的能力。在终端使用者的电脑上使用telnet程序,用它连接到服务器。终端使用者可以在telnet程序中输入命令,这些命令会在服务器上运行,就像直接在服务器的控制台上输入一样。可以在本地就能控制服务器。要开始一个telnet会话,必须输入用户名和密码来登录服务器。Telnet是常用的远程控制Web服务器的方法。

use auxiliary/scanner/telnet/telnet_version

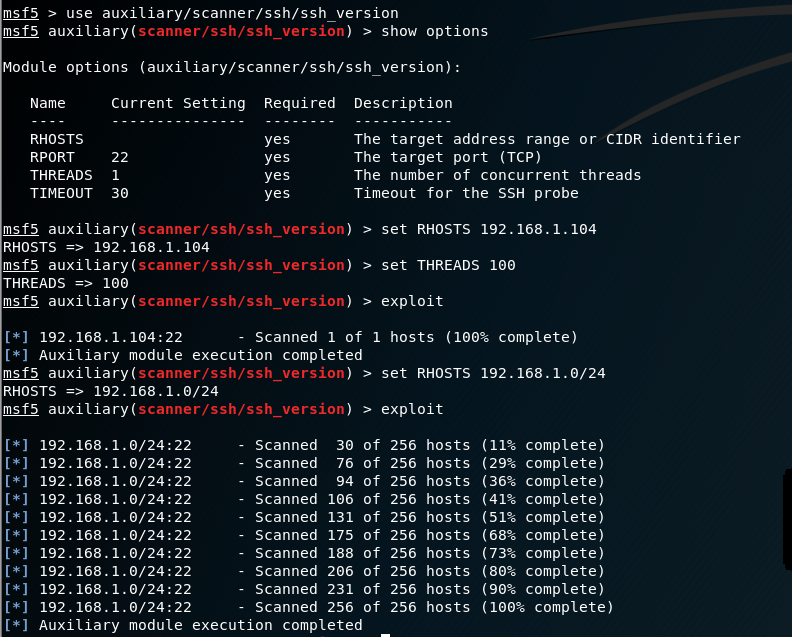

9_具体服务的查点:SSH服务

SSH(“安全外壳”)协议是用于从一个系统安全远程登录到另一个的方法。用户通过客户端 - 服务器架构格式的不安全网络使用安全通道,用于将SSH客户端与SSH服务器连接起来。

use auxiliary/scanner/ssh/ssh_version

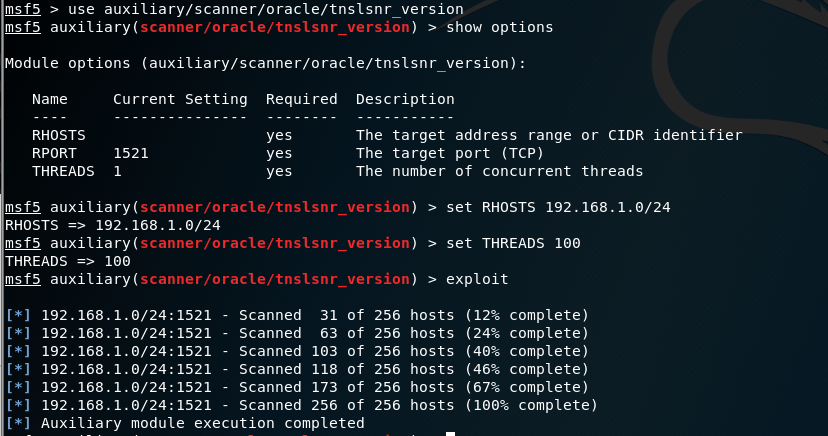

10_具体服务的查点:Oracle数据库服务查点

tnslsnr_version Description:

This module simply queries the tnslsnr service for the Oracle build.

该模块只是查询tnslsnr服务以获取Oracle构建。

tnslsnr.exe是附属于软件 TNSLSNR.exe 或 HSPM 或 Oracle Database 10g Express Edition 由 Oracle Corporation 发行。

注释: 文件 TNSLSNR.exe 是存放在 "C:\Program Files" 下的子目录。已知的 Windows XP 文件大小为 204,800 字节 (占总出现比率 37% ),279,560 字节,476,752 字节,266,192 字节,113,152 字节,263,712 字节。

这个文件没有发行者的资料。 应用程序是不可见的。 这个不是 Windows 系统文件。 这进程打开接口到局域网或互联网以发放或接收资料。 总结在技术上威胁的危险度是 71% , 但是也可以参考 用户意见。

切记: TNSLSNR.exe 也可能是恶意软件所伪装,尤其是当它们存在于 c:\windows 或 c:\windows\system32 目录。我们建议使用 Security Task Manager 来检查电脑的安全状况,以便进一步查看 TNSLSNR.exe 进程是否真的有害。

参考资料 (这一段应该是直接用翻译软件翻译的英文)

use auxiliary/scanner/oracle/tnslsnr_version

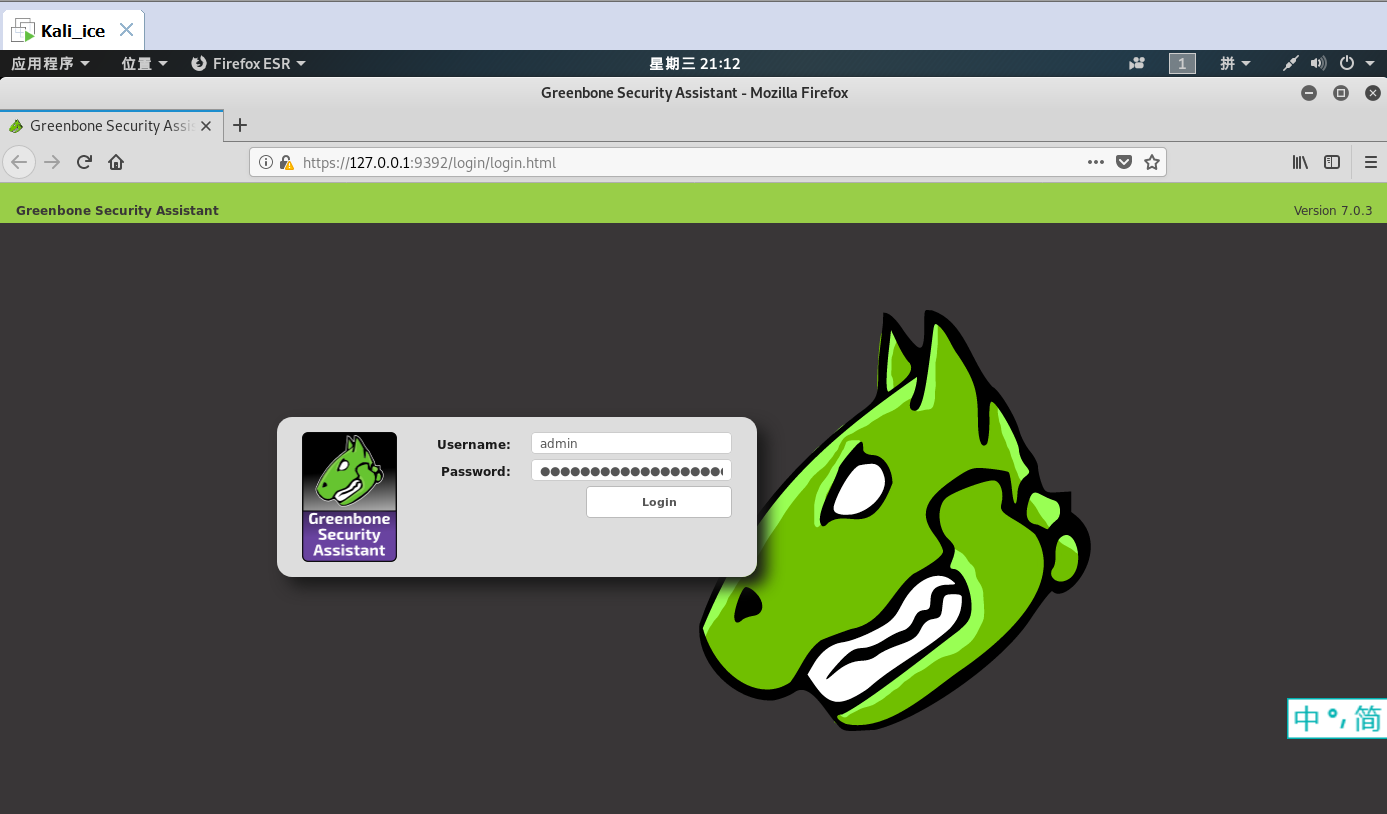

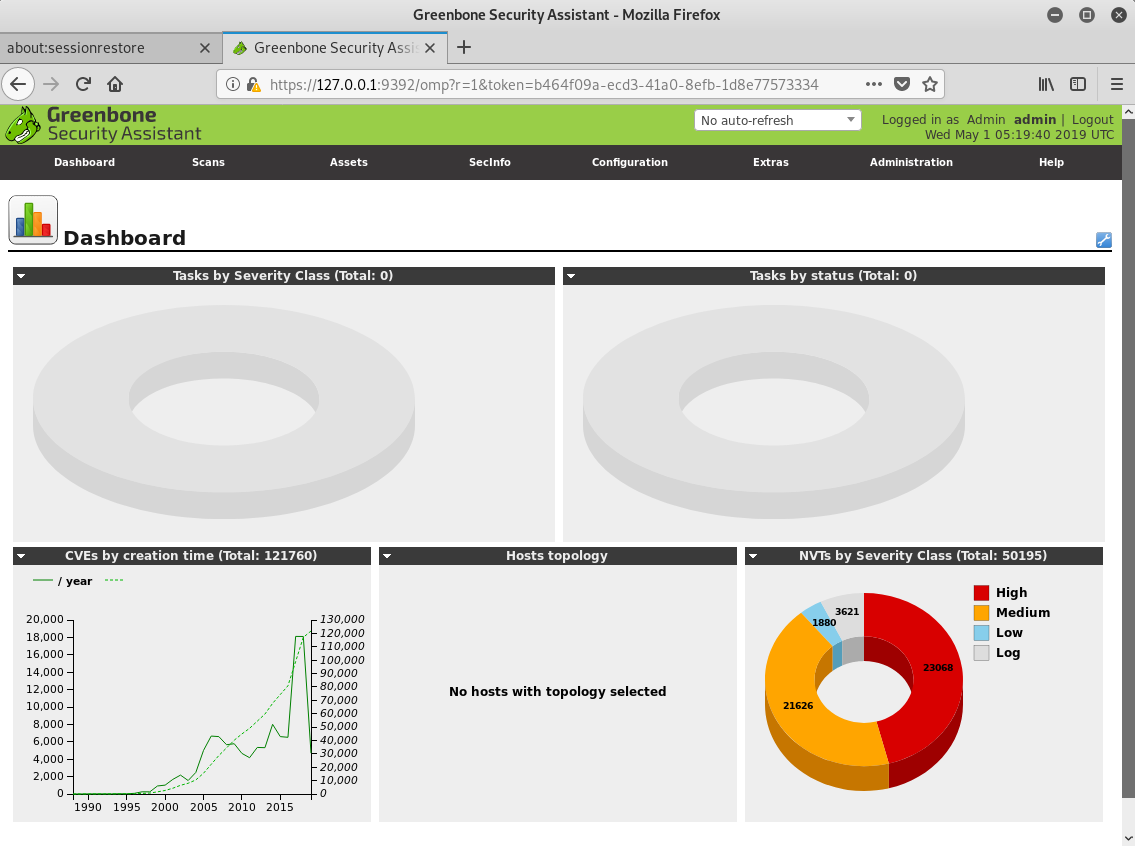

四、漏洞扫描————安装OpenVAS

1_安装OpenVAS

apt-get update

apt-get dist-upgrade

apt-get install openvas

openvas-setup //安装成功后悔自动生成管理员账号和密码

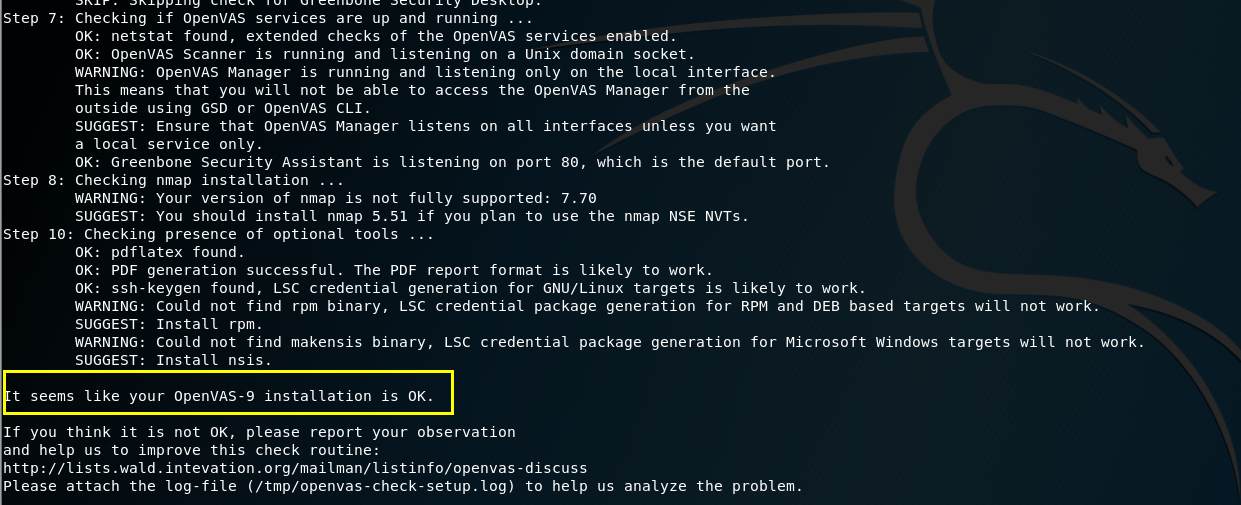

openvas-check-setup //检查是否安装成功

遇到的问题及解决方案看下一个模块~

2_登录

在执行完openvas-setup后,或使用openvas-start命令,会自动打开浏览器的openvas界面,输入生成的用户名和密码登录

3_新建目标并扫描

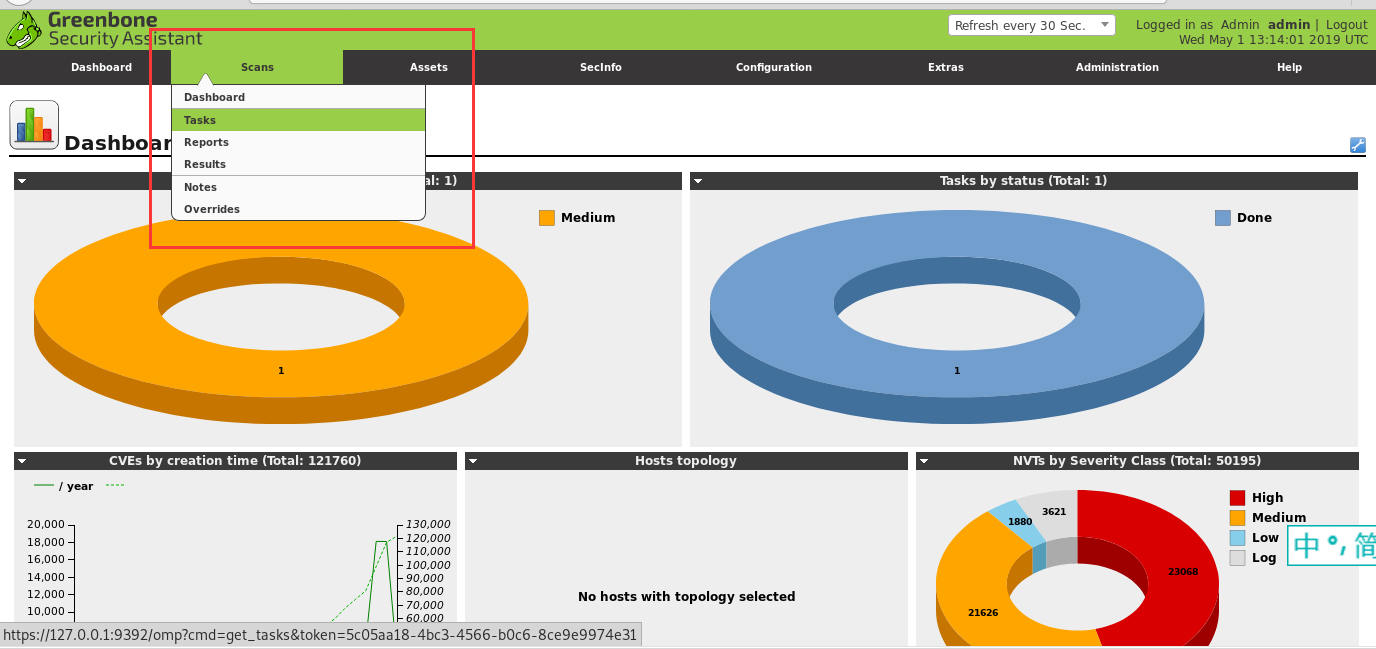

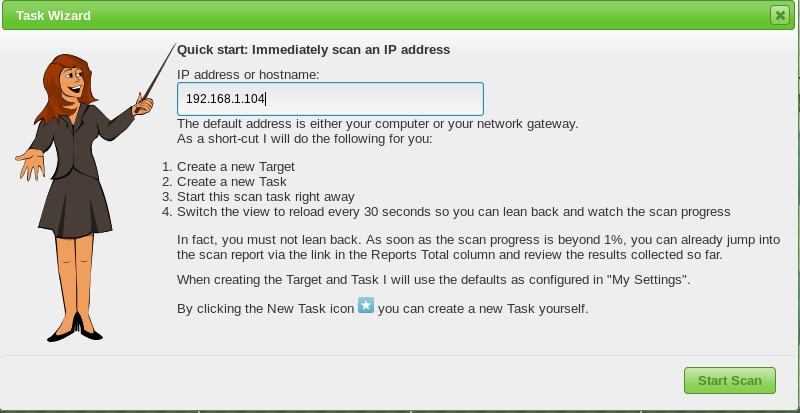

Scans->Task->Task Wizard,新建一个任务巫师

键入主机ip地址,开始扫描

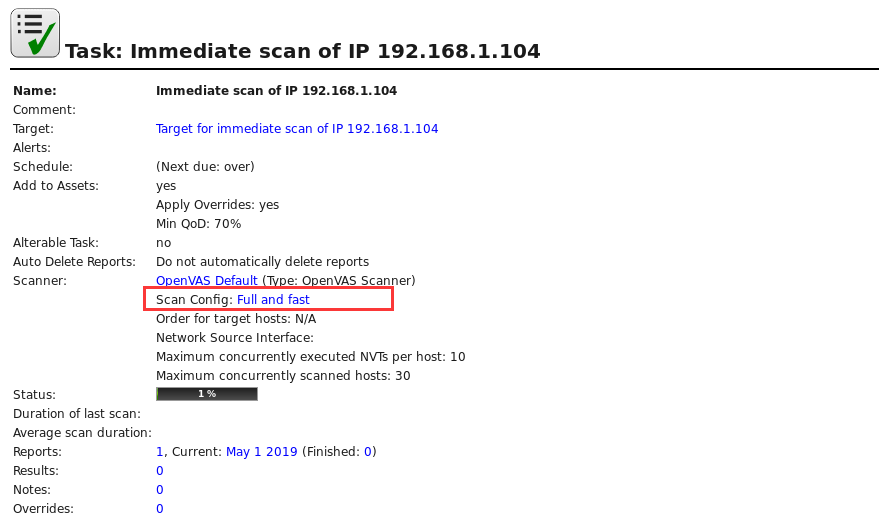

点击扫描结果中的

Full and fast

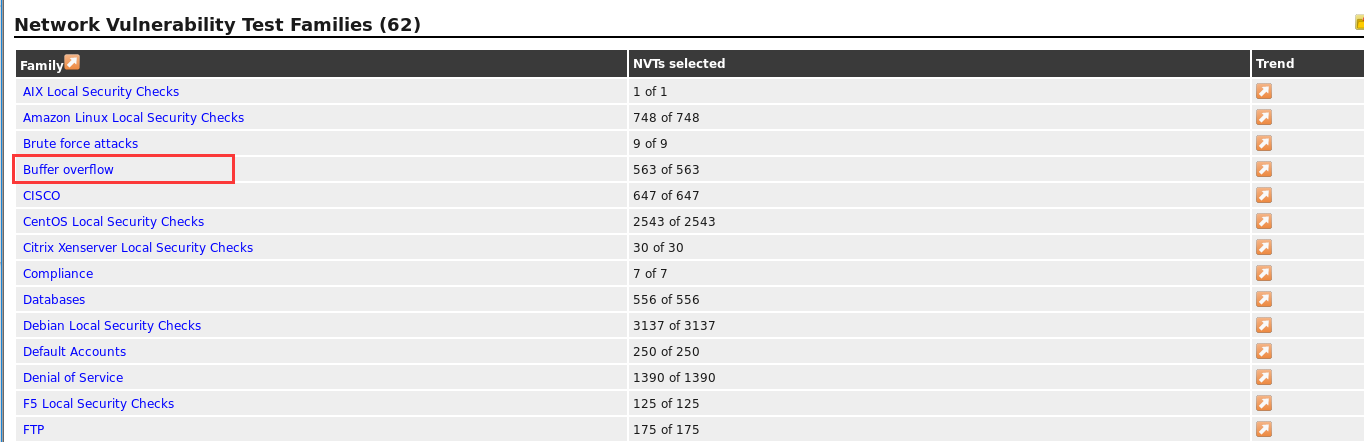

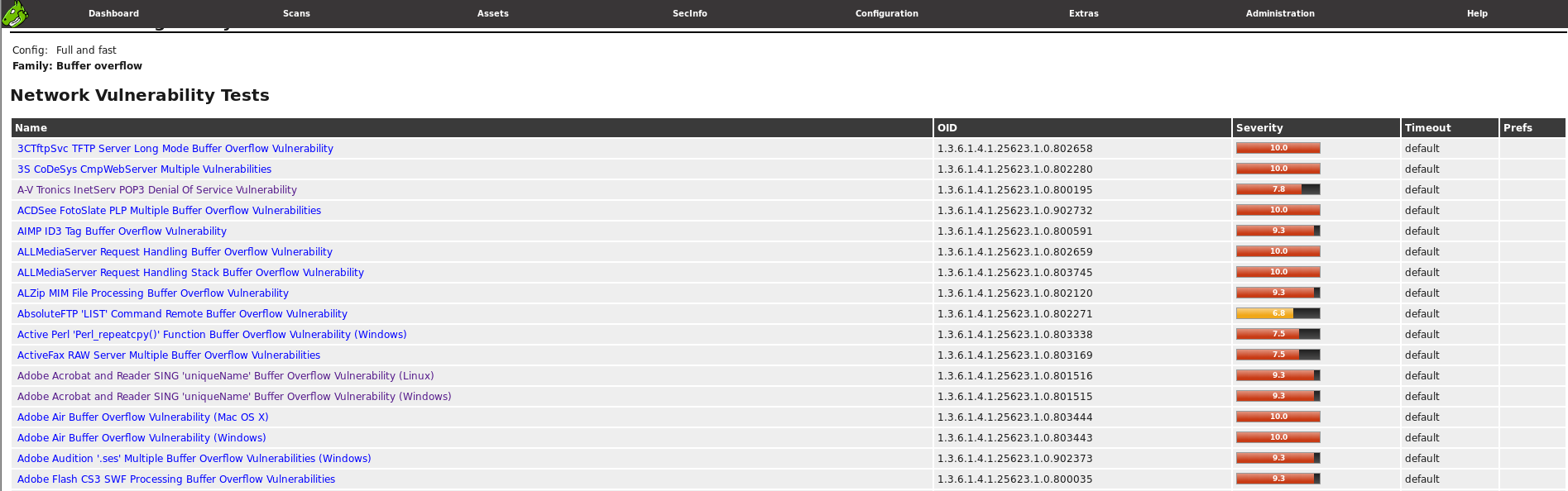

进入Network Vulnerability Test Families(网路漏洞测试系列),可以看到很多种类的漏洞,单击其中的Buffer overflow(缓冲区溢出)

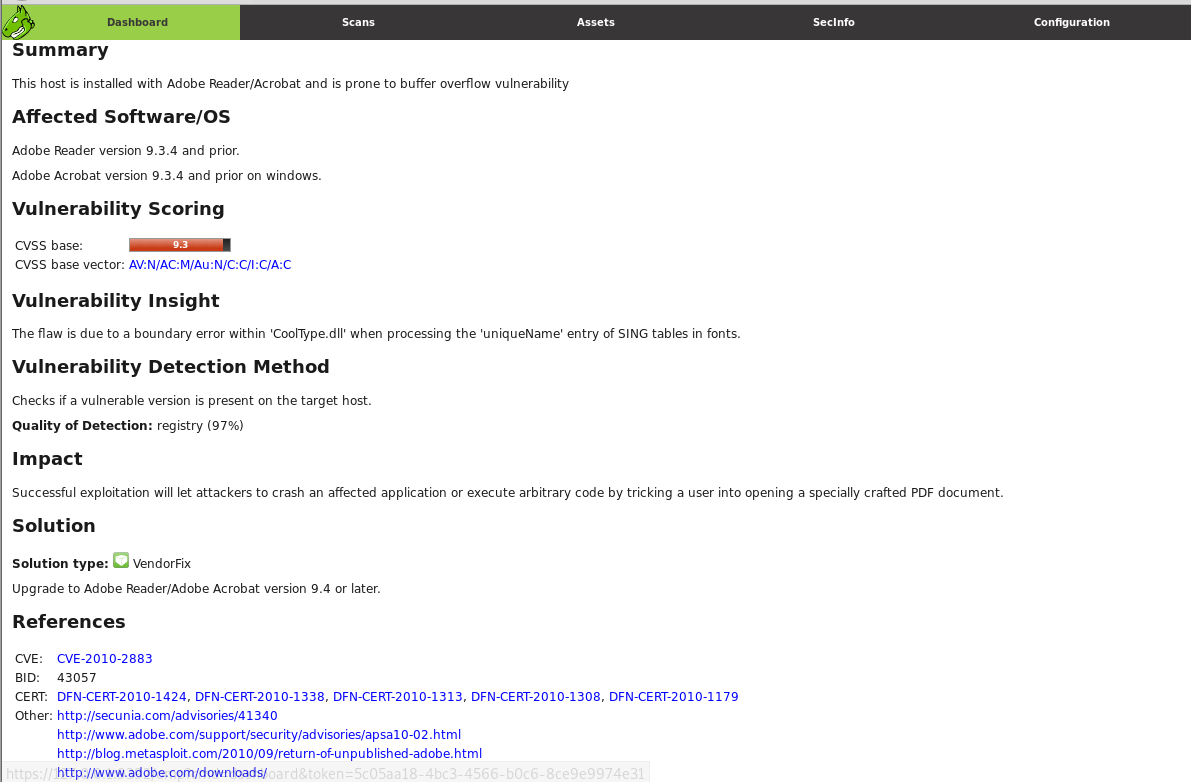

查看其中一个漏洞的详细信息(以Adobe Acrobat and Reader SING 'uniqueName' Buffer Overflow Vulnerability (Windows)为例)

- 摘要:此主机与Adobe Reader / Acrobat一起安装,容易出现缓冲区溢出漏洞

- 受影响的软件/操作系统:Adobe Reader 9.3.4及更早版本。Adobe Acrobat版本9.3.4和之前的Windows操作系统。

- 漏洞观察力:该缺陷是由于在处理字体中SING表的'uniqueName'条目时'CoolType.dll'内的边界错误。

- 解决方案:(类型:供应商修复)升级到Adobe Reader / Adobe Acrobat 9.4或更高版本。

实验后回答问题

(1)哪些组织负责DNS,IP的管理。

全球根服务器均由美国政府授权的互联网名称与数字地址分配机构(ICANN)决定域名和IP地址的分配。

其下有三个支持机构,其中地址支持组织 ASO 负责IP地址系统的管理;域名支持组织 DNSO 负责互联网上的域名系统的管理。 ICANN 是为承担域名系统管理,IP地址分配,协议参数配置,以及主服务器系统管理等职能而设立的非盈利机构。

全球一共有5个地区性注册机构:ARIN(北美地区业务),RIPE(负责欧洲地区业务),APNIC(负责亚太地区业务),LACNIC(负责拉丁美洲美洲业务),AfriNIC(负责非洲地区业务)。

(2)什么是3R信息。

注册人 Registrant 、注册商 Registrar 、官方注册局 Registry

(3)评价下扫描结果的准确性。

扫描结果相对准确吧,至少从我使用的这几个程序/模块来看,就是nmap操作系统没扫描出来。

实验过程中遇到的问题及解决方案

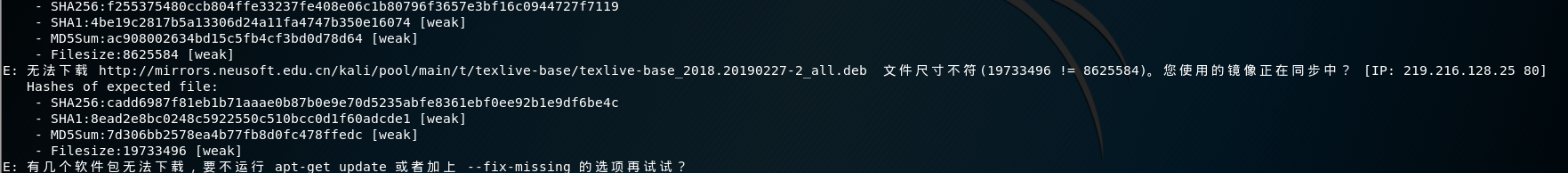

在下载openvas时,执行apt-get dist-upgrade后,出现资源无法下载的问题

- 更换软件源,这里我换成了清华大学的源

deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

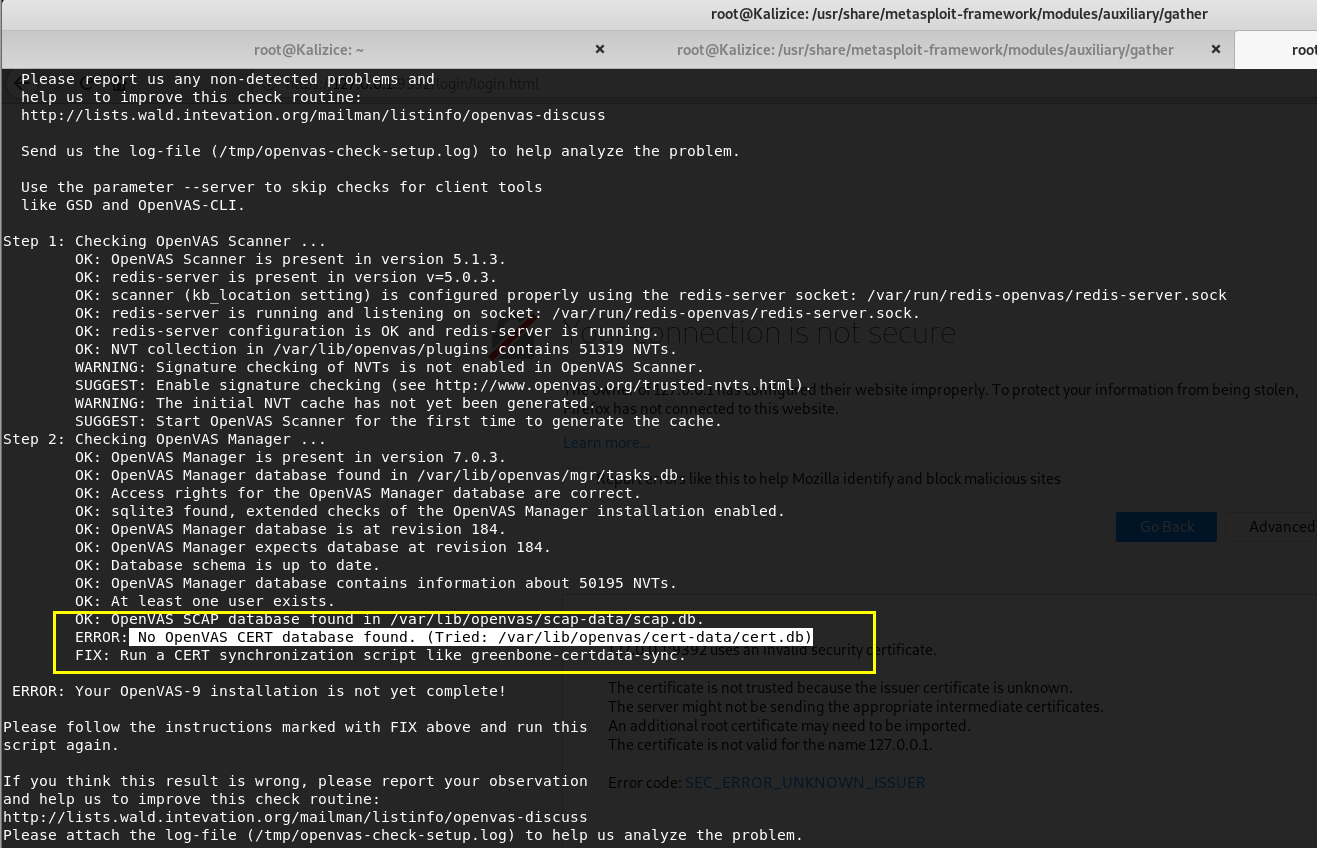

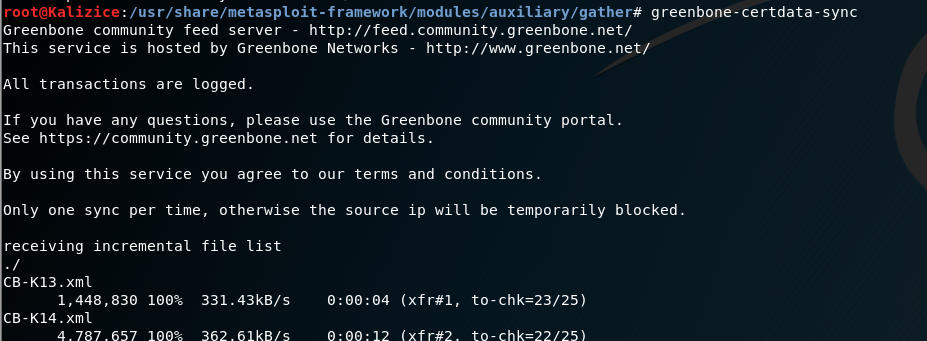

通过openvas-check-setup检查,提示找不到Openvas CERT数据库

直接根据下方提示执行

greenbone-certdata-sync

再次执行

openvas-check-setup,显示It seems like your OpenVAS-9 installation is OK.,检测成功

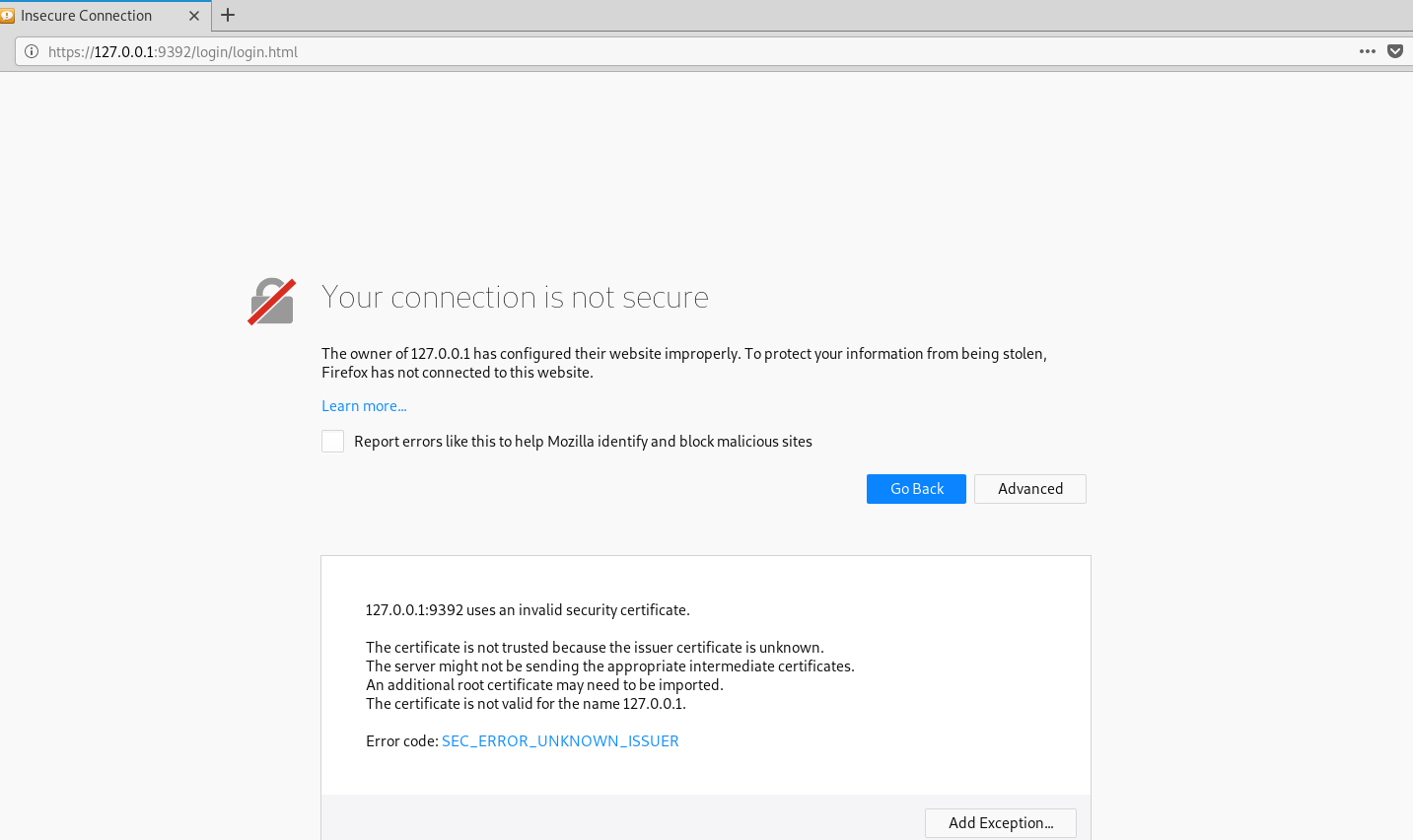

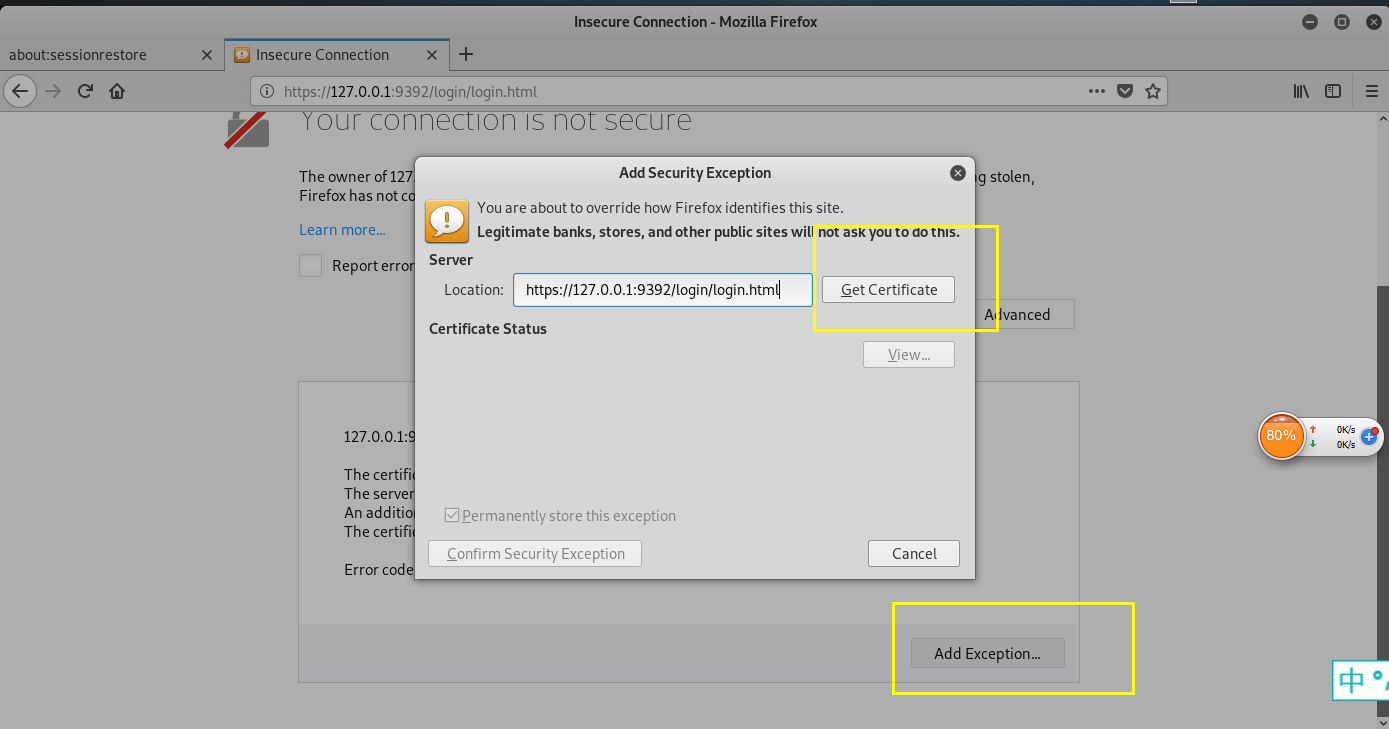

无法登陆127.0.0.1:9392

“127.0.0.1:9392使用无效的安全证书”

点击

Advanced(高级)->Add Exception(添加例外)->Get Certificate,得到新的安全证书

可以查看证书内容,点击

Confirm Security Exception,确认

输入用户名和密码,可以登录啦~

参考资料

[1] OpenVAS安装过程

[2] Kali linux 2016.2(Rolling)里安装OpenVAS

[3] OS/Service Fingerprint and Correction Submission Page

[4] tnslsnr.exe是什么进程

20165218 《网络对抗技术》Exp6 信息收集与漏洞扫描的更多相关文章

- 20155302《网络对抗》Exp6 信息收集与漏洞扫描

20155302<网络对抗>Exp6 信息收集与漏洞扫描 实验内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测 ...

- 20145233《网络对抗》Exp6 信息收集和漏洞扫描

20145233<网络对抗>Exp6 信息收集和漏洞扫描 实验问题思考 哪些组织负责DNS,IP的管理 全球根服务器均由美国政府授权的ICANN统一管理,负责DNS和IP地址管理.全球一共 ...

- 20155227《网络对抗》Exp6 信息收集与漏洞扫描

20155227<网络对抗>Exp6 信息收集与漏洞扫描 实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 基础问题回答 哪些组织负责DNS,IP的管理. 全球根服务器均由美国政府 ...

- 20145215《网络对抗》Exp6 信息搜集与漏洞扫描

20145215<网络对抗>Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.DNS和 ...

- 20145208 蔡野 《网络对抗》Exp6 信息搜集与漏洞扫描

20145208 蔡野 <网络对抗>Exp6 信息搜集与漏洞扫描 本实践的目标是掌握信息搜集的最基础技能.具体有(1)各种搜索技巧的应用(2)DNS IP注册信息的查询 (3)基本的扫描技 ...

- 20155308《网络对抗》Exp6 信息搜集与漏洞扫描

20155308<网络对抗>Exp6 信息搜集与漏洞扫描 原理与实践说明 实践内容 本实践的目标是掌握信息搜集的最基础技能.具体有: 各种搜索技巧的应用 DNS IP注册信息的查询 基本的 ...

- 20155323刘威良《网络对抗》Exp6 信息搜集与漏洞扫描

20155323刘威良<网络对抗>Exp6 信息搜集与漏洞扫描 实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查 ...

- 20145301 赵嘉鑫 《网络对抗》Exp6 信息搜集与漏洞扫描

20145301赵嘉鑫<网络对抗>Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.D ...

- 20145307陈俊达《网络对抗》Exp6 信息搜集与漏洞扫描

20145307陈俊达<网络对抗>Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.D ...

- 20155226 《网络对抗》exp6信息搜集与漏洞扫描

20155226 <网络对抗>exp6信息搜集与漏洞扫描 实验后回答问题 哪些组织负责DNS,IP的管理? 目前域名机构主要包括ICANN理事会和CNNIC. Internet 域名与地址 ...

随机推荐

- PythonWeb框架Django搭建过程

首先下载PyCharm专业版 破解地址:https://www.52pojie.cn/thread-997094-1-1.html 之后创建python虚拟环境(创建虚拟环境在上一篇博客) 激活虚拟环 ...

- P1398 [NOI2013]书法家

传送门 就是个普及组 $dp$ 合集,把 $NOI$ 从左到右拆成 $9$ 个部分,每个部分都可以分别 $dp$ 除了 $N$ 的中间部分比较恶心以外其他都还好,自己推一下然后就知道转移,就 $N$ ...

- 简单CSS实现闪烁动画(+1白话讲解)

原文:简单CSS实现闪烁动画(+1白话讲解) 本文转载于:猿2048网站⇒https://www.mk2048.com/blog/blog.php?id=icj2chj2ab 背景 本文承接自上文&l ...

- 8.jQuery之上下滑动效果

上下滑动:slideDown slideUp slideToggle <style> div { width: 150px; height: 300px; background-co ...

- Mac中如何查看电脑的IP地址

方法一:使用ifconfig命令 方法二:在charles中查看 Charles 的顶部菜单的 “Help”->”Local IP Address”,即可在弹出的对话框中看到 IP 地址,如下图 ...

- 吴恩达深度学习:2.15python中的广播

1.Broadcasting example (1)下面矩阵描述了来自四种不同的100克碳水化合物,蛋白质和脂肪的卡路里数量 比如说100g苹果所含的热量有56克来自碳水化合物,相比之下来自蛋白质和脂 ...

- 官宣!VS Code Python 全新功能在 PyCon China 全球首发!

北京时间 2019 年 9 月 21 日,PyCon China 2019 在上海举行. 在下午的演讲中,来自微软开发工具事业部的资深研发工程师 在演讲中,我们看到了 Azure Notebook 与 ...

- 使用Lombok来优雅的编码

介绍在项目中使用Lombok可以减少很多重复代码的书写.比如说getter/setter/toString等方法的编写. IDEA中的安装打开IDEA的Setting –> 选择Plugins选 ...

- oracle使用between and边界问题

如果是只查询某两个月之间的数据,会默认从每个月的1号开始查,包前包后 eg:select * from test_hsj where regdate between to_date('2015-05' ...

- AIX用户和组管理

1.用户登录和初始化