oauth2-server-php for windows 的那些坑 (研究中...)

oauth2-server-php for windows 的那些坑

在windwos 环境下,使用vs2017 for php 工具进行调试时,总是搞不出来,

于是分析了一下原因,

首先,oauth2-server-php的环境是linux 而我在windows 环境下,步骤上是有些区别,但也不至于没办法调试

下面就分析一下每个步骤的细微区别“

1、windows 源码地址是,https://github.com/bshaffer/oauth2-server-php/releases 下载最新版本的,基本类同,

https://github.com/bshaffer/oauth2-server-php/releases

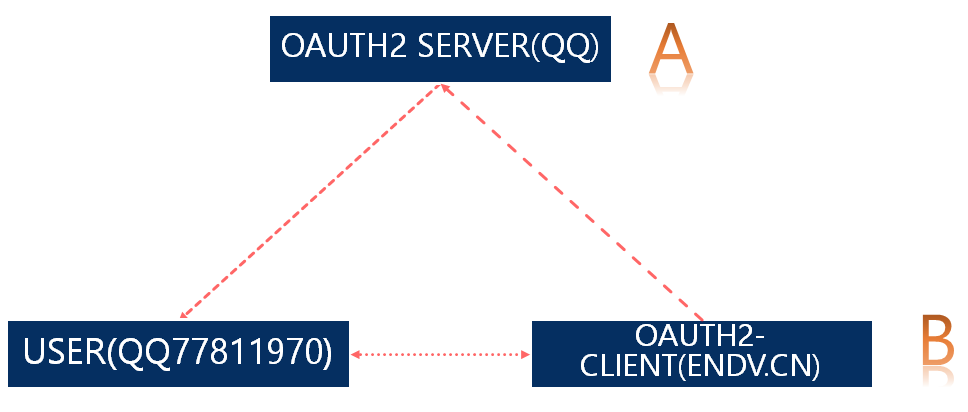

OAuth和OpenID的区别:

OAuth关注的是authorization授权,即:'用户能做什么';而OpenID侧重的是authentication认证,即:'用户是谁'。OpenID是用来认证协议,OAuth是授权协议,二者是互补的

OAuth 2.0将分为两个角色: Authorization server负责获取用户的授权并且发布token; Resource负责处理API calls。

如果用户的照片在A网站,他想要在B网站使用A网站的头像,并不需要向B网站提供自己在A网站的用户名和密码,而直接给B一个Access Token来获取A站的照片

具体流程如下:

1)用户访问网站B

2)B需要验证用户的身份

3)B将用户定向到A网站,用户输入帐号密码登录A网站

4)A网站询问是否要将Authentication的权利给B网站

5)用户告诉A站可以将认证权给B站

6)A网站把Authorization Code发给B站

7)B站用Autorization Code向A站换取Access Token

8)当B站拥有Access Token时,就拥有了用户在A站的一些访问权限

这是典型的Authorization Code Grant,常常运用于网络应用之中

还有Implicit Grant认证方式,这个则省去了AuthCode,开放平台直接返回access_token和有效期,用户ID等数据这种经常运用于手机客户端或者浏览器插件等没有在线服务器的应用

最后一种是Resource Owner Password Credentials Grant

这种是直接在应用中输入帐号密码,然后由应用XAuth技术将其提交给开放平台并得到Access Token

它经常用于PC可执行程序和手机应用,但由于存在一些争议,开发难度也较大,这里我就先不讨论他

使用 OAuth2-Server-php

CREATE TABLE `oauth_access_tokens` (

`access_token` varchar(40) NOT NULL,

`client_id` varchar(80) NOT NULL,

`user_id` varchar(255) DEFAULT NULL,

`expires` timestamp NOT NULL DEFAULT CURRENT_TIMESTAMP ON UPDATE CURRENT_TIMESTAMP,

`scope` varchar(2000) DEFAULT NULL,

PRIMARY KEY (`access_token`)

) ENGINE=InnoDB DEFAULT CHARSET=utf8; CREATE TABLE `oauth_authorization_codes` (

`authorization_code` varchar(40) NOT NULL,

`client_id` varchar(80) NOT NULL,

`user_id` varchar(255) DEFAULT NULL,

`redirect_uri` varchar(2000) DEFAULT NULL,

`expires` timestamp NOT NULL DEFAULT CURRENT_TIMESTAMP ON UPDATE CURRENT_TIMESTAMP,

`scope` varchar(2000) DEFAULT NULL,

PRIMARY KEY (`authorization_code`)

) ENGINE=InnoDB DEFAULT CHARSET=utf8; CREATE TABLE `oauth_clients` (

`client_id` varchar(80) NOT NULL,

`client_secret` varchar(80) NOT NULL,

`redirect_uri` varchar(2000) NOT NULL,

`grant_types` varchar(80) DEFAULT NULL,

`scope` varchar(100) DEFAULT NULL,

`user_id` varchar(80) DEFAULT NULL,

PRIMARY KEY (`client_id`)

) ENGINE=InnoDB DEFAULT CHARSET=utf8; CREATE TABLE `oauth_refresh_tokens` (

`refresh_token` varchar(40) NOT NULL,

`client_id` varchar(80) NOT NULL,

`user_id` varchar(255) DEFAULT NULL,

`expires` timestamp NOT NULL DEFAULT CURRENT_TIMESTAMP ON UPDATE CURRENT_TIMESTAMP,

`scope` varchar(2000) DEFAULT NULL,

PRIMARY KEY (`refresh_token`)

) ENGINE=InnoDB DEFAULT CHARSET=utf8; CREATE TABLE `oauth_users` (

`user_id` int(11) NOT NULL AUTO_INCREMENT,

`username` varchar(255) NOT NULL,

`password` varchar(2000) DEFAULT NULL,

`first_name` varchar(255) DEFAULT NULL,

`last_name` varchar(255) DEFAULT NULL,

PRIMARY KEY (`user_id`)

) ENGINE=InnoDB AUTO_INCREMENT=2 DEFAULT CHARSET=utf8; CREATE TABLE `oauth_scopes` (

`scope` text,

`is_default` tinyint(1) DEFAULT NULL

) ENGINE=InnoDB DEFAULT CHARSET=utf8; CREATE TABLE `oauth_jwt` (

`client_id` varchar(80) NOT NULL,

`subject` varchar(80) DEFAULT NULL,

`public_key` varchar(2000) DEFAULT NULL,

PRIMARY KEY (`client_id`)

) ENGINE=InnoDB DEFAULT CHARSET=utf8;

-- test data

INSERT INTO oauth_clients (client_id, client_secret, redirect_uri) VALUES ("testclient", "testpass", "http://www.baidu.com/");

INSERT INTO oauth_users (username, password, first_name, last_name) VALUES ('rereadyou', '8551be07bab21f3933e8177538d411e43b78dbcc', 'bo', 'zhang');

各表的名字说明了表中存取的内容,表名可自定义,自定义位置为:OAuth2/Storage/Pdo.php 74行的 config 数组中,因为这里采用的是 mysql 数据库,所以需要修改的是 Pdo,若是采用其它的存储方案,如 Redis,则自行修改对应文件即可。注意这里的数据库名称是都是单数形式

/Pdo.php

// debugging

$connection->setAttribute(\PDO::ATTR_ERRMODE, \PDO::ERRMODE_EXCEPTION); $this->config = array_merge(array(

'client_table' => 'oauth_clients',

'access_token_table' => 'oauth_access_tokens',

'refresh_token_table' => 'oauth_refresh_tokens',

'code_table' => 'oauth_authorization_codes',

'user_table' => 'oauth_users',

'jwt_table' => 'oauth_jwt',

'jti_table' => 'oauth_jti',

'scope_table' => 'oauth_scopes',

'public_key_table' => 'oauth_public_keys',

), $config);

配置

我们来建立一个 server.php 文件来配置server,这个文件可以被所有的终端来调用。看require once就知道这个文件是平级的

<?php

$dsn = 'mysql:dbname=test;host=localhost';

$username = 'root';

$password = 'orbit'; // error reporting (this is a demo, after all!)

ini_set('display_errors', 1);

error_reporting(E_ALL); // Autoloading (composer is preferred, but for this example let's just do this)

require_once('oauth2-server-php/src/OAuth2/Autoloader.php');

OAuth2\Autoloader::register(); // $dsn is the Data Source Name for your database, for exmaple "mysql:dbname=my_oauth2_db;host=localhost"

$storage = new OAuth2\Storage\Pdo(array('dsn' => $dsn, 'username' => $username, 'password' => $password)); // Pass a storage object or array of storage objects to the OAuth2 server class

//$server = new OAuth2\Server($storage);

$server = new OAuth2\Server($storage, array(

'allow_implicit' => true,

'refresh_token_lifetime'=> 2419200,

));

// Add the "Client Credentials" grant type (it is the simplest of the grant types)

$server->addGrantType(new OAuth2\GrantType\ClientCredentials($storage)); // Add the "Authorization Code" grant type (this is where the oauth magic happens)

$server->addGrantType(new OAuth2\GrantType\AuthorizationCode($storage));

//Resource Owner Password Credentials (资源所有者密码凭证许可)

$server->addGrantType(new OAuth2\GrantType\UserCredentials($storage));

//can RefreshToken set always_issue_new_refresh_token=true

$server->addGrantType(new OAuth2\GrantType\RefreshToken($storage, array(

'always_issue_new_refresh_token' => true

)));

// configure your available scopes

$defaultScope = 'basic';

$supportedScopes = array(

'basic',

'postonwall',

'accessphonenumber'

);

$memory = new OAuth2\Storage\Memory(array(

'default_scope' => $defaultScope,

'supported_scopes' => $supportedScopes

));

$scopeUtil = new OAuth2\Scope($memory);

$server->setScopeUtil($scopeUtil);

Token控制器

下面,我们将建立一个Token控制器,这个控制器URI将会返回OAuth2的Token给客户端

<?php

require_once __DIR__.'/server.php'; // Handle a request for an OAuth2.0 Access Token and send the response to the client

$server->handleTokenRequest(OAuth2\Request::createFromGlobals())->send();

测试Token控制器

Client Credentials Grant (客户端凭证许可)

curl -u testclient:testpass http://localhost/token.php -d 'grant_type=client_credentials'

如果运行正常,则显示

{"access_token":"03807cb390319329bdf6c777d4dfae9c0d3b3c35","expires_in":3600,"token_type":"bearer","scope":null}

资源控制器的建立和测试

你创建了Token,你需要在API中测试它,于是你写了如下代码

<?php

// include our OAuth2 Server object

require_once __DIR__ . '/server.php'; // Handle a request for an OAuth2.0 Access Token and send the response to the client

if (!$server->verifyResourceRequest(OAuth2\Request::createFromGlobals())) {

$server->getResponse()->send();

die;

}

echo json_encode(array('success' => true, 'message' => 'You accessed my APIs!'));

然后运行下面的命令,记得将YOUR_TOKEN替换成刚才得到的token,还有确保URL的正确

curl http://localhost/resource.php -d 'access_token=YOUR_TOKEN'

如果没出问题,则会得到下面的结果

{"success":true,"message":"You accessed my APIs!"}

Authorization Code Grant (授权码认证)

Authorize.php代码

<?php

// include our OAuth2 Server object

require_once __DIR__ . '/server.php'; $request = OAuth2\Request::createFromGlobals();

$response = new OAuth2\Response(); // validate the authorize request

if (!$server->validateAuthorizeRequest($request, $response)) {

$response->send();

die;

}

// display an authorization form

if (empty($_POST)) {

exit('

<form method="post">

<label>Do You Authorize TestClient?</label><br />

<input type="submit" name="authorized" value="yes">

</form>');

} // print the authorization code if the user has authorized your client

$is_authorized = ($_POST['authorized'] === 'yes');

$server->handleAuthorizeRequest($request, $response, $is_authorized);

if ($is_authorized) {

// this is only here so that you get to see your code in the cURL request. Otherwise, we'd redirect back to the client

$code = substr($response->getHttpHeader('Location'), strpos($response->getHttpHeader('Location'), 'code=') + 5, 40);

//exit("SUCCESS AND DO redirect_uri! Authorization Code: $code");

}

$response->send();

然后在浏览器中打开这个URL

http://localhost/authorize.php?response_type=code&client_id=testclient&state=xyz

你将会看到一个表单,当你选择yes的时候会弹出你所获得的Authorization Code现在你可以用这个Authorization Code来刚才建立的token.php获得TOKEN,命令如下

curl -u testclient:testpass http://localhost/token.php -d 'grant_type=authorization_code&code=YOUR_CODE'

就像刚才一样,你获得了一个TOKEN

{"access_token":"6ec6afa960587133d435d67d31e8ac08efda65ff","expires_in":3600,"token_type":"Bearer","scope":null,"refresh_token":"e57fafaa693a998b302ce9ec82d940d7325748d3"}

请在30秒内完成这个操作,因为AuthorizationCode的有效期只有30秒,可以修改 OAuth2/ResponseType/AuthorizationCode.php 中的 AuthorizationCode class 的构造方法配置参数来自定义 authorization_code 有效时间.

access_token 有效期为3600s, refresh_token 有效期为 1209600s,可以在OAuth2/ResponseType/AccessToken.php 中的 AccessToken class 中的构造函数配置中进行修改。

可修改 OAuth2/GrantType/RefreshToken.php 中的 RefreshToken class __construct 方法中的 'always_issue_new_refresh_token' => true 来开启颁发新的 refresh_token.使用 refresh_token 换取 access_token:首先,刷新令牌必须使用授权码或资源所有者密码凭证许可类型检索:

curl -u testclient:testpass http:://localhost/token.php -d 'grant_type=refresh_token&refresh_token=YOUR_REFRESH_TOKEN'

资源所有者密码凭证许可: user 表设计使用 sha1 摘要方式,没有添加 salt.

在 Pdo.php中有protected function checkPassword($user, $password)

curl -u testclient:testpass http://localhost/token.php -d 'grant_type=password&username=rereadyou&password=rereadyou'

用Access Token联系本地用户

当你认证了一个用户并且分派了一个Token之后,你可能想知道彼时到底是哪个用户使用了这个Token

你可以使用handleAuthorizeRequest的可选参数user_id来完成,修改你的authorize.php文件

$userid = 1; // A value on your server that identifies the user

$server->handleAuthorizeRequest($request, $response, $is_authorized, $userid);

这样一来,用户ID就伴随Token一起存进数据库了当Token被客户端使用的时候,你就知道是哪个用户了,修改resource.php来完成任务

if (!$server->verifyResourceRequest(OAuth2\Request::createFromGlobals())) {

$server->getResponse()->send();

die;

}

$token = $server->getAccessTokenData(OAuth2\Request::createFromGlobals());

echo "User ID associated with this token is {$token['user_id']}";

scope 需要服务端确定具体的可行操作。

curl -u testclient:testpass http://localhost/token.php -d 'grant_type=client_credentials&scope=postonwall'

scope 用来确定 client 所能进行的操作权限。项目中操作权限由 srbac 进行控制, Oauth2 中暂不做处理

<?php

// include our OAuth2 Server object

require_once __DIR__ . '/server.php'; $request = OAuth2\Request::createFromGlobals();

$response = new OAuth2\Response();

$scopeRequired = 'postonwall'; // this resource requires "postonwall" scope

if (!$server->verifyResourceRequest($request, $response, $scopeRequired)) {

// if the scope required is different from what the token allows, this will send a "401 insufficient_scope" error

$server->getResponse()->send();

die;

}

echo json_encode(array('success' => true, 'message' => 'You accessed my APIs!'));

state 为 client app 在第一步骤中获取 authorization code 时向 OAuth2 Server 传递并由 OAuth2 Server 返回的随机哈希参数。state 参数主要用来防止跨站点请求伪造.

如果对整个调用请求中的参数进行排序,再以随机字符串nonce_str和timestamp加上排序后的参数来对整个调用生成1个sign,黑客即使截获sign,不同的时间点、参数请求所使用的sign也是不同的,难以伪造,自然会更安全。当然,写起来也更费事。加入随机字符串nonce_str主要保证签名不可预测。

$sign = new SignGenerator($params);

$sign->onSortAfter(function($that) use($key) {

$that->key = $key;

});

$params['sign'] = $sign->getResult();

oauth2-server-php for windows 的那些坑 (研究中...)的更多相关文章

- 困扰多日的C#调用Haskell问题竟然是Windows的一个坑

最近一直被C#调用Haskell时的“尝试读取或写入受保护的内存”问题所困扰(详见C#调用haskell遭遇Attempted to read or write protected memory,C# ...

- 第一次使用docker for windows 遇到的坑

原文:第一次使用docker for windows 遇到的坑 1. 目前win10安装docker, 不需要安装其他工具,可直接到官网下载 2. 此版本的docker可同时运行Windows con ...

- windows container 踩坑记

windows container 踩坑记 Intro 我们有一些服务是 dotnet framework 的,不能直接跑在 docker linux container 下面,最近一直在折腾把它部署 ...

- 使用 OAuth2-Server-php 在 Yii 框架上搭建 OAuth2 Server

原文转自 http://www.cnblogs.com/ldms/p/4565547.html Yii 有很多 extension 可以使用,在查看了 Yii 官网上提供的与 OAuth 相关的扩展后 ...

- 配置SQL Server去使用 Windows的 Large-Page/Huge-Page allocations

配置SQL Server去使用 Windows的 Large-Page/Huge-Page allocations 目录表->页表->物理内存页 看这篇文章之前可以先看一下下面这篇文章 ...

- minikube windows hyperx填坑记

minikube windows hyperx填坑记 安装了一天半,还是没行,先放弃 开始 minikube start --vm-driver=hyperv --hyperv-virtual-swi ...

- 使用 OAuth2-Server-php 搭建 OAuth2 Server

Yii 有很多 extension 可以使用,在查看了 Yii 官网上提供的与 OAuth 相关的扩展后,发现了几个 OAuth2 的客户端扩展,但是并没有找到可以作为 OAuth2 Server 的 ...

- Installing OpenSSH from the Settings UI on Windows Server 2019 or Windows 10 1809

Installing OpenSSH from the Settings UI on Windows Server 2019 or Windows 10 1809 OpenSSH client and ...

- CAS3.5.x(x>1)支持OAuth2 server

国内私募机构九鼎控股打造APP,来就送 20元现金领取地址:http://jdb.jiudingcapital.com/phone.html内部邀请码:C8E245J (不写邀请码,没有现金送)国内私 ...

随机推荐

- android 定时, 延时 任务

韩梦飞沙 韩亚飞 313134555@qq.com yue31313 han_meng_fei_sha 倒计时类 用 倒计时定时器CountDownTimer 延迟类 CountDownT ...

- bzoj 1337 最小圆覆盖

/************************************************************** Problem: 1337 User: idy002 Language: ...

- Codeforces Round #359 (Div. 2) A. Free Ice Cream 水题

A. Free Ice Cream 题目连接: http://www.codeforces.com/contest/686/problem/A Description After their adve ...

- Jmeter学习之— 参数化、关联、断言、数据库的操作

一. Jmeter参数化1. 文件参数化解释:创建测试数据,将数据写入TXT文件文件中,然后Jmeter从文件中读取数据.例如用户注册操作:1. 首先在Jmeter下创建一个线程组,如下图: 2. 然 ...

- as 汇编器

[root@localhost ~]# cat .s .file "write.s" .section .rodata hello: .string "hello, wo ...

- Android支付接入(7):Google In-app-Billing

今天跟大家一起看下Google的in-app Billing V3支付. 如果没有GooglePlay此处附上安装Google Play的一键安装器的链接(需要Root权限):http://ww ...

- android中PopupMenu的使用

PopupMenu可以非常方便的在指定view的下面显示一个弹出菜单,类似于actionbar溢出菜单的效果.它的菜单选项可以来自于menu资源,因此非常方便.下面是在网上找的一个PopupMenu的 ...

- 【docker-compose】使用docker-compose部署运行spring boot+mysql 【处理容器的时区问题】【详解】【福利:使用docker-compose构建 wordpress+mysql】

==================================================================================================== ...

- facebook开源项目集合

Facebook的开源大手笔 1. 开源Facebook平台代码 Facebook在2008年选择将该平台上的重要部分的代码和应用工具开源.Facebook称,平台已经基本发展成熟,此举可以让开发 ...

- bashrc和profile的用途和区别

使用终端登录Linux操作系统的控制台后,会出现一个提示符号(例如:#或~),在这个提示符号之后可以输入命令,Linux根据输入的命令会做回应,这一连串的动作是由一个所谓的Shell来做处理. She ...