20155331《网络对抗》Exp7 网络欺诈防范

20155331《网络对抗》Exp7 网络欺诈防范

实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有:

简单应用SET工具建立冒名网站

ettercap DNS spoof

结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

实验过程

1.简单应用SET工具建立冒名网站

首先确认kali主机和靶机在同一网段,且能相互ping通。

为了使得apache开启后,靶机通过IP地址能直接访问到网页,apache需要修改监听端口。使用命令netstat -tupln |grep 80查看80端口是否被使用

可以看出正在被使用的进程代号为477,所以使用命令 kill 477结束该进程,并再次使用命令netstat -tupln |grep 80确认是否依然被占用。

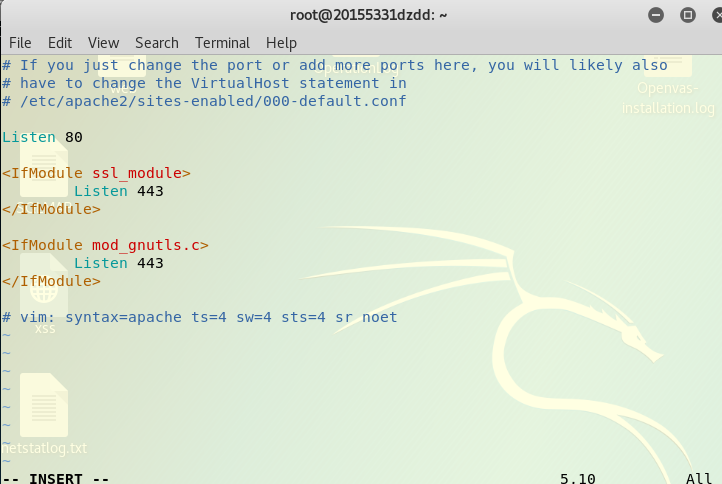

输入命令sudo vi /etc/apache2/ports.conf

之后在终端键入命令service apache2 start打开apache2软件

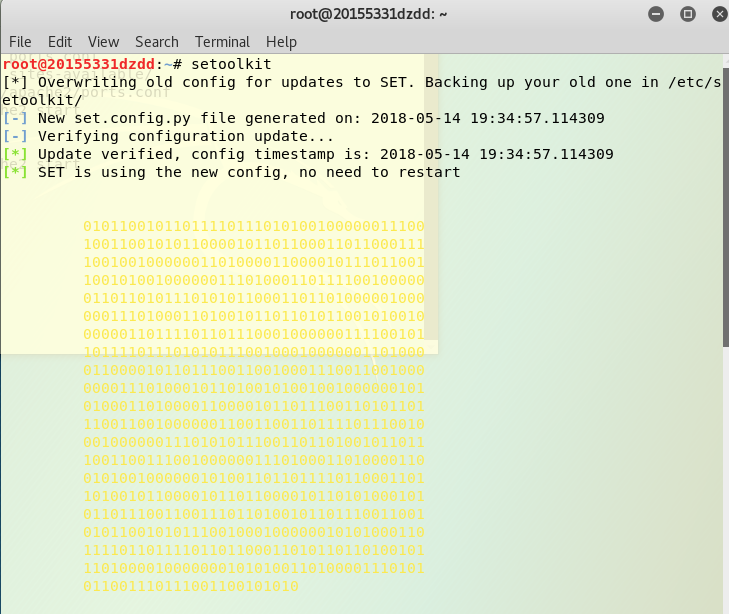

再重新打开一个终端,然后输入setoolkit

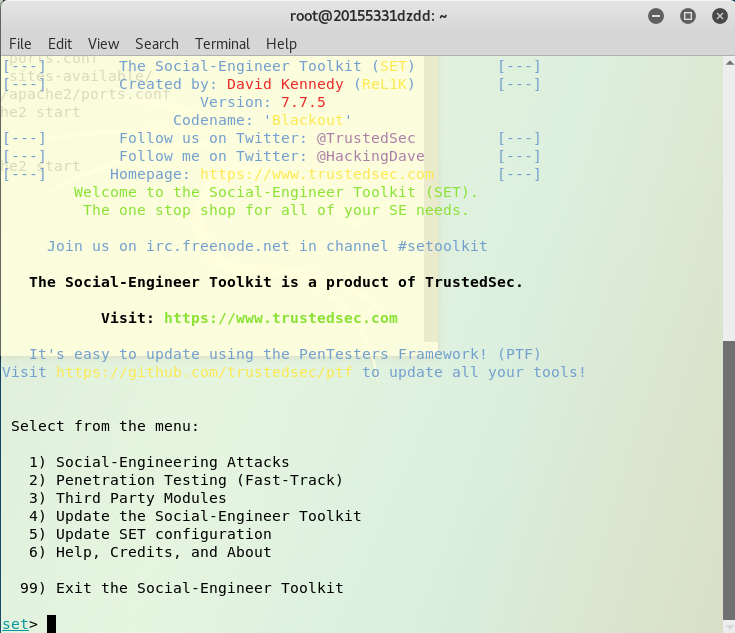

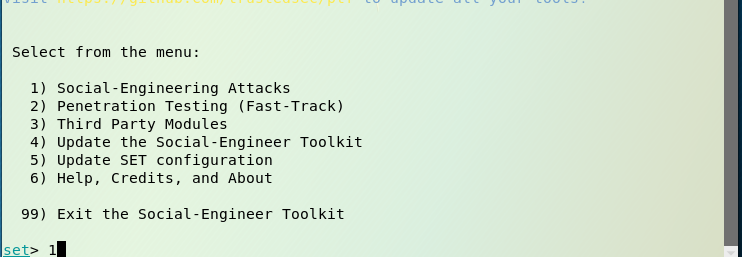

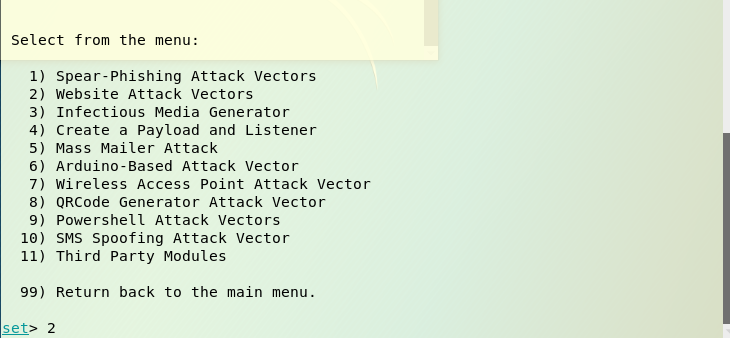

此处选择1 Social-Engineering Attacks

第二个选择2 Website Attack Vetors

第三个选择3 Credential Harvester Attack Mrthod

最后选择1 Web Templates

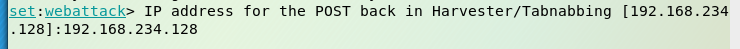

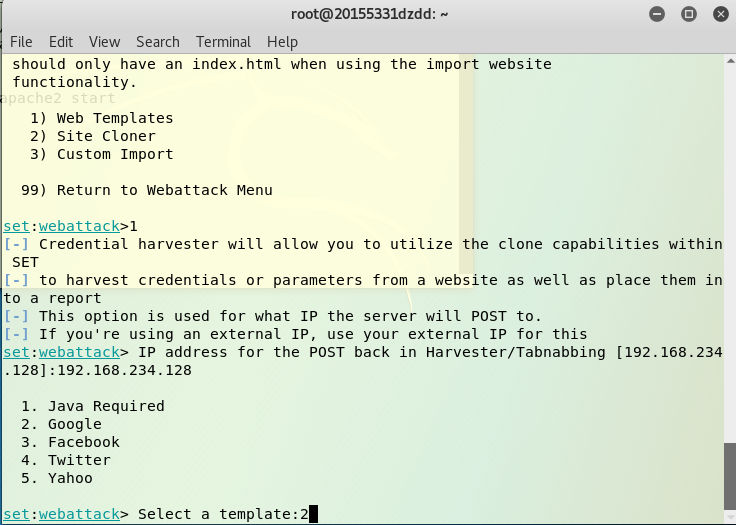

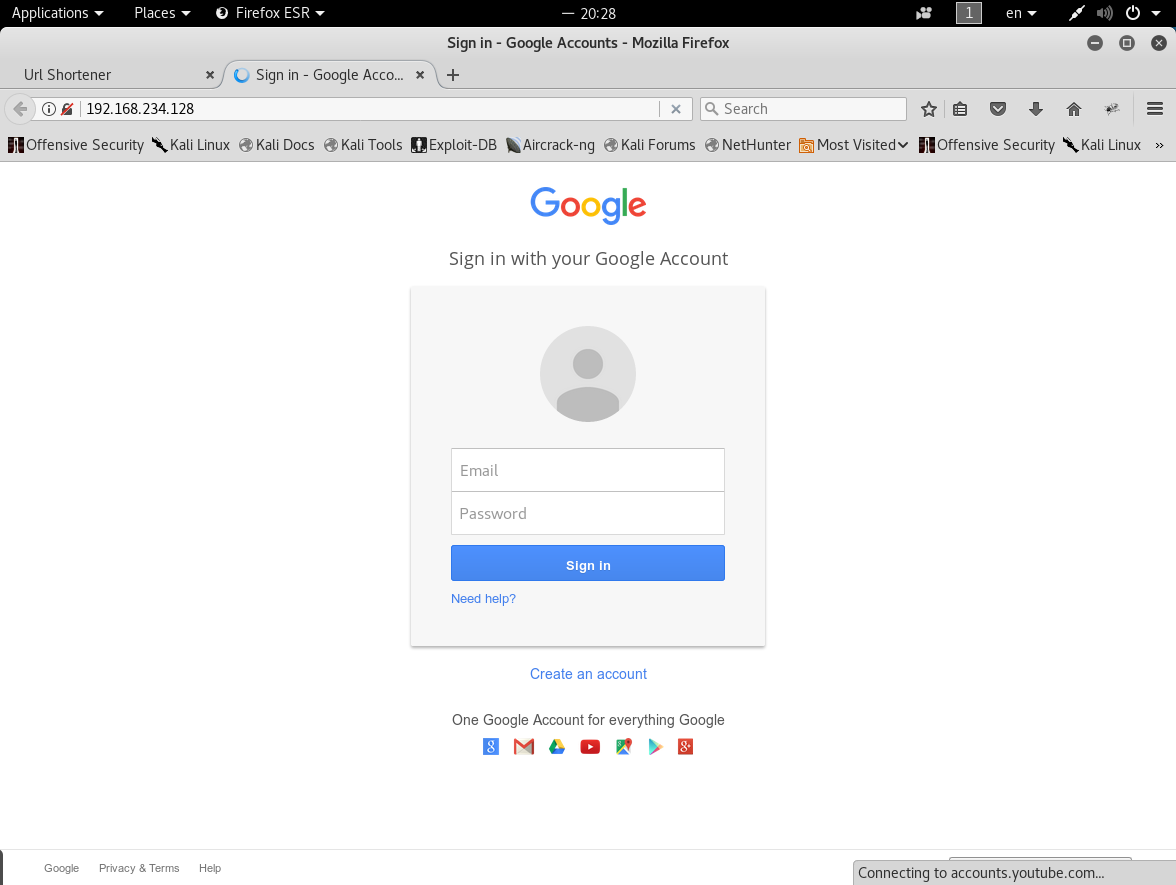

出现提示,需要输入ip地址,这里输入kali的IP。

此处我们选择2,然后开始进行克隆网页。

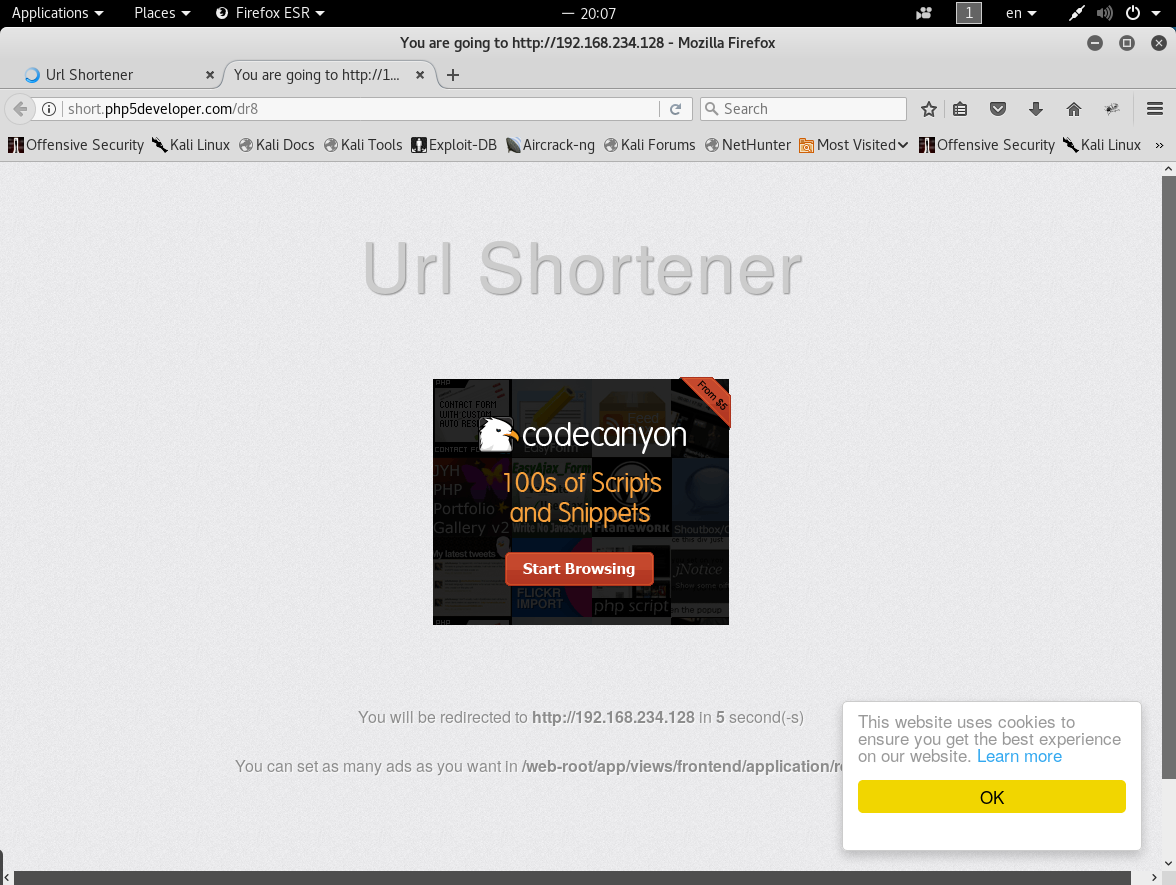

打开游览器,输入网址http://short.php5developer.com/,输入kali的ip后,点击short,得到伪装地址。

在靶机的浏览器中打开伪装地址(用Windows死活打不开,就继续用kali做了~)

等待10秒后自动跳转到伪装地址

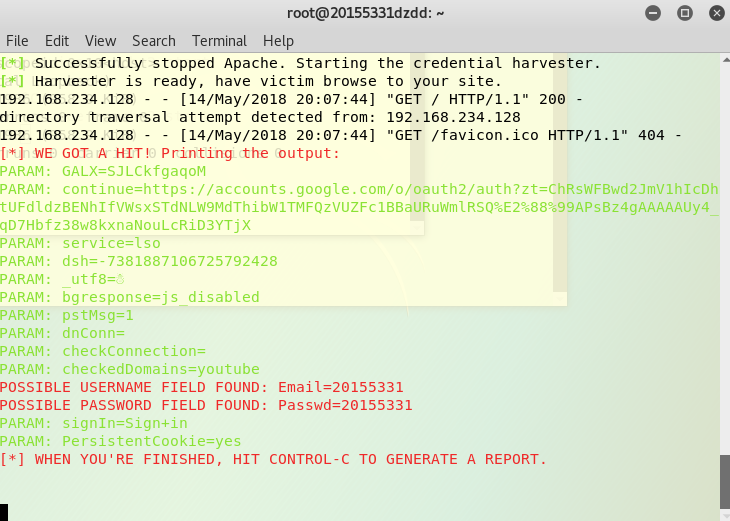

输入账号和密码进行登录

可以发现能够看到之前的账号和密码

2.ettercap DNS spoof

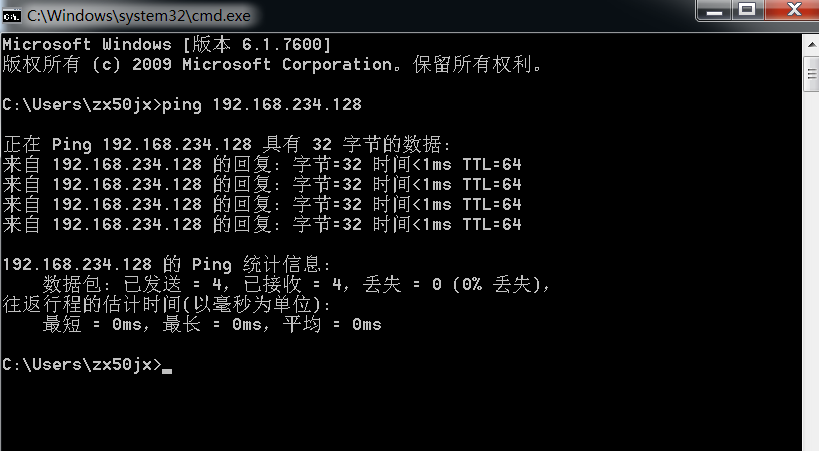

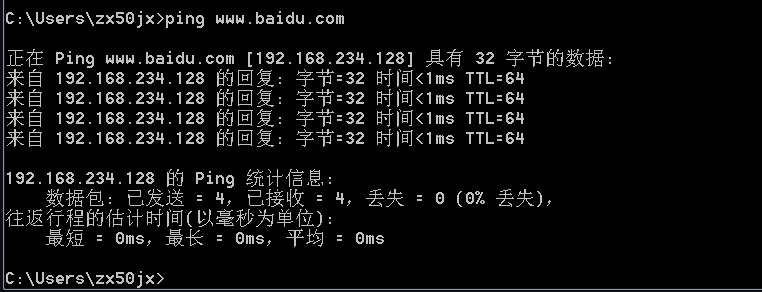

确认kali主机和windows靶机能相互ping 通

使用命令ifconfig eth0 promisc,将kali下网卡改为混杂模式。

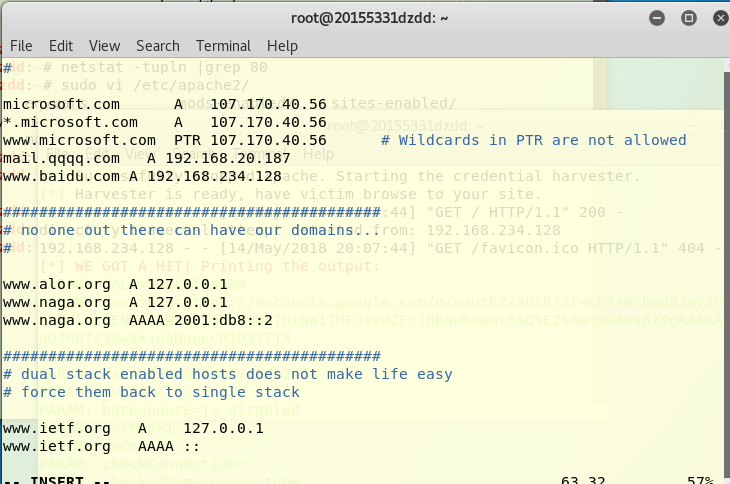

输入命令 vi /etc/ettercap/etter.dns对这个目录进行修改

记住windows靶机得ip地址和网关地址

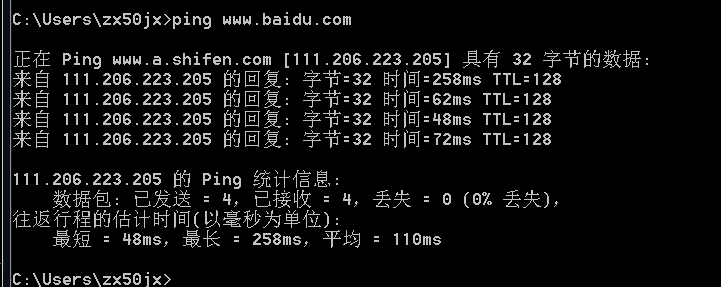

使用命令ping www.baidu.com,查看一下windows是否可以获得来自百度的信息。

在kali下键入命令ettercap -G打开etter图形化界面

点击sniff-unifled sniffing...

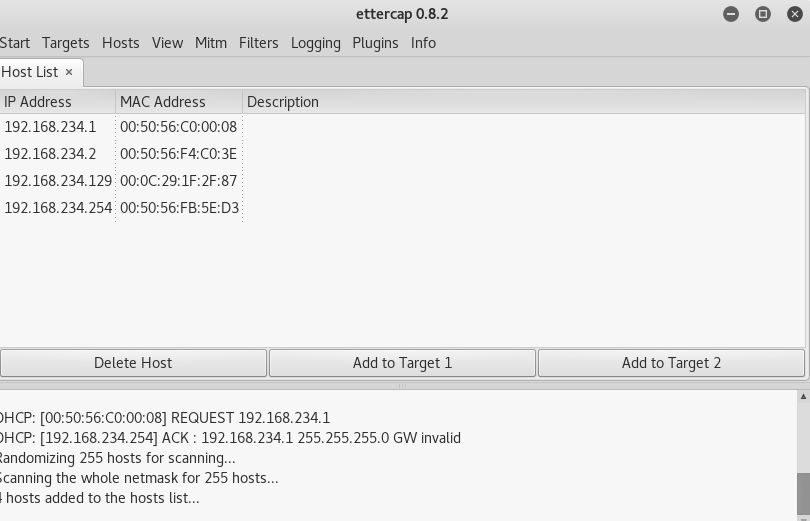

利用这个软件扫描活动主机点击:Hosts->Scan for hosts

扫描结束后点击Hosts List查看活动主机。

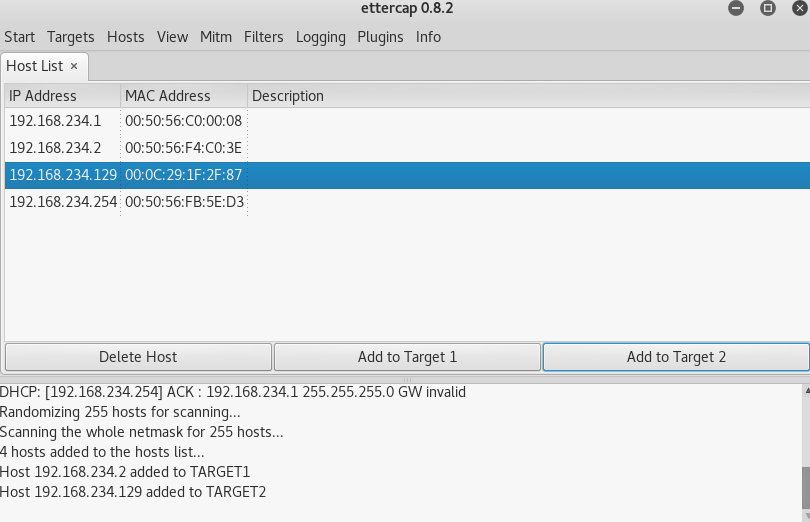

将kali网关的IP添加到target1,靶机IP添加到target2:

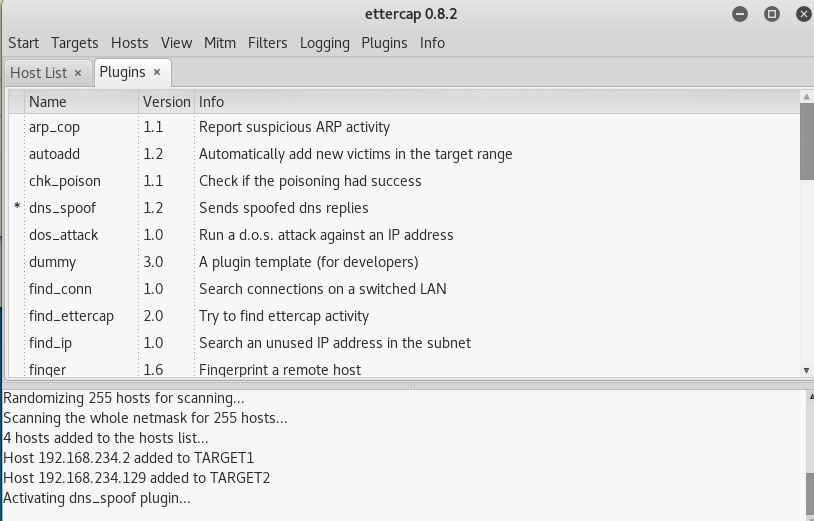

选择Plugins—>Manage the plugins,双击dns_spoof选择DNS欺骗的插件:

然后点击左上角的start选项开始嗅探,此时在靶机中用命令行ping www.panda.tv会发现解析的地址是攻击机的IP地址也就是kali的IP地址:

在ettercap上也成功捕获了访问记录:

3.结合应用两种技术,用DNS spoof引导特定访问到冒名网站

通过第一个克隆一个网站,然后通过第二个实施DNS欺骗。

基础问题回答

通常在什么场景下容易受到DNS spoof攻击?

和其他主机在同一网段能够ping通的情况下容易受此类攻击,达到DNS欺骗的目的。所以一般在连接公用Wi-Fi的情况下电脑容易受到DNS spoof攻击。

在日常生活工作中如何防范以上两攻击方法?

加强自我防范意识,在打开网页的时候注意看一下网址有没有问题;不随便连接公共网络,选择信任的网络进行连接。

实验体会

这次的实验中间出了几个小差错,比如明明选了谷歌不过打开伪地址以后打开的是QQ邮箱登录,不过后来都解决了,整体而言没有出现大的问题。然后就是在做完这次实验以后感觉再也不敢随便连陌生的WiFi了,我们在日常的生活中需要提高自己的安全意识,保护好自己的隐私,防止泄露个人信息。

20155331《网络对抗》Exp7 网络欺诈防范的更多相关文章

- 20155309南皓芯 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 20155323刘威良 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 2017-2018-2 20155314《网络对抗技术》Exp7 网络欺诈防范

2017-2018-2 20155314<网络对抗技术>Exp7 网络欺诈防范 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 利用setoolkit建立冒名网站 ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 2017-2018-2 20155303『网络对抗技术』Exp7:网络欺诈防范

2017-2018-2 『网络对抗技术』Exp7:网络欺诈防范 --------CONTENTS-------- 一.原理与实践说明 1.实践目标 2.实践内容概述 3.基础问题回答 二.实践过程记录 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155204《网络对抗》Exp7 网络欺诈防范

20155204<网络对抗>Exp7 网络欺诈防范 一.基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击 在不安全的网络环境下访问网站. 2.在日常生活工作中如何防范以上两 ...

- 20155227《网络对抗》Exp7 网络欺诈防范

20155227<网络对抗>Exp7 网络欺诈防范 实践内容(3.5分) 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建 ...

随机推荐

- onlyoffice文档协作的权限开发,利用casbin和golang语言

登录用户,对于已经进行了权限设置的文档,将根据权限数据库,比对用户名,当与用户有关时,就显示相对应的权限,当都与登录用户无关时,则显示拒绝访问: 对于未登录用户,已经设置了权限的文档,都将显示拒绝访问 ...

- Expo大作战(十九)--expo打包后,发布分用程序到商店的注意事项

简要:本系列文章讲会对expo进行全面的介绍,本人从2017年6月份接触expo以来,对expo的研究断断续续,一路走来将近10个月,废话不多说,接下来你看到内容,讲全部来与官网 我猜去全部机翻+个人 ...

- 看jQuery的这几天

现在在做SPA时,有很多非常好用而且流行的前端框架,比如Vue,React,Angular等,jQuery似乎要逐渐退出前端的舞台了.不得不说,'write less,do more' 这句话吸引了我 ...

- 小米正式开源 SQL 智能优化与改写工具 SOAR

近日,小米正式宣布开源 SOAR. 截至今日,该项目已经获得了 350 个「star」以及 44 个「fork」(GitHub项目地址:https://github.com/XiaoMi/soar) ...

- orcle 如何快速插入百万千万条数据

有时候做实验测试数据用到大量数据时可以用以下方法插入: 方法一:使用xmltable create table bqh8 as select rownum as id from xmltable('1 ...

- Java语言的主要特点

Java语言有很多的优点,可靠.安全.编译和解释型语言.分布式.多线程.完全面向对象.与平台无关性等等. 与平台无关性 Java语言最大的优势在于与平台无关性,也就是可以跨平台使用. 绝大多数的编程语 ...

- 【转载】sql注入之入门

原文在:https://smelond.com MySql基础语法 mysql无非就是增删改查 mysql数据库结构: 数据库 test,test1 表名 admin,manage 数据 id,use ...

- SQL server权限管理和备份实例

权限设置: 1.创建用户zhangsan,并赋予zhangsan有dbcreator的服务器权限. 2.使用zhangsan登录,测试能否创建数据库. 3.使用sa用户附加myschool数据库,设置 ...

- Dalvik指令备忘

跳转指令 if-eq vx, vy, 目标 如果vx == vy注2,跳转到目标.if-ne vx,vy, 目标 如果vx != vy注2,跳转到目标. if-lt vx,vy, 目标 如果vx &l ...

- SQLite简单使用记录

SQLite,一种轻量级的数据库 想要使用的话首先下载安装包. https://www.sqlite.org/download.html 下载sqlite-netFx20-setup-bundle-x ...