PE文件格式学习之PE头移位

以前刚开始学网络安全,是从免杀开始的。记得那时候杀毒软件还很弱。金山江民瑞星还存在。

那会什么原理也不懂,就一直瞎鼓捣。(后来转入渗透行列了)

这段时间一直在学PE格式,突然想起来以前很古老的PE文件头移位。

网上搜了搜,看大家虽然做了视频,但是竟然没人讲原理。借着刚好在学PE格式的知识,就做个PE文件头移位的笔记。(不喜勿喷,刚学PE头文件格式,难免出错请提点,谢谢)

当然现在这种很古老的免杀方式对于杀软来说根本是不堪一击了。纯属做笔记。

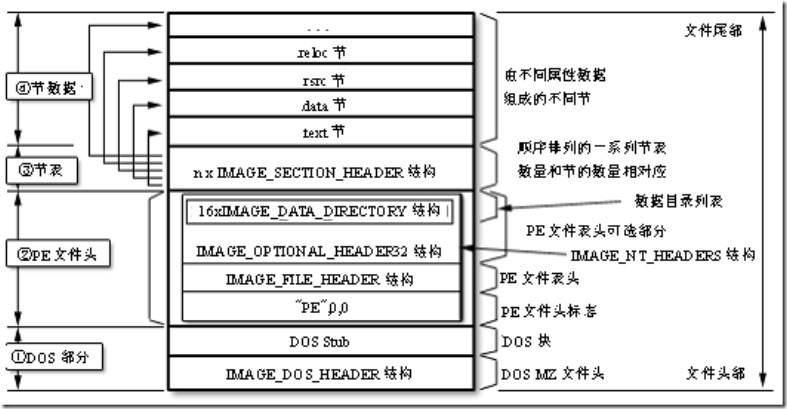

PE文件的基本结构如图示:

IMAGE_DOS_HEADER 定义

IMAGE_DOS_HEADER STRUCT +00h WORD e_magic // Magic DOS signature MZ(4Dh 5Ah) DOS可执行文件标记 +02h WORD e_cblp // Bytes on last page of file +04h WORD e_cp // Pages in file +06h WORD e_crlc // Relocations +08h WORD e_cparhdr // Size of header in paragraphs +0ah WORD e_minalloc // Minimun extra paragraphs needs +0ch WORD e_maxalloc // Maximun extra paragraphs needs +0eh WORD e_ss // intial(relative)SS value DOS代码的初始化堆栈SS +10h WORD e_sp // intial SP value DOS代码的初始化堆栈指针SP +12h WORD e_csum // Checksum +14h WORD e_ip // intial IP value DOS代码的初始化指令入口[指针IP] +16h WORD e_cs // intial(relative)CS value DOS代码的初始堆栈入口 CS +18h WORD e_lfarlc // File Address of relocation table +1ah WORD e_ovno // Overlay number +1ch WORD e_res[4] // Reserved words +24h WORD e_oemid // OEM identifier(for e_oeminfo) +26h WORD e_oeminfo // OEM information;e_oemid specific +29h WORD e_res2[10] // Reserved words +3ch LONG e_lfanew // Offset to start of PE header 指向PE文件头 IMAGE_DOS_HEADER ENDS

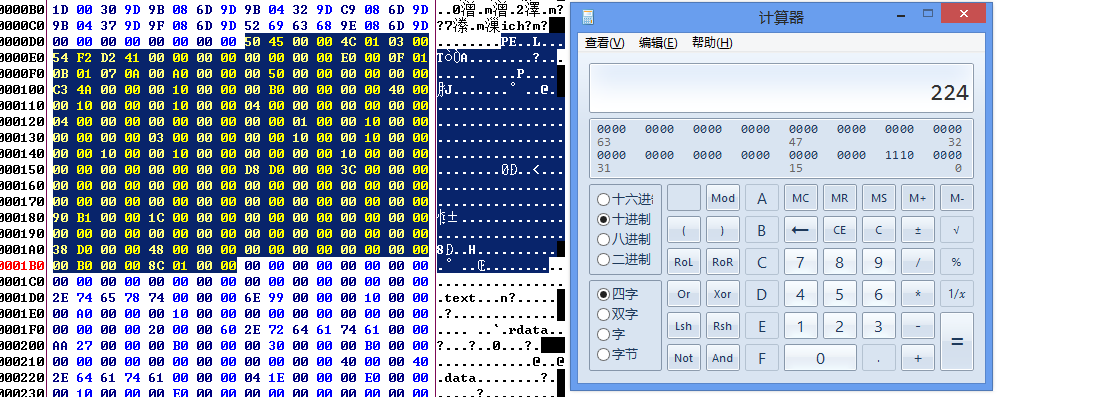

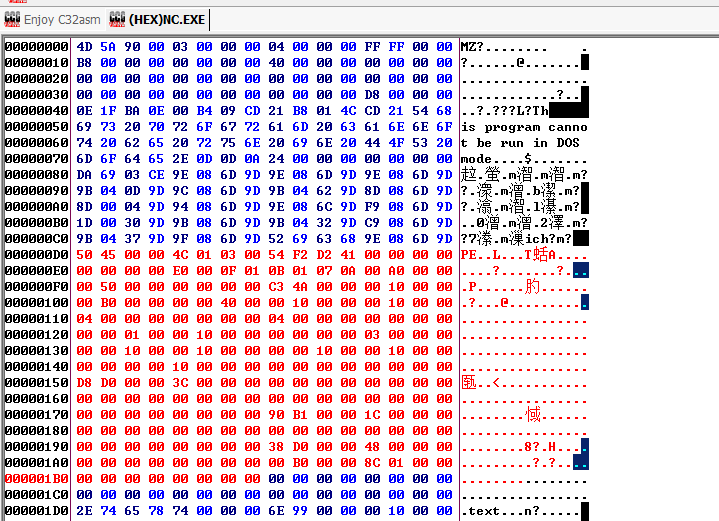

以:nc(瑞士军刀为例)

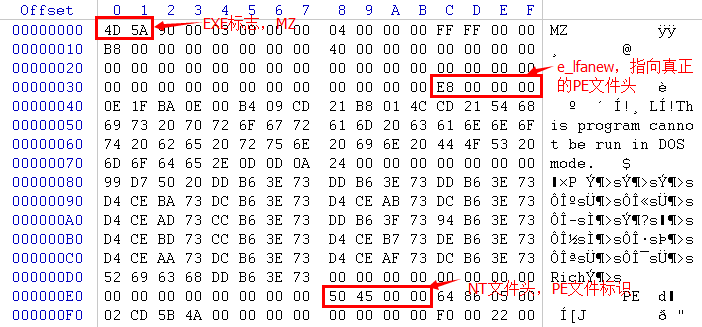

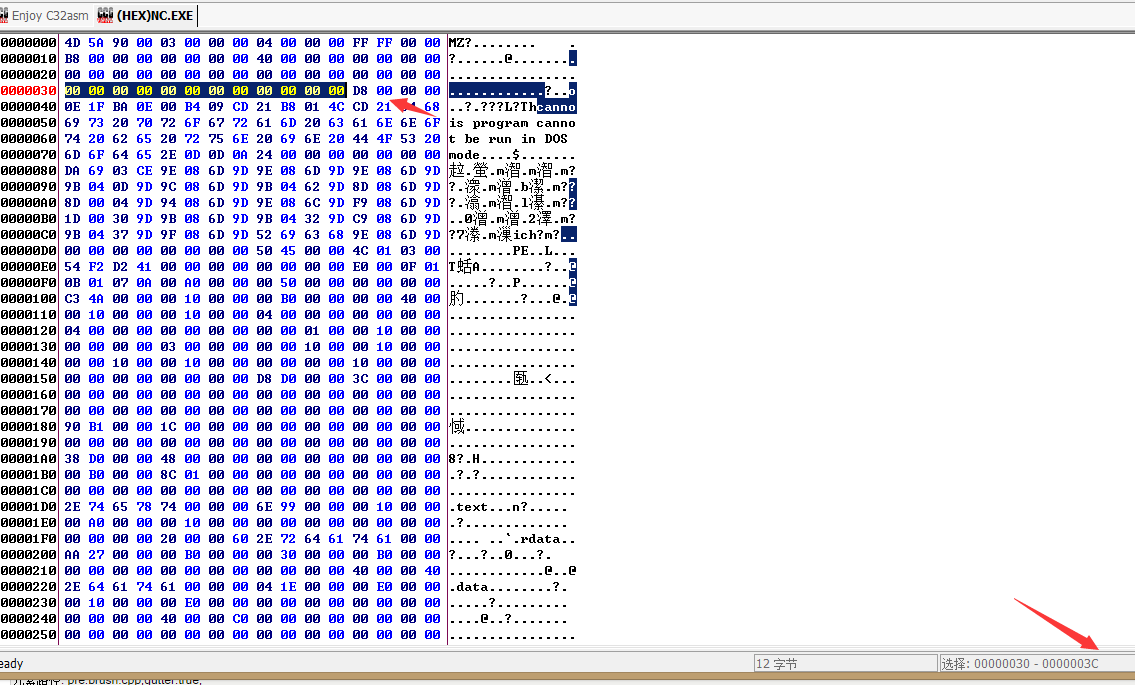

用C32ASM载入nc.exe

(图1网上转载)

偏移地址从0字节开始,就是DOS头的EXE MZ标志。也就是5A4D。有了这个标识,DOS就能识别出该程序是不是有效的执行体。(由于INTEL CPU属于LITTLE-ENDIAN类,字符存储时位低在前,高位在后)

+3ch LONG e_lfanew // Offset to start of PE header 指向PE文件头 ,LONG占4个字节

所以,我们得到了PE文件头偏移地址为00d8。 IMAGE_FILE_HEADER 结构

IMAGE_FILE_HEADER STRUCT

+04h WORD Machine; // 运行平台

+06h WORD NumberOfSections; // 文件的区块数目

+08h DWORD TimeDateStamp; // 文件创建日期和时间

+0Ch DWORD PointerToSymbolTable; // 指向符号表(主要用于调试)

+10h DWORD NumberOfSymbols; // 符号表中符号个数(同上)

+14h WORD SizeOfOptionalHeader; // IMAGE_OPTIONAL_HEADER32 结构大小

+16h WORD Characteristics; // 文件属性

IMAGE_FILE_HEADER ENDS

在这里,我们只需要注意即可。

+14h WORD SizeOfOptionalHeader; // IMAGE_OPTIONAL_HEADER32 结构大小

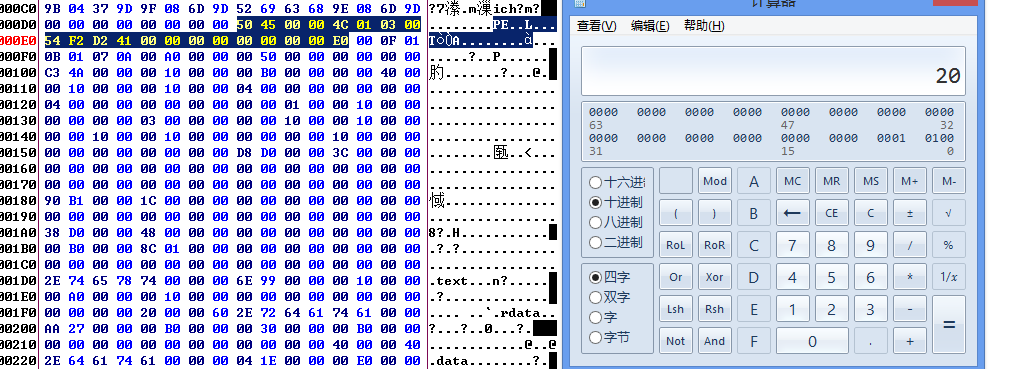

从PE头开始,偏移14H也就是20个字节,得到结构大小。

结构大小为E0,我们将16换成10进制。就知道该结构有多少个字节。

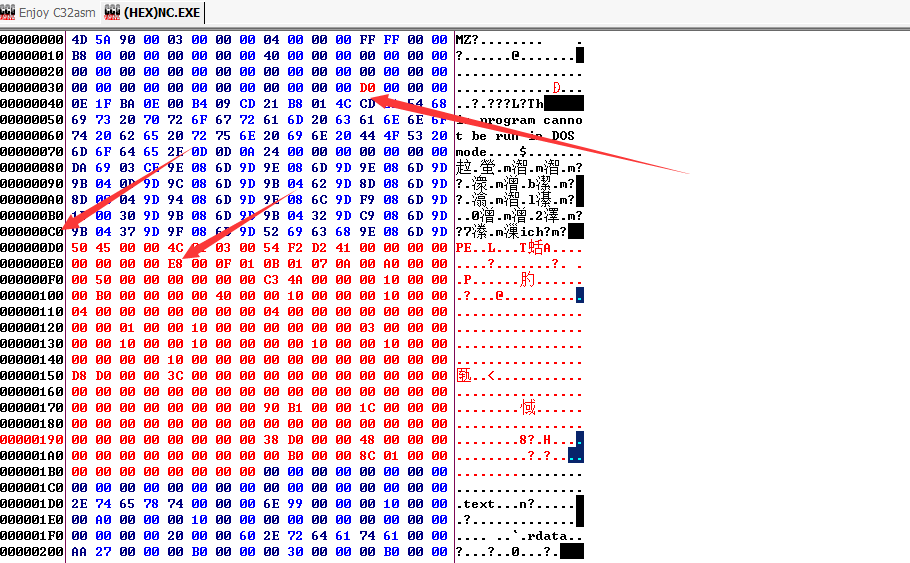

将数据复制,往上移动8个字节。

因为PE头移动位置,需要重新计算PE头大小。

因为PE头已经移动过位置了,所以需要重新修改PE头大小以及DOS头指向PE头位置。如上图。

运行成功。

PE文件格式学习之PE头移位的更多相关文章

- PE文件结构学习

PE:Portable Executable File Format(可移植的执行体).Windows平台主流可执行文件格式..exe与.dll文件都是PE格式.32位的叫做PE32,64位的叫做PE ...

- PE文件格式偏移参考

在进行PE文件格式病毒分析的时候,经常要使用到PE文件格式的解析,尤其是对LoadPE形式的病毒的分析,经常要查看PE文件格式的偏移,特地从博客<PE文件格式的偏移参考>中转载收录一份,之 ...

- PE文件格式详解,第二讲,NT头文件格式,以及文件头格式

PE文件格式详解,第二讲,NT头文件格式,以及文件头格式 作者:IBinary出处:http://www.cnblogs.com/iBinary/版权所有,欢迎保留原文链接进行转载:) PS:本篇博客 ...

- PE文件格式详解,第一讲,DOS头文件格式

PE文件格式详解,第一讲,DOS头文件格式 今天讲解PE文件格式的DOS头文件格式 首先我们要理解,什么是文件格式,我们常说的EXE可执行程序,就是一个文件格式,那么我们要了解它里面到底存了什么内容 ...

- PE文件格式详解,第三讲,可选头文件格式,以及节表

PE文件格式详解,第三讲,可选头文件格式,以及节表 作者:IBinary出处:http://www.cnblogs.com/iBinary/版权所有,欢迎保留原文链接进行转载:) 一丶可选头结构以及作 ...

- PE文件学习系列二 DOS头分析

合肥程序员群:49313181. 合肥实名程序员群 :128131462 (不愿透露姓名和信息者勿加入)Q Q:408365330 E-Mail:egojit@qq.com PE文件结 ...

- 逆向学习-PE文件格式

从DOS头到节区头是PE头部分,其下的节区合称PE体.文件中使用偏移(offset),内存中使用VA(Virtual Address,虚拟地址)来表示位置.文件加载到内存时,情况就会发生变化(节区的大 ...

- Reverse Core 第二部分 - 13章 - PE文件格式

@date: 2016/11/24 @author: dlive PE (portable executable) ,它是微软在Unix平台的COFF(Common Object File For ...

- 深入理解 Win32 PE 文件格式

深入理解 Win32 PE 文件格式 Matt Pietrek 这篇文章假定你熟悉C++和Win32. 概述 理解可移植可执行文件格式(PE)可以更好地了解操作系统.如果你知道DLL和EXE中都有些什 ...

随机推荐

- YAML 语言

1. YAML 介绍 YAML:以数据为中心,比JSON,XML更适合做配置文件; //示例: server: port: 8081 //此处有空格 2. YAML 基本语法 使用缩进表示层级关系; ...

- react native 或 flutter 开发app

react-native react native和原生Android/ios: https://www.oschina.net/news/97466/should-we-use-react-nati ...

- windows中的进程和线程

今天咱们就聊聊windows中的进程和线程 2016-09-30 在讨论windows下的进程和线程时,我们先回顾下通用操作系统的进程和线程.之所以称之为通用是因为一贯的本科或者其他教材都是这么说的: ...

- css图片上悬浮文字(丝带效果)实现

首先看效果 思路:1.去掉“丝带“菱角使用的是overflow: hidden; 2.通过z-index降低图片的优先级或者调高“丝带”优先级来实现覆盖效果(z-index需要写在有position的 ...

- mysql在线手册汇总

1. MySQL官网 http://www.mysql.com/ • Reference Manual ▶ MySQL 5.0 Reference Manual:http://dev.mysql.co ...

- #if defined(__cplusplus)

由于C++编译器需要支持函数的重载,会改变函数的名称,因此dll的导出函数通常是标准C定义的.这就使得C和C++的互相调用变得很常见.但是有时可能又会直接用C来调用,不想重新写代码,让标准C编写的dl ...

- [笔记] Ubuntu 18.04源码安装caffe流程

虽然Ubuntu 18.04可以通过apt安装caffe,但是为了使用最新的代码,还是值得从源码安装一遍的. 安装环境 OS: Ubuntu 18.04 64 bit 显卡: NVidia GTX 1 ...

- 28UDP

UDP通信流程步骤: 服务端: 等待(被动)接收发送 1: 创建 socket: socket() 2: 绑定端口: bind() 3: 读取消息: read() 4: 发送消息 ...

- Codeforces Round #408 (Div. 2) D - Police Stations

地址:http://codeforces.com/contest/796/problem/D 题目: D. Police Stations time limit per test 2 seconds ...

- SpringMVC项目配置

一.创建一个maven项目 1.new一个maven项目,选择next,如图: