Spring Security实现基于RBAC的权限表达式动态访问控制

昨天有个粉丝加了我,问我如何实现类似shiro的资源权限表达式的访问控制。我以前有一个小框架用的就是shiro,权限控制就用了资源权限表达式,所以这个东西对我不陌生,但是在Spring Security中我并没有使用过它,不过我认为Spring Security可以实现这一点。是的,我找到了实现它的方法。

资源权限表达式

说了这么多,我觉得应该解释一下什么叫资源权限表达式。权限控制的核心就是清晰地表达出特定资源的某种操作,一个格式良好好的权限声明可以清晰表达出用户对该资源拥有的操作权限。

通常一个资源在系统中的标识是唯一的,比如User用来标识用户,ORDER标识订单。不管什么资源大都可以归纳出以下这几种操作

在 shiro权限声明通常对上面的这种资源操作关系用冒号分隔的方式进行表示。例如读取用户信息的操作表示为USER:READ,甚至还可以更加细一些,用USER:READ:123表示读取ID为123的用户权限。

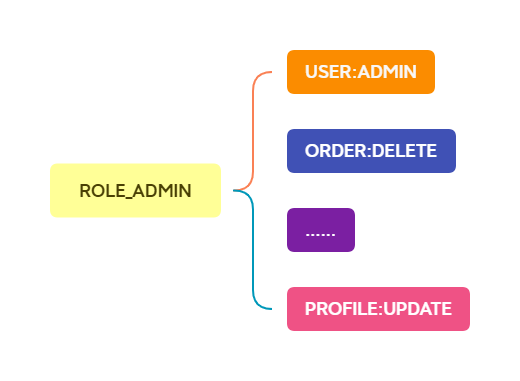

资源操作定义好了,再把它和角色关联起来不就是基于RBAC的权限资源控制了吗?就像下面这样:

这样资源和角色的关系可以进行CRUD操作进行动态绑定。

Spring Security中的实现

资源权限表达式动态权限控制在Spring Security也是可以实现的。首先开启方法级别的注解安全控制。

/**

* 开启方法安全注解

*

* @author felord.cn

*/

@EnableGlobalMethodSecurity(prePostEnabled = true,

securedEnabled = true,

jsr250Enabled = true)

public class MethodSecurityConfig {

}

MethodSecurityExpressionHandler

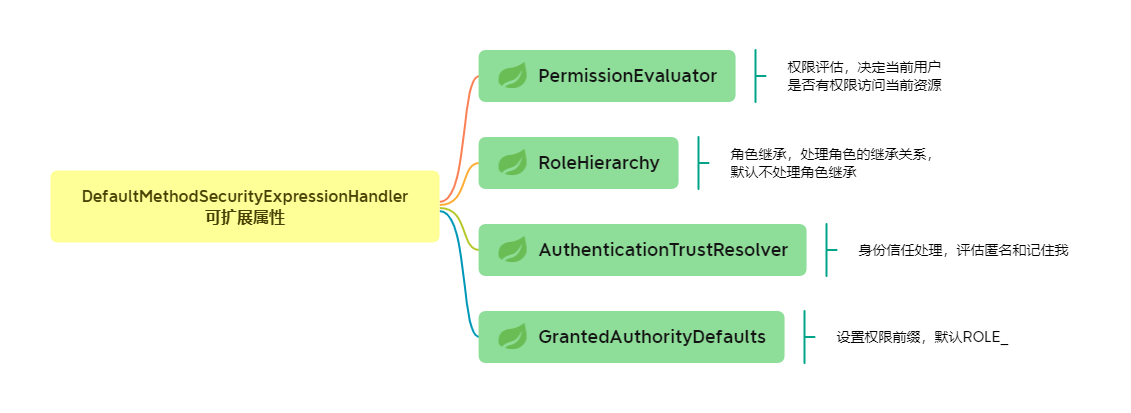

MethodSecurityExpressionHandler 提供了一个对方法进行安全访问的门面扩展。它的实现类DefaultMethodSecurityExpressionHandler更是提供了针对方法的一系列扩展接口,这里我总结了一下:

这里的PermissionEvaluator正好可以满足需要。

PermissionEvaluator

PermissionEvaluator 接口抽象了对一个用户是否有权限访问一个特定的领域对象的评估过程。

public interface PermissionEvaluator extends AopInfrastructureBean {

boolean hasPermission(Authentication authentication,

Object targetDomainObject, Object permission);

boolean hasPermission(Authentication authentication,

Serializable targetId, String targetType, Object permission);

}

这两个方法仅仅参数列表不同,这些参数的含义为:

authentication当前用户的认证信息,持有当前用户的角色权限。targetDomainObject用户想要访问的目标领域对象,例如上面的USER。permission这个当前方法设定的目标领域对象的权限,例如上面的READ。targetId这种是对上面targetDomainObject的具体化,比如ID为123的USER,我觉得还可以搞成租户什么的。targetType是为了配合targetId。

第一个方法是用来实现

USER:READ的;第二个方法是用来实现USER:READ:123的。

思路以及实现

targetDomainObject:permission不就是USER:READ的抽象吗?只要找出USER:READ对应的角色集合,和当前用户持有的角色进行比对,它们存在交集就证明用户有权限访问。借着这个思路胖哥实现了一个PermissionEvaluator:

/**

* 资源权限评估

*

* @author felord.cn

*/

public class ResourcePermissionEvaluator implements PermissionEvaluator {

private final BiFunction<String, String, Collection<? extends GrantedAuthority>> permissionFunction;

public ResourcePermissionEvaluator(BiFunction<String, String, Collection<? extends GrantedAuthority>> permissionFunction) {

this.permissionFunction = permissionFunction;

}

@Override

public boolean hasPermission(Authentication authentication, Object targetDomainObject, Object permission) {

//查询方法标注对应的角色

Collection<? extends GrantedAuthority> resourceAuthorities = permissionFunction.apply((String) targetDomainObject, (String) permission);

// 用户对应的角色

Collection<? extends GrantedAuthority> userAuthorities = authentication.getAuthorities();

// 对比 true 就能访问 false 就不能访问

return userAuthorities.stream().anyMatch(resourceAuthorities::contains);

}

@Override

public boolean hasPermission(Authentication authentication, Serializable targetId, String targetType, Object permission) {

//todo

System.out.println("targetId = " + targetId);

return true;

}

}

第二个方法没有实现,因为两个差不多,第二个你可以想想具体的使用场景。

配置和使用

PermissionEvaluator 需要注入到Spring IoC,并且Spring IoC只能有一个该类型的Bean:

@Bean

PermissionEvaluator resourcePermissionEvaluator() {

return new ResourcePermissionEvaluator((targetDomainObject, permission) -> {

//TODO 这里形式其实可以不固定

String key = targetDomainObject + ":" + permission;

//TODO 查询 key 和 authority 的关联关系

// 模拟 permission 关联角色 根据key 去查 grantedAuthorities

Set<SimpleGrantedAuthority> grantedAuthorities = new HashSet<>();

grantedAuthorities.add(new SimpleGrantedAuthority("ROLE_ADMIN"));

return "USER:READ".equals(key) ? grantedAuthorities : new HashSet<>();

});

}

接下来写个接口,用@PreAuthorize注解标记,然后直接用hasPermission('USER','READ')来静态绑定该接口的访问权限表达式:

@GetMapping("/postfilter")

@PreAuthorize("hasPermission('USER','READ')")

public Collection<String> postfilter(){

List<String> list = new ArrayList<>();

list.add("felord.cn");

list.add("码农小胖哥");

list.add("请关注一下");

return list;

}

然后定义一个用户:

@Bean

UserDetailsService users() {

UserDetails user = User.builder()

.username("felord")

.password("123456")

.passwordEncoder(PasswordEncoderFactories.createDelegatingPasswordEncoder()::encode)

.roles("USER")

.authorities("ROLE_ADMIN","ROLE_USER")

.build();

return new InMemoryUserDetailsManager(user);

}

接下来肯定是正常能够访问接口的。当你改变了@PreAuthorize中表达式的值或者移除了用户的ROLE_ADMIN权限,再或者USER:READ关联到了其它角色等等,都会返回403。

留给你去测试的

你可以看看注解改成这样会是什么效果:

@PreAuthorize("hasPermission('1234','USER','READ')")

还有这个:

@PreAuthorize("hasPermission('USER','READ') or hasRole('ADMIN')")

或者让targetId动态化:

@PreAuthorize("hasPermission(#id,'USER','READ')")

public Collection<String> postfilter(String id){

}

关注公众号:Felordcn 获取更多资讯

Spring Security实现基于RBAC的权限表达式动态访问控制的更多相关文章

- Spring与Shiro整合 加载权限表达式

Spring与Shiro整合 加载权限表达式 作者 : Stanley 罗昊 [转载请注明出处和署名,谢谢!] 如何加载权限表达式 我们在上章内容中画了一张图,里面有三个分项,用户 角色 权限: 那 ...

- 基于RBAC实现权限管理

基于RBAC实现权限管理 技术栈:SpringBoot.SpringMVC RBAC RBAC数据库表 主体 编号 账号 密码 001 admin 123456 资源 编号 资源名称 访问路径 001 ...

- 基于RBAC的权限控制浅析(结合Spring Security)

嗯,昨天面试让讲我的项目,让我讲讲项目里权限控制那一块的,讲的很烂.所以整理一下. 按照面试官的提问流程来讲: 一.RBAC是个啥东西了? RBAC(Role-Based Access Control ...

- 基于Spring Security 的JSaaS应用的权限管理

1. 概述 权限管理,一般指根据系统设置的安全规则或者安全策略,用户可以访问而且只能访问自己被授权的资源.资源包括访问的页面,访问的数据等,这在传统的应用系统中比较常见.本文介绍的则是基于Saas系统 ...

- spring security实现简单的url权限拦截

在一个系统中,权限的拦截是很常见的事情,通常情况下我们都是基于url进行拦截.那么在spring security中应该怎么配置呢. 大致步骤如下: 1.用户登录成功后我们需要拿到用户所拥有的权限,并 ...

- Spring Security构建Rest服务-1401-权限表达式

Spring Security 的权限表达式 用法,在自定义的BrowserSecurityConfig extends WebSecurityConfigurerAdapter 配置文件里,每一个a ...

- springboot整合security实现基于url的权限控制

权限控制基本上是任何一个web项目都要有的,为此spring为我们提供security模块来实现权限控制,网上找了很多资料,但是提供的demo代码都不能完全满足我的需求,因此自己整理了一版. 在上代码 ...

- spring security采用基于简单加密 token 的方法实现的remember me功能

记住我功能,相信大家在一些网站已经用过,一些安全要求不高的都可以使用这个功能,方便快捷. spring security针对该功能有两种实现方式,一种是简单的使用加密来保证基于 cookie 的 to ...

- ThinkPHP框架下基于RBAC的权限控制模式详解

这几天因为要做一个项目,需要可以对Web应用中通用功能进行封装,其中一个很重要的涉及到了对用户.角色和权限部分的灵活管理.所以基于TP框架自己封装了一个对操作权限和菜单权限进行灵活配置的可控制模式. ...

随机推荐

- linux下安装简单的文件上传与下载工具 lrzsz

编译安装 1.从下面的网站下载 lrzsz-1.12.20.tar.gz wget https://ohse.de/uwe/releases/lrzsz-0.12.20.tar.gz 2.查看里面的I ...

- redis的事件处理机制

redis的事件处理机制 redis是单进程,单线程模型,与nginx的多进程不同,与golang的多协程也不同,"工作的工人"那么少,可那么为什么redis能这么快呢? epol ...

- 企业应用架构研究系列二:MSF&Scrum 项目管理

从业软件项目这么多年,在企业应用开发项目中,项目能否成功,是否能按照项目计划有效的推进,是有很强的一套项目管理理论.最早的时候,接触的项目管理的方法论就是微软的MSF(Microsoft Soluti ...

- 请写出你最常见到的5个runtime exception?

对于一个有1-2年左右编程经验的人来说,总会经常遇到一些常见的异常,其中有些就是Runtime Exception.比如: NullPointerException - 当调用一个未初始化的引用变量( ...

- 学习heartbeat-04 原理及部署

1. Heartbeat介绍 1.1 Heartbeat作用 通过它可以将资源(IP及程序服务等资源)从一台故障计算机快速转移到另一台运转正常的机器继续提供服务,在实际生产应用场景中,heartbea ...

- 谷歌浏览器postman插件安装,亲测可用

将谷歌浏览器进入扩展程序,将crx文件拖入即可. https://pan.baidu.com/s/1rIEe9RSby5EgTkygSx_dDA 百度云链接: https://pan.baidu.co ...

- leetcode_两数之和

给定一个整数数组 nums 和一个整数目标值 target,请你在该数组中找出 和为目标值 target 的那 两个 整数,并返回它们的数组下标. 你可以假设每种输入只会对应一个答案.但是,数组中同 ...

- 攻防世界PHP2

PHP2 进入环境就一个英文其他啥都没有,英文也没啥提示信息 我们使用dirsearch扫描一下,一开始确实没扫到什么东西,到最后看了wp发现原来源码是在index.phps中,这里只提供一个思路,不 ...

- 第 4 章 ROS运行管理

第 4 章 ROS运行管理 ROS是多进程(节点)的分布式框架,一个完整的ROS系统实现: 可能包含多台主机:每台主机上又有多个工作空间(workspace):每个的工作空间中又包含多个功能包(pac ...

- 顺利通过EMC实验(7)