1day漏洞反推技巧实战(1)

学习笔记里的存货(1)

以前看了一篇推特老外做赏金猎人的文章,感触有点深,作者没有写相关漏洞分析,只是说了自己挖了多少个漏洞,这里简单的分析下:

1day漏洞在很多时候至关重要,不管是在红蓝对抗,还是在赏金猎人生涯中,他占据着很大的地位,关于1day概念,这里不再过多描述.

开始我们快乐的全过程学习:

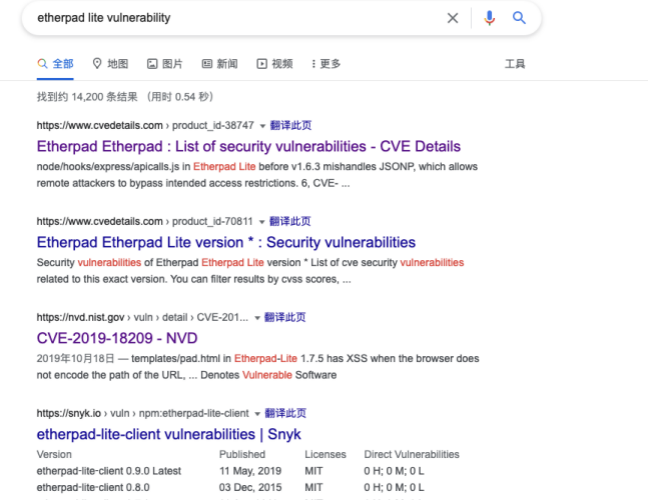

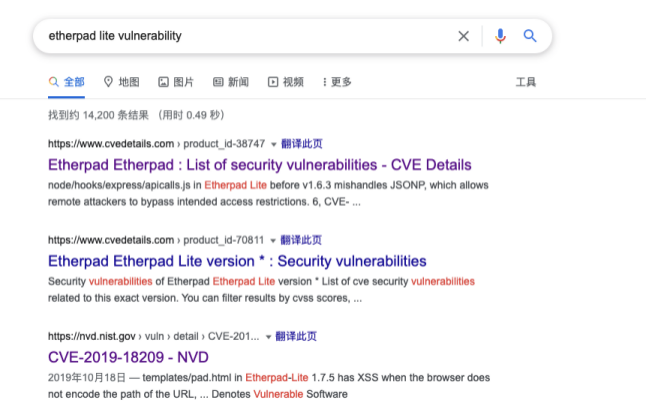

发现某个cms,他是nodejs开发的,cms是Etherpad Lite,通过百度 google搜索相关漏洞详情:

随便找几个打开链接:

会发现一件事情,你根本看不到漏洞细节,全是漏洞描述信息

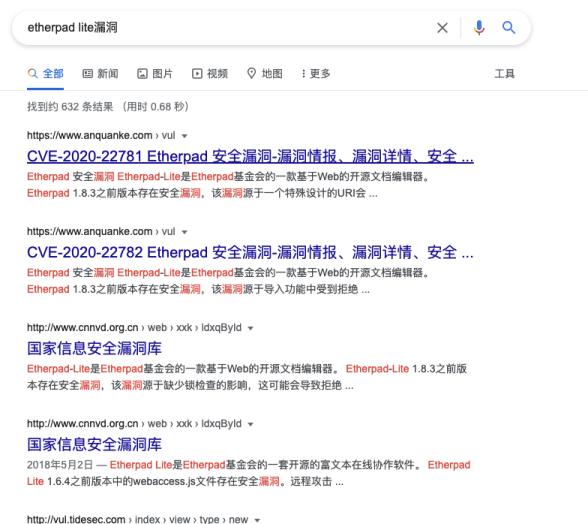

使用中文搜索:

也是只有描述没有漏洞细节

而你用这种方法去搜索一些国内比较知名的cms,如phpcms漏洞:

你可以搜索到很多,并且除了描述信息,还有直接利用的漏洞poc和exp,你可以通过百度/谷歌获取到漏洞细节,直接利用漏洞.

现在继续回到Etherpad Lite这个cms系统,很显然Etherpad Lite公开的漏洞描述,并没有公开poc,说明是1day,需要我们去反推:

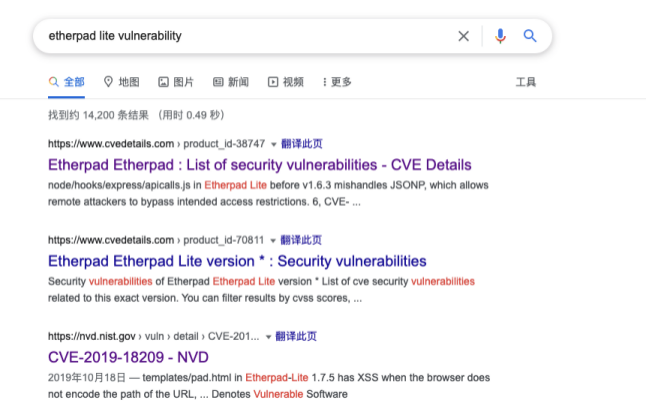

让我们再来一次,再次谷歌搜索:

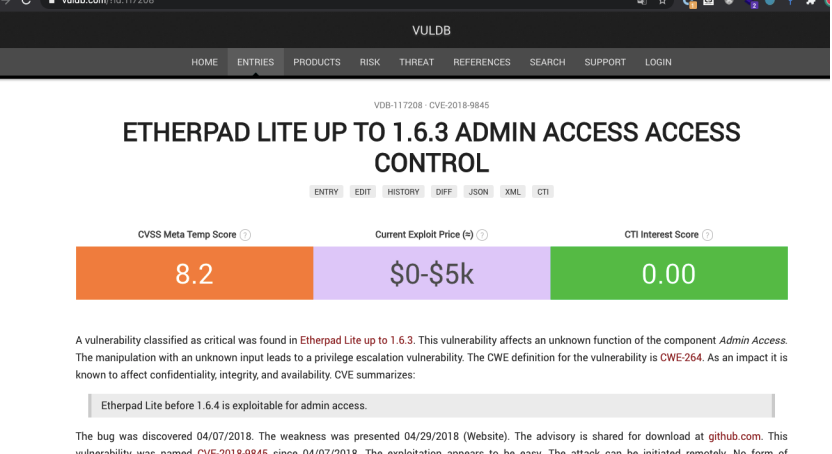

这些都是cve列表,记录着产品的漏洞,我们随便找到一个打开,我以第一个为例:

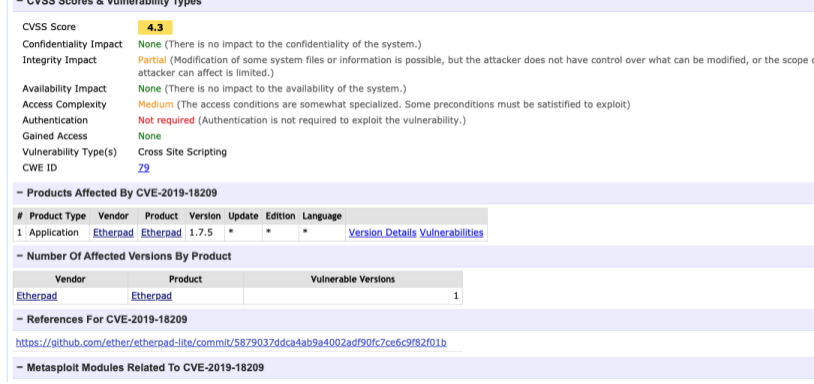

发现很多漏洞,点一个xss进去:

会发现一个链接:点击链接部分:

https://github.com/ether/etherpad-lite/commit/5879037ddca4ab9a4002adf90fc7ce6c9f82f01b

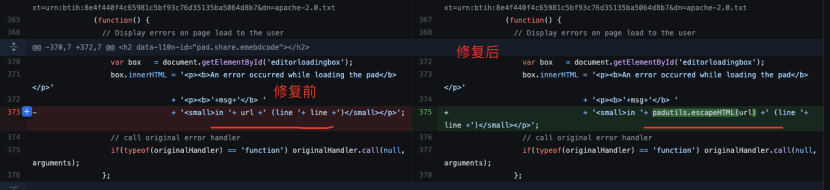

打开链接,通过两边文件的代码对比,就可以看出哪里出现的安全问题:

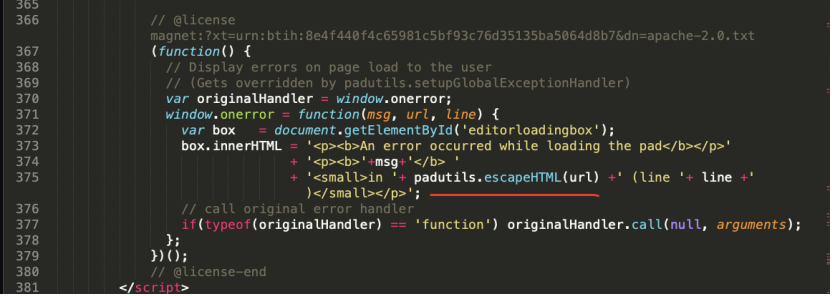

这样我们就可以看到区别,修复后的文件,使用padutils.escapeHTML去处理修复,这样我们追踪到问题代码后,对我们唯一的难点就是获取完整代码,跟踪路由地址,往上看文件修复:

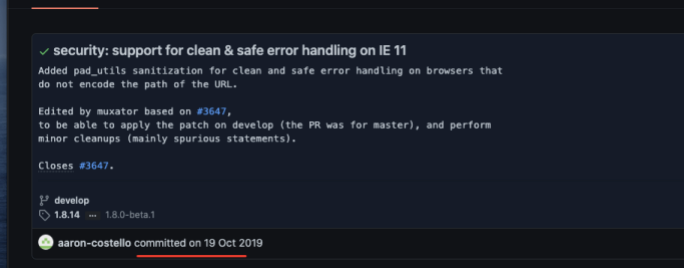

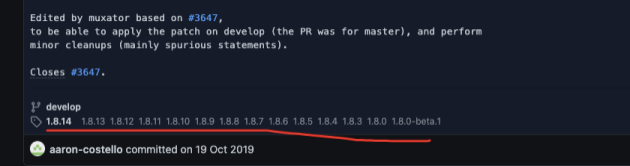

作者说漏洞于2019年10月19日完成修复,那么怎么更快确认哪些版本的Etherpad Lite受影响呢?通过这里查看:

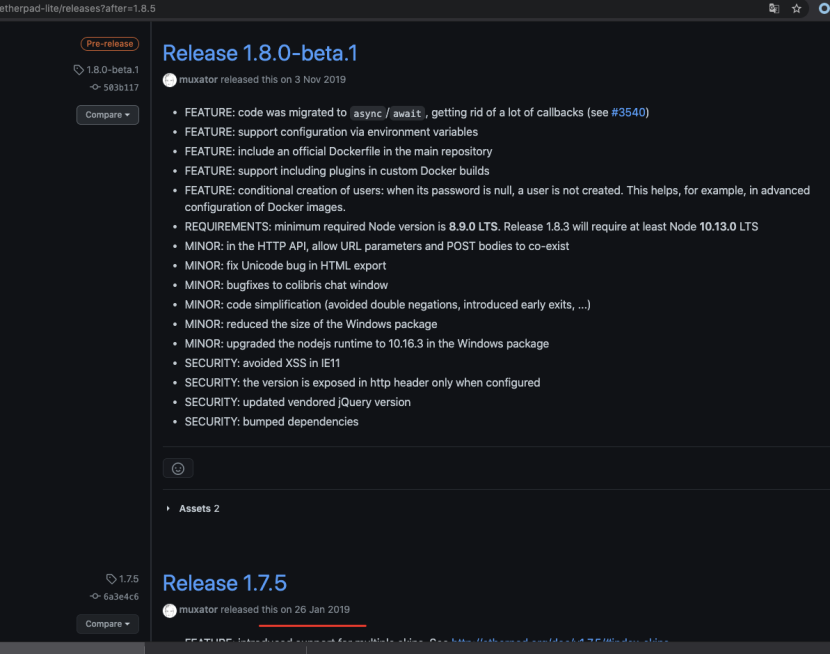

这些列举出来的是已经修复的,而1.8.0-beta.1之前都是未修复的,打开releases看下:

的确是,1.7.5版本他的发布时间是2019年1月26,而1.8.0-beta.1的发布时间是2019年11月3日.

下载1.7.5版本的项目看看便知:

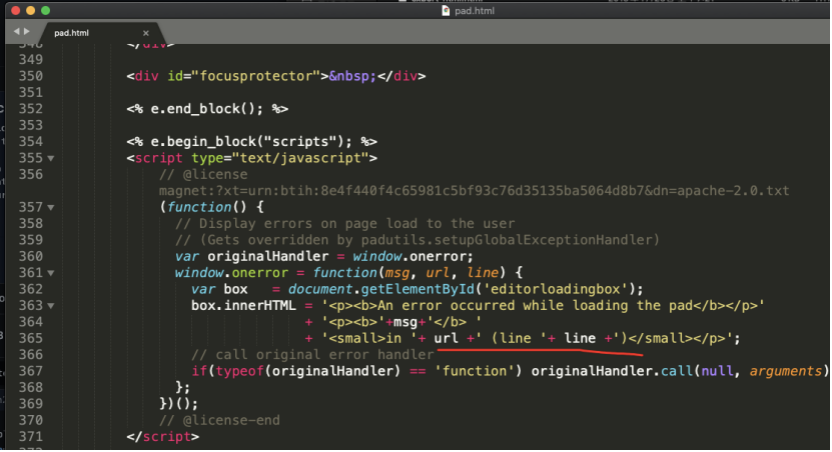

通过修复文件获取到漏洞路径:src/templates/pad.html:

通过代码发现,只要传入url数据,带入到box.innerHTML 即可触发xss,url没做处理

下载1.8.0-beta.1,查看相关代码,可以发现已经修复了:

同理其他漏洞/其他产品漏洞也可以通过这种方法发现漏洞问题是什么.

光光是知道哪个文件存在漏洞还不行的,这里简单的梳理下,怎么做才能真正利用上漏洞:

大致思路如下:

获取存在安全问题项目源码->摸清楚路由地址->根据修复之前的代码反推安全问题->构造漏洞poc->攻击

简单抛砖引玉,希望可以帮助到大家.

1day漏洞反推技巧实战(1)的更多相关文章

- 1day漏洞反推技巧实战(2)

学习存货(2) CVE-2018-11784简单分析之反推的魅力 看着挺有趣的,简单分析下: 通过搜索tomcat漏洞找到: http://tomcat.apache.org/security-7.h ...

- 1day漏洞反推技巧实战(3)

代码审计必备技能,github代码对比,写一笔: 搜索某开源组建漏洞,搜索出来某个版本rce: 通过消息得出:存在漏洞版本:1.10.10 ,修复漏洞版本1.10.11 去github寻找apache ...

- Gym 101102J---Divisible Numbers(反推技巧题)

题目链接 http://codeforces.com/gym/101102/problem/J Description standard input/output You are given an a ...

- Python高效编程技巧实战 实战编程+面试典型问题 中高阶程序员过渡

下载链接:https://www.yinxiangit.com/603.html 目录: 如果你想用python从事多个领域的开发工作,且有一些python基础, 想进一步提高python应用能力 ...

- dwr2反推

package services; import org.directwebremoting.Browser; import org.directwebremoting.ScriptSessions; ...

- Anipang2反推文档

此文档主要用于一个开发同学尝试学习描述一个产品的基本设计.也许工程师都应该有类似能力. 反推的基础,目前是自己玩过的一些关卡和youtube上的一些关卡通关视频,主要是前120关.(120关后面应该是 ...

- base64随机字符混淆加密、解密-美拍视频地址解密,反推加密算法

用火车头测试采集美拍的数据时无意中发现美拍的视频地址是一段加了混淆字符串的base64代码.如下图 于是好奇之下研究了下解密算法.具体过程省略800字.发现美拍的视频解密是通过js完成,于是找到了具体 ...

- JavaScript反调试技巧

一.函数重定义 这是一种最基本也是最常用的代码反调试技术了.在JavaScript中,我们可以对用于收集信息的函数进行重定义.比如说,console.log()函数可以用来收集函数和变量等信息,并将其 ...

- HackerRank - string-reduction【反推】【规律】

HackerRank - string-reduction[反推] 题意 给出一串 只有 字母 a, b, c 组成的字符串,然后没两个不同的字符碰到一起都可以变成另外一个字符,然后变到最后,求最短的 ...

随机推荐

- Redis 实战篇:GEO助我邂逅附近女神

码老湿,阅读了你的巧用数据类型实现亿级数据统计之后,我学会了如何游刃有余的使用不同的数据类型(String.Hash.List.Set.Sorted Set.HyperLogLog.Bitmap)去解 ...

- hdu 6034 贪心模拟 好坑

关键在排序!!! 数组间的排序会超时,所以需要把一个数组映射成一个数字,就可以了 #include <bits/stdc++.h> using namespace std; typedef ...

- POJ 3347 Kadj Squares 计算几何

求出正方形的左右端点,再判断是否覆盖 #include <iostream> #include <cstdio> #include <cstring> #inclu ...

- XCTF 进阶区 CAT

这题脑洞是真的大,讲道理 看到这个,先尝试了一下命令拼接,发现字符被过滤了应该.fuzz一下看看,有哪些字符还没被过滤了 import requests dictory=["!", ...

- Linux SecureCRT 终端连接密钥交换失败错误

1.故障现象: 服务器升级OpenSSH和OpenSSL后,SecureCRT无法SSH登录(CRT7.0以上版本可以正常登陆,以下版本报截图错误),但是Putty等工具可以正常登录: 报错如下: S ...

- 备战-Java IO

备战-Java IO 君如载酒须尽醉,醉来不复思天涯. 简介:备战-Java IO. 一.概述 Java 的 I/O 大概可以分成以下几类: 磁盘操作:File 字节操作:InputStream 和 ...

- 深入GraphQL 的使用语法

深入GraphQL 的使用语法 对于GraphQL 的使用语法在上一节中已经大概介绍了基本的使用方式了,这一篇将会对上一篇入门做拓展,努力将所有的使用语法都覆盖到. 1. 终端语法 首先是介绍在前端查 ...

- C++引用的概念以及基本使用

引言 引用是C++的新增内容,在实际开发中会经常使用:C++用的引用就如同C语言的指针一样重要,但它比指针更加方便和易用. 我们知道,参数的传递本质上是一次赋值的过程,即将一块内存上的数据复制到另一块 ...

- git教程和命令集合

详细教程可参考 git community book中文版 git教程(廖雪峰) 安装 官网下载git安装包,进行安装即可: 打开cmd终端,输入 "git --version", ...

- 第十三天 -- 如何用U盘重装系统Win10以及如何用VMware12安装Win10

U盘制作启动盘 1.在电脑上插入U盘,关闭安全软件杀毒工具,然后打开装机吧U盘启动盘制作工具 2.选择刚插入的U盘,勾选上,点击一键制作启动U盘,制作前U盘数据必须转移备份: 3.选择格式化U盘,记得 ...