Linux Firewalld 基础实例

本次是一个Firewalld的基础操作实例,利用Firewalld图形操作界面进行访问控制操作。

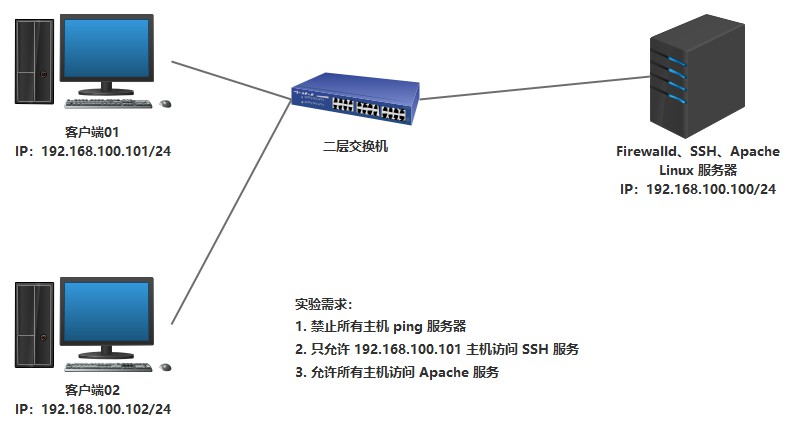

实验拓扑

需求分析

首先拓扑涉及到两个区域,这里使用work和public区域,分别做相应的规则。

1.work区域禁止icmp,允许192.168.100.101访问SSH服务,同时允许访问Apache服务。

2.public区域禁止icmp,禁止SSH服务,允许访问Apache服务。

分析方法:基于

Firewalld的数据处理流程,可参考上一篇博客。

操作过程

基础准备

server安装Apache服务,默认已存在SSH服务。

[root@server ~]# yum install -y httpd

[root@server ~]# echo "This is test page , all host can access" > /var/www/html/index.html

[root@server ~]# systemctl start httpd.service

- 默认不关闭防火墙的情况下,可以

ping、ssh,不可以访问apache。

[root@host01 ~]# ping -c4 192.168.100.100

PING 192.168.100.100 (192.168.100.100) 56(84) bytes of data.

64 bytes from 192.168.100.100: icmp_seq=1 ttl=64 time=0.573 ms

64 bytes from 192.168.100.100: icmp_seq=2 ttl=64 time=0.575 ms

64 bytes from 192.168.100.100: icmp_seq=3 ttl=64 time=1.15 ms

64 bytes from 192.168.100.100: icmp_seq=4 ttl=64 time=0.441 ms

--- 192.168.100.100 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 3003ms

rtt min/avg/max/mdev = 0.441/0.686/1.156/0.277 ms

[root@host01 ~]# curl 192.168.100.100

curl: (7) Failed connect to 192.168.100.100:80; No route to host

[root@host01 ~]# ssh root@192.168.100.100

The authenticity of host '192.168.100.100 (192.168.100.100)' can't be established.

ECDSA key fingerprint is SHA256:5GGc1rmzWwjF+ozz/PPTyLO2s6NmFHSxbzCNsLazXhY.

ECDSA key fingerprint is MD5:0b:f5:62:d7:a4:1f:05:64:0b:7f:22:62:11:64:07:61.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '192.168.100.100' (ECDSA) to the list of known hosts.

root@192.168.100.100's password:

Last login: Wed Oct 23 09:55:12 2019

[root@server ~]# logout

Connection to 192.168.100.100 closed.

配置 Firewalld

[root@server ~]# firewall-config

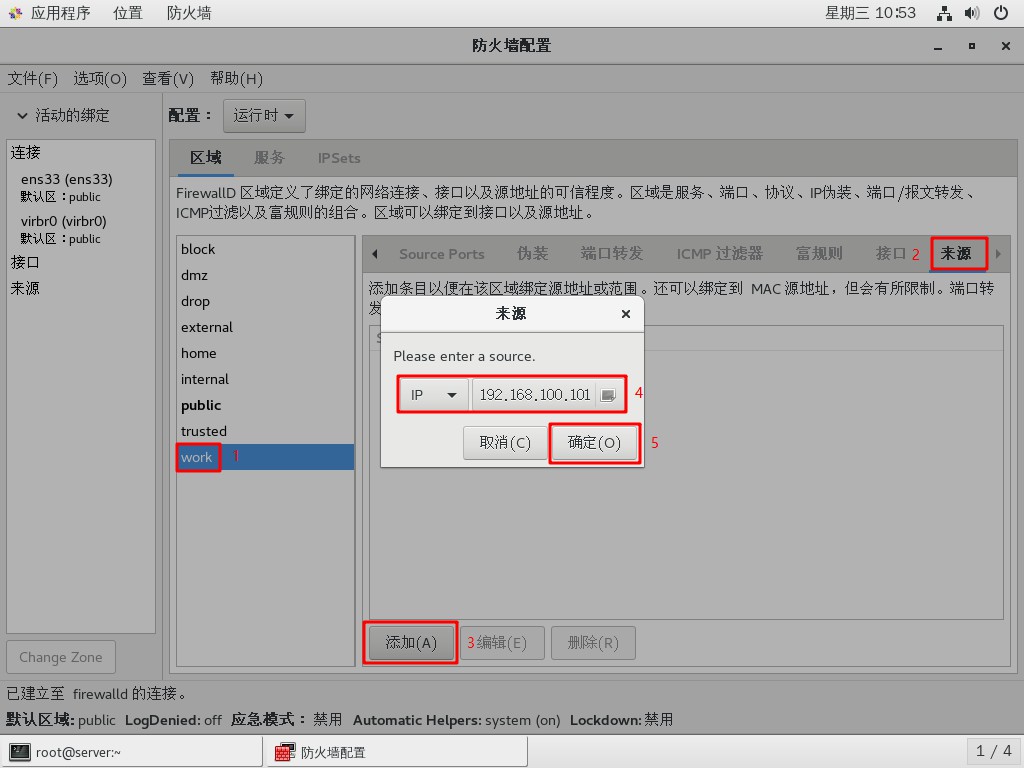

- 给

work区域添加来源:192.168.100.101

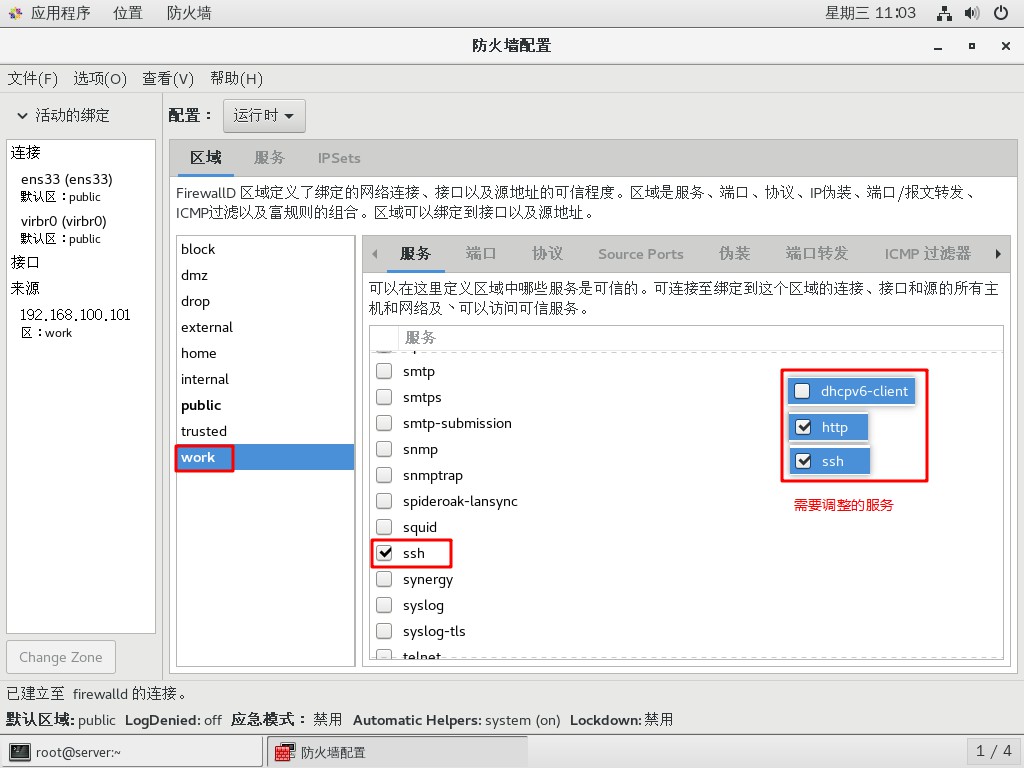

- 允许

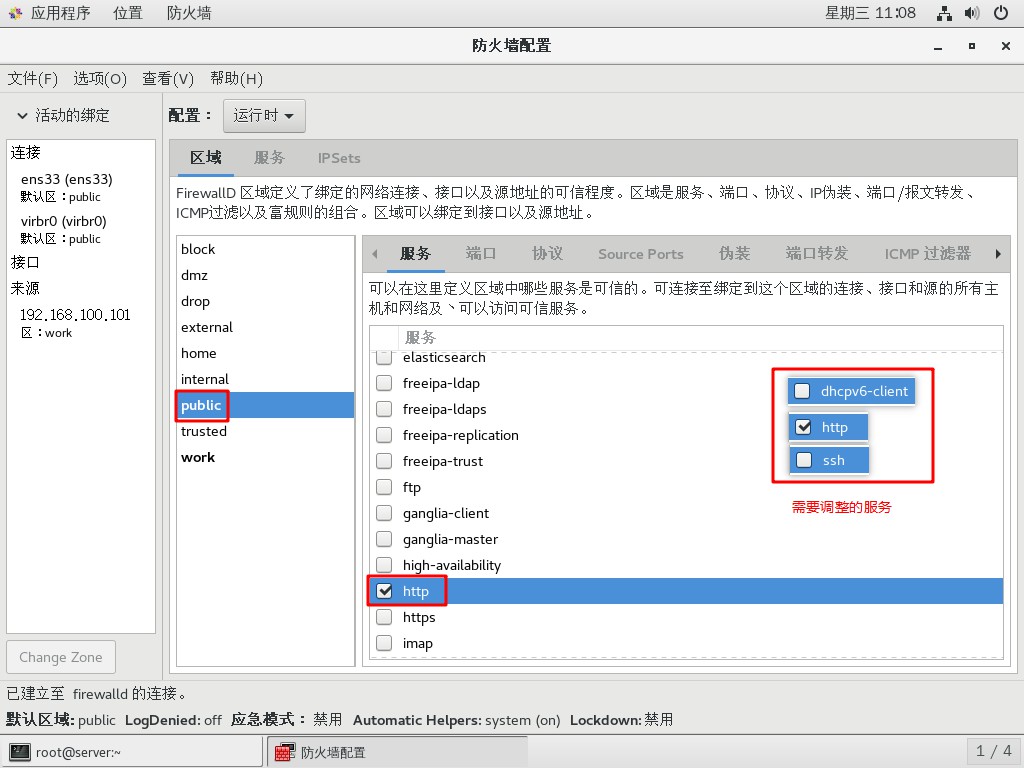

work区域的http、ssh服务,禁止其他存在的服务

- 允许

public区域的http服务,禁止其他存在的服务

- 通过

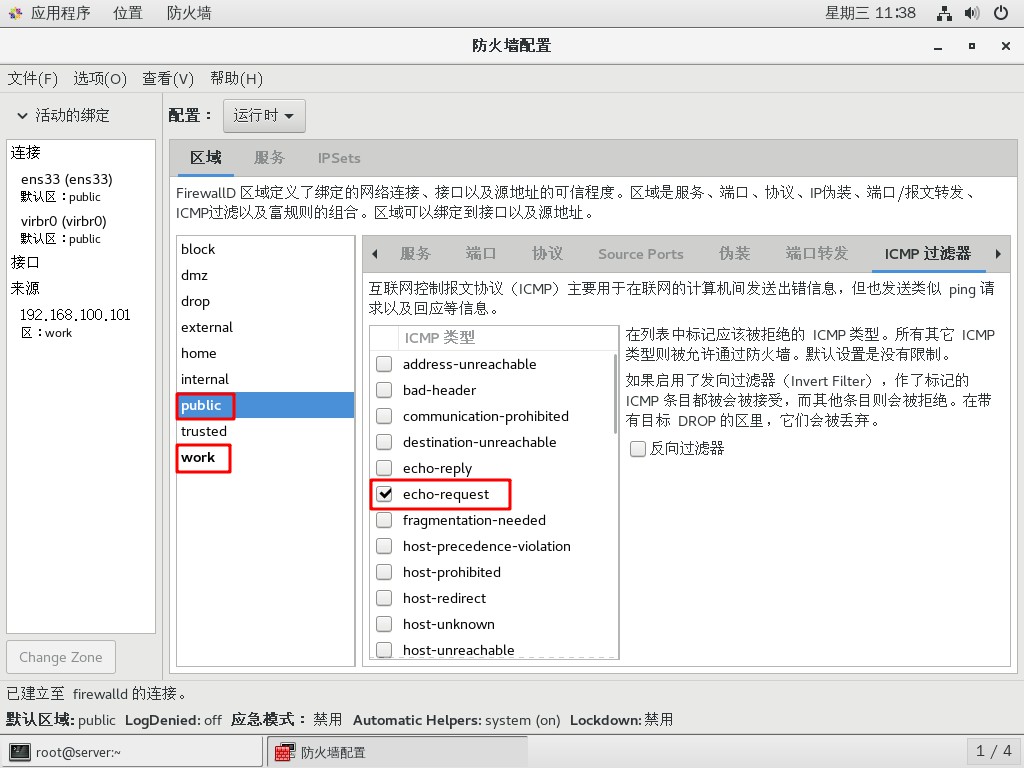

ICMP过滤器禁止request请求,在两个区域都做。

结果验证

- 网站访问

[root@host01 ~]# curl 192.168.100.100

This is test page , all host can access

[root@host02 ~]# curl 192.168.100.100

This is test page , all host can access

SSH远程

[root@host01 ~]# ssh root@192.168.100.100

root@192.168.100.100's password:

Last login: Wed Oct 23 10:47:15 2019

[root@server ~]# logout

Connection to 192.168.100.100 closed.

[root@host02 ~]# ssh root@192.168.100.100

ssh: connect to host 192.168.100.100 port 22: No route to host

ping测试

[root@host01 ~]# ping -c4 192.168.100.100

PING 192.168.100.100 (192.168.100.100) 56(84) bytes of data.

From 192.168.100.100 icmp_seq=1 Destination Host Prohibited

From 192.168.100.100 icmp_seq=2 Destination Host Prohibited

From 192.168.100.100 icmp_seq=3 Destination Host Prohibited

From 192.168.100.100 icmp_seq=4 Destination Host Prohibited

--- 192.168.100.100 ping statistics ---

4 packets transmitted, 0 received, +4 errors, 100% packet loss, time 3001ms

[root@host02 ~]# ping -c4 192.168.100.100

PING 192.168.100.100 (192.168.100.100) 56(84) bytes of data.

From 192.168.100.100 icmp_seq=1 Destination Host Prohibited

From 192.168.100.100 icmp_seq=2 Destination Host Prohibited

From 192.168.100.100 icmp_seq=3 Destination Host Prohibited

From 192.168.100.100 icmp_seq=4 Destination Host Prohibited

--- 192.168.100.100 ping statistics ---

4 packets transmitted, 0 received, +4 errors, 100% packet loss, time 3002ms

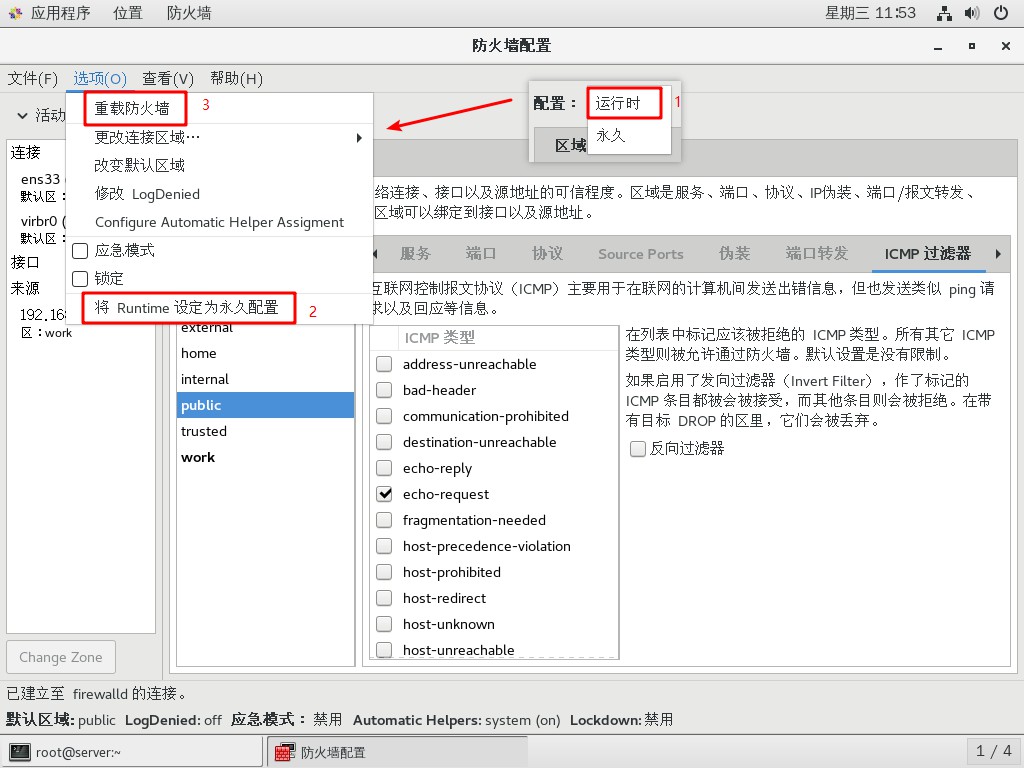

永久配置

- 设置永久配置

这里配置的是

运行时配置,若要更改永久配置需点击选项,首先将Runtime设定为永久配置,然后重载防火墙,直接重载防火墙会丢失运行时的配置。若是一开始就选择的永久配置,则可以直接重载防火墙使配置生效。

Linux Firewalld 基础实例的更多相关文章

- Linux Firewalld 基础介绍

互联网上提供了各种网络服务,而防火墙可以设置各种规则来限制访问,保护服务器. 概述 Linux的防火墙体系主要工作在网络层,针对TCP/IP数据包实施过滤和限制,属于典型的包过滤防火墙. Linux系 ...

- Linux 系统基础优化和常用命令

目录 Linux 系统基础优化和常用命令 软连接 tar解压命令 gzip命令 netstart命令 ps命令 kill命令 killall命令 SELinux功能 iptables防火墙 Linux ...

- linux(03)基础系统优化

Linux之基础系统优化 Linux基础系统优化 >>> https://www.cnblogs.com/pyyu/p/9355477.html Linux的网络功能相当强悍,一时之 ...

- 运维 07 Linux系统基础优化及常用命令

Linux系统基础优化及常用命令 Linux基础系统优化 引言没有,只有一张图. Linux的网络功能相当强悍,一时之间我们无法了解所有的网络命令,在配置服务器基础环境时,先了解下网络参数设定命令 ...

- Kali Linux渗透基础知识整理(四):维持访问

Kali Linux渗透基础知识整理系列文章回顾 维持访问 在获得了目标系统的访问权之后,攻击者需要进一步维持这一访问权限.使用木马程序.后门程序和rootkit来达到这一目的.维持访问是一种艺术形式 ...

- Kali Linux渗透基础知识整理(二)漏洞扫描

Kali Linux渗透基础知识整理系列文章回顾 漏洞扫描 网络流量 Nmap Hping3 Nessus whatweb DirBuster joomscan WPScan 网络流量 网络流量就是网 ...

- 5.linux内核模块基础,内核模块学习

linux内核模块基础 一.定义 Linux 内核的整体结构非常庞大,其包含的组件也非常多,如何使用这些组件呢: 方法 1:把所有的组件都编译进内核文件,即:zImage 或 bzImage,但这样会 ...

- Linux常用基础命令整理:关机命令、查看目录下文件命令等

Linux常用基础命令整理:关机命令.查看目录下文件命令等 整理了一些Linux常用基础命令,欢迎指正. 首先记住四个热键,学会这四个键,收益一辈子. Tab按键---命令补齐功能Ctrl+c按键-- ...

- 小朋友学Linux<一>基础篇

Linux最基础之<小朋友也能学会Linux>... 1.Linux 知识积累: Linux 英文解释为 Linux is not Unix.学习Linux必须要熟练使用的操作系统是Cen ...

随机推荐

- JDOJ 1958 机器分配

JDOJ 1958: 机器分配 Description 某总公司拥有高效生产设备M台,准备分给下属的N个分公司.各分公司若获得这些设备,可以为总公司提供一定的盈利.问:如何分配这M台设备才能使国家得到 ...

- luoguP3327 [SDOI2015]约数个数和

题意 首先有个结论: \(d(i,j)=\sum\limits_{x|i}\sum\limits_{y|j}[gcd(x,y)=1]\) 证明: 假设\(i=p_1^{a_1}*p_2^{a_2}*. ...

- webapi简介及参数绑定

介绍:WebAPI用来开发系统间接口的技术,基于HTTP协议,返回默认是json格式.比wcf简单 更通用,更轻量级,更省流量(json格式):WebAPI尽可能复用MVC路由.ModelBinder ...

- MySQL中连接超时自动断开的解决方案

前言: MySQL数据库一般默认的连接超时时间为3600s(1小时),但是在进行大规模的线程事务操作时,一个连接会一直等待执行,这时候如果数据库的超时时间设置的过短,就可能会出现Mysql数据连接自动 ...

- zzulioj - 2600: 有多少天?

题目链接:http://acm.zzuli.edu.cn/problem.php?id=2600 题目描述 小D同学对日期类的问题很是有兴趣,已知1900-01-01是星期一,那么小D想知道给定两个年 ...

- Log-Structured Merge Tree (LSM Tree)

一种树,适合于写多读少的场景.主要是利用了延迟更新.批量写.顺序写磁盘(磁盘sequence access比random access快). 背景 回顾数据存储的两个“极端”发展方向 加快读:加索引( ...

- WPF 目录树绑定 与 遍历

定义树节点,(编译环境VS2017) public class GBTreeNode : INotifyPropertyChanged { private string _deviceId = str ...

- centos 修改语言、时区

修改时区 cp /usr/share/zoneinfo/Asia/Shanghai /etc/localtime hwclock -w 修改语言 查看当前语言:echo $LANG vim etc/l ...

- Java中HashMap和TreeMap的区别

什么是Map集合在数组中我们是通过数组下标来对其内容索引的,而在Map中我们通过对象来对对象进行索引,用来索引的对象叫做key,其对应的对象叫做value.这就是我们平时说的键值对. HashMap ...

- 微信企业号JS SDK

微信企业号JS SDK <?php define('CorpID', "wx82e2c31215d9a5a7"); define('CorpSecret', "&q ...