20169206 2016-2017-2 《网络攻防实践》 nmap的使用

Part I 使用nmap扫描ubuntu靶机

先给出nmap的官方中文操作手册https://nmap.org/man/zh/,其实并不太好用,而且有时候会打不开,但至少是官方手册。

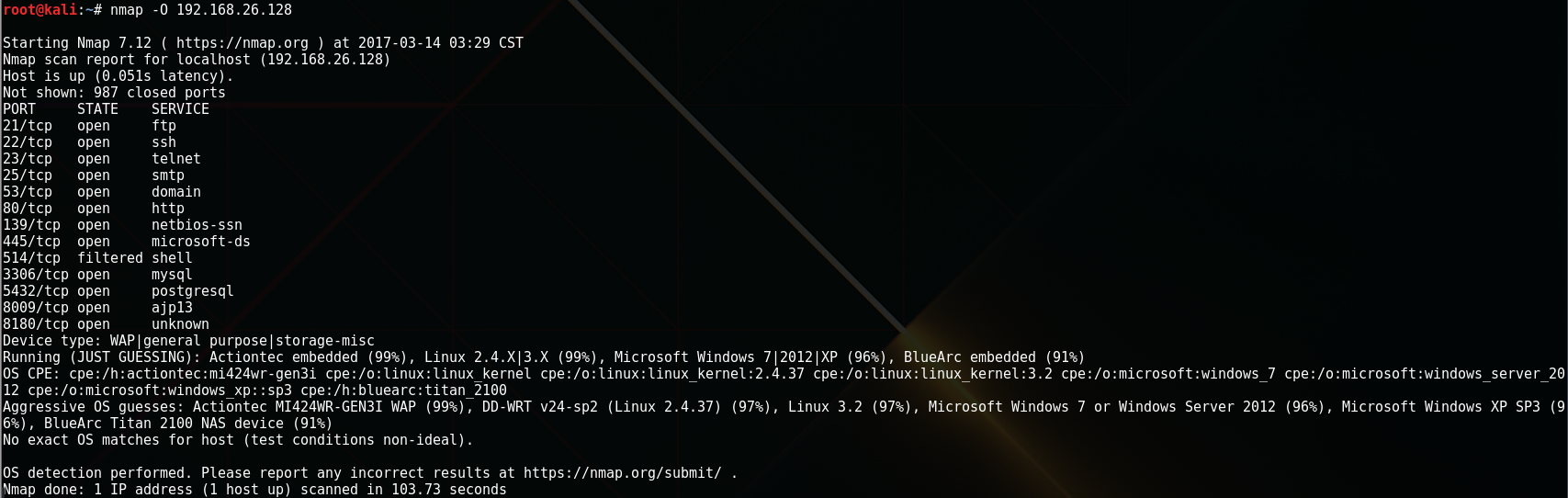

探查操作系统

先使用nmap -O探查ubuntu靶机的操作系统,耗时较长,要等几分钟才行,Back Track5下较慢,kali下快一点,如图

可以看到,猜测结果仅供参考

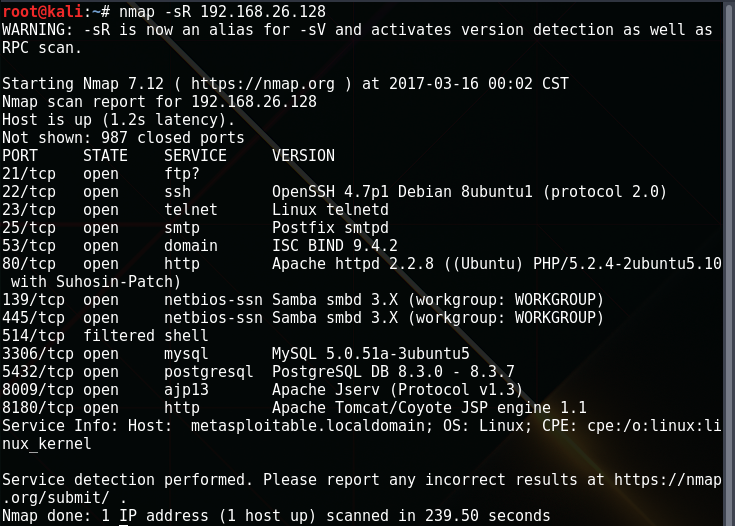

探查RPC应用服务

使用nmap -sR可查目标主机上开放的RPC应用服务。相信很多人跟我一样不知道什么事RPC,其英文全称为Remote Procedure Call Protocol(远程过程调用协议),知乎上有个通俗点的解释https://www.zhihu.com/question/25536695。

对于端口的扫描结果与上一条命令基本一致,看起来好像不管nmap后面跟什么选项,结果都是类似的。在上图中可以发现开启了Samba服务(一种文件共享服务),在另一篇博客的实验中,正是利用了samba的漏洞获取到了靶机的root权限。

Part II 使用nmap扫描XP靶机

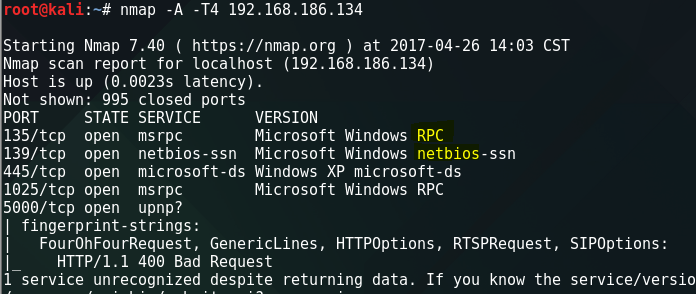

初步探测

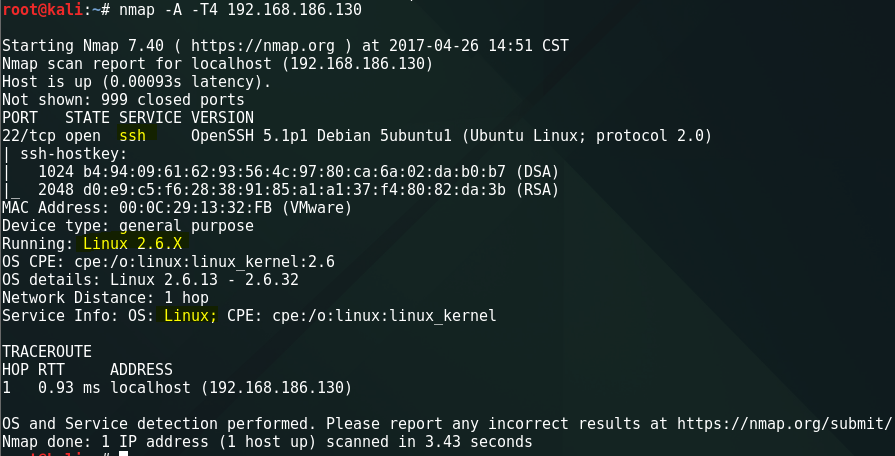

如图,使用-A,包含了操作系统检测(-O) 和版本扫描(-sV)可以看到开放的端口和服务,RPC,netbios等,下一步会对RPC重点扫描

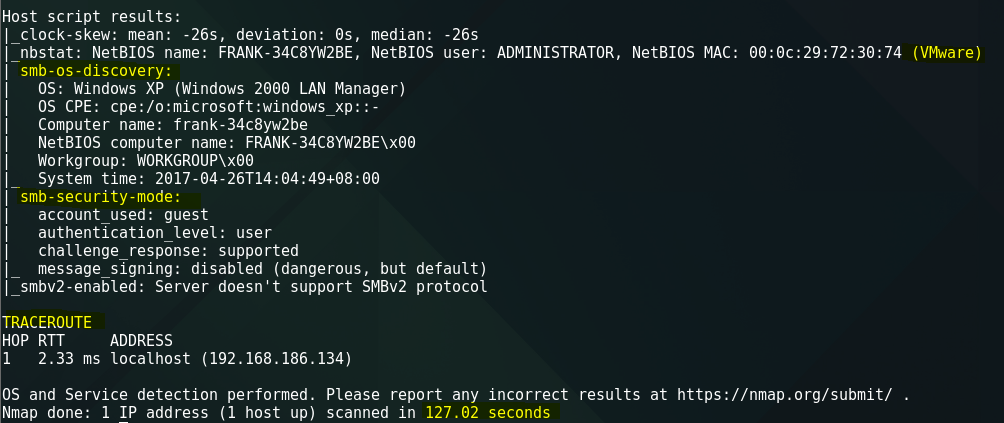

后面还有关于netbios的一些详细信息以及traceroute路由信息,这里已经能得到很多有用信息了,物理网卡是vmware虚拟的也能看出来

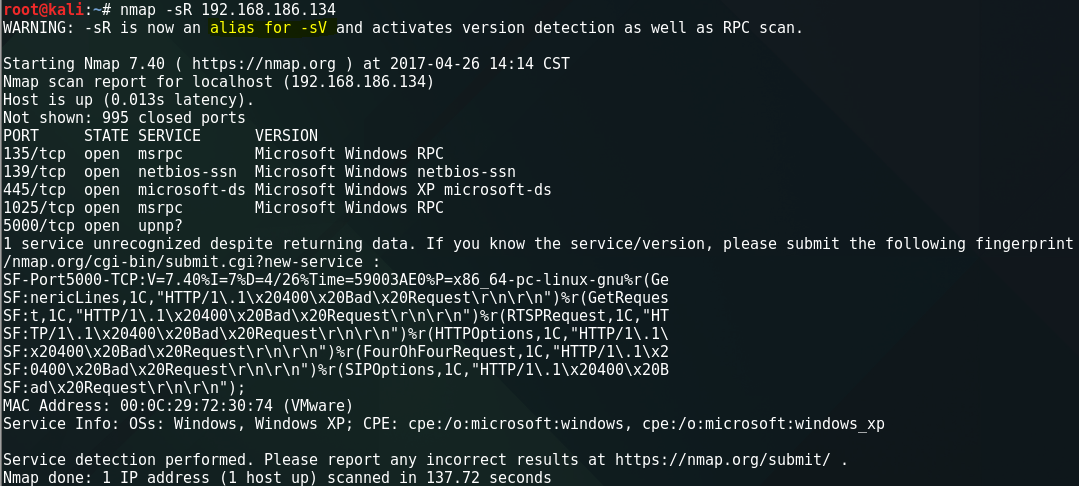

针对RPC服务的扫描

如图中的提示,现在-sR只是作为-sV的别名,意思就是和sV一样是对服务的详细探测,之前使用的-A已经都把这些包含了,只是探测开放的服务的话,namp应该就这些了,官方手册上并没给出对服务的详细探测方案,

Part III 使用nmap扫描seed靶机

初步探测

操作一桶的参测是正确的,seed靶机上开放的服务就一个ssh,图中给出了DSA和RSA认证协议的hostkey,

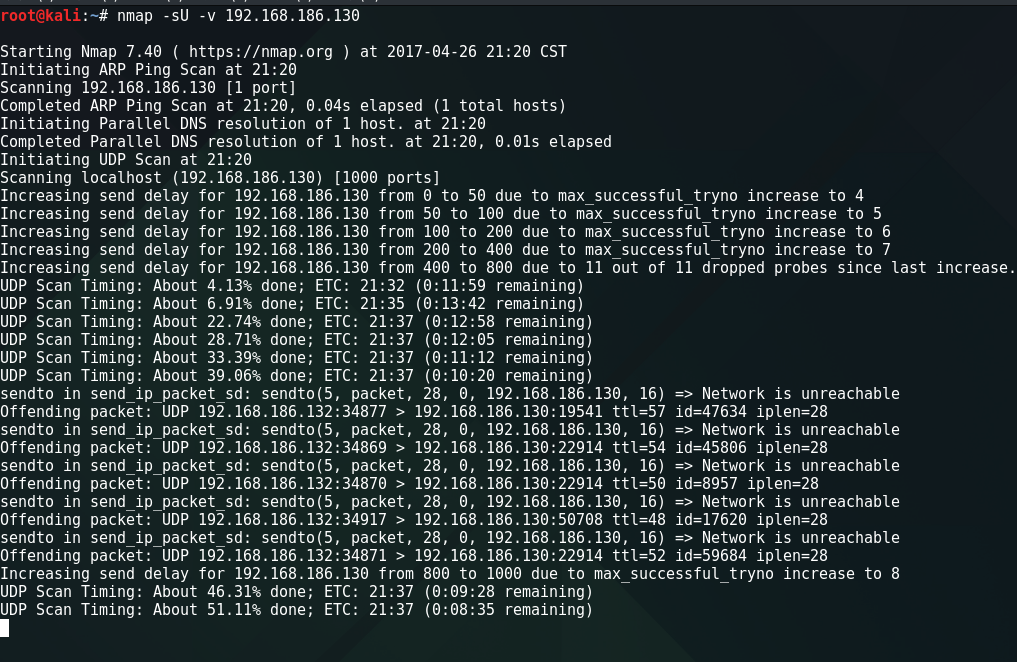

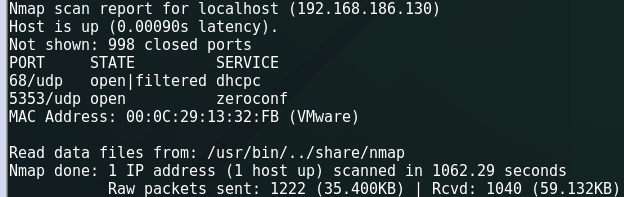

UDP扫描

耗时较久,最后发现有两个udp端口开着

Part IV 使用nmap的其他

详细探测

nmap -A [ip]这个选项启用额外的高级和高强度选项,目前还未确定代表的内容。目前,这个选项启用了操作系统检测(-O) 和版本扫描(-sV),耗时也较长,我扫了一下实验室另一同学的电脑IP,耗时较长,250秒。得到的信息如图,

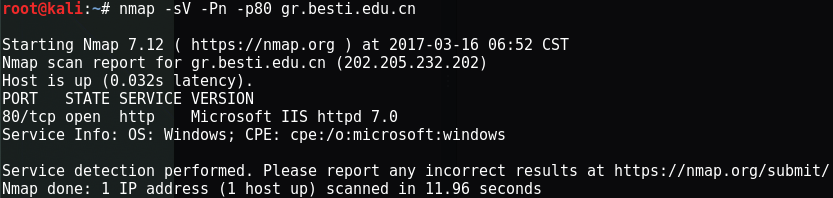

网站扫描

使用命令nmap -sV -Pn -p80 [网址],-sV表示输出目标应用服务的类型的版本信息,-Pn表示不ping,-p80表示只针对80端口,如图,

zenmap是nmap的图形界面,使用起来明显更友好,直接输入命令zenmap即可。扫描

20169206 2016-2017-2 《网络攻防实践》 nmap的使用的更多相关文章

- 20169221 2016——2017《网络攻防》SQL注入

准备知识 1.SQL语言 结构化查询语言(Structured Query Language)简称SQL:是一种特殊目的的编程语言,是一种数据库查询和程序设计语言,用于存取数据以及查询.更新和管理关系 ...

- <网络攻防实践> 课程总结20169216

课程总结20169216 每周作业链接汇总 第一周作业:Linux基础入门(1-5).基本概念及操作 第二周作业:linux基础入门(6-11).网络攻防技术概述网络攻防试验环境搭构.Kali教学视频 ...

- 20169214 2016-2017-2 《网络攻防实践》第十一周实验 SQL注入

20169214 2016-2017-2 <网络攻防实践>SQL注入实验 SQL注入技术是利用web应用程序和数据库服务器之间的接口来篡改网站内容的攻击技术.通过把SQL命令插入到Web表 ...

- 2017-2018-2 20179204《网络攻防实践》第十一周学习总结 SQL注入攻击与实践

第1节 研究缓冲区溢出的原理,至少针对两种数据库进行差异化研究 1.1 原理 在计算机内部,输入数据通常被存放在一个临时空间内,这个临时存放的空间就被称为缓冲区,缓冲区的长度事先已经被程序或者操作系统 ...

- 2017-2018-2 20179204《网络攻防实践》linux基础

我在实验楼中学习了Linux基础入门课程,这里做一个学习小结. 第一节 linux系统简介 本节主要介绍了linux是什么.发展历史.重要人物.linux与window的区别以及如何学习linux. ...

- 2017-2018-2 20179215《网络攻防实践》seed缓冲区溢出实验

seed缓冲区溢出实验 有漏洞的程序: /* stack.c */ /* This program has a buffer overflow vulnerability. */ /* Our tas ...

- 2017-2018-2 20179204《网络攻防实践》第十三周学习总结 python实现国密算法

国密商用算法是指国密SM系列算法,包括基于椭圆曲线的非对称公钥密码SM2算法.密码杂凑SM3算法.分组密码SM4算法,还有只以IP核形式提供的非公开算法流程的对称密码SM1算法等. 第1节 SM2非对 ...

- 2018-2019-2 20165312《网络攻防技术》Exp3 免杀原理与实践

2018-2019-2 20165312<网络攻防技术>Exp3 免杀原理与实践 课上知识点总结 1.恶意软件检测机制 基于特征码的检测(需要定期更新病毒库) 启发式恶意软件检测(实时监控 ...

- 2018-2019-2 20165312《网络攻防技术》Exp2 后门原理与实践

2018-2019-2 20165312<网络攻防技术>Exp2 后门原理与实践 课上知识点梳理总结 1.后门的概述 后门是指不经过正常认证流程而访问系统的通道 两个关键词:未认证.隐通道 ...

随机推荐

- HihoCoder1070 区间最小值(简单线段树)

个测试点(输入文件)有且仅有一组测试数据. 每组测试数据的第1行为一个整数N,意义如前文所述. 每组测试数据的第2行为N个整数,分别描述每种商品的重量,其中第i个整数表示标号为i的商品的重量weigh ...

- HDU4940 Destroy Transportation system(有上下界的最大流)

Problem Description Tom is a commander, his task is destroying his enemy’s transportation system. Le ...

- redis3.2.11 安装

wget http://download.redis.io/releases/redis-3.2.11.tar.gz [root@hdp01 src]# .tar.gz -C /opt/ [root@ ...

- Ubuntu下部署GitLab-——基于14.04系统

搭建GitLab的目的: 方便公司开发管理代码 GitLab实现的功能: 1.关闭了gitlab的注册功能 2.修改了默认端口 3.汉化 0.前期准备 # 环境 Ubuntu 14.04 root@i ...

- 把ASM下的HDD VM转换成ARM下Managed Disk的SSD VM

在ASM下,要把HDD的VM转换成SSD的VM步骤非常复杂.需要手工把Disk从普通存储账户复制到高级存储账户.再通过这个Disk创建VM. 目前在有了ASM到ARM的迁移工具,以及Managed D ...

- 蓝桥杯 算法训练 ALGO-142 P1103

算法训练 P1103 时间限制:1.0s 内存限制:256.0MB 编程实现两个复数的运算.设有两个复数 和 ,则他们的运算公式为: 要求:(1)定义一个结构体类型来描述复数. (2)复数之间 ...

- 【转】 Pro Android学习笔记(八九):了解Handler(3):延迟执行小例子

目录(?)[-] 小例子 Handler的处理 Activity的代码片段 后台线程和UI的互动 文章转载只能用于非商业性质,且不能带有虚拟货币.积分.注册等附加条件.转载须注明出处:http://b ...

- Thread之四:java线程返回结果的方法

两种方式:一种继承Thread类实现:一种通过实现Callable接口. 第一种方法: 因为实现Thread类的run方法自身是没有返回值的,所以不能直接获得线程的执行结果,但是可以通过在run方法里 ...

- [置顶]

if语句的陷阱

if else if是只要有满足条件的,就不再对之后的else if进行判断 #include<stdio.h> void main() { char a=0; if(a==0) { a= ...

- Socket编程, 在server端read()函数调用后显示错误:Transport endpoint is not connected (犯了低级错误)

for(;;){ socklen_t len = sizeof(client_address); connfd = accept(listenfd, (struct sockaddr *)&c ...