ctf题目writeup(3)

题目地址:

https://www.ichunqiu.com/battalion

1.

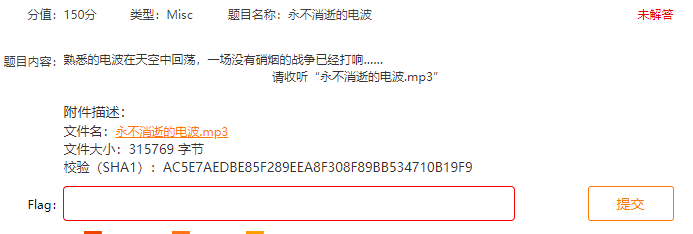

这个是个mp3,给的校验是为了下载下来的。

下来之后丢进audicity中 放大后根据那个音块的宽度来确定是 . 还是 -

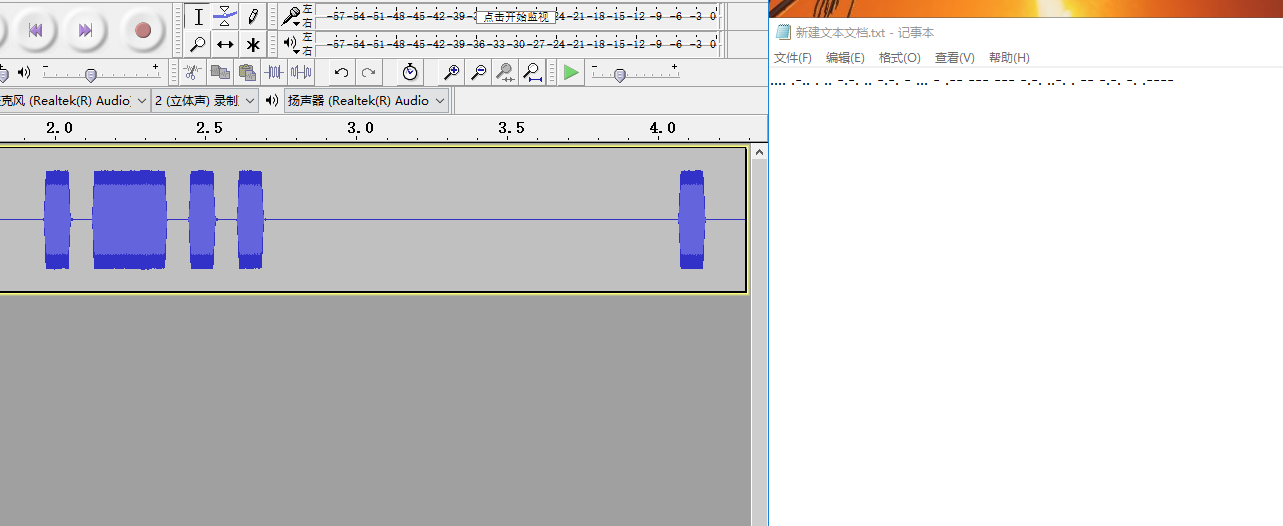

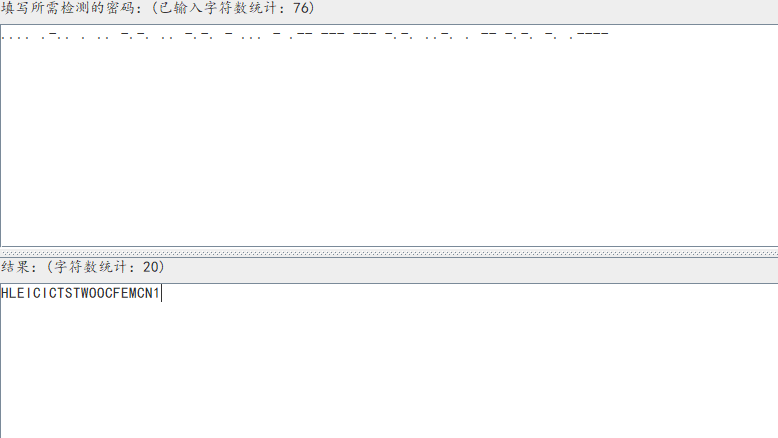

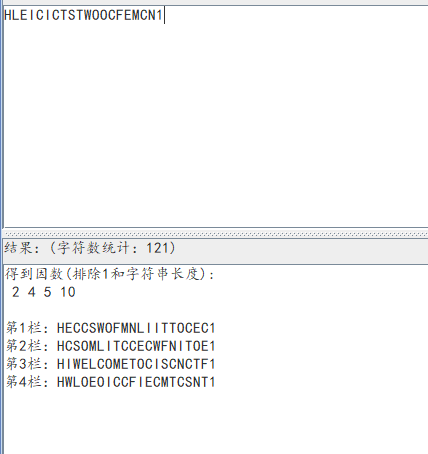

然后把摩斯电码丢进工具或者在线网页里面解,自己对着表写也可以:

然后这提交了发现不对,所以可能还有层加密,一般可能是凯撒或者栅栏。

最后发现栅栏能产生有意义的结果

所以答案: flag{HIWELCOMETOCISCNCTF1}

2.

这道题真的挺坑的。做了很久。

下载后是一个压缩包和一个readme.txt

打开另一个压缩包,还会有readme和一个flag 加密了的都是。

不是伪加密,而且爆破也无从下手。题目都说了 爆破? 所以可能意思就是爆破你想都别想。

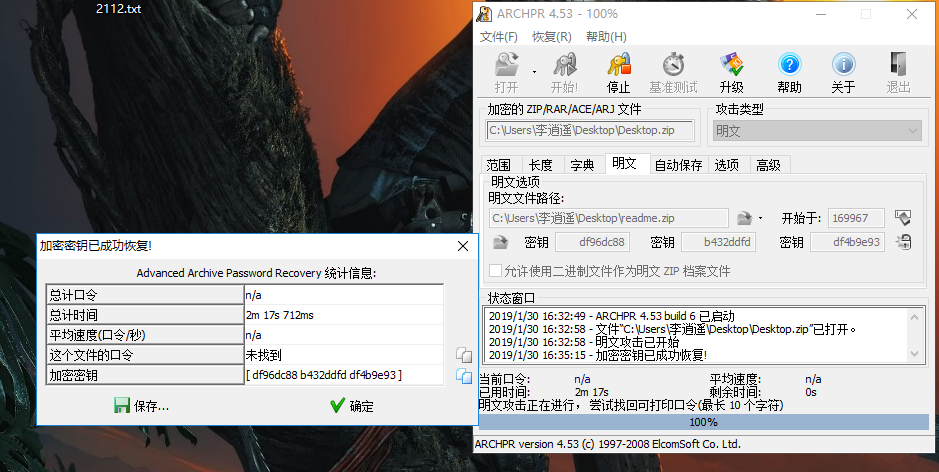

但是做题多了就知道,这肯定是明文攻击,有俩一样的文件,而且CRC32一样。

但是坑就来了,他们的压缩算法是不一样的。。。所以你用archpr 可能会一直报错。

这里用4.3的版本是最好的。而且,还要把readme.txt用7z的方式压缩。你自己电脑上的好压,winrar压缩是不行的,还是不识别的。

下载个7zip,官网就有,命令行:7z a readme.zip readme.txt 就行

然后用神器archpr跑一会就出来了:

flag{7ip_Fi13_S0m3tim3s_s0_3a5y@}

3.

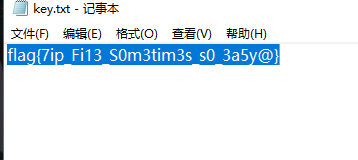

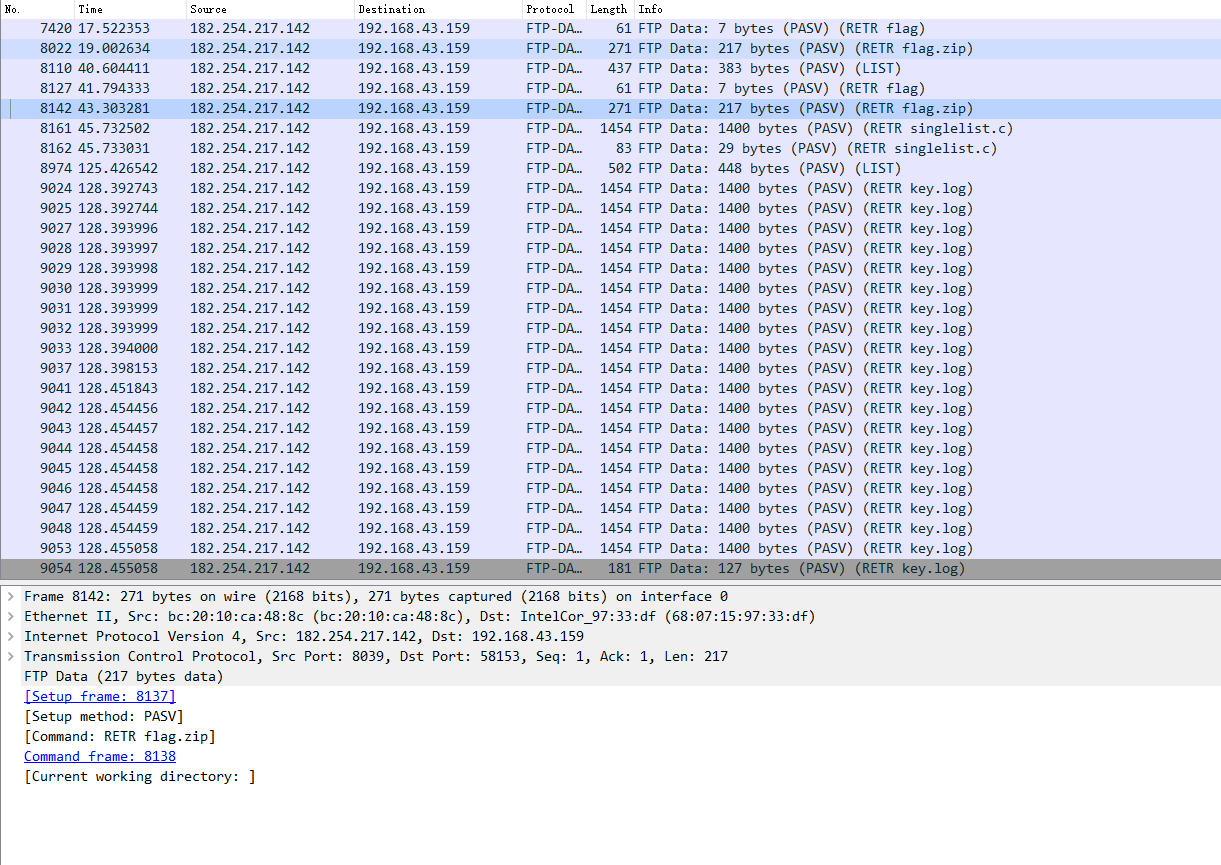

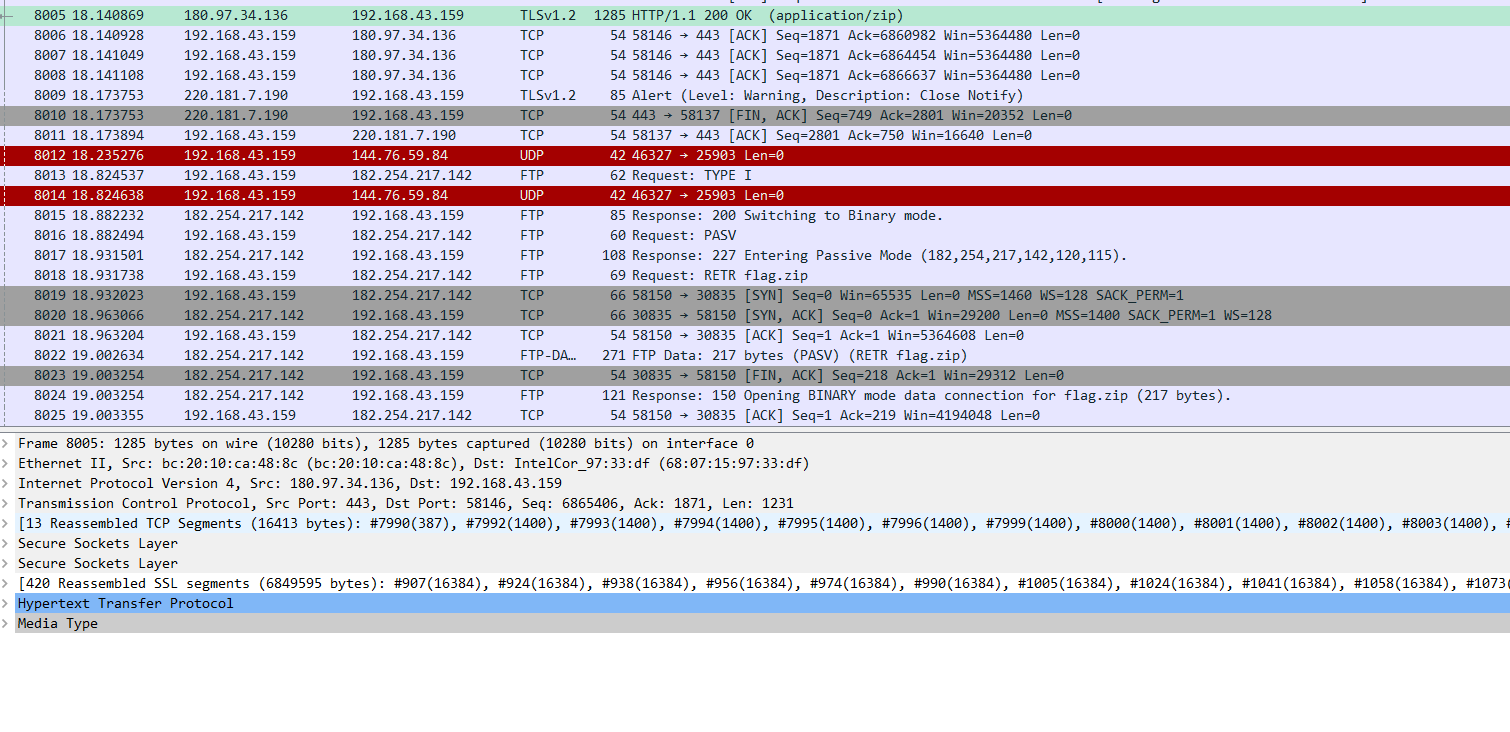

这道题下载下来后是一个wireshark的数据流量包:

打开后慢慢找找到ftp相关的东西,大佬可以直接筛选 ftp data

发现flag.zip 和 key.log 还有其他的一堆东西。不过没什么用。这里用wireshark导出文件:

这个zip试过了,不是伪加密,也不知道密码是啥。所以相关的线索还得从这流量包里面找。

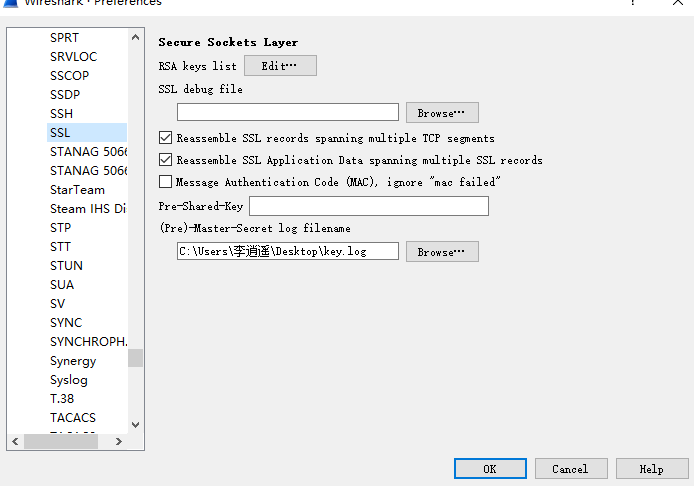

这里参考了大佬们,把所有的key.log合并到一起,然后用ssl协议破解:

然后找到个传输的zip:

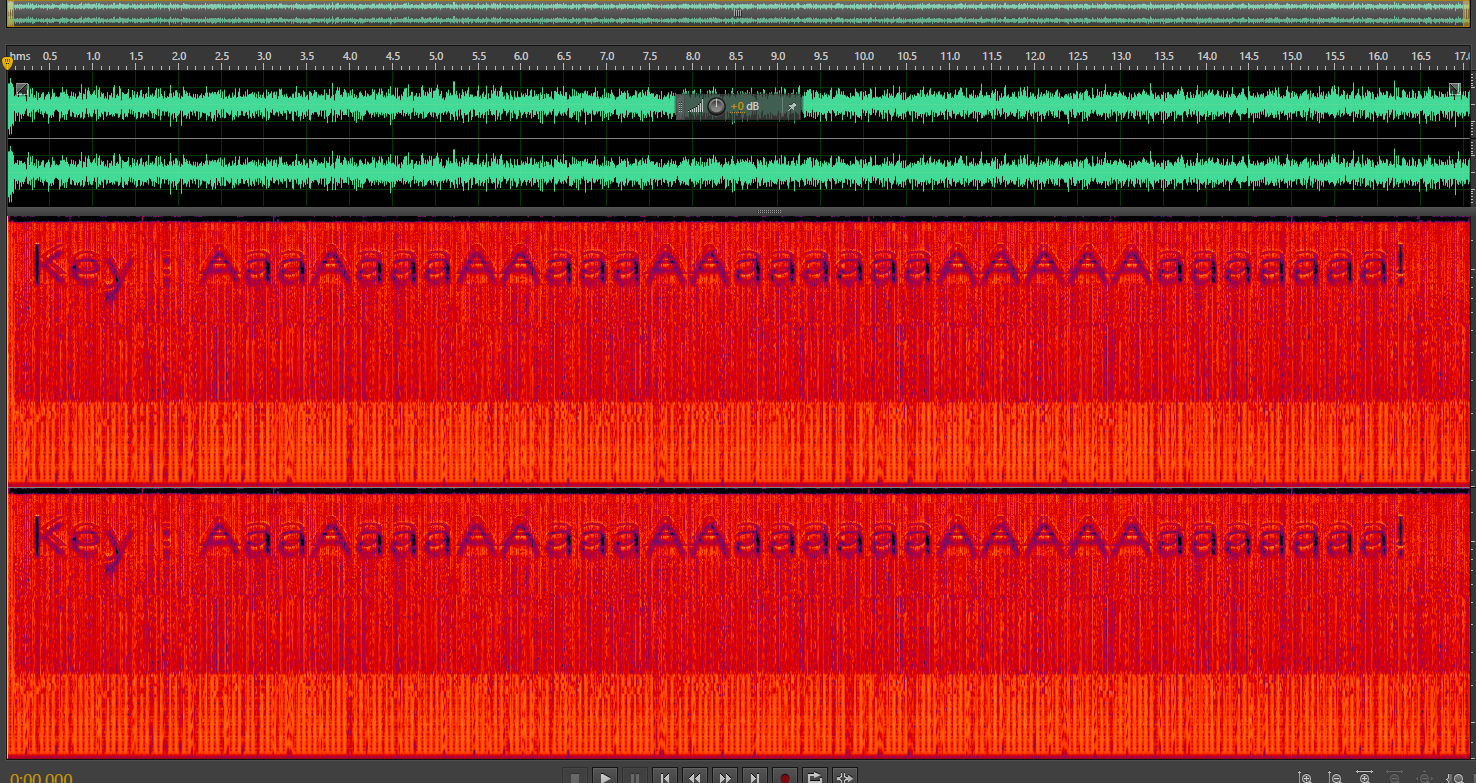

然后把zip下载下来,发现里面还有个MP3

打开后最后有段杂音,拖到 adobe audition里面(别的软件我都没找到频谱图在哪。。。。)

然后把这个密码带到解压缩文件里,把flag.txt解压出来

flag{4sun0_y0zora_sh0ka1h@n__#>>_<<#} 服了这道题。。真的牛逼。

4.

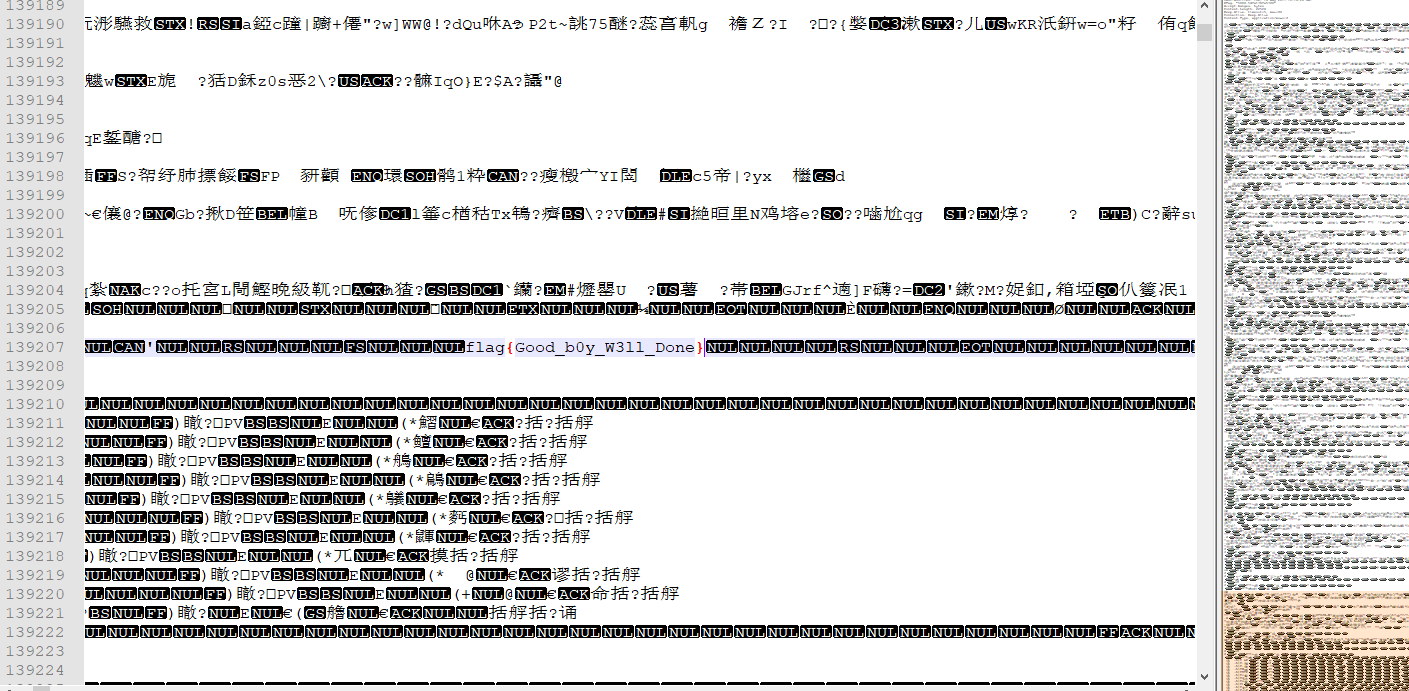

这道题正常来说流量分析然后,,,巴拉巴拉。。。。。

下载之后尝试直接notpad++ 然后find flag直接出来了。。。

flag{Good_b0y_W3ll_Done}

5.

下载后,是个没后缀的文件,老样子,打开后find flag没有。。。

然后看看文件,winhex

发现是png,把后缀改成png可以打开了,是个妹子图片。。。

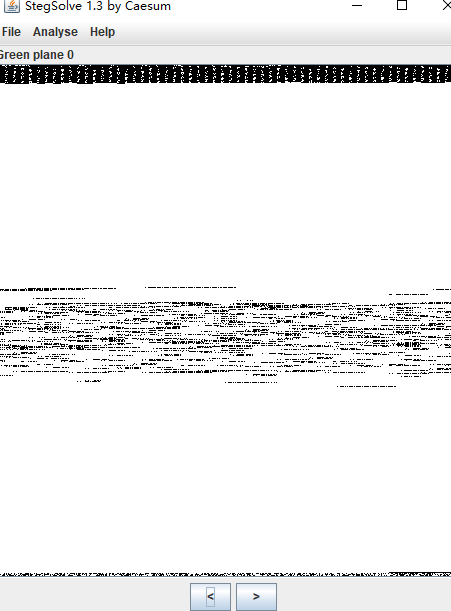

png嘛,就用神器打开,发现有问题:

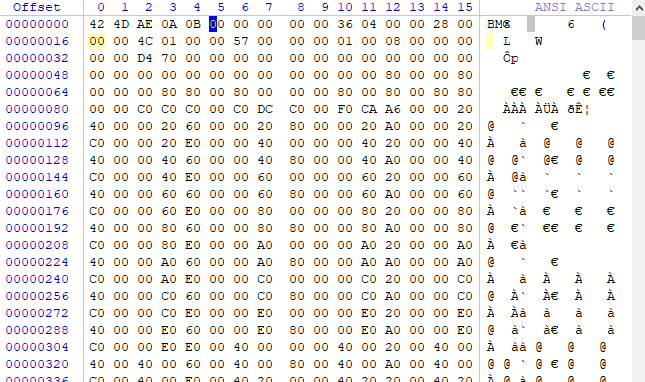

那就很显然,把这个色道的数据弄出来看看:

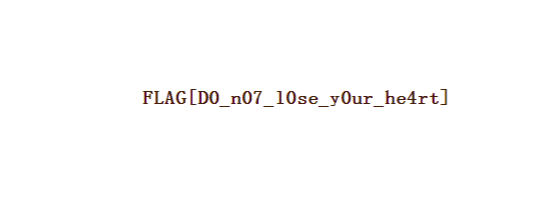

然后在winhex里面一看,是个文件头不正常的bmp,给它改好,flag就出来了:

FLAG{D0_n07_10se_y0ur_he4rt}

ctf题目writeup(3)的更多相关文章

- ctf题目writeup(9)

继续刷题,找到一个 什么 蓝鲸安全的ctf平台 地址:http://whalectf.xin/challenges (话说这些ctf平台长得好像) 1. 放到converter试一下: 在用十六进制转 ...

- ctf题目writeup(7)

2019.2.10 过年休息归来,继续做题. bugku的web题,地址:https://ctf.bugku.com/challenges 1. http://123.206.87.240:8002/ ...

- ctf题目writeup(6)

2019.2.2 依旧是bugku上面的题目,地址:https://ctf.bugku.com/challenges 1. 解压后是60多个out.zip,都是真加密,里面都是1kb的data.txt ...

- ctf题目writeup(5)

2019.2.1 今天继续bugku的隐写杂项题:题目链接:https://ctf.bugku.com/challenges 1. 这道题下载后用wireshark打开...看了好久也没看出个所以然, ...

- ctf题目writeup(4)

2019.1.31 题目:这次都是web的了...(自己只略接触隐写杂项web这些简单的东西...) 题目地址:https://www.ichunqiu.com/battalion 1. 打开链接: ...

- ctf题目writeup(1)

2019/1/28 题目来源:爱春秋 https://www.ichunqiu.com/battalion?t=1 1. 该文件是一个音频文件: 首先打开听了一下,有短促的长的....刚开始以为是摩斯 ...

- ctf题目writeup(8)

2019.2.11 南京邮电的ctf平台: 地址http://ctf.nuptzj.cn/challenges# 他们好像搭新的平台了...我注册弄了好半天... 1. 签到题,打开网址: 查看一下页 ...

- ctf题目writeup(2)

2019.1.29 题目地址: https://www.ichunqiu.com/battalion 1. 点开链接: include "flag.php";$a = @$_REQ ...

- 攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup

攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup 题目介绍 题目考点 模板注入 Writeup 进入题目 import flask import os a ...

随机推荐

- lucene4.6版本配置

1.官网下载lucene的最新版本,解压后会看到很多文件,我们现在需要: E:\lucene-4.6.0\demo\lucene-demo-4.6.0.jar; E:\lucene-4.6.0\cor ...

- Flask入门request session cookie(二)

1 HTTP方法分类 1 GET 浏览器告知服务器:只获取页面上的信息并发给我.这是最常用的方法. 2 HEAD 浏览器告诉服务器:欲获取信息,但是只关心消息头 .应用应像处理 GET 请求一样来处理 ...

- C#转Java之路之一:线程

Java实现多线程方式有以下两种: public class HelloWordThread implements Runnable{ public void run(){ System.out.pr ...

- Jmeter入门2 http请求—简单的get请求

发送一个简单的get http请求 1 启动Jmeter,在测试计划上点击鼠标右键>添加>Threads(Users)>线程组 2 线程组界面.可设置线程数,几秒启动所有线程,循环次 ...

- bzoj1965 [Ahoi2005]洗牌

Description 为了表彰小联为Samuel星球的探险所做出的贡献,小联被邀请参加Samuel星球近距离载人探险活动. 由于Samuel星球相当遥远,科学家们要在飞船中度过相当长的一段时间,小联 ...

- 【luogu P1262 间谍网络】 题解

题目链接:https://www.luogu.org/problemnew/show/P1262 注意: 1.缩点时计算出入度是在缩完点的图上用color计算.不要在原来的点上计算. 2.枚举出入度时 ...

- 消息中间件JMS(二)

之前介绍了ActiveMQ下载与安装,并且启动了.下面进行ActiveMQ的Demo 1. JMS入门Demo 1.1 点对点模式 点对点模式主要建立在一个队列上面,当连接一个队列的时候,发送端不需要 ...

- oracle序列中cache和nocache

首先我这篇博客的内容是我不知道oracle里的 cache 是什么,结果越查越多... "序列的cache通常为 20,但在需要依据序列值判断创建的先后顺序时必须是 NOCACHE" ...

- CSS 实战1

1.CSS 初始化 @charset "UTF-8"; /*css 初始化 */ html, body, ul, li, ol, dl, dd, dt, p, h1, h2, h3 ...

- redis介绍及在购物车项目中的应用,用户认证

1.redis 2.购物车的构建 api结构: models.py(创建完后自行添加数据) from django.db import models from django.contrib.conte ...